Yazar Vinh T. Nguyen - Ekip Lideri

Giriş

Bir bilgisayar sistemindeki güvenlik açığı, bir saldırganın o sistemi yetkisiz bir şekilde kullanmak için yararlanabileceği bir zayıflıktır [1]. Özellikle Software güvenlik açığı, yazılımın sürekli değişen doğası ve karmaşıklığı nedeniyle kuruluşların düzenli olarak uğraşması gereken bir siber güvenlik sorunudur.

Kuruluşların bilgisayar ağlarındaki güvenlik açıklarına karşı risklerini değerlendirmek için kullandıkları en yaygın yöntemler iki ana kategoride toplanabilir: ağ tabanlı ve ana bilgisayar tabanlı [2]. Ağ tabanlı yöntemler, güvenlik açığı bulunan hizmetleri, cihazları ve aktarım halindeki verileri tespit etmek için her bir ana bilgisayarda oturum açmadan ağı araştırır. Ana bilgisayar tabanlı yöntemler ise her bir ana bilgisayarda oturum açar ve savunmasız yazılımların, bileşenlerin ve yapılandırmaların bir listesini toplar. Her kategori riski farklı şekillerde ele alır, ancak savunmasız yazılım zaten bir ana bilgisayarda konuşlandırılmadıkça hiçbiri güvenlik açıklarını tespit edemez.

Uygulamada, değerlendirmeler genellikle normal operasyonları etkilemeyecek şekilde planlanır. Bu da savunmasız yazılımın dağıtıldığı zaman ile değerlendirmenin başladığı zaman arasında saldırganların bir ana bilgisayarı ve dolayısıyla bir ağı tehlikeye atmak için kullanabilecekleri bir fırsat penceresi bırakır.

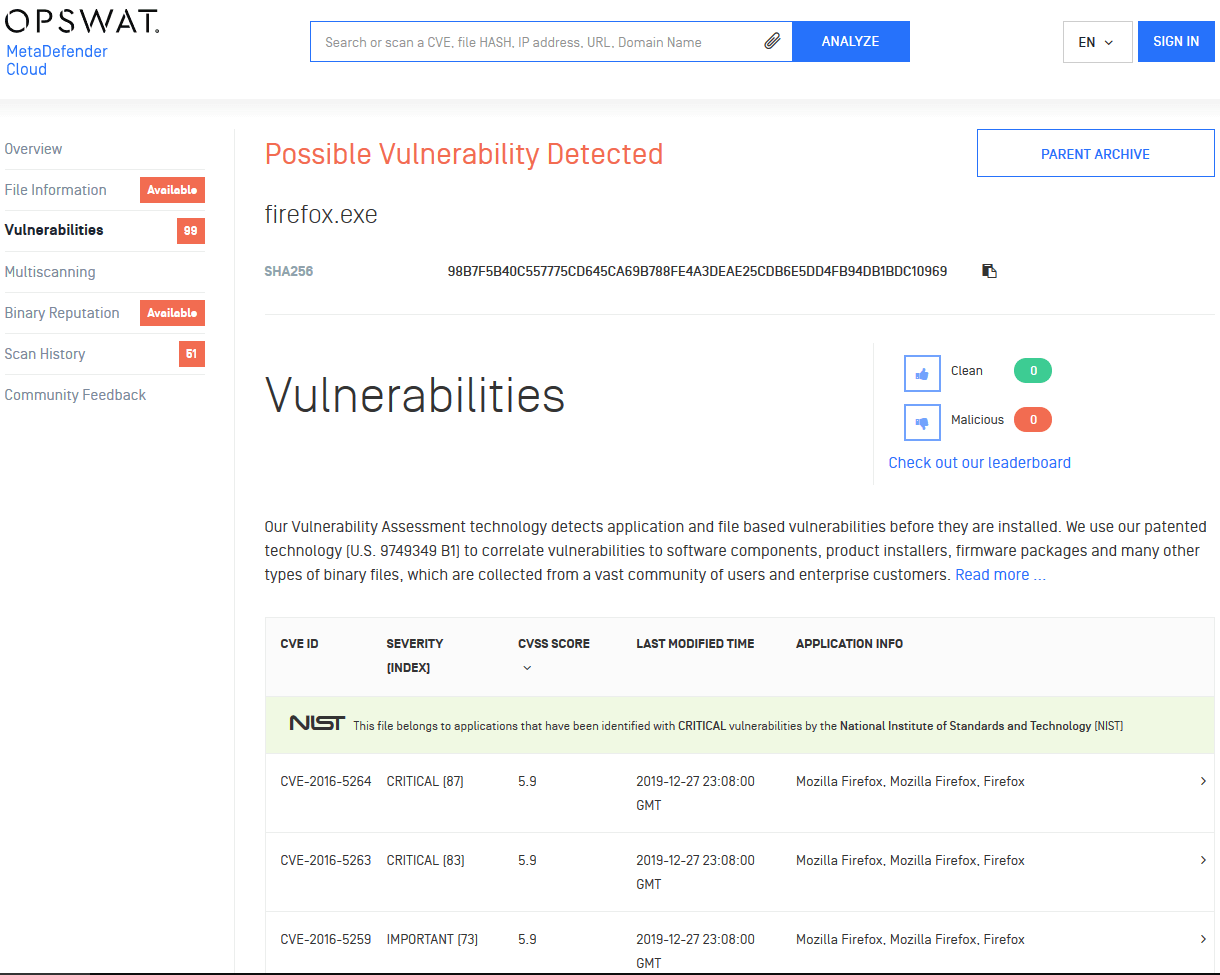

Bu durum, bu pencereyi kapatabilecek ve genel güvenlik açığı riskini azaltabilecek bir tarama yöntemi gerektirir. OPSWAT file-based vulnerability assessment teknolojisi, ikili dosyaları (yükleyici, çalıştırılabilir, dinamik kütüphane vb.) bildirilen güvenlik açıklarıyla ilişkilendirerek bunu yapar. Bu yöntem, güvenlik açığı bulunan yazılım bileşenlerini dağıtılmadan önce tespit edebilir, böylece güvenlik analistleri ve sistem yöneticileri hızlı bir şekilde uygun önlemleri alabilir ve böylece pencereyi kapatabilir.

İlerleyen bölümlerde, teknolojiyi ve kullanım alanlarını daha ayrıntılı olarak açıklıyor ve bu kullanım alanlarıyla ilgili bilinen saldırılara örnekler veriyoruz. Daha sonra bir istismar demosu gösterip teknoloji ve potansiyeli hakkında sonuca varıyoruz.

Neden Başka Bir Tespit Yöntemine İhtiyaç Var?

Geleneksel Yöntemlerin Sınırlılıkları

Yazılım açıklarını tespit etmeye yönelik geleneksel yöntemler soyut bir düzeyde çalışır. Ağ tabanlı tarama bir bilgisayar ağını araştırdığında ve ana bilgisayar tabanlı tarama bir makineden veri topladığında, genellikle yüksek performans (tarama süresi, ağ bant genişliği, bellek kullanımı vb.) sağlamak ve alakasız sonuçları filtrelemek için sistemin ortamına göre hangi kontrollerin çalıştırılacağını belirlerler. Bazen, değerlendirme yöntemleri bilgi için bir sistemin ortamına o kadar çok güvenir ki, güvendikleri aynı ortamdaki kendine has özellikler nedeniyle uygun kontrolleri yapmazlar.

Örneğin, güvenlik açığı bulunan bir ağ hizmeti bir değerlendirmeden önce kapatılırsa (yanlışlıkla veya kasıtlı olarak), tarama hizmetteki herhangi bir güvenlik açığını tespit etmeyecektir. Ayrıca, bir uygulamanın kurulum yolunu içeren Windows kayıt defteri anahtarının silinmesi, uygulamanın kendisini ve güvenlik açıklarını sağlam bırakabilir ve ana bilgisayar tabanlı tarama tarafından tespit edilmeyebilir. Her iki durumda da, tarama yöntemleri yüklü ürünün ayak izine dayandığından daha az etkilidir.

Yüklü ürün, birlikte paketlenmiş ve dağıtım mantığı ile birleştirilmiş bir dosya koleksiyonudur (çalıştırılabilir, kütüphane, veritabanı vb.). Dağıtım mantığı genellikle ürünün ayak izini bir konuma (örneğin, Windows işletim sisteminde Kayıt Defteri, MySQL için 3306 numaralı bağlantı noktası) yazmak için bir kuralı takip eder. Bu ayak izi ürünün kendisini tanımlamaz ve ürünün ömrü boyunca herhangi bir zamanda değiştirilebilir. Bu nedenle, ürünü ve güvenlik açığını tespit etmek için ayak izine güvenmek (hem ağ hem de ana bilgisayar tabanlı taramanın yaptığı gibi) yanlış tespit riskine sahiptir.

Dosya Tabanlı Tarama ile Tanışın

File-based vulnerability assessment geleneksel değerlendirme yöntemlerinden farklıdır. Adından da anlaşılacağı üzere, dosya bazında çalışır ve tüm üst düzey ürün soyutlamalarını göz ardı eder. Bildirilen her bir güvenlik açığını analiz ederek ve bunları ürün yükleyicileri ve ana bileşen dosyalarıyla eşleştirerek (patent U.S. 9749349 B1), file-based vulnerability assessment ikili bir dosyanın bir güvenlik açığıyla ilişkili olup olmadığını tespit edebilir, böylece ürün çalışmadığında veya ayak izi değiştirildiğinde bile güvenlik açıklarını ortaya çıkarabilir.

Dosya tabanlı ve ağ tabanlı tarama arasındaki fark açık olsa da, dosya tabanlı ve ana bilgisayar tabanlı tarama arasındaki fark o kadar açık değildir. Ana bilgisayar tabanlı taramanın tamamen ürün ayak izine dayanmadığı, ürünün ana bileşen(ler)inin dosya sürümünü de kontrol ettiği söylenebilir. Bu nedenle, tarama mantığı yalnızca dosya sürümü kontrolü yapacak şekilde değiştirilebilir, böylece dosya tabanlı tarama ana bilgisayar tabanlı taramanın bir alt kümesi haline gelir.

Durum böyle değil, çünkü:

- Ana bilgisayar tabanlı tarama genellikle hangi kontrollerin yapılacağını filtrelemek için hem sistem ortamını hem de ürünün ayak izini kullanmak üzere tasarlanmıştır

- Dosya tabanlı tarama, güvenlik açıklarına neden olan dosyaları bulmaya ve analiz etmeye odaklanarak, ana bilgisayar tabanlı yöntemle tespit edilmesi zor olan bazı güvenlik açıklarını tespit edebilir ve daha fazla kullanım durumu için uygundur

Dosya tabanlı tarama, ağ geçitleri aracılığıyla ağlara giren ve çıkan veya uç noktalara giden ve uç noktalardan gelen (e-posta, flash sürücüler vb. yoluyla) güvenlik açığı bulunan yükleyicileri, ürün yazılımı paketlerini, kitaplık dosyalarını, ürün bileşeni dosyalarını vb. tespit etmek için kullanılabilir. Bu, sistem yöneticilerinin ve kullanıcıların bir ürünü kullanmadan önce güvenlik açığı olup olmadığını kontrol etmelerini ve ana bilgisayar, kuruluşun şu anda kullandığı ana bilgisayar tabanlı veya ağ tabanlı tarama yöntemleri tarafından desteklenmediğinde koruma sağlamalarını sağlar.

File-based vulnerability assessment teknolojisi mevcut makinelerdeki potansiyel güvenlik açıklarını keşfetmek için de kullanılabilir. Geleneksel tarama yöntemleri genellikle kamuya açık kaynaklardaki üst düzey, belirsiz raporlara dayanarak güvenlik açığı kontrolleri gerçekleştirdiğinden, taramanın kendisi genellikle üst düzeyde (ürünün ayak izi) durur ve ne güvenlik açığının ne de rapor edilen ürünün ayrıntılarına girmez.

Bununla birlikte, ürünler genellikle birbirlerinin bileşenlerini yeniden kullandığından (dinamik kütüphaneler ve paylaşılan hizmetler bazı örneklerdir), güvenlik açığı olan bir ürünü güncellemek veya hatta ondan kurtulmak, güvenlik açığına neden olan dosyaların ortadan kalktığını her zaman garanti etmez. Bu dosyalar hala dosya sisteminde bir yerlerde bulunabilir ve saldırganlara bu bileşenleri yeniden bağlayıp tahribat yaratmaları için bir platform sağlayabilir. Bu dosyalar genellikle istenebilecek tüm bütünlüğe sahiptir. Açık bir amaçları vardır, yaygın olarak bilinirler, güvenilir kaynaklardan gelirler, geçerli imzaları vardır ve en son yazılım paketlerinden bazılarında hala mevcutturlar. File-based vulnerability assessment teknolojisi, sistem yöneticilerinin makineleri taramasına ve saldırganlar bunları kullanma şansı bulmadan önce gizlenen savunmasız dosyaları bulmasına olanak tanır.

Teknoloji ile İlgili Zorluklar

Yine de, dosya düzeyinde çalışmanın sınırlamaları vardır. Güvenlik açığının tetiklenmesi için birden fazla dosyanın birlikte yüklenmesi gerektiğinde bir dosyayı güvenlik açığı olarak işaretleyebilir (yanlış pozitif). Bu kısmen bağlamı kaçırmaktan (tek bir dosyayı tarayarak) ve ifşa raporlarının belirsizliğinden kaynaklanmaktadır. Ayrıca, dosya veritabanının eksikliğinden ve yine raporların belirsizliğinden dolayı gerçekten savunmasız bir dosyayı temiz olarak işaretleyebilir (yanlış negatif).

OPSWAT olarak bunu anlıyoruz ve file-based vulnerability assessment teknolojimizi sürekli geliştiriyoruz, böylece daha fazla güvenlik açığını kapsarken yanlış pozitif/negatif oranlarını azaltıyoruz. Bu teknolojiyi MetaDefender ailemizdeki birçok ürüne ( MetaDefender Core, MetaDefender Cloud, Drive, Kiosk, ICAP Server gibi) entegre ederek kurumların kritik ağlarında derinlemesine savunma sağlamalarına yardımcı oluyoruz [3].

Bilinen Açıklar

Sistem yöneticilerinin kurumun kullandığı tüm yazılımların ifşa raporlarını izlemesi yeterince zorken bir de bu yazılımların içindeki tüm bileşenleri bilmesi ve izlemesi gerekir. Bu da güvenlik açıkları içeren eski bileşenleri kullanan yazılımların tespit edilmekten kaçmasını ve kuruluşların içine girmesini mümkün kılar. Bu da güvenlik açığı içeren bileşenleri büyük bir sorun haline getirebilir.

Dell SupportAssist'in kontrolsüz kütüphane arama yolu güvenlik açığı olan CVE-2019-12280 [4] buna bir örnektir. Düşük ayrıcalıklı bir kullanıcının SYSTEM ayrıcalıkları altında rastgele kod çalıştırmasına ve bir makine üzerinde tam kontrol elde etmesine olanak tanır. Başlangıçta PC-Doctor tarafından makineleri teşhis etmek için sağlanan bir bileşenden kaynaklanıyordu. Her iki satıcı da sorunu gidermek için yamalar yayınladı.

Başka bir örnek de CVE-2012-6706 [5], özel olarak hazırlanmış bir dosya açıldığında keyfi kod yürütülmesine ve bir makinenin tehlikeye atılmasına neden olabilecek kritik bir bellek bozulması güvenlik açığıdır. İlk olarak Sophos antivirüs ürünlerini etkilediği bildirilmişti, ancak daha sonra UnRAR adlı dosya çıkarma işlemini gerçekleştiren bir bileşenden kaynaklandığı tespit edildi [6].

Bu tür güvenlik açıkları genellikle tam olarak rapor edilemez, çünkü güvenlik açığı olan bileşenleri kullanan çok fazla ürün vardır. Bu nedenle, sistem yöneticileri kullanılan her ürün hakkında bilgi sahibi olsalar ve bunları yaygın ifşa kaynakları konusunda yakından izleseler bile, bir saldırganın geçmesi için hala çok fazla alan vardır.

Demo

Savunmasız bir bileşenin bir ana bilgisayarda sorunlara neden olduğu bir duruma daha yakından bakalım. CVE-2012-6706 [5] tarafından etkilenen bir UnRAR.DLL [8] içeren Total Commander'ın [7] eski bir sürümünü kullanacağız. Bu CVE'nin Total Commander'ı rapor etmediğine dikkat edin. Yönetim ayrıcalıklarına sahip güçlü kullanıcılar genellikle bu yazılımı kullanır, bu nedenle güvenlik açığından başarılı bir şekilde yararlanmak, bir saldırganın bir kuruluşun ağını kontrol altına almak için bir ana bilgisayarı kullanmasına yardımcı olabilir.

Demo özellikleri:

- İşletim sistemi: Windows 10 1909 x64.

- Software: Total Commander v8.01 x86 ile UnRAR kütüphanesi v4.20.1.488.

- Hazırlanan veriler Google Güvenlik Araştırma grubu tarafından Exploit-DB [9] üzerinde oluşturulur.

Bellek bozulması, Total Commander özel olarak hazırlanmış bir dosyayı ayıklamak için UnRAR.DLL kullandığında meydana gelir. Saldırgan daha sonra Total Commander kullanıcısının ayrıcalığı ile makinede rastgele kod çalıştırabilir. Sofistike saldırganlar, daha fazla saldırı için makinenin her yerine görünüşte meşru ancak savunmasız dosyalar yerleştirebilir.

Total Commander'ın son sürümleri, UnRAR.DLL'nin daha yeni bir sürümünü kullandıkları için bu güvenlik açığına sahip değildir. Bu nedenle, her zaman olduğu gibi, kullanıcılar haklarında herhangi bir ifşa raporu olmasa bile ve özellikle uzun süredir güncelleme yapmamışlarsa (Total Commander'ın bu sürümü 2012'de yayınlandı) yazılımlarını güncel tutmalıdır.

Sonuç

Software güvenlik açıkları, saldırganların kurumsal kaynaklara erişim sağlamasına veya bunların kontrolünü ele geçirmesine olanak tanır. Güvenlik açıklarını tespit etmek için kullanılan iki yaygın yöntem ağ tabanlı ve ana bilgisayar tabanlı taramadır. Bu yöntemler genellikle yüksek bir soyutlama seviyesinde çalışır ve bilgisayarın ortamındaki değişiklikler nedeniyle önemli bilgileri gözden kaçırabilir.

OPSWAT'ın file-based vulnerability assessment güvenlik file-based vulnerability assessment teknolojisi, sistem yöneticilerini kuruluşa giren ve çıkan savunmasız yazılım yükleyicileri ve bileşenleri konusunda uyarmak için dosya düzeyinde çalışır ve hem dağıtımdan önce hem de kullanım sırasında güvenlik riskini azaltır. Teknoloji, çok çeşitli kullanım durumlarını kapsayacak şekilde Core, Cloud API, Drive, Kiosk vb. gibi MetaDefender ürünlerine entegre edilmiştir.

Güvenlik açıklarını dosya bazında tespit etmek geleneksel yöntemlerden farklıdır ve yeni bir potansiyele, yeni kullanım alanlarına ve zorluklara sahiptir. OPSWAT olarak, zorlukların üstesinden gelmek ve kuruluşların kritik ağlarını sürekli gelişen siber güvenlik tehditlerine karşı korumaya yardımcı olmak için teknolojimizi sürekli geliştiriyoruz.

Referanslar

[1] "Vulnerability (computing)," [Çevrimiçi].

[2] "Güvenlik açığı tarayıcısı," [Çevrimiçi].

[3] "MetaDefender - Gelişmiş Tehdit Önleme Platformu," [Çevrimiçi].

[4] "CVE-2019-12280 - MetaDefender," [Çevrimiçi].

[5] "CVE-2012-6706 - MetaDefender," [Çevrimiçi].

[6] "Issue 1286 - VMSF_DELTA filter in unrar allows arbitrary memory write - Project Zero," [Çevrimiçi].

[7] "Total Commander - home," [Çevrimiçi].

[8] "WinRAR arşivleyici - RARLAB," [Çevrimiçi].

[9] "unrar 5.40 - 'VMSF_DELTA' Filter Arbitrary Memory Write," [Çevrimiçi].