Operasyonel Teknoloji (OT), imalat, enerji üretimi, ulaşım ağları ve kamu hizmetleri gibi kritik sektörlerde fiziksel süreçleri, cihazları ve altyapıyı izlemek, kontrol etmek ve yönetmek için tasarlanmış donanım ve yazılım sistemlerini kapsar. Veri işleme ve iletişime odaklanan Bilgi Teknolojisi'nin (BT) aksine, Operasyonel Teknoloji (OT), gerçek dünyadaki fiziksel süreçleri yönetir. Bu, kritik altyapının güvenliğini, sürekliliğini ve bütünlüğünü sağlamak için OT güvenliğini gerekli kılar.

Son yıllarda, OT ortamları giderek daha karmaşık siber tehditlerin hedefi haline geldi. Bu tehditler genellikle fidye yazılımları, yetkisiz erişim girişimleri, kritik altyapının kasıtlı olarak sabote edilmesi ve endüstriyel kontrol sistemlerindeki (ICS) güvenlik açıklarının istismar edilmesini içerir. Son zamanlardaki önemli olaylar, bu tehditlerin kritik doğasını vurgulamaktadır. Bunlara örnek olarak, ABD Doğu Yakası boyunca yakıt tedariklerinde önemli kesintilere neden olan 2021 Colonial Pipeline fidye yazılımı saldırısı ve yoğunlaşan jeopolitik çatışmalar sırasında Avrupa genelindeki iletişim altyapılarını ciddi şekilde etkileyen Viasat'ın uydu ağlarına yönelik 2022 siber saldırısı gösterilebilir. OT sistemleri giderek daha fazla birbirine bağlanıp BT altyapılarıyla bütünleştikçe, ciddi operasyonel kesintilere ve önemli ekonomik sonuçlara yol açabilen benzersiz siber güvenlik tehditleriyle karşılaşmaktadır.

OPSWAT Ünitesi 515 ile Schneider Modicon M241 PLC'de Güvenlik Açığı Keşfi

Schneider Electric, endüstriyel otomasyon ve enerji yönetiminde küresel bir liderdir ve çeşitli sektörlerde yenilikçi çözümler sunar. Modicon PLC serisi, özellikle Modicon M241, karmaşık otomasyon süreçlerini verimli bir şekilde yönetme kabiliyeti nedeniyle oldukça popüler hale gelmiştir. Sezgisel programlama araçları ve Schneider'in EcoStruxure platformu aracılığıyla sorunsuz entegrasyon yetenekleriyle donatılan Modicon M241 PLC, hassas ve güvenilir otomasyon kontrolleri gerektiren endüstrilerde yaygın olarak uygulanmaktadır.

Schneider Modicon M241 PLC'nin endüstriyel operasyonlarda yaygın olarak benimsenmesi ve kritik rolü göz önüne alındığında, Loc Nguyen, Dat Phung, Thai Do ve Minh Pham'dan oluşan 515. Birimimiz, OPSWAT Kritik Altyapı Koruma (CIP) Laboratuarında bu cihazın kapsamlı bir güvenlik açığı değerlendirmesini üstlendi. Analizimiz, istismar edilmesi halinde sistem bütünlüğünü tehlikeye atabilecek ve hassas verilerin açığa çıkmasına neden olabilecek önemli bir güvenlik açığını ortaya çıkardı. Ekibimiz, OT ortamlarının genel güvenlik duruşunu güçlendirmek amacıyla Schneider Electric ile proaktif bir şekilde iletişime geçerek, tanımlama ve iyileştirme planlama sürecinde onlara yardımcı olmak için sorunu bildirdi.

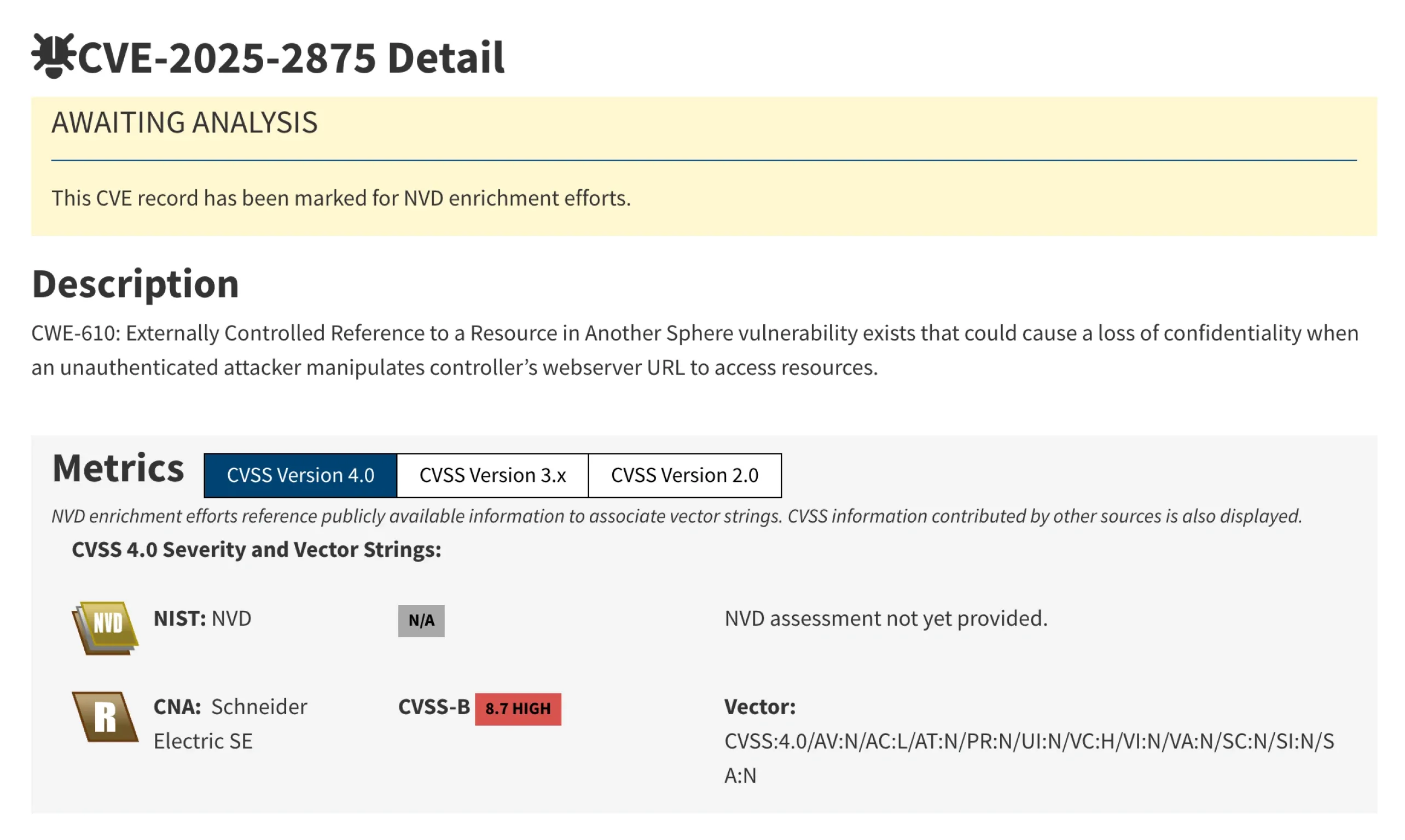

Raporumuza yanıt olarak Schneider Electric, Modicon M241 PLC'deki bu güvenlik açığını, özellikle CVE-2025-2875'i kabul eden bir güvenlik uyarısı yayınladı. Bu uyarılar, paydaşları olası güvenlik riskleri konusunda bilgilendirmek ve uygun düzeltme önlemlerinin nasıl uygulanacağı konusunda net bir rehberlik sağlamak amacıyla tasarlanmıştır.

Bu blogda, Schneider Electric'in Modicon M241 cihazında tanımlanan bir güvenlik açığı olan CVE-2025-2875'in üst düzey bir özetini sunuyoruz. Kötüye kullanımı kolaylaştırabilecek ayrıntılı teknik bilgileri ifşa etmeden, bu açığın doğasını vurguluyor, operasyonel teknoloji (OT) ortamları için olası etkilerini değerlendiriyor ve ilişkili riskleri azaltmak için pratik öneriler sunuyoruz. Bu genel bakış, güvenlik profesyonellerini ve varlık sahiplerini kritik altyapıyı korumada desteklemeyi amaçlamaktadır.

Modicon M241 ve Gömülü Web Server

Schneider Electric tarafından geliştirilen Modicon M241, zorlu makine otomasyon görevleri için tasarlanmış yüksek performanslı bir mikro programlanabilir mantık denetleyicisidir (PLC). Özellikle modüler ve karmaşık makine mimarisi için uygundur, güçlü bir işlem çekirdeği, esnek iletişim arayüzleri ve çok çeşitli endüstriyel gereksinimleri karşılamak için ölçeklenebilir yapılandırma seçenekleri sunar.

Modicon M241'in dikkat çekici yeteneklerinden biri, herhangi bir standart web tarayıcısı aracılığıyla doğrudan erişilebilen kullanıma hazır bir arayüz sunan gömülü web sunucusudur . Bu özellik, kullanıcıların ek yazılım veya karmaşık kuruluma ihtiyaç duymadan denetleyiciyi uzaktan izlemesine, yapılandırmasına ve onunla etkileşime girmesine olanak tanır.

Gömülü web sunucusu, özellikle uzaktan işlemlerde kullanılabilirliği büyük ölçüde artırırken, düzgün bir şekilde güvence altına alınmadığında potansiyel siber güvenlik riskleri de getirir. Uygunsuz giriş doğrulaması veya kimlik doğrulama kontrollerinin eksikliği, sistemi yetkisiz erişime veya manipülasyona maruz bırakabilir.

Bu potansiyel güvenlik endişelerini fark eden 515. Birimimiz , Modicon M241'in gömülü web sunucusunun kapsamlı bir güvenlik değerlendirmesini gerçekleştirdi. Amaç, bu bileşende sistemin bütünlüğünü, kullanılabilirliğini veya gizliliğini tehlikeye atabilecek herhangi bir istismar edilebilir güvenlik açığının olup olmadığını belirlemekti.

CVE-2025-2875: Başka Bir Alandaki Bir Kaynağa Harici Olarak Kontrol Edilen Başvuru

Bu hedef doğrultusunda, Birim 515, Modicon M241 gömülü web sunucusunun derinlemesine bir analizini gerçekleştirdi. Bu analiz, gömülü web sunucusunun kasıtlı olarak hazırlanmış dosya erişim isteklerini kabul ederek amaçlanan güvenlik kısıtlamalarını aştığı belirli senaryoları ortaya çıkardı. Ek olarak, cihazın kapsamlı bir incelemesi, PLC içindeki dahili dosya yollarının tanımlanmasına olanak sağladı. Bu güvenlik açığından yararlanmak, kimliği doğrulanmamış bir saldırganın cihazdaki hassas dahili dosyalara erişmesine ve sistem gizliliğini önemli ölçüde etkilemesine olanak tanıyabilir.

Güvenlik açığı, sorumlu bir açıklama süreci aracılığıyla Schneider Electric'e bildirildi ve o zamandan beri uygun azaltma ve düzeltmeler kullanıma sunuldu. Schneider'in müşterilerini korumak ve olası kötüye kullanımı önlemek için, OPSWAT Bu güvenlik açığına ilişkin ayrıntılı teknik bilgileri kasıtlı olarak gizlemiştir.

CVE-2025-2875 Zaman Çizelgesi

Sorumlu ifşa uygulamalarıyla tutarlı ve OPSWAT 'nin kritik altyapıyı koruma konusundaki kararlılığı nedeniyle, 515. Ünite, soruşturma ve iyileştirme planlamasına yardımcı olmak için resmi güvenlik iletişim kanalı aracılığıyla bu güvenlik açığını derhal Schneider Electric'e bildirdi:

- 20 Şubat 2025: 515 Nolu Birim, Schneider Electric'e Modicon M241 cihazındaki güvenlik açığını ayrıntılı olarak açıklayan bir güvenlik açığı raporu sundu.

- 21 Şubat 2025: Schneider Electric raporun alındığını kabul etti ve bir iç soruşturma başlattı. Takip koordinasyonu için bir vaka izleme kimliği atandı.

- 20 Mart 2025: Detaylı bir analizin ardından Schneider Electric, güvenlik açığının geçerliliğini doğruladı ve bir iyileştirme planı geliştirmeye başladı.

- 13 Mayıs 2025: Schneider Electric, tespit edilen sorun için düzeltme kılavuzuyla birlikte kamuya açık bir danışmanlık yayınladı. Bu güvenlik açığına CVE-2025-2875 adlı bir CVE tanımlayıcısı atandı.

İyileştirme

Schneider Electric Modicon M241 PLC cihazlarını kullanan kuruluşların, bu güvenlik açığını gidermek için Schneider Electric tarafından sağlanan resmi kılavuzu takip etmelerini önemle öneriyoruz; bu kılavuza buradan ulaşabilirsiniz: Schneider Güvenlik Danışma Belgesi .

CVE-2025-2875 gibi güvenlik açıklarını etkili bir şekilde azaltmak için kuruluşlar, aşağıdakileri içeren kapsamlı bir derinlemesine savunma stratejisi benimsemelidir:

- Sürekli CVE taraması yoluyla güvenlik açığıVulnerability detection : CVE-2025-2875 gibi güvenlik açıkları için ağları düzenli olarak tarama

- Anormal davranışların izlenmesi: Schneider Modion M241 PLC'ye iletişimde, devam eden yetkisiz bir veri sızdırma girişimini gösterebilecek olağandışı frekans artışlarının işaretlenmesi

- Yetkisiz cihaz bağlantılarını belirleme: Sistem, PLC'ye sahte/yetkisiz bir cihaz bağlandığında bunu algılamalıdır

- Ağ segmentasyonu: Etkilenen cihazların izole edilmesi, saldırıların yanal olarak yayılmasını önlemeye yardımcı olabilir ve böylece etkiyi en aza indirir.

- Saldırı Önleme: PLC'ye yönelik kötü amaçlı/onaylanmamış komutları hemen tespit edip engelleyin, ardından PLC'nin normal işlemlerini etkili bir şekilde koruyun

OPSWAT 'nin MetaDefender OT Security CVE'leri tespit ederek, ağda olağandışı davranışları sürekli izleyerek ve yetkisiz bağlantıları belirleyerek bu ihtiyaçları karşılar. Yapay zekayı kullanarak normal trafik modellerini öğrenir, temel davranış oluşturur ve anormallikleri uyarmak için politikalar uygular. Bu, olası tehditlere anında ve bilgilendirilmiş yanıtlar verilmesini sağlar.

CVE-2025-2875'i kullanan bir saldırı durumunda, MetaDefender OT Security belirlenen kurallara göre şüpheli iletişimleri algılamak, uyarmak ve engellemek için MetaDefender Industrial Firewall ile entegre olur. MetaDefender Industrial Firewall düzenli trafik modellerini öğrenmek ve yetkisiz bağlantıları önlemek için politikaları uygulamak amacıyla yapay zekayı kullanır.

Aşağıdaki video bunun nasıl olduğunu göstermektedir OPSWAT MetaDefender OT Security ve MetaDefender Industrial Firewall bu güvenlik açığını proaktif bir şekilde azaltır ve OT ortamında yetkisiz erişimi engeller:

Önlemin ötesinde, OPSWAT MetaDefender OT Security ayrıca kuruluşların sürekli varlık görünürlüğü ve güvenlik açığı değerlendirmesi yoluyla gerçek zamanlı olarak istismar belirtilerini izlemesini sağlar. Platformumuz, gelişmiş varlık envanteri izleme ve güvenlik açığı değerlendirme yeteneklerinden yararlanarak proaktif tehdit tespiti sağlar ve hızlı, etkili düzeltme eylemlerini kolaylaştırır.

Aşağıdaki video , MetaDefender OT Security güvenlik açığı bulunan cihazları nasıl etkili bir şekilde belirlediğini ve belirlenen güvenlik açıkları için nasıl hızlı bir şekilde düzeltme sağladığını göstermektedir: