Dosya Tabanlı Güvenlik Açığı Değerlendirmesi

Uygulama Zafiyetlerini Yüklenmeden Önce Tespit Edin

File-Based Vulnerability Assessment teknolojimiz, uygulama ve dosya tabanlı güvenlik açıklarını yüklenmeden önce tespit eder. Patentli teknolojimizi (U.S. 9749349 B1), geniş bir kullanıcı ve kurumsal müşteri topluluğundan toplanan yazılım bileşenleri, ürün yükleyicileri, ürün yazılımı paketleri ve diğer birçok ikili dosya türüyle güvenlik açıklarını ilişkilendirmek için kullanıyoruz.

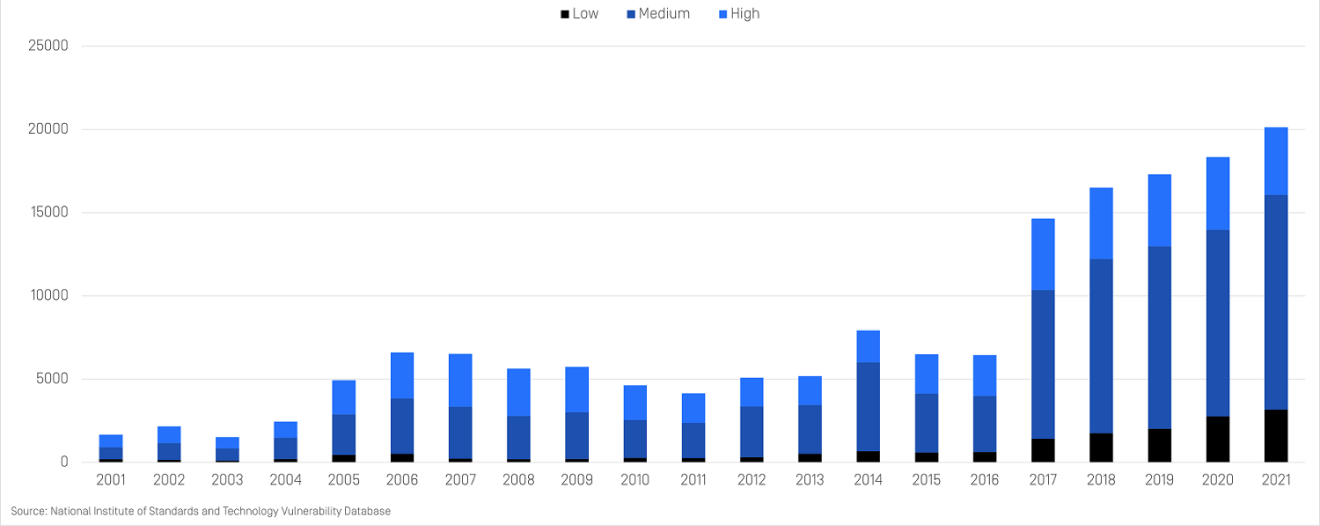

Software Zafiyetlerinin Artışı Çoğalıyor

Yazılım daha karmaşık hale geldikçe, uygulama güvenlik açıklarının sayısı da artmaktadır. Her yıl, yalnızca işletim sistemi ve uygulama güvenlik açıkları değil, aynı zamanda ikili bileşenler, Nesnelerin İnterneti (IoT) ürün yazılımı ve diğer dosya tabanlı güvenlik açıkları da dahil olmak üzere bilinen güvenlik açıklarının sayısı için yeni bir rekor kırılmaktadır.

18,400

13.62%

Dosya Tabanlı Güvenlik Açıklarında Hızlı Büyüme

Dosya tabanlı güvenlik açıkları, son yıllarda en hızlı büyüyen güvenlik açığı türü kategorilerinden biridir.

Uygulama ve Dosya Tabanlı Güvenlik Açığı Değerlendirmesi

IOT Software ve Donanım Software Güvenlik Açıkları

IoT yazılımındaki güvenlik açıkları ve ürün yazılımı açıklarının önemi giderek artıyor. IoT cihazları genellikle belirli işlevler için tasarlanmıştır ve güvenlik önlemlerinden yoksundur. IoT cihazlarının hızlı büyümesi göz önüne alındığında, savunmasız ürün yazılımının IoT cihazlarına dağıtılmasını önlemek kritik bir güvenlik önlemidir. Güvenlik açığı tarama teknolojimiz, kurulum ve dağıtımdan önce yazılım güvenlik açıklarını tespit edebilmektedir.

Bir Milyardan Fazla Veri Noktası

Belirli ikili bileşenlerle ilişkili güvenlik açıklarının geleneksel güvenlik açığı tarama teknolojisi ile tespit edilmesi zordur. Yenilikçi teknolojimiz, kullanılmakta olan cihazlardan bir milyardan fazla (ve giderek artan) savunmasız yazılım veri noktasını toplayıp analiz etmiş ve bu verileri yazılım bileşenlerine dayalı güvenlik açıklarını değerlendirmek için bir temel olarak kullanmıştır.

Savunmasız Yükleyicileri Tespit Etme

Milyonlarca kullanıcı güvenlik açıklarından yararlanan saldırılara maruz kalmaktadır. Yükleme programlarının ağınıza girmesini ve güvenlik açıklarını yaymak için kullanılmasını tespit etmek ve önlemek, en iyi siber güvenlik uygulamalarından biridir.

Dağıtılmadan Önce Güvenlik Açıklarını Değerlendirin

Çoğu güvenlik açığı tarama çözümü, güvenlik açıklarını uygulamalar zaten yüklendikten sonra tespit eder ve bu da istismar edilebilecek bir tespit penceresi yaratır. OPSWAT'in patentli Bilgisayar Güvenliği File-Based Vulnerability Assessment (U.S. 9749349 B1) teknolojisi, güvenlik açığı olan bileşenler veya belirli uygulama sürümleriyle ilişkili ikili dosyalar aracılığıyla güvenlik açıklarını değerlendirir ve tanımlar. BT yöneticilerine şunları yapma olanağı verir:

- Belirli yazılım türlerini yüklemeden önce bilinen güvenlik açıklarına karşı kontrol edin

- Cihazlar çalışır durumda değilken bilinen güvenlik açıklarına karşı sistemleri tarayın

- Çalışan uygulamaları ve yüklenen kütüphaneleri güvenlik açıklarına karşı hızlıca inceleyin