Siber güvenlik topluluğu kısa bir süre önce yapay zeka ve makine öğrenimi alanındaki GPU hızlandırmalı uygulamalar için temel bir bileşen olan NVIDIA Container Toolkit'teki kritik bir güvenlik açığı konusunda uyarıldı. CVE-2024-0132 olarak tanımlanan bu açık, hem bulut hem de şirket içi ortamlarda GPU kaynaklarına dayanan çok çeşitli yapay zeka uygulamalarını önemli ölçüde etkilemektedir. Eylül 2024'te keşfedilmesinin ardından NVIDIA sorunu kabul etti ve kısa bir süre sonra bir yama yayınladı.

Güvenlik Açığının Detayları

NVIDIA Container Toolkit'teki güvenlik açığı, özellikle 1.16.1'e kadar olan sürümlerde, bir Kontrol Zamanı Kullanım Süresi (TOCTOU) açığından kaynaklanmaktadır. Bu zayıflık, ayrıcalıkları yükseltmek, kapsayıcılardan kaçmak ve GPU iş yüklerini manipüle etmek için kullanılabilir ve potansiyel olarak hatalı AI çıktılarına veya tam hizmet kesintilerine yol açabilir.

Bu olayla ilgili belirli güvenlik açıkları şunlardır:

- CVE-2024-0132: Önem derecesi 9.0 olan bu kritik hata, özel olarak hazırlanmış konteyner imajlarının ana bilgisayar dosya sistemine erişmesine izin verebilir ve bu da potansiyel olarak kod yürütme, hizmet reddi ve ayrıcalık yükseltmeye yol açabilir.

- CVE-2024-0133: 4.1 derecesine sahip bu orta şiddetteki güvenlik açığı, özel olarak hazırlanmış konteyner imajlarının ana bilgisayar dosya sisteminde boş dosyalar oluşturmasına izin verir ve bu da verilerin kurcalanmasına neden olabilir.

NVIDIA, bir güvenlik bülteni ve etkilenen yazılımın güncellenmiş sürümlerini yayınlayarak güvenlik açığını derhal giderdi.

Kimler Etkileniyor?

Wiz tarafından keşfedildiği üzere, araştırmalar NVIDIA GPU'ları kullanan bulut ortamlarının üçte birinden fazlasının (%35) risk altında olduğunu göstermektedir.

NVIDIA Container Toolkit'in 1.16.1'e kadar olan sürümlerini ve NVIDIA GPU Operator'ın 24.6.1'e kadar olan sürümlerini kullanan kuruluşlar, ortamlarını değerlendirmeli ve bu güvenlik açığının basamaklı etkilerini azaltmak için gerekli adımları atmalıdır.

NVIDIA Container Toolkit'i Anlama

NVIDIA Container Toolkit, GPU hızlandırmalı Docker kapsayıcılarının oluşturulmasını ve yürütülmesini kolaylaştırmak için tasarlanmıştır. Varsayılan olarak kapsayıcıların GPU'lara erişimi yoktur ve bu araç seti, kullanıcıların NVIDIA GPU'larını kapsayıcılarına göstermelerini sağlar. Araç seti, kullanıcıların yüksek performanslı yapay zeka iş yüklerini işlemek için NVIDIA GPU'lardan yararlanabileceği kapsayıcıların yapılandırmasını otomatikleştiren çalışma zamanı kitaplıkları ve yardımcı programlardan oluşur. Kısacası NVIDIA Container Toolkit, GPU hızlandırmasına ihtiyaç duyan uygulamaların daha hızlı ve daha verimli çalışabilmesi için kapsayıcıların NVIDIA GPU'ya erişmesini sağlar.

Kubernetes ortamlarında GPU kaynaklarını düzenleyen NVIDIA GPU Operator ile birlikte bu araç seti, modern yapay zeka ve makine öğrenimi uygulamalarında çok önemli bir rol oynuyor. Esasen, yapay zeka eğitimi gibi veri ağırlıklı görevler için HPC (yüksek performanslı bilgi işlem) gerektiren uygulamaların performansını ve verimliliğini artırır.

Bununla birlikte, bir güvenlik açığı çeşitli şekillerde risklere yol açabilir:

- Yetkisiz GPU Erişimi: Saldırganlar GPU'ya erişim sağlayabilir ve veri hırsızlığına veya kaynakların ele geçirilmesine neden olabilir.

- Ayrıcalık Yükseltme: Saldırganlar konteynerlerin dışına çıkabilir ve temel altyapıyı tehlikeye atmak için ana sistemde kod çalıştırabilir.

- Container Arası Saldırılar: Güvenliği ihlal edilmiş bir konteyner diğer konteynerlerin GPU kaynaklarına gayrimeşru erişim sağlayabilir. Bu, aynı sistemde çalışan birden fazla uygulamada veri sızıntılarına veya hizmet reddine neden olabilir.

- Hassas Verilere Maruz Kalma: Saldırganlar doğrudan hassas veri madenciliği yapmak yerine, bazen ortamda gezinmek ve ayrıcalıkları artırmak için çeşitli sistem bileşenlerinde güvenlik açıkları ararlar. Container teknolojisi bu istismarlara karmaşıklık katar.

Potansiyel Saldırı Senaryosu

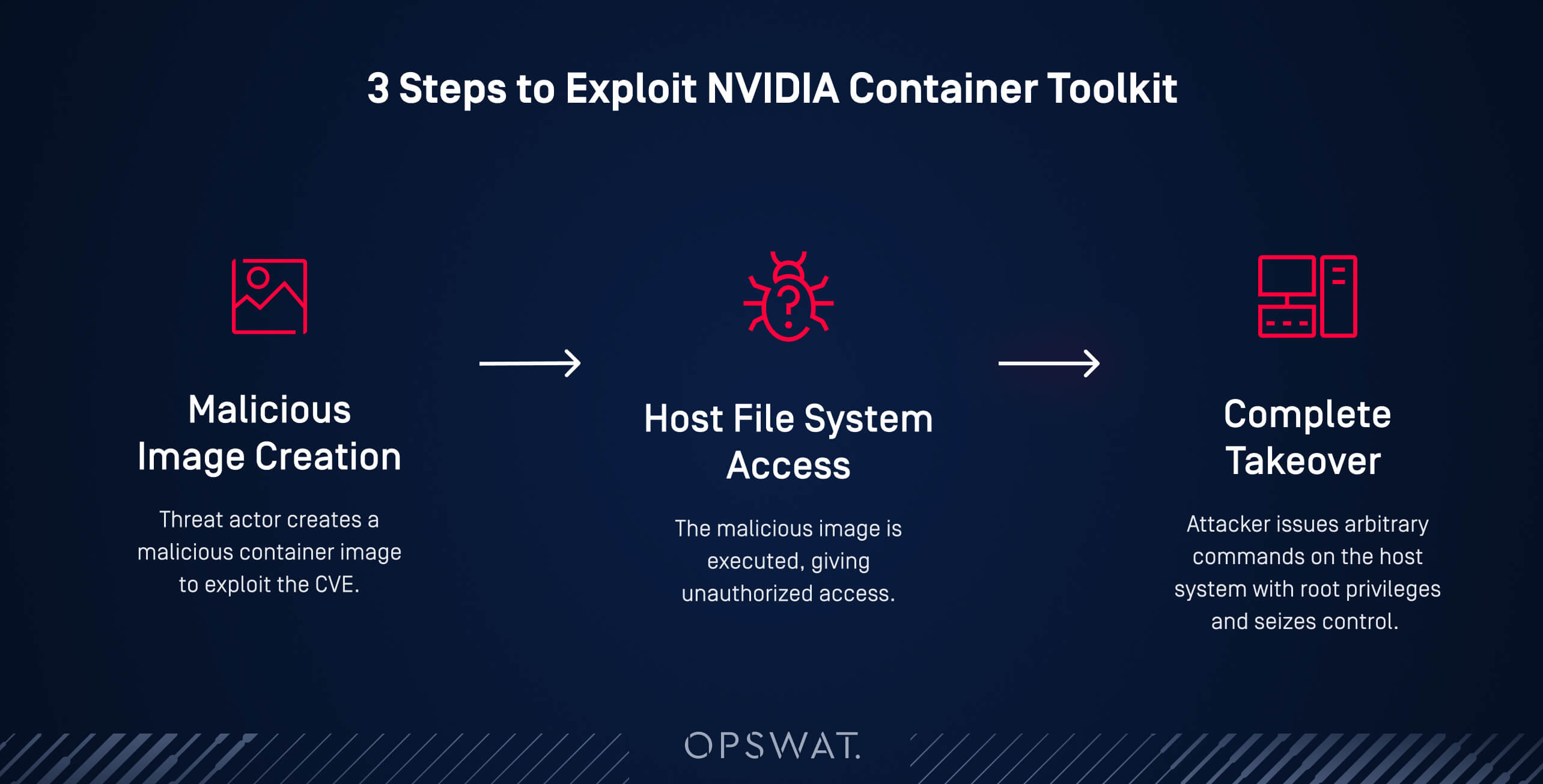

NVIDIA Container Toolkit'ten yararlanan olası bir saldırı akışı üç adımda genelleştirilebilir:

- Kötü Amaçlı İmaj Oluşturma: Bir saldırgan CVE-2024-0132'den yararlanmayı amaçlayan kötü amaçlı bir kapsayıcı görüntüsü tasarlayabilir.

- Ana Bilgisayar Dosya Sistemine Erişim: Saldırgan daha sonra kötü amaçlı görüntüyü, doğrudan paylaşılan GPU hizmetleri aracılığıyla veya dolaylı olarak bir tedarik zinciri saldırı şeması veya sosyal mühendislik yoluyla savunmasız bir platformda çalıştırır. Bu, ana bilgisayar dosya sistemini monte etmelerine ve temel altyapıya ve diğer kullanıcıların potansiyel olarak gizli verilerine yetkisiz erişim elde etmelerine olanak tanır.

- Tam Kontrol: Saldırgan kritik Unix soketlerine (docker.sock/containerd.sock) erişim sağlayarak ana sistemde root ayrıcalıklarıyla keyfi komutlar verebilir ve nihayetinde makinenin kontrolünü ele geçirebilir.

Container Güvenlik Açıklarına Karşı Koruma Önerileri

Bu olay, saygın kaynaklardan alınan güvenilir kapsayıcı görüntülerinin bile ciddi güvenlik açıkları barındırabileceğini zamanında hatırlatmaktadır. NVIDIA Container Toolkit kullanan kuruluşlar şunları yapmalıdır:

En Son Sürüme Yükseltme

Kullanıcıların, özellikle güvenilmeyen görüntüleri çalıştırabilecek konteyner ana bilgisayarları için mümkün olan en kısa sürede NVIDIA Container Toolkit sürüm 1.16.2 ve NVIDIA GPU Operator 24.6.2'ye güncelleme yapmaları önemle tavsiye edilir.

Düzenli Güvenlik Taramaları Yapın

Kötü amaçlı konteyner imajları ve bulut ortamlarında uygulamanıza giren diğer bileşenler için düzenli tarama prosedürleri uygulayın. Düzenli taramalar risklerin değerlendirilmesine ve bu imajlarla ilişkili güvenlik kör noktalarının belirlenmesine yardımcı olur. Otomatik tarama araçları, bilinen güvenlik açıklarını ve yanlış yapılandırmaları sürekli olarak izlemeye yardımcı olabilir.

Ayrıca, güvenlik taramalarının CI/CD işlem hatlarına entegre edilmesi, güvenlik açıklarının dağıtımdan önce tespit edilmesini sağlarken, kapsamlı raporlar belirlenen riskler ve önerilen düzeltme adımları hakkında içgörü sağlar.

MetaDefender Software ile Secure Container GörüntüleriSupply Chain

NVIDIA Container Toolkit'te bulunanlar gibi güvenlik açıklarını azaltmak için, OPSWAT MetaDefender Software Supply Chain konteyner kayıtları ve kaynak kod depoları için güçlü tehdit tarama yetenekleri sağlar.

Software geliştirme ve DevSecOps ekipleri, uygulama yığınlarındaki potansiyel olarak kötü amaçlı veya savunmasız konteyner görüntüleri hakkında bilgilendirilecektir. MetaDefender Software Supply Chain , birden fazla tehdit algılama ve önleme katmanından yararlanarak, etkilenen kapsayıcı görüntülerinin güvenli sürümlerine yönelik güncellemeler de dahil olmak üzere düzeltme için içgörüler ve öneriler de sağlar.

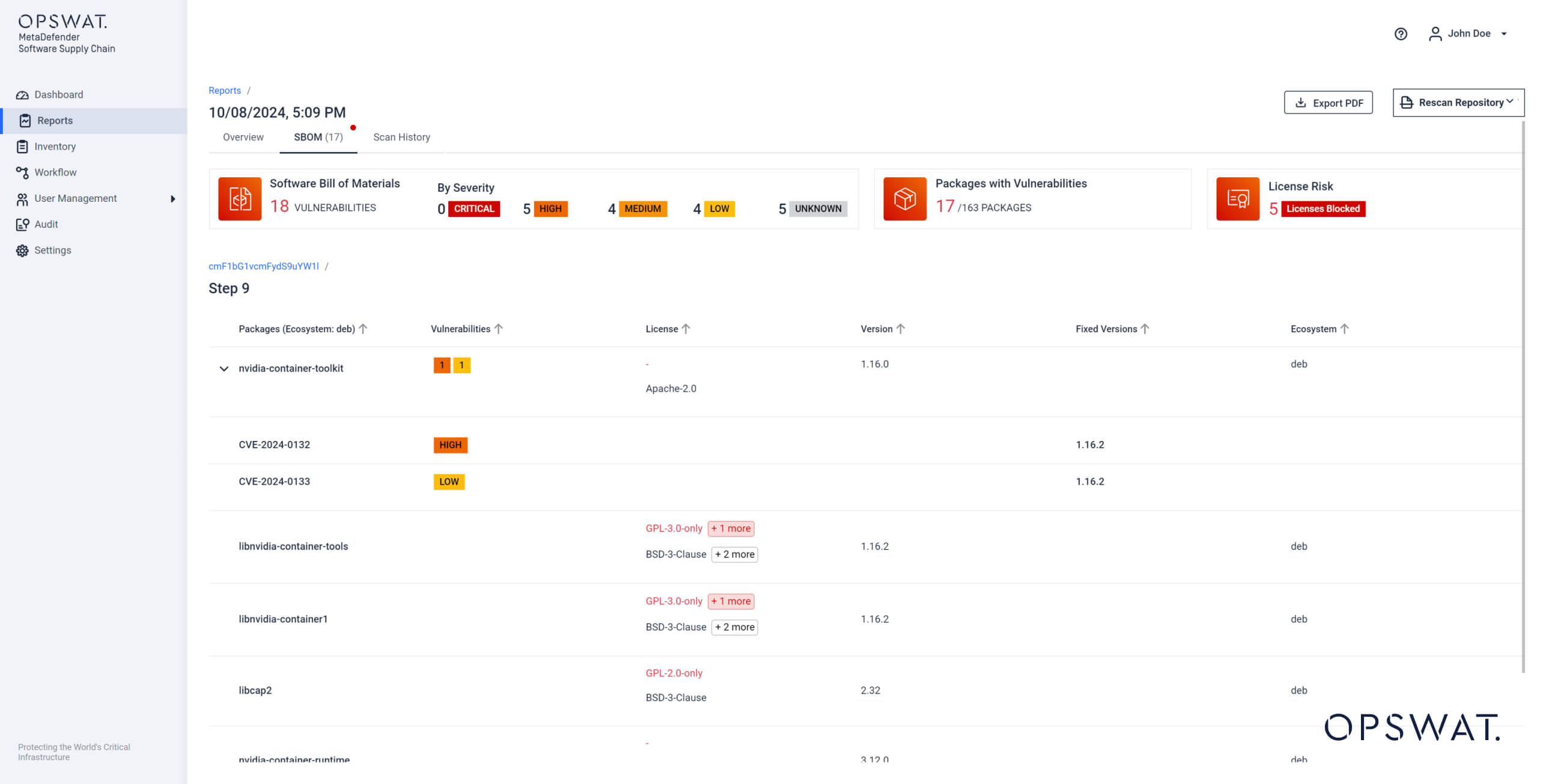

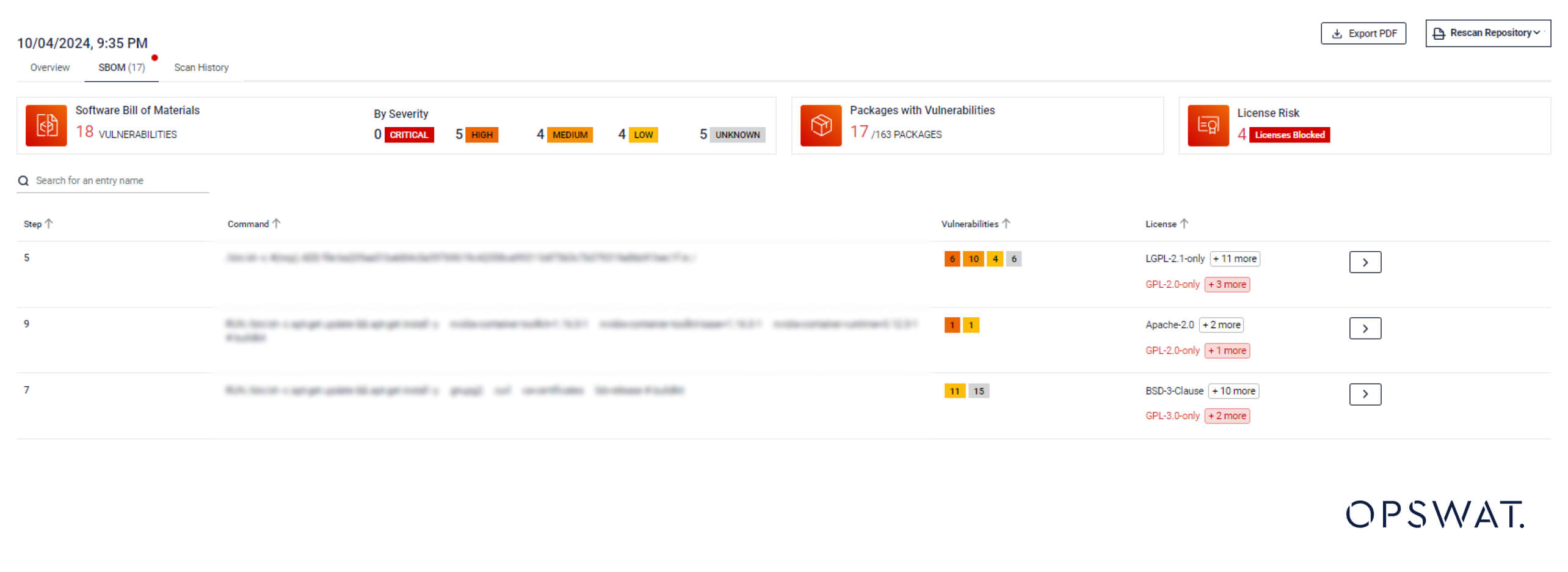

MetaDefender Software Supply Chain ile güvenlik açığı bulunan yazılım bileşenlerini belirleyin, önem düzeylerini değerlendirin ve etkilenen ve düzeltilen sürümleri izleyin

Konteyner imajlarınızdaki paketler için tehdit durumunu hem genel hem de ayrıntılı düzeyde değerlendirebilirsiniz.

Container Güvenliği Yapay Zeka Güvenliğinin Bir Parçasıdır

Container güvenlik açıkları, yapay zeka ve makine öğrenimi teknolojilerine giderek daha fazla bağımlı hale gelen kuruluşlar için dikkatli ve proaktif güvenlik ihtiyacını ortaya çıkarmıştır. Konteyner güvenliği ve yazılım tedarik zinciri güvenliği hakkında daha fazla bilgi edinmek için kaynaklarımıza göz atın:

MetaDefender Software Supply Chain

Docker Görüntüsü - Yükselen Bir Tehdit Vektörü mü?