ICSIndustrial Kontrol Sistemleri) ve OT (Operasyonel Teknoloji) ağlarına yönelik siber saldırıların artan sıklığı ve karmaşıklığı, dünya çapındaki endüstriler için önemli endişeler oluşturmaktadır. Bu saldırılar, kritik altyapının doğasında bulunan güvenlik açıklarını ortaya koyarak ciddi operasyonel aksaklıklara ve mali kayıplara yol açmıştır. Bu makale, en önemli ICS/OT siber olaylarından bazılarını vurgulamakta, saldırı vektörlerini incelemekte ve daha iyi siber güvenlik uygulamaları için bilgi sağlayabilecek korelasyonları ortaya çıkarmaktadır.

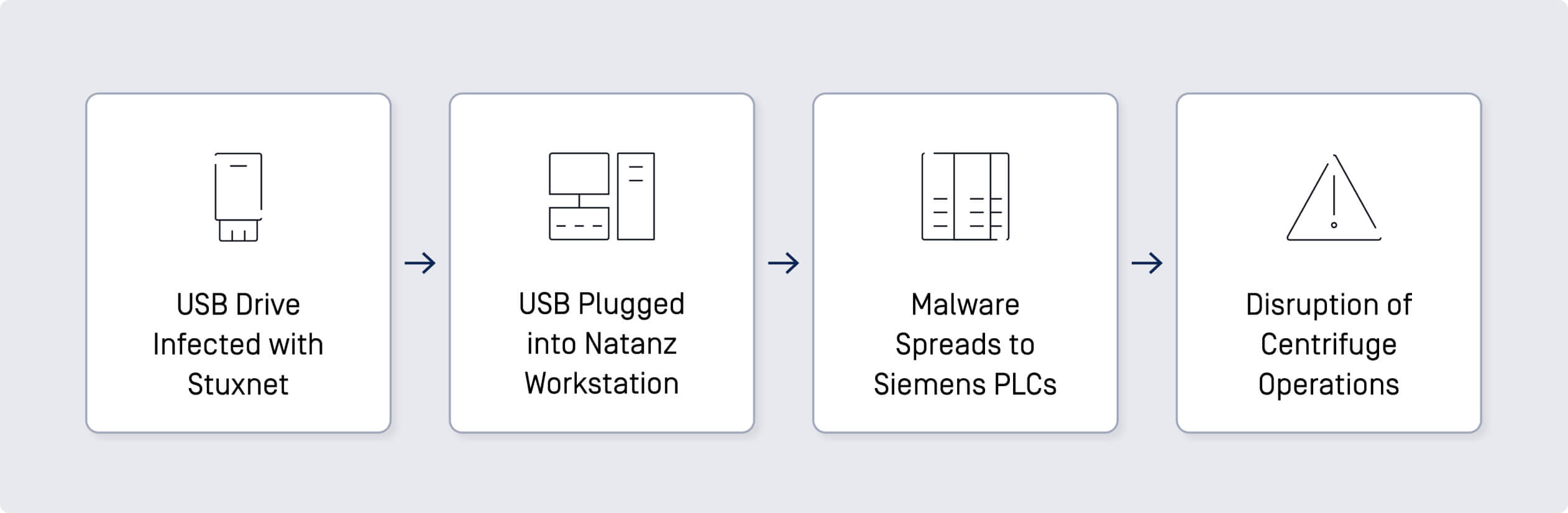

Stuxnet Saldırısı

2010 yılında keşfedilen Stuxnet, ICS'yi hedef alan en iyi bilinen ve sofistike siber saldırılardan biridir. Özellikle İran'ın Natanz nükleer tesisini hedef almış, sıfırıncı gün açıklarını kullanmış ve virüslü USB sürücüleri aracılığıyla yayılmıştır.

- Kötü Amaçlı USB Cihazları: Kötü amaçlı yazılım tesise virüslü USB sürücüleri aracılığıyla sokulmuştur. İçeri girdikten sonra, endüstriyel kontrol sistemlerini programlamak için kullanılan Siemens Step7 yazılımına yayıldı.

- Yayılma: Stuxnet birden fazla sıfırıncı gün güvenlik açığından yararlanmış ve bulaştığı sistemlerdeki varlığını gizlemek için bir rootkit kullanmıştır. Santrifüjlerin hızını değiştirmek için Siemens PLC 'leri (Programlanabilir Mantık Denetleyicileri) hedef alarak arızalanmalarına ve fiziksel olarak bozulmalarına neden oldu.

Saldırı, İran'ın nükleer zenginleştirme kapasitesinin önemli ölçüde sekteye uğramasına yol açmış ve yaklaşık 1.000 santrifüje zarar vererek programlarını geciktirmiştir. Bu olay, güvenli ortamlarda fiziksel medya ile ilgili risklerin altını çizmiştir.

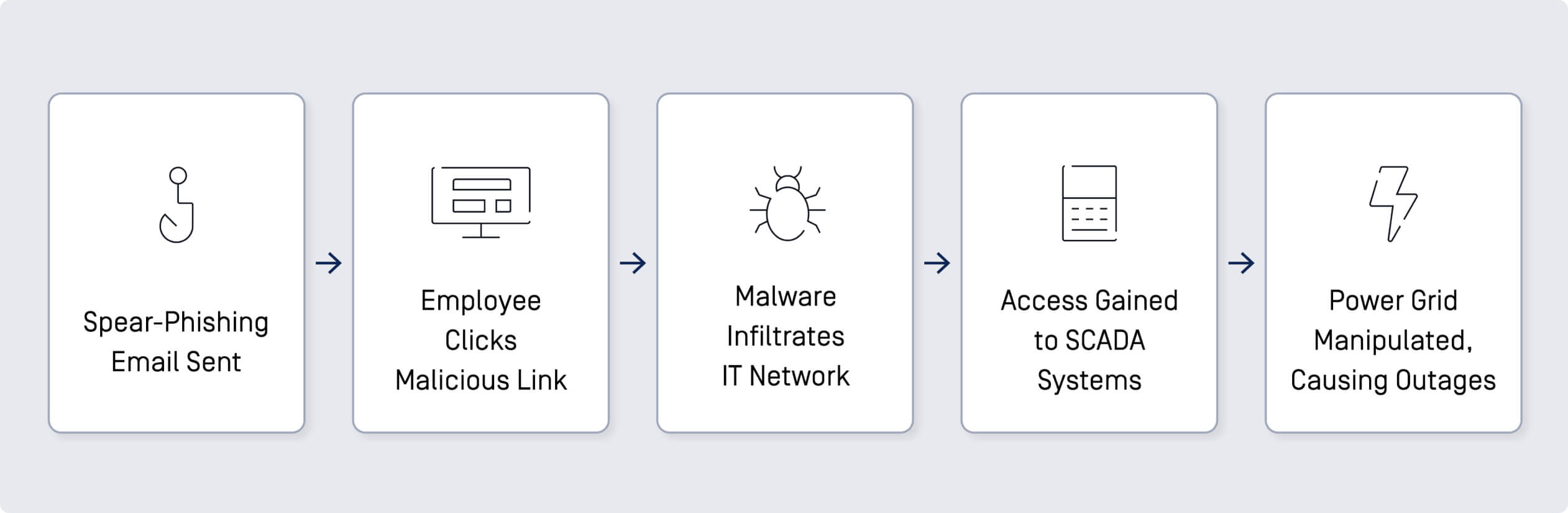

Ukrayna Elektrik Şebekesi Saldırısı

Aralık 2015 ve Aralık 2016'da Ukrayna elektrik şebekesine yapılan saldırılar siber-fiziksel saldırıların dikkate değer örnekleridir. Bu olaylarda gelişmiş kalıcı tehdit (APT) grupları güç kaynağını kesintiye uğratmak için sofistike yöntemler kullanmıştır.

- Spear-Phishing E-postaları: Saldırganlar Ukraynalı enerji şirketlerinin çalışanlarına hedefli kimlik avı e-postaları gönderdi. Bu e-postalar, açıldığında hedef sistemlere BlackEnergy kötü amaçlı yazılımını yükleyen kötü amaçlı ekler içeriyordu.

- IT Ağın Ele Geçirilmesi: IT ağına girdikten sonra saldırganlar, elektrik şebekesini kontrol eden SCADA (Denetleyici Kontrol ve Veri Toplama) sistemlerine erişim sağlamak için çalınan kimlik bilgilerini kullandılar.

- Manuel Müdahale: Saldırganlar şalterleri manuel olarak çalıştırarak birden fazla bölgede elektrik kesintilerine neden oldu.

Yüz binlerce insanı etkileyen elektrik kesintilerine yol açan saldırılar, siber saldırıların kritik altyapı üzerindeki yıkıcı etkisini gözler önüne serdi.

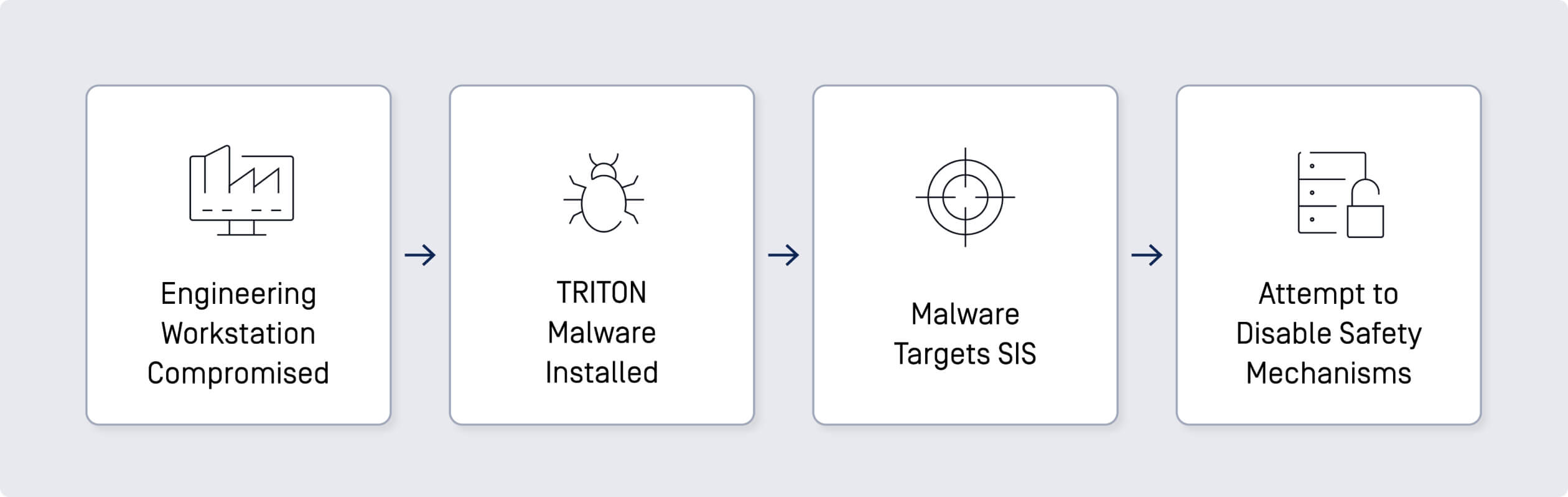

TRITON Saldırısı

TRISIS olarak da bilinen TRITON kötü amaçlı yazılımı, 2017 yılında Suudi Arabistan'daki bir petrokimya tesisinin SIS'ini (güvenlik enstrümanlı sistemler) hedef almıştır. Bu kötü amaçlı yazılım, endüstriyel süreçlerin güvenli bir şekilde işletilmesi için kritik öneme sahip olan SIS kontrolörlerini manipüle etmek üzere tasarlanmıştır.

- Ele Geçirilmiş Mühendislik İş İstasyonu: Saldırganlar VPN kullanarak SIS'e bağlı bir mühendislik iş istasyonuna erişim sağladı.

- Kötü Amaçlı Yazılım Yükleme: Kötü amaçlı yazılım Triconex SIS kontrolörlerine yüklenerek tesisi kapatmak veya fiziksel hasara yol açmak üzere yeniden programlanmaya çalışıldı.

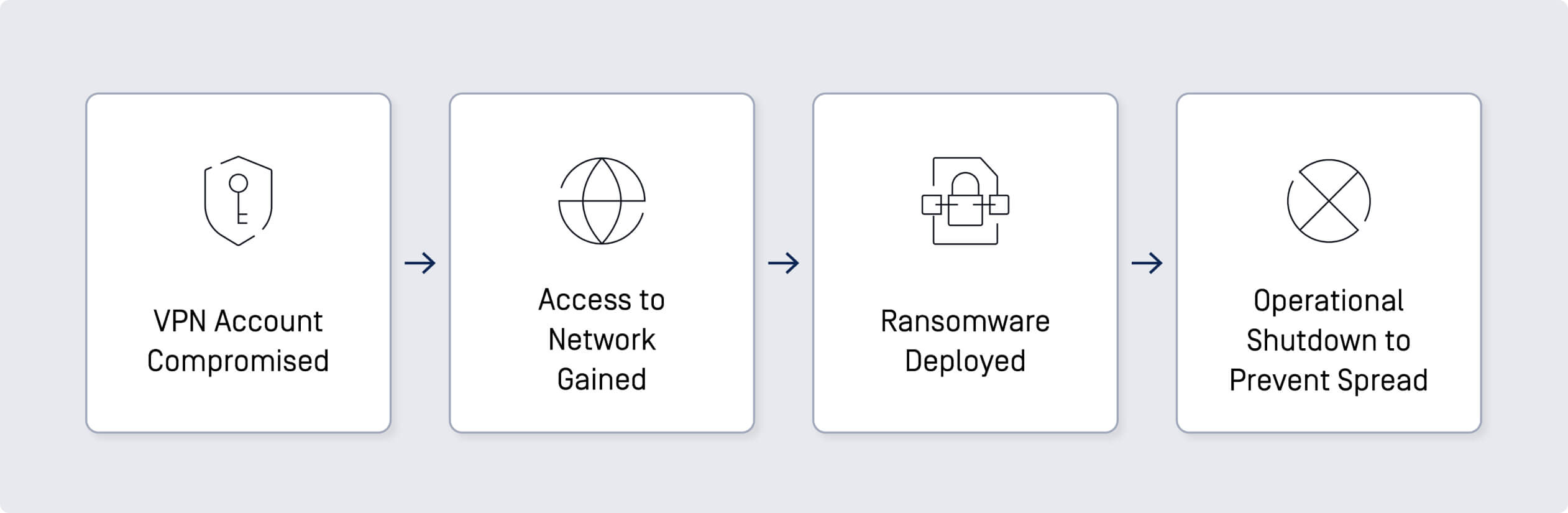

Colonial Pipeline Fidye Yazılımı Saldırısı

Mayıs 2021'de, Amerika Birleşik Devletleri'nde büyük bir yakıt boru hattı olan Colonial Pipeline, DarkSide fidye yazılımı grubuna atfedilen bir fidye yazılımı saldırısına maruz kaldı. Bu saldırı, Doğu Amerika Birleşik Devletleri'ndeki yakıt tedarikini kesintiye uğrattı.

- Ele Geçirilmiş VPN Hesabı: Saldırganlar ağa artık kullanılmayan ancak hala aktif olan ele geçirilmiş bir VPN hesabı üzerinden erişmiştir.

- Fidye Yazılımı Yayılımı: Fidye yazılımı içeri girdikten sonra ağdaki verileri şifreleyerek boru hattı operasyonlarını sekteye uğrattı.

Saldırı, boru hattının geçici olarak kapatılmasına yol açarak yaygın yakıt sıkıntısına neden oldu ve kritik altyapıdaki güvenlik açıklarının altını çizdi.

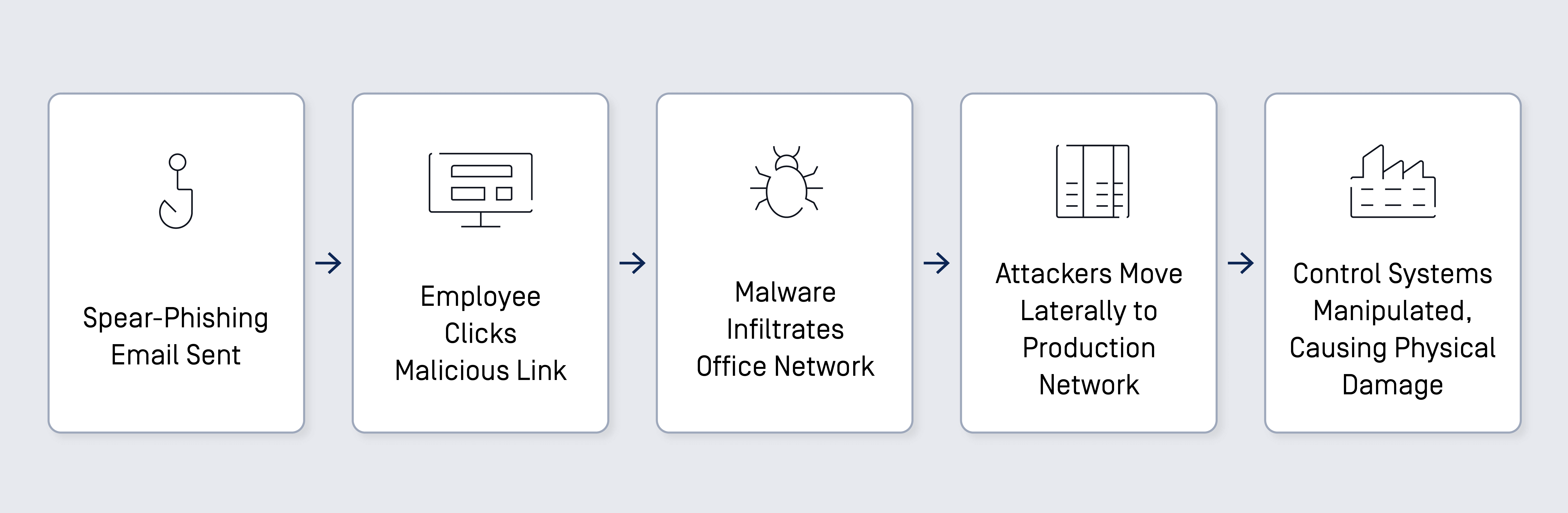

Alman Çelik Fabrikasına Saldırı

2014 yılında bir Alman çelik fabrikası, kontrol sistemlerini bozan bir siber saldırı nedeniyle önemli hasar gördü. Saldırganlar, tesisin ofis ağına erişim sağlamak için kimlik avı e-postaları kullanmış ve ardından üretim ağına sızmışlardır.

- Spear-Phishing E-postaları: Saldırganlar çalışanlara spear-phishing e-postaları göndererek ofis ağına kötü amaçlı yazılım yüklenmesine yol açtı.

- IT Ağ Gizliliğinin İhlali: Saldırganlar ofis ağından üretim ağına doğru yanal olarak hareket etti.

- Kontrol Sistemi Manipülasyonu: Saldırganlar üretim ağına girdikten sonra kontrol sistemlerine erişim sağlayarak bir yüksek fırında büyük hasara neden oldular.

Çelik fabrikasında ciddi fiziksel hasara yol açan saldırı, endüstriyel kontrol sistemlerine yönelik siber saldırıların yıkıcı potansiyelini ve sağlam siber güvenlik önlemlerine duyulan kritik ihtiyacı vurgulamaktadır.

Saldırı Vektörüne Genel Bakış:

Industrial Siber Güvenlik için Temel Çıkarımlar ve Çıkarımlar

Bu kayda değer olaylardaki ortak saldırı vektörleri genellikle kimlik avı e-postalarına kanmak ya da uzaktan erişim araçlarını güvensiz bırakmak gibi insan hatalarını içermektedir. Virüs bulaşmış USB sürücüleri ve ele geçirilmiş VPN hesapları gibi fiziksel ortamlar da bu ihlallerde önemli rol oynamaktadır. Bu giriş noktaları, çok çeşitli tehditlere karşı koruma sağlayan kapsamlı bir siber güvenlik platformunun uygulanmasının kritik önemini vurgulamaktadır. Ayrıca, bu saldırılarda insan faktörünün rolü, çalışanların potansiyel siber tehditleri tanıması ve bunlara etkili bir şekilde yanıt vermesi için sürekli eğitim ve öğretimin gerekliliğinin altını çizmektedir. Kuruluşlar, gelişmiş teknolojik çözümleri sağlam işgücü geliştirme programlarıyla birleştirerek ICS/OT ortamlarını hedef alan siber tehditlerin gelişen manzarasına karşı dayanıklılıklarını artırabilirler.

Irfan Shakeel bir siber güvenlik düşünce lideri, girişimci ve eğitmendir. Şu anda OPSWAT adresinde Eğitim ve Sertifikasyon hizmetlerinden sorumlu Başkan Yardımcısı olarak çalışmaktadır. Irfan, 150 binden fazla öğrenciden oluşan bir topluluğun siber güvenliğe girmesini sağlamış ve daha önce eHacking adlı öncü bir eğitim platformu kurmuştur.