Her şey hapsedilmiş bir tiran, bir saç kesimi ve dövmeli bir uşakla başladı. En azından Herodot böyle anlatıyor.

Genellikle steganografinin ilk örneği olarak gösterilen, bir mesajı başka bir mesajın içine gizleyen Histiaeus adlı sürgündeki bir kral, rakibine karşı bir isyan başlatmak istedi. Bulduğu çözüm, bir hizmetkârının kafasını tıraş edip üzerine bir mesaj dövmesi yapmaktı. Saçlar yeniden uzadığında, gizli mesaj düşman topraklarına kolayca ulaştırılabiliyordu.

Histiaeus ilk başarılı steganografik saldırıyı gerçekleştirdi. Düşmanına zarar vermek için görünürde saklı verileri kullandı. Bu hikayeyi hep sevmişimdir. Basit bir veri gizleme yönteminin nasıl feci sonuçlar doğurabileceğini gösteriyor - bu durumda yıkıcı bir isyan.

Steganografi tabanlı modern saldırılar genellikle kötü amaçlı yazılımları zararsız görüntü dosyalarına gizleyerek, tıpkı Histiaeus'un gizli mesajının saldırı zincirinin ilk halkası olması gibi, tehdit aktörünün bulaşma zincirinde hayati bir halka oluşturur.

Steganografi ayrıca kurbanların makinelerinden veri almak için de kullanılır. Örneğin, saldırganın bir şirket ağına eriştikten sonra verileri eve göndermesi gerekir. Steganografik tabanlı kötü amaçlı yazılımlar bu amaca ulaşır.

Kötü amaçlı yazılımları görüntülere gizlemek ne kadar zor? Bir kavram kanıtı olarak, bunu denemek ve steganografik görüntü saldırısı yolculuğumu gösteren bir video yapmak eğlenceli olurdu. Neyse ki kafa derisi dövmesi gerekmiyor!

Görüntü Steganografisi Kötü Amaçlı Yazılımı Oluşturmak Ne Kadar Kolay?

Bu saldırılar karmaşık görünebilir, ancak yazılımlar görüntülere veri yerleştirmeyi zahmetsiz hale getirir. 1-2 Steganography, OpenStego ve QuickStego gibi ücretsiz ve mevcut steganografi programları kolayca kullanılabilir ve kullanıcı dostudur.

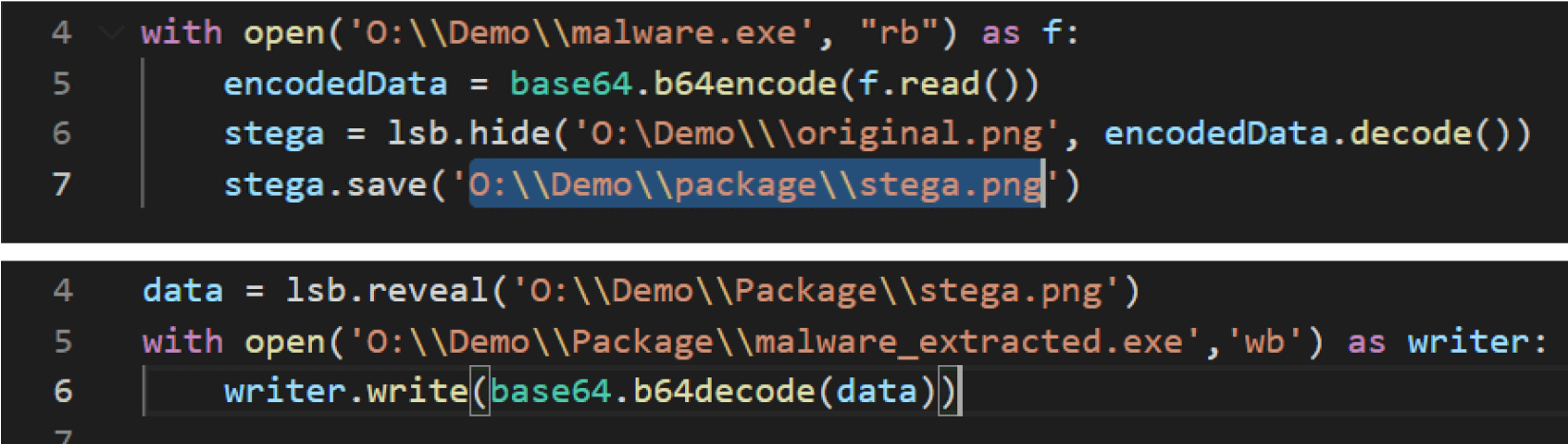

Bu araçlarla, kötü amaçlı yazılımlar birkaç satır kodla birkaç dakika içinde oluşturulabilir ve ayıklanabilir. Aşağıda resmedilen kod, resimlerdeki verileri gizlemek ve ortaya çıkarmak için judyb Python kütüphanesini nasıl kullandığımı göstermektedir.

Basit bir Python modülü ile siz de resimlere bilgi gizleyebilir ve istediğiniz yere gönderebilirsiniz. Steganografi eğlencelidir. Arkadaşlarınıza gizli mesajlar iletmek için kullanabilirsiniz, ancak saldırganlar kötü amaçlı yazılım yayabilir ve ağları enfekte edebilir.

Neden verimli?

Kötü amaçlı yazılımları görüntülere gizlemek kolaydır ancak tespit etmek zordur.

Saldırganlar verileri bit/piksel düzeyinde gömdüklerinden, kötü amaçlı bir yükün çoğu kötü amaçlı yazılımdan koruma tarama aracıyla tespit edilmesi neredeyse imkansızdır. Zararlı görüntüler çoğu gerçek zamanlı kötü amaçlı yazılımdan koruma tespit yöntemini kolayca atlatır.

Stenografik Saldırılar Nasıl Önlenir - Derin İçerik Silahsızlandırma ve Yeniden Yapılandırma

Tespit tabanlı yöntemler etkisiz olduğundan, görüntülerde gizlenmiş kötü amaçlı kodları tespit etmek için başka bir yola ihtiyacımız var.

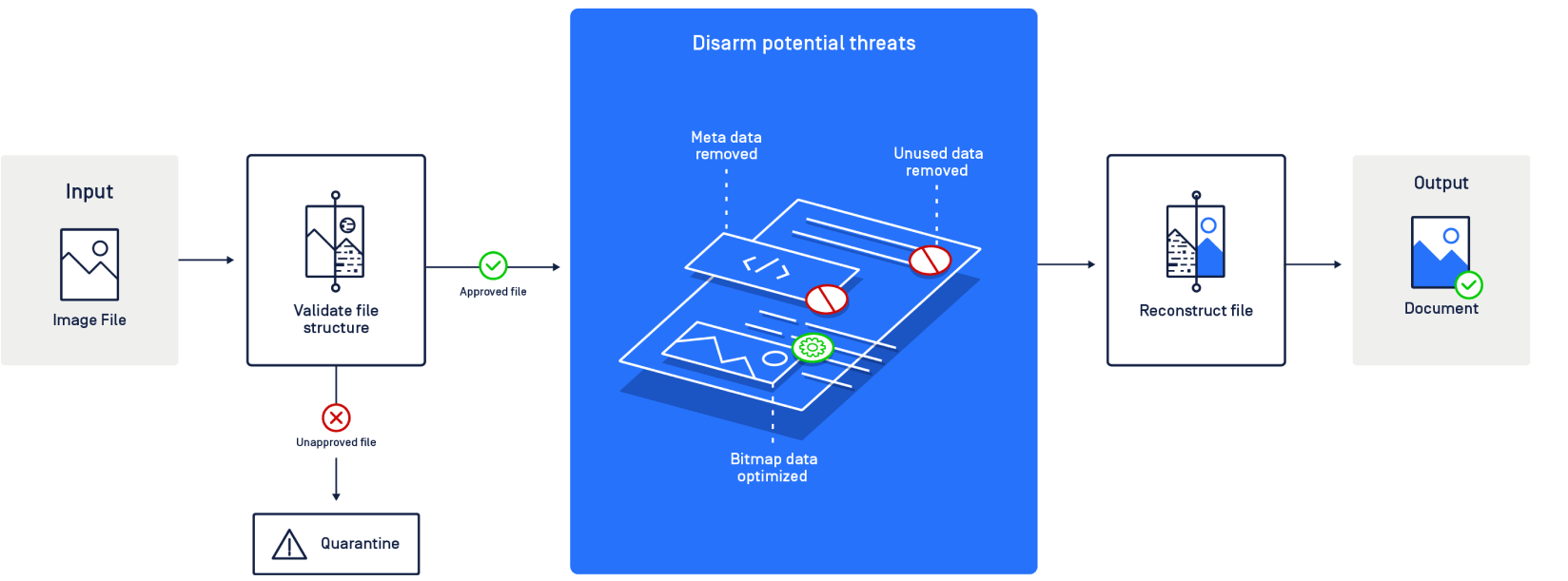

Neyse ki, zararlı verileri kaldırmak üzere dosyaları parçalamak için CDR (Content Disarm and Reconstruction) adı verilen güçlü bir yöntem vardır. Veri sanitizasyonu olarak da bilinen CDR, tüm dosyaların kötü amaçlı olduğunu varsayan bir sıfır güven güvenlik çözümüdür. Dosyaları yapısızlaştırır ve yürütülebilir içeriği ve dosyaların içindeki dosya türü standartlarına uymayan öğeleri kaldırır. Son olarak, dosyaları yeniden yapılandırarak güvenli içerikle tam kullanılabilirlik sağlar.

CDR 'nin daha güçlü bir versiyonu olan Deep CDRayrıca zararlı içerik için profillere, meta verilere ve piksellere bakarak görüntüleri inceler.

Deep CDR tehditleri etkisiz hale getirmek için özyinelemeli sanitizasyon kullanır. Saldırgan bu görüntüyü bir PDF'ye yerleştirmişse, Deep CDR PDF'deki her nesneyi tarar ve sterilize eder.

Ayrıca gizlilik ve güvenliğe yardımcı olan tüm yapılandırılmış meta verileri de kaldırır. Saldırganlar meta verilerde truva atlarını gizleyebilir. Görüntü dosyasından meta verilerin çıkarılması bu saldırı vektörünü engeller.

Piksel seviyesinde, programımız potansiyel olarak kısmi yük içeren kullanılmayan verileri kaldırır. Bu piksellere rastgele gürültü ekler, bu da yükün zararlı kodu çalıştırma yeteneğini bozar.

Bitmap verilerini de optimize edebiliriz. Sıkıştırma algoritması, görüntülerin kalitesini etkilemeden kötü amaçlı verilerin gizlendiği kullanılmayan verileri kaldırır.

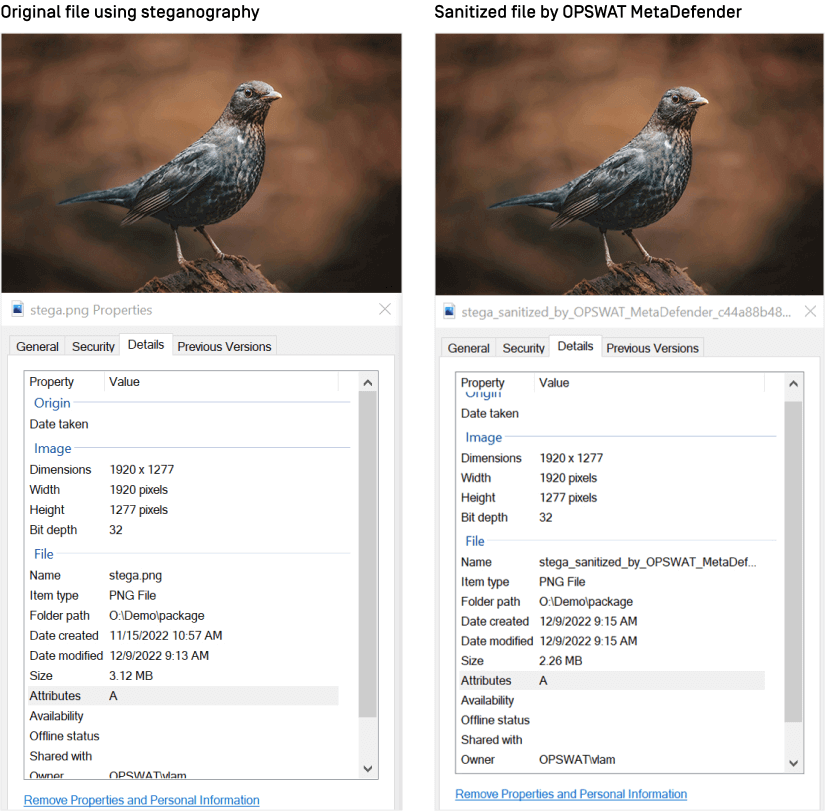

Aşağıdaki örnekte de görebileceğiniz gibi, görüntü kalitesi aynı kalır.

Steganografi hakkında bilgi edinmeyi seviyorsanız ve daha fazla siber güvenlik konusuyla ilgileniyorsanız, e-posta listemize kaydolun.

Kuruluşunuzun siber güvenliği konusunda endişeli misiniz? Bugün bir OPSWAT güvenlik uzmanıyla iletişime geçin!