MeitY (Elektronik ve Bilgi Teknolojileri Bakanlığı) bünyesindeki CERT-In (Hindistan Bilgisayar Acil Durum Müdahale Ekibi), 2008 tarihli Bilgi Teknolojileri Değişiklik Yasası kapsamında atanmasından bu yana siber güvenlik konusunda ulusal otorite olarak rolünü istikrarlı bir şekilde genişletmektedir.

2024 yılında CERT-In, SBOMSoftware Bill of Materials) ile ilgili ilk özel kılavuzunu yayınlayarak minimum unsurları, formatları ve uygulama gereksinimlerini tanımlamıştır.

Sadece bir yıl sonra, Temmuz 2025'te, 2.0 versiyonu kapsamı önemli ölçüde genişleterek SBOM, QBOM, CBOM, AIBOM ve HBOM'u da kapsama almış ve güvenli yazılım tedarik zincirlerini temel bir ulusal dayanıklılık stratejisi olarak belirlemiştir.

CIO'lar ve CISO'lar için bu yönergeler operasyonel, finansal ve düzenleyici sonuçlar doğurmaktadır. Kuruluşlar, denetime hazır SBOM uygulamalarını göstermeye, satıcıları ve iş ortaklarını uyumluluk gereklilikleriyle uyumlu hale getirmeye ve SBOM'ları geniş ölçekte yönetmek için otomasyonu benimsemeye hazır olmalıdır.

Bu makale, Hindistan'daki işletmeler ve Hindistan'da operasyonları olan küresel kuruluşlar için kapsam, teknik standartlar, satıcı seçimi ve en iyi uygulamaları kapsayan CERT-In SBOM yönergelerine uyum sağlamaya yönelik adım adım bir yol haritası sunmaktadır.

- CERT-In SBOM Kılavuzları: Kapsam, Uygulanabilirlik ve Temel Gereksinimler

- OPSWAT SBOM CERT-In Gereksinimlerine Nasıl Yardımcı Olur?

- Software Bileşenlerini CERT-In SBOM Uyumluluğu ile Hizalama

- CERT-In Kapsamında Kabul Edilen SBOM Formatları ve Teknik Standartlar

- SBOM Uyumluluk Satıcıları Nasıl Değerlendirilir ve Seçilir?

- Sorunsuz SBOM Uygulaması için En İyi Uygulamalar

- Otomatikleştirin, Uyum Sağlayın ve Koruyun: SBOM Yönetimine OPSWAT Yaklaşımı

- MetaDefender Software Supply Chain™

- SSS

- Sektöre Özel Hususlar: Finansal Kurumlar, Supply Chain ve Kritik Altyapı

- Sırada Ne Var? Cert-In SBOM Yönergelerine Hazırlıklı Olmak Önemlidir

CERT-In SBOM Kılavuzları: Kapsam, Uygulanabilirlik ve Temel Gereksinimler

CERT-In Nedir ve Neden SBOM Kılavuzlarını Yayınladı?

CERT-In Hindistan'ın ulusal siber güvenlik ajansıdır. SBOM yönergeleri tedarik zinciri güvenliğini güçlendirmeyi, yazılım bileşenlerinin görünürlüğünü artırmayı ve güvenlik açıklarına daha hızlı, standartlaştırılmış yanıtlar verilmesini sağlamayı amaçlamaktadır.

CERT-In Nedir ve Neden SBOM Kılavuzlarını Yayınladı?

Uyumluluk, devlet, kamu sektörü, temel hizmetler ve yazılım ihracatçılarının yanı sıra yazılım yaşam döngüsü boyunca geliştiriciler, entegratörler ve satıcılar için de geçerlidir.

CERT-In Kılavuzlarına Göre SBOM'un Core Unsurları

Kılavuzlara göre, SBOM'lar aşağıdaki gibi verileri içermelidir:

- Bileşen adı, sürümü, tedarikçisi ve lisansı

- Bağımlılıklar ve köken

- Güvenlik açıkları ve yama durumu

- Kullanım ömrü sonu tarihleri, kullanım kısıtlamaları ve kritiklik

- Benzersiz tanımlayıcılar, sağlama toplamları ve yazar bilgileri

CERT-In, bu asgari unsurları zorunlu tutarak SBOM'ların eyleme geçirilebilir, makine tarafından okunabilir ve denetime hazır olmasını sağlar.

OPSWAT SBOM CERT-In Gereksinimlerine Nasıl Yardımcı Olur?

OPSWAT SB OM, yazılım bileşeni ayrıntıları, şeffaflık ve riskler ile lisanslama ve kullanım gibi ana alanlarda görünürlük ve şeffaflık sağlamak için CERT-In SBOM veri alanlarının otomasyonuna ve toplanmasına yardımcı olur.

Software Bileşeni Detayları

- Bileşen Adı: Yazılım bileşeninin veya kütüphanenin adı.

- Bileşen Sürümü: Bileşenin sürüm numarası veya tanımlayıcısı.

- Bileşen Tedarikçisi: Bileşeni sağlayan kuruluş (satıcı, üçüncü taraf veya açık kaynak).

- Bileşen Kökeni: Bileşenin kaynağı (tescilli, açık kaynaklı veya üçüncü taraf).

- Benzersiz Tanımlayıcı: Bileşeni sürümler ve sahiplik arasında izlemek için farklı kod.

- SBOM Verilerinin Yazarı: SBOM girişini oluşturmaktan sorumlu varlık.

- Zaman damgası: SBOM girişinin kaydedildiği tarih ve saat.

Software Şeffaflığı ve Riskler

- Bileşen Bağımlılıkları: Bu bileşenin dayandığı diğer bileşenler veya kütüphaneler.

- Güvenlik açıkları: Önem derecesi ve CVE referansları ile birlikte bileşene bağlı bilinen güvenlik sorunları.

- Yama Durumu: Güvenlik açıkları için mevcut güncelleme veya yama kullanılabilirliği.

- Checksums veya Hashes: Dosya bütünlüğünü doğrulamak için kriptografik değerler.

- Çalıştırılabilir Özellik: Bileşenin çalıştırılıp çalıştırılamayacağı.

- Arşiv Özelliği: Bileşenin bir arşiv dosyası olarak paketlenip paketlenmediği.

- Yayınlanma Tarihi: Bileşenin ilk yayınlandığı tarih.

Lisanslama ve Kullanım

- Bileşen Lisansı: Bileşenin kullanımını düzenleyen lisans türü ve şartları.

- Kullanım Kısıtlamaları: Bileşen kullanımına ilişkin yasal veya düzenleyici sınırlamalar.

Software Bileşenlerini CERT-In SBOM Uyumluluğu ile Hizalama

CERT-In uyumluluğuna ulaşmak, geliştirme, güvenlik, operasyon ve uyumluluk ekipleri arasında koordinasyon gerektiren aşamalı bir yolculuktur. Her paydaş, yazılım yaşam döngüsünün farklı noktalarında SBOM'ların oluşturulması, sürdürülmesi ve paylaşılmasında rol oynar.

CERT-In Teknik Kılavuzlarından içerik ve örnekler içeren aşağıdaki tablo, SBOM sorumluluklarının ortak yazılım bileşenleriyle nasıl uyumlu olduğunu göstermektedir:

| Software | Örnek | SBOM Seviyesi | SBOM Yazar | Neden? |

|---|---|---|---|---|

| Ana Uygulama | Bir veri analizörü uygulaması | Uygulama düzeyinde SBOM | Ürün geliştirme ekibi tarafından oluşturuldu | Uygulama ile birlikte müşteriye veya düzenleyiciye teslim edilen eksiksiz SBOM |

| Anahtar Software Bileşeni [veritabanı, çerçeve] | PostgreSQL | Üst düzey SBOM | Satıcı bir SBOM sağlamadıysa dahili olarak geliştirilmiştir | Kritik bileşenlerin izlenebilirliğini sağlar |

| Platform/Orta Yazılım [örn. web sunucusu, çalışma zamanı ortamı] | Apache Tomcat Server | Teslimat SBOM | Platform/satıcı tarafından sağlanır | Tedarik üzerine paylaşılır; satıcı tarafından sağlanan bileşenleri entegre eder |

| Üçüncü taraf kütüphaneler/SDK'lar | Postfix & Twilio SDK | Geçişli SBOM | Yukarı akış sağlayıcısı tarafından veya mevcut değilse dahili olarak oluşturulur | Dolaylı bağımlılıkları ve harici hizmetleri kapsar |

Roller ve sorumluluklar tanımlandıktan sonra kuruluşlar uyumluluğun pratik adımlarına geçebilir. Aşamalı bir yol haritası insanlar, süreçler ve teknoloji arasında olgunluk oluşturmaya yardımcı olur.

1. Hazırlık Değerlendirmesi ve Boşluk Analizi Yapın

Yazılım envanteri, güvenlik açığı takibi ve satıcı tarafından sağlanan SBOM'lar için mevcut uygulamaları belirleyin. Bunları CERT-In'in gerekli veri alanları ve formatlarıyla eşleştirin.

2. Dahili bir SBOM Politikası ve Yönetişim Yapısı Oluşturun

Geliştiriciler, BT operasyonları, satın alma, güvenlik ve uyumluluk ekipleri için net roller tanımlayın. Yönetişim, SBOM'ların tutarlı bir şekilde oluşturulmasını, sürdürülmesini ve kurum genelinde paylaşılmasını sağlar.

3. SBOM Oluşturma Araçlarının Seçilmesi ve Uygulanması

Otomasyon çok önemlidir. Araçlar olmalı:

- Her yeni sürüm, yama veya güncelleme için SBOM'lar oluşturun

- DevOps işlem hatları, kaynak depoları ve konteyner kayıtları ile entegrasyon

- Mevzuat uyumu için CycloneDX ve SPDX formatlarında çıktı

4. SBOM İş Akışlarını SDLC ve Satın Almaya Entegre Edin

SBOM üretimini her SDLC aşamasına yerleştirin:

- Tasarım SBOM: planlanan bileşenler

- Kaynak SBOM: geliştirme bağımlılıkları

- SBOM oluşturun: derleme sırasında

- Analiz edilen SBOM: inşaat sonrası denetim

- Dağıtılmış SBOM: kurulu ortam

- Çalışma zamanı SBOM: aktif bileşenlerin izlenmesi

Tedarik sözleşmeleri, tüm tedarikçilerden SBOM teslimatı yapılmasını zorunlu kılmalıdır.

5. Sürekli Uyumluluk ve Denetime Hazır Olma

Sürekli SBOM güncellemeleri oluşturun, VEX (Vulnerability Exploitability eXchange) ve CSAF gibi güvenlik açığı danışmanlıklarıyla entegre olun ve şifreleme, HTTPS ve dijital imzalar aracılığıyla güvenli depolama ve paylaşım sağlayın.

Güvenlik stratejiniz için SBOM'dan nasıl yararlanacağınızı öğrenmek ister misiniz?

CERT-In Kapsamında Kabul Edilen SBOM Formatları ve Teknik Standartlar

CycloneDX ve SPDX: Kabul Edilen Standartlar

CERT-In, CycloneDX ve SPDX'i SBOM otomasyonu için birincil makine tarafından okunabilir formatlar olarak kabul etmektedir.

- CycloneDX: Hafif, güvenlik merkezli, güvenlik açığı yönetimi için optimize edilmiş

- SPDX: Lisans odaklı, uyumluluk dokümantasyonu için yaygın olarak benimsenmiş

CERT-In SBOM Uyumluluk Satıcıları veya Çözümleri Nasıl Değerlendirilir ve Seçilir?

Doğru satıcıyı veya çözümü seçmek hem uyumluluk hem de operasyonel verimlilik açısından kritik öneme sahiptir.

CERT-In SBOM Uyumluluk Satıcılarını Değerlendirmek için Temel Kriterler

- SPDX ve CycloneDX için destek

- DevOps boru hatları ve CI/CD iş akışları ile entegrasyon

- Birden fazla SBOM seviyesi oluşturabilme (tasarım, derleme, dağıtım, çalışma zamanı)

- Denetime hazır raporlama ve güvenli paylaşım mekanizmaları

Potansiyel Satıcılara CERT-In Uyumu Hakkında Sorulacak Sorular

Doğru iş ortaklarını seçmek, şirket içi SBOM süreçleri oluşturmak kadar kritiktir. CIO'lar ve satın alma liderleri, RFP ve durum tespiti kontrol listelerinin bir parçası olarak CERT-In uyumunu dahil etmelidir. Sorulacak kilit sorular şunları içerir:

- SBOM'ları CERT-In onaylı formatlarda (SPDX, CycloneDX) sağlıyor musunuz?

- SBOM'larınız ne sıklıkla güncelleniyor-sadece yayınlandığında mı yoksa sürekli olarak mı?

- SBOM oluşturma, doğrulama ve güvenli paylaşım için hangi otomasyonu sunuyorsunuz?

- Güvenli SBOM dağıtımını nasıl uyguluyorsunuz (örneğin şifreleme, RBAC, dijital imzalar)?

- Çözümünüz DevOps işlem hatları, güvenlik açığı veritabanları ve CERT-In tavsiyeleri ile entegre oluyor mu?

- Uygunluk denetimlerini ve sürekli düzenleyici raporlamayı nasıl destekliyorsunuz?

Bu soruları önceden sormak, satıcıların yalnızca kağıt üzerinde uyumlu olmalarını değil, aynı zamanda CERT-In'in gelişen yönergeleriyle uyumlu SBOM uygulamalarını sürdürebilmelerini sağlamaya yardımcı olur.

Satıcı Seçimi ve İşe Alım için Kontrol Listesi

- CERT-In'in gerekli veri alanlarını ve formatlarını destekler

- Üretim, izleme ve güncellemeleri otomatikleştirir

- Rol tabanlı erişim kontrolleri ve güvenli paylaşım sağlar

- Düzenlemeye tabi sektörlerde kanıtlanmış benimseme

Sorunsuz SBOM Uygulaması için En İyi Uygulamalar

Büyük İşletmeler için Kanıtlanmış Stratejiler

- Temel iş akışlarıyla başlayın ve zaman içinde olgunluğu artırın

- Tüm tedarik sözleşmelerinde SBOM teslimatının zorunlu kılınması

- SBOM üretimini SDLC'nin erken aşamalarına entegre ederek sola kaydırma yaklaşımını benimseyin

- Personeli SBOM farkındalığı ve mevzuat gereklilikleri konusunda eğitin

Sık Yapılan Hatalar ve Bunlardan Nasıl Kaçınılacağı

İyi niyetli SBOM girişimleri bile kuruluşların yüzeysel yaklaşması halinde başarısız olabilir. CERT-In, SBOM'ların doğru, kapsamlı ve sürekli olarak güncellenmesi gerektiğini vurgulamaktadır. İşte en yaygın tuzaklardan bazıları ve bunlardan nasıl kaçınılacağı:

| Yaygın Hata | Açıklama | Nasıl Önlenir |

|---|---|---|

| SBOM'u statik bir rapor olarak ele alma | Birçok kuruluş yayınlandığında bir SBOM oluşturur ve bunu asla güncellemez. Bu da onları yamalar, güncellemeler veya yeni bağımlılıklar tarafından ortaya çıkarılan güvenlik açıklarına karşı kör bırakır. | SBOM'u yaşayan bir envanter olarak ele alın. Her yeni derleme veya sürümün SBOM verilerini yenilemesi için CI/CD işlem hattınız aracılığıyla güncellemeleri otomatikleştirin. |

| Geçişli bağımlılıkların dahil edilmemesi | Diğer bağımlılıklar tarafından çekilen açık kaynak kütüphaneleri gibi dolaylı bileşenlerin göz ardı edilmesi, saldırganların yararlanabileceği tehlikeli kör noktalar yaratır. | Tüm doğrudan ve geçişli bağımlılıkları özyinelemeli olarak eşleyen otomatik SBOM oluşturma araçlarını kullanarak yazılım tedarik zinciriniz boyunca tam kapsam sağlayın. |

| Otomasyon olmadan manuel oluşturmaya güvenmek | Manuel SBOM derlemesi zaman alıcıdır, hataya açıktır ve kurumsal ölçekte sürdürülemez. Ayrıca tutarsız format riskini de artırır. | Otomasyon ve standardizasyonu entegre edin. SBOM'ları SPDX ve CycloneDX gibi CERT-In onaylı formatlarda oluşturan araçları benimseyin ve piyasaya sürmeden önce doğrulamayı zorunlu kılın. |

Kuruluşlar bu hatalardan kaçınarak ve SBOM uygulamalarını günlük geliştirme iş akışlarına dahil ederek uyumu stratejik bir avantaja dönüştürebilir, CERT-In gereksinimlerini karşılarken riski azaltabilir.

Denetimler için Hazırlık

SBOM havuzlarını eksiksiz tutun, yönetişim uygulamalarını belgeleyin ve CERT-In denetim şablonlarıyla uyumlu hale getirin.

Mevzuat Değişikliğine Karşı Geleceğe Hazırlanma

CERT-In'in yol haritası halihazırda daha geniş BOM gereksinimlerine (donanım, yapay zeka ve bulut) işaret ediyor. Ölçeklenebilir, esnek araçları benimseyen kuruluşlar uyum sağlamak için en iyi konumda olacaklardır.

Otomatikleştirin, Uyum Sağlayın ve Koruyun: SBOM Yönetimine OPSWAT Yaklaşımı

OPSWAT SBOM

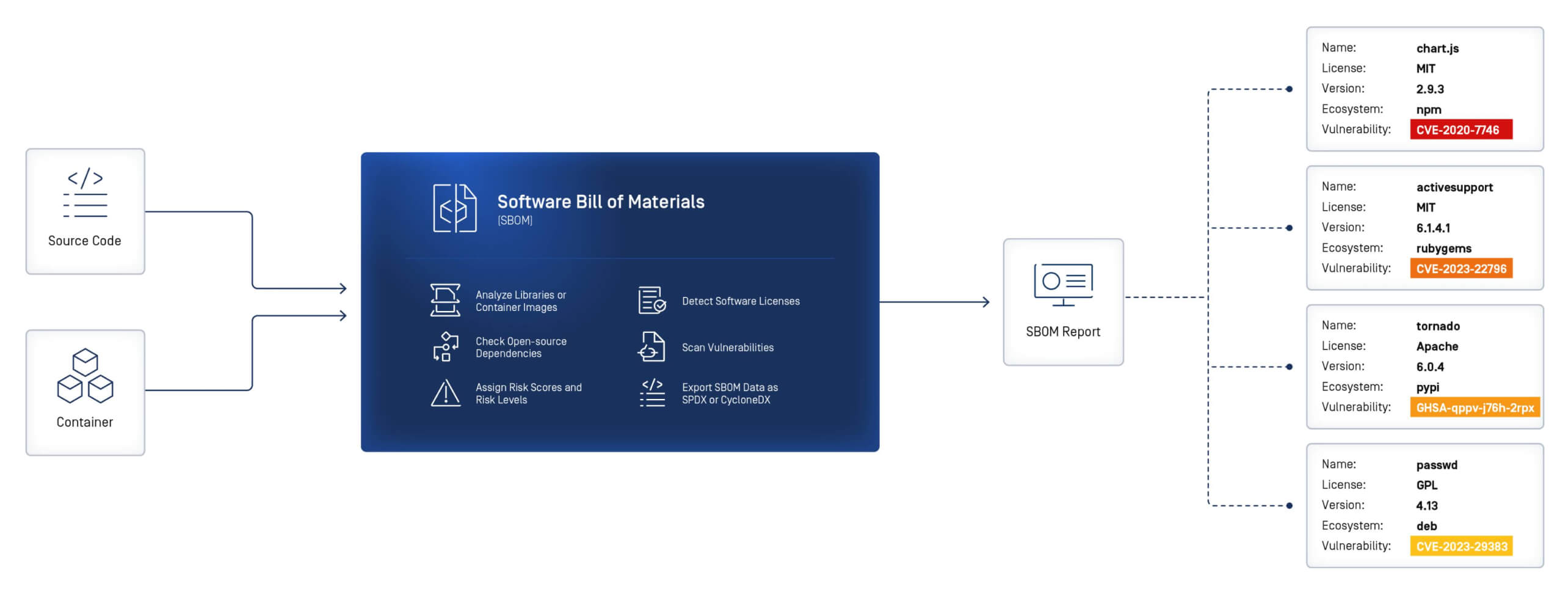

OPSWAT SBOM, kaynak kod ve konteynerlerdeki yazılım bileşenlerinin doğru bir envanterini sağlayarak geliştiricileri güçlendirir. Geliştirme hızını etkilemeden saldırganların önüne geçin, tehditleri ortaya çıkarın ve güvenlik açıklarını tespit edin.

Software Paketleri ve Eserler için SBOM

Yazılım geliştirme ekiplerinin açık kaynak bağımlılıklarının güvenlik açıklarını ve lisanslama endişelerini belirlemelerini, önceliklendirmelerini ve ele almalarını sağlar.

Software Paketleri ve Eserler için SBOM

Yazılım geliştirme ekiplerinin açık kaynak bağımlılıklarının güvenlik açıklarını ve lisanslama endişelerini belirlemelerini, önceliklendirmelerini ve ele almalarını sağlar.

Container Görüntüleri için SBOM

Kapsayıcı görüntülerini analiz edin ve paket adı, sürüm bilgisi ve olası güvenlik açıkları için SBOM oluşturun.

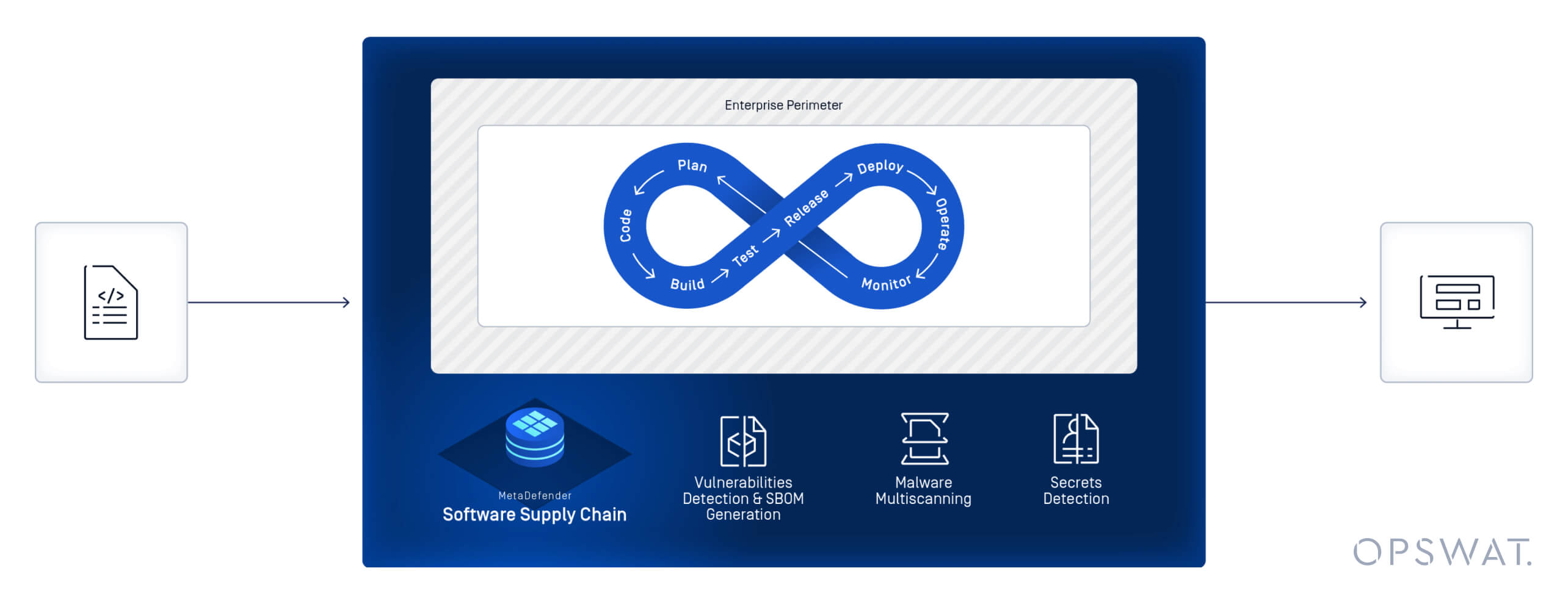

MetaDefender Software Supply Chain™

SBOM uyumluluğunun ötesine geçin ve gelişmiş, gelişen yazılım tedarik zinciri saldırılarını ele alın.

OPSWAT MetaDefender Software Supply Chain genişletilmiş görünürlük ve tedarik zinciri risklerine karşı sağlam bir savunma sağlar. Sıfır güven tehdit algılama ve önleme teknolojilerimizle, yazılım geliştirme yaşam döngünüz (SDLC) kötü amaçlı yazılımlara ve güvenlik açıklarına karşı güvence altına alınır, uygulama güvenliği ve uyumluluk bağlılığı güçlendirilir.

Koddaki Kötü Amaçlı Yazılımları Tespit Etme

30'dan fazla antivirüs motorunun kombinasyonu algılama oranlarını artırır ve kötü amaçlı yazılımların iş istasyonlarına, kapsayıcılara veya kaynak koduna bulaşmasını etkili bir şekilde önler.

Sabit Kodlanmış Sırları Belirleme

Proactive DLPTM, kaynak kodunda bırakılan parolalar, gizli bilgiler, belirteçler, API anahtarları veya diğer hassas bilgiler gibi kimlik bilgilerini tanımlar.

Supply Chain Saldırılarına Karşı Güvenli Container

Bir konteyner görüntüsünün her katmanının altında bulunan kötü amaçlı yazılımları, güvenlik açıklarını veya diğer potansiyel riskleri değerlendirin.

Entegrasyonlar Artık Çok Kolay

Ekibiniz ister kaynak kodu depoları, ister konteyner kayıtları, ister ikili hizmetler veya araçların bir kombinasyonunu kullansın, MetaDefender Software Supply Chain , SDLC'niz boyunca güvenliği sağlamak için popüler platformlarla yerel entegrasyonlar sağlar.

SSS

CERT-In SBOM yönergelerine uyulmaması durumunda hangi cezalar uygulanır?

Düzenleyici denetimler ve devlet ve temel hizmetlerle yapılan sözleşmelerde olası kısıtlamalar. CERT-In SBOM yönergelerine uyulmaması, kuruluşları veri ihlallerine karşı savunmasız bırakabilir ve bu da yüksek para cezalarına yol açabilir.

SBOM'lar ne sıklıkla güncellenmelidir?

Her yeni sürümde, güncellemede, yamada veya satıcı değişikliğinde.

Açık kaynaklı ve üçüncü taraf bileşenler dahil edilebilir mi?

Evet. Doğrudan ve geçişli tüm bağımlılıklar için tam görünürlük zorunludur.

Küçük işletmeler muaf mı?

Düzenlemeye tabi sektörler dışındaki girişimler sınırlı bir rahatlamaya sahip olabilir, ancak benimsenmesi şiddetle teşvik edilmektedir.

CERT-In küresel standartlarla nasıl uyum sağlıyor?

Hindistan'ın yaklaşımı NIST ve AB Siber Dayanıklılık Yasası gibi uluslararası çerçeveleri yansıtmakta ve sınır ötesi uyumluluk sağlamaktadır.

Güvenlik açığı açıklamaları nasıl ele alınmalıdır?

VEX ve CSAF tavsiyeleri aracılığıyla, CERT-In uyarıları ve dahili SBOM sistemleri ile entegre.

Otomasyon nasıl bir rol oynuyor?

Otomasyon sürekli uyumluluk sağlar, insan hatalarını azaltır ve hibrit BT ortamlarında ölçeklenebilirlik sağlar.

Sektöre Özel Hususlar: Finansal Kurumlar, Supply Chain ve Kritik Altyapı

Finans Sektörü

Bankalar ve NBFC'ler, SBOM uygulamalarını RBI siber güvenlik talimatlarıyla uyumlu hale getirmeli ve hassas verilerin işlenmesi için daha sıkı denetim gereklilikleri getirmelidir.

Supply Chain

Tedarikçiler SBOM'ları sözleşmelerin bir parçası olarak teslim etmelidir. Kuruluşlar şeffaflık ve risk yönetimi için dahili ve harici SBOM envanterleri tutmalıdır.

Kritik Altyapı

Telekom, savunma ve enerji gibi sektörler düzenleyici çakışmalarla karşı karşıyadır. SBOM uygulamaları, sistem esnekliği ve ulusal güvenlik için daha geniş çerçevelerle bütünleşmelidir.

Sırada Ne Var? Cert-In SBOM Yönergelerine Hazırlıklı Olmak Önemlidir

CERT-In SBOM kılavuzları Hintli işletmeler için bir dönüm noktasına işaret etmektedir. SBOM'lara dar bir odaklanma olarak başlayan bu süreç, yazılım tedarik zinciri görünürlüğü ve risk yönetimi için kapsamlı bir çerçeveye dönüşmüştür.

OPSWAT SBOM teknolojisi, SDLC boyunca tedarik zinciri görünürlüğünü yerleştirerek ve çok katmanlı güvenliği kod havuzları, konteyner kayıtları ve DevOps boru hatlarıyla entegre ederek uyumluluğun ötesine geçer.

OPSWAT 'in kurumunuzun CERT-In SBOM uyumluluğunu basitleştirmesine ve yazılım tedarik zincirinizi güvence altına almasına nasıl yardımcı olabileceğini keşfedin.