Hızlı Sıfır Gün Algılama

Dinamik Analiz ve Yerleşik Threat Intelligence ile Sıfır Gün Dosya Tabanlı Saldırıların %99,9'unu Tespit Edin.

- %99,9 Sıfır Gün Etkinliği

- Geleneksel araçlardan 20 kat daha hızlı

- Günde 25.000'den fazla analiz

OPSWAT 'ın Güvendiği Kişiler

Birleştirilmiş Sıfırıncı Gün Algılama

Katman 1: Tehdit İtibarı

'da Bilinen Tehditleri Hızla Ortaya Çıkarın

Bilinen tehditlerin akışını durdurun.

URL'leri, IP'leri ve alan adlarını gerçek zamanlı olarak veya çevrimdışı olarak kontrol ederek kötü amaçlı yazılımları, kimlik avını ve botnetleri tespit eder.

Bloklar, yeniden kullanılan altyapı ve emtia kötü amaçlı yazılımlarını engeller ve saldırganları temel göstergeleri değiştirmeye zorlar.

Katman 2: Dinamik Analiz

'da Bilinmeyen Tehditleri Ortaya Çıkarın

Geleneksel sanal ortamlardan saklanan kaçak kötü amaçlı yazılımları algılar.

Emülasyon tabanlı bir sanal alan, fidye yazılımı gibi gizli tehditleri tespit etmek için dosyaları analiz eder.

Artefaktları, yükleyici zincirlerini, komut dosyası mantığını ve kaçınma taktiklerini ortaya çıkarır.

Katman 3: Tehdit Puanlaması

Tehditlere Öncelik Verin

Uyarı yorgunluğunu azaltın.

Tehdit risk seviyeleri, öncelikli tehditleri gerçek zamanlı olarak hızlı bir şekilde vurgulamak için sıralanır.

Katman 4: Tehdit Avcılığı

'deki Kötü Amaçlı Yazılım Kampanyalarını Tanımlayın

Makine Öğrenimi Benzerlik Arama

Tehdit Deseni Korelasyonu, bilinmeyen tehditleri bilinen kötü amaçlı yazılımlara, taktiklere, altyapıya ve daha fazlasına eşleştirir.

Kötü amaçlı yazılım ailelerini ve kampanyalarını ortaya çıkararak saldırganları taktiklerini ve altyapılarını gözden geçirmeye zorlar.

Ürüne Genel Bakış

MetaDefender

MetaDefender geleneksel güvenlik araçlarının gözden kaçırdığı sıfırıncı gün saldırılarını tespit etmek ve durdurmak için yapay zeka destekli uyarlanabilir sanal alan teknolojisini nasıl kullandığını öğrenin.

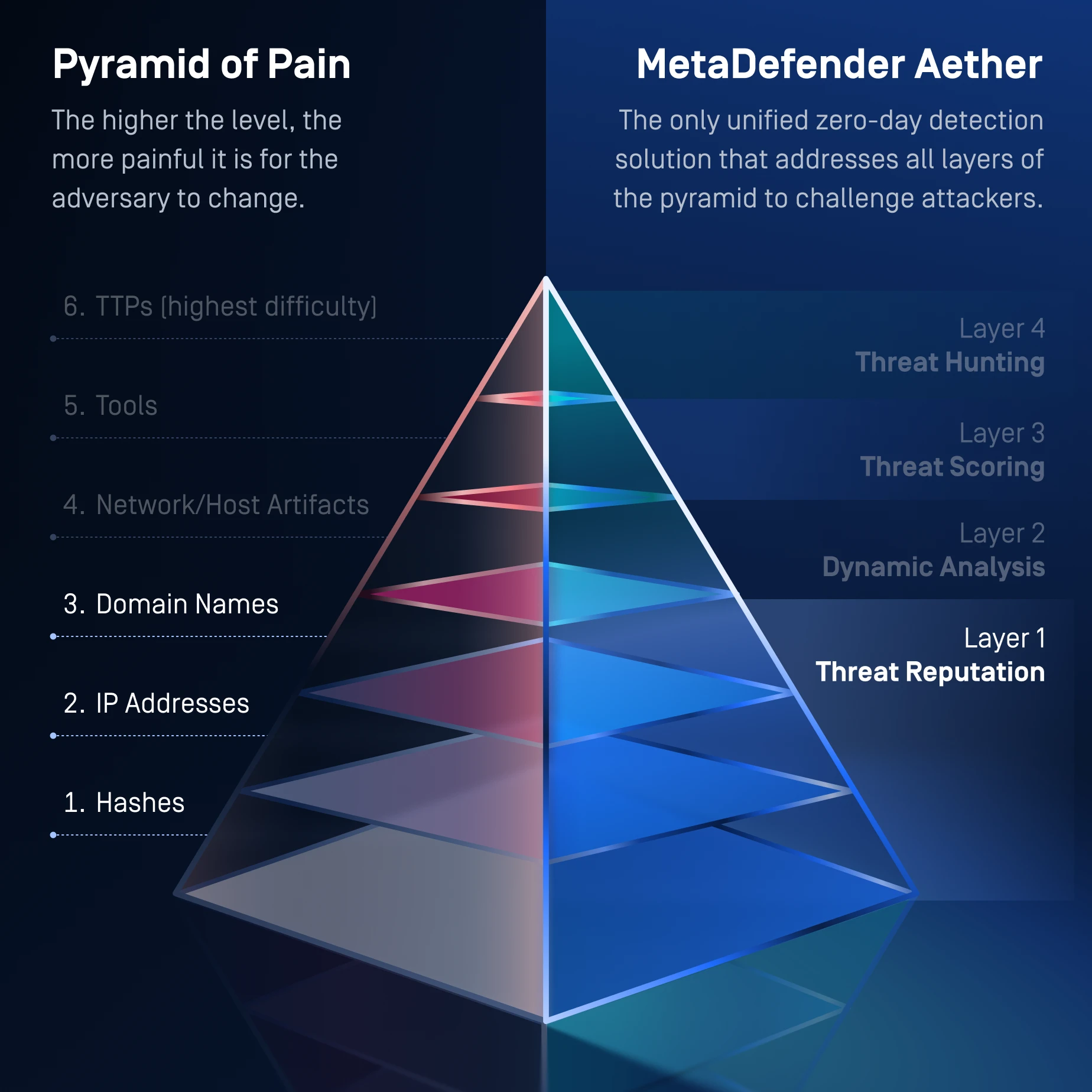

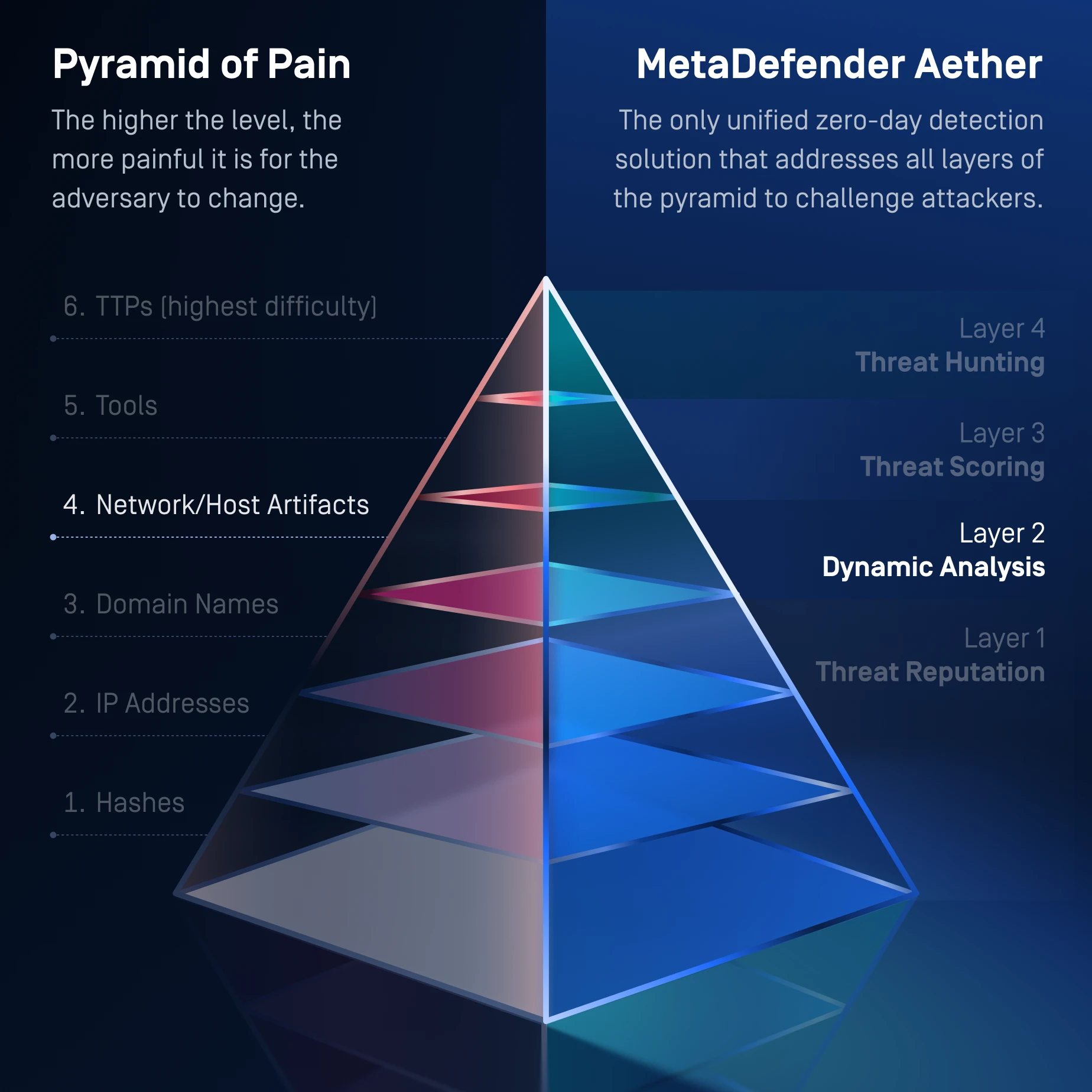

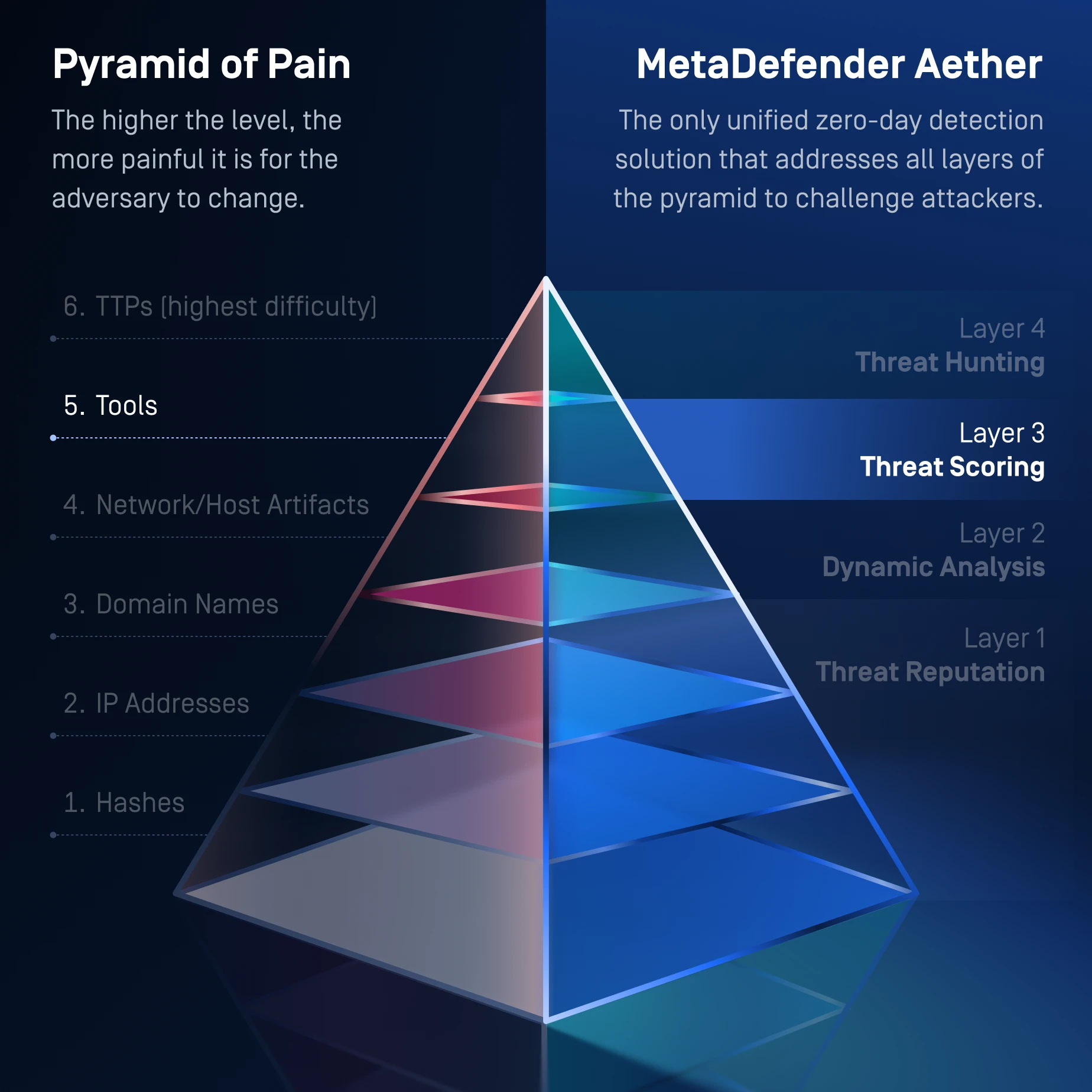

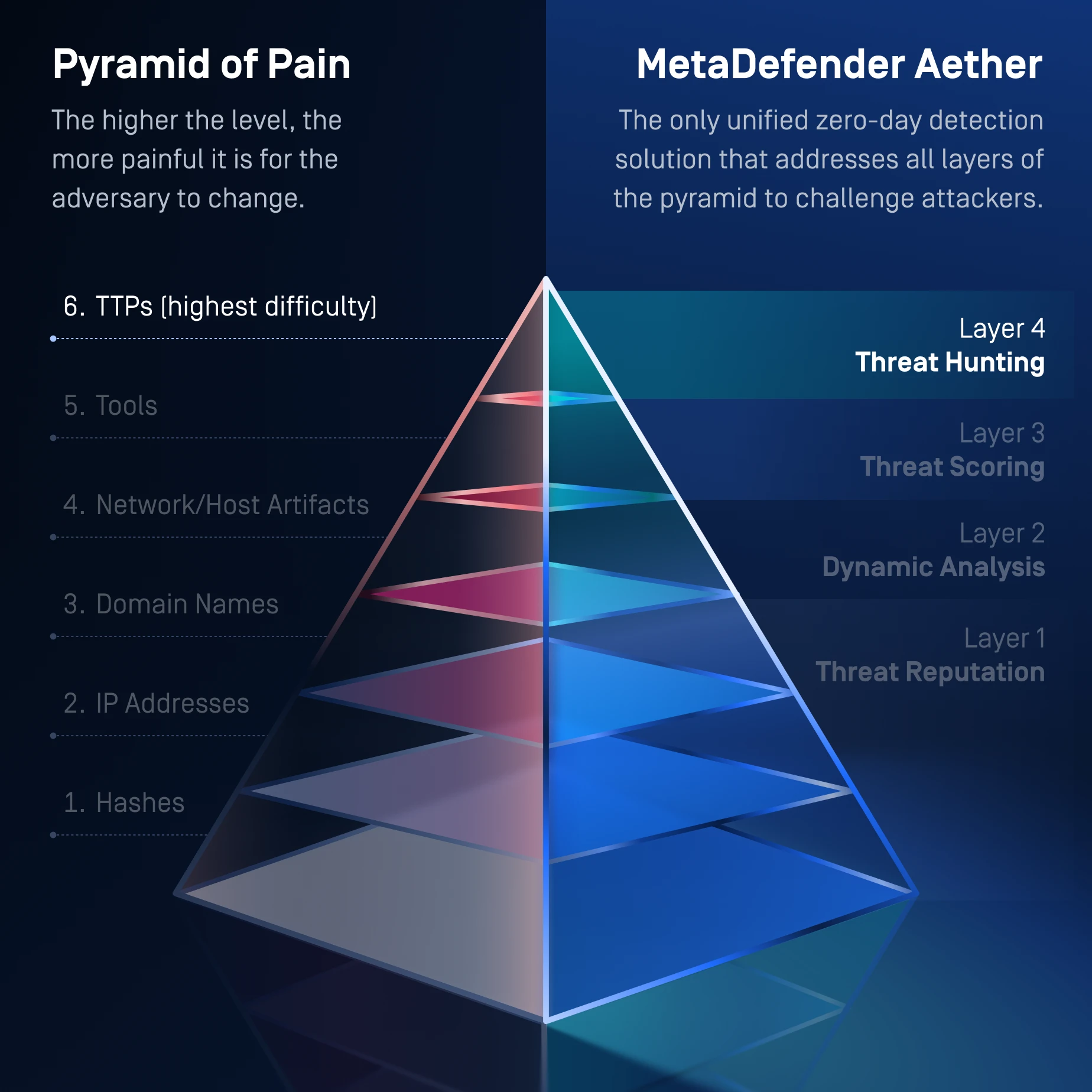

Acı Piramidinin Tamamı İçin Tek Çözüm

MetaDefender , Seviye 1'deki temel göstergelerden Seviye 6'daki gelişmiş TTP engellemeye kadar tüm Pyramid of Pain'i ele alır ve saldırganları, tespit edilmekten kaçınmak için altyapılarını, araçlarını ve davranışlarını sürekli olarak yeniden yazmaya zorlar.

- Piramit Seviyeleri 1, 2, 3

Hashler, IP'ler, Etki Alanları (piramidin en alt 3 seviyesi)

- Hash aramaları → yeniden kullanılan kötü amaçlı yazılım ikili dosyalarını algılama

- URL/alan adı/IP itibarı → bilinen altyapıyı engeller

- Markalar, ML URL sınıflandırması → kimlik avı altyapısını engelle

- Çevrimdışı ve çevrimiçi itibar → emtia tehditlerini durdurur

- Saldırganlara Nasıl Baskı Uygular?

- Saldırganları altyapıyı döndürmeye zorlar

- Yeniden kullanılan kötü amaçlı yazılım göstergelerini değersiz hale getirir

- Otomatik kimlik avı ve botnet dağıtım iş akışlarını engeller

- Saldırganları altyapıyı döndürmeye zorlar

- Piramit Seviye 4

Eserler + Araçlar

- CPU düzeyinde emülasyon, çalışma zamanı artefaktlarını ortaya çıkarır:

- Davranış günlükleri

- Kayıt defteri düzenlemeleri

- Dosya bırakma

- Süreç enjeksiyonları

- C2 geri aramaları

- Yükleyici davranışı

- Yalnızca bellek yükü maruziyeti

- Paketleyicileri, sahnelemeyi, damlalıkları açar

- CPU düzeyinde emülasyon, çalışma zamanı artefaktlarını ortaya çıkarır:

- Saldırganlara Nasıl Baskı Uygular?

- Saldırganları yükleri yeniden tasarlamaya zorlar

- Yükleyici zincirlerini ve ikinci aşama artefaktlarını ortaya çıkarır

- Kaçmayı atlar → saldırgan anti-sandbox mantığını yeniden yazmalıdır

- Geleneksel sanal ortamların gözden kaçırdığı artefaktları ortaya çıkarır

- Piramit Seviye 5

Araçlar + TTP'ler

- Kullanım alanları bağlam + davranış algılamak:

- Kötü amaçlı yürütme akışı

- Yükleyici desenleri

- Komut dosyası gizleme imzaları

- Kötü amaçlı yazılım ailesinin davranışları

- Kalıcılık teknikleri

- 900'den fazla davranış göstergesi

- MITRE ATT&CK taktik uyumu

- Kullanım alanları bağlam + davranış algılamak:

- Saldırganlara Nasıl Baskı Uygular?

- Saldırganlar artık araçlarının davranışını değiştirmek zorundadır.

- Sadece yük değil, davranış kalıpları da değişmelidir.

- Saldırganlar için daha pahalı bir dönüş

- Piramit Katmanları: TTP'ler

En Üst Düzey – Rakipler için en acı verici - Piramidin 6. seviyesi

- ML tabanlı benzerlik arama ilişkili:

- Kötü amaçlı yazılım aileleri

- Yeniden derlenmiş varyantlar

- Altyapı kümeleri

- Polimorfik mutasyonlar

- Paylaşılan kod bölümleri

- Paylaşılan işlemlerden kaynaklanan farklı eserler arasındaki boşlukları doldurur

- Davranışsal + kod benzerliği → bilinmeyen varyantları algılar

- Kampanya düzeyinde kümeleme

- ML tabanlı benzerlik arama ilişkili:

- Maksimum Basıncı Nasıl Uygular?

- Hackerlar taktiklerini, araçlarını, altyapılarını VE davranışlarını tamamen değiştirmelidir.

- Yükler değişse bile kampanyaları algılar

- En önemli sorun: saldırganlar tüm araç setlerini yeniden yazmak zorundadır

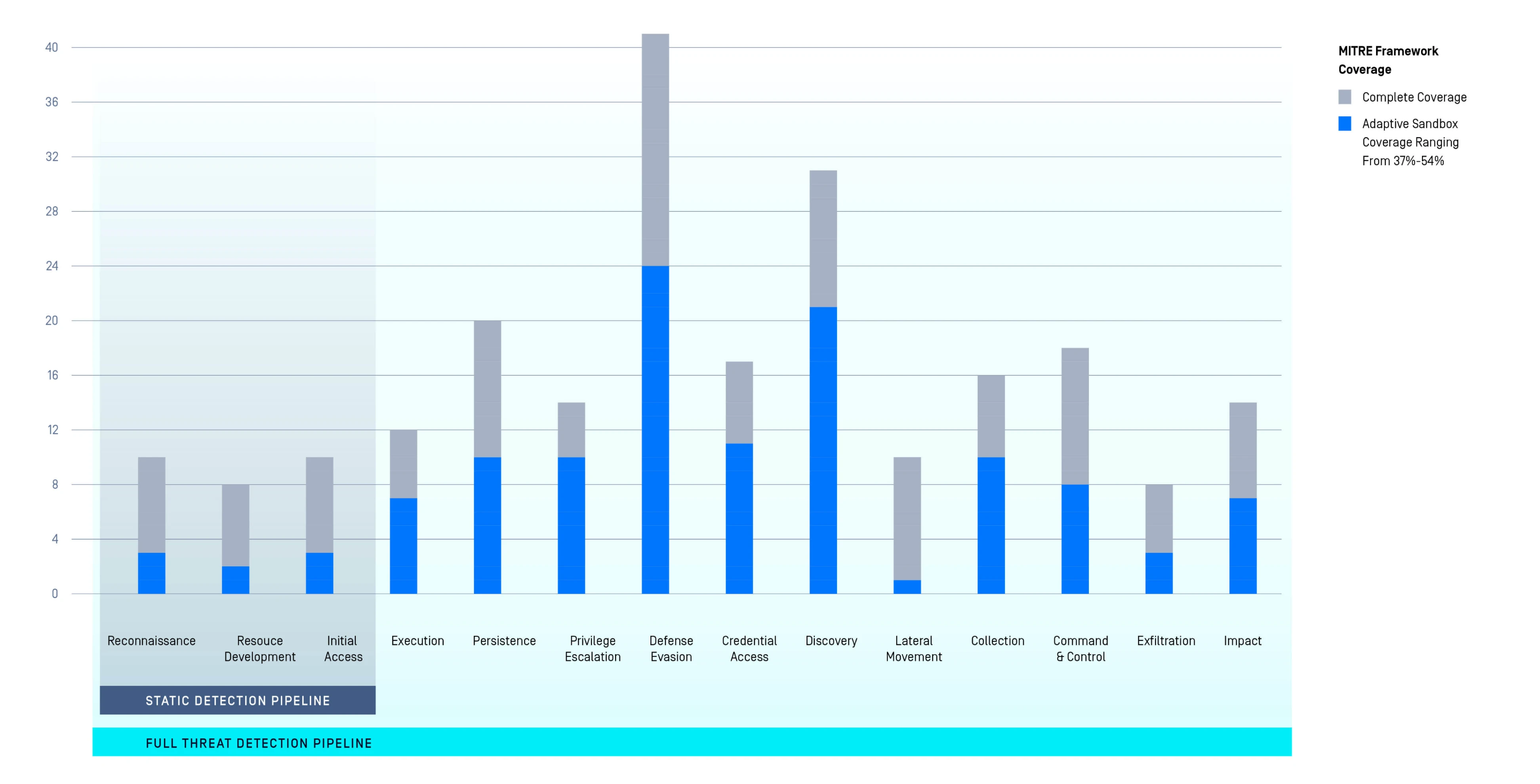

MetaDefender MITRE ATT&CK Çerçevesi'n

'e Etkisi

- Tüm saldırı zinciri boyunca katmanlı görünürlük.

- MITRE Taktikleri ile eşleştirilmiş yürütme öncesi (statik) ve çalışma zamanı (dinamik analiz) algılama.

- +%60 ek algılama kapsamı.

"

'da şimdiye kadar test ettiğimiz en yüksek hız."

Venak Güvenliği

330+

Algılanabilir Markalar

ML Tabanlı

Kimlik Avı Algılama

50+

Dosya Türleri

Artefaktları,

görüntülerini ve daha fazlasını çıkarın

100x

Daha Yüksek Hacim

Kolayca Entegre Edin

Saldırganların

kendi dosyalarınızı size karşı kullanmasını engelliyoruz.

20x

Geleneksel Çözümlerden Daha Hızlı

MetaDefender Özellikleri

Aşağıdaki tablo, MetaDefender motorunun temel yeteneklerini göstermektedir.

Bu özelliklerin gerçek dünya uygulamalarında nasıl birlikte çalıştığını keşfetmek için, teknik sunum randevusu almak üzere bizimle iletişime geçin.

MetaDefender Entegrasyonları

| Uygulama | Cihazlar | |

|---|---|---|

| Entegrasyon | API & Web Arayüzü Entegrasyonu |

|

| E-posta Entegrasyonları ve Format Desteği |

| |

| Güvenlik Düzenleme, Otomasyon ve Yanıt (SOAR) Entegrasyonları |

| |

| SIEM Entegrasyonları | Ortak Olay Formatı (CEF) Sistem Kaydı Geri Bildirimi | |

| Dağıtım | OPSWAT Tehdit Tespit ve Önleme Platformu |

|

| Rapor Formatı/ Veri Aktarımı | Rapor Formatları |

|

| Komut Dosyası ve Otomasyon Araçları | Python |

|

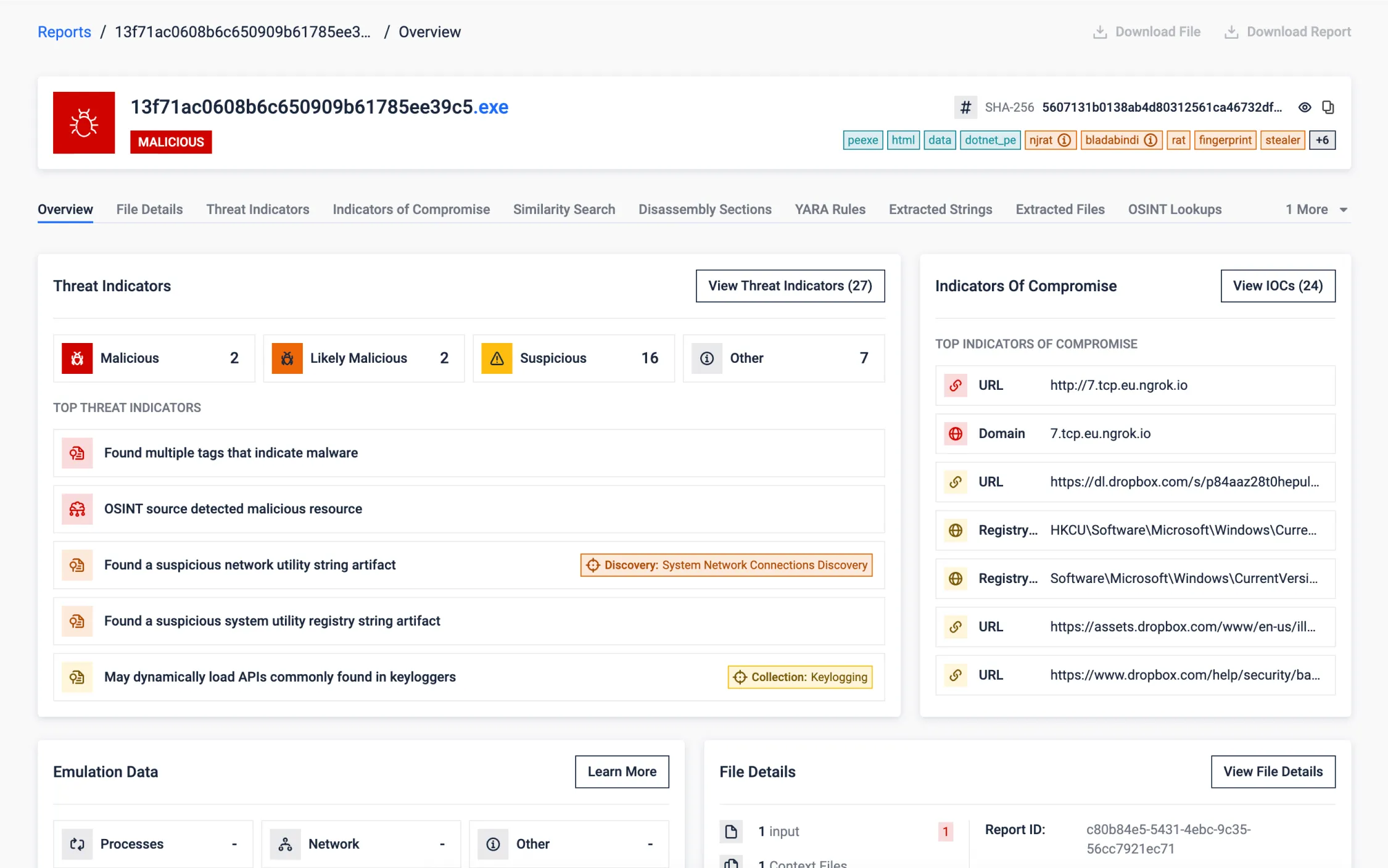

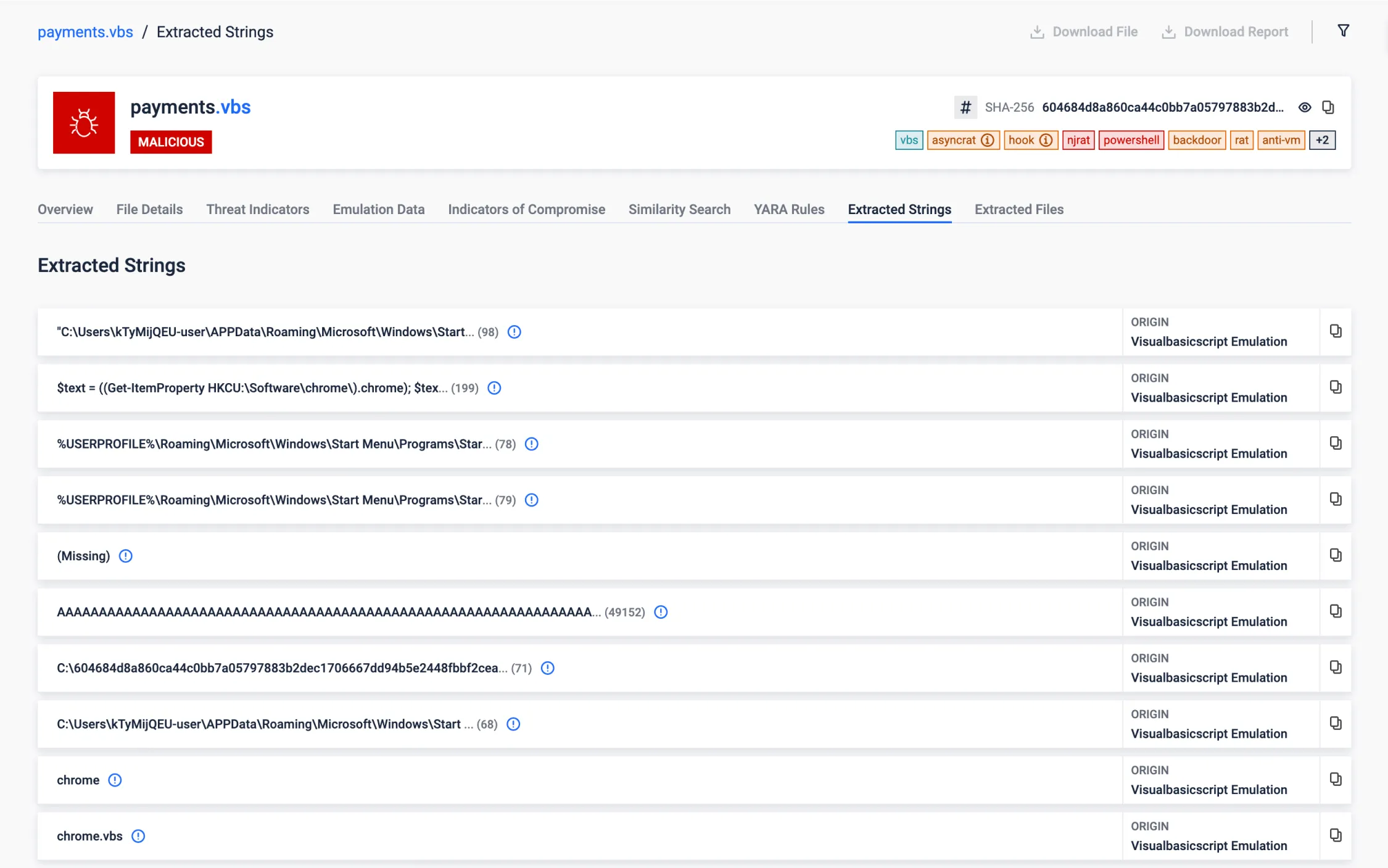

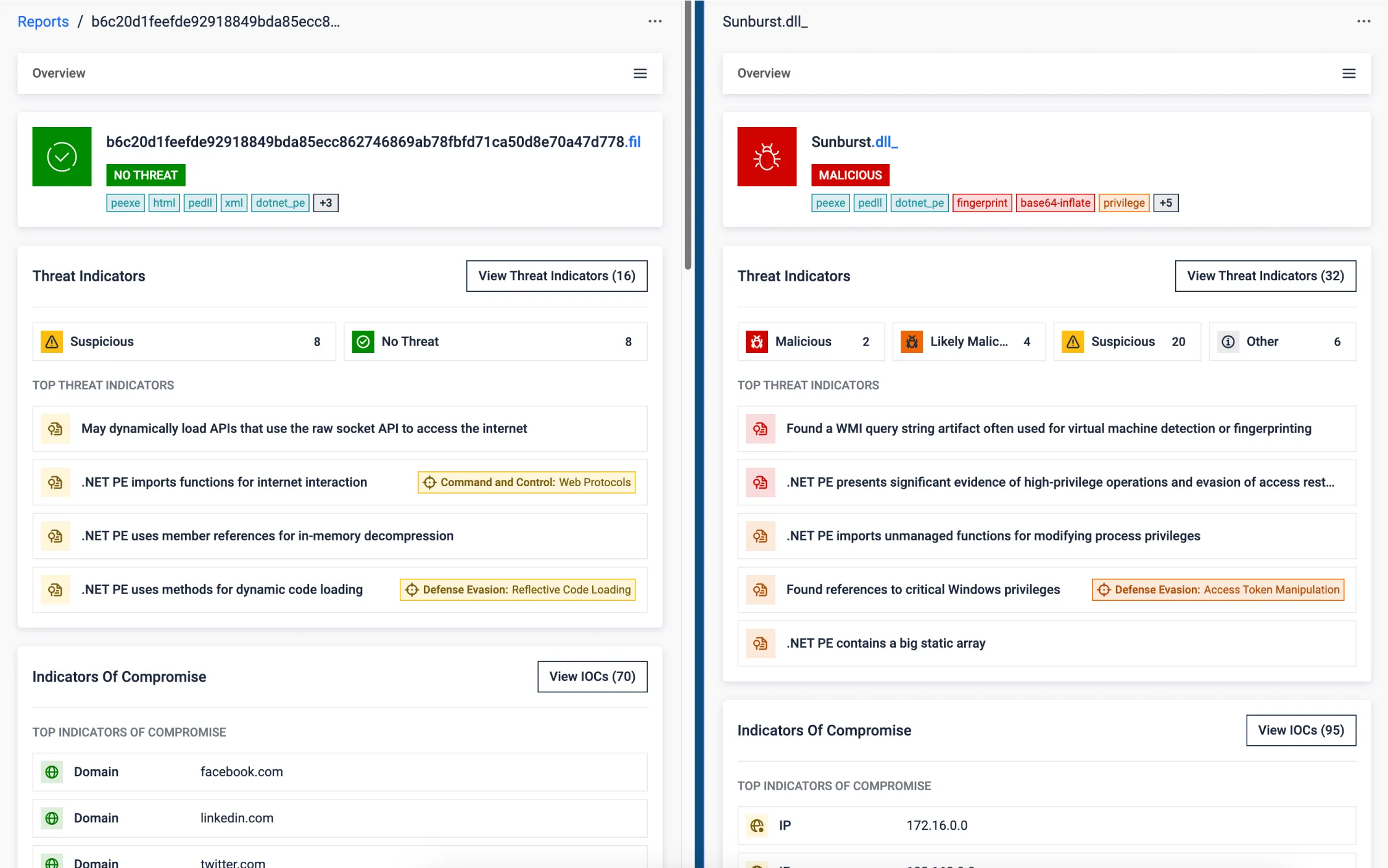

MetaDefender Raporları

Siber güvenlik yazılımımızın örnek analizi, kötü amaçlı yazılım ailesi kod çözme, demontaj açma, benzerlik arama ve daha fazlasını içeren yeteneklerine genel bakış.

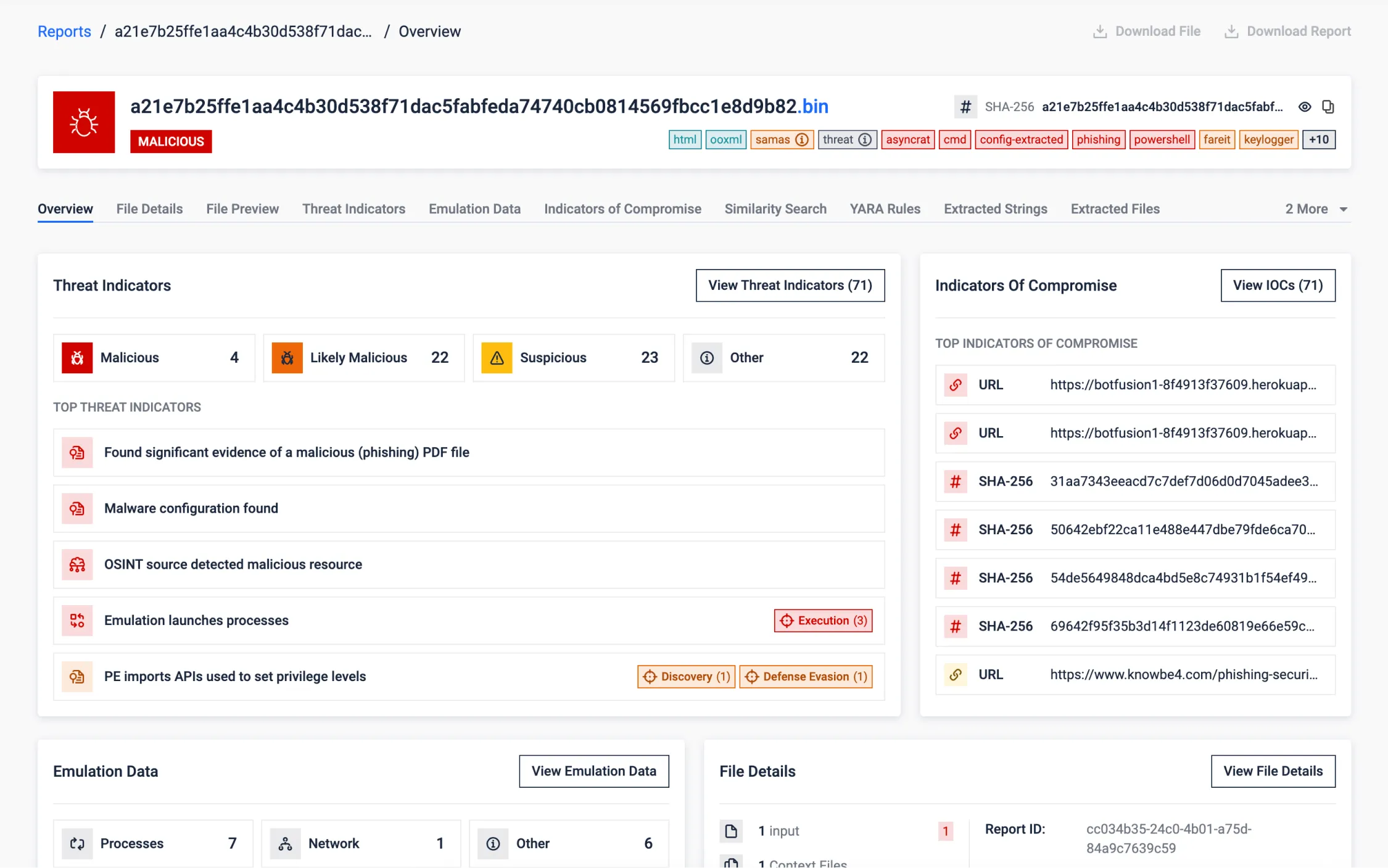

Sentetik (Fabrikasyon) Örnek

Bu örnek, aşağıdakilerin çeşitli yeteneklerini vurgulamak için amaca yönelik bir örnek olarak duruyor MetaDefender Sandbox (daha önce OPSWAT Filescan Sandbox olarak biliniyordu).

Birden fazla dosya ve dosya türünü birbirinin içine yerleştirerek gerçek dünyadaki siber tehditleri göstermek için hazırlanmıştır. Bu, çözümümüzün uyarlanabilir tehdit analizi, davranışsal analiz ve gelişmiş güvenlik önlemlerindeki hünerini etkili bir şekilde göstermektedir.

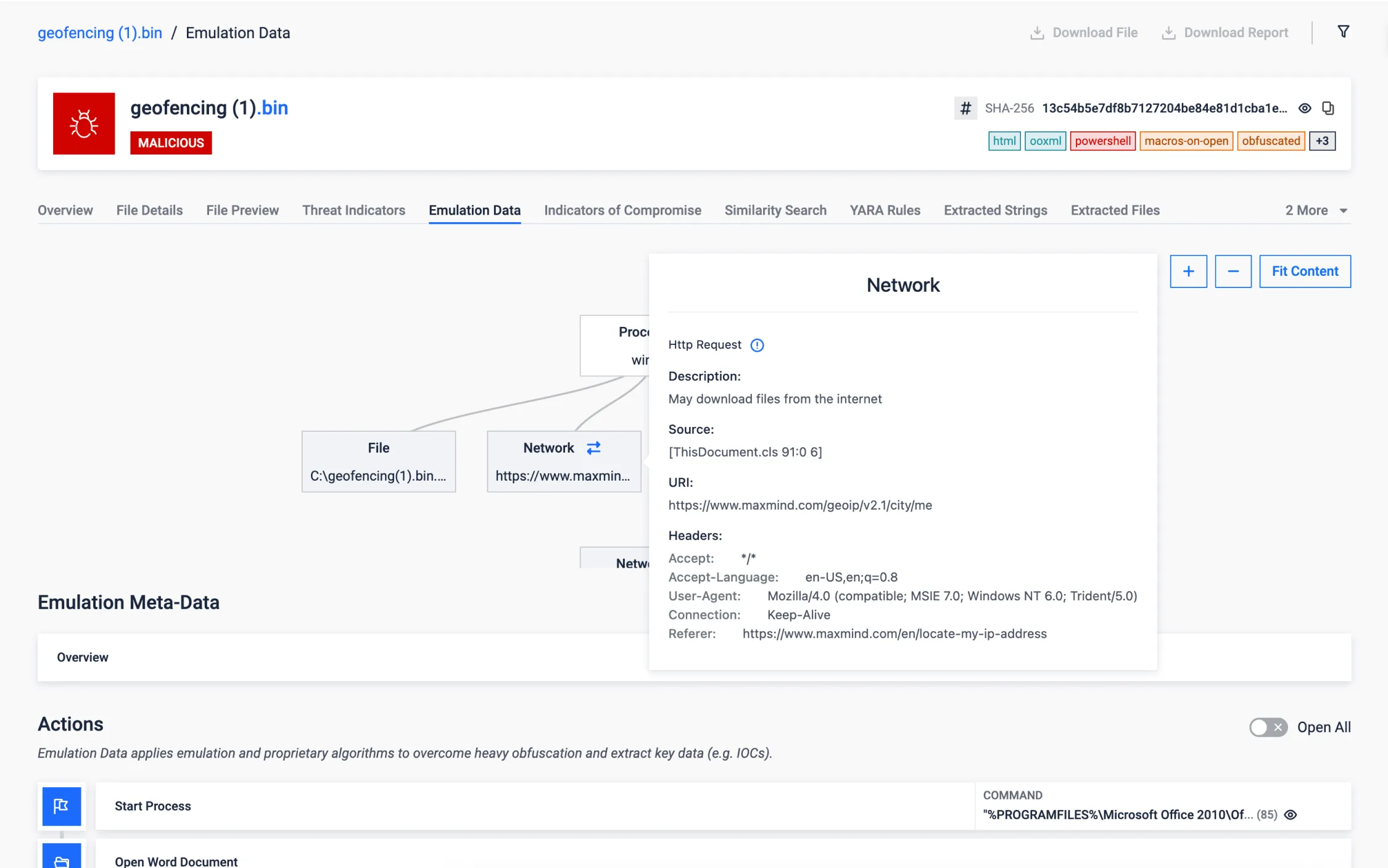

Coğrafi Sınırlama

Coğrafi sınırlama kullanan kötü amaçlı yazılım belgeleri siber güvenlik için önemli bir tehdit haline gelmiştir. Bu kötü amaçlı dosyalar genellikle konum tabanlı tetikleyiciler kullanır, bu da tespit ve azaltma işlemlerini zor bir görev haline getirir. Bununla birlikte, Adaptive Tehdit Analizi, beklenen coğrafi konum değerlerini doğru bir şekilde taklit etme ve tahrif etme, kötü amaçlı yazılımlar tarafından kullanılan taktikleri etkili bir şekilde etkisiz hale getirme ve böylece bu tür tehditlere karşı koruma yeteneğimizi artırma yeteneği sunarak geleneksel yaklaşımlardan ayrılır.

Aşağıda verilen örnekte, yalnızca belirli bir ülkede çalıştırılmaya çalışılan bir coğrafi sınırlama kötü amaçlı yazılımını gözlemleyebiliyoruz. Ancak, yenilikçi çözümümüz, daha önce de belirtildiği gibi, istenen coğrafi konum değerlerini taklit ederek bu kısıtlamayı başarıyla atlatmakta ve bu tür coğrafi sınırlama tabanlı tehditlere karşı koyma konusundaki üstün yeteneğimizi göstermektedir.

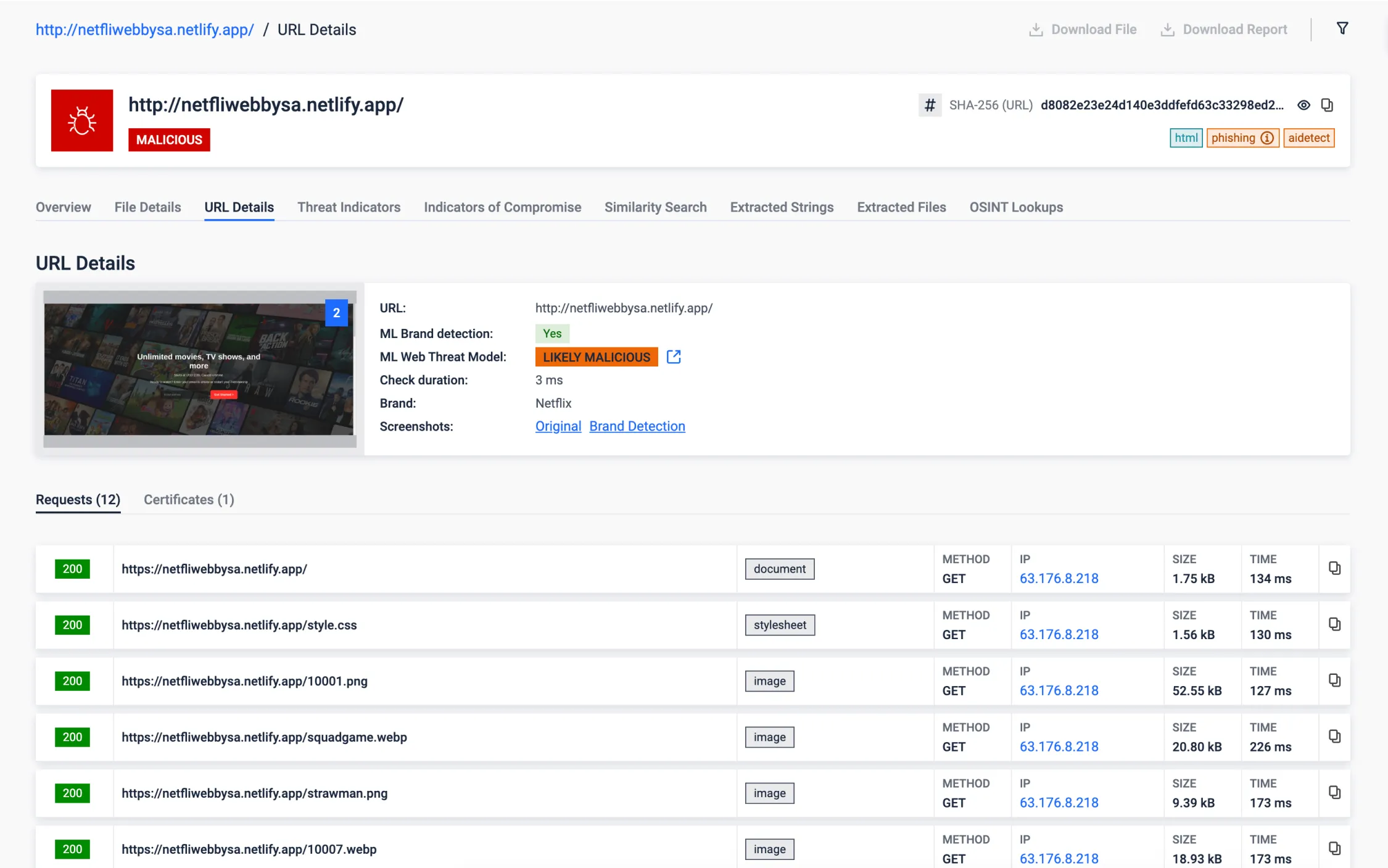

Kimlik Avı Tespiti

- Marka Tespiti: Şüpheli web sitelerini işleyerek ve bunları gelişmiş makine öğrenimi motorumuza tabi tutarak yaklaşık 300 markayı tanımlayabiliyoruz. Aşağıda verilen örnekte, Netflix olarak bilinen bir yayın şirketi gibi görünen bir web sitesine tanık olabilirsiniz. Çözümümüz, sitenin içeriğini gerçek URL ile karşılaştırarak dijital varlıklarınızı ve kişisel bilgilerinizi korumak için bu tür dolandırıcılık girişimlerini hızlı bir şekilde tespit eder. Daha fazla bilgi edinin.

- Yapay zeka odaklı analiz: Ağ trafiğini, işlenen sayfanın yapısal ve metinsel içeriğini analiz eden yapay zeka odaklı bir çözümümüz var. Ortak model sonucunun kararı 'ML Web Tehdit Modeli'nden sonra görülebilir.

Çevrimdışı URL İtibarı

Çevrimdışı URL dedektörü ML modeli, şüpheli URL'leri etkili bir şekilde tespit ederek yeni bir savunma katmanı sağlar ve kötü amaçlı bağlantıların oluşturduğu tehditleri belirlemek ve azaltmak için sağlam bir araç sunar. Makine öğrenimi teknikleri aracılığıyla şüpheli URL'leri doğru bir şekilde tespit etmenin fizibilitesini değerlendirmek için, saygın satıcılar tarafından tehdit içermeyen veya kötü amaçlı olarak titizlikle etiketlenmiş yüz binlerce URL içeren bir veri kümesinden yararlanmaktadır.

Bu özelliğin, çevrimiçi itibar aramalarının mevcut olmadığı hava boşluklu ortamlarda özellikle yararlı olduğunu belirtmek önemlidir.

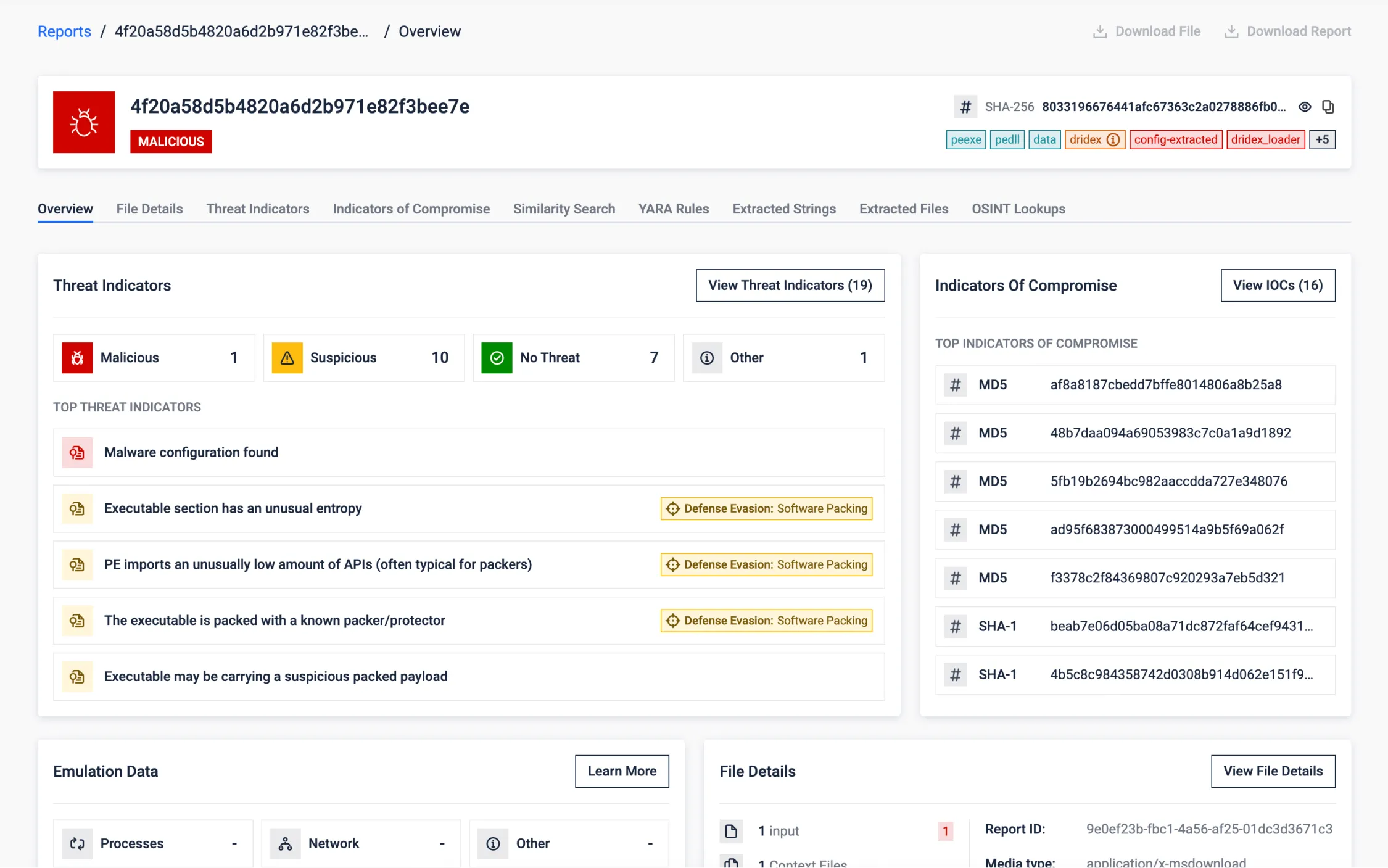

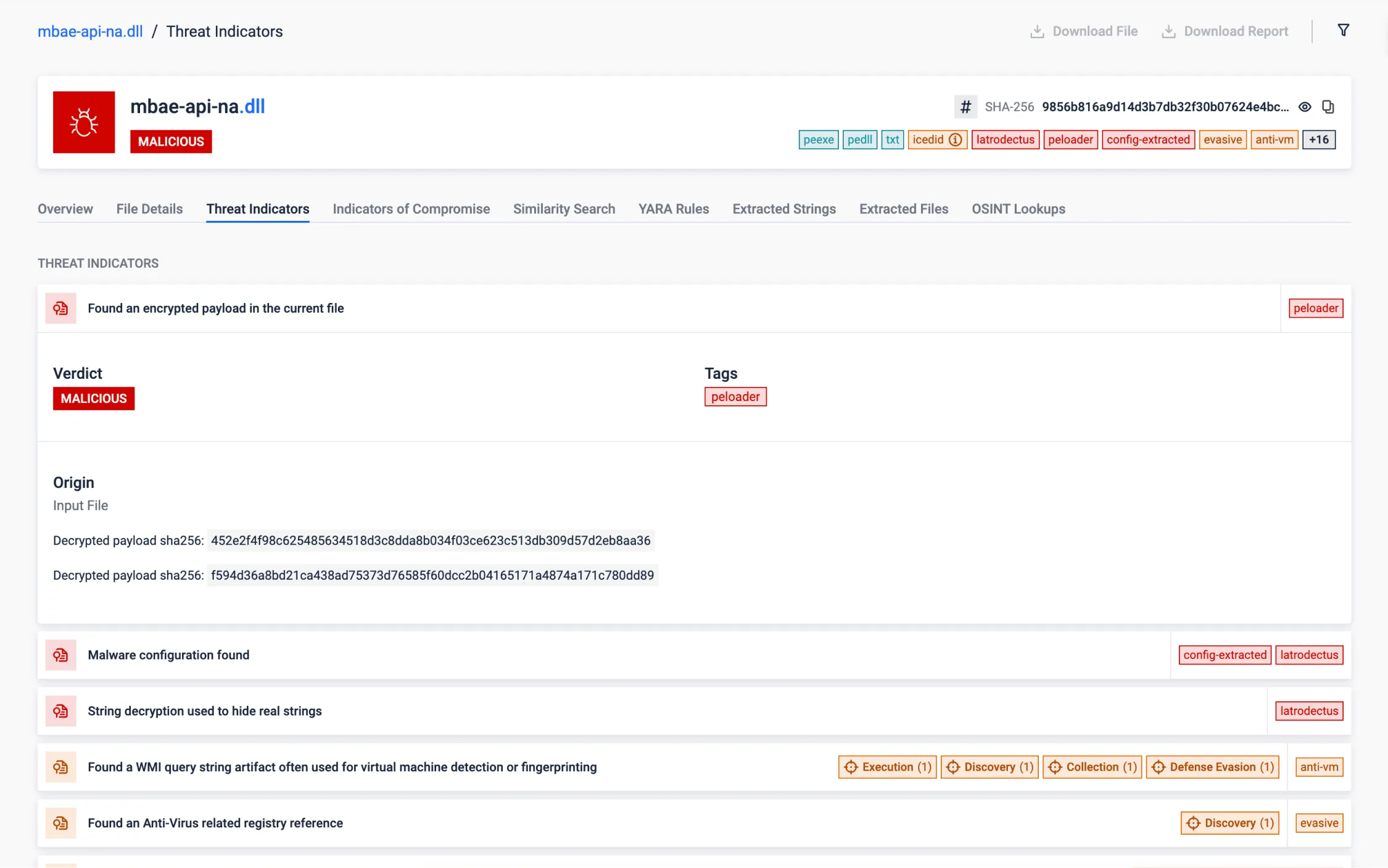

Paketlenmiş Bir Örnekten Kötü Amaçlı Yazılım Yapılandırması Çıkarma

Aşağıdaki örnek, UPX paketleme tekniği kullanılarak paketlenmiş bir kötü amaçlı yazılımı ortaya koymaktadır. Tespit ve savunmadan kaçma girişimine rağmen, analizimiz yükü başarıyla açarak gerçek kimliğini bir Dridex Truva Atı olarak ortaya çıkardı. Kötü amaçlı yazılım yapılandırmasını ortaya çıkarabildik ve bu tehdidin arkasındaki kötü niyete ışık tutarak değerli IOC'leri çıkardık.

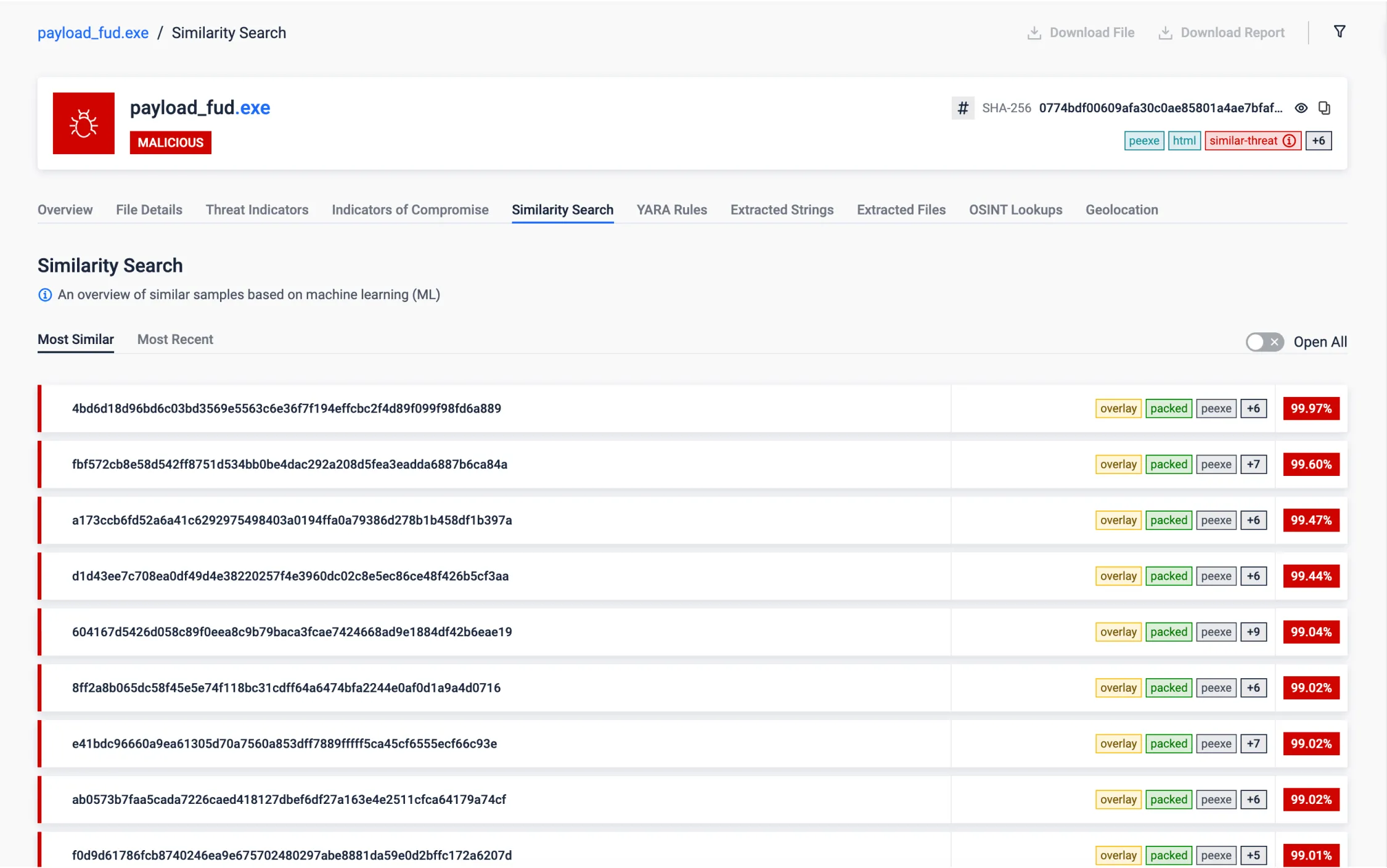

Benzerlik Araması

Sandbox, Benzerlik Arama işlevini kullanarak bilinen bir kötü amaçlı yazılıma oldukça benzeyen bir dosya tespit etti. Özellikle, bu dosya daha önce zararlı olmayan olarak işaretlenmişti ve güvenlik değerlendirmelerimizdeki yanlış negatif potansiyelini ortaya çıkardı. Bu keşif, gözden kaçan bu tehditleri özellikle hedeflememizi ve düzeltmemizi sağlıyor.

Benzerlik Aramasının tehdit araştırması ve avcılığı için son derece değerli olduğunu vurgulamak önemlidir, çünkü aynı kötü amaçlı yazılım ailesinden veya kampanyasından örnekleri ortaya çıkarmaya yardımcı olabilir, ek IOC'ler veya belirli tehdit faaliyetleri hakkında ilgili bilgiler sağlayabilir.

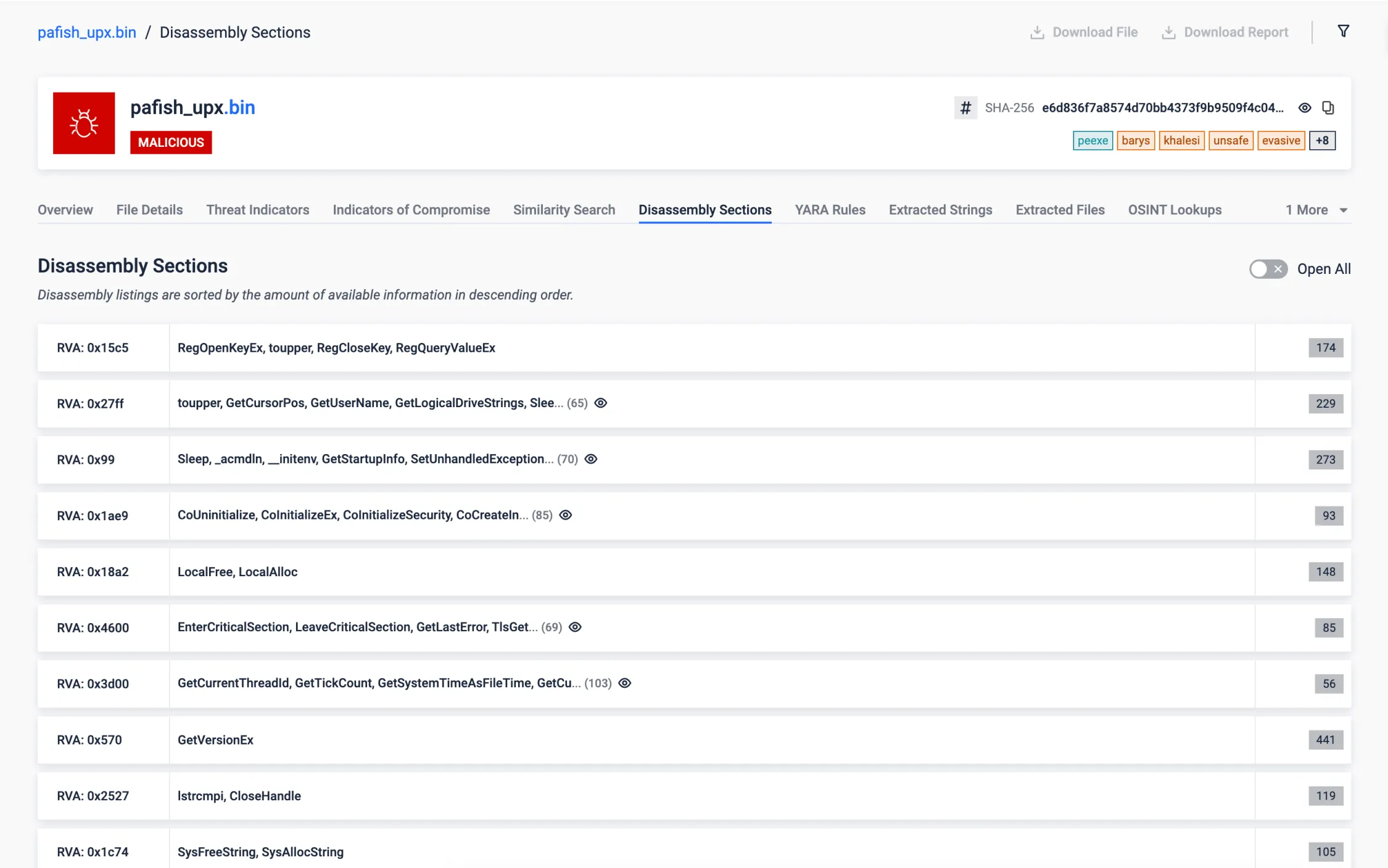

Yerel Yürütülebilir

Our disassembling engine revealed intriguing findings within the target sample. Surprisingly, this sample monitors the system time using the uncommon <rdtsc> instruction and accesses an internal, undocumented structure in Windows, commonly used for different malicious tricks. These unusual actions raise questions about its purpose and underscore the need for further investigation to assess potential risks to the system.

.NET Yürütülebilir

İncelenen örnek .NET çerçevesi kullanılarak oluşturulmuştur. Gerçek CIL'i görüntülemekten kaçınsak da, ayrıştırma işlemimiz dizeler, kayıt defteri yapıları ve API çağrıları dahil olmak üzere kayda değer bilgileri çıkarır ve sunar.

Bunun yanı sıra, .NET'e özgü işlevleri ve kaynakları tanımlamak için .NET meta verilerini ayrıştırıyoruz. Bu işlem, .NET uygulamalarının davranışını ve yapısını analiz etmek için kritik olan yöntemler, sınıflar ve gömülü kaynaklar gibi montaj hakkında ayrıntılı bilgilerin çıkarılmasına olanak tanır.

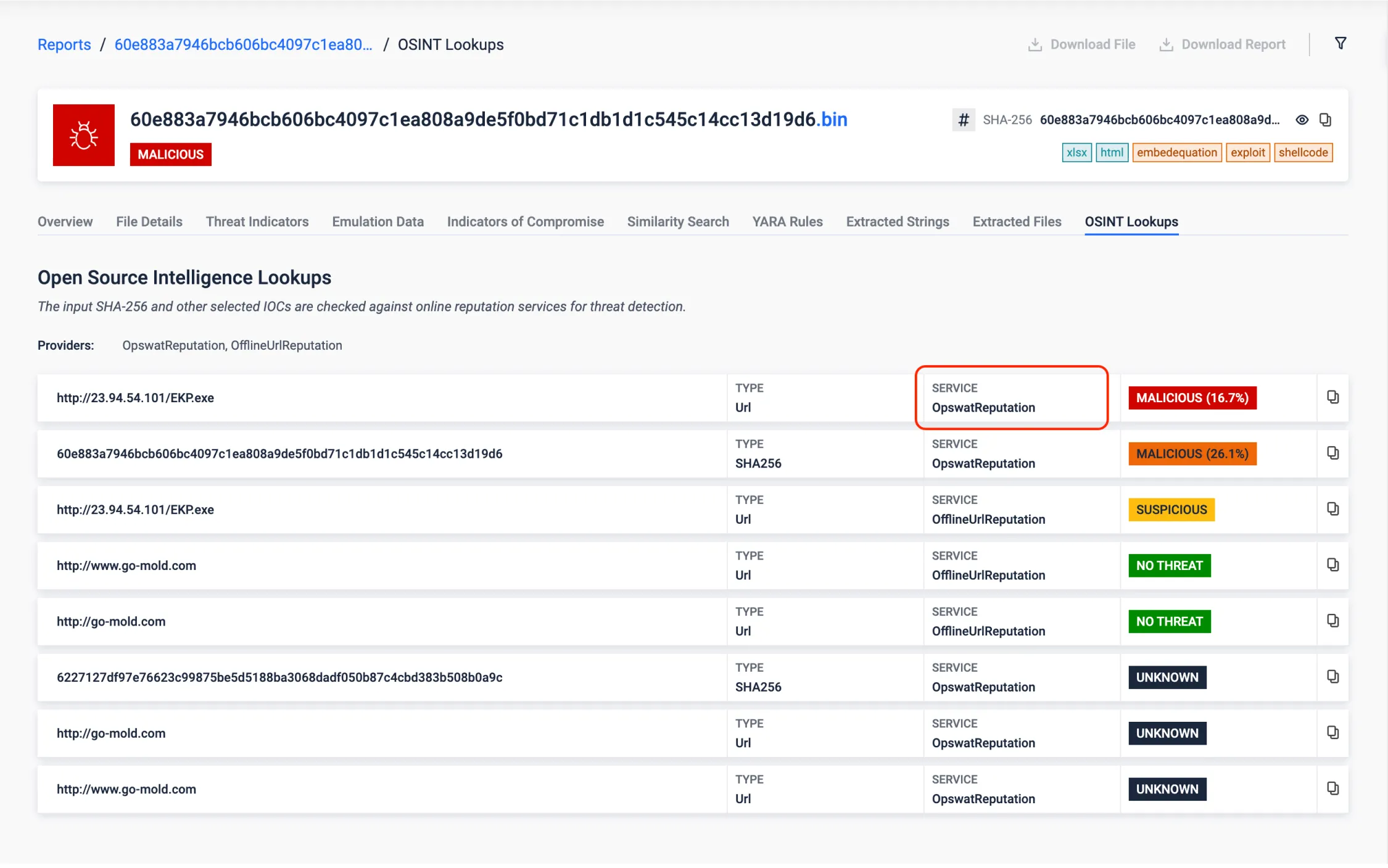

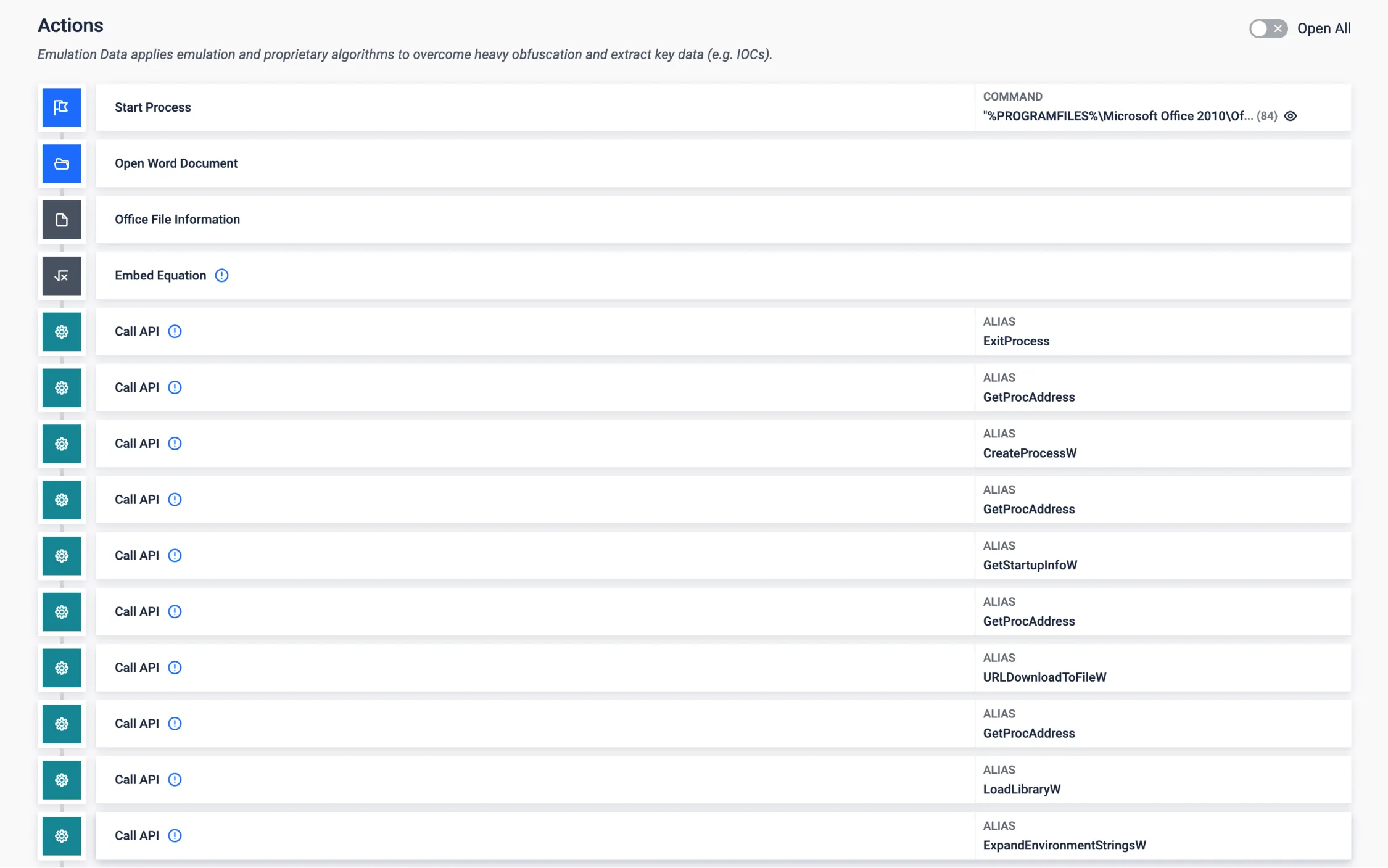

Kabuk Kodu Emülasyonu

Birçok uygulama istismarı nihai yükünü ham ikili formatta (shellcode) getirir, bu da yükü ayrıştırırken bir engel teşkil edebilir. Kabuk kodu emülasyonumuzla, bu örnekte denklem düzenleyicisindeki yaygın olarak kullanılan bir Office güvenlik açığı için nihai yükün davranışını keşfedebilir ve analiz edebiliriz. Böylece ilgili IOC'leri toplamak için kapıyı açıyoruz.

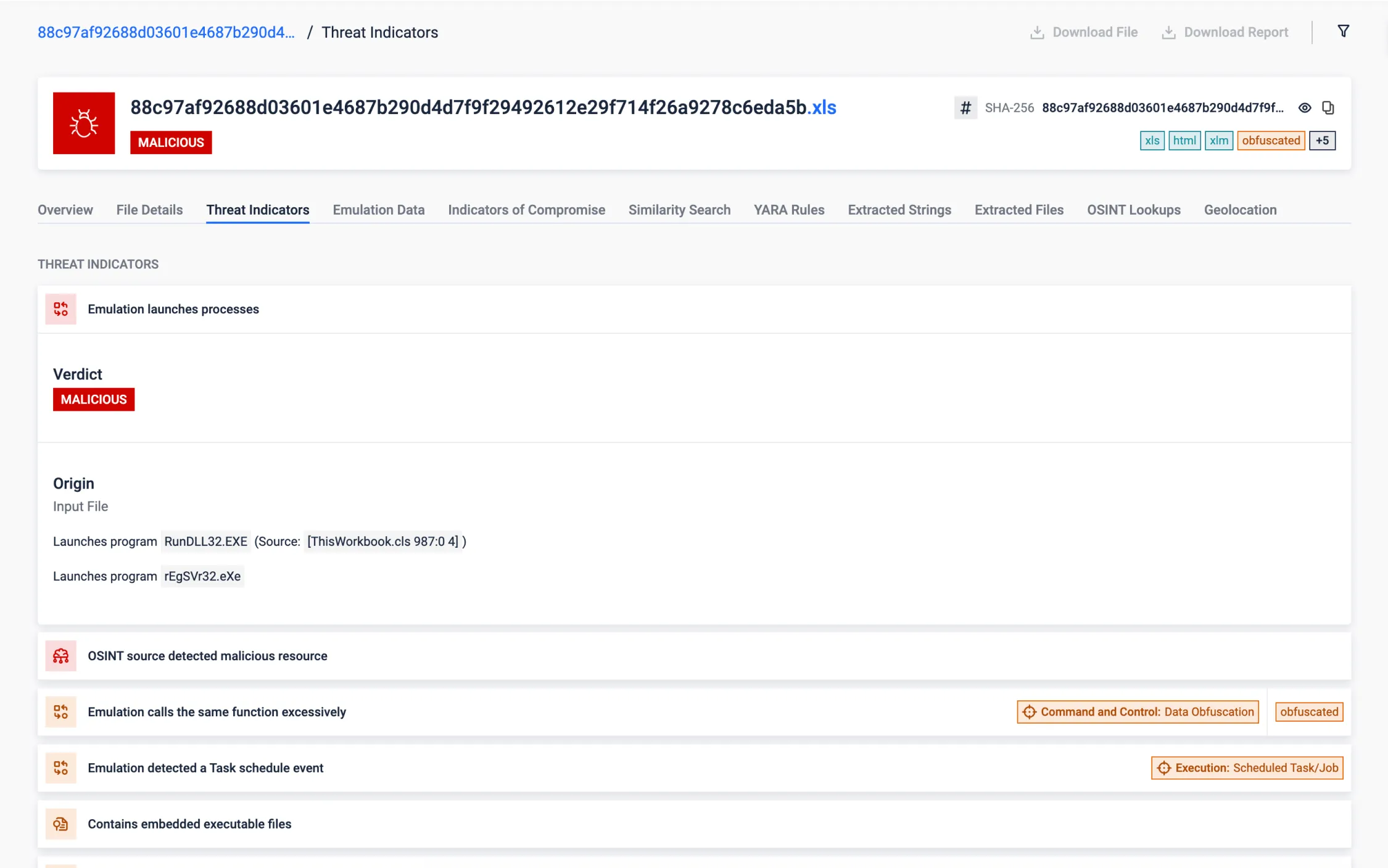

Yüksek Düzeyde Karartılmış VBA Makrosu

Karartılmış VBA makroları, aktif tehditlere makul bir yanıt süresi sunmak için önemli bir zorluk teşkil etmektedir. Bu belirsiz kod, tehditlerin analizini ve anlaşılmasını çok fazla zaman ve çaba gerektiren oldukça karmaşık bir görev haline getirmektedir. Son teknoloji VBA emülasyon teknolojimiz bu zorlukların üstesinden gelebilmekte ve saniyeler içinde işlevselliği hakkında net bilgilerle birlikte gizlenmiş VBA makrosunun kapsamlı bir analizini sağlamaktadır.

Analiz edilen örnek, kötü amaçlı yazılım yürütme zincirini devam ettirmekle görevli bir LNK dosyasıyla birlikte bir .NET DLL dosyasını düşüren ve çalıştıran yüksek oranda gizlenmiş VBA koduna sahip bir Excel belgesidir. VBA emülasyonundan sonra, MetaDefender Sandbox başlatılan işlemleri ve ana deobfuscating işlevini tanımlar, otomatik olarak obfuscated dizeleri çıkarır ve bırakılan dosyaları kaydeder (daha önce VBA kodunda sabit kodlanmış ve şifrelenmiş). Bu, kötü amaçlı yazılımın ana amacını hızlı bir şekilde gösterir ve bize bu tehdidin daha ileri bir analizini yapma imkanı verir.

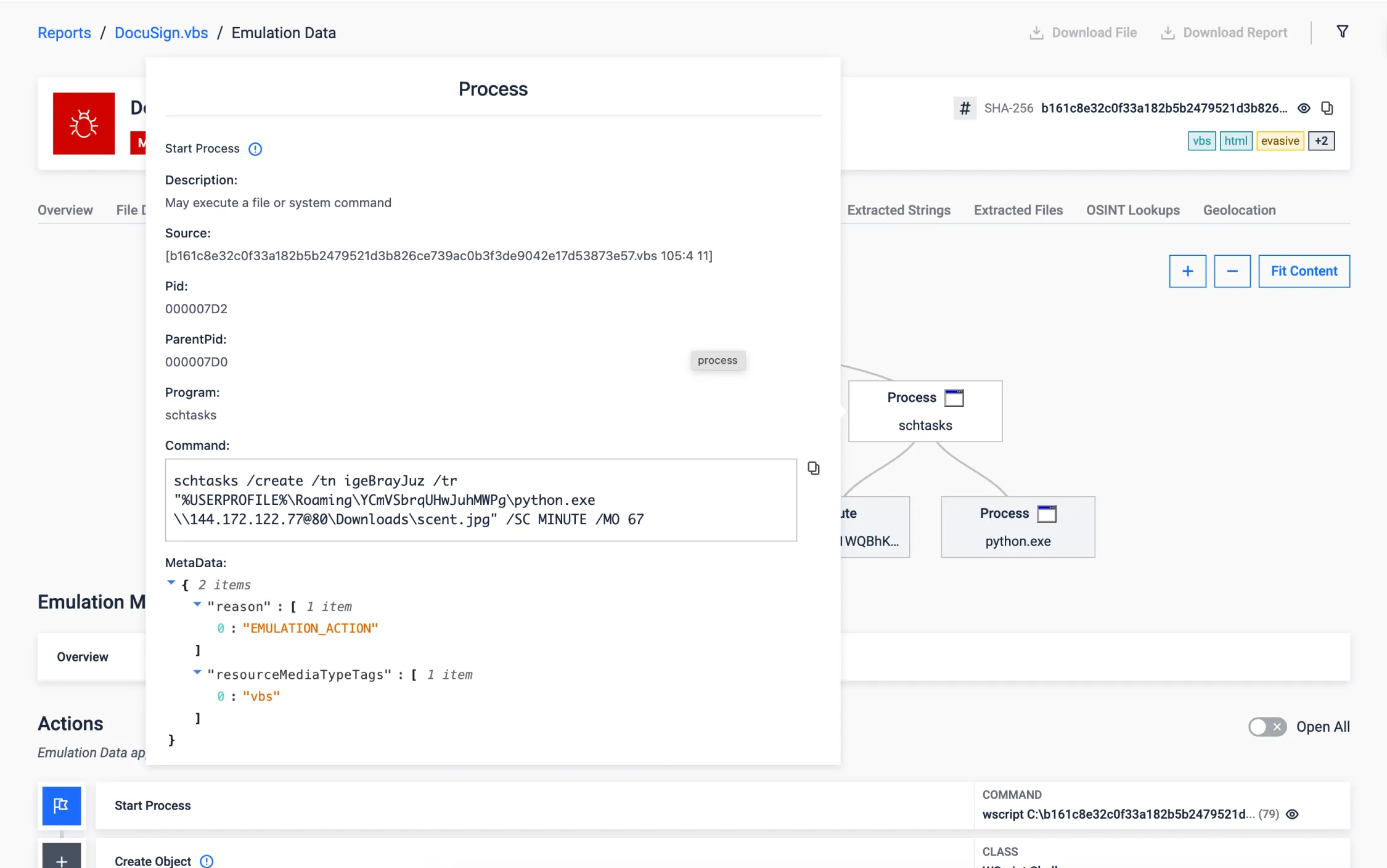

Sandbox Görev Zamanlayıcısı ile Kaçınma

Kötü amaçlı yükleri daha sonra çalıştırmak için Windows Görev Zamanlayıcısı'nı kullanmak, son tehditlerde görülen korumalı alan ortamlarından kaçmak için gizli bir tekniktir. Kum havuzlarının tipik kısa analiz penceresini etkili bir şekilde atlamak için yürütmedeki gecikmeden yararlanır.

Aşağıdaki örnek, kötü amaçlı yükü indiren ve 67 dakika sonra çalıştırmak için zamanlanmış bir görev oluşturan gizlenmiş bir VBScript'tir. Geleneksel kum havuzları yürütmeyi yalnızca birkaç dakika boyunca sürdürür ve kötü niyetli davranış asla açığa çıkmaz. Öte yandan, VBScript emülatörümüz bu kaçınma tekniğini (T1497) tespit edip üstesinden gelebilmekte, yürütme ortamını daha fazla analize devam edecek şekilde uyarlayabilmekte ve 12 saniye içinde tam raporu alabilmektedir.

.NET Yansıma

NET Reflection, .NET çerçevesi tarafından sağlanan ve programların çalışma zamanında bir .NET dosya yapısını ve davranışını incelemesine ve değiştirmesine olanak tanıyan güçlü bir özelliktir. Derlemelerin, modüllerin ve türlerin incelenmesinin yanı sıra türlerin örneklerini dinamik olarak oluşturma, yöntemleri çağırma ve alanlara ve özelliklere erişme olanağı sağlar.

Kötü amaçlı yazılımlar, derleme zamanında referans verilmeyen derlemelerden dinamik olarak kod yüklemek ve çalıştırmak için yansımayı kullanabilir, bu da uzak sunuculardan (veya mevcut dosyada gizlenmiş) ek yükler getirmeye ve bunları diske yazmadan çalıştırmaya olanak tanıyarak tespit riskini azaltır.

Bu durumda, analiz edilen VBScript'in bir .NET derlemesini doğrudan bir Windows kaydında depolanan baytlardan belleğe nasıl yüklediğini ve çalıştırdığını görebiliriz.

PE Kaynağında Saklanan XOR Şifre Çözme Yükü

Bu özellik PE kaynakları içinde şifrelenmiş gizli eserlerin ortaya çıkarılmasını sağlar. Kötü amaçlı yapılar genellikle tespit edilmekten kaçınmak ve örneğin gerçek amacını gizlemek için şifrelenir. Genellikle kritik veriler (C2 bilgileri gibi) veya yükler içerdiklerinden, bu yapıların ortaya çıkarılması çok önemlidir. Bunları ayıklayarak, sanal alan daha derin bir tarama sağlayabilir ve en değerli IOC'leri belirleme şansı daha yüksektir.

Bu örnek, XOR algoritmasını kullanarak şifrelenmiş eserleri saklar, basit ama tespit edilmekten kaçınmak için etkilidir. Şifrelenmiş verilerdeki kalıpları analiz ederek, şifreleme anahtarı tahmin edilebilir ve gizli olanın şifresinin çözülmesine olanak tanır.

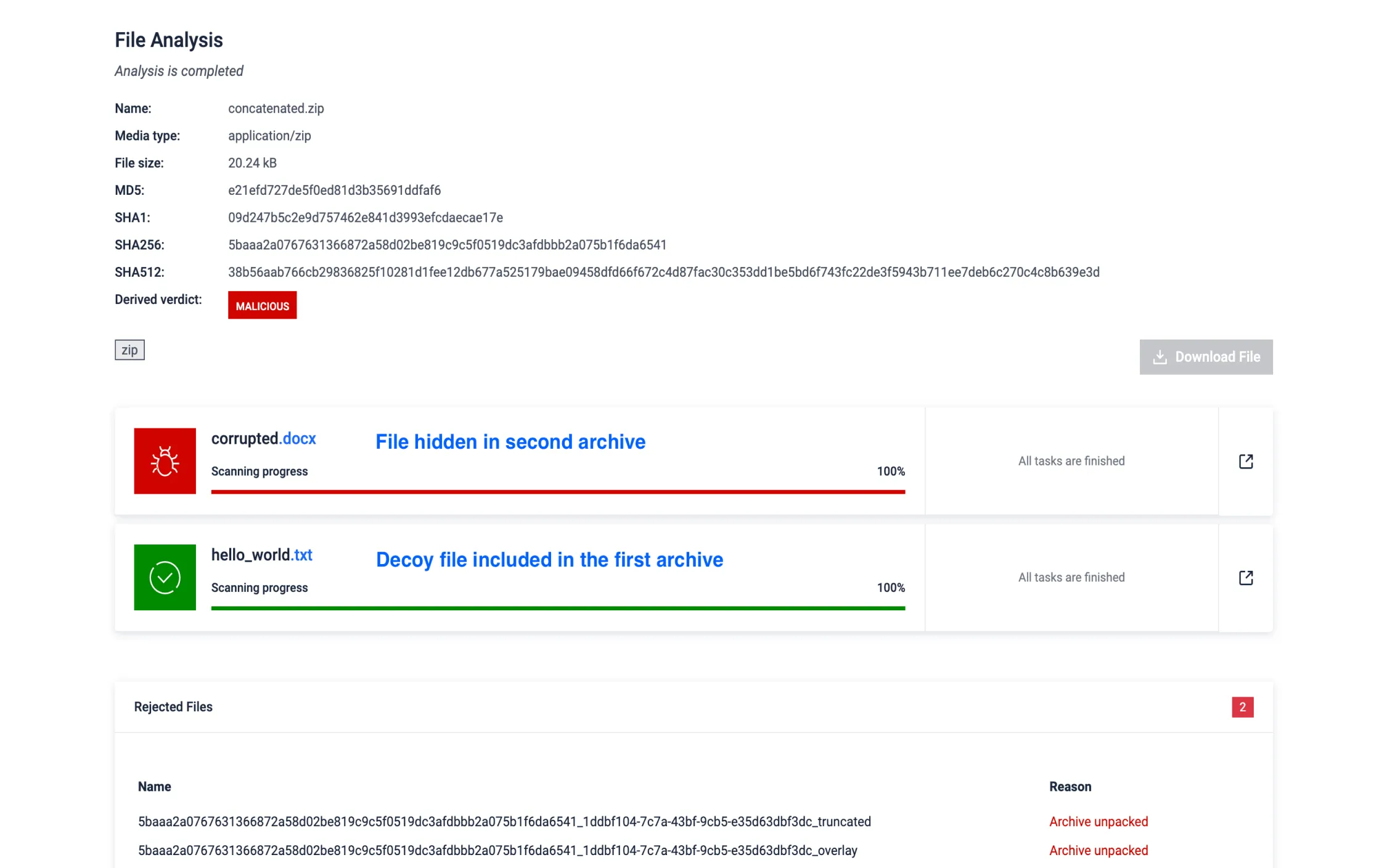

Kaçamak Arşiv Konsantrasyonu

Saldırganlar, birden fazla arşivi tek bir dosyaya ekleyerek kötü amaçlı yazılımları gizlemek için arşiv birleştirmeyi kullanır ve farklı araçların bunları nasıl işlediğinden faydalanır. Bu teknik, arşiv yöneticileri tarafından kullanılan temel yapısal unsurlar olan birden fazla merkezi dizin oluşturarak ayıklama sırasında tutarsızlıklara neden olur ve arşivin gözden kaçan kısımlarında gizlenen kötü amaçlı içeriğin tespitinin atlanmasını sağlar.

MD Sandbox tüm birleştirilmiş arşivlerdeki içeriği tespit edip çıkararak hiçbir dosyanın gözden kaçmamasını sağlar ve bu kaçamak tekniği etkili bir şekilde etkisiz hale getirir.

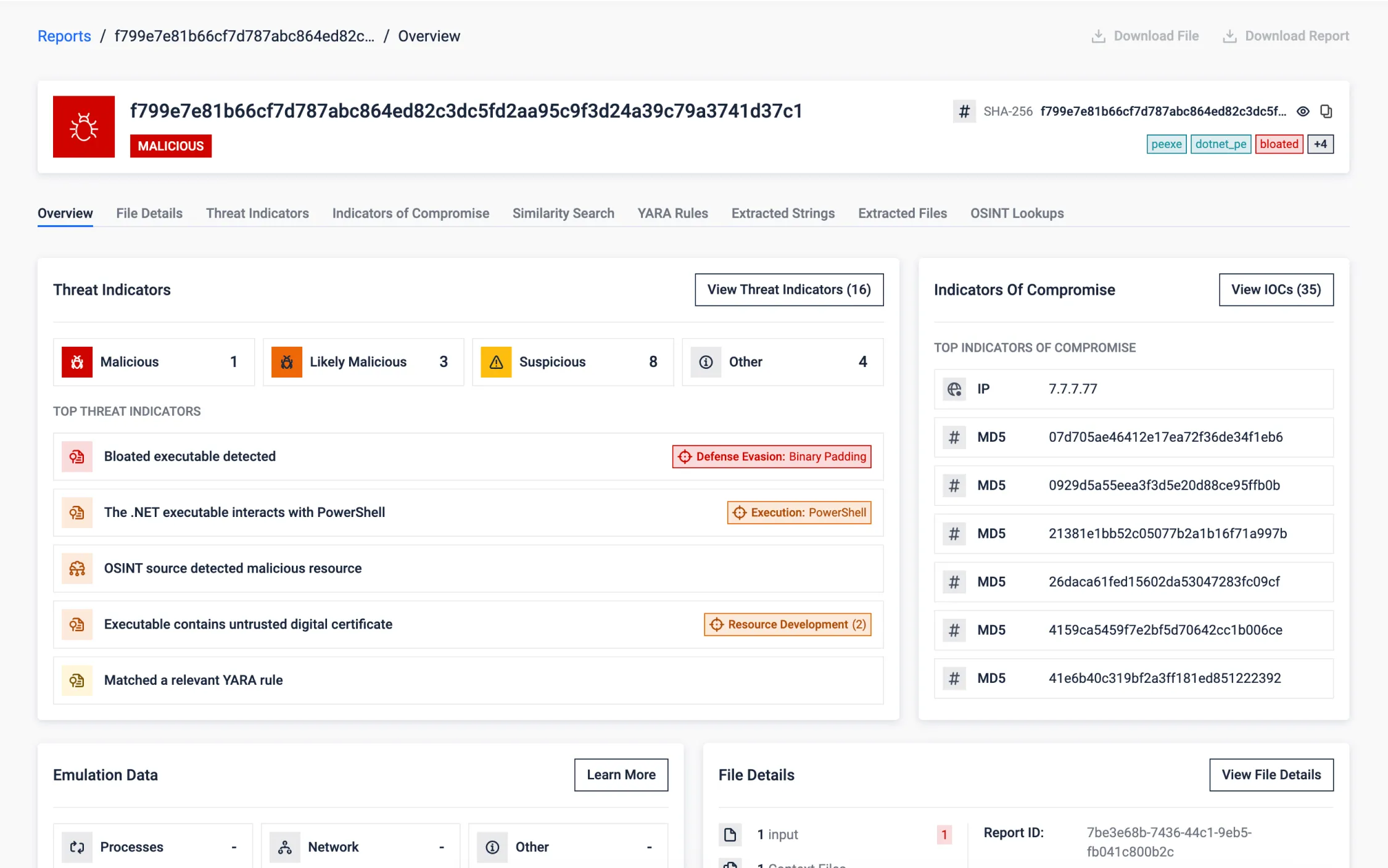

Şişirilmiş Yürütülebilir Dosyaları Azaltma

Tehdit aktörleri, sandbox'lardaki kaynak sınırlamalarından ve analiz süresi kısıtlamalarından yararlanarak tespit edilmekten kaçınmak için kasıtlı olarak yürütülebilir dosyaları gereksiz verilerle şişirir. Bu kaçınma tekniği, zaman sınırlarını aşarak araçları alt etmeye veya taramaları atlatmaya çalışır.

MD sandbox şişirilmiş yürütülebilir dosyaları erken tespit eder, gereksiz verileri kaldırır ve verimli analiz için daha küçük bir dosya işler. Bu debloating işlemi, kaplamalar, PE bölümleri ve sertifikalardaki gereksiz veriler de dahil olmak üzere çeşitli yöntemleri hedef alır ve orijinal kaynakları korurken doğru tespit sağlar.

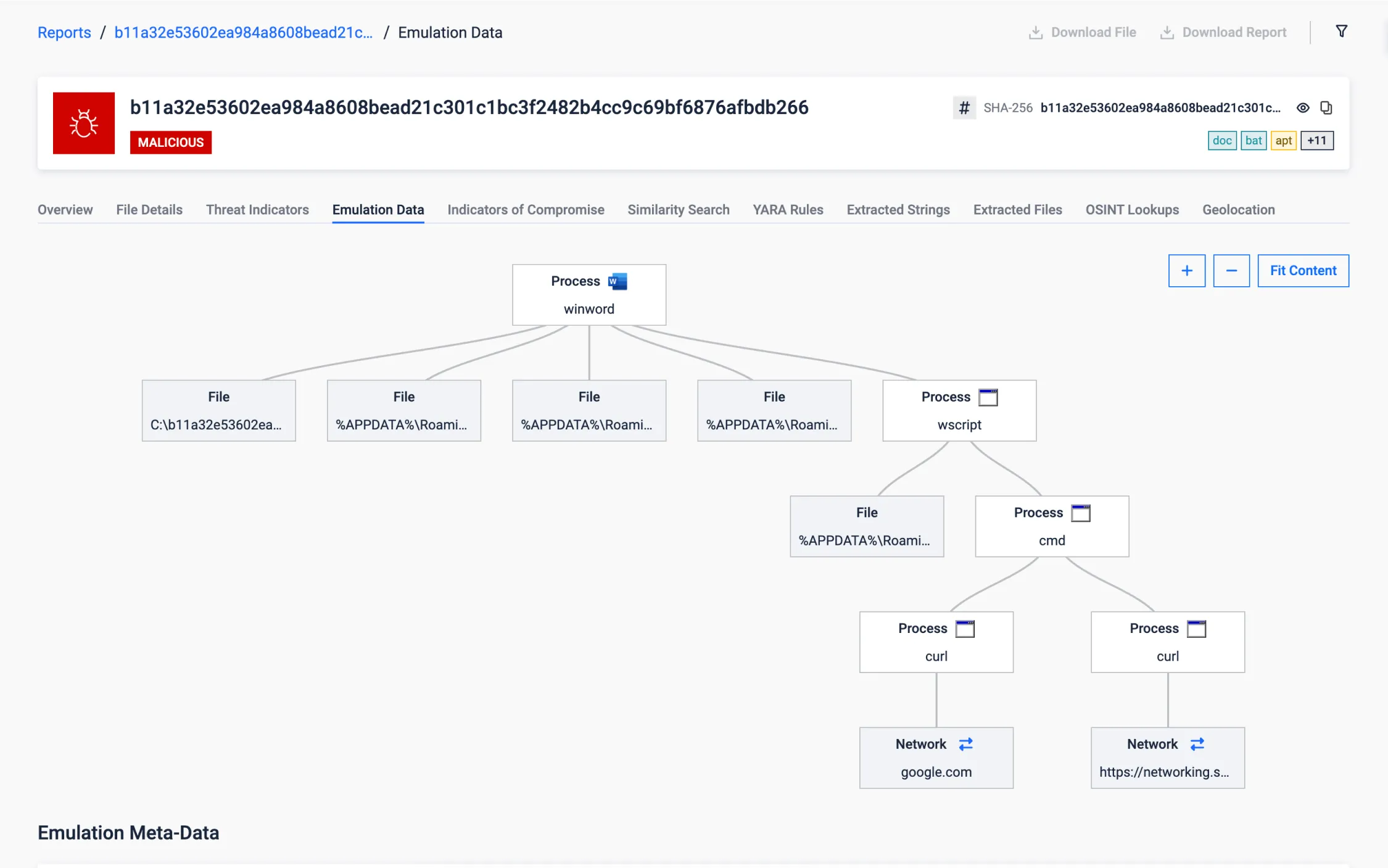

Kritik Altyapıları Hedef Alan Belge

Bu Office belgesi, kimlik bilgileri ve belgeler gibi hassas bilgileri çalmak için İran'daki kritik altyapıyı (Farsça içerikle) hedef alır ve potansiyel olarak casusluk amacıyla periyodik olarak ekran görüntüleri alır.

Kalıcılık sağladıktan sonra, güvenilir bir bağlantı sağlamak için gizli bir ilk internet bağlantısı kontrolü (google.com gibi güvenilir bir etki alanına karşı) gerçekleştirir ve ağ koşulları saldırının devam etmesine izin verene kadar diğer eylemleri erteler. Bu, internet erişiminin kesintili veya kısıtlı olabileceği ortamlarda, kritik altyapıya yönelik saldırılarda yaygın olarak gözlemlenen bir taktiktir.

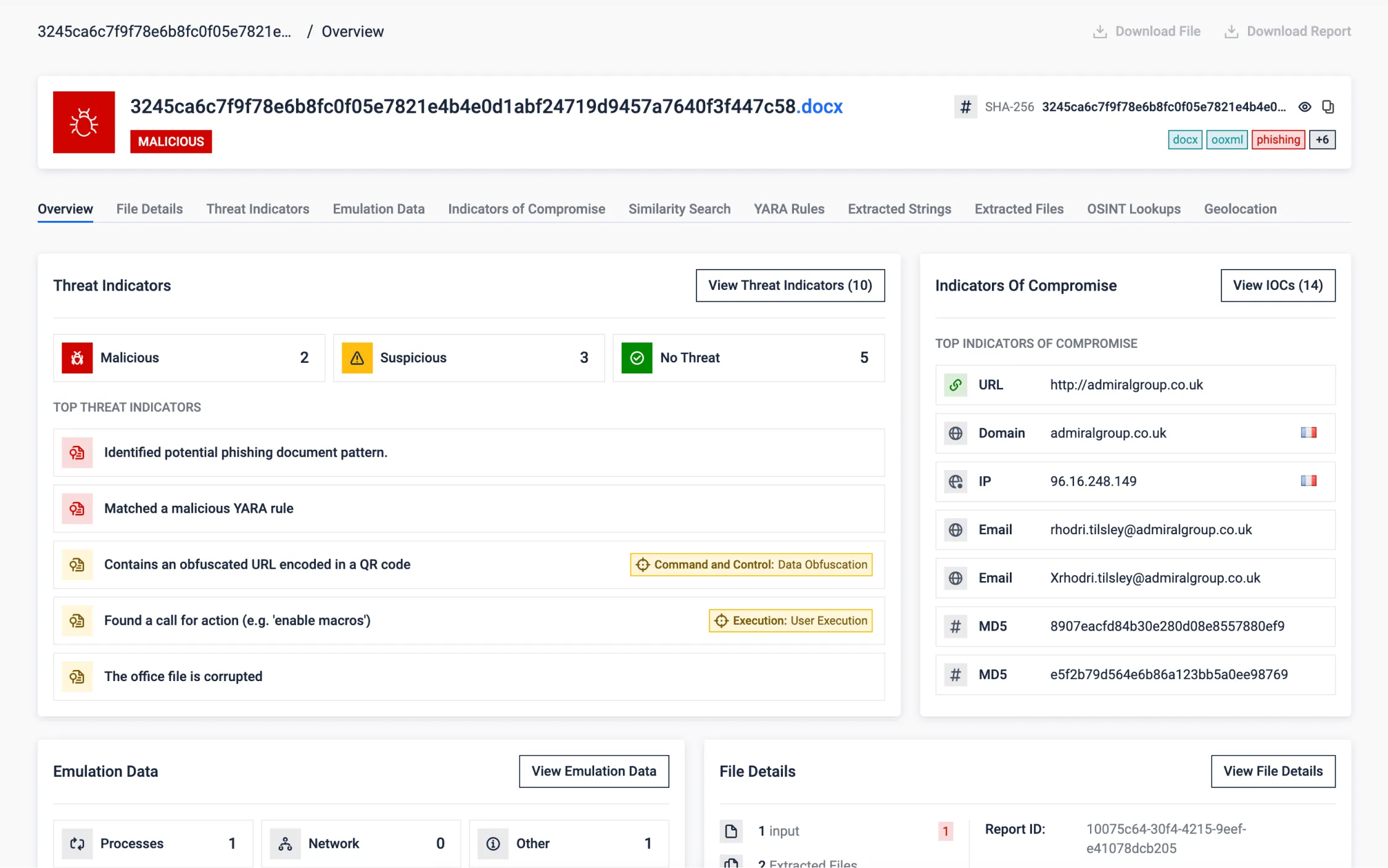

Bozuk OOXML (Office) Belgeleri Aracılığıyla Kaçınma

Araştırmacılar kasıtlı olarak bozulmuş OOXML belgeleri (modern ofis belgeleri) keşfetti. Dahili dosya başlıklarının yakınındaki ikili içeriği değiştirerek, kasıtlı olarak bozulmuş dosyalar, sıkıştırılmış dosyaları çıkarmaya çalışan otomatik taramalar tarafından ZIP dosyaları olarak yanlış algılanabilir.

Belge görüntüleyiciler, açıldıktan sonra belgeyi otomatik olarak onaracaktır. Bu noktada, belge kimlik avı içeriği içermesine rağmen, savunmaları etkili bir şekilde atlatmış olabilir. Otomatik analiz belgenin içeriğini okuyamayacak ve dolayısıyla ilgili göstergeleri gözden kaçıracaktır.

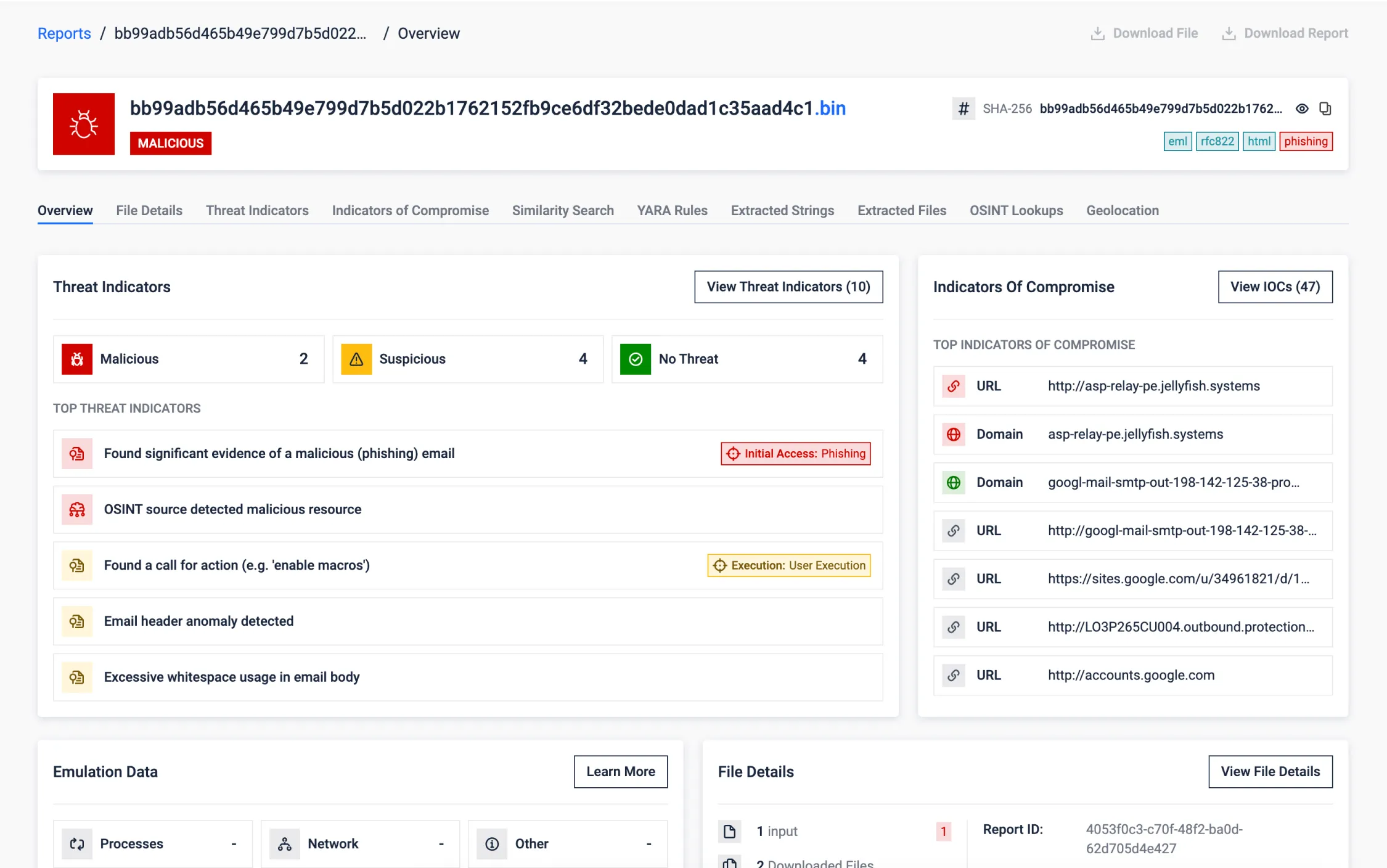

Google DKIM Tekrar Oynatma Saldırısı Tespiti

SPF, DKIM ve DMARC gibi e-posta kimlik doğrulama mekanizmaları çok önemlidir, ancak sofistike saldırganlar bazen bunları atlayabilir. Bu örnekte, bir e-postanın Google tarafından imzalanmış olmasına ve standart kontrolleri geçmesine rağmen MetaDefender Sandbox tarafından kötü amaçlı olarak tanımlandığı bir senaryo gösterilmektedir.

MetaDefender Sandbox , diğer göstergelerle birlikte çeşitli anormallikler tespit etti:

- DKIM Sınır İhlali: DKIM imzasının kapsamı dışında eklenen tanımlanmış içerik.

- Karartma Teknikleri: Kötü niyeti gizlemek için kullanılan aşırı boşluk tespit edildi.

- Kimlik Avı Kalıpları: Kimlik avı girişimlerinin karakteristik acil eylem çağrılarını tanıdı.

- Başlık Analizi: OAuth uygulamasının kötüye kullanımıyla ilişkili e-posta üstbilgilerindeki anormallikleri işaretledi.

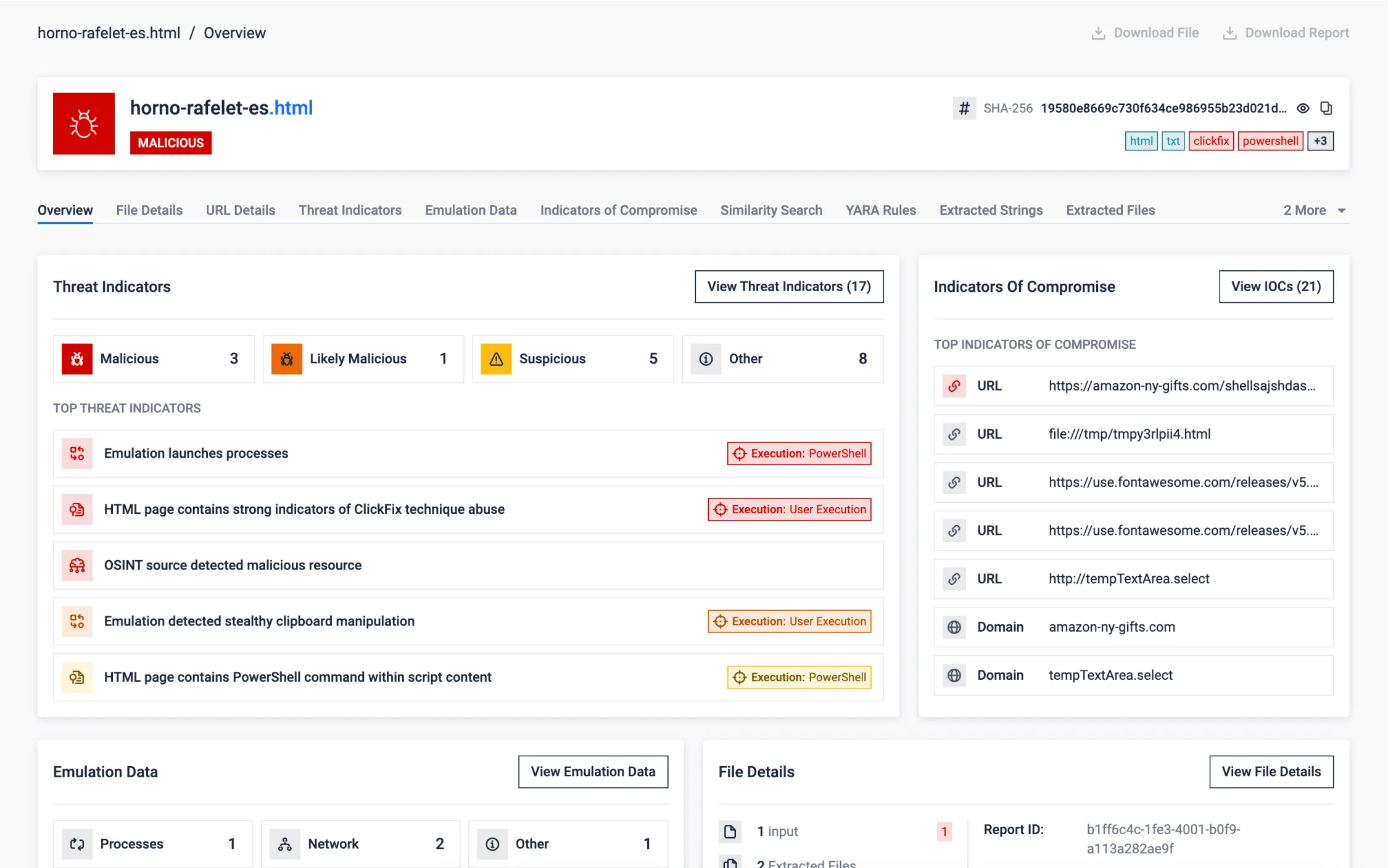

ClickFix, Trend Olan Bir Sosyal Mühendislik Tekniği

ClickFix, kullanıcıları kötü amaçlı komutları çalıştırmaları için sessizce kandırmak amacıyla sosyal mühendislikten yararlanan, yeni ortaya çıkan web tabanlı bir tehdittir. Geleneksel kimlik avının aksine ClickFix, dosya indirme veya kimlik bilgisi hırsızlığı yerine aldatıcı UX öğeleri ve pano manipülasyonu yoluyla çalışır.

ClickFix web sitesi meşru görünmek için sahte bir reCAPTCHA veya "bot koruma" ekranı sunar. Daha sonra kullanıcıdan -genellikle zararsız görünen bir etkileşim yoluyla- kendini doğrulaması istenirken, arka planda gizlenmiş JavaScript kodu sessizce çalışır. Bu komut dosyası kötü niyetli bir komutu dinamik olarak çözer ve doğrudan sistem panosuna kopyalar. Ardından, kullanıcıya yanıltıcı talimatlar sunulur ve tehlikenin farkında olmadan kötü amaçlı yazılımı çalıştırması için yönlendirilir.

ClickFix, basit web tekniklerinin kullanıcı aldatmacasıyla birleştiğinde geleneksel güvenlik katmanlarını nasıl etkili bir şekilde atlatabildiğini vurguluyor; bu da sandbox analizini bunun gibi gizli, düşük ayak izli saldırıları ortaya çıkarmak için kritik hale getiriyor.

MetaDefender Sandbox bu tehdidi uçtan uca analiz eder. Sandbox, kötü amaçlı URL'yi oluşturarak ve şüpheli içeriği tanımlamak için kimlik avı algılama modellerini uygulayarak başlar. Ardından, panonun değiştirildiği kritik ana ulaşmak için kullanıcı eylemlerini simüle ederek JavaScript'i çıkarır ve taklit eder. Gizli komut yakalandıktan sonra taklit edilir ve kum havuzunun kötü niyetli yürütme akışını tamamen izlemesine olanak tanır. Bu sadece pano tabanlı taktiği açığa çıkarmakla kalmaz, aynı zamanda yükün davranışını ve bulaşma zincirini de ortaya çıkarır.

Supply Chain Saldırısı

SolarWinds tedarik zinciri saldırısı, güvenilir yazılımlardaki küçük kod değişikliklerinin geleneksel güvenlik savunmalarını atlatırken nasıl büyük ihlallere olanak sağlayabileceğini örneklemektedir. Tehdit aktörleri, meşru bir DLL'ye gizli bir arka kapı enjekte ederek orijinal işlevselliği korurken kötü niyetli mantığı yerleştirdi. Yük, meşru bileşenleri taklit eden paralel bir iş parçacığında sessizce çalıştı. Geçerli bir dijital imza ve sorunsuz bir davranışla DLL tespit edilmekten kurtuldu ve binlerce yüksek profilli kurbana gizli erişim sağladı. Derleme hattının tehlikeye atılması, güvenilir güncellemeleri küresel izinsiz giriş için bir araca dönüştürdü.

4.000 satırlık bir arka kapı önemli görünse de, büyük bir kurumsal kaynak kodu bağlamında kolayca gözden kaçabilir. MetaDefender Sandbox 'ın üstün olduğu nokta burasıdır: sadece kodu incelemekle kalmaz, yazılımın ne yaptığını da gözlemler. Normal davranıştan sapmaları işaretleyerek analistleri gerçekten önemli olana yönlendirir; geleneksel incelemelerin gözden kaçırabileceği tehditleri ortaya çıkarmak için gürültüyü keser.

Detonator - Sıfırıncı Gün Saldırılarını Tespit Etmek İçin Bitmeyen Arayış

OPSWATSektör Lideri Dinamik Analiz Teknolojisinin Arkasındaki Hikaye

Kritik Olanı Korumak İçin Dünya Çapında Güvenilir

OPSWAT , dünya çapında 1.900'den fazla kuruluş tarafından kritik verilerini, varlıklarını ve ağlarını

cihaz ve dosya kaynaklı tehditlerden korumak için güvenilen OPSWAT .

FileScan.io Topluluğu

OPSWAT MetaDefender

teknolojisi ile desteklenen

'ın kapsamlı kötü amaçlı yazılım analizi ile gizli tehditleri ortaya çıkarın—ücretsiz deneyin.

'ın yasal gerekliliklere uyumunu destekleyin

Siber saldırılar ve bunları gerçekleştiren tehdit aktörleri giderek daha sofistike hale geldikçe, dünya çapındaki yönetim organları

kritik altyapının güvenliğini sağlamak için gerekli önlemleri almasını sağlamak amacıyla düzenlemeler uygulamaya koymaktadır.

3 Basit Adımda Başlayın

Önerilen Kaynaklar

MetaDefender for Cloud

SANS 2025 Algılama ve Yanıt Anketi

2025 OPSWAT Tehdit Ortamı Raporu

SSS

Aether, emülasyon sanal alanı + tehdit itibarı + ML benzerlik araması + zengin Threat Intelligence tek bir analist dostuAPI birleştiren birleşik sıfır gün algılama çözümüdür Threat Intelligence

CPU düzeyinde emülasyon (parmak izi alınamayan sanal makineler değil) kullanarak kötü amaçlı yazılımın gerçek mantığını çalıştırmasını, yalnızca bellekte bulunan yükleri açmasını ve kaçınma yöntemlerini (uyku döngüleri, coğrafi sınırlama, .NET yükleyiciler, steganografi) hızlı ve geniş ölçekte ortaya çıkarmasını sağlar.

Aether,Sandbox 'ta kullanılan emülasyon tabanlı sanal alan motorunu temel alır,Sandbox bunu zeka korelasyonu, otomatik zenginleştirme ve tehdit avcılığı ile genişletir.

- Sandbox analiz motoru.

- Aether = bu motor etrafında oluşturulmuş eksiksiz Sıfır Gün Algılama çözümü.

Aether, tam sanal makineler yerine CPU düzeyinde emülasyon kullanır. Bu, analiz başına dakikalar yerine saniyeler anlamına gelir; daha yüksek verim, daha güçlü kaçınma direnci ve dağıtımlar arasında daha kolay ölçeklenebilirlik sağlar.

Net karar + tehdit puanı, canlı davranışlar ve MITRE eşlemesi, açılmış yükler/yapılandırmalar, ağ/C2 göstergeleri ve engelleme ve avlanmaya hazır dışa aktarılabilir IOC'ler (MISP/STIX) artı ilgili kampanyaları kümelemek için ML benzerliği.

Yerinde (tamamen hava boşluklu dahil), bulutunuzda dağıtın veya API aracılığıyla kullanın. İşlemleri kolaylaştırır: ayrıştırılmış algılama güncellemeleri sürekli olarak gönderilir ve SSO (SAML 2.0) ile biletleme/SOAR sisteminize entegre edebilirsiniz.

Bir pilotu gerçek bir iş akışına yönlendirin (örneğin, e-posta ekleri veya gelen MFT ) ve şüpheli trafiği 2-4 hafta boyunca Aether'e yansıtın; yeni tespitleri, kazanılan triyaj süresini ve IOC verimini ölçerek ROI vakasını oluşturun.