OPSWAT'ın Lider Kötü Amaçlı Yazılım Analizi Çözümünün Arkasındaki Hikaye

Daha Akıllı Sandbox'lara Olan İhtiyaç

Siber tehditler daha sofistike hale geldikçe, antivirüs çözümleri gibi geleneksel güvenlik önlemleri de buna ayak uydurmakta giderek daha fazla zorlanıyor. Kötü amaçlı yazılım yazarları, gelişmiş gizleme teknikleri, anti-sandboxing önlemleri ve tespit edilmekten kaçınmak için tasarlanmış dosyasız kötü amaçlı yazılım taktiklerini kullanarak adapte oldular. İlk kötü amaçlı yazılım analiz sistemleri, davranışları yakalamak için temel API hooking veya kernel izleme yöntemlerine dayanıyordu, ancak bu yaklaşımlar genellikle sofistike kötü amaçlı yazılımlar tarafından tespit edilebiliyor ve gerçek doğasını gizlemesine izin veriyordu.

Fidye yazılımlarının, sıfırıncı gün istismarlarının ve APT'lerin (gelişmiş kalıcı tehditler) yükselişiyle birlikte, kuruluşlar bu tehditleri ortamlarına zarar vermeden önce tespit etmek, analiz etmek ve azaltmak için çok daha kapsamlı çözümlere ihtiyaç duyuyor. İşte bu noktada, davranışlarını gözlemlemek için şüpheli dosyaları veya programları yalıtılmış ortamlarda çalıştırma işlemi olan sandboxing, otomatik kötü amaçlı yazılım analizinde kritik bir rol oynuyor.

Ancak tehditler geliştikçe sandboxing teknolojileri de gelişti. Basit API kancalamadan sanallaştırmaya, hibrit analize ve şimdi de emülasyona kadar, kum havuzları modern kötü amaçlı yazılım tespiti için temel araçlar haline geldi. Sandboxing teknolojilerinin evrimindeki önemli kilometre taşlarını inceleyelim ve modern sandbox'ların günümüzün giderek artan tehditlerini nasıl ele aldığını açıklayalım.

Sandbox nedir?

Korumalı alan, potansiyel tehditleri belirlemek için dinamik analiz (programların davranışlarını gerçek zamanlı olarak çalıştırarak veya simüle ederek gözlemleme) yoluyla şüpheli dosyaları test etmek için kullanılan güvenli, yalıtılmış bir ortamdır. Bu sayede güvenlik uzmanları dosyanın izinsiz veri erişimi, sistemin diğer bölümlerine yayılma veya güvenlik açıklarından yararlanma gibi zararlı eylemleri tespit edebilir.

Güvenlik ekipleri, kum havuzu içinde tipik ağ iletişimleri veya kullanıcı etkileşimleri gibi çeşitli gerçek dünya senaryolarını simüle ederek, kötü amaçlı yazılımların canlı bir ortamda nasıl davranabileceğine dair içgörüler elde edebilir. Bu izolasyon, yazılım kötü amaçlı olsa bile kum havuzu ortamında kalmasını sağlayarak daha geniş sistemi ve ağı bulaşmaya karşı güvende tutar.

Modern kum havuzları, yeni veya daha önce görülmemiş tehditler de dahil olmak üzere kötü amaçlı yazılımları daha iyi tanımlamak için dinamik ve statik analizin (yürütme olmadan kod yapısının incelenmesi) bir kombinasyonunu kullanır. Özellikle tespit edilmekten kaçınmak için görünümünü değiştiren polimorfik kötü amaçlı yazılımları veya gecikmeli yürütme taktikleri kullanan tehditleri tanımlamak için etkilidirler. Sandbox'lar genellikle yeni nesil güvenlik duvarları, güvenli e-posta ağ geçitleri ve uç nokta koruma platformları gibi gelişmiş siber güvenlik çözümlerine entegre edilerek sofistike tehditlere karşı ek bir güvenlik katmanı sağlar.

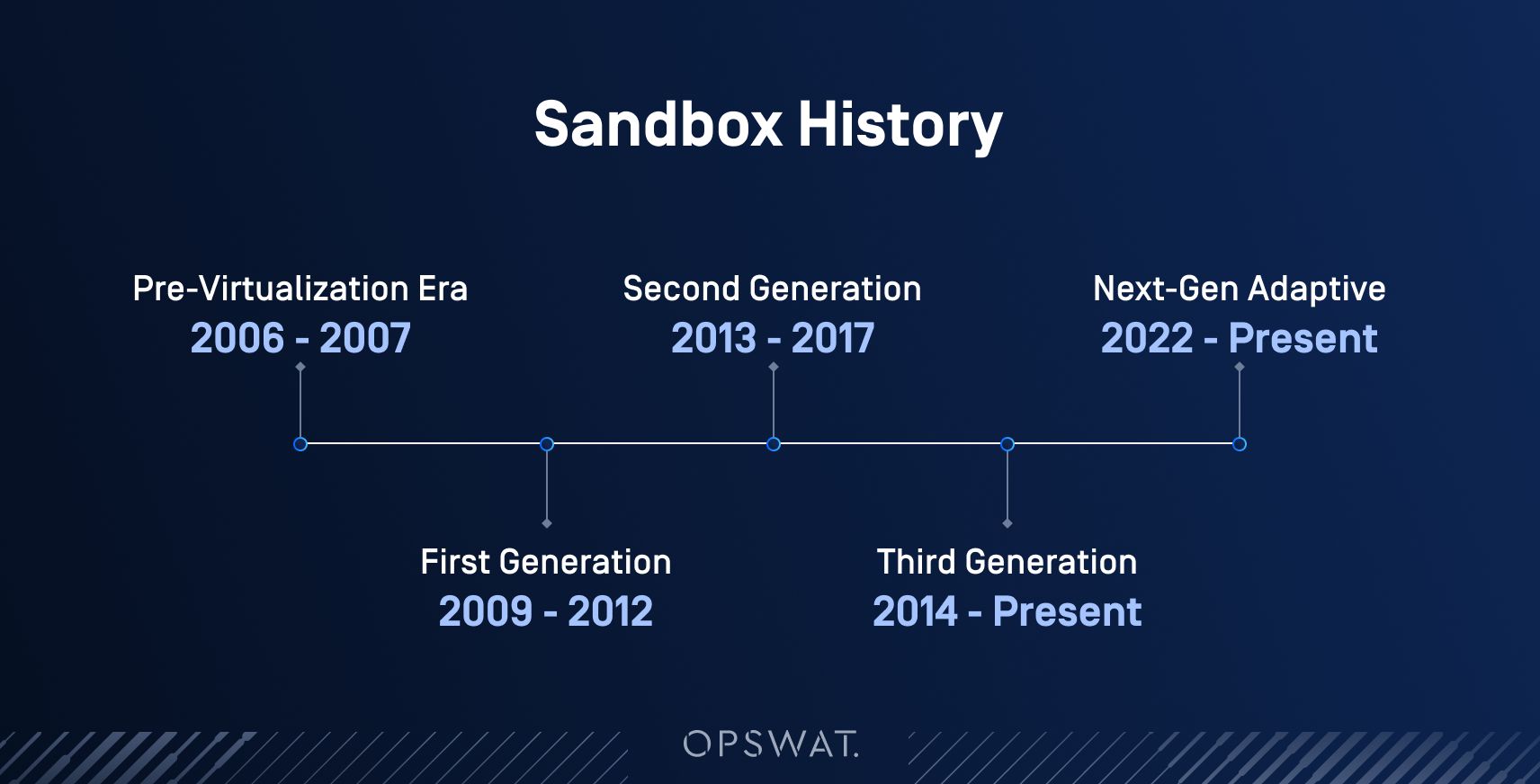

Sandboxing Zaman İçinde Nasıl Gelişti?

2006: Erken API Çengel Kum Havuzları

- Teknoloji: Kötü amaçlı yazılım davranışını doğrudan ana bilgisayar sisteminde yakalamak için kullanıcı modu API kancası tanıtıldı. Ancak bu kum havuzları uygun izolasyondan yoksundu ve uç noktayı savunmasız bırakıyordu.

2007: Erken Dönem Akademik Sandbox Projeler

- Teknoloji: API -hooking sandbox'larına benzer şekilde, bu projeler akademik araştırmalara odaklanmış ancak izolasyondan yoksun oldukları için kötü amaçlı yazılımların atlamasına açık hale gelmişlerdir.

Kayda Değer Satıcılar:

Sunbelt Software, Akademik Projeler

2009: Sanallaştırma Tabanlı Sandbox'ların Tanıtımı

- Teknoloji: Bu dönem, kötü amaçlı yazılımların izole sanal makinelerde yürütülmesini sağlayan tam sistem sanallaştırmasını tanıttı. Bu, kötü amaçlı yazılımı tamamen içererek daha güvenli analiz sağladı.

2010: Ticari Sanallaştırma Tabanlı Sandbox'lar

- Teknoloji: Geleneksel tespit mekanizmalarının ötesine geçerek gelişmiş kalıcı tehditleri (APT'ler) tespit etmek için sanallaştırma kullanan çok aşamalı yürütme ortamlarını tanıttı.

Kayda Değer Satıcılar:

Cuckoo Vakfı, FireEye

2012: Cihaz Tabanlı Sanallaştırma Sandbox'ları

- Teknoloji: Yüksek güvenlikli ortamlar için şirket içi cihaz tabanlı sandbox'lara odaklanmıştır, tam izolasyon ve zengin davranış analizi sunar, hava boşluklu ağlar için idealdir.

2013: Hibrit Analizi

- Teknoloji: Statik kod analizini dinamik yürütme ile birleştirerek, özellikle kaçamak kötü amaçlı yazılımlar için daha derin adli bilgiler sağlamak üzere bellek dökümlerini dahil etti.

Kayda Değer Satıcılar:

FireEye, Joe Security, Payload Security (daha sonra CrowdStrike tarafından satın alındı)

2014: Hipervizör Tabanlı Sandboxing

- Teknoloji: Bu sandbox'lar kötü amaçlı yazılımları hipervizör seviyesinde analiz ederek API çengelinden kaçınır ve anti-sandboxing tekniklerine karşı gizliliği artırırken çekirdek seviyesinde görünürlük sağlar.

2017-2022: Platformlar Arası ve Cloud Sandboxing

- Teknoloji: Büyük ölçekli kötü amaçlı yazılım tespiti için API odaklı iş akışlarını entegre ederek çapraz platform desteği (ör. Windows, macOS, Linux) ve bulut tabanlı dağıtımlar sundu.

Kayda Değer Satıcılar:

VMRay, Joe Security, CrowdStrike

2022: Yeni Nesil Adaptive Sandboxing

- Teknoloji: Gelişmekte olan kum havuzları, yapay zekaya dayalı içgörüleri, statik ve dinamik analizleri ve itibar motorlarını birleştiren kapsamlı tehdit algılama platformlarına dönüşüyor. Bu platformlar, uçtan uca tehdit algılama ve yanıtlama yetenekleri sunan kendi düzenleme işlem hatlarını içerir.

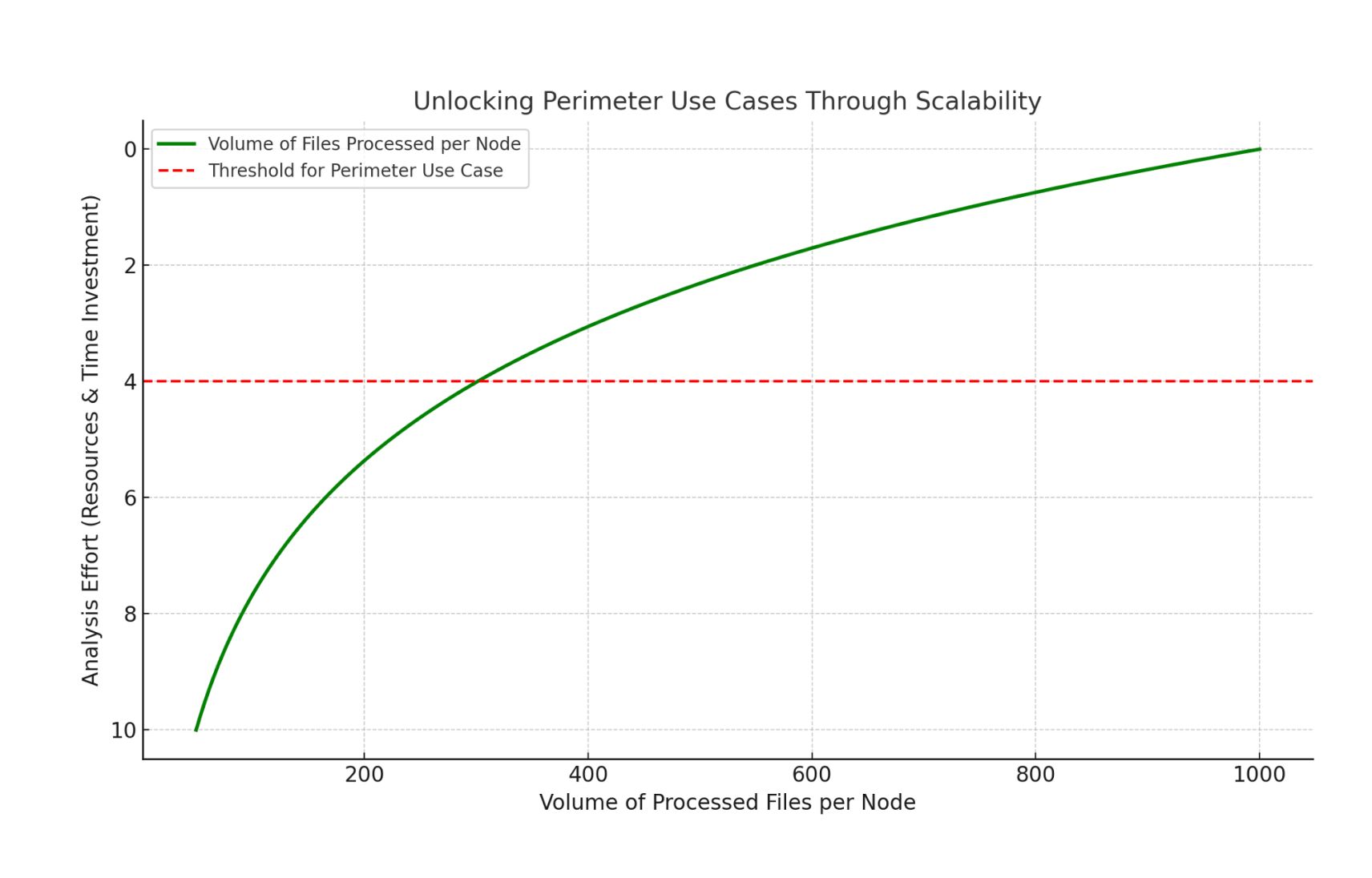

- Yetenekler: Çoklu bulut dağıtımlarını destekleyerek, tüm algılama yaşam döngüsünü otomatikleştirmek için yüksek verimi SOAR (Security Orchestration, Automation, and Response) işlevselliği ile birleştirir.

Kayda Değer Satıcılar:

OPSWAT

Hibrit Analiz ve Emülasyonun Yükselişi

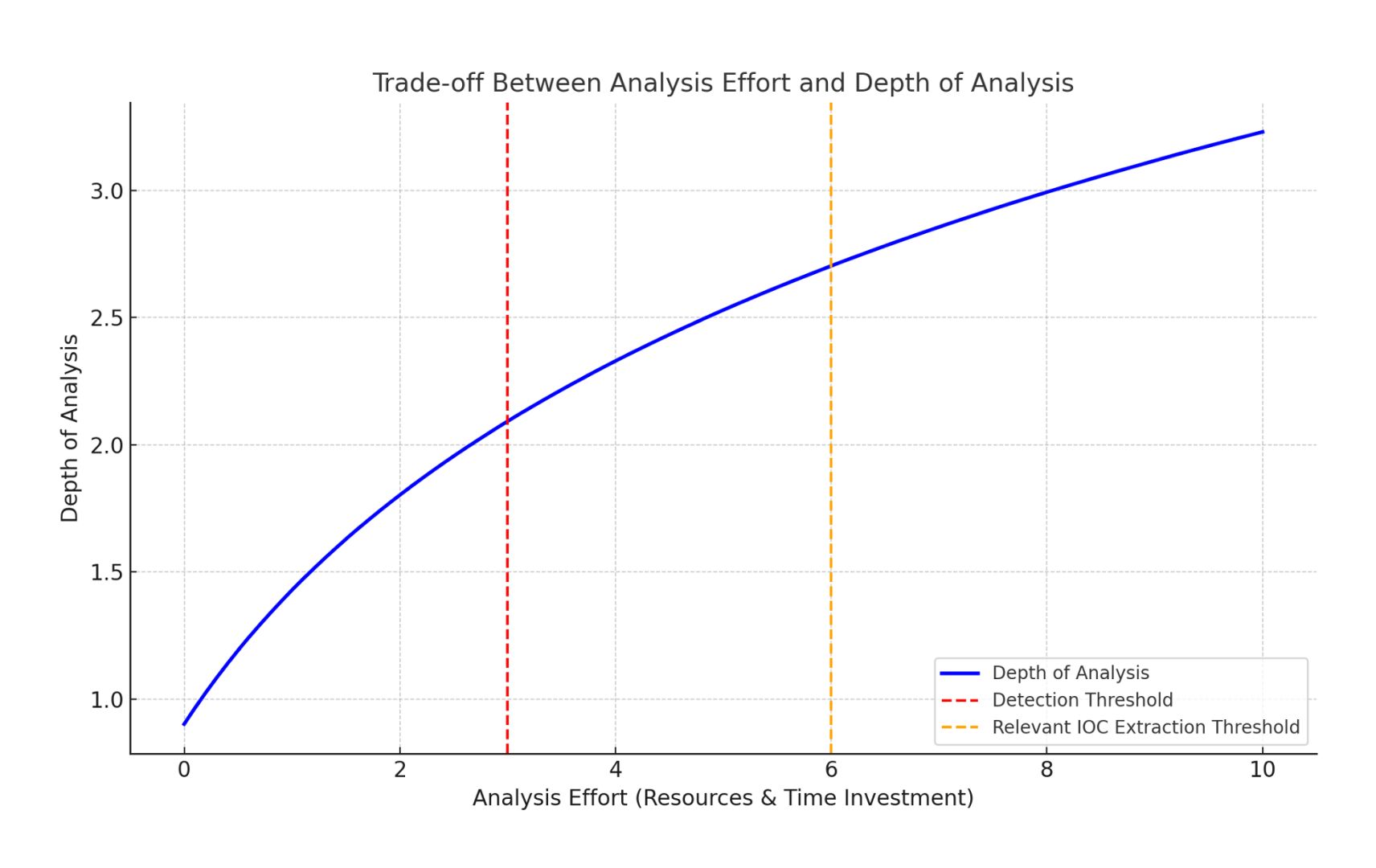

Kötü amaçlı yazılım yazarları tekniklerini geliştirdikçe, statik analizin modern tehditleri tespit etmek için tek başına yeterli olmadığı anlaşıldı. Sandbox'ların bu gelişen taktiklere uyum sağlaması gerekiyordu ve hibrit analizin kullanıma sunulması ileriye doğru atılmış önemli bir adımdı.

Hem VxStream Sandbox hem de Joe Sandbox dinamik yürütme ile statik bellek analizini birleştirerek öncülük etti. Bu hibrit yaklaşım, şifreleme veya gizleme gibi teknikler kullanarak gerçek davranışını gizlemeye çalışan kötü amaçlı yazılımların daha derinlemesine analiz edilmesini sağladı. Güvenlik ekipleri bellek dökümlerini inceleyerek normal yürütme sırasında görülmeyen kötü niyetli amaçları ortaya çıkarabiliyordu.

Sandboxing'deki en son trend, kötü amaçlı yazılımların gerçek dünya sistemlerini mümkün olduğunca yakından yansıtmak için tasarlanmış tamamen sentetik bir ortamda çalıştırıldığı emülasyonun dahil edilmesidir. OPSWAT'ın MetaDefender Adaptive Sandbox'ı ve diğer gelişmiş platformlar, dosyasız kötü amaçlı yazılımları, bellekte yerleşik tehditleri ve özellikle uç nokta savunmalarını hedef alan kötü amaçlı yazılımları ele almak için hibrit analizin yanı sıra emülasyonu da kullanıyor.

Bugün Bulunduğumuz Nokta: Modern Sandboxing Çözümlerine Genel Bir Bakış

| Sandbox Tip | Teknoloji | Dağıtım | Temel Özellikler | İdeal Kullanım Örneği |

| Cloud Tehdit Tespit Platformu | Hibrit analiz, yapay zeka ve TI | Cloud | API-Mevcut platformlara entegrasyon ile güdümlü, hibrit analiz | Kurumsal uç nokta koruması, büyük ölçekli algılama |

| Cihaz Tabanlı Sandbox | Çok aşamalı APT tespiti | Şirket içi | Tam izolasyon, çok aşamalı kötü amaçlı yazılım analizi | Hava boşluklu veya yüksek güvenlikli ortamlar |

| Hipervizör Tabanlı Sandbox | Hipervizör düzeyinde izleme | Cloud | Gizli izleme, sandbox atlatmaya karşı dirençli | Kaçamak kötü amaçlı yazılım tespiti, hedefli veya gelişmiş tehditler |

| Öykünme Tabanlı Sandbox | Emülasyon | Cloud | Yüksek verim, çevrimdışı/hava boşluğu desteği (örn. URL itibar motoru) | Büyük ölçekli kurumsal algılama, kritik altyapı, yüksek güvenlik |

Kullanım Örneği Örnekleri

| Kullanım Örneği | Tanım |

| Kritik Altyapı / Hava Boşluklu | Kamu hizmetleri, sağlık hizmetleri ve savunma alanlarında izole edilmiş, güvenli ortamlar için çevrimdışı analiz. |

| Büyük Ölçekli Otomatik Analiz | Hızlı geri dönüş süreleri ile yüksek hacimli, ölçeklenebilir kötü amaçlı yazılım işleme. |

| Advanced Threat Detection & Hedefli Saldırılar | Sofistike, uzun vadeli tehditlerin ve yüksek değerli hedeflere yönelik özel saldırıların belirlenmesi. |

| Kurumsal Endpoint Koruması | Dağıtılmış uç noktalarda sürekli izleme ve kötü amaçlı yazılım tespiti. |

| Adli Kötü Amaçlı Yazılım Araştırması | Güvenlik araştırması için ayrıntılı tersine mühendislik ve derinlemesine kötü amaçlı yazılım analizi. |

| Cloud Tehdit Algılama | Otomatik, büyük ölçekli tehdit tespiti için sorunsuz bulut entegrasyonu. |

Önemli Çıkarımlar

Kapsamlı kötü amaçlı yazılım analizi uygulamak isteyen kuruluşlar için kum havuzu seçimi, bulut tabanlı çözümlerin ölçeklenebilirliği, cihaz tabanlı araçların güvenliği veya hipervizör tabanlı algılamanın gizliliği gibi özel ihtiyaçlarına bağlı olacaktır. Ne olursa olsun, sandboxing hem anında kötü amaçlı yazılım tespiti hem de daha derin adli analiz için hayati bir araç olmaya devam ediyor. Kötü amaçlı yazılımları alt etme yarışı devam ediyor ve kum havuzları bu yarışta başı çekiyor.

Sandboxing, giderek daha fazla kaçamak yapan kötü amaçlı yazılımlarla mücadele etmek için gelişti

İlk sandbox'lar temel API hooking ve kernel monitoring'e dayanıyordu ve bu da sofistike kötü amaçlı yazılımlara karşı etkisiz kalıyordu. Modern kum havuzları, yüksek oranda gizlenmiş tehditleri bile tespit etmek için hibrit analiz ve emülasyon içerir.

Adaptive ve hibrit sandbox'lar gelişmiş tehdit tespiti için gereklidir

Günümüzün sandbox'ları statik ve dinamik analizin yanı sıra emülasyon ve yapay zeka odaklı içgörüleri birleştirerek fidye yazılımları, sıfırıncı gün açıkları ve gelişmiş kalıcı tehditler gibi karmaşık tehditleri daha etkili bir şekilde analiz edebilir.

Sandboxing çözümleri dağıtım ihtiyaçlarına göre değişir

Hava boşluklu ortamlar için şirket içi cihaz tabanlı sandbox'lardan büyük ölçekli tehdit tespiti için bulut tabanlı, API odaklı platformlara kadar, kuruluşlar kendi özel güvenlik gereksinimlerine uygun sandbox teknolojilerini seçmelidir.

Sandboxing'in Geleceği

Modern sandbox teknolojileri, giderek daha karmaşık hale gelen tehditlerle başa çıkmak için sanallaştırma, hibrit analiz ve emülasyonu birleştirerek ilk yinelemelerinin çok ötesine geçmiştir. Kötü amaçlı yazılım yazarları taktiklerini geliştirmeye devam ettikçe, sandbox evrimindeki bir sonraki adım, eğrinin önünde kalmak için muhtemelen daha fazla yapay zeka destekli algılama ve uyarlanabilir öğrenme sistemleri içerecektir.

Bu teknolojiyi topluluk sitesinde ücretsiz olarak deneyimleyin: www.filescan.io

Jan Miller, kötü amaçlı yazılım analizi, sandboxing teknolojileri ve hibrit tehdit tespit yöntemleri konusunda on yılı aşkın deneyime sahip bir siber güvenlik uzmanıdır. Daha sonra CrowdStrike tarafından satın alınan ve Falcon Sandbox'a dönüşen VxStream Sandbox'un arkasındaki şirket olan Payload Security'nin kurucusudur. Jan'ın hibrit analiz alanındaki yenilikçi çalışmaları, kötü amaçlı yazılım tespitinde hem statik hem de dinamik yaklaşımları birleştirerek modern sandboxing için standartları belirlemiştir.

Halen OPSWAT adresinde Baş Teknoloji Sorumlusu olarak çalışmakta ve burada kritik altyapı ve yüksek güvenlikli ortamlar için sandboxing teknolojilerini geliştirmeye odaklanmaktadır.