OPSWAT'ta güvenlik, yazılım geliştirme sürecimizin her aşamasına dahil edilmiştir. Secure SDLCSoftware Geliştirme Yaşam Döngüsü) Çerçevemiz, ürünlerimizin en yüksek kalite ve uyumluluk standartlarını karşılamasını sağlayan yapılandırılmış metodolojileri, yönetişim uygulamalarını ve güvenlik ilkelerini ana hatlarıyla belirtir.

Çevik Software Geliştirme Yaşam Döngüsü üzerine inşa edilen ve uluslararası standartlar ve düzenleyici gerekliliklerle uyumlu olan OPSWAT'ın güvenli SDLC yaklaşımı, sürekli iyileştirme ve modern siber tehditlere karşı dayanıklılık konusunda derin bir kararlılığı yansıtmaktadır.

Bu blog, uygulama güvenliği yönetişimimiz, geliştirici eğitim programlarımız, politika yapımız ve bu çerçevenin OPSWATmüşterilerine getirdiği değer dahil olmak üzere OPSWAT 'ın güvenlik taahhüdüne ilişkin ayrıntılı bilgiler içermektedir. Bu blogun PDF versiyonu için whitepaper'ımızı indirin.

- Bu Belgenin Amacı

- Secure SDLC nedir?

- Neden Secure SDLC?

- OPSWAT'ın Secure SDLC Çerçevesi

- Uygulama Güvenliği Yönetişimi ve Eğitimi

- Secure Tasarım ve Risk Değerlendirmesi

- Secure Uygulama, Oluşturma ve Dağıtım

- Uygulama Güvenliği Testi ve Doğrulaması

- Secure Serbest Bırakma

- Secure İşletme ve Bakım

- Secure Geliştirme Ortamı

- Kapanış

1. Bu Belgenin Amacı

Bu belge, OPSWAT'ın Secure Software Geliştirme Yaşam Döngüsü çerçevesini, programını ve sürecini tanımlayarak güvenlik gereksinimlerini, uyum beklentilerini ve yönetişimi ana hatlarıyla belirtir. OPSWAT'taki ürün ekipleri için bir iç politika, tedarikçiler için bir uyum beklentisi ve güvenli geliştirme uygulamalarımızla ilgilenen müşteriler için bir bilgilendirme kılavuzu görevi görür.

2. Secure SDLC nedir?

SDLCSoftware Geliştirme Yaşam Döngüsü), yazılım ürünleri geliştirmek için bir dizi planlı faaliyetten oluşan bir süreçtir. Secure SDLC, gereksinim toplama, tasarım, geliştirme, test etme ve işletme/bakım dahil olmak üzere Software Geliştirme Yaşam Döngüsünün her aşamasına güvenliği dahil eder.

3. Neden Secure SDLC?

Kötü niyetli aktörler kar veya kesinti için sistemleri hedef alarak kurumlar için maliyetlere, iş risklerine ve itibar kaybına yol açmaktadır.

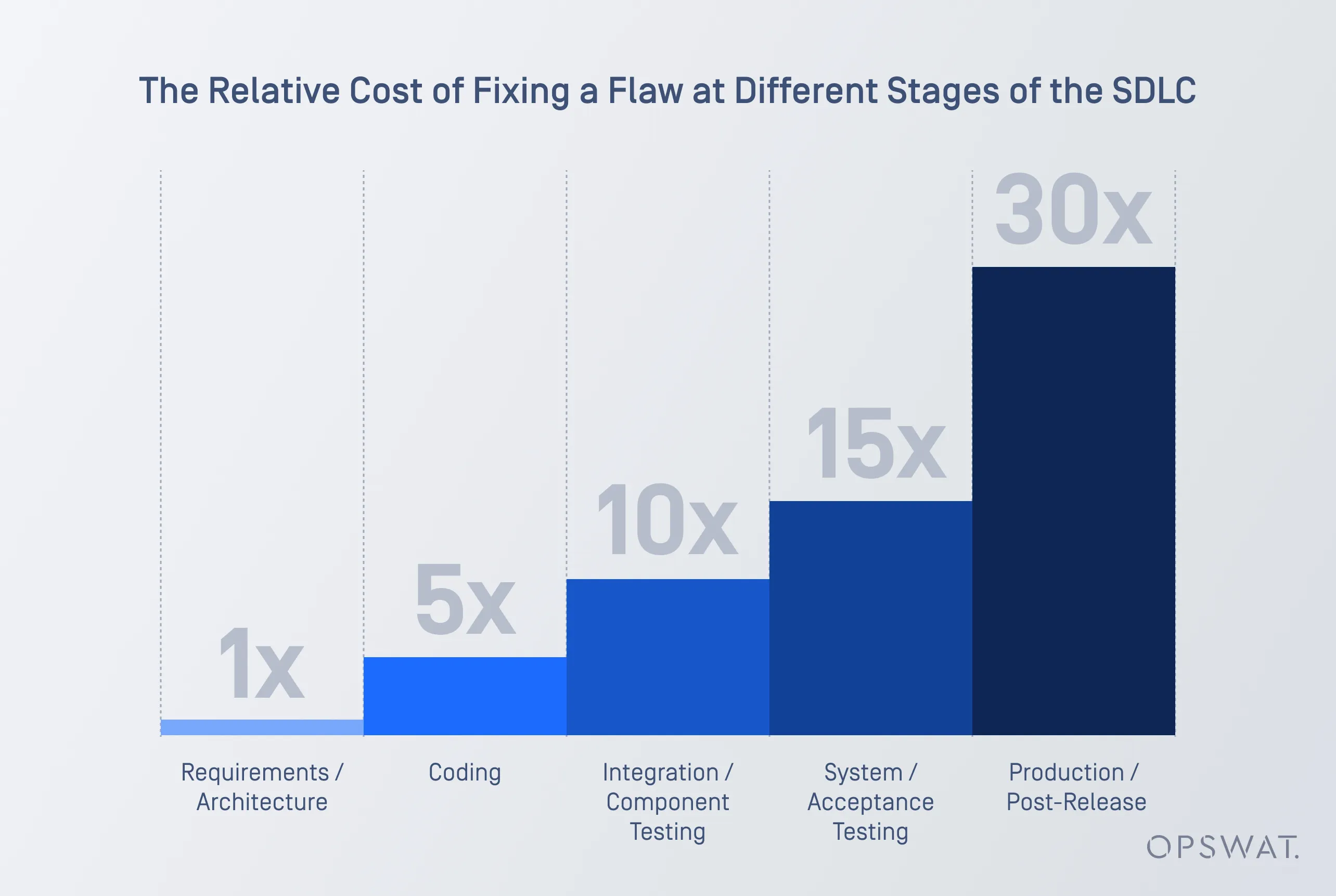

Yakın zamanda yapılan bir araştırmaya göre, bir güvenlik hatasını düzeltmenin maliyeti, analiz ve gereksinim aşamasına kıyasla üretimde keşfedildiğinde 30 kat daha yüksektir.

Secure SDLC'nin uygulanması aşağıdaki faydaları sağlar:

- Güvenlik açıklarını geliştirme sürecinin erken aşamalarında tespit ederek iş riskini azaltır.

- Güvenlik açıklarını yaşam döngüsünün erken dönemlerinde ele alarak maliyetleri azaltır.

- Tüm paydaşlar arasında sürekli güvenlik farkındalığı oluşturur.

4. OPSWAT'ın Secure SDLC Çerçevesi

OPSWAT'ın Secure SDLC Çerçevesi, güvenli yazılım geliştirmeye rehberlik eden yapılandırılmış metodolojileri ve güvenlik ilkelerini tanımlar.

OPSWAT , Çevik Software Geliştirme Yaşam Döngüsünü takip etmektedir. Müşterilerimizin gereksinimlerine tam olarak uyum sağlayabilmek için yasal gerekliliklere ve uluslararası standartlara uygun Secure SDLC Çerçevesini benimsedik. Bu yaklaşım, gelişen siber güvenlik ortamında sürekli iyileştirme ve esneklik konusundaki kararlılığımızı pekiştirmektedir.

NIST Secure Software Geliştirme Çerçevesi (SSDF)

OPSWAT'ın Secure SDLC Çerçevesi, NIST SP 800-218 SSDFSecure Software Geliştirme Çerçevesi) üzerine inşa edilmiştir ve güvenliğin yapılandırılmasını, ölçülebilir olmasını ve yazılım geliştirme sürecinin tüm aşamalarında tutarlı bir şekilde uygulanmasını sağlar.

OPSWAT , SSDF'nin en iyi uygulamalarını entegre ederek, planlama ve tasarımdan uygulama, doğrulama ve sürekli izlemeye kadar yazılım geliştirmenin her aşamasına güvenliği yerleştirerek proaktif bir güvenlik duruşu sağlar.

Münferit ürünlerin uygunluğunun tasdiki, ABD Federal Hükümeti müşterilerimize talep üzerine sağlanmaktadır. Aşağıdaki iletişim bilgilerine bakınız.

AB Siber Dayanıklılık Yasası & NIS2 Direktifi

Siber güvenlik düzenlemeleri gelişmeye devam ettikçe, OPSWAT Secure SDLC Çerçevesini AB Siber Dayanıklılık Yasası ve NIS2 Direktifi ile başlayan küresel düzenleyici gerekliliklerle uyumlu hale getirmeye kararlıdır. Ortaya çıkan standartlara proaktif bir şekilde uyum sağlayarak OPSWAT , Secure SDLC'sinin giderek karmaşıklaşan düzenleyici ortamda kapsamlı, uyumlu ve esnek kalmasını sağlar.

ISO 27001 Bilgi Güvenliği Yönetimi

Sağlam bilgi güvenliğinin sürdürülmesi hem operasyonel bütünlük hem de mevzuata uygunluk açısından kritik öneme sahiptir. OPSWAT'ın Secure SDLC Çerçevesi, ISO 27001 ISMS (Bilgi Güvenliği Yönetim Sistemi) ilkelerini içermekte ve güvenlik kontrollerinin, risk yönetimi stratejilerinin ve uyumluluk önlemlerinin bulut ürünlerimizin işleyişine sorunsuz bir şekilde entegre edilmesini sağlamaktadır.

Güvenlik çözümlerimizin hem sağlayıcısı hem de tüketicisi olan OPSWAT , şirket içi güvenlik politikalarını uygulayarak sertifikalı ürünlerimizin dağıtımdan önce kurumsal düzeyde güvenlik beklentilerine uymasını sağlar.

Uyumluluk ve Sertifikalar hakkında daha fazla ayrıntıya bakın.

ISO 9001 Kalite Yönetimi

En yüksek yazılım kalitesi standartlarını sağlamak için OPSWAT'ın Secure SDLC Çerçevesi ISO 9001 KYS'ye (Kalite Yönetim Sistemi) entegre edilmiştir. KYS, yönetişim, değişiklik yönetimi ve çapraz fonksiyonel süreçler için denetlenmiş kalite kontrolleri oluşturarak, Ar-Ge'nin ötesinde satış, müşteri desteği, bilgi teknolojisi ve insan kaynakları gibi alanlara uzanan ürün ve destek tekliflerinin tanımını, tasarımını, geliştirilmesini, üretimini ve bakımını destekler.

Bu yaklaşım, kalite yönetimine yönelik yapılandırılmış, risk temelli bir yaklaşıma olan bağlılığımızı pekiştirmekte ve uygulama güvenliğinin tüm iş fonksiyonlarında ayrılmaz bir husus olarak kalmasını sağlamaktadır.

Uyumluluk ve Sertifikalar hakkında daha fazla ayrıntıya bakın.

OWASP Software Güvencesi Olgunluk Modeli (SAMM)

OWASP Software Güvencesi Olgunluk Modeli (SAMM ), kuruluşların mevcut SDLC'leri içinde etkili yazılım güvenliği stratejilerini değerlendirmelerine, formüle etmelerine ve uygulamalarına yardımcı olmak için tasarlanmış kapsamlı bir çerçevedir.

Açık kaynaklı bir çerçeve olan SAMM, küresel katkılardan yararlanarak uygulama güvenliğine yönelik işbirliğine dayalı, sürekli gelişen bir yaklaşım sağlar. Yapılandırılmış metodolojisi, kuruluşlara geliştirme yaşam döngülerini analiz etmek ve iyileştirmek için etkili ve ölçülebilir bir yol sağlar. SAMM tüm geliştirme yaşam döngüsünü destekler. SAMM teknoloji ve süreçten bağımsızdır. SAMM evrimsel ve risk odaklıdır. Ekipler SAMM'den yararlanarak güvenlik açıkları hakkında eyleme geçirilebilir içgörüler elde eder ve geliştirme yaşam döngüsü boyunca güvenlik duruşlarını sistematik olarak geliştirebilirler.

OWASP Uygulama Güvenliği Doğrulama Standardı (ASVS)

OWASP Uygulama Güvenliği Doğrulama Standardı (ASVS), web uygulama güvenliği için yapılandırılmış, ölçülebilir ve uygulanabilir bir yaklaşım oluşturmak üzere tasarlanmış, dünya çapında tanınan bir çerçevedir. Geliştiricilere ve güvenlik ekiplerine, uygulamaların sektördeki en iyi uygulamaları karşılamasını sağlamak için kapsamlı bir dizi güvenlik gereksinimi ve doğrulama yönergesi sağlar.

Açık kaynaklı bir çerçeve olan ASVS, küresel güvenlik topluluğunun geniş katkılarından yararlanarak, ortaya çıkan tehditler ve gelişen güvenlik standartları ile güncel kalmasını sağlar.

ASVS, uygulama güvenliği olgunluğu için bir ölçüt görevi görerek kuruluşların güvenlik duruşunu ölçmelerini ve güvenli geliştirme uygulamalarını sistematik olarak iyileştirmelerini sağlar. Kimlik doğrulama, yetkilendirme, oturum yönetimi ve erişim kontrolü gibi kritik alanları kapsayan ayrıntılı güvenlik kontrol listeleriyle ASVS, ürün ekiplerine güvenliği yazılım geliştirme yaşam döngüsü boyunca sorunsuz bir şekilde entegre etmeleri için açık ve uygulanabilir bir rehberlik sunar. ASVS'yi benimseyerek kuruluşlar güvenlik güvencesini artırabilir, uyumluluk çalışmalarını kolaylaştırabilir ve modern web uygulamalarındaki güvenlik açıklarını proaktif olarak azaltabilir.

ASVS, uygulama geliştiricilerine ve sahiplerine uygulamalarındaki güvenlik ve güven düzeyini değerlendirmek için standartlaştırılmış bir araç sağlayan bir ölçüt görevi görür. Ayrıca, uygulama güvenlik gereksinimlerini karşılamak için gerekli güvenlik önlemlerinin ana hatlarını çizerek güvenlik kontrolü geliştiricileri için rehberlik görevi görür. ASVS, sözleşmelerdeki güvenlik doğrulama gereksinimlerini tanımlamak için güvenilir bir temeldir.

5. Uygulama Güvenliği Yönetişimi ve Eğitimi

OPSWAT'ın Secure SDLC Programı, Secure SDLC Çerçevesini yapılandırılmış yönetişime dönüştürerek güvenlik gereksinimlerinin belgelenmesini, sürdürülmesini, ölçülmesini ve sürekli olarak iyileştirilmesini sağlarken aynı zamanda ilgili tüm tarafların yeterli eğitim almasını sağlar. Geliştirme, test ve üretim ortamlarının yanı sıra boru hattı güvenliği için roller, sorumluluklar ve güvenlik önlemleri belirler, Secure Geliştirme Ortamını tanımlar ve Secure SDLC Süreci içinde güvenlik politikalarının uygulanmasını zorunlu kılar.

Roller ve Sorumluluklar

Üst Düzey Yönetim - Baş Ürün Sorumlusu (CPO)

Baş Ürün Sorumlusu (CPO), Secure SDLC Programının tüm ürün ekiplerinin yanı sıra Kalite Güvence (QA) Programı ve Kullanıcı Deneyimi (UX) Programı gibi diğer Araştırma ve Geliştirme (AR-GE) programlarında stratejik gözetiminden ve uygulanmasından sorumludur ve güvenli, yüksek kaliteli ve kullanıcı merkezli yazılım geliştirmeye yönelik tutarlı bir yaklaşım sağlar.

Tüm ürünler ve Ar-Ge süreçleri için birincil risk sahibi olarak CPO, Ar-Ge Operasyonlarını Secure SDLC Programına sahip olmakla yetkilendirir ve ürün liderlerinin Secure SDLC Programının uygulanmasını ve Secure SDLC Sürecinin ürün ekiplerinde etkin bir şekilde uygulanmasını sağlar. Bu rolde CPO, Secure SDLC Programının değiştirilmesini ve Secure SDLC Sürecinden sapmaları onaylar.

CPO ayrıca, ürünlerin güçlü bir güvenlik duruşunu korumak için güvenlik olgunluğunu, güvenlik açıklarını, uyumluluğu ve geliştirme faaliyetlerini takip ederek Secure SDLC Programı sonuçlarını izler.

Ayrıca CPO, Ar-Ge güvenlik bütçesinin tahsisi ve onayından sorumludur ve Secure SDLC Programına yeterli kaynak ayrılmasını sağlar.

Ar-Ge Faaliyetleri

Ar-Ge Operasyonları ekibi, yazılım mühendisliği liderleri ve uygulama güvenliği mühendislerinden oluşur ve yasal ve güvenlik gereksinimlerine uygunluğu sağlar. Ar-Ge Operasyonları başkanı, hem Secure SDLC Çerçevesinin hem de Secure Geliştirme Ortamının merkezi hizmetlerinin risk sahibidir ve bunların sürekli iyileştirilmesini ve OPSWAT'ın geliştirme süreçlerine entegrasyonunu denetler.

Secure SDLC Programının sahibi olarak Ar-Ge Operasyonları, şirketin güvenlik politikaları ve diğer Ar-Ge Programları ile koordinasyon içinde programı sürdürmek ve geliştirmekten sorumludur. Bu, stratejik yol haritalarında ürün liderleriyle uyum sağlamayı, olgunluk seviyelerini yıllık olarak geliştirmek için Güvenlik KPI'larını tanımlamayı ve izlemeyi ve ASVS gereksinimlerini gerektiği gibi ayarlamayı içerir.

Ar-Ge Operasyonları, Uygulama Güvenliği Sanal Ekibini organize ettiği, Secure SDLC Programını yürütmede ürün ekiplerini desteklediği, tüm ürün güvenlik duruşlarını doğruladığı ve raporladığı, sürekli güvenlik eğitimi sağladığı ve uygulama güvenliği en iyi uygulamaları konusunda uzman rehberliği sağladığı için işbirliği bu rolün merkezinde yer almaktadır.

Ayrıca Ar-Ge Operasyonları, Secure Geliştirme Ortamının merkezi hizmetlerini yönetir, şirket güvenlik politikalarına uyumu sağlar, kaynak kodunun koruyucusu olarak hareket eder ve Sürekli Entegrasyon/Sürekli Dağıtım (CI/CD) araçlarının yapılandırmasını denetler. Bu, CI/CD boru hattı içinde kanıt toplamanın yönetilmesini ve sıkı erişim kontrollerinin uygulanmasını içerir.

Ürün Ekipleri

Ürün ekibi, ürünün özel ihtiyaçlarına bağlı olarak ürün lideri, yazılım mühendisleri, geliştiriciler, QA mühendisleri, saha güvenilirliği mühendisleri (SRE) ve çeşitli rollere sahip diğer ekip üyelerinden oluşur.

Ürün lideri, kendi ürününün risk sahibidir, tüm ekip üyelerini denetler ve geliştirme sürecinin Secure SDLC Sürecine bağlı kalmasını sağlar. Ekip, OPSWAT Secure SDLC Programının yürütülmesinden ve uygulanmasından sorumludur ve güvenliğin geliştirme süreci boyunca entegre edilmesini sağlar.

Ekip, Secure SDLC Sürecinden sapmaları belgelendirirken sürüm kriterlerini ve bütünlük önlemlerini tanımlayarak süreçleri, araçları ve CI/CD boru hattını özelleştirebilir. Ekip içinde, Uygulama Güvenliği Sanal Ekibinin güvenlikle ilgili toplantılarına katılmaktan ve güvenlik konularında ekip içinde etkili iletişim sağlamaktan sorumlu bir güvenlik şampiyonu belirlenir.

Ayrıca ekip, ürünün güvenlik duruşuna ilişkin kanıtların raporlanmasından, şeffaflığın sürdürülmesinden ve güvenlik standartlarına sürekli uyumun sağlanmasından sorumludur.

Uygulama Güvenliği Sanal Ekibi

Uygulama Güvenliği Sanal Ekibi, OPSWATürünlerinin güvenliğini sağlamaya odaklanmış, Ar-Ge Operasyonlarından uygulama güvenliği mühendislerinden ve her ürün ekibinden güvenlik şampiyonu olarak görev yapan atanmış mühendislerden oluşan çapraz ürün ekibidir.

Düzenli toplantılar sırasında güvenlik şampiyonları, güvenlik KPI değişiklikleri ve boru hattında güvenlikle ilgili CI/CD araçlarının önerilen kullanımı gibi konularda güncellemeler alır. Bu toplantılar aynı zamanda tarafların deneyimlerini paylaşmaları, güvenlikle ilgili sorunları tartışmaları ve Secure İnceleme sürecini başlatmaları için bir forum sağlar. Ayrıca, güvenlik duruşunu iyileştirmek ve tekrarlayan güvenlik açıklarını önlemek için kök neden analizine (RCA) aktif olarak katılırlar.

Güvenlik Programı Stratejisi

Stratejik Öncelikler

OPSWAT'ın uygulama güvenliğine yönelik stratejik planı, her bir ürünün olgunluk seviyesi ve güvenlik tehditlerine maruz kalma durumu göz önünde bulundurularak iş öncelikleri ve risk iştahı ile uyumlu hale getirilmiştir. Öncelikli odak noktası, yüksek riskli ürünlerin, özellikle de geniş bir müşteri tabanına, halka açık dağıtımlara veya kritik altyapıya entegrasyona sahip olanların korunmasıdır.

Güvenlik Bütçesi

Üçüncü taraf denetimleri, bağımsız sızma testleri ve CI/CD boru hattı içinde otomatik güvenlik testleri dahil olmak üzere temel güvenlik girişimleri ve araçları için Ar-Ge Operasyonları altında özel bir güvenlik bütçesi ayrılmıştır.

Otomasyon ve Bağımsız Doğrulama

Ürün güvenliği risklerini en aza indirmek için OPSWAT , risk değerlendirmelerine dayalı olarak önleyici güvenlik tedbirlerine öncelik vermektedir. Bu, geliştirme yaşam döngüsü boyunca güvenlik açıklarının erken tespit edilmesini ve düzeltilmesini sağlayan otomatik güvenlik taramasının CI/CD boru hattı düzenlemesi içine entegrasyonunu içerir.

Ayrıca, dahili değerlendirmeler, üçüncü taraf denetimleri ve bağımsız sızma testleri, tek noktadan bağımlılıkları ortadan kaldırarak ve yapılandırılmış, çok katmanlı bir doğrulama süreci sağlayarak güvenliği güçlendirir. Bu yaklaşım, risk tanımlama ve azaltma çabalarını güçlendirerek güvenlik açıklarının kapsamlı bir şekilde ele alınmasını ve bağımsız güvenlik uzmanları tarafından doğrulanmasını sağlar.

Kritik Altyapılarda Güvenlik Önceliklendirmesi

Koruma CIP (kritik altyapı koruması) bağlamında güvenlik, özellikle yasal gereklilikler veya kalite özellikleriyle çeliştiği nadir durumlarda en yüksek öncelik olmaya devam etmektedir. Karar alma süreci bu yol gösterici ilkeleri takip eder:

- Güvenlik, gizlilik, çevre veya sürdürülebilirlik düzenlemeleriyle ilgili mevzuat çatışmalarından daha önceliklidir.

- Güvenlik ve güvenilirlik; kullanılabilirlik, sürdürülebilirlik ve uyumluluk (ISO/IEC 25010 uyarınca) gibi diğer kalite özelliklerinden daha ağır basmaktadır.

- Sistem güvenilirliğinin erişimi kısıtlamaktan daha kritik olduğu durumlarda bütünlük ve kullanılabilirlik gizliliğe göre önceliklidir (ISO/IEC 27001 uyarınca).

Güvenlik Eğitimi ve Farkındalık

Secure SDLC Programının bir parçası olarak, şirketin genel güvenlik farkındalığı eğitimlerine ek olarak, güvenli geliştirmeye dahil olan tüm personel için role özel güvenlik eğitimi zorunludur. Tüm eğitimler şirketin eğitim araçlarında takip edilir. Eğitim ve farkındalık programları, yeni güvenlik trendlerini dahil etmek ve güvenlik standartlarına sürekli uyum sağlamak için periyodik olarak gözden geçirilir.

Farkındalık Girişimleri

- Şirket güvenlik girişimleri ile uyumlu altyapı ve personel güvenlik testleri.

- Ürünlerin ve altyapının dahili güvenlik açığı taraması.

- Günlük iç ve dış ağ taramaları.

- Sosyal mühendislik kampanyaları.

Role Özel Eğitimler

- Ürün ekipleri için OWASP Top 10, API güvenlik testi ve bulut güvenliği eğitimini kapsayan eğitim kampanyaları.

- Aşağıda belirtilen politikalar hakkında ürün ekiplerine yönelik eğitim kampanyaları.

- Geliştiriciler, özel bir öğrenme platformu aracılığıyla sürekli güvenli kodlama eğitimine katılır.

İşe Alım

- Yeni çalışanların işe alımı, rollerine göre ilgili tüm güvenlik eğitimlerini içerir.

- Güvenlik şampiyonları, Uygulama Güvenliği Sanal Ekibine katıldıklarında özel bir işe alım eğitiminden geçerler.

Ölçüm ve Sürekli İyileştirme

OPSWAT , sürekli güvenlik etkinliğini sağlamak için yapılandırılmış performans ölçümü, olgunluk değerlendirmeleri ve düzenli güncellemeler yoluyla Secure SDLC Programını sürekli olarak geliştirmeyi taahhüt eder.

Güçlü bir güvenlik duruşunu korumak için OPSWAT , güvenlik performansını izlemek ve iyileştirmek için sistematik bir yaklaşım kullanır. Bu, üç ayda bir yapılan ürün güvenliği olgunluk değerlendirmelerini, en iyi uygulamalara bağlılığı doğrulamak için dahili güvenlik incelemelerini ve üç ayda bir ölçülen yıllık Temel Performans Göstergelerinin (KPI'lar) tanımlanmasını içerir.

Uygulama güvenliği duruşunu etkili bir şekilde ölçmek için OPSWAT , yapılandırılmış ölçütler kullanarak ekipleri değerlendirir. Ürün güvenlik olgunluğu, SAMM çerçevesine dayalı olarak ekip başına değerlendirilir ve güvenlik ilerlemesinin ölçülebilir bir ölçüsünü sağlar. Ayrıca ürünler, güvenlik doğrulama gerekliliklerine uyumu sağlamak için bir ASVS uyumluluk değerlendirmesine tabi tutulur. Secure SDLC Sürecine uygunluk yakından izlenir, değerlendirilir ve KPI hedeflerine ulaşılması kanıta dayandırılarak güvenlik duruşunun ve güvenlik iyileştirmelerinin hem ölçülebilir hem de eyleme geçirilebilir olması sağlanır. Tüm ürün ekiplerinin yıllık performans değerlendirmelerinin bir parçası olarak güvenlik olgunluk hedeflerini karşılamaları gerekmektedir.

Sürekli iyileştirme çabalarının bir parçası olarak OPSWAT , olgunluk seviyelerini artırmak ve uygulama güvenliğini güçlendirmek için periyodik olarak yeni ürün güvenlik girişimleri başlatmaktadır. Bu girişimler, ortaya çıkan tehditleri ele almak için güvenlik politikalarının güncellenmesini, gelişmiş tespit ve önleme için yeni güvenlik araçlarının entegre edilmesini ve sürekli ilerlemeyi sağlamak için KPI hedeflerinin genişletilmesini içerir.

Güvenlik yönetişimini daha da güçlendirmek için OPSWAT , geçmiş güvenlik olaylarının kök neden analizlerinden, güvenlik açığı eğilimlerinin değerlendirmelerinden ve mevcut süreç ve politikalarda yapılan iyileştirmelerden elde edilen içgörüleri birleştirerek Secure SDLC çerçevesinin yıllık bir incelemesini gerçekleştirir.

Sürekli iyileştirmeye yönelik bu yapılandırılmış yaklaşım, OPSWAT 'in proaktif ve dirençli bir ürün güvenliği duruşunu sürdürmesini, hem düzenleyici hem de operasyonel güvenlik hedeflerini karşılarken gelişen siber güvenlik zorluklarına etkili bir şekilde uyum sağlamasını sağlar.

Secure SDLC Süreci

Secure SDLC Süreci, her geliştirme aşamasında otomatik güvenlik kontrolleri ve doğrulama mekanizmaları gibi belirli faaliyetler de dahil olmak üzere ekiplerin izlemesi gereken güvenlik kontrollerini tanımlayarak Secure SDLC Programını daha da işlevsel hale getirir. Bu süreç, Kalite Güvence Programı ve Kullanıcı Deneyimi Programı gibi diğer önemli Ar-Ge programlarıyla uyumlu hale getirilerek güvenli, yüksek kaliteli ve müşteri odaklı yazılım geliştirmeye yönelik tutarlı bir yaklaşım sağlar.

Secure SDLC Süreci aşağıdaki bölümlerde ayrıntılı olarak açıklanmaktadır:

- Secure Tasarım ve Risk Değerlendirmesi

- Secure Uygulama, Oluşturma ve Dağıtım

- Uygulama Güvenliği Testi ve Doğrulaması

- Secure Serbest Bırakma

- Secure Operasyon ve Bakım

Secure SDLC Süreci üst düzey bir süreçtir, ekipler sürecin güvenliğinin asgari düzeyde tutulması şartıyla bu süreci genişletilmiş ve özelleştirilmiş bir şekilde uygulayabilir. Secure SDLC Sürecinden sapma belgelenmeli ve onaylanmalıdır.

Secure SDLC Programı Kapsamındaki Politikalar

Secure SDLC Programı, gereksinimlerine uygunluğu sağlamak için ürün ekipleri tarafından resmi olarak onaylanması ve kabul edilmesi gereken çeşitli politikalar içerir. Bu politikalara uyulması şirket içinde zorunludur ve her ekip, geliştirme süreçlerinin bir parçası olarak bunları gözden geçirmek, imzalamak ve uygulamaktan sorumludur.

Aşağıda, ilgili amaçlarıyla birlikte temel politikaların bir listesi yer almaktadır. Harici öneme sahip politikalar için ek ayrıntılar bu belgeye dahil edilmiştir.

| Politika | Tanım |

|---|---|

| Uygulama Güvenliği Doğrulama Politikası | Bu politika, ürünlerin güvenliğinin doğrulanmasını ayrıntılı olarak tanımlar, daha fazla ayrıntı için Uygulama Güvenliği Testi ve Doğrulaması bölümüne bakın. |

| Yayın Bütünlüğü Politikası | Bu ilke kod imzalama gereksinimlerini tanımlar, daha fazla ayrıntı için Sürüm Bütünlüğü bölümüne bakın. |

| SBOM Yönetim Politikası | SBOM yönetim ilkesi, kullanılan üçüncü taraf bileşen kayıt defterinin güncel durumunu sağlamayı amaçlar. Bu, üçüncü taraf yasal ve güvenlik riskleriyle ilgilenen diğer ilkelerin temelini oluşturur. |

| Supply Chain Güvenlik Politikası | Bu politika, açık kaynak veya üçüncü taraf bileşenlerinin kullanım koşullarını ve satıcı değerlendirmesi de dahil olmak üzere yeni açık kaynak veya üçüncü taraf bileşenlerini tanıtmak için bir süreci tanımlar, daha fazla ayrıntı için Satıcı Değerlendirmesi bölümüne bakın. |

| Ürün Vulnerability Management Politikası | Bu politika, açık kaynaklı, üçüncü taraf ve dahili güvenlik açıkları için düzeltme zaman dilimlerini tanımlar ve tüm ürünlerde güvenlik yamalarının işlenmesine yönelik prosedürleri belirler. Güvenlik açıklarının değerlendirilmesini, önceliklendirilmesini ve tanımlanan zaman çizelgeleri içinde çözülmesini sağlar. |

| Ömrünü Tamamlamış Bileşen Yönetimi Politikası | Ömrünü tamamlamış (EOL) bileşenler güvenlik riski oluşturur ve bu nedenle ürünlerimizde kullanılmasına izin verilmez. Bu politika, bir bileşen kullanım ömrünün sonuna ulaştığında ortaya çıkan beklenmedik durumların yönetimini özetlemektedir. |

| Ürün Gizliliği Uyum Politikası | Bu politika, ürünler için gizlilik uyumluluk gereksinimlerini ve uygulanacak uygun güvenlik kontrollerini tanımlar. |

| Kötü Amaçlı Yazılım Örnekleri İşleme Politikası | Bu politika, ortamlarımızda kötü amaçlı yazılım vakalarını önlemek için canlı kötü amaçlı yazılım örneklerinin güvenli bir şekilde ele alınmasına yönelik prosedürleri tanımlar. |

| Yapay Zeka Kullanım Politikası | Yapay Zeka Kullanım Politikası, müşterilerimizin güvenliğini sağlamak için geliştirmede Yapay Zeka (AI) kullanımını kısıtlamaktadır. YZ yalnızca yardımcı bir araç olarak hizmet verirken, bireysel geliştiriciler geliştirme sürecinden tamamen sorumlu olmaya devam eder. YZ araçları yalnızca özel modda kullanılabilir ve kaynak kodunun veya güvenlikle ilgili diğer bilgilerin dışarı sızmasını kesinlikle önler. |

| Ürün Güvenlik Açığı Açıklama Politikası | Bu politika, Ürün Vulnerability Management Politikasında ana hatlarıyla belirtildiği gibi tespit ve düzeltmeden koordineli ifşaya kadar tüm yaşam döngüsünü kapsayan güvenlik açıklarını yönetmek için rolleri ve sorumlulukları tanımlar, daha fazla ayrıntı için Secure İşletim ve Bakım bölümüne bakın. |

6. Secure Tasarım ve Risk Değerlendirmesi

Secure SDLC Sürecinin bir parçası olarak, güvenlik gereksinimleri geliştirme yaşam döngüsü boyunca izlenir, belgelenir ve sürdürülür. Üçüncü taraf satıcıların ASVS'yi kabul etmeleri ve karşılamaları, tüm yazılım bileşenlerinde güvenlik beklentilerinde tutarlılık ve Ürün Gizliliği Uyum Politikası'na bağlılık sağlamaları gerekmektedir.

Güvenlik, geliştirme yaşam döngüsünün her aşamasına dahil edilir. Secure SDLC Sürecinin beklentilerini akılda tutmak ve bunları ekiplerinde temsil etmek güvenlik şampiyonlarının sorumluluğundadır.

Secure Tasarım gereksinim seti ASVS tabanlı işlevsel ve işlevsel olmayan güvenlik gereksinimlerini içerir. Tasarım kararlarını desteklemek için Ar-Ge Operasyonları tarafından referans modeller sağlanır ve gerekirse ASVS gereksinimlerinde belgelenmiş ayarlamalar yapılır (örneğin, daha güçlü şifreleme gereksinimleri).

Tehdit Modellemesi

Tehdit modellemesi, geliştirme yaşam döngüsünün en erken aşamalarında tehditleri ve güvenlik açıklarını belirlemeye yönelik yapılandırılmış bir süreçtir. Secure SDLC Sürecinin ayrılmaz bir parçasıdır ve yılda en az bir kez veya yeni özellikler ya da mimari değişiklikler ortaya çıktığında düzenli olarak gerçekleştirilir. Ürün ekipleri, güvenlik hedeflerini tanımlayarak, varlıkları ve bağımlılıkları belirleyerek, potansiyel saldırı senaryolarını analiz ederek ve belirlenen tehditleri azaltarak tehdit modellemesi gerçekleştirir.

Veri akışı analizi ve yerleşik tehdit modelleme uygulamalarını (örneğin STRIDE modeli) içeren gelişmiş bir yaklaşım, ürünler arasında kapsamlı bir değerlendirme yapılmasını sağlar. Gerektiğinde, güvenlik gereksinimlerine uygunluğu doğrulamak ve potansiyel riskleri proaktif olarak ele almak için Güvenlik İncelemeleri başlatılır. Tasarım kararları dikkatlice belgelenir ve kalan riskler ürün yaşam döngüsü boyunca sürekli olarak izlenir.

Risk Değerlendirme ve Azaltma

Uygulama güvenlik riskleri, tehdit modellemesi sırasında belirlenen artık tehditler, OWASP Top 10 ve SANS Top 25'te yer alanlar gibi yaygın olarak tanınan güvenlik açıkları ve ASVS yönergelerine dayalı eksik güvenlik kontrolleri dahil olmak üzere birden fazla kaynak kullanılarak değerlendirilir. Ek risk faktörleri arasında derleme, dağıtım ve sürüm süreçleri boyunca gizli yönetimdeki zayıflıkların yanı sıra açık kaynaklı ve üçüncü taraf bileşenlerdeki güvenlik açıkları da yer alır.

Risk değerlendirmesinin ardından, belirlenen risklerin şiddetini azaltmak için hem etki hem de olasılığı dikkate alan hafifletme planları geliştirilir. Bu planlar, ilgili riskler ve hafifletme adımları ile birlikte kapsamlı bir şekilde belgelenir.

Artık riskler ürün yaşam döngüsü boyunca takip edilir ve periyodik incelemeye tabi tutulur ve risk sahipleri tarafından resmi olarak onaylanmalıdır. Ayrıca görünürlüğü ve hesap verebilirliği korumak için dahili sürüm raporlarına dahil edilirler.

Gerektiğinde, güvenlik gereksinimlerine uygunluğu sağlamak ve olası riskleri proaktif olarak ele almak için Güvenlik İncelemeleri başlatılır ve ürünün genel güvenlik duruşu güçlendirilir.

Secure Tasarım En İyi Uygulamaları

Secure Tasarım İlkeleri, arzu edilen ürün özellikleri, davranışları, tasarımları ve uygulama uygulamalarının bir koleksiyonudur.

Ürün ekibi, En Az Ayrıcalık, Güvenli Başarısızlık, Secure Varsayılanlar Oluşturma, En Az Ortak Mekanizma gibi güvenlik işlevselliği ile ilgili ilkeleri uygulamalıdır.

Ürün ekibi, Derinlemesine Savunma, Açık Tasarım İlkesi, Mevcut Bileşenlerden Yararlanma gibi güvenli yazılım mimarisiyle ilgili ilkeleri uygulamalıdır.

Ürün ekibi, Kullanıcı Deneyimi Programı ile tutarlı olarak tasarımda Psikolojik Kabul Edilebilirlik ve Mekanizma Ekonomisi gibi kullanıcı deneyimi ile ilgili İlkeleri uygulamalıdır.

Ürün ekipleri, mimaride ve güvenlik veya güvenlik dışı özelliklerde güvenlik kusurlarını önlemek için gerekli olan bu ve diğer tüm son teknoloji ilkelere uymalıdır.

Secure Tasarım İlkelerinin uygulanmasında ürün ekiplerini desteklemek için Ar-Ge Operasyonları, kritik güvenlik özellikleri için güvenlik referans modelleri ile ilkelere dayalı çeşitli kılavuzlar sağlar.

Ürün ekibinin, kötüye kullanım ve suistimal durumları için testler de dahil olmak üzere işlevsel ve işlevsel olmayan güvenlik gereksinimleri için güvenlik test senaryolarını, saldırı modelleri (ör. DOM tabanlı çapraz site komut dosyası oluşturma, Çapraz Site Komut Dosyası Enjeksiyonu) ve test araçları da dahil olmak üzere test verilerini tanımlayan Kalite Güvence Programı ile tutarlı bir Güvenlik Test Planı oluşturması gerekmektedir.

7. Secure Uygulama, Oluşturma ve Dağıtım

Uygulama, Oluşturma ve Dağıtımı içeren Secure SDLC Sürecinin bir parçası olarak, Secure Tasarım ve Risk Değerlendirmesine dayalı olarak güvenlik açıklarını ve kusurları önlemeyi amaçlamaktadır. Gereksinim seti, ASVS tabanlı fonksiyonel ve fonksiyonel olmayan güvenlik gereksinimleri, Secure Geliştirme Ortamına dayanan güvenli geliştirme ve test metodolojisi ile ilgili beklentileri içerir.

Uygulama sırasında Secure Kodlama En İyi Uygulamaları, Secure Kod İncelemesi ve Güvenlik Kusurlarının Erken Tespiti uygulanacaktır. Ekipler, Supply Chain Güvenlik Politikası (satıcı işe alım ve açık kaynak yazılım konuları dahil), Yapay Zeka Kullanım Politikası ve Kötü Amaçlı Yazılım Örnekleri İşleme Politikasına uymalıdır. Derleme ve dağıtım sırasında merkezi CI/CD boru hattı kullanımı ve Görevler Ayrılığı ile Secure Derleme ve Dağıtım gereklidir.

Secure Kodlama En İyi Uygulamaları

Ürün ekipleri, uygulama sırasında dilden bağımsız güvenli kodlama en iyi uygulamalarını takip etmelidir. Girdi verilerini doğrulamaları, diğer sistemlere gönderilen verileri sterilize etmeleri, derleyici uyarılarını ortadan kaldırmaları, güvenli hata mesajları ayarlamaları, uygun olduğunda çıktı kodlaması uygulamaları, hassas verileri açığa çıkarmadan güvenli günlük kaydı uygulamaları ve uygun hata işleme ve istisna yönetimi yönergelerini izlemeleri gerekir. Ekipler ayrıca, eğer kullanılıyorsa, kriptografinin onaylı algoritmalara ve güvenli rastgele sayı üretimine dayandığından emin olmalı ve belleği güvenli bir şekilde işleyerek, yarış koşullarını önleyerek ve uygun senkronizasyon yoluyla kilitlenmeleri önleyerek sistem kaynaklarını güvenli bir şekilde yönetmelidir.

Ürün ekiplerinin ayrıca aşağıda örneklendiği gibi SAST araçları tarafından uygulanan dile özgü güvenli kodlama yönergelerini takip etmeleri tavsiye edilir:

Java için, ekipler karşılaştırma işlemlerinde kullanılan anahtarların değişmez olduğundan emin olmalı, Random yerine SecureRandom kullanmalı ve girdi sınıflarını doğrulayarak veya kısıtlayarak güvensiz serileştirmeden kaçınmalıdır.

C++'da, bellek ayırma hatalarının tespit edilmesi ve ele alınması, sınır denetimi ve std::unique_ptr() gibi akıllı işaretçilerin kullanılması yoluyla arabellek taşmalarının önlenmesi ve strcpy() ve sprintf() gibi güvenli olmayan işlevlerden kaçınılması önerilir.

Python için, geliştiriciler kod ekleme risklerini azaltmak için eval() veya exec() gibi işlevleri kullanmaktan kaçınmalı ve güvenilmeyen verileri işlerken pickle yerine json modülü gibi güvenli serileştirme biçimlerini tercih etmelidir.

Secure Kod İncelemesi

Uygulama Güvenliği Doğrulama Politikasının gerektirdiği Güvenlik İncelemelerinin bir parçası olarak, güvenli kod incelemesi önemlidir veOWASP Cheatsheetserisine dayanan çeşitli Secure Kod İnceleme Kontrol Listeleri ile geliştirme teknolojisine bağlı olarak yürütülür.

Güvenlik Açıklarının Erken Tespiti

Uygulama Güvenliği Doğrulama Politikasının gerektirdiği gibi, güvenlik kusurlarının erken tespiti geliştirme sürecinin kritik bir bileşenidir. Potansiyel güvenlik sorunlarını en aza indirmek için, güvensiz kodun boru hattında ilerlememesini sağlayan "başarısız derleme" yaklaşımı zorunludur. Ayrıca, değişikliklerin entegre edilmesinden önce ekiplerin tespit edilen sorunları gidermesini gerektiren bir "birleştirme başarısız" yaklaşımı zorunludur. Tespit edilen kusurların giderilmesi, sürüm kriterlerinin karşılanması için çok önemlidir.

Secure Derleme ve Dağıtım

Secure SDLC sürecinin bir parçası olarak, güvenli derlemeleri uygulamak ve tedarik zinciri saldırılarını önlemek için merkezi, düzenlenmiş bir CI/CD işlem hattının kullanılması zorunludur. Denetim, derleme ve dağıtım günlükleri şirket güvenlik politikalarında tanımlandığı şekilde oluşturulur, korunur ve gözden geçirilir.

Her ürün ekibi, uygun olan yerlerde güvenli derleme ve derleyici yapılandırmalarını takip etmekten sorumludur. Güvenli derleyici seçenekleri kullanmalı, hata ayıklama kodunu devre dışı bırakmalı, yorumlanan diller için çalışma zamanlarını sağlamlaştırmalı, bağımlılık sürümlerini sabitlemeli, tekrarlanabilir derlemeler sağlamalı ve kapsayıcı görüntülerini sağlamlaştırmalıdırlar. Kullanılan konfigürasyonlar belgelenmeli ve periyodik olarak gözden geçirilmelidir.

Görevler Ayrılığı ilkesine uygun olarak, kod veya derleme erişimi olan geliştiriciler ve diğer ekip üyeleri üretim ortamına erişemez. Bulut ürünleri söz konusu olduğunda, yalnızca ürünün saha güvenilirliği mühendislerinin üretim ortamına dağıtım yapmasına izin verilir.

Mevcut Bileşenlerden Yararlanma

Ürün ekipleri, belirli güvenlik işlevleri için sektördeki en iyi uygulamalara bağlı kalmaktadır (örneğin, FIPS 140-3 uyumlu kriptografi). Açık Tasarım ilkesine uygun olarak, bu güvenlik özellikleri için yaygın olarak kabul gören açık kaynaklı bileşenler kullanıyoruz.

Üçüncü taraf bileşenlerin güncel kalmasını sağlamak için Ömrünü Tamamlamış Bileşen Yönetimi Politikamıza bağlı kalıyoruz.

Dahili olarak geliştirilen bileşenler, ister dahili kullanım için ister diğer ürünlerde alt bileşen olarak kullanılsın, Secure SDLC Sürecini takip etmeli ve aynı güvenlik gereksinimlerini karşılamalıdır.

Bulut ürünlerimiz, belirli güvenlik özelliklerini uygulamak için ortak, dahili olarak geliştirilen bileşenleri kullanır.

8. Uygulama Güvenliği Testi ve Doğrulaması

Uygulama Güvenliği Doğrulama Politikamıza göre, keşfedilen sorunlar için resmi dokümantasyon ve izleme uyguluyor ve sürekli doğrulama için otomatik araçlar atıyoruz. Secure SDLC Sürecinin bir parçası olarak, uyumluluk gereksinimlerini karşılamak için SDLC'nin her aşamasında güvenlik kontrolleri uygulanır ve izlenir. Bunların amacı, olası güvenlik kusurlarını etkin bir şekilde bulmaktır. Ortaya çıkan güvenlik sorunları ekipler tarafından araştırılır ve zaman çerçevesi içinde ele alınır. Zaman dilimleri, tanımlanmış güvenlik KPI'larının bir parçasıdır.

Güvenlik İncelemeleri

- Mimari ve Tasarım İncelemeleri: Kıdemli mühendisler ve Uygulama Güvenliği Sanal Ekibi üyeleri, şifreleme, kimlik doğrulama, yetkilendirme, denetim, sistem sertleştirme, sistem ve ağ mimarisi dahil olmak üzere tasarım değişikliklerinde güvenlik hususlarını değerlendirir.

- Kod İncelemeleri: Akran ve kıdemli mühendisler tarafından yapılan düzenli kod incelemelerine ek olarak, Uygulama Güvenliği Sanal Ekibi üyeleri, enjeksiyon, hata işleme ve güvensiz yapılandırmalar gibi yaygın kusurları önlemek için değişiklikleri gözden geçirir.

Güvenlik Sorunlarının Erken Tespiti

- Gizli bilgilerin dışarı sızmasını önlemek ve gizli bilgilerin işlenmesinin iyi tasarlanmasını ve güvenli bir şekilde uygulanmasını sağlamak için Gizli Tarama.

- Güvenlik açıklarını tespit etmek için SAST (Statik Uygulama Güvenlik Testi) araçları (ör. SQL Injection, Buffer Overflows).

- SCA (Software Kompozisyon Analizi) açık kaynak güvenlik açıklarını tespit etmek için kullanılır.

- DAST (Dinamik Uygulama Güvenlik Testi) çalışma zamanı (örneğin bellek kusurları) ve ortam sorunlarını bulmak için kullanılır

Güvenlik Sorunlarının Erken Tespiti bölümünde tanımlanan araçların CI/CD boru hattında kullanılması zorunludur. Tanımlanan tüm güvenlik açıkları, Ürün Güvenlik Açığı Vulnerability Management Politikası uyarınca giderilmelidir.

Güvenlik Testi

Hem otomatik hem de manuel güvenlik testi metodolojileri, Güvenlik Test Planını yürüten Kalite Güvence Programı ile tutarlı olarak kullanılır.

- DAST araçları , çalışma zamanı güvenlik açıklarını tespit etmek, varsayılan yapılandırmaları test etmek ve sertleştirme önerilerini uyguladıktan sonra sistemin dayanıklılığını test etmek için kullanılır. Testler hem yazılımı hem de altta yatan altyapıyı hedef alır.

- Güvenlik gereksinimlerinde ve özelliklerinde gerilemeyi önlemek için, güvenlik özelliklerinin ve kontrollerinin bütünlüğünü sürekli olarak doğrulamak üzere otomatik test araçları kullanıyoruz.

- Manuel testler , bilgi sızıntısına yönelik kontrollerin doğrulanması, iş mantığı kusurlarının belirlenmesi ve bağlamsal güvenlik açıkları gibi otomatik araçların yetersiz kaldığı durumlarda uygulanır.

- Geliştirme yaşam döngüsündeki eserlerin otomatik Kötü Amaçlı Yazılım Taraması da güvenlik sorunlarının önlenmesine odaklanan adımların bir parçasıdır.

Sızma testi

Sızma testi, hem dahili sızma testi ekibi hem de bağımsız harici satıcılar tarafından düzenli olarak ve talep üzerine gerçekleştirilir. Güvenlik şampiyonları, sorunların kod veya yapılandırma değişikliği gerektirip gerektirmediğini belirlemek için bulunan güvenlik açıklarını önceliklendirir. Kod değişikliği gerektiren güvenlik açıkları için ürün biriktirme listeleri oluşturulur ve mümkün olan en kısa sürede çözülür.

Bireysel ürünler için sızma testi raporu talep üzerine müşterilerimize sağlanmaktadır. Bize ulaşın.

9. Secure Serbest Bırakma

Secure SDLC Sürecinin bir parçası olarak sürüm süreci, Uygulama Güvenliği Testi ve Doğrulamasına göre elde edilen bulgulara dayanarak hem Secure SDLC Sürecine bağlılığı hem de ürünün genel güvenliğini sağlayan sürüm kriterlerini uygular. Ürün sürümlendirme, her sürüm için temel bir gereklilik olarak, sürümler arasında güvenlik iyileştirmelerinin sürdürülmesinde, güvenlikle ilgili gerilemenin önlenmesinde ve elde edilen güvenlik duruşunun korunmasında çok önemli bir rol oynar.

Sürüm süreci, kalan riskleri ve bekleyen güvenlik sorunlarını belgeleyen dahili sürüm raporlarının oluşturulmasını içerir. Bu raporlar ürün lideri tarafından resmi olarak onaylanmalıdır. Ayrıca, harici sürüm notları, ürünün resmi sürümünün bir parçası olarak güvenlikle ilgili değişiklikleri ve düzeltmeleri bildirir.

Bulut ürünleri için dağıtım, "dağıtımda başarısız" otomasyon yaklaşımını izleyerek yalnızca güvenli yapıların yayınlanmasını sağlar. Uygulama Güvenliği Testi ve Doğrulaması, üretim dağıtımından önce güvenlik doğrulamasını güçlendiren bir itme yerine operasyonel bir çekme stratejisi ile dağıtım hattına entegre edilmiştir.

SBOM Yönetim Politikası uyarınca, her sürüm, bileşen kaynağının izlenebilirliğini korumak, şeffaflığı ve tedarik zinciri güvenliğini desteklemek için bir Software Bill of Materials (SBOM) ) içerir. Gerekli tüm sürüm dosyaları, uzun vadeli erişilebilirliği sağlamak için güvenli bir şekilde arşivlenir.

Bütünlüğü Serbest Bırakın

Sürüm Bütünlüğü Politikasına göre, ürün sürümlerinin bütünlüğünü ve güvenliğini korumak için, değişikliklerin net bir şekilde izlenebilirliğini ve dokümantasyon da dahil olmak üzere yayınlanan tüm eserler için tanımlanmış bir saklama süresini sağlayan yapılandırılmış bir sürümleme sistemi (örn. Semantik Sürümleme) uygulanmaktadır. Güvenliği daha da artırmak için, yazılım eserleri şirketin adı altında dijital olarak imzalanır ve yayınlanan SHA parmak izleri, kullanıcıların orijinalliği doğrulamasına ve herhangi bir tahrifat girişimini tespit etmesine olanak tanır.

Her sürüme eşlik eden sürümlü belgeler , bütünlük doğrulama yöntemleri, güvenli kurulum prosedürleri, en iyi yapılandırma uygulamaları ve sistem güçlendirme önlemleri hakkında ayrıntılı rehberlik sağlar. Bu kaynaklar, kullanıcıların güvenlik kontrollerini etkili bir şekilde uygulamalarına yardımcı olarak potansiyel saldırı yüzeylerini azaltır. Ayrıca, uyumluluk yükümlülüklerini belirlemek ve yasal şeffaflığı sürdürmek için Son Kullanıcı Lisans Sözleşmesi (EULA) eklenmiştir.

Bireysel ürünler için SBOM, talep üzerine müşterilerimize sağlanmaktadır. Bize ulaşın.

10. Secure İşletme ve Bakım

İşletme ve Bakımdaki Secure SDLC Sürecinin bir parçası olarak, tüm ürün ve hizmetler, Güvenlik Olayı Müdahale Planına ve uygulanabildiği yerlerde İş Sürekliliği Planına (BCP) bağlılık da dahil olmak üzere şirket güvenlik politikalarına uymalıdır.

Bulut üretim ortamlarının işletimi Saha Güvenilirlik Mühendisliği (SRE) ekibinin sorumluluğundadır. Görevler Ayrılığı ilkesine uygun olarak, üretim ortamlarına erişimi olan SRE ekibi üyelerinin kaynak kodu ve derleme hattı dahil olmak üzere geliştirme ortamlarına erişimi yoktur.

SRE ekibi, altyapıyı güvenlik yamaları ile sürekli olarak güncellemekte ve Ömrünü Tamamlamış Bileşen Yönetimi Politikası uyarınca satıcılar tarafından sağlanan veya ürün ekipleri tarafından teslim edilen Uzun Vadeli Destek (LTS) sürümleriyle uyumlu olacak şekilde yükseltmektedir.

Güvenlik açıklarının yönetilmesinde rol ve sorumlulukları tanımlayan bir Ürün Güvenlik Açığı İfşa Politikasına bağlıyız.

SRE ekibi, gerekirse güvenlik şampiyonlarının da katılımıyla ürünleri etkileyen güvenlik olaylarını önceliklendirir.

Ürün Vulnerability Management Politikası etrafında inşa edilen bu politika, Ar-Ge iyileştirme sürecini de içererek genişletir:

- Dış güvenlik açığı ve olay raporlaması, rapor edilen sorunların hızlı bir şekilde ele alınmasını sağlamak.

- Önem derecesine göre gerektiğinde tetiklenen dahili olay raporlaması.

- RCA, yinelenen sorunları belirlemek ve gelecekteki güvenlik açıklarını önlemek için herhangi bir büyük veya yinelenen güvenlik olayından sonra yapılmalıdır.

- Güvenlik önlemlerini güçlendirmek için gerektiğinde uygulanan Secure SDLC güncellemeleri.

- İyileştirme tamamlandığında, koordineli bir güvenlik açığı ifşası yapılarak şeffaflık sağlanır.

Dış taraflarca bulunan güvenlik açığını bildirme. Bize ulaşın.

11. Secure Geliştirme Ortamı

Geliştirme, test ve üretim ortamları, yetkisiz erişimi önlemek için güvenli bir şekilde ayrılmıştır. Her ortam, katı sertleştirme temellerini ve uç nokta güvenlik protokollerini takip eder. Geliştirme Ortamları şirket güvenlik politikaları ile uyumlu olmalıdır.

Endpoint koruması

Uç nokta korumasının bir parçası olarak, OPSWAT 'ın sahip olduğu tüm cihazlar güvenlik açıkları, yüklü yazılımlar, yüklü yamalar ve şirket güvenlik politikalarına uygunluk açısından izlenir. Uyumsuzluk durumunda, kurumsal kaynaklara erişimi sınırlandırmak için kısıtlayıcı önlemler alınır.

Yüksek risk kategorisinde sınıflandırılan kaynaklara yalnızca kontrollü erişim yolları (VPN) üzerinden erişilebilir. Şirket ağı dışındaki cihazların Ar-Ge kaynaklarına erişmek için güvenli kanallar kullanması zorunludur.

Boru hattı güvenliği

CI/CD boru hattı güvenliği, gelişen tehditleri azaltmak için katı güvenlik direktiflerine bağlıdır. Tehditlerin kaynağı eski altyapı unsurları (işletim sistemleri, analiz araçları vb.), zayıf ayrıcalık kontrolleri nedeniyle yetkisiz erişimler ve zayıf izole edilmiş ortamlar olabilir. CI/CD altyapısının güncel tutulması, kapsamlı bir şekilde incelenmesi ve sıkı bir şekilde kontrol edilmesi, güvenli SDLC'mizin temel taşıdır.

Bölgesel olarak, kod depolama, CI/CD işlem hattı, analiz ve test araçları ve güvenli eser imzalama dahil olmak üzere tüm merkezi hizmetler için ABD merkezli sunucular kullanılır. Tüm merkezi araçların yapılandırılması Ar-Ge Operasyonlarının kontrolü altındadır.

Güçlü kimlik doğrulama mekanizmaları (Multi-Factor Authentication - MFA) ve yetkilendirme kontrolleri (Role-Based Access Control - RBAC) uyguluyoruz. En az ayrıcalık ve düzenli erişim incelemeleri yapılmaktadır.

Boru hatlarımız Statik Uygulama Güvenlik Testi (SAST), Software Bileşim Analizi (SCA), Dinamik Uygulama Güvenlik Testi (DAST), Gizli Tarama ve Kötü Amaçlı Software Taraması dahil olmak üzere çeşitli analiz ve test otomasyon araçlarını içermektedir.

Güvenli kod imzalama çözümümüzde, anahtar malzemeyi yetkisiz erişime karşı korumak ve imzayı oluşturmak için Hardware Güvenlik Modülleri (HSM'ler) kullanıyoruz. İmzalama çözümü CI/CD altyapısının bir parçasıdır, ancak ağ segmentasyonu mevcuttur. HSM'lere yalnızca Ar-Ge Operasyonları kısa süreliğine erişme yetkisine sahiptir. Her imzalama eylemi günlüğe kaydedilir ve bir denetim izi sırasında incelenebilir.

Yazılımı oluşturmak, derlemek veya test etmek için kullanılan araç seti, provenans bilgisine sahip olmalı ve doğrulanmış bir kaynaktan gelmelidir. CI/CD ardışık düzeninde kullanılan araçlar sınırlı sayıdadır; yalnızca gerekli araçlar kurulur. Boru hattındaki derleme ve oluşturma adımları için yalnızca LTS yazılımlarına izin verilir. Merkezi hizmetlerin işletilmesinde düzenli bakım ve anahtar rotasyon periyotları tanımlanmıştır. Dahili olarak geliştirilen araçlar Secure SDLC Süreci kapsamına girer.

Tüm merkezi hizmetler için ortam sertleştirmesi süreklidir ve bu güvenlik gereksinimleri periyodik olarak gözden geçirilir. Hazırlıklı olmalarını ve geliştirme süreçlerini buna göre uyarlayabilmelerini sağlamak için sertleştirme yönergeleri ürün ekiplerine iletilir. Bir güvenlik olayı durumunda, önleyici tedbirler almak ve bu gereksinimleri güncellemek için bir RCA gerçekleştirilir.

Kod Koruması

Kaynak kodunun korunması, şirket içindeki kaynak kodunun gizliliğini ve bütünlüğünü garanti altına almak için yazılım geliştirmenin çok önemli bir parçasıdır.

Kaynak kodu en az ayrıcalık ilkesine göre saklanır ve yalnızca yetkili personel ve araçların erişimine izin verilir. Kaynak kodu sürüm kontrolü altındadır. Sürüm kontrol yönetim sistemi, kod değişikliklerinin izlenebilirliğini ve hesap verebilirliğini garanti eder. Kaynak kod depoları FIPS 140-3 uyumlu kriptografi ile şifrelenir ve uygun bir anahtar uzunluğu ile korunur.

Satıcı Değerlendirmesi

Satıcı İşe Alım Sürecimizin bir parçası olarak, satıcılar bir Yaptırım kontrolüne tabi tutulur. Satıcılar ve tedarikçilerle yaptığımız sözleşmelerin bir parçası olarak, sözleşme süresi boyunca, geçerli olduğunda EAR (İhracat İdaresi Düzenlemeleri) kapsamında yeterli ihracat lisanslarını sürdürmek de dahil olmak üzere, mevzuata uygunluğu sürdürmekle yükümlüdürler. Satıcı değerlendirme süreci değerlendirme kontrol listelerini, güvenlik ve gizlilik incelemelerini ve üçüncü taraf denetimlerinin ve sertifikalarının gözden geçirilmesini içerebilir. Kritik tedarikçiler en az yılda bir kez gözden geçirilir ve değerlendirilir. Beklentilerimize uymayan her türlü durum takip edilir ve bu gibi durumlarda bir risk değerlendirmesi yapılır.

12. Kapanış

Secure SDLC'nin Dahili Uygulaması

Bu politikaya uyulması tüm dahili ekipler için zorunludur. Bu belge şirket politikalarına tabidir, yani herhangi bir çelişki olması durumunda şirket politikaları önceliklidir ve bunlara uyulmalıdır.

Secure SDLC ihlalleri için eskalasyon süreci: Bu politikanın her türlü ihlali, Ar-Ge Operasyonlarından başlayarak ve gerektiğinde Baş Ürün Sorumlusuna (CPO) kadar yükseltilerek dahili olarak ele alınır.

Satıcılar için Secure SDLC Gereksinimleri

ISO 27001, SOC2, NIST SSDF kapsamındaki ürünler için bileşen veya hizmet sağlayan satıcıların, Secure SDLC Framework'ten aşağıda özetlenen gerekliliklere uymaları beklenmektedir. Uyum, periyodik güvenlik denetimlerine, üçüncü taraf değerlendirmelerine ve imzalanan sözleşmeler kapsamında her bir tarafın yükümlülüklerine tabidir.

Tüm tedarikçilerin, Yayın Bütünlüğü bölümünde tanımlandığı gibi, destekleyici belgelerle birlikte kaynak ve bütünlük bilgilerini sağlamaları gerekmektedir.

Ürün bileşeni ve kütüphane satıcıları, Secure Geliştirme Ortamı bölümünde açıklandığı gibi uygulamalarımızla uyumlu geliştirme ortamları oluşturmalıdır. Uygulama Güvenliği Testi ve Doğrulama bölümünde açıklandığı gibi bileşenlerine ve kütüphanelerine güvenlik testi uygulamalıdırlar.

Boru hattı bileşen tedarikçileri de Secure Geliştirme Ortamı bölümünde açıklanan uygulamalarımızla uyumlu geliştirme ortamları oluşturmalıdır. Ayrıca, geliştirme süreçleri OPSWAT'ın Secure SDLC Süreci ile uyumlu olmalıdır.

Hizmet tedarikçilerinin, OPSWAT'ın hizmetleriyle karşılaştırılabilir bir güvenlik duruşu sunan ABD merkezli ortamları kullanmaları beklenmektedir. Secure SDLC'leri, OPSWAT'ın beklentilerini yansıtan hem bir Secure SDLC Programı hem de bir Secure SDLC Süreci içermelidir.

Müşterilerin Secure SDLC'den Faydaları

OPSWAT'ın Secure SDLC Çerçevesi, yasal gereklilikler ve endüstriyel en iyi uygulamalarla tamamen uyumludur ve güvenli, güvenilir ve şeffaf bir geliştirme süreci sağlar.

Kritik Altyapı Korumasında bir lider olarak OPSWAT , müşterilerimize aşağıdaki faydaları sağlamak için Secure SDLC ve uygulama güvenliğinde en yüksek olgunluk seviyesine ulaşmayı taahhüt eder:

- İstismarı ve güvenlik açıklarını en aza indirecek daha güvenli yazılım ürünleri

- Güvenlik ihlalleri ve itibar kaybıyla ilişkili riskin azaltılması

- Müşteri kurumsal güvenlik politikalarının uyumluluğunun ele alınmasına yardımcı olun

İletişim Bilgileri

OPSWAT'ın Secure SDLC Çerçevesi hakkında daha fazla bilgi için bizimle iletişime geçin.