Manşetlere, tavsiyelere ve siber güvenliğe akıtılan milyarlarca dolara rağmen, göze batan bir sorun OT & CPS'nin (siber-fiziksel sistemler) kalbinde iltihaplanmaya devam ediyor: güvensiz endüstriyel protokoller.

Enerji şebekelerimizin, su arıtma tesislerimizin, petrol ve gaz ve üretim tesislerimizin operasyonel omurgası hala Modbus, DNP3, OPC DA, PROFINET vb. iletişim standartları üzerine inşa edilmiştir.

Bu protokoller onlarca yıl önce, siber tehditler konuşulmaya başlanmadan çok önce tasarlandı ve koruma için değil performans için tasarlandı. Tam güvenlik ve sistem çalışma süresi varsayarlar, kimlik doğrulama gerektirmezler, düz metin olarak iletirler ve hala dünya çapında kritik görev sistemlerini çalıştırmaktadırlar.

Bu varsayımsal bir risk değil. Sistemik bir risk.

Varsayılan Güven: Silahlandırılmış Bir Tasarım Hatası

Eski endüstriyel protokoller, fiziksel izolasyon mantığının(hava boşlukları) baskın güvenlik modeli olarak hizmet ettiği farklı bir çağda doğdu. Siber güvenlik ne bir gereklilik ne de bir tasarım hedefiydi. Sonuç olarak, bu protokollerin yerleşik kimlik doğrulama, yetkilendirme veya şifreleme mekanizmaları yoktur.

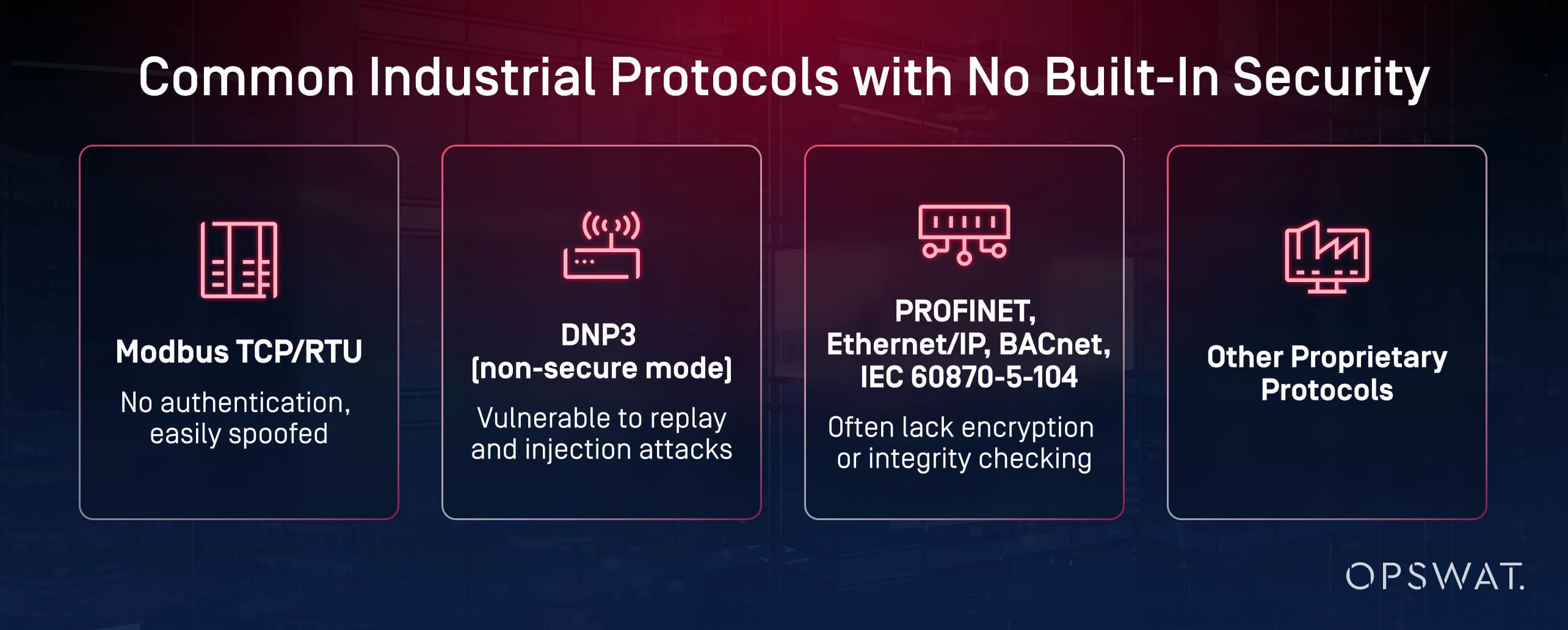

İşte bunun gerçek anlamda ne anlama geldiğine daha yakından bir bakış:

- Modbus TCP/RTU: Kimlik doğrulaması olmadan komutlar gönderir ve alır. Bir saldırgan bir ana cihazın kimliğine bürünebilir ve aktüatör değerlerini değiştirebilir.

- DNP3 (güvenli olmayan modda): Tekrarlama ve enjeksiyon saldırılarına karşı savunmasızdır; sağlam bütünlük kontrollerinden yoksundur.

- PROFINET, EtherNet/IP, BACnet, IEC 60870-5-104: Çok az veya hiç veri bütünlüğü veya gizlilik garantisi olmadan minimum veya isteğe bağlı güvenlik sunar.

- Güvenlik uygulamalarında farklılık gösteren ve genellikle temel korumalardan yoksun olan tescilli protokoller.

Bu güvenlik açıkları normal çalışma sırasında göze çarpmayabilir. Ancak bir tehdit aktörünün -özellikle de kaynakları, zamanı ve niyeti olan bir tehdit aktörünün- incelemesi altında göze çarpan güvenlik açıkları haline gelirler.

Gerçek Dünya Etkisi: Protokol İstismarları İş Başında

Güvenlik ekipleri genellikle sıfırıncı gün istismarlarına hazırlanırlar, ancak OT'de saldırganlar sıklıkla "sıfır çaba" istismarlarına güvenirler - başlangıçta asla güvenli olmayan protokol davranışını kötüye kullanırlar.

Aşağıdaki senaryoları göz önünde bulundurun:

Spoofing ve Tekrar Oynatma Saldırıları

Kimlik doğrulama veya bütünlük kontrolleri olmadan, saldırganlar meşru trafiği yakalayabilir ve süreçleri manipüle etmek veya işlemleri bozmak için yeniden oynatabilir.

Ortadaki Adam Saldırıları

Ortadaki Adam Saldırıları: Yakalanan OT trafiği, basınç değerlerinin tahrif edilmesi veya kontrol komutlarının değiştirilmesi gibi, aktarım sırasında değiştirilebilir.

Yetkisiz Kontrol

Ağa erişim sağlayan bir saldırgan, güvenlik protokollerini atlayarak doğrudan PLC'lere (programlanabilir mantık denetleyicileri) komutlar verebilir.

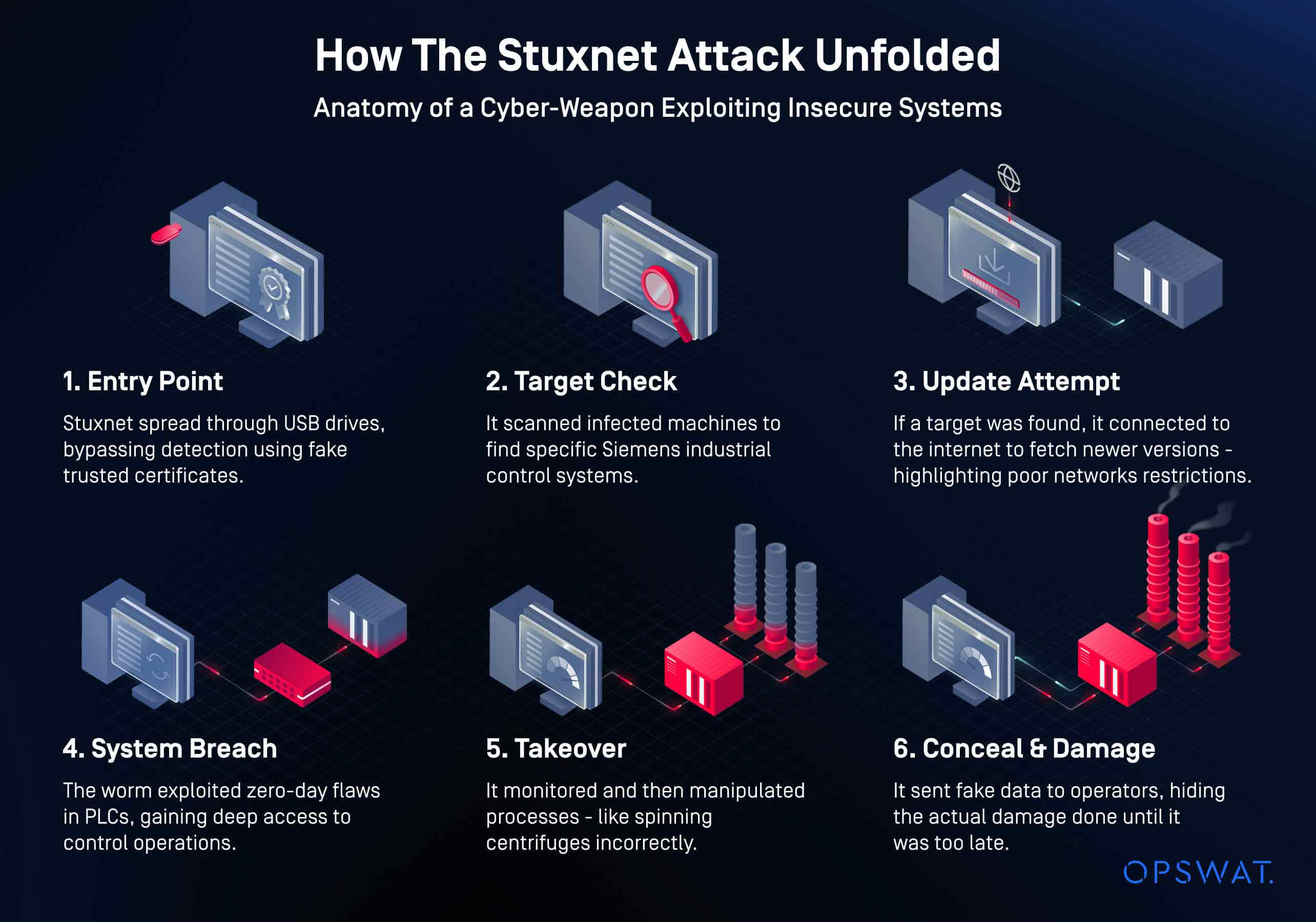

Stuxnet solucanı en bilinen ve atıfta bulunulan örnektir ancak tek örnek değildir. Son yıllarda, çok sayıda elektrik şebekesi operatörü, su hizmetleri ve enerji şirketi, yerel protokol davranışının kötüye kullanılmasına dayanan saldırılar bildirmiştir.

2021 yılında Florida'daki bir su arıtma tesisine yapılan saldırı, uzaktan erişimin ele geçirilmesini içeriyordu ancak yetkisiz komutların verilebilmesi, doğrulama mekanizması olmayan bir protokole dayanıyordu.

Geleneksel Savunmalar Neden Yetersiz Kalıyor?

Geleneksel güvenlik duvarları bugün hala eski ortamları ve protokolleri güvence altına almak için kullanılmaktadır, ancak yine de tehlikeye atılabilirler. Bu protokoller daha güvenli hale getirilebilse bile, modern yaşamı mümkün kılan altyapı, tamamen değiştirilmeden güncellenemeyen milyarlarca sensör, kontrolör ve diğer uç noktalardan oluşmaktadır. Sonuç olarak, operatörler çevre güvenliğini sağlamak için ek siber savunma katmanlarına güvenmek zorundadır. Bunlar önemli olmakla birlikte, güvensiz protokollerin yarattığı temel riskleri azaltmazlar.

- Protokol mantığını yeniden yazmazlar: Modbus, bir güvenlik duvarının arkasında bile kimliği doğrulanmamış, düz metin komutları iletmeye devam edecektir.

- Bilinen imzalara güvenirler: DPI araçları, sezgisel veya davranışsal motorlar olmadan yeni veya düşük seviyeli protokol ihlallerini tespit edemez.

- Çift yönlü trafiğe olanak sağlarlar: Bu da komut enjeksiyonuna, yanal harekete ve daha fazla saldırı için sahnelemeye kapı açar.

En önemlisi, protokolün tasarım gereği kontrol altında tutulması gerektiğini değil, izleme yoluyla güvence altına alınabileceğini varsaymaktadırlar.

Protokol Farkında İzolasyona Doğru

İhtiyaç duyulan şey sadece daha fazla denetim değil. Kontrol altına almaktır. Ağ segmentasyonunu temel düzeyde - ideal olarak fiziksel katmanda veya sıkı bir şekilde yönetilen mantıksal kontrollerle - uygulamaktır.

Tek yönlü ağ geçitleri(veri diyotları) ve protokol kırma çözümleri gibi protokole duyarlı izolasyon mekanizmaları daha güvenli bir yaklaşım sunar. Operasyon ekiplerinin, kontrol yüzeylerini harici veya daha az güvenilen ağlara maruz bırakmadan gerekli veri akışlarını (tarihçi güncellemeleri, sensör günlükleri, olay uyarıları) tutmalarına olanak tanırlar.

Bu, operasyonel esnekliğin yanı sıra ulusal, bölgesel ve sektöre özgü düzenleyici zorunluluklara uyum sağlar. Güvensiz protokoller yeniden yazılamadığında veya değiştirilemediğinde, bu iş için özel olarak üretilmiş sistemler tarafından bölümlere ayrılmalı, filtrelenmeli ve izole edilmelidir.

Pratik Bir Seçenek: MetaDefender NetWall

Güvensiz protokollerin kaçınılmaz olduğu ortamlar için, MetaDefender NetWall sertleştirilmiş izolasyon ve transfer çözümleri sunar:

✓ Optik Diyotlar: Dönüş yolu olmayan tek yönlü, fiziksel olarak zorunlu veri akışlarını etkinleştirin - hava boşluklu bölgeler için idealdir.

✓ Unidirectional Security Gateway: OT'den BT'ye bir protokol kesintisi üzerinden kontrollü, doğrulanmış tek yönlü veri aktarımına izin verir.

Bilateral Security Gateway: MS SQL gibi veri yanıtı gerektiren uygulamalar için güvenli iletişimi destekler ve güvenli uzaktan kontrol veya satıcı erişimi sağlar.

MetaDefender NetWall optik (veri) diyotlarının ve güvenlik ağ geçitlerinin, yüksek güvenlikli ortamlarınızın güvenliğini sağlama konusunda size nasıl kritik bir avantaj sağlayabileceğini keşfedin.