SVG* Dosyaları: Malspam Yüklerinin Yeni Yüzü

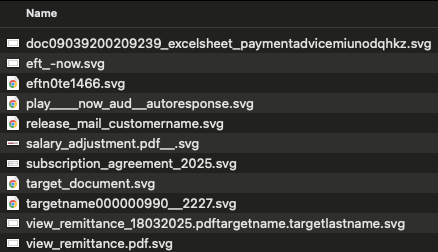

Geçtiğimiz birkaç ay boyunca, OPSWAT tehdit istihbarat analistleri, silahlandırılmış SVG dosyalarını olağan posta listelerine (ulaşabildikleri her gelen kutusuna) gönderen emtia malspam ve kimlik bilgisi kimlik avı kampanyalarını gözlemledi.

Bu SVG dosyaları ile gömülü resimler içeren herhangi bir normal e-postadan beklenebilecekler arasındaki iki kritik farktan biri, göndericinin muhtemelen kötü amaçlı spam kampanyalarında yaygın olarak kullanılan, ödenmemiş faturalar, cevapsız sesli mesajlar veya üst yönetimden gelen sahte talimatlar (yemler) gibi hazırlanmış bir anlatım yoluyla bir aciliyet duygusu göstererek alıcılara bu dosyaları açmaları talimatını vermesidir.

Diğer bir fark ise, bu SVG dosyalarının kötü amaçlı JavaScript veya kimlik bilgilerinin toplanması ya da kişisel bilgilerin çalınması için sahte açılış sayfalarına gömülü bağlantılar içermesidir.

Deneyimli güvenlik uygulayıcıları için bu dosya türü değişikliği sürpriz olmamalıdır. Yıllar boyunca dosya tabanlı ticaret trendlerinin izlenmesi, tehdit aktörlerinin savunmalardan kaçmak ve hedef kullanıcılara teslimat oranlarını artırmak için fırsatlar sunan dosya türlerini belirlemede usta olduklarını göstermiştir.

JavaScript Neden Gerçek Yüktür?

Belirli aktörleri takip edenler, bu dosya ticareti pivotunun, mevcut güvenlik karşı önlemlerine karşı düşük tespit kapsamını sürdürmek için kampanyaları ilerletmede mantıklı bir sonraki adım olduğunu yüksek güvenle varsayabilirler.

Kampanya çalışmalarının yaygın etkinliğini sağlamak için "araziden geçinme" teknikleri tercih edilme eğiliminde olduğundan, denenmiş ve doğru bir favori genellikle en yaygın payda olacaktır: gömülü JavaScript.

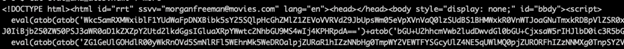

Yaygın olarak gözlemlenen bir dosya türünde rastgele JavaScript çalıştırma yeteneği, tehdit aktörlerine iyice geliştirdikleri şaşırtma teknikleri cephaneliğine erişim sağlar. Bu da düşmanlara, eski numaralarını yeni bir konteynere uyarlamanın düşük maliyeti karşılığında düşük tespit oranlarına sahip kampanyalar yürütme fırsatı verir.

Bu tür JavaScript yüklerinin genellikle doğrudan HTML dosyalarına, PDF dosyalarına ve hatta düz JavaScript (.js) dosyalarına yerleştirildiğini görüyoruz. Aktif içeriğin genellikle daha az zararlı olduğu düşünülen bir dosya türüne (bir resim dosyası) sarılabilmesi, tehdit aktörlerine doğal başarı oranları sunmaktadır.

Buna karşılık, Microsoft Office ve OneNote gibi üretkenlik uygulamaları gibi teknolojilere odaklanan saldırı yüzeyinin azaltılması, bu yeni ortaya çıkan ve kenar dosya türlerinden bazılarına ölçeklenmemiştir.

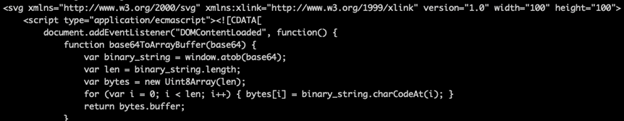

Aşağıdaki örnekler, saldırganların kötü amaçlı işlevleri çalıştırmak ve tespit edilmekten kaçınmak için JavaScript'i HTML ve SVG dahil olmak üzere farklı dosya türlerine nasıl yerleştirdiklerini göstermektedir.

Bu sorun kaçınılmaz olarak, JavaScript'in web alanında neden bu kadar geniş bir saldırı yüzeyine sahip olduğu ve dağıtım dizisinde JavaScript bulunan kötü amaçlı yazılımlardan kaynaklanan maruziyeti azaltmak için hangi uygun maliyetli çözümlerin mevcut olduğu hakkında tartışmalara yol açmaktadır. Bu, operasyonel ihtiyaçlara bağlı olarak bazı kuruluşlar için zor bir teklif olabilir.

Bu aynı zamanda satıcılar ve geliştiriciler tarafından yaygın olarak kullanılan ve sonunda suç unsurları tarafından kötüye kullanılan araç ve çerçevelerin sorun alanına girmektedir (başka bir zaman için bir tartışma konusu). Ortalama bir kullanıcının e-posta gibi yaygın olarak kullanılan uygulamalarda JavaScript'e ihtiyacı olup olmadığı tartışmalı olsa da, Steve Jobs'un Adobe Flash'a ilişkin açık mektubu gibi aşırı tepkiler, öngörülemeyen sonuçlara yol açan kötü tasarlanmış uygulamalara yol açabilir.

Ölçekli Hizmet Olarak Kötü Amaçlı Yazılım: KOBİ'lerin Bilmesi Gerekenler

Genellikle hizmet olarak kötü amaçlı yazılımlar ve bağlı kuruluş ağları tarafından desteklenen bu metalaştırılmış kampanyalar, ulus devlet operasyonlarının karmaşıklığından yoksun olsa da, büyük hacim ve hızlı yineleme ile bunu telafi ederek geniş ölçekte yaygın etki sağlarlar. Bu alandaki çok sayıda aktör, bu tehditleri azaltacak güvenlik araçlarına sınırlı erişimi olan küçük ve orta ölçekli kuruluşlar için zorlayıcı olabilir.

Bu yaygın tehdide karşı savunma yapmak, ortamlarında JavaScript'in potansiyel olarak kötü amaçlı kullanımına karşı beklenen veya meşru kullanım durumlarını tartmakla görevli savunuculara düşmektedir.

Dosya Analiz Hattınızda Güvenlik Mühendisliği

Karmaşık geliştirme hatlarına sahip kuruluşların, üretkenliği güvenlikle dengelemek için çeşitli mühendislik alanlarındaki dosya türleri için kabul edilebilir kullanım politikalarını net bir şekilde tanımlamaları gerekecektir.

YARA imzalarına dayalı algılamayı sürdüren savunucular muhtemelen HTML dosyalarındaki şüpheli JavaScript için mevcut kapsama alanına sahiptir; bu kuralları uyarlamak veya SVG'ye özgü muadiller oluşturmak, algılama mühendislerine daha önce görülmemiş dosya ticaretinden yararlanan tanıdık tehditleri kapsamak için hızlı bir yol sağlar.

Kaynaklı tespit mühendisleri bunu bir adım daha ileri götürmeyi ve gelecekteki tehditleri de kapsayacak şekilde kolayca kullanıcı tarafından çalıştırılabilen ve JavaScript'i destekleyen diğer dosya türlerini araştırmayı tercih edebilir.

Kapsamlı Dosya Analizi: Kötü Amaçlı Dosya Ticaretine Karşı Panzehir

OPSWAT olarak, dikkatli kullanıcıların saldırılara karşı savunmada kilit bir unsur olduğuna inanıyoruz. Ancak, dikkatle hazırlanmış yemleri fark etme ve bunlardan kaçınma konusunda tüm beklentileri kullanıcılarımıza yüklemenin gerçekçi bir beklenti olmadığını da biliyoruz.

Bu nedenle, kötü amaçlı dosyaları geniş ölçekte ve yaygın iş akışları içinde tespit etmek için etkili, son derece otomatik araçlar geliştirdik. MetaDefender Sandbox bağlı boru hatları ve entegrasyonlar aracılığıyla gelebilecek SVG dosyalarını analiz edip tespit edebilir ve uyarlanabilir analiz yetenekleriyle e-posta ve web yollarının korunmasına yardımcı olur.

İşte dosyadaki aktif JavaScript içeriğini tanımlayan ve risk öğelerini belirleyen Deep CDR özelliklerini gösteren örnek bir SVG dosyası.

Aktif Kampanyalardan Örnek Hash'ler

Aşağıda, tehdit avcılığınız ve YARA kuralı geliştirmeniz için gözlemlenen kötü amaçlı SVG örneklerinin dosya karmaları bulunmaktadır.

37ec9cea8684862bf90a77750d299c402b22fd45227394f9c021271c220efde5 |

af5448f719717b02658fa6125867891c9a8398d7962c8351c52581222123812f |

e078956a4722bc5352b9f3579b0f347442e6d8bfae474989005748691c96ad61 |

c3bea88d3dd9af95a7abed667395ec7e97b9d03234e96f1deb58246eda79c480 |

0c635495ae1f7f5abb54758774e0cf3a45de833e4a625fa73b66b6fa68dba016 |

7e4196e0ea594313440db113f33e3e0cb324d48b7e7067f49692d896ced61dbd |

380228c46ad165986caf5be62c4e53104d149de19fdcd8bf1e7d0d15d9e2d734 |

20e7a72bee139660755215f2aad7695cc5b2042e3bc93d96b4da6a1ddb9d3b5c |

a559ba903d3ffe755e54bd9d74d338ce8b4a140f1495f31d380e5875ea110f77 |

d050b960f05f939598565d4ea9f54743116a5fff579de171e2380354627cf45d |

ff342515e4ab999397f9facfd3185ab251dab872a425a7a7a298971d013285ad |

ff7bb63fa228e01c0fe5f214db0b5cc60e67f0b8ba2d7984bdc6aa34bf00fd9a |

MetaDefender Sandbox kullanan müşteriler, SVG gibi yeni ortaya çıkan dosya formatları da dahil olmak üzere hızlı tehdit istihbaratı güncellemelerinden yararlanır. Algılama mantığı dağıtıldıktan sonra, bu blogda tartışılanlar gibi tehditler otomatik olarak tanımlanır ve karantinaya alınır, böylece saldırgan taktikleri gelişse bile sürekli koruma sağlanır.

Son Düşünceler: Dosya Biçimleri Değişken - Savunmalarınız da Öyle Olmalı

Saldırganlar yöntemlerini sürekli olarak geliştirmektedir ve kimlik avı kampanyalarında JavaScript yüklü SVG dosyalarının kullanılması bu uyarlanabilir ticaretin en iyi örneğidir. Dosya uzantısı değişse de, temel tehdit olan gizlenmiş komut dosyalarının yürütülmesi aynı kalır.

Bir adım önde olmak için savunucuların tespit tekniklerini sürekli olarak geliştirmesi, mevcut kuralları yeni biçimlere uyarlaması ve MetaDefender Sandbox gibi otomatik analiz araçlarından yararlanarak beklenmedik yerlerde gömülü kötü niyetli davranışları ortaya çıkarması gerekiyor. Kullanıcı uyanıklığına güvenmek yeterli değildir; ölçeklenebilir, akıllı savunmalar artık çok önemlidir.

*SVG Dosyaları Nedir?

SVG veya Ölçeklenebilir Vektör Grafikleri, web üzerinde vektör tabanlı görüntüleri görüntülemek için yaygın olarak kullanılan bir dosya formatıdır. JPEG veya PNG gibi geleneksel görüntü formatlarının aksine, SVG dosyaları metin tabanlıdır ve XML ile yazılmıştır, bu da etkileşimli öğeler ve hatta JavaScript gibi gömülü komut dosyaları içermelerine olanak tanır. Bu esneklik onları geliştiriciler için kullanışlı kılarken aynı zamanda kötü amaçlı kodları gizlemek isteyen saldırganlar için de cazip hale getirmektedir.