- Tehdit Avcılığı Nedir?

- Siber Güvenliğin Güçlendirilmesinde Tehdit Avcılarının Rolü

- Tehdit Avcılığı Kritik Altyapılar İçin Neden Önemlidir?

- Siber Tehdit Avcılığı Nasıl Çalışır?

- Siber Tehdit Avcılığı Türleri

- Tehdit Avlama Modelleri

- Temel Tehdit Avlama Araçları

- Tehdit Avcılığı ve Tehdit Threat Intelligence

- RetroAvcılığın Önemi

- Taktik, Teknik ve Prosedürlerin (TTP'ler) Anlaşılması

- Tehdit Avcılığına Pratik Örnekler

- Proaktif Tehdit Avcılığı Yoluyla Siber Güvenliğin Güçlendirilmesi

- SSS

Siber tehditler daha da geliştikçe, kuruluşlar kritik varlıklarını korumak için siber güvenlik konusunda proaktif bir yaklaşım benimsemelidir. Bu tür temel uygulamalardan biri, bir ağ içindeki potansiyel tehditleri zarar vermeden önce aktif olarak aramayı içeren bir strateji olan tehdit avcılığıdır.

Güvenlik duvarları, antivirüs yazılımları ve otomatik algılama sistemleri gibi geleneksel güvenlik araçları etkilidir, ancak kusursuz değildir. Tehdit aktörleri bu savunmaları aşmak için sürekli olarak yeni teknikler geliştirmektedir. Siber tehdit avcılığı, otomatik algılama sistemlerinden kaçan tehditlerin belirlenmesinde ve azaltılmasında çok önemli bir rol oynar ve kuruluşların düşmanların önüne geçmesini sağlar.

Tehdit Avcılığı Nedir?

Tehdit av cılığı, geleneksel güvenlik önlemlerinden kaçan siber tehditleri belirlemek ve azaltmak için ağlar, uç noktalar ve veri kümeleri arasında arama yapan proaktif bir süreçtir. Otomatik uyarılara dayanan reaktif yaklaşımların aksine tehdit avcılığı, bir kuruluşun altyapısında gizlenen sofistike tehditleri ortaya çıkarmak için insan uzmanlığını vurgular. Bir kuruluşun tehdit avcılığı yetenekleri olgunlaştıkça, bu tür operasyonlar otomasyonla artırılabilir ve daha büyük kapasitede çalışacak şekilde ölçeklendirilebilir.

Tehdit Avcılarının Siber Güvenlikteki Rolü

Tehdit avcıları, bir kuruluşun siber güvenlik çerçevesinin proaktif savunucuları olarak görev yapar. Birincil sorumlulukları, gizli tehditleri tam gelişmiş güvenlik olaylarına dönüşmeden önce tespit etmektir.

Tehdit avcıları, düşmanların yetenekleri ve davranışları hakkındaki bilgileri kullanarak ağ trafiğinin derinliklerine iner, güvenlik günlüklerindeki şüpheli izleri araştırır ve otomatik algılamalarla sonuçlanacak kadar kritik olarak görülmeyen anormallikleri belirler. Bu şekilde, tehdit avcıları bir kuruluşun güvenlik duruşunu güçlendirmede çok önemli bir rol oynarlar.

Tehdit avcıları, normal ve kötü niyetli siber faaliyetleri birbirinden ayırmak için davranışsal analiz tekniklerini kullanır. Ayrıca, güvenlik ekiplerini mevcut savunmaları nasıl geliştirecekleri, otomatik algılama sistemlerini nasıl iyileştirecekleri ve güvenlik açıklarını istismar edilmeden önce nasıl kapatacakları konusunda bilgilendiren eyleme geçirilebilir istihbarat sağlarlar.

Tehdit avcıları hem bilinen tehditlere hem de yeni ortaya çıkan saldırı metodolojilerine odaklanarak bir kurumun reaktif güvenlik önlemlerine olan bağımlılığını önemli ölçüde azaltır ve bunun yerine proaktif bir savunma kültürü geliştirir.

Tehdit Avcılığı Kritik Altyapılar İçin Neden Önemlidir?

Tehdit avcılığı, tehdit aktörlerinin taktiklerinin giderek karmaşıklaşması nedeniyle modern siber güvenlikte vazgeçilmez bir uygulama haline gelmiştir. Birçok düşman, özellikle de gelişmiş kalıcı tehditler (APT'ler), geleneksel güvenlik savunma araçlarını sıklıkla atlayarak uzun süreler boyunca tespit edilmeden kalan gizli teknikler ve kaçamak kötü amaçlı yazılımlar kullanabilir.

Aktif siber tehdit avcılığı olmadan, bu gizli saldırılar aylarca ağlarda kalarak hassas verileri ele geçirebilir veya büyük ölçekli kesintilere hazırlanabilir. Ayrıca tehdit avcılığı, bir tehdit aktörünün bir sistem içinde tespit edilmeden kaldığı süre olan bekleme süresinin azaltılmasında kritik bir rol oynar. Bir saldırgan ne kadar uzun süre tespit edilmeden kalırsa, bir ortama sağlam bir şekilde yerleşme şansı o kadar artar ve bir kuruluşun altyapısına ve verilerine verebileceği zarar o kadar büyük olur.

Tehdit avcılığı, bekleme süresini azaltmanın ötesinde, bir kuruluşun olaylara müdahale yeteneklerini geliştirir. Güvenlik ekipleri, tehditleri ihlallere dönüşmeden önce proaktif olarak tespit ederek hızlı ve etkili bir şekilde yanıt verebilir ve olası saldırıların etkisini en aza indirebilir.

Ayrıca, tehdit avcılığını güvenlik çerçevelerine entegre eden kuruluşlar, düşman taktikleri hakkında daha derin içgörüler elde ederek savunmalarını sürekli olarak geliştirmelerini sağlar. Birçok siber güvenlik düzenlemesi proaktif tehdit algılama uygulamalarını zorunlu kıldığından, bu yaklaşım mevzuata uyumluluğa da yardımcı olur.

Sonuç olarak, tehdit avcılığı bir kuruluşun genel güvenlik kültürünü güçlendirerek güvenlik ekiplerinin gelişen siber tehditlere karşı tetikte ve hazırlıklı olmasını sağlar.

Siber Tehdit Avcılığı Nasıl Çalışır?

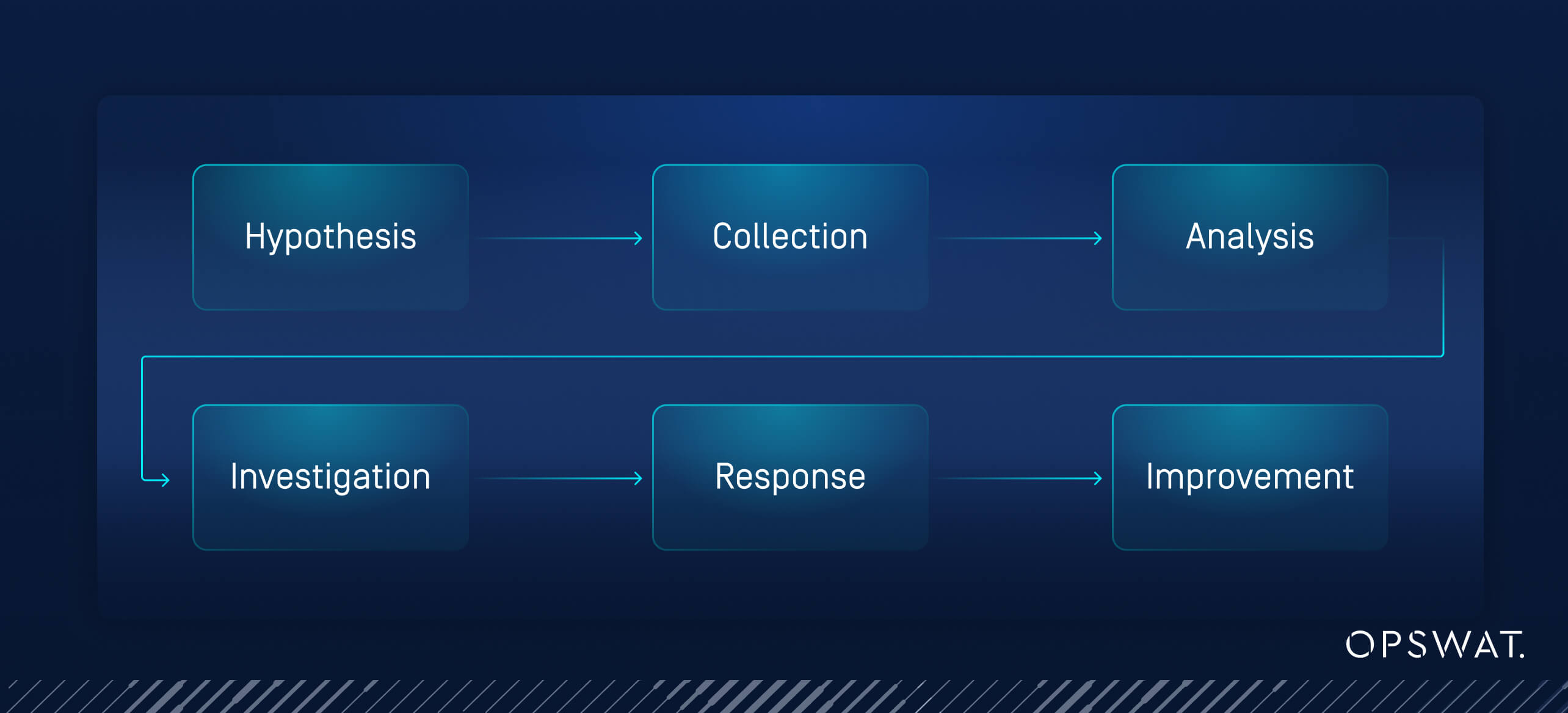

Siber tehdit avlama süreci tipik olarak birkaç temel adımdan oluşur:

- Hipotez Oluşturma: Siber tehdit avcıları, tehdit istihbaratına ve kuruluşun ortamına ilişkin bilgilere dayanarak, geçmiş saldırıları ve sektöre özgü tehditleri göz önünde bulundurarak potansiyel tehditler hakkında hipotezler oluşturur.

- Veri Toplama: Ağ günlükleri, uç nokta telemetrisi ve bulut ortamları gibi çeşitli kaynaklardan ilgili veriler kapsamlı analiz için toplanır.

- Veri Analizi: Avcılar, bazen makine öğrenimi ve istatistiksel modellerden yararlanarak kötü niyetli faaliyetlere işaret edebilecek anormallikleri, olağandışı kalıpları ve davranışları belirlemek için toplanan verileri inceler.

- Soruşturma: Şüpheli bulgular, gerçek tehditleri mi yoksa yanlış pozitifleri mi temsil ettiklerini belirlemek için derinlemesine bir araştırmaya tabi tutulur ve kaynakların verimli bir şekilde tahsis edilmesi sağlanır.

- Müdahale: Teyit edilen tehditler, potansiyel zararı azaltmak için kontrol altına alma, yok etme ve kurtarma önlemleri yoluyla hızla ele alınır.

- Sürekli İyileştirme: Her proaktif tehdit avından elde edilen bilgiler, güvenlik politikalarını iyileştirmek, otomatik tehdit algılama sistemlerini geliştirmek ve gelecekteki avları iyileştirmek için kullanılır.

Siber Tehdit Avcılığı Türleri

Tehdit avcılığı metodolojileri dört ana tipte kategorize edilebilir:

| Yapılandırılmış Avcılık | Avı yönlendirmek için düşmanların taktik, teknik ve prosedürlerini (TTP'ler) çevreleyen bilinen kriterlere dayanan hipotezleri kullanır ve metodik bir yaklaşım sağlar. |

| Yapılandırılmamış Avcılık | Sezgiler tarafından yönlendirilen ve bilinen tehlike göstergelerine (IOC'ler) daha az odaklanan bu yöntem, belirlenen tetikleyicilerden önce ve sonra kötü niyetli faaliyetler için daha esnek bir arama içerir. |

| Durumsal veya Varlık Odaklı Avcılık | Hassas veriler veya kritik bilgi işlem kaynakları gibi yüksek riskli veya yüksek değerli varlıklara odaklanarak siber tehdit araştırma çabalarının önceliklendirilmesine yardımcı olur. |

| Makine Öğrenimi Destekli Avcılık | Anomalileri tespit etmek ve insan analistlere potansiyel tehditleri daha verimli bir şekilde tanımlamada yardımcı olmak için yapay zeka kullanır ve ölçeklenebilirliği artırır. |

Tehdit Avlama Modelleri

Tehdit avcılığı uygulamalarına çeşitli modeller rehberlik etmektedir:

- İstihbarat Tabanlı Avcılık: Dış istihbarat kaynaklarına dayalı potansiyel siber tehditleri belirlemek için IOC'ler, IP adresleri ve alan adları gibi tehdit istihbaratı beslemelerine dayanır. Bu genellikle düşman avlamak için daha az olgun ve daha az etkili bir yaklaşım olarak kabul edilir, ancak bazı durumlarda yararlı olabilir.

- Hipotez Tabanlı Avcılık: Bilinmeyen tehditlere yönelik avlanma sürecini yönlendirmek için analitik, istihbarat veya durumsal farkındalığa dayalı hipotezler oluşturmayı içerir.

- Saldırı Göstergelerini (IOA) Kullanarak Araştırma: Siber güvenlik tehditlerini gerçekleştirilmeden önce tespit etmek için düşman davranışlarını ve saldırı modellerini belirlemeye odaklanır.

- Davranışsal Tabanlı Avcılık: Önceden tanımlanmış göstergelere dayanmak yerine anormal kullanıcı ve ağ davranışlarını tespit ederek daha dinamik bir tespit yöntemi sağlar.

Temel Tehdit Avlama Araçları

Etkili tehdit avcılığı, bir dizi özel araç gerektirir:

- Güvenlik Bilgi ve Olay Yönetimi (SIEM) Sistemleri: Çeşitli kaynaklardan gelen güvenlik uyarılarını toplar ve analiz eder.

- Endpoint Tespit ve Yanıt (EDR) Çözümleri: Otomatik sistemler tarafından gözden kaçırılan tehditleri tespit etmek ve bunlara yanıt vermek için uç nokta etkinliklerini izleyin. EDR ürünleri, bir kuruluşun uç noktalarında meydana gelen faaliyetler hakkında zengin bir veri seti üretir ve yeni ana bilgisayar tabanlı taktikler, teknikler ve prosedürler (TTP'ler) araştırıldıkça bulguları sürekli olarak ortaya çıkarma fırsatları sunar.

- Ağ Tespit ve Müdahale (NDR) Çözümleri: Ağ iletişimlerine dayalı düşman faaliyetlerini tespit etmek için ağ trafiğini izleyin ve analiz edin. Yanal Hareket, Komuta ve Kontrol ve Veri Sızdırma dahil olmak üzere çok sayıda yaygın düşman taktiği ağlara dayanır. Ağ katmanında üretilen sinyaller, tehdit aktörü faaliyetinin işaretlerini tanımlamak için yararlı olabilir.

- Yönetilen Tespit ve Müdahale (MDR) Hizmetleri: Dış kaynaklı tehdit avlama ve müdahale yetenekleri sağlayın.

- Güvenlik Analitiği Platformları: Anormallikleri ve potansiyel tehditleri belirlemek için makine öğrenimi de dahil olmak üzere gelişmiş analitiklerden yararlanın. Bu tür sistemler, olay verilerini toplamak, anlamlı şekillerde analiz etmek ve önemli siber tehdit avı sonuçlarına yönelik içgörüleri ortaya çıkarmak için kritik öneme sahiptir.

- Threat Intelligence Platformları: Tehditlerin belirlenmesine yardımcı olmak için çeşitli kaynaklardan gelen tehdit istihbaratı verilerini bir araya getirin.

- Kullanıcı ve Varlık Davranış Analitiği (UEBA): Potansiyel içeriden tehditleri veya güvenliği ihlal edilmiş hesapları tespit etmek için kullanıcı davranış modellerini analiz edin.

Tehdit Avcılığı ve Tehdit Threat Intelligence

Tehdit avcılığı ve tehdit istihbaratı birbiriyle yakından ilişkili olsa da, siber güvenlikte farklı ancak tamamlayıcı rollere hizmet ederler.

Tehdit istihbaratı, mevcut ve ortaya çıkan tehditlerle ilgili bilgilerin toplanmasını, analiz edilmesini ve yayılmasını içerir ve kuruluşların potansiyel saldırıları önceden tahmin etmesini sağlar. Güvenlik ekiplerine, savunma önlemlerini geliştirmek için kullanılabilecek saldırı vektörleri, düşman davranışları ve ortaya çıkan güvenlik açıkları dahil olmak üzere değerli bilgiler sağlar.

Öte yandan, tehdit avcılığı, analistlerin proaktif olarak kuruluşlarının ağındaki tehditleri araştırdığı aktif, uygulamalı bir yaklaşımdır. Tehdit avcıları, uyarıları veya bilinen tehlike göstergelerini beklemek yerine, otomatik güvenlik araçlarının gözden kaçırabileceği potansiyel gizli tehditleri araştırmak için tehdit istihbaratının sağladığı içgörüleri kullanır.

Tehdit istihbaratı önemli veriler sağlayarak tehdit avcılığını desteklerken, tehdit avcılığı da yeni saldırı metodolojilerini ve güvenlik açıklarını ortaya çıkararak tehdit istihbaratını geliştirir ve her iki uygulamayı da çok yönlü bir siber güvenlik stratejisi için gerekli kılar.

RetroAvcılığın Önemi

Tehdit avcılığı tartışmalarının çoğu, yeni bilgilerle beslendiğinde tehdit farkındalığını yüzeye çıkarmak için toplanan ve daha sonra analiz edilebilen verilerle ilgilidir. Birçok siber güvenlik çözümü bu şekilde çalışır ve gerçek zamanlı veya daha sonraki bir noktada analiz edilebilen veriler sağlar .

Ancak bazı çözümler yalnızca gerçek zamanlı olarak çalışır; o anda bağlam içinde olan verileri analiz ederler ve bu veriler bağlam dışına çıktığında, gelecekte aynı derinlik düzeyinde analiz etmek mümkün değildir. Örnekler arasında izinsiz giriş tespit sistemleri (IDS), dosya içeriğini erişildiği veya oluşturulduğu anda inceleyen antivirüs yazılımları gibi bazı ağ veri analitiği biçimlerinin yanı sıra akış verilerini analiz etmek ve ardından bunları atmak için oluşturulmuş çeşitli tespit boru hatları yer alır.

Siber tehdit avcılığı bize bazı tehditlerin gerçek zamanlı olarak tespit edilmesinin zor olduğunu ve çoğu zaman ancak ileride bir tehdit hakkında daha fazla bilgi sahibi olunduğunda tespit edilebileceğini hatırlatmaktadır.

Geriye dönük avlanma ("RetroHunting"), daha önce toplanan ağ ve dosya verilerinin günümüzün tehdit ortamına ilişkin gelişmiş farkındalığı kullanılarak analiz edilmesini sağlayan bir geriye dönüş yöntemidir. Tehdit avlama ekipleri için tasarlanan OPSWAT'ın MetaDefender NDR de dahil olmak üzere Triyaj, Analiz ve Kontrol (TAC) çözümleri paketi, savunucuların güncellenmiş algılama imzalarını kullanarak verileri yeniden analiz etmelerine yardımcı olmak için RetroHunting'i uygular ve savunmaları atlayan tehditleri ortaya çıkarır.

Bu, tehdit istihbaratı, tespit mühendisliği, tehdit avcılığı ve olay müdahalesinin faydalarını kapsamlı bir savunma modelinde birleştirmek için kanıtlanmış bir yöntemdir. RetroHunt kullanan müşteriler, ortamlarındaki aktif düşman dayanaklarını, yalnızca standart gerçek zamanlı analitiği kullanmaktan daha fazla tespit ediyor ve düzeltiyor.

Taktik, Teknik ve Prosedürlerin (TTP'ler) Anlaşılması

Taktikler, Teknikler ve Prosedürler (TTP 'ler) siber tehditleri anlamak ve bunlara karşı koymak için temeldir.

Taktikler, bir saldırganın bir sisteme ilk erişimi elde etmek veya hassas verileri dışarı sızdırmak gibi ulaşmayı amaçladığı üst düzey hedefleri ifade eder.

Teknikler, bu hedeflere ulaşmak için kullanılan, kimlik bilgilerinin çalınmasına yönelik spear-phishing veya daha derin ağ erişimi elde etmek için ayrıcalık yükseltme gibi belirli yöntemleri tanımlar.

Prosedürler, genellikle saldırganın beceri düzeyine ve mevcut kaynaklara göre değişen bu tekniklerin adım adım uygulanmasını ana hatlarıyla belirtir.

Tehdit avcıları, TTP'leri analiz ederek siber tehditleri gerçekleşmeden önce tahmin edebilir ve tanımlayabilir. Güvenlik ekipleri tek tek uyarılara tepki vermek yerine düşman davranış kalıplarını izlemeye odaklanarak devam eden saldırıları tespit etmeyi ve olası sonraki adımları tahmin etmeyi kolaylaştırabilir.

TTP'leri anlamak, kurumların daha iyi savunma stratejileri geliştirmelerine, sistemlerini belirli saldırı tekniklerine karşı güçlendirmelerine ve genel siber güvenlik dirençlerini artırmalarına olanak tanır.

Bekleme Süresinin Azaltılması

Bekleme süresi, bir tehdit aktörünün bir ağ içinde tespit edilmeden kaldığı süreyi ifade eder. Bekleme süresinin azaltılması, siber tehditlerin potansiyel zararını en aza indirmek için hayati önem taşır. Proaktif tehdit avcılığı, tehditleri kötü niyetli hedeflerini tam olarak gerçekleştirmeden önce tespit edip azaltarak bekleme süresini önemli ölçüde azaltabilir.

Tehdit Avcılığına Pratik Örnekler

Bir güvenlik ekibi, birden fazla uç noktada olağandışı kimlik doğrulama istekleri fark eder. Tehdit avlama metodolojilerini kullanarak, ağ içinde yanal olarak hareket etmeye çalışan bir saldırganı ortaya çıkarırlar ve daha fazla etkiyi kontrol altına almalarına ve veri sızıntısını önlemelerine olanak tanır.

Bir şirket, bilinmeyen bir etki alanına giden ağ trafiğinde ani bir artış yaşar. Tehdit avcıları, bir komuta ve kontrol (C2) sunucusuyla iletişim kuran bir arka kapı truva atını araştırır ve keşfeder, bu da tehdidi yayılmadan önce kontrol altına almalarını sağlar.

Tehdit avcıları, hassas dosyalara erişmeye çalışan ayrıcalıklı bir kullanıcı hesabından gelen anormal davranışları tespit eder. Soruşturma, içeriden birinin özel verileri dışarı sızdırdığını ortaya çıkarır ve daha fazla hasarı önlemek için derhal harekete geçilmesini sağlar.

Saldırganlar, birincil yöntemlerle erişimi kaybetmeleri durumunda hedef ortama erişimi korumak için bir dizi gizli kalıcılık yöntemi kullanabilir. Tehdit avcıları, ortamlarında kullanılabilecek kalıcılık tekniklerinin bir listesini derler, bu yöntemlerin kötüye kullanımını denetler ve bir düşmanın yılın başlarında yerleştirdiği güvenliği ihlal edilmiş bir sunucudaki bir web kabuğunu tespit eder.

Proaktif Tehdit Avcılığı Yoluyla Siber Güvenliğin Güçlendirilmesi

Tehdit avcılığı, proaktif bir siber güvenlik stratejisinin önemli bir bileşenidir. Kuruluşlar sürekli olarak gizli tehditleri arayarak güvenlik duruşlarını önemli ölçüde geliştirebilir, saldırı bekleme süresini azaltabilir ve siber tehditlerden kaynaklanan potansiyel hasarı azaltabilir.

Siber düşmanların önüne geçmek için kuruluşlar tehdit avlama araçlarına yatırım yapmalı, kurum içi uzmanlık geliştirmeli ve gelişmiş tehdit istihbaratı çözümlerinden yararlanmalıdır.

Bir Sonraki Adımı Atın

OPSWAT'ın Tehdit Threat Intelligence çözümlerinin tehdit avlama yeteneklerinizi nasıl geliştirebileceğini ve kuruluşunuzun güvenlik savunmasını nasıl güçlendirebileceğini keşfedin.

SSS

Tehdit avcılığı nedir?

Tehdit av cılığı, geleneksel güvenlik önlemlerini atlatan siber tehditleri tespit etmek için ağlar, uç noktalar ve veri kümeleri arasında arama yapan proaktif bir süreçtir. Reaktif güvenliğin aksine tehdit avcılığı, otomatik sistemlerin gözden kaçırabileceği gizli veya gelişmiş tehditleri ortaya çıkarmak için insan uzmanlığına dayanır.

Tehdit avcıları siber güvenlikte nasıl bir rol oynuyor?

Tehdit avcıları, tehditleri zarar vermeden önce aktif olarak araştıran siber güvenlik uzmanlarıdır. Ağ trafiğini analiz eder, güvenlik günlüklerini gözden geçirir ve bir saldırıya işaret edebilecek anormallikleri tespit ederler. Çalışmaları, gizli tehditleri ortaya çıkararak, tespit sistemlerini iyileştirerek ve savunma iyileştirmelerine rehberlik ederek güvenliği güçlendirir.

Tehdit avcılığı kritik altyapılar için neden önemlidir?

Gelişmiş tehdit aktörleri genellikle standart güvenlik araçlarından kaçan gizli taktikler kullandığından, tehdit avcılığı kritik altyapıyı korumak için çok önemlidir. Aktif tehdit avcılığı olmadan bu saldırılar uzun süre tespit edilmeden kalabilir. Tehdit avcılığı, bekleme süresini azaltmaya, olay müdahalesini iyileştirmeye ve siber güvenlik düzenlemelerine uyumu desteklemeye yardımcı olur.

Siber tehdit avcılığı nasıl çalışır?

Siber tehdit avcılığı çok adımlı bir süreç izler:

Hipotez Oluşturma: İstihbarat ve geçmiş tehditlere dayalı teoriler oluşturma.

Veri Toplama: Günlüklerin, telemetrinin ve diğer ilgili verilerin toplanması.

Veri Analizi: Bir tehdide işaret edebilecek kalıpları veya anormallikleri belirleme.

Soruşturma: Bulguları doğrulama ve yanlış pozitifleri ortadan kaldırma.

Müdahale: Doğrulanan tehditleri kontrol altına almak ve çözmek için harekete geçmek.

Sürekli İyileştirme: Gelecekteki savunmaları güçlendirmek için her avdan elde edilen içgörüleri kullanmak.

Siber tehdit avcılığı türleri nelerdir?

Dört ana tehdit avı türü vardır:

Yapılandırılmış Avcılık: Bilinen düşman taktiklerine dayalı hipotezler tarafından yönlendirilir.

Yapılandırılmamış Avcılık: Analist sezgileri tarafından yönlendirilir ve önceden tanımlanmış göstergelerle sınırlı değildir.

Durumsal veya Varlık Odaklı Avcılık: Belirli yüksek riskli varlıklara veya kuruluşlara odaklanır.

Makine Öğrenimi Destekli Avcılık: Anomalileri tespit etmek ve insan analizini desteklemek için yapay zeka kullanır.

Başlıca tehdit avlama modelleri nelerdir?

Tehdit avı modelleri şunları içerir:

Intel Tabanlı Avcılık: IOC'ler veya IP adresleri gibi harici istihbarat kullanır.

Hipotez Tabanlı Avcılık: Analitik veya bağlamsal içgörülerden araştırmalar oluşturur.

IOA'ları Kullanarak Soruşturma: Düşman davranışına ve saldırı yöntemlerine odaklanır.

Davranışsal Tabanlı Avcılık: Anormal kullanıcı veya ağ davranış modellerini tespit eder.

Tehdit avcılığı için hangi araçlar gereklidir?

Etkili tehdit avcılığı için temel araçlar şunlardır:

SIEM (Güvenlik Bilgi ve Olay Yönetimi) sistemleri

EDREndpoint Tespit ve Müdahale) çözümleri

NDR (Ağ Tespit ve Müdahale) platformları

MDR (Yönetilen Tespit ve Müdahale) hizmetleri

Güvenlik analiz platformları

Tehdit istihbarat platformları

UEBA (Kullanıcı ve Varlık Davranış Analitiği) sistemleri

Bu araçlar verilerin toplanmasına, anormalliklerin tespit edilmesine ve insan analizinin desteklenmesine yardımcı olur.

Tehdit avcılığının tehdit istihbaratından farkı nedir?

Tehdit istihbaratı, saldırı yöntemleri ve güvenlik açıkları gibi tehditler hakkındaki harici bilgileri toplar ve analiz eder. Tehdit av cılığı, bir kuruluşun ortamındaki tehditleri aktif olarak aramak için bu istihbaratı kullanır. Tehdit avcılığı uygulamalı ve proaktiftir, tehdit istihbaratı ise öncelikle veri odaklı ve stratejiktir.

RetroHunting nedir ve neden önemlidir?

RetroHunting, güncellenmiş tehdit istihbaratını kullanarak önceden toplanan verilerin yeniden analiz edilmesi uygulamasıdır. Gerçek zamanlı analiz sırasında gözden kaçan tehditlerin tespit edilmesine yardımcı olur. Bu yöntem, özellikle belirli IDS veya akış analizi araçları gibi gerçek zamanlı işlemden sonra verileri atan sistemlerle uğraşırken değerlidir.

Siber güvenlikte TTP'ler nedir?

TTP'ler Taktikler, Teknikler ve Prosedürler anlamına gelir:

Taktikler: Saldırganın hedefleri (örn. veri hırsızlığı).

Teknikler: Bu hedeflere ulaşmak için kullanılan yöntemler (örn. kimlik avı).

Prosedürler: Saldırgan tarafından kullanılan belirli adımlar veya araçlar.

TTP'lerin analiz edilmesi, güvenlik ekiplerinin kalıpları tespit etmesine ve gelecekteki eylemleri öngörmesine yardımcı olarak tehdit tespitini daha stratejik ve etkili hale getirir.

Siber güvenlikte bekleme süresini azaltmak ne anlama geliyor?

Bekleme süresi, bir tehdit aktörünün bir sistemde tespit edilmeden kaldığı süredir. Bekleme süresinin azaltılması, tehditleri saldırı yaşam döngüsünün daha erken aşamalarında tespit ederek potansiyel hasarı en aza indirir. Tehdit avcılığı, erken tespit ve müdahale yoluyla bekleme süresinin azaltılmasında kritik bir rol oynar.

Tehdit avcılığının uygulamadaki bazı örnekleri nelerdir?

- Yanal hareketi tespit etme: Uç noktalar arasında yetkisiz erişim girişimlerini belirleme.

Gizli kötü amaçlı yazılımların belirlenmesi: Bilinmeyen alanlara giden anormal ağ trafiğinin araştırılması.

İçeriden gelen tehditleri avlama: Ayrıcalıklı kullanıcı hesaplarından olağandışı davranışları bulma.

Yedekleme kalıcılığını tespit etme: Kalıcılık tekniklerini denetleme ve gizli kötü amaçlı yazılımları ortaya çıkarma.

Tehdit avcılığı siber güvenliği nasıl güçlendirir?

Tehdit avcılığı, kuruluşların otomatik savunmalardan kaçan tehditleri tespit etmesini sağlayarak siber güvenliği geliştirir. Olay müdahalesini iyileştirir, bekleme süresini azaltır ve proaktif bir güvenlik kültürünü destekler.