Eylül 2023'ün başlarında OPSWAT , lisansüstü öğrencilere kritik altyapı sistemlerini etkileyen gerçek dünyadaki siber güvenlik açıklarını inceleme ve ele alma konusunda eşsiz bir fırsat sunan Lisansüstü Burs Programını başlattı.

OPSWAT Lisansüstü Burs Programı'nın sonuçlarını vurgulamak için, gelişmiş tehdit algılama teknolojilerimizle tespit edilen ve hafifletilen çeşitli Ortak Güvenlik Açıkları ve Maruziyetlere (CVE'ler) odaklanan bir dizi teknik analiz blogu sunmaktan heyecan duyuyoruz.

Bu blogda, RARLAB WinRAR CVE-2023-38831 ve kuruluşların CVE-2023-38831 istismar saldırılarına karşı nasıl savunabileceklerini açıklayacağız.

CVE-2023-38831 hakkında arka plan

- Çeşitli formatları destekleyen ve yaygın olarak benimsenen bir dosya sıkıştırma ve arşivleme aracı olan WinRAR, dünya çapında 500 milyonu aşan bir kullanıcı tabanına sahiptir.

- RARLAB WinRAR'ın v6.23'ten önceki sürümleri yakın zamanda Group-IB tarafından sıfır gün açığı olarak tanımlanmış ve en az Nisan 2023'ten bu yana siber suçlular tarafından finansal tüccarları hedef alan kampanyalarda aktif olarak kullanılmıştır.

- NVD Analistleri, MITRE Corporation tarafından 15 Ağustos 2023 tarihinde resmi olarak belirlenen CVE-2023-38831'e 7.8 HIGH CVSS puanı atamıştır.

WinRAR İstismarı Zaman Çizelgesi

WinRAR Güvenlik Açığı Açıklandı

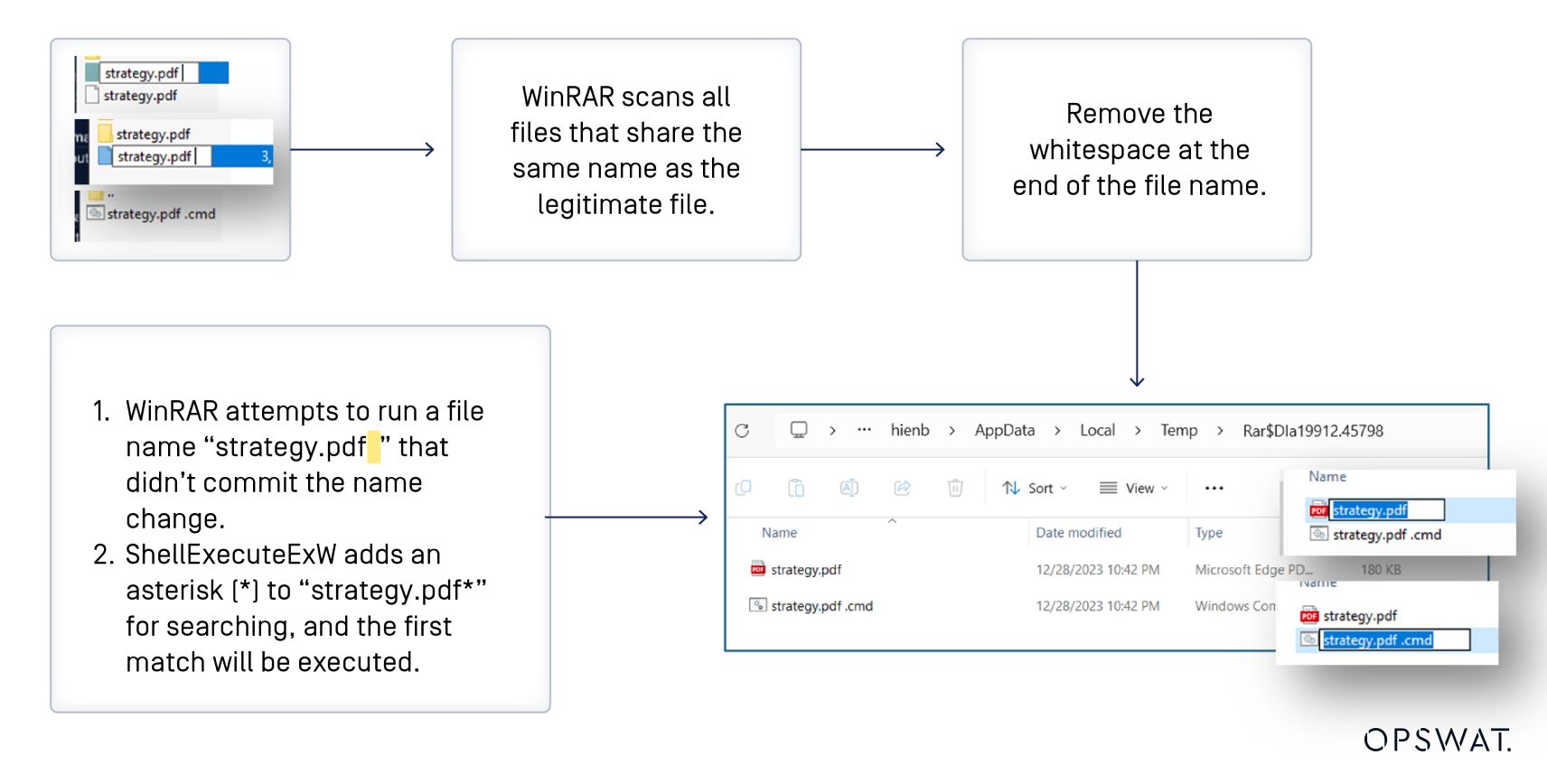

OPSWAT Graduate Fellows, 6.23'ten önceki WinRAR sürümlerini etkileyen CVE-2023-38831 güvenlik açığının istismarına ilişkin kapsamlı bir analiz gerçekleştirdi. Kötü amaçlı içerik çeşitli dosya türlerini kapsamakta ve ZIP dosyası içinde yer almaktadır.

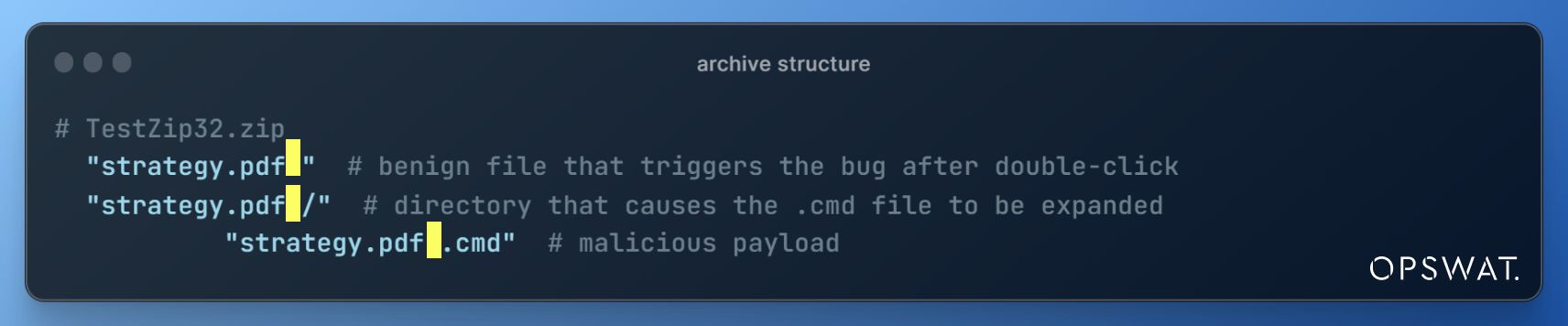

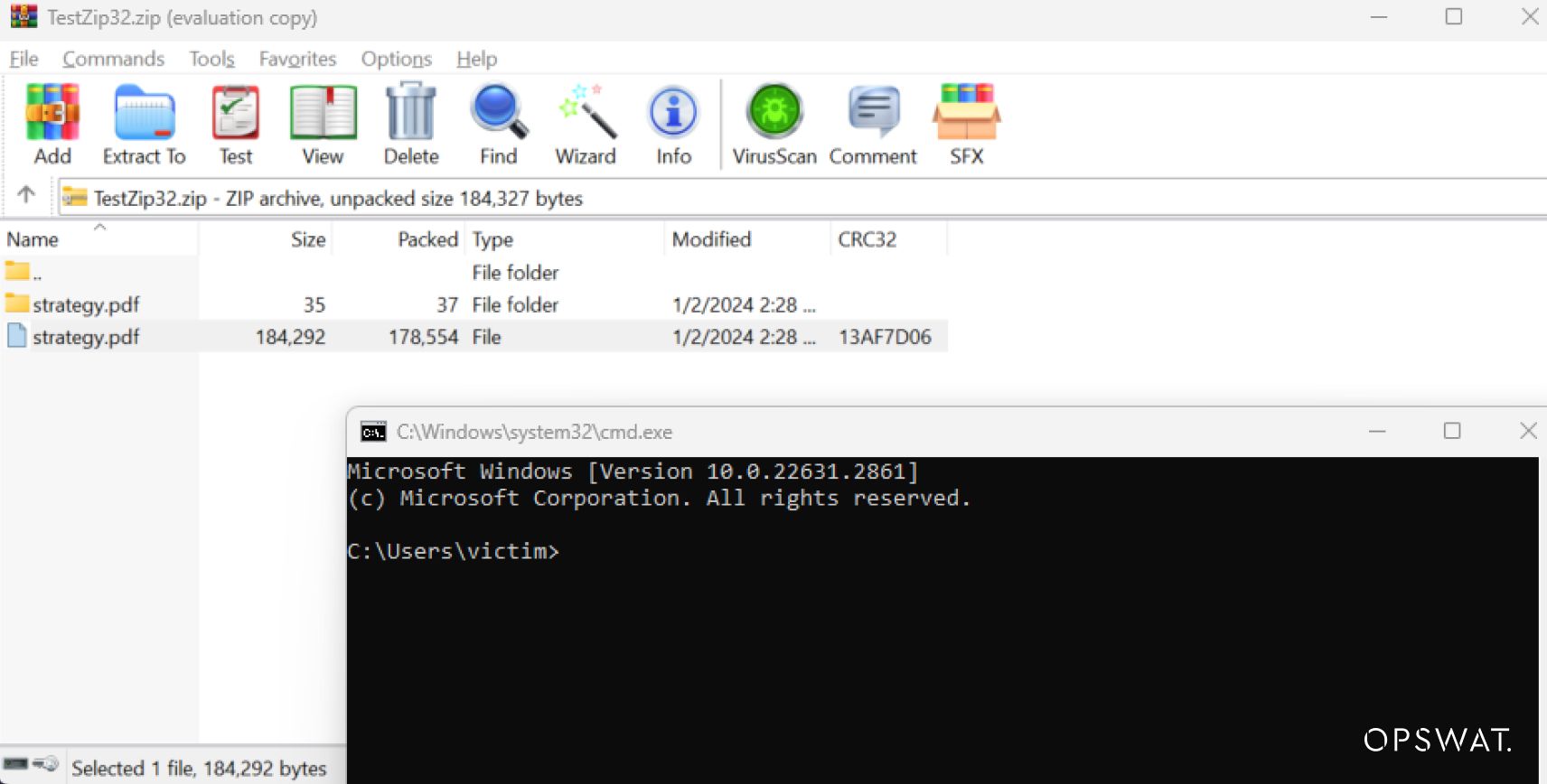

CVE-2023-38831'den faydalanmak için tehdit aktörleri, zararsız bir dosyanın adını taklit eden bir klasör içinde zararlı dosyalar içeren kötü amaçlı bir zip dosyası oluşturur.

Hem zararsız dosyada hem de klasörde son karakter olarak bir boşluk vardır. Kötü amaçlı dosya, adı zararsız dosyaya çok benzeyen bir klasöre yerleştirilecektir.

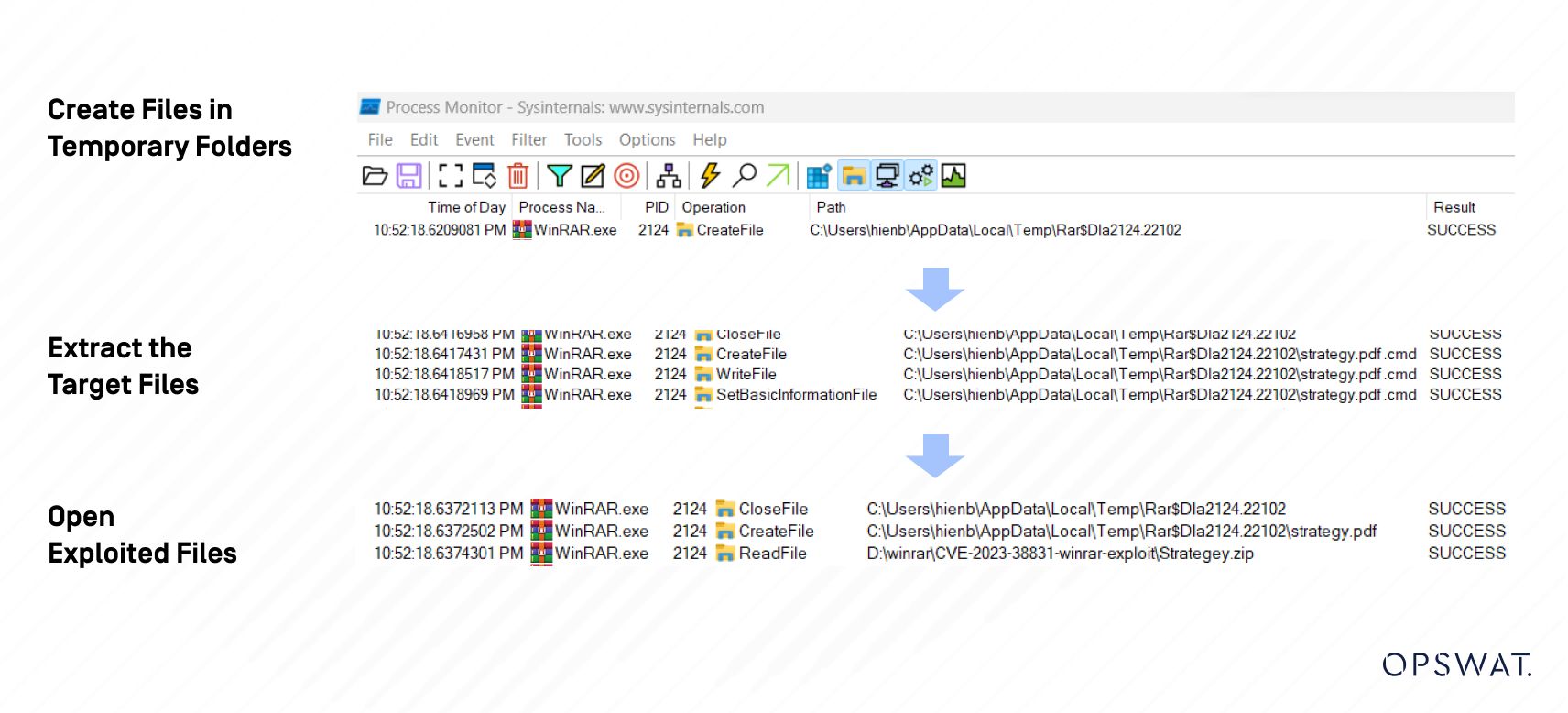

Kullanıcılar WinRAR kullanarak iyi huylu "strategy.pdf " dosyasını açmaya çalıştığında, WinRAR hedef dosyayla aynı adı paylaşan tüm dosyaları ayıklayarak %TEMP% yolu içindeki geçici bir dizine yerleştirir.

Bir dizin seçilen dosyayla aynı adı paylaşıyorsa, bu dizinin çıkarılması hem seçilen dosyanın hem de bu dizindeki dosyaların geçici klasöre çıkarılmasıyla sonuçlanacaktır.

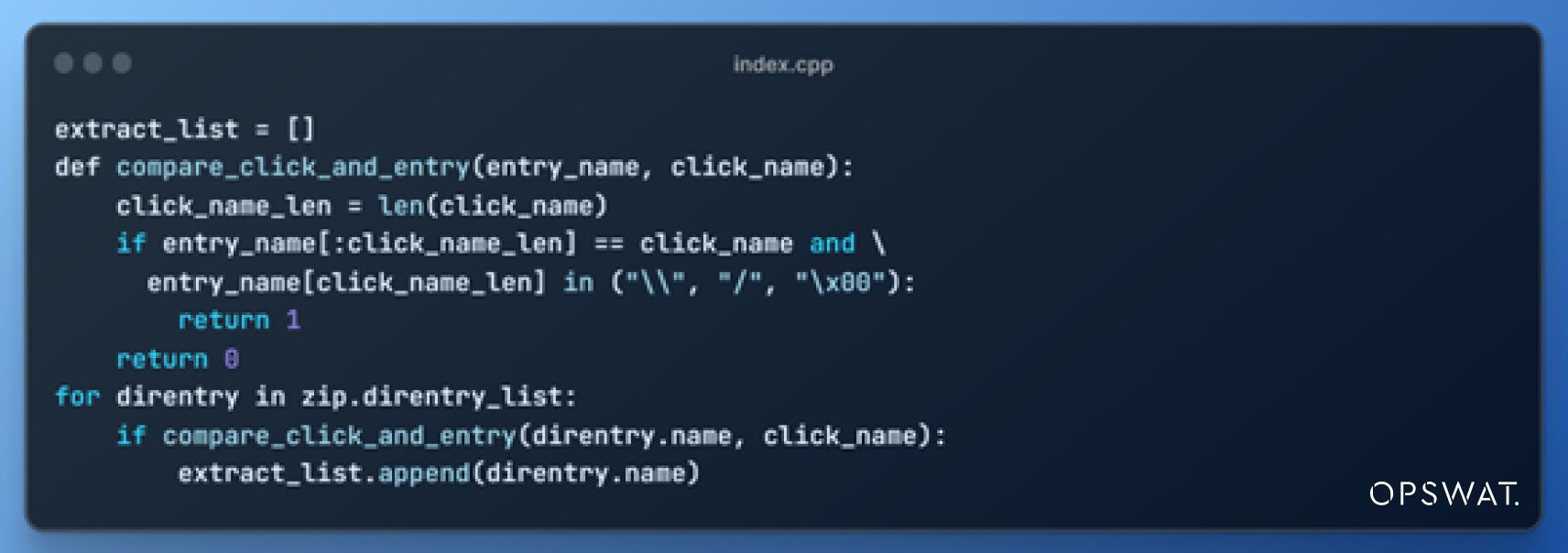

Aşağıdaki sözde kod WinRAR'ın ayıklama mantığını gösterir ve bir arşiv girdisinin ayıklanıp ayıklanmayacağını belirler.

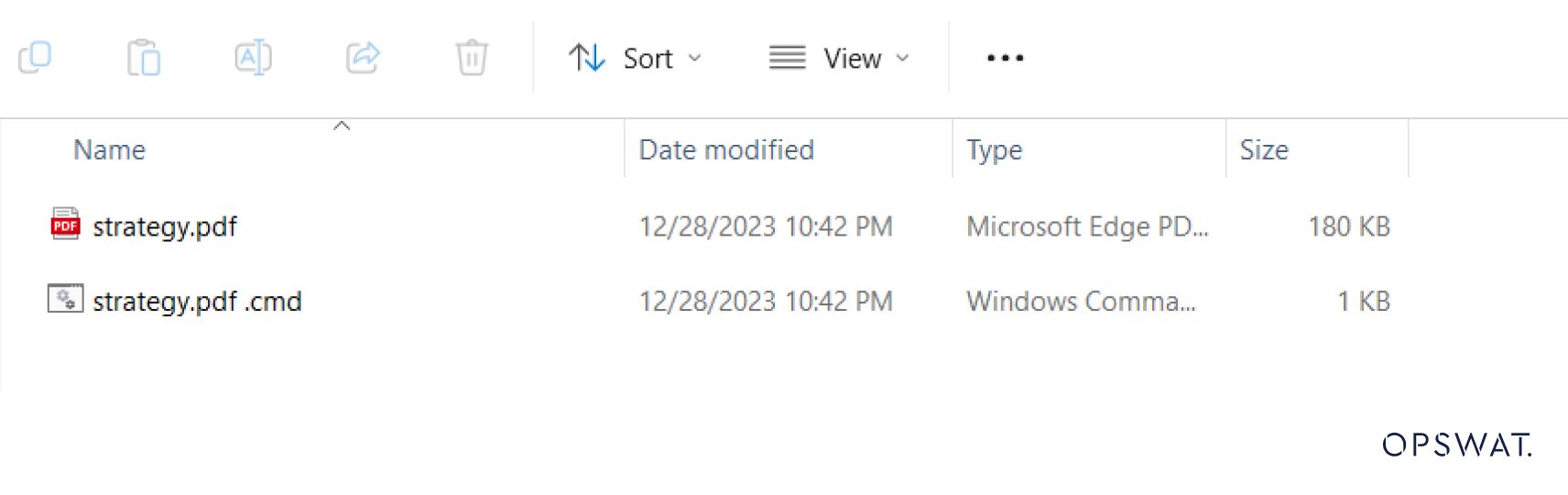

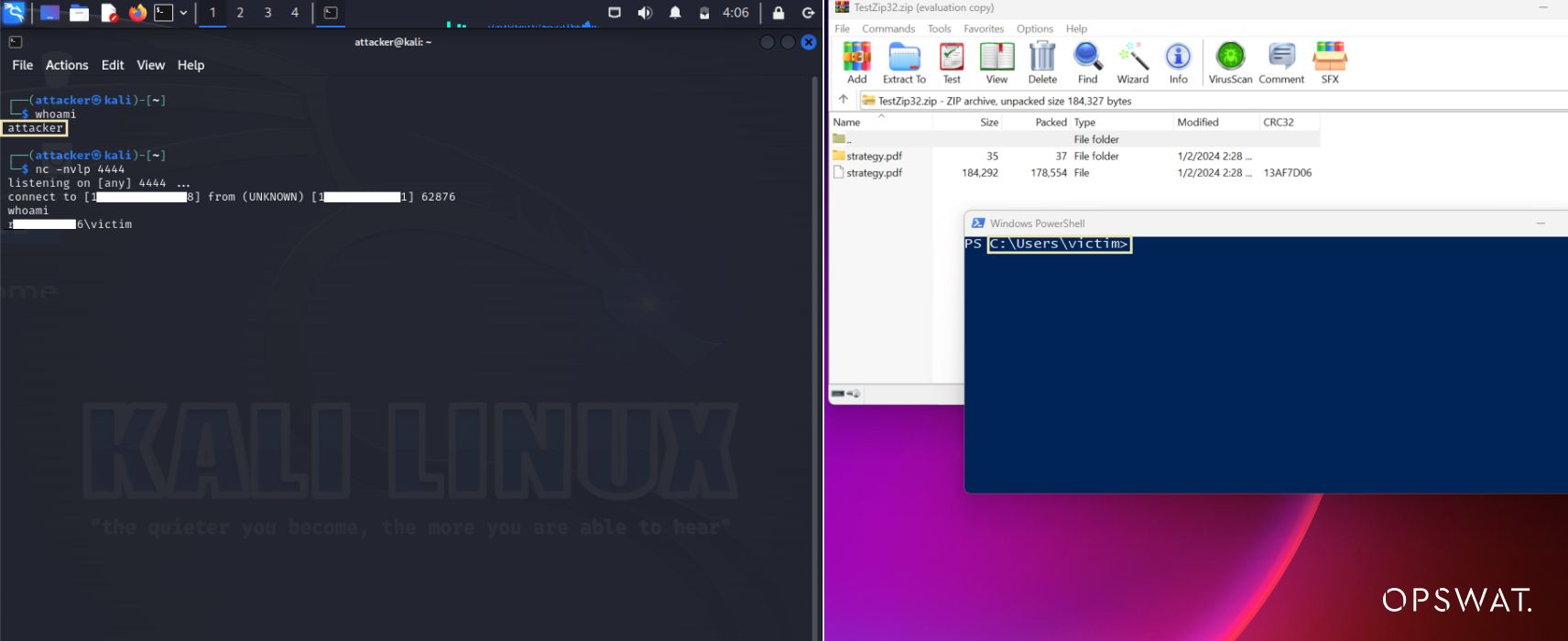

Dosya içeriği yazma işlemi sırasında WinRAR, yol normalleştirme olarak bilinen bir prosedür aracılığıyla eklenen boşlukları ortadan kaldırarak dosya yollarını ayarlar.

Çıkarma işleminden sonra WinRAR, ShellExecuteExW aracılığıyla dosya yürütmeyi tetikler. Ancak, işlev girdi olarak normalleştirilmemiş bir yol kullanır. Son boşluk karakteri yıldız işareti olarak yanlış yorumlanmakta ve orijinal olarak seçilen dosya yerine "strategy.pdf ".cmd dosyasının yürütülmesine yol açmaktadır.

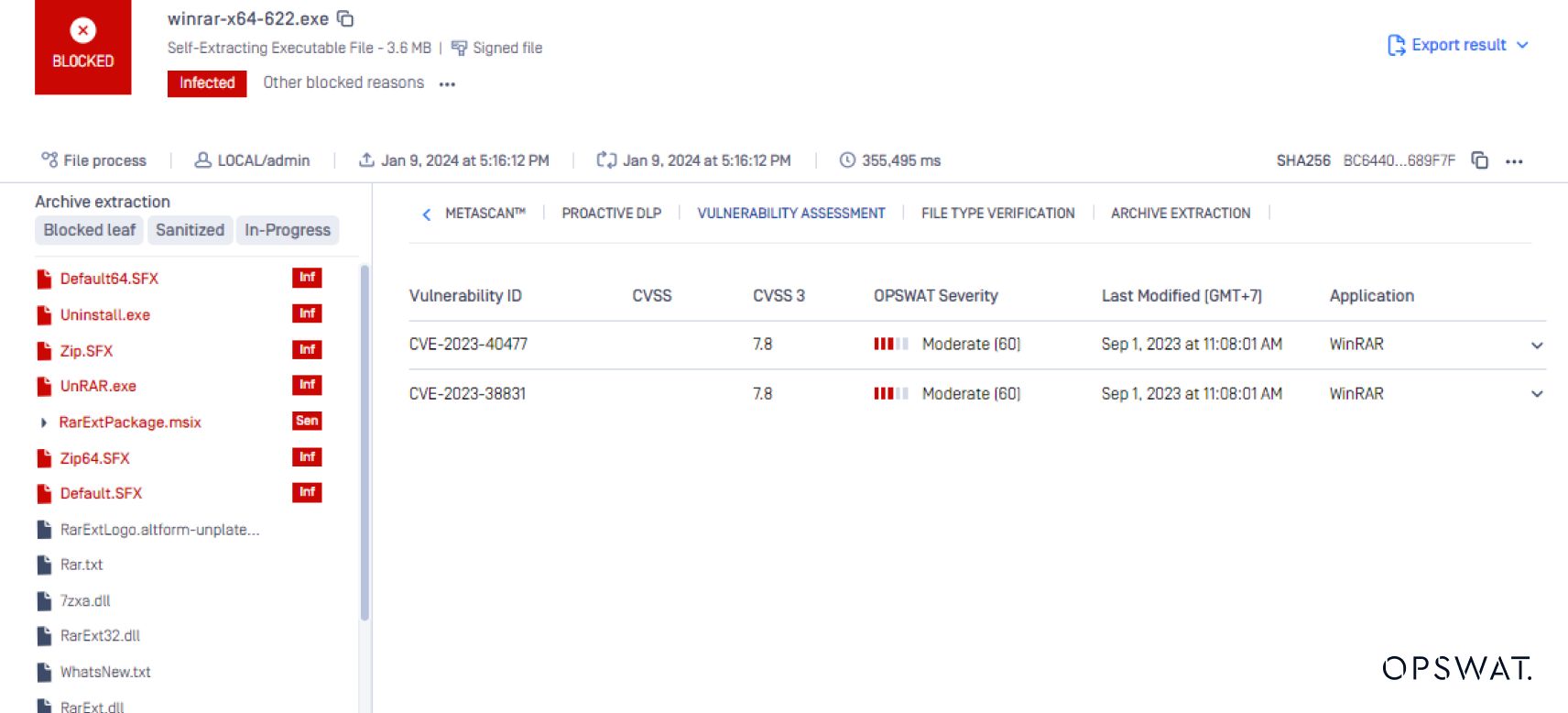

OPSWAT MetaDefender ile Simülasyon ve Tespit

CVE-2023-38831 için kavram kanıtı (POC) bir süredir mevcut ve tehdit aktörleri mevcut kampanyalarda aktif olarak kullanıyor. CVE-2023-38831 güvenlik açığını simüle etmek için OSPWAT Graduate Fellows, MetaDefender Platformunu kullanarak tehdit tespitine ilişkin gerçek dünya içgörüleri sağladı.

İstismar Mekaniği

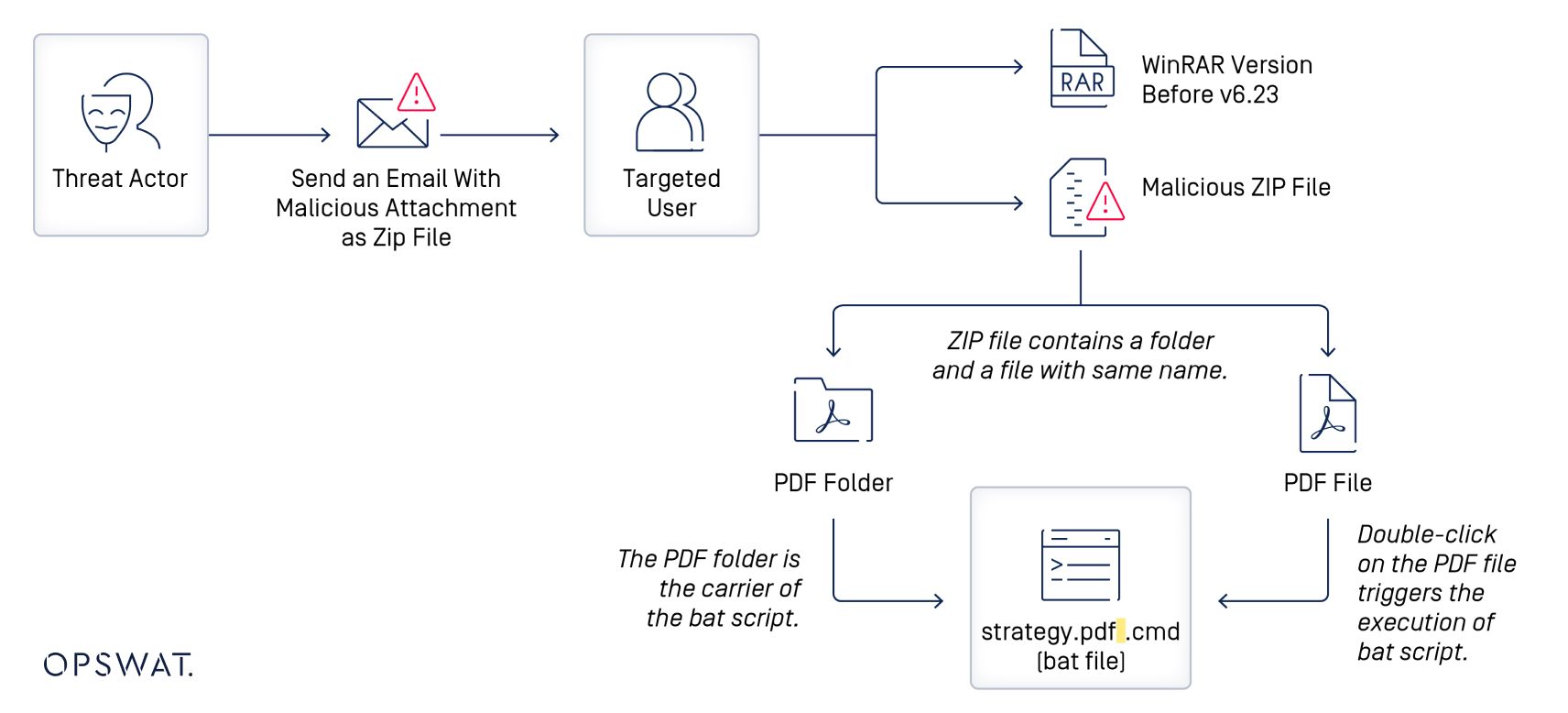

Gündelik kullanıcılar, özellikle bilgi paylaşım kanalları genişlemeye devam ettikçe, siber tehditlerden kaynaklanan önemli bir riskle karşı karşıya kalmaktadır. Kötü niyetli aktörler genellikle bu güvenlik açığından, gömülü zararlı bağlantılar taşıyan ZIP'ler gibi indirilebilir dosyalar içindeki zararlı öğeleri gizleyerek yararlanırlar. Bir başka yaygın taktik de kullanıcıların e-posta adreslerine zararlı ekler gönderildiği e-posta kimlik avıdır.

İstismar Akışı

Kullanıcılar dosyayı açmak için çift tıkladığında, kötü amaçlı kod etkinleştirilir ve tehdit aktörüne geri bağlanan bir ters kabuk oluşturulmasına yol açar. Bir bağlantı başarıyla kurulduktan sonra, saldırgan kurbanın cihazını tamamen tehlikeye atmak için yürütme komutlarından yararlanabilir.

Güvenlik Açığı Simülasyon Süreci

Güvenlik Açığı İyileştirme

Bu güvenlik açığını gidermek için birkaç temel strateji vardır.

- WinRAR'ı, saldırıları engellemek için çıkarma işleminden önce ZIP dosya adlarını düzgün bir şekilde sanitize eden 6.23 veya sonraki bir sürüme yükseltin.

- Yükseltmeden önce geçici bir hafifletme olarak Grup İlkesi veya kayıt defteri ayarları aracılığıyla ZIP dosya adı filtrelerini yapılandırın.

- Bilinmeyen kaynaklardan indirilen ZIP dosyalarını çıkarmadan önce antivirüs araçlarıyla tarayın.

- Şüpheli e-postalar gibi istenmeyen yollarla alınan ZIP'leri ayıklamaktan kaçının.

OPSWAT Kapsamı

WinRAR CVE-2023-38831 aşağıdaki çözümlerle tanımlanabilir ve tespit edilebilir:

OPSWAT MetaDefender Core

MetaDefender Core kötü amaçlı yazılımlara ve veri ihlallerine karşı koruma sağlamak için kapsamlı dosya yükleme güvenliği sağlar. OPSWAT , MetaDefender 'ı dünyanın kritik altyapısını en sofistike dosya tabanlı tehditlerden korumak için tasarladı: gelişmiş kaçamak kötü amaçlı yazılımlar, sıfırıncı gün saldırıları ve APT'ler (gelişmiş kalıcı tehditler).

MetaDefender Core , WinRAR yükleyicilerini aşağıdakileri kullanarak tarar ve analiz eder File-based Vulnerability Assessment uç noktalarda yürütülmeden önce bilinen güvenlik açıklarını tespit etmek için motor. CVE-2023-38831 gibi sahte dosya saldırılarına karşı koymak için, ZIP dosyalarını File Type Verification şiddetle tavsiye edilir. Bu teknoloji, dosya türlerini güvenilmez uzantılara göre değil, içeriğe göre doğrular. MetaDefender Core ayrıca aşağıdakilerden de yararlanır MultiscanningZIP dosyalarını, kötü amaçlı yazılımların %99'undan fazlasını proaktif olarak tanımlamak için imzalar, sezgisel yöntemler ve makine öğrenimi kullanan 30'dan fazla kötü amaçlı yazılımdan koruma motoruyla tarar. Bu çok katmanlı yaklaşım, CVE'lerle ilişkili kötü amaçlı yazılımların hızlı bir şekilde tespit edilmesine yardımcı olur.

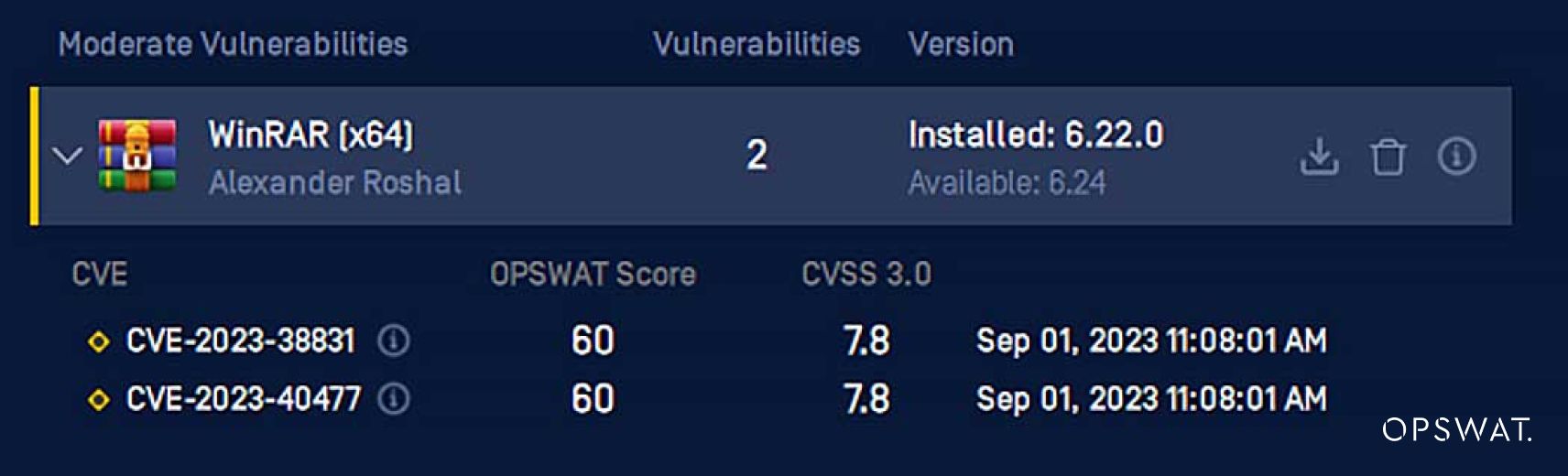

OPSWAT MetaDefender Endpoint

MetaDefender Endpoint riskli uygulamaları tespit eder ve olası güvenlik sorunlarını çözmek için düzeltme seçenekleri sunar. Kuruluşunuzun sağlam güvenliğini sağlamak için yama işlemlerine bolca zaman ayırmanız gerekir. Saldırı göstergelerini dikkatli bir şekilde aramak ve istismar girişimleri veya izinsiz giriş belirtilerini derhal tespit etmek çok önemlidir. OPSWAT MetaDefender Endpoint , WinRAR gibi güvenlik açıklarının yamalanmasını ve en son sürüme güncellenmesini kolaylaştırarak araç setinizde bir varlık olarak durmaktadır.

Son Düşünceler

CVE-2023-38831 güvenlik açığı, WinRAR'ın yaygın kullanımı ve istismar kolaylığı nedeniyle acil dikkat gerektirmektedir. Erken tespit çok önemlidir ve OPSWAT MetaDefender gelişmiş tehdit algılama ve azaltma yetenekleri sunar. Siber güvenlik uzmanları olarak, güncel kalmak, sağlam güvenlik önlemleri uygulamak ve siber güvenlik farkındalığı kültürünü teşvik etmek çok önemlidir.

OPSWAT Lisansüstü Burs Programından daha fazla CVE simülasyon projesi için abone olun ve en son blog kapaklarımızı keşfedin.