Bir gaz sıkıştırma istasyonunda rutin bir uzaktan bakım oturumu hayal edin. Bir yüklenici, bir kompresör kontrol panelindeki aygıt yazılımını güncellemek ve PID döngü parametrelerini yeniden yapılandırmak için VPN üzerinden oturum açar. Bu, istasyonun sorunsuz çalışmasını sağlayan oldukça yaygın bir görevdir. Bunu daha önce en az bir düzine kez yapmıştır.

Ama bu sefer bir terslik var.

Yüklenici farkında değil ama dizüstü bilgisayarına kötü amaçlı yazılım bulaşmış. Bir kez bağlandıktan sonra, düz ağ mimarisi ve protokol düzeyinde korumaların olmaması, saldırganların OT ortamı boyunca dönmesinin yolunu açar. Dakikalar içinde güvenlik alarmlarını devre dışı bırakır ve gaz akışını kontrol eden temel PLC'lere erişirler. Tehdit arttıkça, istasyon 36 saat boyunca çevrimdışı kalmaya zorlanır, operasyonlar durur, acil durum sistemleri ve müdahale ekipleri tetiklenir ve büyük mali kayıplara neden olur.

Bu varsayımsal bir durumdur, ancak kritik OT ve siber-fiziksel sistemlere uzaktan erişim için geleneksel VPN'lere güvenmenin çok gerçek riskini yansıtmaktadır.

VPN'ler BT İçin Üretildi, OT İçin Değil

VPN'ler, BT ortamları için güvenilir kullanıcıların internet üzerinden kurumsal kaynaklara bağlanmasına izin vermek üzere tasarlanmıştır. Kullanıcı ile dahili ağ arasında şifreli bir tünel oluşturarak çalışırlar. Bu kulağa güvenli gelse de, kullanıcının güvenilir olduğunu ve ağa girdikten sonra erişiminin sınırsız veya en fazla kontrollü olması gerektiğini varsayar.

Bu güven modeli OT bağlamında son derece kusurludur. BT sistemlerinin aksine, OT ortamları kesintiye karşı son derece hassastır, genellikle sınırlı güvenlik yeteneklerine sahip eski ekipmanlar içerir ve genellikle fiziksel süreçleri kontrol etmek için 7/24 çalışır. Bu ağlara, özellikle yükleniciler veya OEM satıcıları gibi üçüncü taraflardan geniş, yönetilmeyen erişim sağlamak ciddi güvenlik açıkları yaratabilir.

VPN'ler OT'de bir yükümlülük haline geldiğinde

İşte VPN'lerin OT ortamları için yetersiz kalmasının birkaç nedeni:

- Aşırı Ayrıcalıklı Erişim

VPN'ler genellikle ağ düzeyinde erişim sağlar, bu da bir kullanıcı bağlandıktan sonra OT ağı içinde yanal olarak hareket edebileceği anlamına gelir. Bu, en az ayrıcalık ilkesini ihlal eder. - Kalıcı Bağlantılar

VPN tünelleri uzun süre açık kalabilir ve sürekli bir saldırı yüzeyi oluşturur. Bir saldırgan uç noktayı veya kimlik bilgilerini ele geçirirse, tespit edilmeden erişim sağlayabilir. - Oturum Kontrolü Eksikliği

VPN'ler kullanıcı eylemleri üzerinde ayrıntılı kontrol sunmaz ve kullanıcılar tünele girdikten sonra izleme yeteneklerinden yoksundur. Protokol filtreleme, komut denetimi, oturum kaydı ve uyarı yoktur. Kötü niyetli bir aktör veya ihmalkar bir teknisyen bir değişiklik yaparsa, genellikle hasar oluşana kadar bunu bilmenin bir yolu yoktur. Kullanıcının OT ortamındaki faaliyetlerine ilişkin görünürlük olmadığı gibi, oturum kaydı veya denetim izleri için yerel destek de yoktur. - Güvensiz Uç Noktalar

VPN'ler ağ çevresini uzaktaki cihaza kadar genişletir ve bu cihaz güvenli olmayabilir. Güvenliği ihlal edilmiş bir yüklenici dizüstü bilgisayarı kritik sistemlere giriş noktası haline gelir. - OT Protokolleri ile Yerel Entegrasyon Yok

Geleneksel VPN'ler OT'ye özgü protokolleri anlamaz veya yönetmez. Bu, protokol düzeyinde filtreleme veya komut kısıtlamaları uygulama yeteneklerini sınırlar. Ek olarak, VPN'ler Modbus, DNP3 veya BACnet gibi doğal olarak güvensiz endüstriyel protokolleri korumak veya izole etmek için hiçbir şey yapmaz. Bu protokoller yerleşik şifreleme veya kimlik doğrulamadan yoksundur ve bir VPN tüneli aracılığıyla açığa çıkarıldığında kolayca ele geçirilebilir. - Yüksek Operasyonel Yük

VPN'lerin ve atlama sunucularının yönetimi karmaşıktır, denetlenmesi zordur ve özellikle birden fazla yüklenici ve site söz konusu olduğunda ölçeklendirilmesi genellikle pahalıdır.

Daha Güvenli, Daha Akıllı Bir Alternatif: MetaDefender OT Access

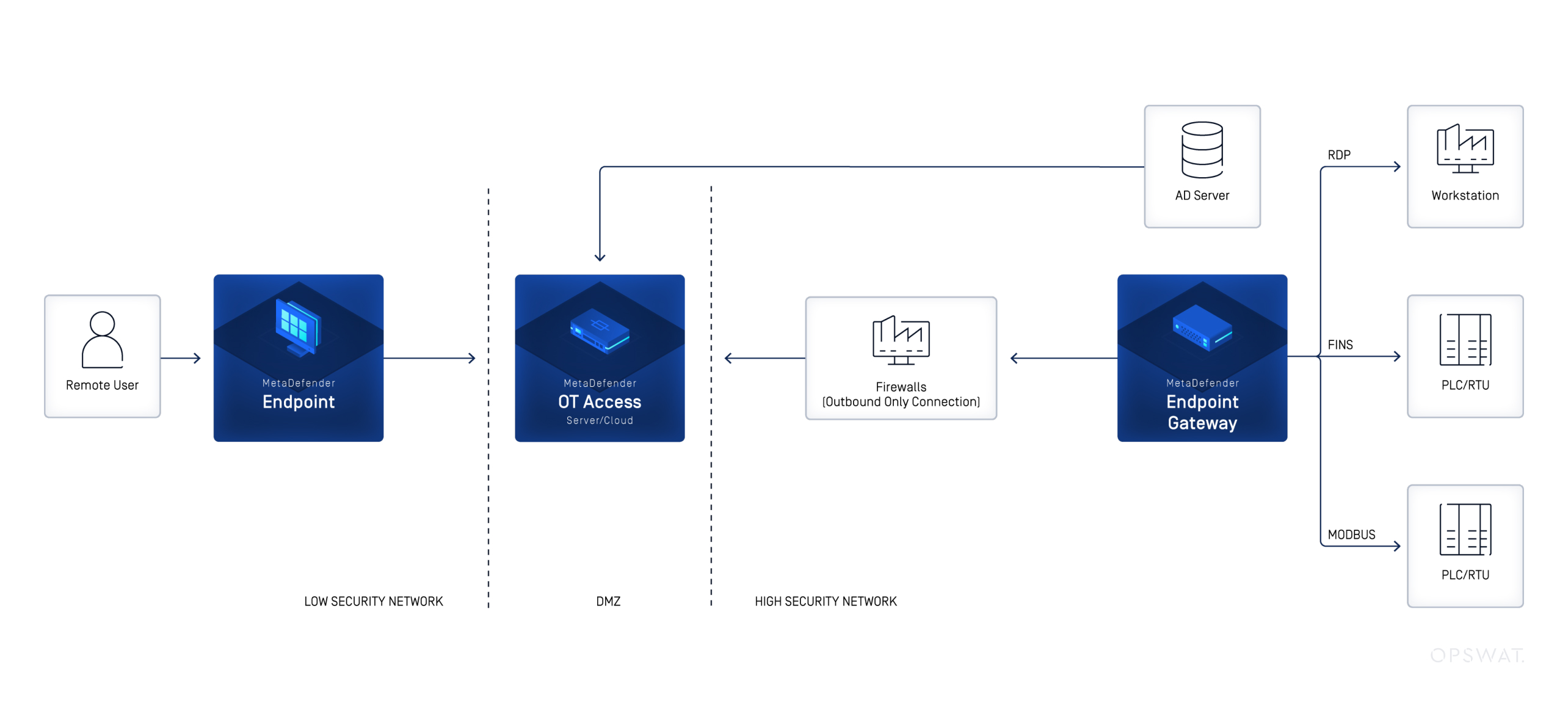

Girin MetaDefender OT Access-Endüstriyel ortamlar için özel olarak geliştirilmiş güvenli, ilke odaklı bir uzaktan erişim çözümüdür. Geleneksel VPN'lerin aksine, varsayılan olarak uç noktalara güvenmez. Bunun yerine, OT için özel olarak tasarlanmış katı erişim kuralları, oturum kontrolü ve protokol denetimi uygular.

MetaDefender OT Access 'in temel özellikleri şunlardır:

Granüler RBAC (Rol Tabanlı Erişim Kontrolü)

Yalnızca yetkili kullanıcılar belirli varlıklara, protokollere veya oturumlara erişebilir. Artık açık tüneller veya gereksiz ayrıcalıklar yok.

İnteraktif Oturum Onayı

Her erişim oturumu onay iş akışları tarafından verilebilir, böylece erişim izni verilmeden önce insan gözetimi sağlanır.

Tam Oturum Kaydı ve Denetimi

MetaDefender OT Access , uyumluluk ve adli soruşturmalar için kritik öneme sahip olan uzak oturumların eksiksiz bir denetim izini sağlar.

Protokol Düzeyinde Kontroller

VPN'lerin aksine MetaDefender OT Access , OT protokollerini anlar ve derin paket incelemesine, komut filtrelemeye ve iletişim sınırlarının uygulanmasına izin verir.

Doğrudan Ağa Maruziyet Yok

Son kullanıcılar hiçbir zaman OT ağına doğrudan bağlanmaz. Bunun yerine, oturumlar güvenli bir atlama noktası üzerinden gerçekleştirilir ve saldırı yüzeyi büyük ölçüde azaltılır.

VPN'ler Kapıyı Açar. MetaDefender OT Access Onu Korur.

Industrial kuruluşlar artık OT ortamlarında VPN'lerin yarattığı riskleri göze alamaz. Saldırı yüzeyi genişliyor ve düşmanlar en zayıf bağlantıyı -genellikle uzaktan erişim yoluyla- istismar ediyor. NERC CIP, IEC 62443 ve NIST 800-82 gibi düzenleyici çerçeveler, uzaktan erişim yolları üzerinde daha sıkı kontrolleri vurgulamaktadır.

MetaDefender OT Access , sıfır güven ilkelerine ve endüstriyel ağların gerçeklerine uygun modern bir alternatif sunar. VPN'leri güvenli, gözlemlenebilir ve politika odaklı bir uzaktan erişim çözümü ile değiştirerek, OT ortamları operasyonel verimlilikten ödün vermeden esnek kalabilir.