Genellikle URL dosyaları olarak adlandırılan İnternet Kısayolu dosyaları ilk bakışta sıradan görünebilir. Ancak yıllar içinde bu basit metin tabanlı Windows yapıları, çok aşamalı kötü amaçlı yazılım kampanyaları için güçlü etkinleştiricilere dönüştü. Düşük karmaşıklıkları, belirli işletim sistemi davranışları ve gözden kaçan güvenlik açıkları ile birleştiğinde, düşmanların bunları sessizce yeni ve tehlikeli şekillerde silah haline getirmelerine izin verdi.

Üç bölümlük bir serinin ilki olan bu makale, tehdit ortamında URL dosyalarının yeniden canlanmasını teorik ve stratejik istihbarat perspektifinden inceliyor. Yapılarını, tarihsel istismar vakalarını ve modern tehdit aktörlerinin dosya tabanlı saldırı zincirlerinde neden giderek daha fazla güvendiklerini ele alacağız. İkinci ve Üçüncü Bölümler statik ve dinamik analiz perspektiflerini inceleyecek - OPSWAT'ın FileTAC ve MetaDefender Sandboxsırasıyla.

Kötülüğe giden kısayol: URL Dosyaları

İnternet Kısayol dosyaları veya URL dosyaları, sıradan dosya türlerinin nasıl güvenlik riskleri oluşturduğunu ve doğru güvenlik açıklarıyla birleştiğinde suç faaliyetlerine olanak sağlayan bir teknoloji haline geldiğini düşünmek için ilginç bir fırsat sunmaktadır.

OPSWAT olarak, düşmanların karmaşık, kaçamak dosya türlerini kötü niyetli amaçlar için kötüye kullanması konusunda uzmanız ve müşterilerimize siber güvenlik tehditlerine karşı esnek karşı önlemler sağlamak için optimize edilmiş çözümlerle yardımcı oluyoruz. Ancak silah haline getirilmiş her dosyanın risk oluşturması için yüksek bir karmaşıklık veya gelişmişlik çıtasını karşılaması gerekmez. Bir ROP zincirindeki araçlar gibi, bazı dosyalar basittir ancak bir tehdit dizisinde bir bileşen olarak değer sağlar.

OPSWAT , hem siber suç gruplarında hem de stratejik olarak odaklanmış ulus-devlet tehdit gruplarında görüldüğü gibi, artan sayıda düşman grubun, küresel olarak çıkarları hedefledikçe karmaşık dosya ticaretini daha sık kullandığını belirtmektedir.

Bu yazıda, URL dosyalarını ve çeşitli güvenlik açıkları ve maruziyetlerin düşmanların bu basit dosya türünde fayda bulmasına yol açmasıyla tehdit alanında yeniden canlanmalarını inceleyeceğiz.

URL Dosyaları Nedir?

URL dosyaları, web URL'leri gibi ağ kaynaklarına işaret etmek üzere tasarlanmış olmaları dışında, LNK (Shell Link) dosyaları gibi diğer kısayol dosyalarına benzer bir işlev sağlayan metin tabanlı bir dosya biçimidir. Windows'ta bu dosyaların temel kullanım alanı, kullanıcının Masaüstüne, hedef URL'ye veya web uygulamasına götürmek için açılabilen tıklanabilir bir kısayol kaydetmektir.

URL dosyaları genellikle iyi belgelenmiş bir dosya biçimi değildir, eski bir Windows Shell özelliğidir ve uzun süredir Windows'ta desteklenen bir kısayol dosya türüdür. URL dosya biçimi en azından 1998 yılına kadar gayri resmi olarak belgelenmiştir.

İnternet Kısayol dosyalarına .url uzantısı verilir ve bu da "URL dosyaları" takma adını almalarına neden olur. Gerçekte, INI formatında, meta veriler ve özel veri değeri kodlaması yoluyla genişletilebilen basit bir yapıya sahip basit metin tabanlı dosyalardır. URL dosyalarını oluşturmak ve okumak için işletim sisteminde ilişkili API'ler mevcuttur.

En temel dosya, örneğin tek bir başlık ve gerekli URL özelliğinden oluşur:

[InternetShortcut]

OPSWAT

Örnekte görüldüğü gibi, bir URL dosyası çok kısa olabilir ve gerekli tek bölüm ve seçenek [InternetShortcut] ve URL'dir. Bu temel formatı aklımızda tutarak URL dosyalarının etrafındaki tehdit alanının yıllar içinde nasıl genişlediğini keşfetmeye başlayabiliriz.

Threat Intelligence URL Dosyaları Neden Önemlidir?

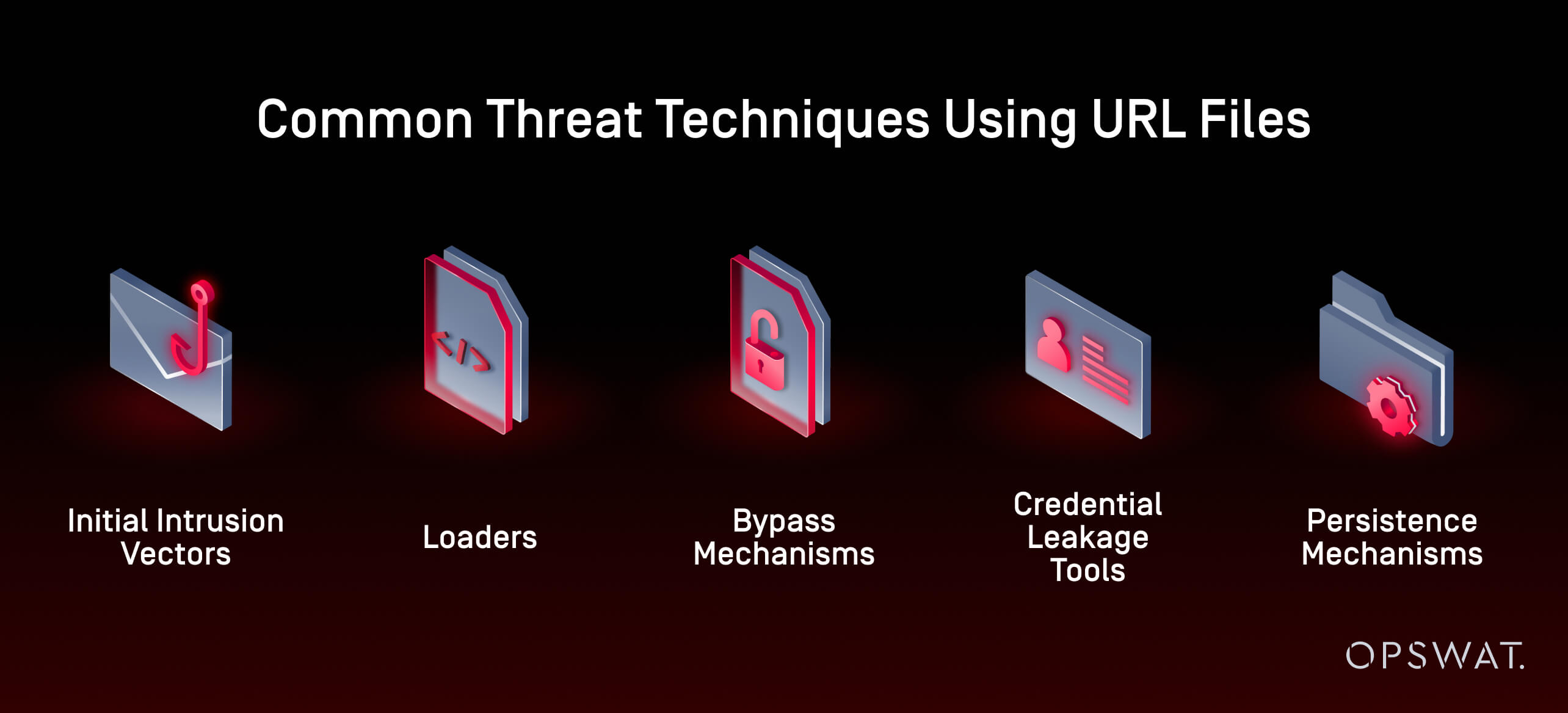

URL dosyaları ilk Windows ortamlarında kolaylık sağlayan bir özellik olarak sunulmuş olsa da, artık düşman araç setlerinde benzersiz bir konuma sahiptir. Birçok saldırgan için URL dosyaları şu işlevi görür:

- Kimlik avı ve drive-by kampanyalarında ilk saldırı vektörleri

- .hta, .js veya .cpl dosyaları gibi ikinci aşama yükler için yükleyiciler

- SmartScreen, MOTW ve diğer savunmalar için bypass mekanizmaları

- SMB işaretleme veya simge getirme yoluyla kimlik bilgisi sızıntısı araçları

- Otomatik başlatma klasörü yerleştirme yoluyla kalıcılık mekanizmaları

Kısacası: bu dosyalar artık zararsız kolaylıklar değil, gelişen saldırı yüzeyleridir.

Tehdit Ortamının Stratejik Evrimi

URL dosyalarına yeniden odaklanılması, saldırgan davranışındaki daha geniş bir eğilimi vurgulamaktadır:

- Gözden kaçan dosya türlerinin istismarı: Saldırganlar rutin olarak kurumsal ortamlara karışan formatlara yönelmektedir.

- Basitlik yoluyla karmaşıklık: Birçok tehdit aktörü, hedeflerine ulaşmak için tamamen yeni kötü amaçlı yazılımlar oluşturmak yerine birden fazla dosya formatını ve işletim sistemi özelliğini bir araya getirmektedir.

- Ulus-devlet benimsemesi: OPSWAT istihbarat analistlerinin belgelediği gibi, derin teknik kaynaklara sahip APT (gelişmiş kalıcı tehdit) grupları bile karmaşık saldırılar başlatmak için URL dosyaları gibi basit dosya türlerini kullanmaya başladı - genellikle daha büyük kampanyalar içinde düşük sinyalli bir bileşen olarak.

Bu, modern siber tehdit istihbaratının gerçekliğini yansıtmaktadır: saldırı bileşenlerini anlamak, faydalı yükleri veya altyapıyı izlemek kadar önemlidir.

İleriye Bakmak: URL Dosyaları Neden Daha Derin İncelemeyi Hak Ediyor?

Bu giriş makalesi, URL dosyalarının tehdit oluşturan bir eser sınıfı olarak anlaşılmasına zemin hazırlamıştır. Nadiren bir saldırı zincirinin yıldızı olsalar da, siber suçlu ve ulus-devlet kampanyalarında artan kullanımları onları araştırmak için hayati hale getirmektedir.

İkinci Bölümde, yapı, meta veri kötüye kullanımı ve kaçınma teknikleri dahil olmak üzere kötü amaçlı URL dosyalarının statik özelliklerini inceleyeceğiz ve OPSWAT'ın FileTAC platformunun DFI (Derin Dosya İncelemesi) aracılığıyla tehditleri nasıl ortaya çıkardığını göstereceğiz.

Üçüncü Bölümde, davranışa döneceğiz: bu dosyaların çalışma zamanında nasıl davrandığını ve OPSWAT'ın MetaDefender Sandbox' ının yürütme yollarını, kalıcılık girişimlerini ve kötü amaçlı URL kısayollarına bağlı harici iletişimi dinamik olarak nasıl algıladığını inceleyeceğiz.

Tehdit aktörlerinin en mütevazi dosya formatlarını nasıl kullandığını ve OPSWAT 'in kurumların bu formatların önüne geçmesine nasıl yardımcı olduğunu keşfetmeye devam ederken bizi izlemeye devam edin.