JavaScript/npm ekosistemi, 24 Kasım 2025'te Shai-Hulud 2.0'ın yeniden ortaya çıkmasıyla tedarik zinciri tehditlerinde yeni bir dönüm noktasıyla karşı karşıya. Kendi kendine yayılan bu solucan, özellikle açık kaynaklı bakımcıları ve onların yayınladığı paketleri hedef alıyor. Bu yeni varyant, izole edilmiş kötü amaçlı paketlerden koordineli, otomatik bir enfeksiyon mekanizmasına geçişi işaret ediyor.

Etkisi şimdiden çok ciddi boyutlara ulaştı. Yüzlerce npm paketi ve on binlerce GitHub deposu etkilendi ve JavaScript tedarik zinciri saldırısı için benzeri görülmemiş bir "patlama yarıçapı" oluşturdu. OPSWATShai-Hulud 1.0 analizine aşina olan okuyucular için, 2.0 sürümü solucanın yeteneklerini ve operasyonel ölçeğini önemli ölçüde genişletiyor: daha erken yürütme, daha geniş yayılma ve standart düzeltme yöntemlerine karşı daha dirençli olması, onu endişe verici bir tehditten tam bir ekosistem düzeyinde bir olaya dönüştürüyor.

Shai-Hulud 2.0 Hızlı Bilgiler

- Kendi kendini yayılan solucan: Shai-Hulud 2.0, GitHub kimlik bilgilerini çalar, kendini yeniden paketler ve bakımcının tüm npm portföyünde yeniden yayınlar.

- Büyük çaplı yayılma:700'den fazla enfekte npm paketi, 25.000'den fazla GitHub deposu, 500 bakımcı etkilendi; her 30 dakikada 1.000'den fazla yeni depo eklendi (Wiz).

- Ekosistemler arası etki: Otomatik npm-Maven yansıtma yoluyla Maven/Java'da da gözlemlenmiştir.

- Temel riskler: CI/CD maruziyeti, tehlikeye atılmış gizli bilgiler, kurulum sırasında yürütme ve zehirlenmiş kayıt defterleri.

- Savunma: SBOM doğruluğu, kaynak doğrulama, çalışma zamanı izleme ve sıkı token/gizli bilgi hijyeni.

Kapsam ve Eskalasyon: Hasar Ne Kadar Yaygın?

Shai-Hulud 2.0'ın yayılma ölçeği ve hızı, son zamanlarda yaşanan tedarik zinciri olaylarında görülenlerin hepsini geride bıraktı. Hedefli bir npm saldırısı olarak başlayan olay, kısa sürede binlerce projeyi ve yüzlerce bakımcısını etkileyen sistematik, platformlar arası bir enfeksiyona dönüştü.

Genellikle tek bir trojanize paketi içeren tipik npm kötü amaçlı yazılımlarından farklı olarak, Shai-Hulud 2.0 bir solucan gibi davranır. Bir geliştiriciyi ele geçirdikten sonra, GitHub kimlik bilgilerini çalar, kendini yeniden paketler ve bakımcının tüm paket setinde yeniden yayınlayarak her kurbanı yeni bir dağıtım noktasına dönüştürür. Sonuç, ekosistem genelinde hızlı ve katlanarak yayılmadır.

Güvenliği ihlal edilmiş paketler

Yüzlerce npm paketi tehlikeye girmiştir. Bunlar arasında, tanınmış kuruluşlar tarafından yürütülen yüksek görünürlükteki projeler de bulunmaktadır ve bu da aşağı akış riskini artırmaktadır.

Hızlı, Üstel Yayılma

Solucanın, çalınan kimlik bilgilerinin otomatik olarak yayınlanmasıyla her 30 dakikada bir 1.000+S yeni kötü amaçlı GitHub deposu oluşturduğu gözlemlenmiştir (Wiz). Her yeni kurban bir yayılma düğümü haline gelir ve her döngüde toplam etkiyi katlar.

Açığa Çıkan Sırlar

Shai-Hulud 2.0'ın kimlik bilgisi hırsızlığı bileşeni özellikle zararlı olduğu kanıtlanıyor. Doğrulanmış sızdırılan gizli bilgiler arasında GitHub, AWS, Google Cloud ve Azure gibi büyük platformları kapsayan 1.500'den fazla kimlik bilgisi ve jeton bulunuyor.

Bu hassas token hacmi, uzun vadeli istismar potansiyeli olan geniş, çoklu bulut güvenliği ihlalini temsil etmektedir.

İyileştirme Çalışmaları

Neyse ki, Zapier, PostHog ve Postman gibi birçok tanınmış bakımcı, paketlerinin kontrolünü geri kazanmış durumda. Kötü amaçlı sürümler npm'den kaldırıldı ve etkilenen birçok depo geri kazanılıyor veya temizleniyor.

Ancak olay hala gelişmeye devam ediyor. Hızlı düzeltme yapılsa bile, kuruluşlar bağımlılık durumunu, CI boru hatlarını ve GitHub hesaplarını, daha fazla kimlik bilgisi sızıntısı veya otomatik yeniden yayınlama belirtileri açısından izlemeye devam etmelidir.

Ekosistemler Arası Etki: npm → Maven/Java

Özellikle, bu dalga, otomatik npm-Maven artefakt dönüştürme (JFrog) yoluyla Maven/Java gibi diğer ekosistemleri de etkilemiştir.

-

npm, Shai-Hulud 2.0'ın birincil hedefi olmaya devam ederken, bu dalga, özellikle Java/Maven projelerine olmak üzere, ekosistemler arası yayılma riskini ortaya koymuştur. Güvenlik araştırmacıları, kötü amaçlı Maven artefaktını tespit etmiştir:

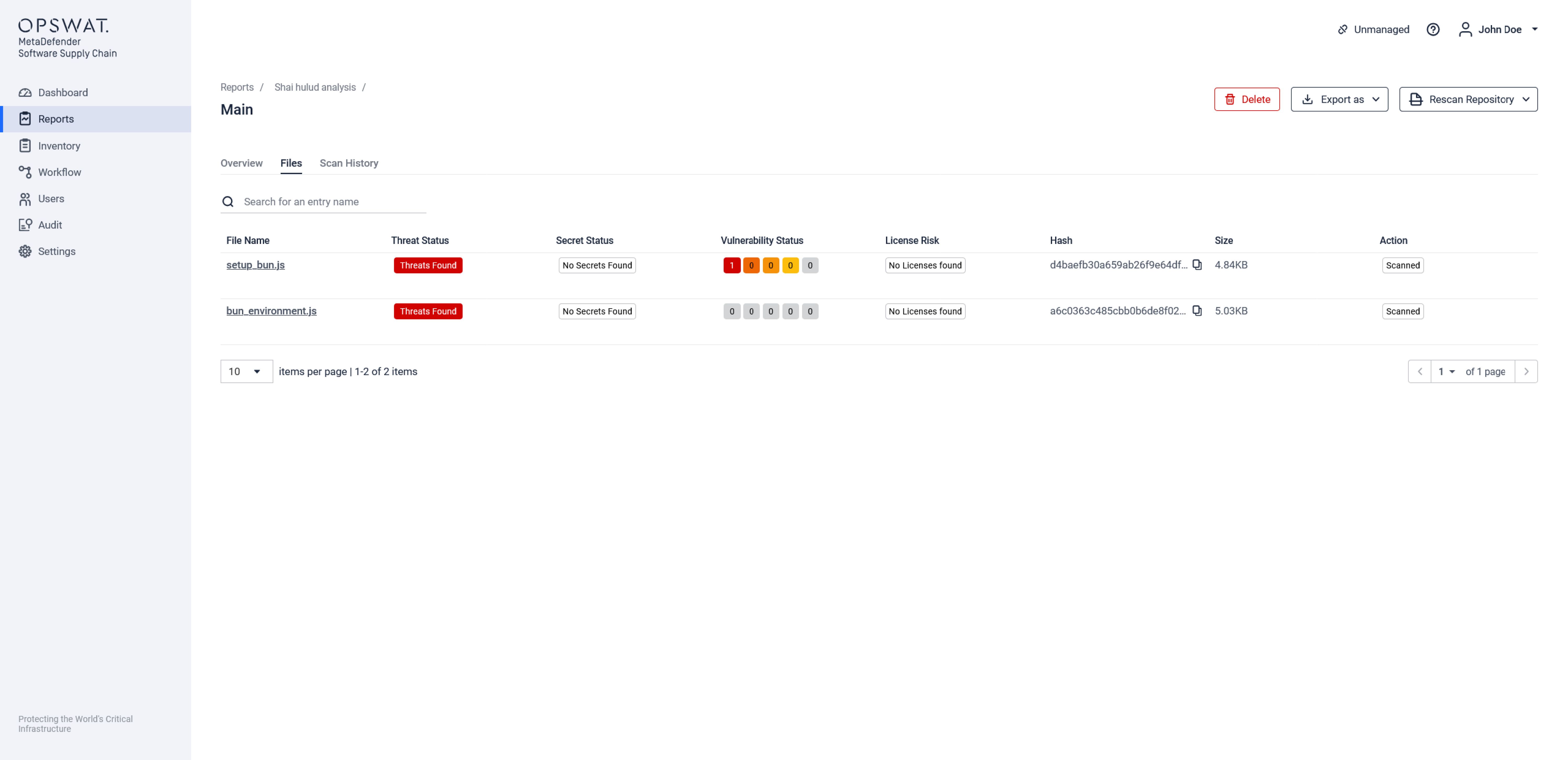

org.mvnpm:posthog-node:4.18.1aynı yükü içeren (kurulum_bun.jsvebun_ortam.js) güvenliği ihlal edilmiş npm paketlerinde bulunur (Hacker Haberleri) .

- Mekanizma: Otomatik köprüleme araçları, Java projeleri için npm paketlerini Maven artefaktları olarak yeniden oluşturur. Node.js'yi doğrudan kullanmayan ekipler, projeleri bu yansıtılmış artefaktlara bağlıysa risk altında olabilir.

Bu, tedarik zinciri saldırılarının ekosistemden bağımsız riskini göstermektedir. Npm'yi doğrudan kullanmayan projeler bile otomatik araçlar aracılığıyla bu riski devralabilir.

Shai-Hulud 2.0, modern tedarik zinciri solucanlarının çevreye duyarlı, çok aşamalı tehditler olduğunu göstermektedir: geliştirici makinelerine ve CI/CD boru hatlarına uyum sağlarlar, hem yük hem de yayılma mekanizması olarak kimlik bilgilerini toplarlar ve yayılma veya yıkıcı etkiyi sağlamak için yedek davranışlar içerirler. Algılama, yalnızca statik kod analizi değil, tüm aşamalarda çalışma zamanı davranışının izlenmesini gerektirir.

Teknik Mekanik: Solucan Nasıl Çalışır?

| Sahne | Ne Olur? |

|---|---|

| 1. İlk Erişim ve Dağıtım | Saldırganlar, ele geçirdikleri npm bakımcı hesaplarını kullanarak, aşağıdakileri içeren paketler sunmak için kullanırlar: kurulum_bun.js ve bun_ortam.js, bir önceden yükleme geliştirici makineleri ve CI/CD boru hatları arasında bağlantı kurmak. |

| 2. Gizli Çalışma Zamanı Başlatma | Yükleyici, ana bilgisayar ortamını algılar, Bun çalışma zamanını başlatır ve yüklemelerin normal görünmesi için arka planda sessizce yükü çalıştırır. |

| 3. Çevre Parmak İzi ve Ayrıcalık Yükseltme | Yük, CI platformlarını tanımlar, Linux çalıştırıcılarında Docker aracılığıyla şifresiz kök erişimi dener ve ağ akışlarını kontrol etmek için DNS veya iptables kurallarını değiştirebilir. |

| 4. Kimlik Bilgileri ve Gizli Bilgilerin Toplanması | Yük, ortam değişkenlerini ve bulut anahtarlarını toplar, yerel gizli bilgileri keşfetmek için TruffleHog'u çalıştırır, AWS/Azure/GCP kimlik bilgilerini çıkarır ve GitHub gizli bilgilerini toplamak için geçici iş akışları enjekte eder. |

| 5. Sızma ve Kalıcılık | Çalınan veriler üçlü base64 kodlamasına tabi tutulur ve kurbanın hesabındaki yeni bir depoya yüklenirken, kalıcılık kötü amaçlı bir kendi kendine barındırılan çalıştırıcı ve iş akışı aracılığıyla sağlanır. |

| 6. Solucan Yayılımı (Çoğaltma) | Çalınan npm tokenlerini kullanarak, solucan kurbanın paketlerini klonlar, kötü amaçlı dosyalar ve kancalar enjekte eder, sürümleri yükseltir ve bunları yeniden yayınlayarak özerk bir şekilde yayılır. |

| 7. Yıkıcı Geri Dönüş | Hiçbir kimlik bilgisi toplanamazsa, solucan kullanıcının ana dizinini güvenli bir şekilde silen yıkıcı bir rutin tetikler. |

PostHog Olayıyla Ortaya Çıkan CI/CD Riskleri

PostHog'un ihlali, CI/CD'nin maruz kalma riskinin inceliğini göstermektedir:

- Kötü niyetli çekme istekleri GitHub Actions'ta pull_request_target'ı kullandı.

- Bir bot PAT sızdırıldı ve bu da trojanize edilmiş npm SDK'ların yayınlanmasına olanak sağladı.

CI/CD iş akışları, otomatik olanlar bile, yüksek riskli saldırı yüzeyleridir. Komut dosyalarını kısıtlayın, token maruziyetini en aza indirin ve kısa süreli kimlik bilgilerini uygulayın.

Geleneksel Savunmaların Sınırları

- Geçişli bağımlılıklar nedeniyle bağımlılık sabitlemesi başarısız olabilir.

- Statik SCA tarayıcıları, meşru paket adları altında yeni yayınlanan, trojanize edilmiş kodları algılayamaz.

- CI/CD boru hatları üzerinden tokenlerin kötüye kullanılması, dahili depoların bile risk altında olduğu anlamına gelir.

SBOM ve Supply Chain Savunma Olarak Kullanma

SBOM ve tedarik zinciri araçları şunları sağlayabilir:

- Bağımlılık şeffaflığı: Sürüm ve bakımcı meta verileriyle doğrudan ve geçişli bağımlılıkları izler.

- Kaynak doğrulama: Beklenmedik paket değişikliklerini veya bilinmeyen bakımcıları tanımlar.

- Kimlik bilgileri ve gizli izleme: Bilgilerin dışarı sızdırılma girişimlerini veya kötüye kullanılan kimlik bilgilerini algılar.

- Davranışsal içgörüler: Yüklemeler sırasında kaynak erişimini veya olağandışı yürütme modellerini izler.

Her ne kadar kesin bir çözüm olmasa da, SBOM ile sürekli izlemeyi birleştirmek solucan benzeri saldırılara karşı savunmayı güçlendirir.

OPSWAT ve MetaDefender Software Supply ChainZinciri™

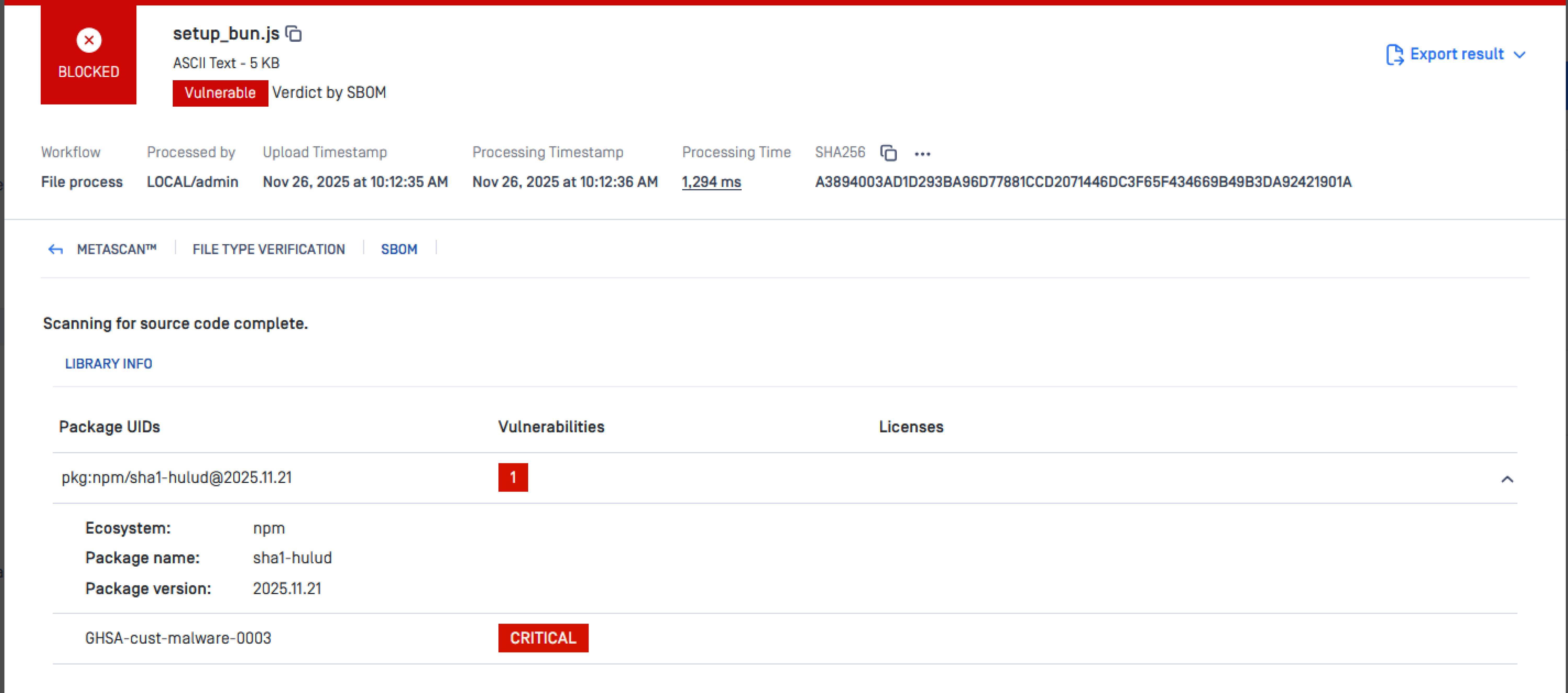

OPSWAT teknolojisi, kaynak kodu deposunu tarar ve kötü amaçlı npm sha1-hulud paketini algılar.

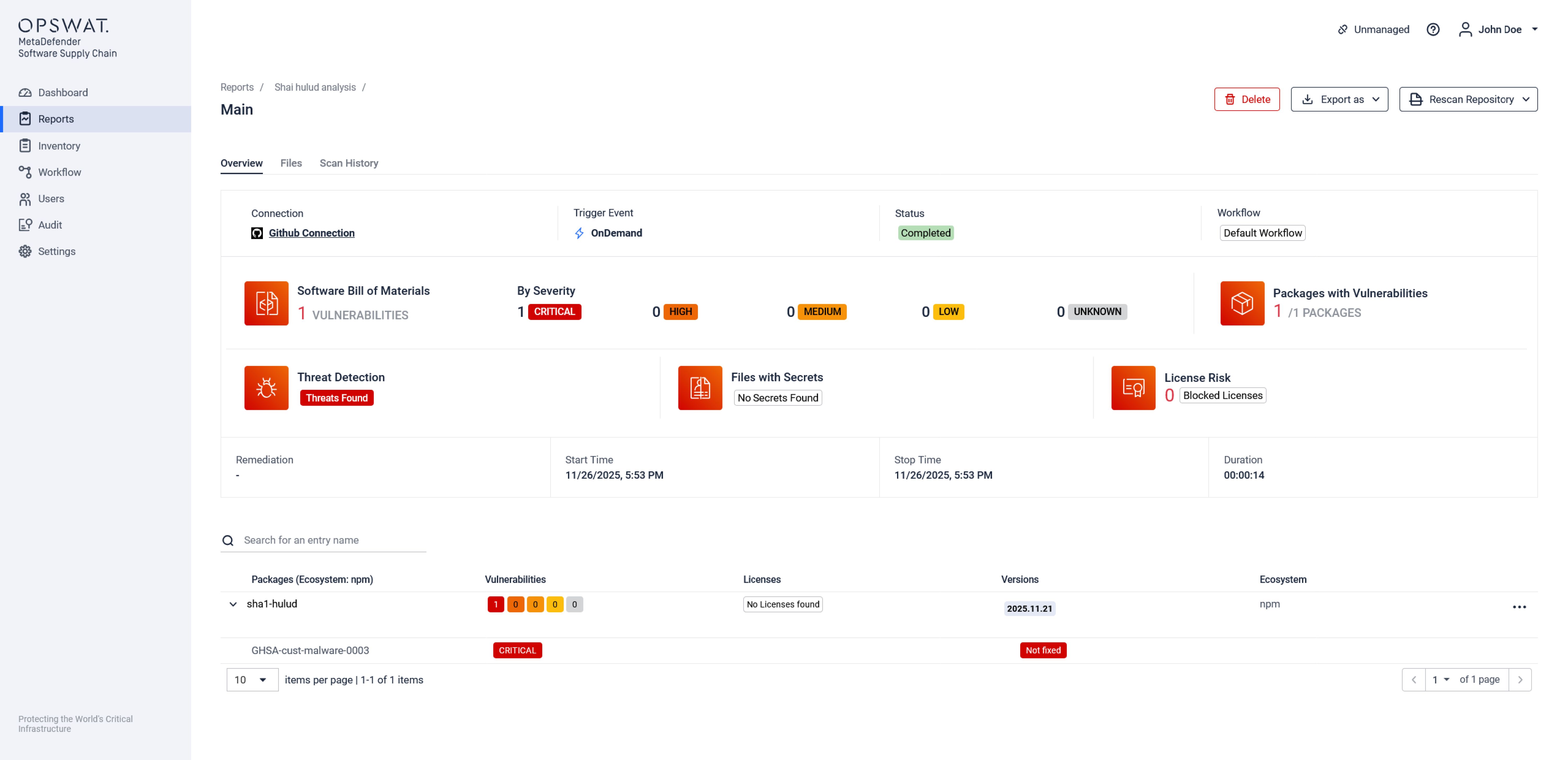

MetaDefender Software Supply Chain daha kapsamlı bir resim sunar ve güvenliği ihlal edilmiş sha1-hulud paketini tespit eder.

Veritabanımız, geliştiricilerin projelerinde kullanılan güvenliği ihlal edilmiş paketleri tespit eder:

Metascan Multiscanning, kötü amaçlı yazılımları tespit etmek için savunma katmanları ekler:

Önerilen Acil Eylemler

- Kimlik bilgilerini değiştirin: GitHub PAT'leri, npm tokenleri, SSH anahtarları, bulut kimlik bilgileri; MFA'yı etkinleştirin.

- Güvenliği ihlal edilmiş paketleri kaldırın: npm önbelleğini, node_modules'u temizleyin ve bilinen temiz sürümleri sabitleyin.

- GitHub ve CI/CD'yi denetleyin: Yeni depolar, iş akışları ve şüpheli işlemleri arayın.

- Boru hatlarını güçlendirin: yaşam döngüsü komut dosyalarını kısıtlayın, giden ağ erişimini sınırlayın ve token kapsamını en aza indirin.

- Sürekli izleme: Bağımlılıkları ele alın ve kritik saldırı yüzeyinin bir parçası olarak boru hatları oluşturun.

Önemli Çıkarımlar

Tedarik Zinciri Tehditleri Ekosistemden Bağımsızdır

Shai-Hulud 2.0'ın npm-to-Maven köprüsü aracılığıyla Maven/Java'ya sıçraması, tedarik zinciri saldırılarının dil ve ekosistem sınırlarını aşabileceğini göstermektedir. Otomatik köprüleme araçları kullanıldığında, npm'yi doğrudan kullanmayan projeler bile bu saldırılara maruz kalabilir.

Kimlik Bilgilerinin Temizliği Temeldir

Çalınan tokenlar (GitHub, npm, bulut) hassas ortamlara yayılma ve erişim imkanı sağlar. Kısa ömürlü, kapsamlı tokenlar kullanın, MFA'yı uygulayın ve herhangi bir güvenlik ihlali şüphesi durumunda kimlik bilgilerini hemen değiştirin. Süreci hızlandırmak için otomatik gizli tarama araçları kullanın.

Bütünsel Supply Chain Zorunludur

Yalnızca statik SCA taramasına veya sürüm sabitlemeye güvenmek yeterli değildir. SBOM görünürlüğü, kötü amaçlı yazılım çoklu taraması ve token/gizli koruma özelliklerini bir araya getirerek tüm ekosistemlerdeki maruz kalma riskini azaltın. MetaDefender Software Supply Chain Keşfedin

Özel olarak tasarlanmış, sorunsuz bir şekilde entegre edilmiş çözümlerle yazılım tedarik zincirinizi güvence altına almaya ve siber saldırıları önlemeye hazır mısınız?