Yeni bir kötü amaçlı yazılım ailesini işaretlemek için genel tehdit beslemelerini beklemek sizi saatlerce açıkta bırakabilir. Bu boşlukta kampanyalar yayılır, kimlik bilgileri çalınır ve ihlaller yanlara doğru hareket etmeye başlayabilir. Bu yazı, OPSWAT'ın MetaDefender Sandbox 'ının ( Filescan.io'nun arkasındaki motor) talimat düzeyinde davranış analizi, otomatik paket açma ve makine öğrenimi odaklı benzerlik araması ile bu pencereyi nasıl daralttığını göstermektedir. Bu, SOC ekiplerine, kötü amaçlı yazılım araştırmacılarına ve CISO'lara daha erken, daha yüksek güvenilirlikli tespitlere giden pratik bir yol sunar.

Sorun: Saldırganların İstismar Ettiği Bir "OSINT Gecikmesi"

Günümüz tehdit ortamında, "küçük olay" ile "büyük olay" arasındaki fark saatlerle ölçülmektedir. Yeni ikili dosyalar genellikle açık kaynak istihbaratı (OSINT) yetişmeden çok önce dolaşıma girerek düşmanlara önemli bir avantaj sağlıyor. Son araştırmalarımız gösteriyor ki:

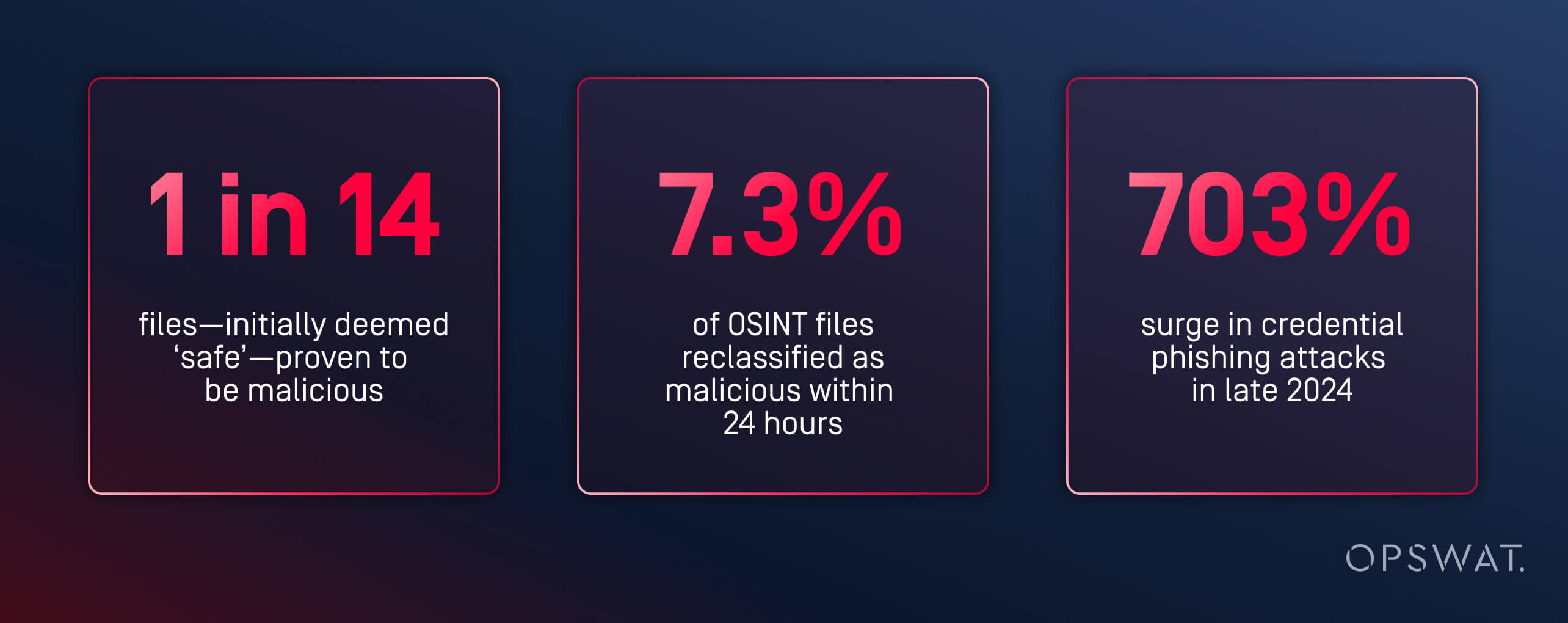

- Genel TI beslemelerinin başlangıçta görmezden geldiği her 14 dosyadan 1'i aslında kötü niyetlidir, tam da daha sonraki kampanyaların tohumunu oluşturan ilk örnekler.

- Filescan.io, bu tehditleri geleneksel kaynaklardan ortalama ~24 saat önce ortaya çıkararak saldırganların yerleşmesi için gereken süreyi kısaltıyor.

- Tüm bunlar, kimlik bilgisi kimlik avı hacimleri ~%700 artarken ve güvenlik açığı ifşaları tek bir yılda 50.000'den fazla olma eğilimindeyken gerçekleşiyor; bu da saldırı yüzeyini ve SOC'lerin önceliklendirmesi gereken "ilk görülen" ikili dosyaların sayısını artırıyor.

Çıkarım: Topluluk göstergelerini beklemek artık bir strateji değil. Bir YARA kuralı kamuya açık bir yayına düşmeden önce riski değerlendirmek ve bunu analistleri gürültüye boğmadan kurumsal ölçekte yapmak için bir yola ihtiyacınız var.

Ne Değişti? Kötü Amaçlı Yazılımlar Daha Yoğun, Daha Gizli ve Daha Çok Aşamalı

Statik kontroller tek başına modern kaçamaklara karşı mücadele etmektedir. Örnekler arasında görüyoruz:

- Kum havuzlarında gizlenen ve naif patlamadan kaçınan davranışsal geçitleme (örneğin, TLS geri aramaları, coğrafi çitle çevrili yükler, gecikmeli yürütme).

- Basit ayrıştırıcıları bozan kodlama hileleri (örn. UTF-16 BOM işaretleri).

- Paketleyici enflasyonu (VMProtect, NetReactor, ConfuserEx), yalnızca bellekteki amacı ortaya çıkaran çok aşamalı yükleyicileri sarar.

- Dosyasız ticari araçlar (PowerShell, WMI) belirleyici mantığı disk merkezli tarayıcıların en az görünürlüğe sahip olduğu RAM'e taşır.

- Karmaşıklık artıyor: Ortalama bir kötü amaçlı dosya artık 18,34 yürütme düğümü kullanıyor (geçen yıl 8,06 iken) ve zincirleme komut dosyalarını, LOLBIN'leri ve aşamalı yükleri yansıtıyor.

Sonuç: Savunucuların bu 24 saati geri kazanmak için, tutarlı paket açma, bellek iç gözlemi ve erken sinyalleri güvenilir kararlara dönüştüren otomatik korelasyon ile talimat düzeyinde davranışsal gerçeğe ihtiyaçları vardır.

MetaDefender Sandbox Avantajı: Önce Davranış, Diğer Her Şey İkinci

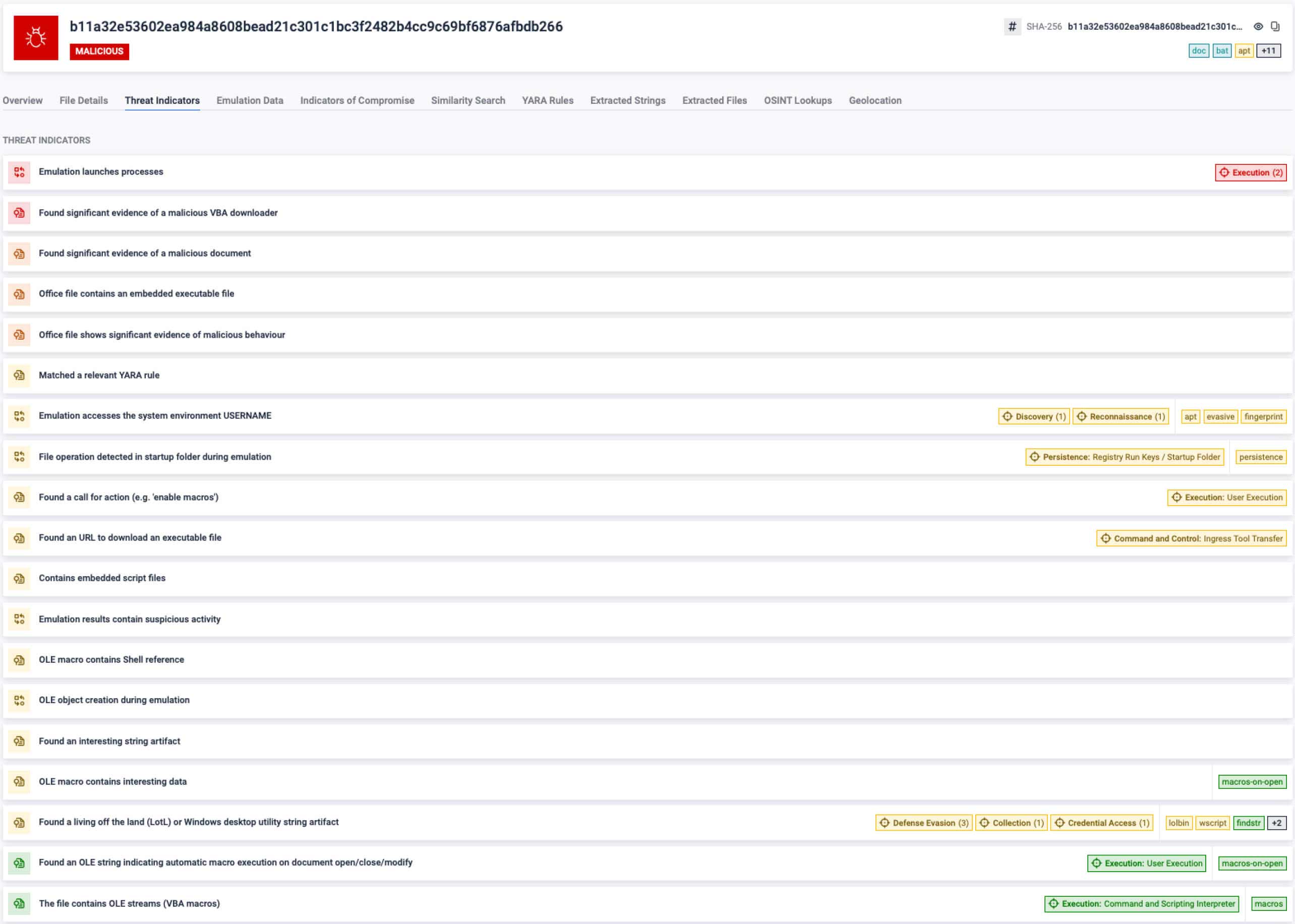

Filescan.io'ya güç veren motor olan OPSWAT'ın MetaDefender Sandbox'ı, hangi imzanın eşleştiğine değil, bir örneğin nasıl davrandığına odaklanarak OSINT gecikmesini azaltmak için tasarlanmıştır.

Core yetenekler şunları içerir:

1. Modern kaçınma yöntemlerini yenmek için komut düzeyinde öykünme - TLS geri aramalarını, zamanlama hilelerini ve bölge kilitli mantığı ele alır, böylece yükler kendilerini tamamen açığa çıkarır. Tüm yürütme yolunu gözlemlenebilir tutmak için UTF-16 BOM ve benzer ayrıştırıcı tuzaklarını etkisiz hale getirir.

2. Dosyasız ve aşamalı saldırılar için bel lek merkezli görünürlük - Diske hiç dokunmayan bellek içi yükleri (ör. PowerShell, WMI) yakalayarak, aksi takdirde gözden kaçacak eserler, yapılandırma ve C2'ler sağlar.

3. Gelişmiş paketleyicilerin otomatik olarak açılması - VMProtect, ConfuserEx, NetReactor ve özel paketleyicileri tarayarak gerçek kodu ortaya çıkarır, böylece analistler paketleyicileri değil amacı önceliklendirebilir.

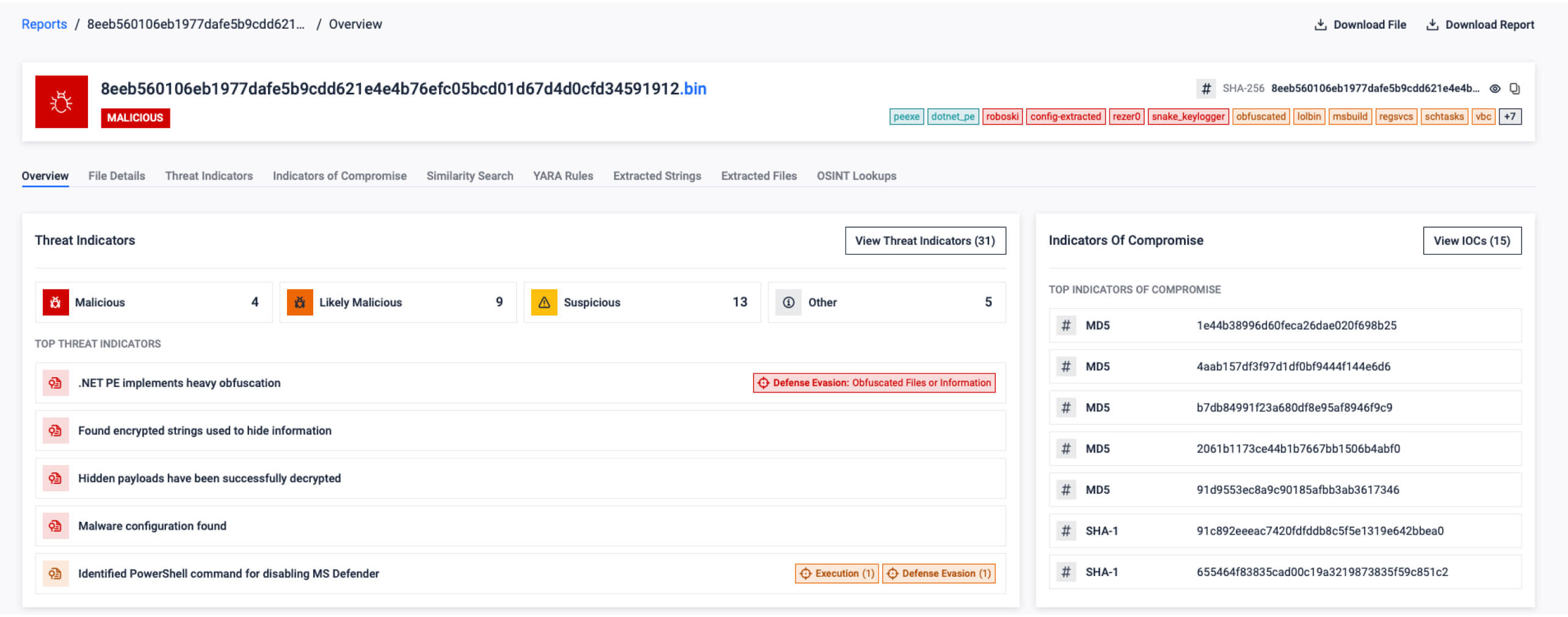

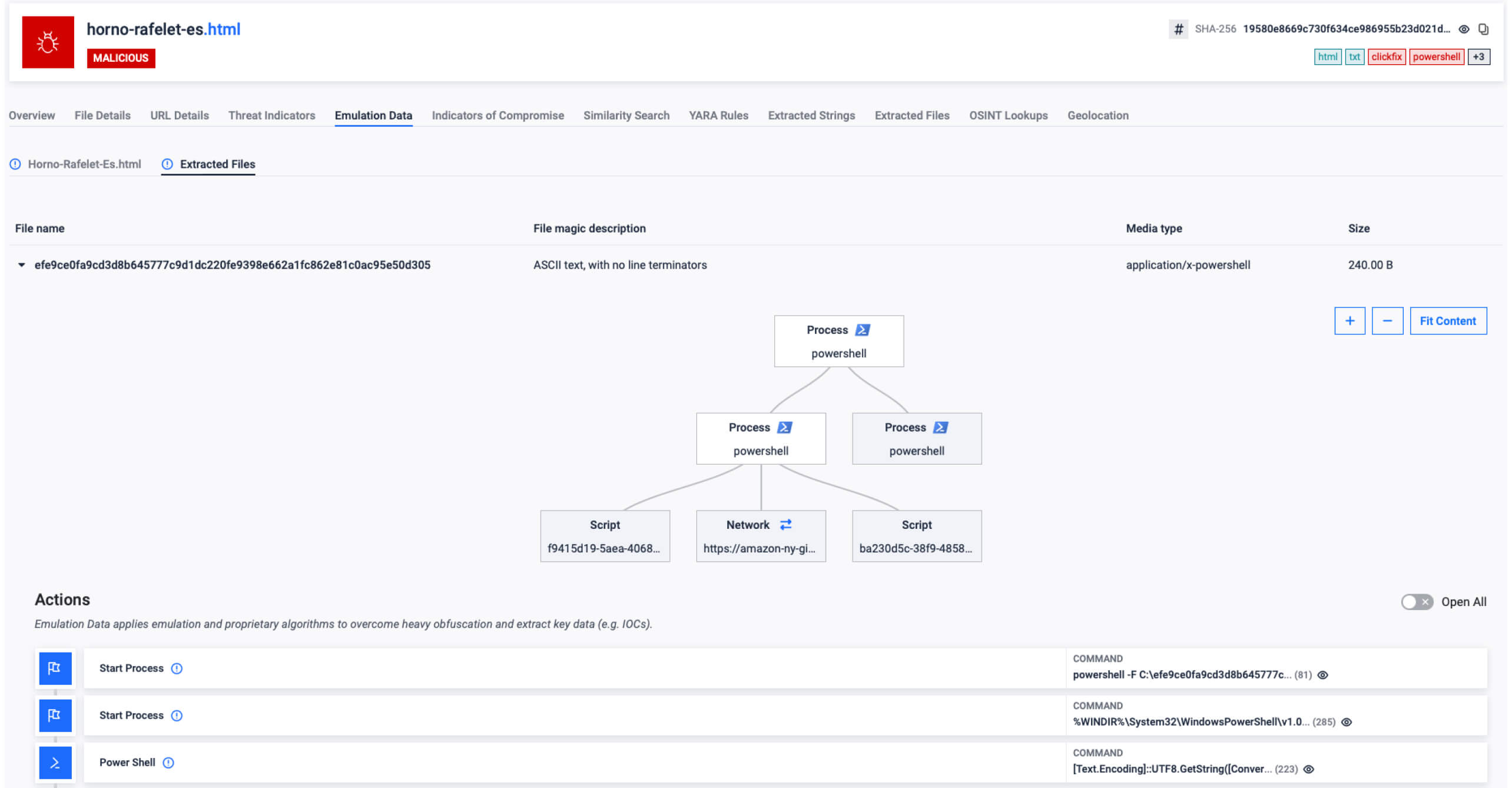

4. Zengin, açıklanabilir sonuçlar - MITRE ATT&CK eşlemesi, deşifre edilmiş yükler, ağ izleri ve tüm zinciri belgeleyen görsel bir yürütme grafiği (örneğin, .LNK → PowerShell → VBS → DLL enjeksiyonu).

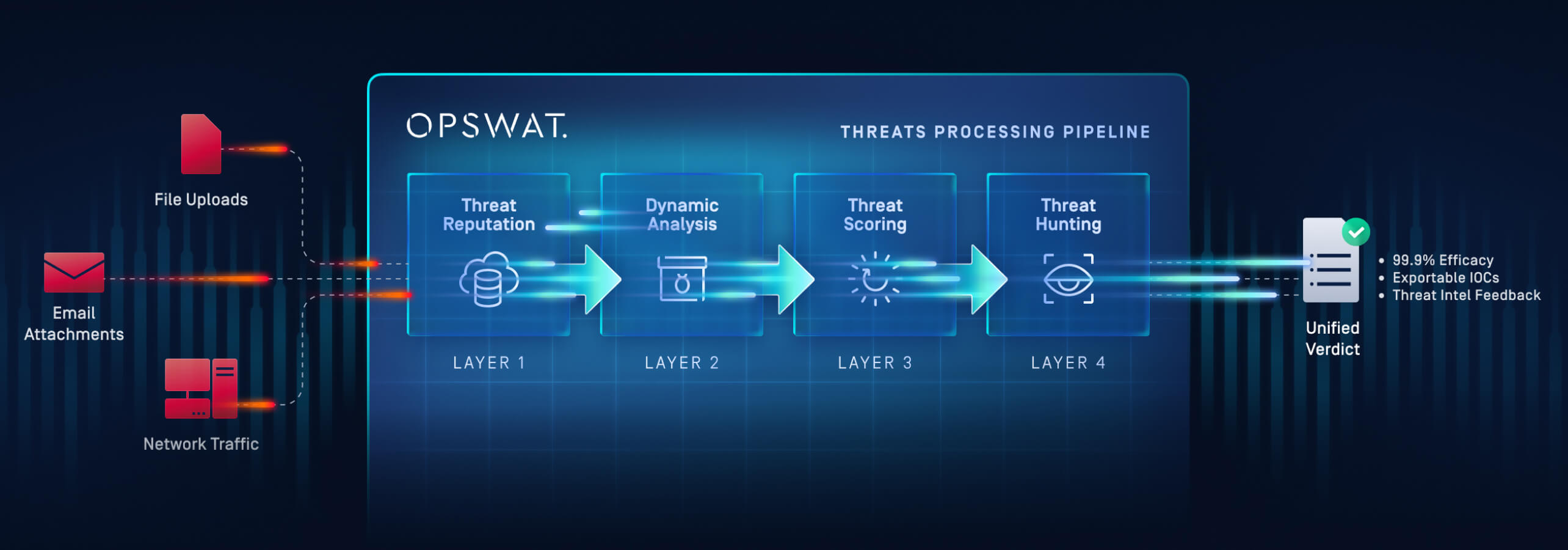

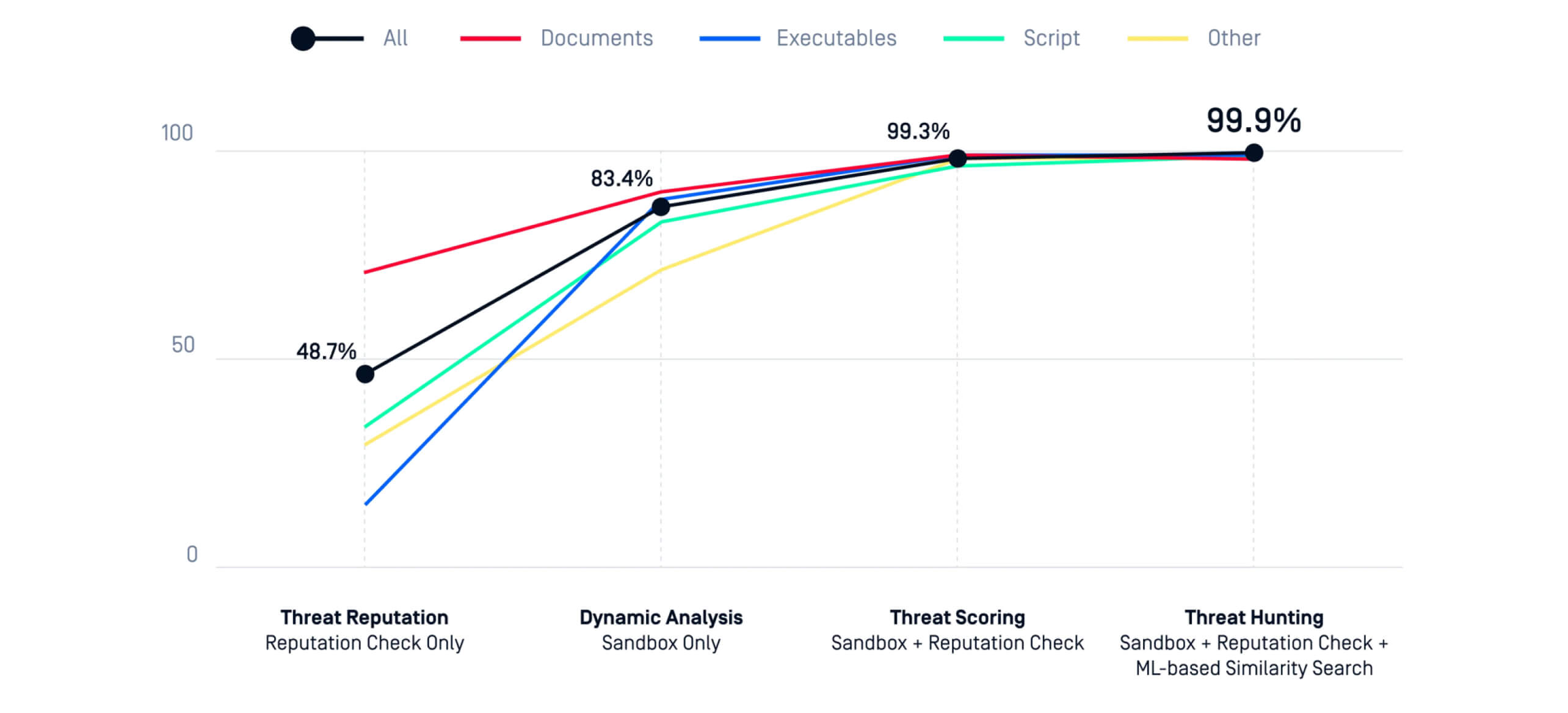

İtibar, davranışsal sandboxing ve makine öğrenimi benzerlik araması birlikte çalıştığında, kuruluşlar %99,9 tespit doğruluğu elde ederek hassasiyeti OSINT'i saatler içinde geçmek için gereken zamanlılıkla birleştirir.

Filescan.io: Herkes için Topluluk Destekli Erken Uyarı

Filescan.io aynı kurumsal sınıf korumalı alanı herkese açık hale getirir; böylece her yerdeki savunucular şüpheli dosyaları gönderebilir ve saniyeler içinde derin davranışsal gerçeği görebilir. Ücretsiz bir hesapla şunları yapabilirsiniz:

- Tam davranış analizi için dosyaları yükleyin ve patlatın.

- Deşifre edilmiş yükleri inceleyin ve ağ etkinliğini tamamlayın; hızlı triyaj için MITRE ATT&CK eşlemelerini gözden geçirin.

- OPSWAT'ın küresel Threat Intelligence daha yüksek güven sağlayan 74 milyondan fazla IOC'den oluşan büyüyen bir grafiğe katkıda bulunun ve bundan yararlanın.

Kamuya açık veya özel her tarama kolektif sinyali güçlendirir ve size dün yayınlananları değil, şu anda yayılmakta olanları daha erken görmenizi sağlar.

Ücretsiz Taramadan Tam Kapsamlı Taramaya: Bir Kez Entegre Edin, Tehditleri Her Yerde Yakalayın

Kurumlar, MetaDefender Sandbox 'ı riskli dosyaların girdiği canlı trafik yollarına yerleştirebilir:

- ICAP web proxy'lerinde ve DLP ağ geçitlerinde

- MetaDefender Core Orkestrasyonlu antivirüs ve sandbox işlem hatları için

- Girişte karantinaya almak ve analiz etmek için Managed File Transfer (MFT) iş akışları

- Teslimattan önce ekleri ve bağlantılı indirmeleri patlatmak için e-posta ağ geçitleri

- Bulut bağlantısına güvenemeyen sınıflandırılmış veya düzenlemeye tabi ortamlar için hava boşluklu dağıtımlar

İlk gün ne değişir?

- Bilinmeyenler otomatik olarak patlatılır ve ATT&CK, C2'ler, kayıt defteri/dosya sistemi değişiklikleri ve deşifre edilmiş konfigürasyonlarla zenginleştirilir.

- Benzerlik araması, karmalar ve dizeler yeni olsa bile bilinen aileler/kampanyalar ile yeni örnekleri kümeler.

- SOC triyajı "Bu kötü mü?" sorusundan "Ne kadar kötü, ne kadar bağlantılı ve başka kimler etkileniyor?" sorusuna kayar.

Saha sonucu: Enerji sektöründeki bir müşteri, MetaDefender Sandbox 'ı dosya aktarım süreçlerine entegre etti ve OSINT'in henüz etiketlemediği hedefli saldırıları engellerken manuel SOC incelemelerinde %62 azalma elde etti.

Role Dayalı Değer: Her Ekibin İlk Günde Alacağı Değer

SOC analistleri ve olay müdahale uzmanları için

- Daha hızlı triyaj: ATT&CK taktikleri ile zenginleştirilmiş, davranışsal kararlar tahminleri azaltır.

- IOC çıkarma: Etki alanlarının, IP'lerin, sertifikaların, mutekslerin ve bırakılan dosyaların otomatik olarak çekilmesi.

- Net görselleştirmeler: Yürütme grafikleri ne olduğunu ve ne zaman olduğunu gösterir, aktarımlar için idealdir.

Kötü amaçlı yazılım araştırmacıları ve TI mühendisleri için

- Paket açma ve ayrıştırma: Güvenli aile atıfları için gerçek koda (sadece sarmalayıcılara değil) ulaşın.

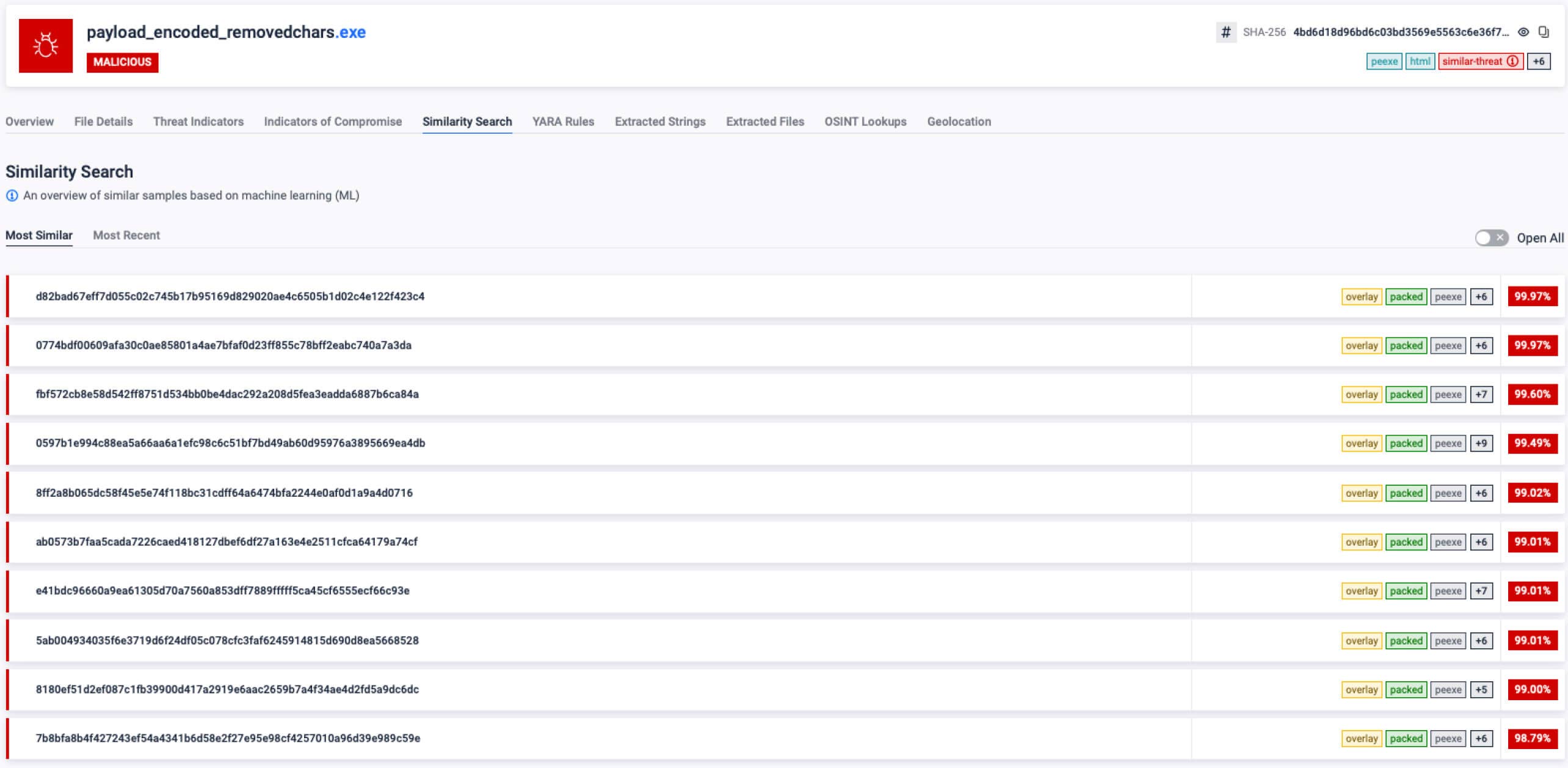

- Benzerlik araması: Yeni örnekleri geçmiş kampanyalarla yalnızca karmalara göre değil, koda ve davranışa göre kümeleyin.

- Altyapı yeniden kullanım avcılığı: Bir örnekten aktörün daha geniş araç setine dönün.

CISO'lar ve kurumsal güvenlik yöneticileri için

- Onaylanmış etkinlik: Davranış + itibar + ML, OSINT'e göre %99,97 doğruluk ve daha erken bulgular sağlar.

- Denetime hazır: Kanıt açısından zengin raporlar, her kararı eserler ve eşlemelerle destekliyor.

- Ölçek ve esneklik: Cloud veya hava boşluklu, API, mevcut kontrollerle entegre.

BT ve altyapı ekipleri için

- ICAP, MFT, e-posta ve depolama akışları arasında basit dağıtım.

- Politika otomasyonu: Risk puanına göre karantina; temiz kararına göre serbest bırakma.

- Operasyonel güvenlik önlemleri: Değişiklik kontrolü için kapsamlı günlük kaydı ve yönetici araçları.

Gerçek Dünya Kanıtları: Önemli Olan Erken, Açıklanabilir Kazançlar

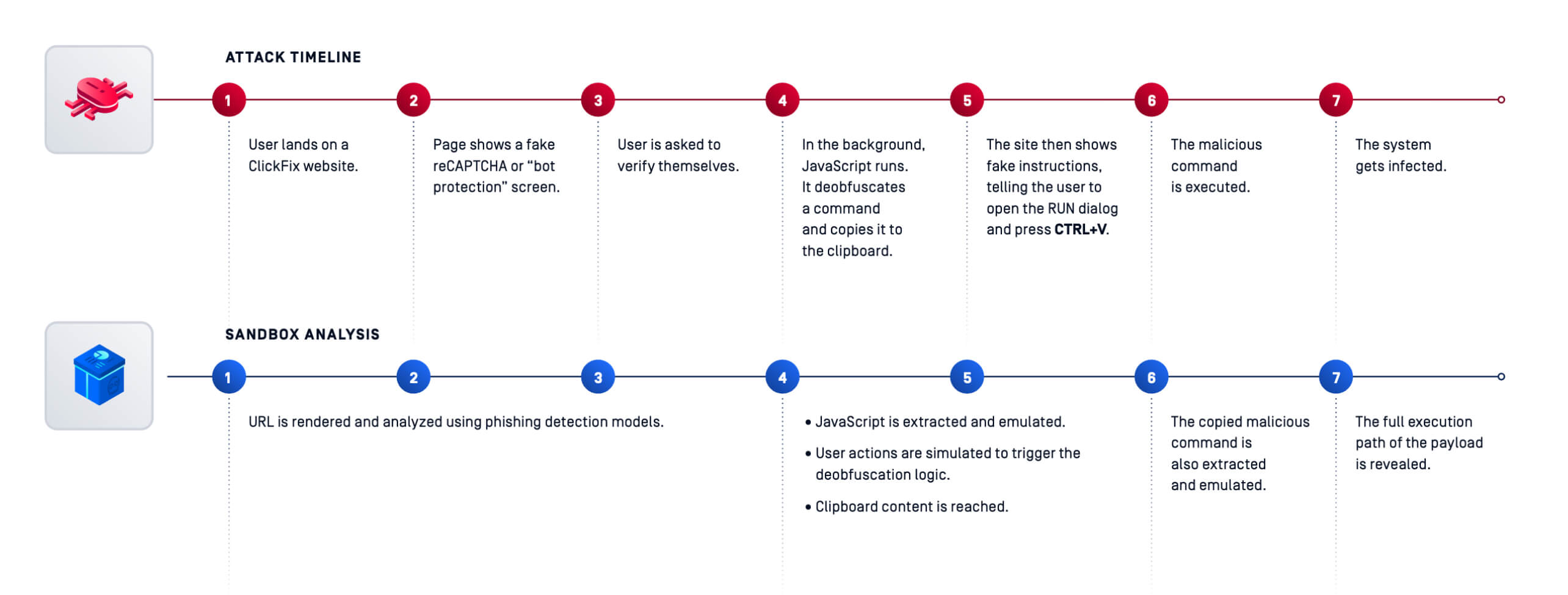

- ClickFix, halka açık ilk patlama: Filescan.io, ClickFix pano ele geçirme tekniğini hızlı bir şekilde patlattı ve sınıflandırdı - saldırganların kullanıcıları kötü amaçlı pano içeriğini yürütmeleri için kandırmak için kullandıkları uçtan uca davranışı belgeledi. Bu görünürlük, savunucuların tespitleri ayarlamasına ve kullanıcı eğitimini artırmasına yardımcı oldu.

- Snake Keylogger fully unpacked in <40s: A multi-layer Snake Keylogger variant concealed a .NET payload inside a Bitmap. The sandbox peeled back encryption layers, extracted full configuration (including C2s), and generated actionable IOCs without manual RE.

- Bilinmeyenlerin yeniden sınıflandırılması: Sandbox, herkese açık YARA isabetlerinin ortaya çıkmasından ~24 saat önce yüksek güvenirlikli davranışsal kanıtlarla OSINT "bilinmeyen" örneklerinin ~%7,3'ünü kötü amaçlı olarak yeniden etiketledi.

Operasyonel Plan: Ortamınızdaki OSINT Gecikmesini Nasıl Kapatabilirsiniz?

Erken uyarı almak için bir sökme ve değiştirme işlemine ihtiyacınız yok. Bu aşamalı planla başlayın:

1. Varsayılan olarak patlatın

Gelen tüm dosya türlerini (özellikle arşivler, komut dosyaları ve Office biçimleri) web, e-posta ve MFT kilit noktalarında MetaDefender Sandbox üzerinden yönlendirin. Sonuçları risk puanları ve ATT&CK taktikleri ile etiketleyin.

2. Elden çıkarmayı otomatikleştirin

Karantina/serbest bırakma kararlarını otomatikleştirmek için sandbox kararlarını ve benzerlik puanlarını kullanın. Yüksek riskli davranışları (örn. kimlik bilgisi hırsızlığı, enjeksiyon, LOLBIN kötüye kullanımı) kontrol altına alma oyun kitapları için SOAR'a iletin.

3. Yeni

karmaları kümeleyin Karmalar yeni olduğunda, benzerlik araması onları davranışa göre ailelere/kampanyalara bağlar. Bu, daha hızlı zenginleştirme sağlar ve "yetim" uyarıları azaltır.

4. Davranışlardan avlanın

Davranışlar etrafında avlar oluşturun (örneğin, ClickFix'e benzer pano komutu enjeksiyonu; Office'ten şüpheli alt işlemler; garip sertifika API kullanımı) ve EDR ve DNS günlüklerinde korumalı alan IOC'leri ile zenginleştirin.

5. Önemli olan deltayı ölçün

Bilinmeyen tehditler için Ortalama Tespit Süresini (MTTD) izleyin, 'ilk görülenden engellemeye' kadar geçen süreyi ölçün, tasarruf edilen manuel triyaj saatlerini belirleyin ve kum havuzu onaylı tehditler için kontrol altına alma Hizmet Düzeyi Sözleşmelerini (SLA'lar) izleyin. Enerji sektörü örneğinde gösterildiği gibi analist iş yükünde adım adım bir azalma bekleyin.

Bu Neden İşe Yarıyor (ve Yaramaya Devam Ediyor)

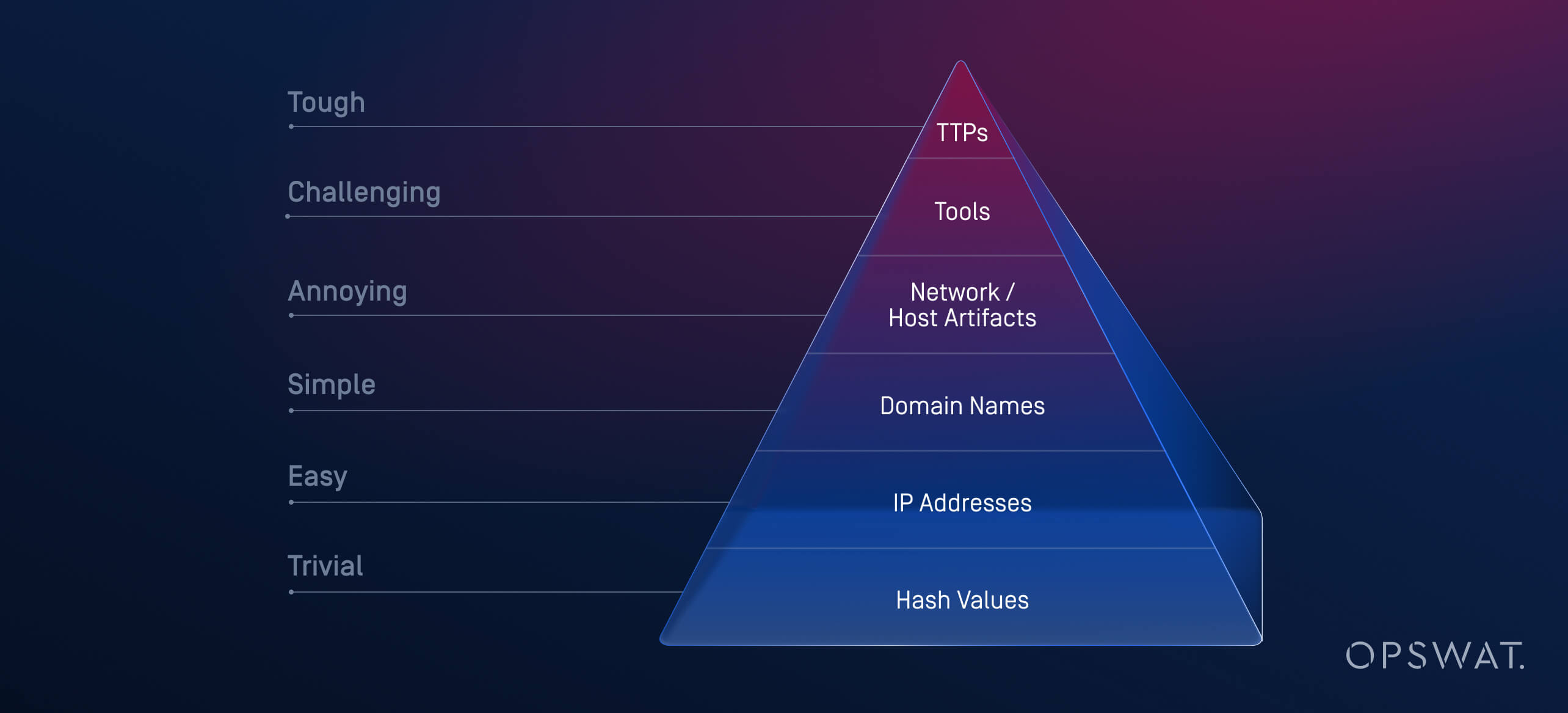

Saldırganlar gelişir, ancak davranışsal temeller değişmez. Dizeler, paketleyiciler ve şifreleyiciler değişse bile, yüklerin değişmeye devam etmesi gerekir:

- Kimlik bilgilerine, gizli bilgilere veya jetonlara dokunun

- Yeniden başlatmalar boyunca devam eder

- Altyapı ile görüşün

- İşletim sistemini açık şekilde manipüle edin

Kötü amaçlı yazılımın hangi imzayla eşleştiğinden ziyade ne yapması gerektiğini yakalayarak, "aynı aktör, yeni araç" evrimleri arasında genelleme yapan benzerlik aramasıyla güçlendirilen kalıcı görünürlüğü korursunuz. Filescan.io'dan topluluk telemetrisi ekleyin ve kuruluşunuz yerel kontrol veya gizlilikten ödün vermeden paylaşılan erken uyarıdan yararlansın.

Uygulamada Görecekleriniz

- Daha temiz kuyruklar: Daha az "bilinmeyen"; daha yüksek doğrulukta, kanıt destekli uyarılar.

- Daha hızlı olay raporları: Görsel zincirler, ATT&CK eşleştirmeleri ve deşifre edilmiş konfigürasyonlar, rapor yazımını saatlerden dakikalara indirir.

- Daha iyi masa üstü sonuçları: Belirli davranışlara bağlı yürütülebilir oyun kitapları (örneğin, sandbox C2'lerine dayalı blok listesi, LOLBIN modellerinde EDR sınırlaması).

- Yönetici netliği: Denetime hazır eserler ve doğruluk ölçümleri doğrudan risk duruşu KPI'larına dönüşür.

Harekete Geçme Çağrısı: Daha erken bulun. Daha hızlı hareket et.

- Filescan.io 'da ücretsiz bir tarama deneyin ve derin davranışın, deşifre edilmiş yüklerin ve IOC'lerin ne kadar hızlı göründüğünü izleyin.

- MFT tıkanma noktalarınıza analizi entegre etmek ve MTTD ve triyaj yükünüz üzerindeki etkisini ölçmek için MetaDefender Sandbox 'ın kurumsal deneme sürümünü talep edin.

Ücretsiz olarak sağladığımız içgörü düzeyi buysa, boru hattınıza tamamen entegre edildiğinde ortaya çıkacak artışı hayal edin.

Sıkça Sorulan Sorular (SSS)

Bu blogdaki araştırma nereden geliyor?

OPSWAT'ın dahili tehdit telemetrisi ve Filescan.io aracılığıyla ortaya çıkan sandbox analizlerinden ve bu yazıyı bilgilendirmek için kullanılan Threat Landscape çalışması için sentezlenen bulgulardan. Belirli istatistikler (örneğin, OSINT gecikmesi, %7,3 yeniden sınıflandırma, 74 milyondan fazla IOC ve %99,97 doğruluk) program verilerimizden ve mühendislik doğrulamamızdan gelmektedir.

"Benzerlik araması" imzalardan nasıl farklıdır?

İmzalar bilinen özelliklerle tam olarak eşleşir; benzerlik araması, ilgili örneklerdeki kod ve davranışları ilişkilendirerek karmalar, paketleyiciler veya şifreleme katmanları değiştiğinde bile aile bağlantılarını ortaya çıkarır.

Bunu hava boşluklu bir ağda çalıştırabilir miyim?

Evet. MetaDefender Sandbox , sağlam analiz ve raporlamayı korurken hassas veya düzenlemeye tabi ortamlar için tamamen bağlantısız dağıtımları destekler.

En iyi ilk entegrasyon noktası nedir?

E-posta ekleri ve MFT girişi anında değer sunar: yüksek hacim, yüksek risk ve kum havuzu kararlarına ve risk puanlarına dayalı basit politika otomasyonu.