Endüstriyel otomasyon, enerji ve kritik altyapı dahil olmak üzere OT (operasyonel teknoloji) ve CPS (siber-fiziksel sistemler) ortamları, ağ iletişimlerinde yüksek düzeyde güvenlik, ölçeklenebilirlik ve verimlilik talep etmektedir. Birden fazla VLAN arasında kesintisiz iletişim sağlarken farklı ağ segmentleri arasında izole, kontrollü ve yapılandırılmış trafik akışı sağlamak önemli bir zorluktur. Q-in-Q, 802.1ad veya Q-in-Q tünelleme olarak da bilinen çift VLAN etiketleme, müşteri VLAN'larını bir servis sağlayıcı VLAN'ı içinde kapsülleyerek etkili bir çözüm sağlar. Bu, segmentasyonu korur ve güvenilir veri iletimi sağlar.

Çift VLAN Etiketlemeyi (Q-in-Q) Anlama

Çift VLAN, bir VLAN etiketini diğerinin içinde kapsülleyerek kuruluşların dahili VLAN yapılandırmalarına müdahale etmeden VLAN'ları ağ sınırları boyunca genişletmesine olanak tanır. Bu teknik özellikle kontrol sistemlerini, PLC'leri, SCADA ortamlarını ve operasyonel verileri izole etmek için ağ segmentasyonunun gerekli olduğu endüstriyel kurulumlarda kullanışlıdır.

Çift VLAN Etiketlemenin Temel Bileşenleri:

- Dış VLAN (Hizmet VLAN'ı): Servis sağlayıcı tarafından yönetilen bu VLAN, paylaşılan ağ altyapısı üzerinden trafik aktarımını kolaylaştırarak müşteri verilerinin kapsüllenmiş ve yalıtılmış kalmasını sağlar.

- İç VLAN (Müşteri VLAN'ı): Kuruluş tarafından atanan orijinal VLAN etiketi. Bozulmadan kalır ve hedefte geri yüklenir.

Q-in-Q'dan yararlanarak endüstriyel işletmeler, VLAN bütünlüğünü korurken ve operasyonel karmaşıklığı azaltırken ağlarını verimli bir şekilde ölçeklendirebilir.

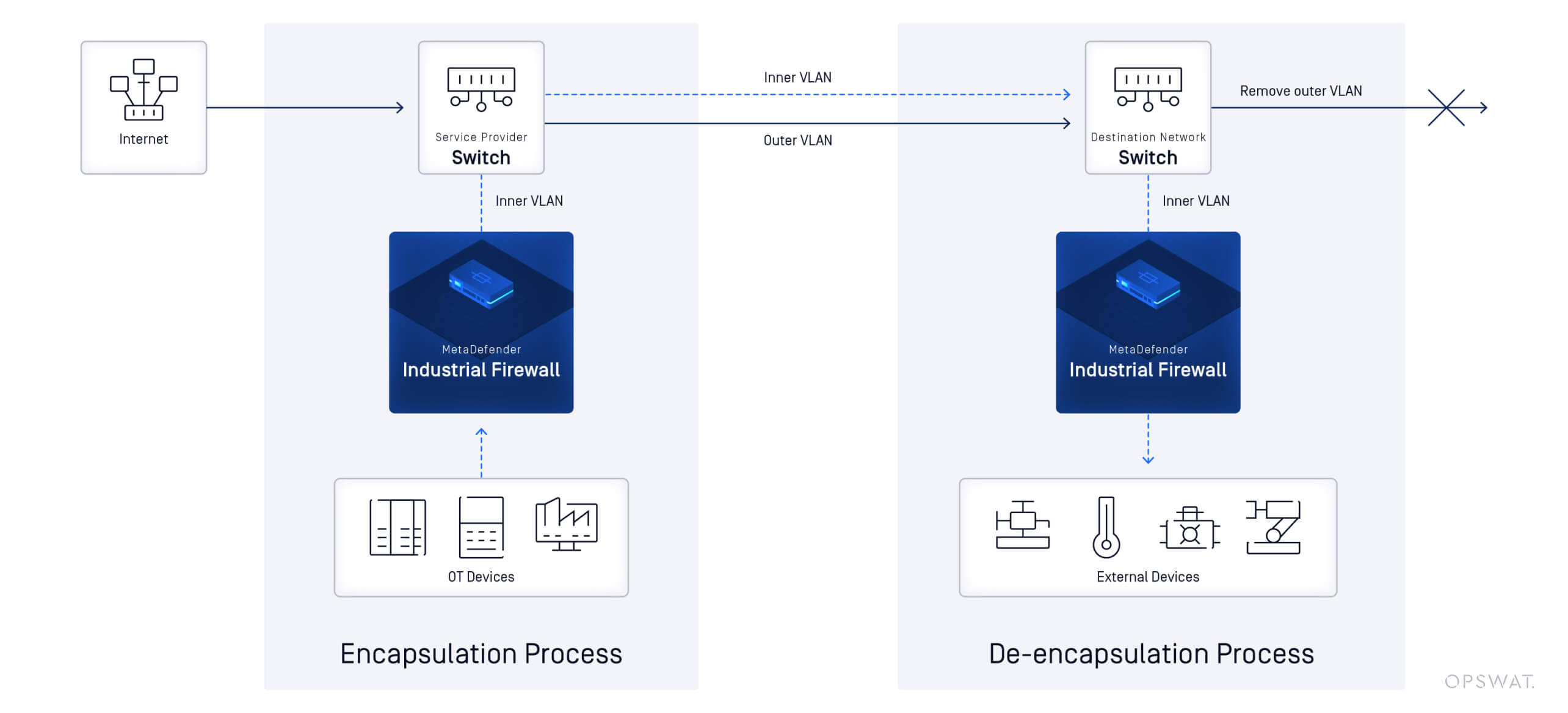

Industrial Kurulumlarda Çift VLAN Etiketleme Nasıl Çalışır?

Bu yapılandırılmış trafik akışı, endüstriyel ağların her bir segmenti yönetilebilir tutarken VLAN'ları birden fazla konuma genişletmesine olanak tanır.

OT Ağlarında Çift VLAN'ın (Q-in-Q) Faydaları

Trafik Ayrımı

Çift VLAN, bir OT ağının farklı bölümleri arasında trafiğin ayrılmasını sağlar. Bu, PLC'lerden gelen kritik kontrol trafiğinin diğer gerekli olmayan trafikten izole kalmasını sağlayarak güvenilirliği artırır ve paraziti en aza indirir.

Ölçeklenebilirlik

OT ağları genişledikçe Q-in-Q, artan sayıda VLAN'ı verimli bir şekilde yönetmek için bir çözüm sağlar. VLAN ID tükenmesini önler, bu da özellikle birden fazla PLC ve kontrol sistemine sahip büyük endüstriyel tesisler için faydalıdır.

Güvenlik

Q-in-Q, endüstriyel bir ağ içindeki farklı VLAN'ları izole ederek belirli ağ güvenlik kontrollerini geliştirebilir ve basitleştirebilir. Ancak VLAN'lar tam bir güvenlik çözümü değildir. VLAN atlama gibi teknikler kullanılarak atlatılmaları nispeten kolaydır.

Basitleştirilmiş Ağ Yönetimi

Q-in-Q, endüstriyel ağlarda yapılandırılmış bir VLAN hiyerarşisi oluşturulmasını sağlar. Bu, ağ yapılandırmasını basitleştirir, operasyonel karmaşıklığı azaltır ve sorun gidermeyi daha verimli hale getirir.

Satıcı Bağımsızlığı

Yaygın olarak benimsenen IEEE standardı 802.1Q'nun (2011) bir parçası olan Q-in-Q, birden fazla ağ satıcısı tarafından desteklenmektedir. Bu, endüstriyel operatörlerin farklı donanımları entegre etmesine ve yine de tek tip trafik segmentasyonu ve yönetimini sürdürmesine olanak tanır.

OT Ortamlarında Çift VLAN Etiketleme (Q-n-Q) için Kullanım Örnekleri

- Servis Sağlayıcı Köprüleme: Q-in-Q, Katman 2 VPN'leri büyük ölçekli OT ağlarına genişleterek farklı endüstriyel siteler arasında iletişim sağlar.

- Industrial Otomasyon: Üretim tesisleri ve enerji şebekeleri, otomasyon cihazları ve kontrol sistemleri arasındaki trafiği ayırmak ve sorunsuz çalışmayı sağlamak için Q-in-Q kullanır.

- Akıllı Şebekeler: Q-in-Q, trafo merkezleri ve kontrol merkezleri arasındaki trafiği yönetmeye yardımcı olarak akıllı şebeke dağıtımlarında verimli iletişim sağlar.

- BMS (Bina Yönetim Sistemleri): Industrial kampüsler, HVAC, aydınlatma ve güvenlik sistemleri için trafiği izole etmek ve düzgün çalışmasını sağlamak için Q-in-Q kullanır.

- Ulaşım Sistemleri: Q-in-Q, demiryolu kontrol sistemleri de dahil olmak üzere çeşitli ulaşım ağları üzerinden veri iletimini destekleyerek kesintisiz operasyonlar sağlar.

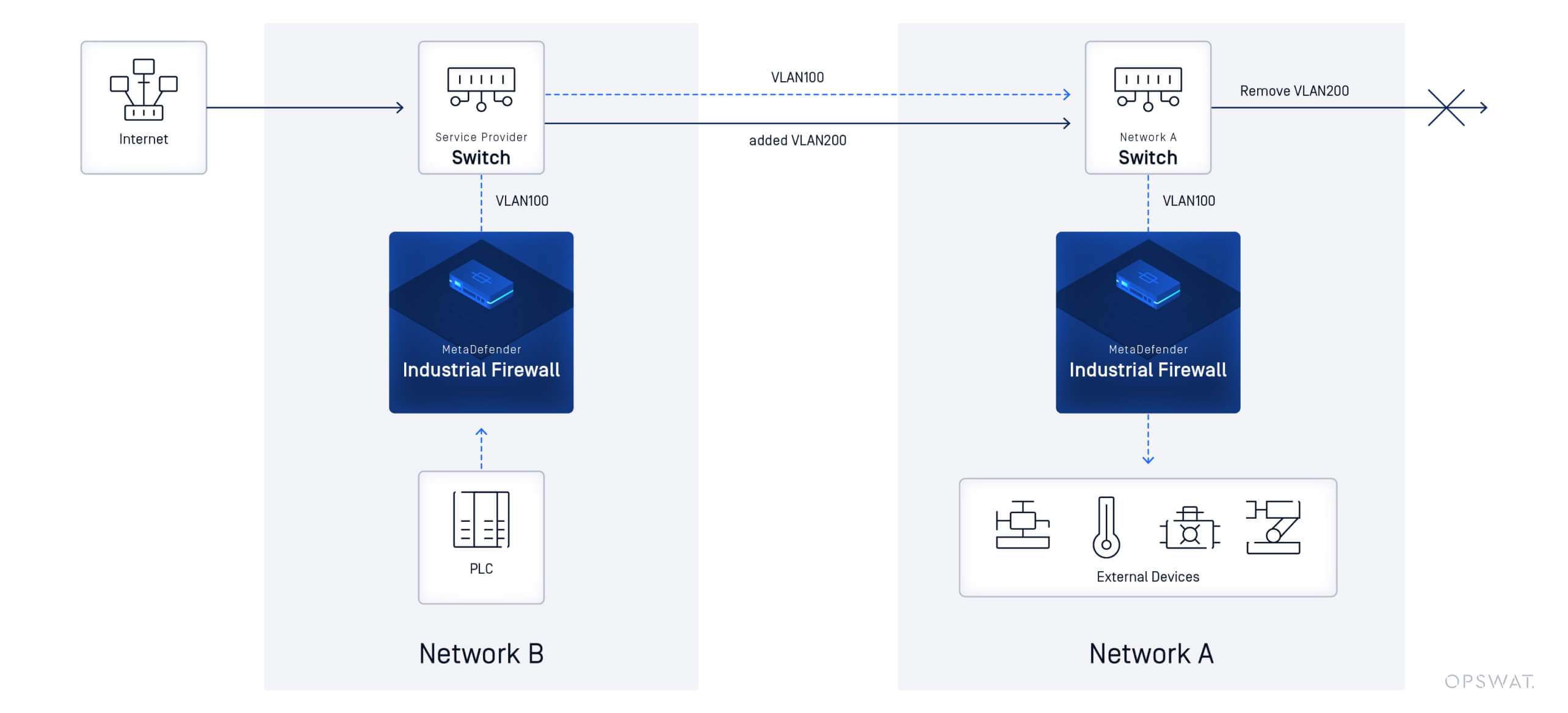

Örnek Ağ Topolojisi

Aşağıdaki düzene sahip bir fabrika düşünün:

1. Cihazlar: PLC (sunucu), Industrial Firewall ve Ağ B'deki istemciler.

2. Ağ Segmentasyonu:

- Ağ A: VLAN 100 (PLC burada bulunur) - 192.168.10.0/24

- Ağ B: VLAN 200.100 (HMI veya harici cihaz) - 10.10.10.0/24

- Industrial Firewall: Her iki ağdaki arayüzler, aralarındaki trafiği çevirir.

3. Trafik Akışı:

- B Ağındaki cihazlar VLAN 100 ile etiketlenmiş trafik gönderir.

- Güvenlik duvarı veya servis sağlayıcı anahtarı bir dış VLAN etiketi (VLAN 200) ekler.

- Paket, VLAN ayrımı bozulmadan ağ boyunca hareket eder.

- Ağ A'ya ulaşıldığında, dış VLAN etiketi kaldırılarak VLAN 100 geri yüklenir.

- PLC artık dahili VLAN değişiklikleri olmadan harici cihazlarla iletişim kurabilir.

Sonuç

Çift VLAN etiketleme, VLAN ölçeklenebilirliği, izolasyonu ve paylaşılan altyapılar üzerinden veri aktarımı gerektiren kuruluşlar için güçlü bir tekniktir. Q-in-Q, endüstriyel ve OT ortamlarında sorunsuz ve verimli VLAN yönetimi sağlayarak esnek ve uygun maliyetli ağ çözümleri sunar.

Industrial Firewall™

Q-in-Q ile performanstan ödün vermeden güvenli ve segmentlere ayrılmış OT/ICS iletişiminin kilidini açın. MetaDefender Industrial Firewall 'nın endüstriyel ağınızı nasıl güçlendirebileceğini keşfedin.

Sıkça Sorulan Sorular (SSS)

Q:Çift VLAN etiketleme (Q-n-Q) nedir?

C: Q-in-Q olarak da bilinen çift VLAN etiketleme, segmentasyonu korurken VLAN'ları ağlar arasında genişletmek için bir VLAN etiketini diğerinin içine kapsüller. Özellikle ağ segmentasyonunun kontrol sistemlerini, PLC'leri, SCADA ortamlarını ve operasyonel verileri izole etmek için kritik olduğu endüstriyel ortamlarda kullanışlıdır.

Q:VLAN'lar Ne Kadar Secure ?

C: VLAN'lar trafiği mantıksal olarak bölümlere ayırarak ve yayın alanlarını sınırlandırarak ağ güvenliğini artırabilir, bu da bölümler arasında yetkisiz erişim riskini azaltmaya yardımcı olur. Ancak, VLAN'lar doğası gereği güvenli değildir. VLAN atlama veya yetkisiz erişim gibi saldırıları etkili bir şekilde önlemek için dikkatli yapılandırma gerektirirler.

Q:VLAN atlaması nedir?

C: VLAN atlaması, bir saldırganın bir VLAN'a yetkisiz erişim sağlamak için zayıflıklardan yararlandığı ve ardından aynı ağ içindeki diğerlerine geçtiği bir ağ güvenliği açığıdır. VLAN'lar, trafiği farklı segmentler arasında izole ederek güvenliği ve performansı artırmayı amaçlar. VLAN atlaması bu ayrımı zayıflatarak saldırganların kontrolleri atlamasına ve potansiyel olarak korunması ve izole edilmesi gereken hassas sistemlere ve verilere erişmesine olanak tanır.