Geleneksel güvenlik duvarları, OT ağ siber güvenlik stratejilerinde en yaygın olarak kullanılan ve güvenilen savunma katmanları arasındadır. Ancak, sadece bir güvenlik duvarına sahip olmanın güvenliği garanti ettiği inancı yanlış bir kanıdır. Güvenlik duvarları, bekçi olarak tasarlanmış olsalar da, güvenlik açıklarına karşı bağışık değildirler. Bu blogda, bir güvenlik duvarının varlığının, bir güvenlik stratejisinin temel taşı olarak algılanmasına rağmen, yanlışlıkla tehdit aktörlerinin bir ağa yetkisiz erişim elde etmeleri için bir yol haline geldiği yedi özel örneği tartışıyoruz.

CVE nedir?

Bir CVE veya Ortak Güvenlik Açığı ve Maruz Kalma, yazılım, donanım veya ürün yazılımındaki bir güvenlik açığı veya zayıflığı için standartlaştırılmış bir tanımlayıcıdır. CVE'ler bu güvenlik açıklarını benzersiz bir şekilde tanımlamak ve izlemek için kullanılır, böylece kuruluşların, güvenlik araştırmacılarının ve satıcıların güvenlik sorunları hakkında bilgi paylaşmalarını ve bunları azaltma çabalarını koordine etmelerini kolaylaştırır.

Güvenlik Duvarlarını Etkileyen 7 Önemli CVE

3580

Açıklama: Cisco Adaptive Security Appliance (ASA) Software ve Cisco Firepower Threat Defense (FTD) Software web hizmetleri arayüzünde bir güvenlik açığı tespit edilmiştir.

Potansiyel Zarar : Bu güvenlik açığı, kimliği doğrulanmamış, uzak bir saldırganın dizin geçişi saldırıları gerçekleştirmesine ve hedeflenen bir sistemdeki hassas dosyaları okumasına olanak tanıyabilir.

Link: CVE-2020-3580

1579

Açıklama: Palo Alto Networks PAN-OS'ta 8.1.10. ve 9.0.0'dan önce bir kusur bulundu.

Potansiyel Hasar: Uzaktan saldırganlar bu güvenlik açığından yararlanarak keyfi işletim sistemi komutları çalıştırabilir ve etkilenen sistemin tam kontrolünü ele geçirebilir.

Link :CVE-2019-1579

6721

Açıklama: SonicWall'un SonicOS'unda bir güvenlik açığı keşfedildi.

Potansiyel Hasar: Uzaktan saldırganlar, özel olarak hazırlanmış parçalanmış paketler aracılığıyla hizmet reddine (DoS) neden olmak için bu güvenlik açığından yararlanabilir ve sistem kullanılabilirliğini etkileyebilir.

Link :CVE-2018-6721

5638

Açıklama: Apache Struts 2'nin 2.3.32'den önceki ve 2.5.x'in 2.5.10.1'den önceki sürümlerinde bir güvenlik açığı.

Potansiyel Hasar: Bu, saldırganların hazırlanmış bir Content-Type değeri aracılığıyla Uzaktan Komut Yürütme saldırıları gerçekleştirmesine izin vererek potansiyel olarak veri ihlallerine veya daha fazla ağ istismarına yol açabilir.

Bağlantı: CVE-2017-5638

0801

Açıklama: Belirli Cisco ASA ürünlerinde çalışan Cisco ASA Software tespit edilen bir güvenlik açığı.

Potansiyel Zarar: Uzaktan saldırganlar bu güvenlik açığından yararlanarak rastgele kod çalıştırabilir veya sistemin yeniden yüklenmesine neden olabilir, bu da potansiyel olarak sistemin tehlikeye girmesine veya kesintiye uğramasına yol açabilir.

Bağlantı: CVE-2016-0801

CVE-2014-0160 (Heartbleed)

Açıklama: OpenSSL TLS Heartbeat Extension'da ciddi bir güvenlik açığı.

Potansiyel Hasar: Heartbleed hatası, saldırganların OpenSSL'in savunmasız sürümleri tarafından korunan sistemlerin belleğini okumasına izin vererek potansiyel olarak şifreler, özel anahtarlar ve daha fazlası gibi hassas bilgilerin sızmasına neden oldu.

Bağlantı: CVE-2014-0160

4681

Açıklama: Güncelleme 7'den önce Oracle Java 7'yi etkileyen bir güvenlik açığı.

Potansiyel Zarar: Saldırganların Reflection API ile ilgili vektörler aracılığıyla keyfi kodları uzaktan çalıştırmasına izin vererek sistemin tehlikeye girmesine neden olabilir.

Bağlantı: CVE-2012-4681

Ödün Vermeyen OT Ağ Güvenliği

Geleneksel güvenlik duvarları, kuruluşların OT güvenlik çerçevesini şekillendirmede etkili olmaya devam ediyor ve bunların doğasında bulunan güvenlik açıklarını anlamak ve ele almak çok önemli olmaya devam ediyor. Ancak, güvenlik duvarlarının hiçbir şekilde modası geçmemiş olsa da, tek başına korumalarına güvenmenin ortaya çıkan tehditlere karşı yeterli koruma sağlamadığı açıktır. DMZ'nizde Unidirectional Security Gateway veya Veri Diyotu etrafında odaklanan gerçek bir derinlemesine savunma stratejisi oluşturmak, verilerin kesinlikle tek bir yönde geçebilmesini sağlar. Bu fiziksel zorlama, verilerin herhangi bir kötü niyetli veri veya komut girme tehdidi olmadan gönderilebileceği anlamına gelir. Bu durumda, bir yazılım açığı mevcut olsa bile, bu güvenlik ağ geçitlerinin fiziksel yapısı tehdide karşı bir savunma çemberi oluşturarak ağınızı maruziyetten izole eder.

Daha Derine Dalış: Veri Diyotları vs Güvenlik Duvarları: Ağ Güvenliği, Veri Akışı ve Uyumluluğun Karşılaştırılması

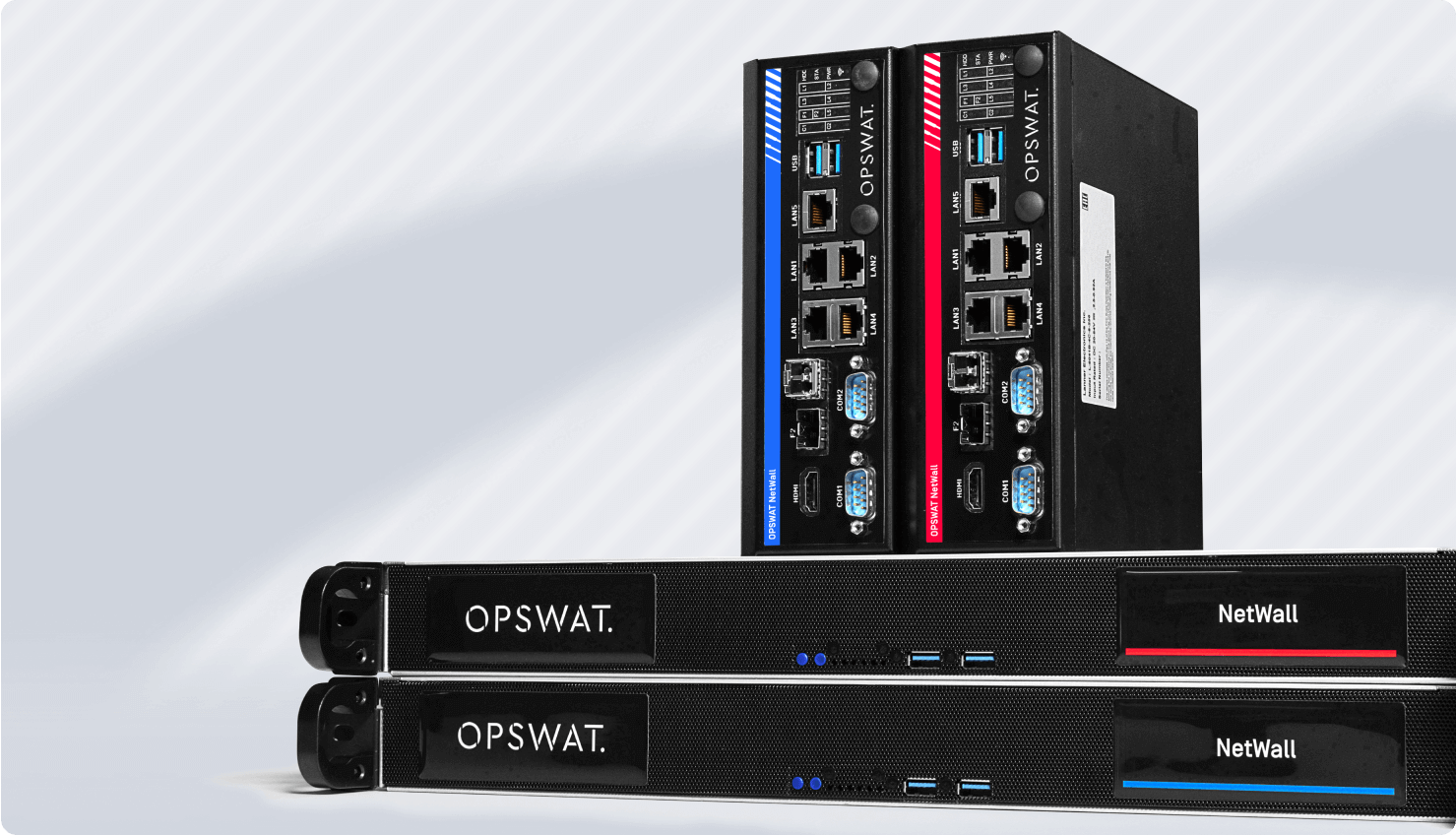

MetaDefender NetWall: Sonraki Seviye Güvenlik Ağ Geçidi ve Optical Diode

Bu tür güvenlik açıklarını göz önünde bulundurarak OPSWAT şunları geliştirmiştir NetWallNetWall, kritik OT ortamlarını gelişen tehdit ortamından korumak için gelişmiş güvenlik ağ geçitleri ve optik diyot serimizdir. Çeşitli konfigürasyonlarda ve form faktörlerinde mevcut olan NetWall , kullanımı kolay, ölçeklenebilir ve güvenli bir çözüm olarak ağ güvenliğinin karmaşıklığını basitleştirmek için tasarlanmıştır.

Dünyanın en kritik ortamlarından bazılarını savunmak için NetWall 'a neden küresel olarak güvenildiğini keşfedin