İlk olarak 2008 yılında ortaya çıkan 12 yıllık bir Uzaktan Erişim Truva Atı (RAT), 2020 yılında yeni bir virüs türünü yaymak için saklandığı yerden çıktı.

Kötü Amaçlı Yazılım Hakkında

Tarihi boyunca, 'Taidoor' olarak bilinen bu virüsün çeşitli türleri ağırlıklı olarak devlet kurumlarını hedef almış, ancak yıllar içinde kurban havuzunu düşünce kuruluşları, finans sektörü, telekomünikasyon ve imalatçıları da kapsayacak şekilde genişletmiştir.

FBI, kuruluşları uyarmak ve Çin devlet destekli bir tehdit olduğuna inandığı Taidoor'a maruz kalmalarını azaltmak amacıyla 3 Ağustos'ta bir uyarı ve Kötü Amaçlı Yazılım Analiz Raporu (MAR) yayınladı. Devlet destekli bilgisayar korsanları, hükümetleri tarafından onaylanan ve/veya istihdam edilen ve genellikle rakip ülkeleri hedef alarak savunma sistemleri, hassas bilgiler ve fikri mülkiyet hakkında içeriden bilgi edinmek ve hükümet operasyonlarında aksamaya neden olmak isteyen kişilerdir.

Devlet Destekli = Hesaba Katılması Gereken Bir Güç

Devlet destekli saldırılar çoğu zaman ortalama bir virüsten çok daha büyük bir tehdit oluşturabilir.

- Tam olarak hedeflenmişlerdir: Bu saldırılar genellikle belirli bir bireyin derinlemesine araştırıldığı ve ana hedef olarak yüksek değerli bir kuruluşun hedeflendiği spear-phishing yoluyla gerçekleştirilir. Spear-phishing e-postaları, eğitimli bir gözün bile saldırıyı fark edemeyeceği noktaya kadar gerçek görünmek için hedef bireye doğru akıllıca hazırlanır. Bu, bireyin bir spear-phishing saldırısından gelen kötü amaçlı e-posta eklerini indirmesinin çok daha olası olduğu ve ardından gelen kötü amaçlı yazılımlara yol açacağı anlamına gelir.

- Kimliklerini gizlemekte çok iyiler: Devlet destekli bilgisayar korsanları anonim kalmaya çalışırlar - genellikle başka bir kötü aktör kisvesi altında hareket ederek ya da kaynak ülkeyi gizlemek için birkaç farklı ülke üzerinden bilgi aktararak bunu başarırlar - böylece araştırmacılar kaynaklarına geri dönmekte ve gerçek amaçlarını belirlemekte zorlanırlar; kimin veya neyin saldırdığını bilmemek bir savunma oluşturmayı çok daha zor hale getirir.

- Tespit edilmekten kaçmakta başarılılar: Devlet destekli siber saldırıların bir özelliği - ve onları daha tehlikeli kılan - arka kapıdan giriş yaptıktan sonra hedef ağda uzun süre kalmaktır. Bir kez girdikten sonra, saldırı operatörleri boş zamanlarında hassas bilgileri toplayabilir ve dışarı çıkarabilir ve kuruluşun kalıplarını ve alışkanlıklarını öğrenebilir, bunların hepsi de mevcut güvenlik sistemlerinin radarı altında uçarken - çoğu bu tür sofistike saldırıları tespit etmek veya önlemek için yeterli değildir.

Her şeyden önce, devlet destekli saldırılar, arkalarındaki kaynaklar nedeniyle diğerlerinin önüne geçmektedir.

Aşağıdaki iki senaryoyu ele alalım:

Birinci Senaryo: Kısmen karanlık web'den indirilen, Ukrayna'daki bir depoda yalnız çalışan bir operatörden kimlik avı e-postaları yoluyla gönderilen ve aklında belirli bir hedef olmayan, kolayca tanınabilir bir fidye yazılımı virüsü.

Senaryo İki: İstihbarat ve sınırsız kaynaklara erişimi olan iyi donanımlı bir ajans tarafından yıllar içinde yaratılmış ve rafine edilmiş, özellikle hedef bir kuruluşun yüksek düzeyde araştırılmış bir bireyi için tasarlanmış bir RAT.

Birine karşı savunma yapmak, diğerine karşı savunma yapmaktan çok farklıdır. Bu, Covid-19 salgını ve yaklaşan ABD seçimleri nedeniyle dünyayı saran mevcut belirsizlik ve huzursuzluk sırasında özellikle önemlidir - hükümetler tarafından onaylanan saldırıların yakın gelecekte azalması pek olası değildir.

Kötü Amaçlı Yazılım Dökümü: RAT'ın İncelenmesi

Taidoor'un devlet destekli böyle bir virüs olduğuna inanılıyor. Peki nasıl çalışıyor?

Bir RAT olarak, bir cihaza arka kapı girişi elde etmeye çalışır ve daha sonra operatörlerine dosyaları kopyalamak, komutları yürütmek ve hedefi fark edilmeden izlemek için uzaktan erişim sağlayabilir. Diğerleri gibi, Taidoor'un bu türü de tipik olarak bir kişiden bir kimlik avı e-postasının ekini açmasının istenmesiyle başlar. Açıldıktan sonra, sahte bir belge kişiyi yanlış bir şey olmadığına inandırır; bu arada kötü niyetli içerik uç noktada çalışmaya başlar.

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) tarafından yayınlanan Kötü Amaçlı Yazılım Analiz Raporu 'na göre, Taidoor olarak dört dosya tespit edilmiştir: 32-bit ve 64-bit Windows platformları için ikişer adet:

1. ml.dll - 32-bit yükleyici

2. rasautoex.dll - 64-bit yükleyici

3. ve 4. svchost.dll - Windows'un her sürümü için bir tane olmak üzere Taidoor RAT dosyaları.

Her iki Windows işletim sistemi için de iki dosyadan ilki dinamik bağlantı kitaplığıdır (DLL). Dinamik bağlantı kitaplığı, aynı anda birden fazla büyük program tarafından kullanılabilen birkaç küçük program, prosedür ve koddan oluşur. DLL dosyaları bilgisayar belleğinin korunmasına yardımcı olur çünkü bilgiler programlar arasında paylaşılır.

CISA Malware Analysis Report'a göre, Windows 32-bit yükleyici, ml.dll ve 64-bit yükleyici, rasautoex.dll, kendi platformlarında hizmet olarak başlatılır. Buradan çalışan dizindeki ikinci dosyayı ararlar: svchost.dll - Taidoor RAT.

RAT daha sonra bilgisayar belleğine okunur ve yükleyici dosyalar tarafından şifresi çözülür, burada 'Başlat' işlevi yürütülür ve trojan saldırı operatörleri için uzaktan erişim sağlayarak çalışmaya başlar.

Savunma Hattı 1: OPSWAT MetaDefender Cloud

Peki böyle bir FARE nasıl yok edilir? Ya da daha iyisi: istilayı ilk etapta önleyerek. Cevabımız çift katmanlı bir savunma sistemi kullanmak!

Bir virüs elbette bir anti-virüs gerektirir. Ancak Taidoor'un sofistike doğası ve arkasında iyi donanımlı bir ajans ve bol miktarda kaynak olma olasılığı nedeniyle, böyle bir saldırıyı tespit etmek ve önlemek için tek bir uç nokta anti-virüs çözümüne güvenmek büyük bir risktir.

Siber güvenlik uzmanlarımız bunu biliyor; bu nedenle riski mümkün olduğunca en aza indiren bir çözüm bulduk.

Bu çözüm MetaDefender CloudBir dizi gelişmiş teknik kullanarak tehdit algılama ve önleme sağlar.

Eşzamanlı Tarama

Bu tekniklerden biri olan 'Multiscanning', sezgisel yöntemler, imza eşleştirme ve makine öğrenimi teknolojisini kullanarak hem bilinen hem de bilinmeyen tehditleri taramak için 30'dan fazla kötü amaçlı yazılımdan koruma motoru kullanır. Bu kadar çok anti-virüs motoru kullanmanın sayısız faydası vardır:

- Daha Yüksek Tespit Oranı: Anti-virüs motorlarının hepsi kötü amaçlı yazılımları tespit etme konusunda farklı teknikler kullanmakta ve farklı alanlarda uzmanlaşmaktadır. İstatistikler, ne kadar çok anti-virüs motoru kullanılırsa, tespit oranının o kadar yüksek olduğunu göstermektedir. MetaDefender Cloud un 30'dan fazla anti-virüs motoru kullanması, %99'un üzerinde bir algılama oranına sahip olduğu anlamına gelir.

- Minimum Maruz Kalma Süresi: Kötü amaçlı yazılımdan koruma motorlarının yeni tehditleri algılaması farklı süreler alır; tek bir uç nokta çözümüne güvenmek, söz konusu çözümün yeni tehditleri diğerleri kadar hızlı algılamaması durumunda daha uzun bir maruz kalma süresi anlamına gelebilir. Birden fazla anti-virüs motoru kullanmak, yeni bir tehdit ortaya çıktığında açıkta kalma şansınızın mutlak minimuma indirilmesi anlamına gelir.

- Tek Bir Satıcı Kullanmanın Getirdiği Sınırlamalar Ortadan Kaldırılmıştır: Tüm kötü amaçlı yazılımdan koruma çözümlerinin güçlü ve zayıf yönleri vardır. 30'dan fazla kötü amaçlı yazılımdan koruma motoru kullanmak, birinin sınırlamalarının diğeri tarafından karşılanması anlamına gelir. Aynı ilke, bir çözümün coğrafi veya iş sınırlamaları nedeniyle çalışamaması durumunda da geçerlidir; 30'dan fazla çözümden bir diğerinin bu temeli kapsayacağından emin olabilirsiniz.

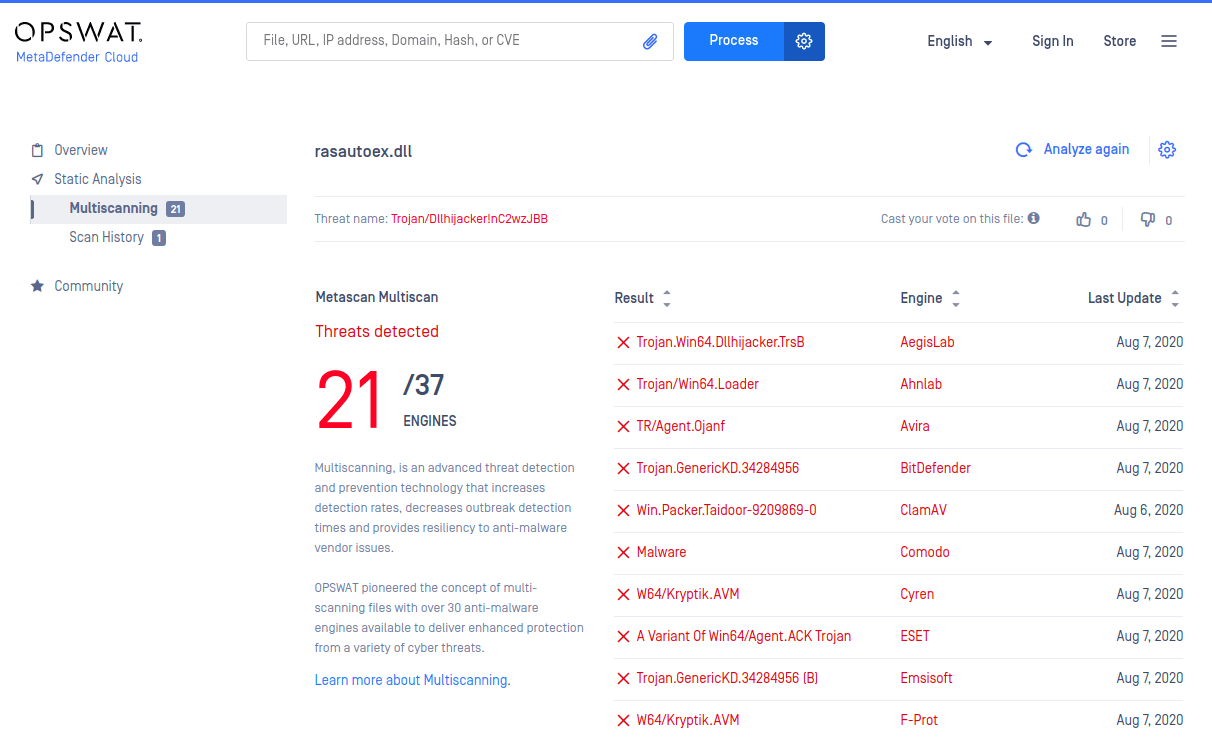

MetaDefender Cloud Taidoor RAT'ına karşı

Söz konusu RAT olduğunda, MetaDefender Cloud oldukça etkili olduğunu kanıtlıyor.

Taidoor'u bir bilgisayar sistemine bulaştırmak için kullanılan her bir dosyadan aşağıdaki örnekleri alın ve her biri MetaDefender Cloud tarafından analiz edildiğinde çoklu tarama tespit oranını görün:

1. ml.dll - 32-bit yükleyici: 4a0688baf9661d3737ee82f8992a0a665732c91704f28688f643115648c107d4

2. rasautoex.dll - 64-bit yükleyici: 6e6d3a831c03b09d9e4a54859329fbfd428083f8f5bc5f27abbfdd9c47ec0e57

3. svchost.dll - 32-bit Taidoor RAT: 363ea096a3f6d06dc56dc97ff1618607d462f366139df70c88310bbf77b9f9f90

4. svchost.dll - 64-bit Taidoor RAT: 0d0ccfe7cd476e2e2498b854cef2e6f959df817e52924b3a8bcdae7a8faaa686

Taidoor Kötü Amaçlı Yazılım Analiz Raporunda CISA tarafından sağlanan kötü amaçlı yazılım örnekleri.

MetaDefender Cloud Multiscan, Taidoor saldırılarında kullanılan dört örnekte de kötü amaçlı yazılım tespit etti ve birden fazla motor örnekleri her seferinde kötü amaçlı olarak işaretledi.

Bu tespitler, bir kullanıcının Taidoor RAT'ı bir spear-phishing saldırısından indirmeye çalışması durumunda ne olacağına dair gerçek hayattan bir örnek sunmaktadır: dosyalar MetaDefender tarafından tespit edilip işaretlenecek ve ana cihazdan engellenecek, böylece bulaşma önlenecektir.

Savunma Hattı 2: İstek Üzerine Yönetici

İkinci savunma hattı ise Ayrıcalıklı Erişim Yönetimi (PAM) yazılımıdır. PAM, En Az Ayrıcalık İlkesini (POLP) kullanarak bilgisayar sistemlerine üst düzey erişimi kısıtlama, kontrol etme ve izleme uygulamasını ifade eder: yalnızca faaliyetlerin gerçekleştirilmesi için gerekli minimum erişime izin verme; ve Tam Zamanında Yükseltme (JIT): yalnızca kesinlikle gerekli olduğu yerde ve zamanda yüksek erişime izin verme.

İş ortaklarımızdan Admin By Request, kurulumu, kullanımı, yönetimi ve bakımı kolay bir paket halinde sunulan böyle bir PAM çözümü sağlamaktadır. Esasen, Admin By Request yönetici haklarını hızlı ve temiz bir şekilde iptal eder.

Kullanıcı portalı içinde gruplar oluşturulabilir ve ayarlar, erişim ihtiyaçlarına bağlı olarak tüm kullanıcı seviyelerini kapsayacak şekilde özelleştirilebilir.

İstekler sayfası, kullanıcıların uygulamaları yönetici ayrıcalıklarıyla çalıştırmak veya makinelerine yükseltilmiş erişime sahip oldukları zamanlanmış bir oturuma sahip olmak için yaptıkları tüm istekleri görüntüler - bu istekleri web tabanlı kullanıcı portalında veya mobile uygulamasında onaylama veya reddetme seçeneği ile birlikte.

Auditlog, kullanıcılar bir uygulamayı yönetici olarak çalıştırdığında veya bir yönetici oturumuna sahip olduğunda gerçekleşen etkinliği günlüğe kaydeder ve tüm yükseltilmiş erişimin izlenmesine olanak tanır.

Envanter'de, her kullanıcının cihazı için gerekli tüm veriler, o kullanıcı tarafından kullanılan yükseltilmiş uygulamalar ve yönetici oturumlarıyla birlikte toplanır ve görüntülenir.

Tüm bu özellikler sonuç olarak Admin By Request'in kullanıcıların makinelerinin kritik bölümlerine erişmesini ve değişiklik yapmasını engelleyerek uç noktayı korumasını sağlar.

İstek Üzerine Yönetici Taidoor RAT'a karşı

Peki Admin By Request'in PAM çözümü Taidoor RAT'ına karşı nasıl duruyor?

Virüsün bir sistemi enfekte etmek için nasıl çalışması gerektiği düşünüldüğünde, cevap: çok iyi.

Kötü amaçlı yazılım dökümümüzden, yükleyici dosyaların (ml.dll ve rasautoex.dll) kendi platformlarında Windows hizmetleri olarak başlatılarak bulaşma sürecine başladığını biliyoruz.

- Admin By Request yerel yönetici haklarını iptal ettiğinde bu ilk adımı bozar: Normal kullanıcıların Windows hizmetlerini başlatamaması, durduramaması veya yeniden başlatamaması nedeniyle, Taidoor yükleyici dosyalarının Admin By Request'in yüklü olduğu herhangi bir cihazda, kullanıcı önce yönetici erişimi kazanmadan hizmet olarak çalışmaya başlaması imkansızdır.

Taidoor'un bulaşma sürecindeki bir diğer erken adım, yükleyici dosyaların RAT dosyasını (svchost.dll) bilgisayar belleğine okumasıdır.

Yine, İsteğe Göre Yönetici, yükseltilmiş erişimi kısıtlayarak bunun olmasını engeller:

- Yönetici ayrıcalıklarına sahip olmayan kullanıcı hesapları, önce yükseltilmiş erişim elde etmeden ana cihazdaki belleğe erişemez, yani Taidoor yükleyici dosyaları, Admin By Request yüklü bir uç noktanın belleğini okuyamaz / yazamaz.

Eğer bir kullanıcı, Admin By Request yüklü bir cihazda spear-phishing e-postasından kötü amaçlı kod indirmeye ve çalıştırmaya çalışırsa, kötü amaçlı yazılım bulaşmayı başlatmak için ihtiyaç duyduğu erişime sahip olmayacaktır.

Bir İttifak: MetaDefender Cloud ve Admin By Request

Kapsamlı bir anti-virüs ya da bir PAM çözümü kendi başlarına daha güvenli bir IT sistemi için uygun güvenlik seçenekleridir - ancak ikisini birleştiren tek bir çözüm gelişmiş, devlet destekli saldırılara karşı gerekli katmanlı savunma sistemini sağlar.

Admin By Request'in PAM yazılımı, bu katmanlı savunmayı oluşturmak için MetaDefender Cloud API 'sini entegre eder.

Kullanıcıların yerel yönetici haklarının iptal edilmesinin yanı sıra, yönetici ayrıcalıklarıyla çalıştırılan tüm dosyalar ilk olarak MetaDefender Cloud'un 30'dan fazla kötü amaçlı yazılımdan koruma motoru tarafından gerçek zamanlı olarak taranır.

Koruma iki yönlüdür: Admin By Request kötü amaçlı yazılımın çok ihtiyaç duyulan yerel yönetici haklarını kazanmasını engellerken, MetaDefender kötü amaçlı yazılım tespit ederse kullanıcının dosyayı yönetici olarak çalıştırmasını engeller - Taidoor ve benzeri kötü amaçlı yazılımların herhangi bir zarar vermesi başarıyla engellenir.

Özet

Taidoor RAT gibi devlet destekli, arka kapı zararlı yazılımlarının çok ciddiye alınması gerekir; hedefli, hedefli kimlik avı e-postaları genellikle normal kullanıcıları ve uzmanları kandırır.

Hedef alınmanız halinde bu tür saldırıları tespit etmek ve önlemek mümkündür - ancak yalnızca tüm boşlukların ve uç noktaların kapsanmasını sağlayan kapsamlı bir savunma sistemi ile: 30+ kat daha fazla.

OPSWAT MetaDefender Cloud ve Admin By Request'in PAM çözümü tarafından sağlanan katmanlı yaklaşımla tüm temelleri kapsayın.

Daha fazla kötü amaçlı yazılım analizi haberi için aşağıdaki bültenimize abone olun.