OPSWAT'ın siber güvenliği geliştirme taahhüdü, önde gelen tehdit algılama analistlerimizden ikisi olan MetaDefender Sandbox Ekibinden Daniel Ruiz A ve Roland Győrffi'nin HackBCN ve BSides Budapest'te çığır açan araştırmalarını sunmasıyla küresel sahneye çıkıyor.

Titiz tersine mühendislik, ilgi çekici teknik hikaye anlatımı ve siber güvenlik topluluğuyla derinlemesine tartışmaları kapsayan özveriyi vurgulayan Avrupa'daki yolculuklarını takip edin.

Konuşmacılarla Tanışın

Daniel Ruiz A

İspanya'da faaliyet gösteren Daniel, tersine mühendislik ve özel tehdit araştırmaları konusunda tutkulu bir Kötü Amaçlı Yazılım Analistidir. Önceki tehdit araştırmaları, diğer düşmanları avlayan düşmanları ortaya çıkardı - evet, diğer saldırganları hedef alan saldırganlar.

Roland Győrffi

Macaristan'dan gelen Roland, oyun geliştirme geçmişini profesyonel kötü amaçlı yazılım tersine mühendisliği ile harmanlayan ekipteki bir başka güç merkezidir. Roland, sofistike kötü amaçlı yazılımların yasal yazılım paketlerinin içine nasıl gizlendiğine odaklanıyor - özellikle MSI yükleyicileri için.

Varışlar, İlk İzlenimler ve Konferans Öncesi Bağlantılar

16 Mayıs - HackBCN, Barselona

Dani, canlı bir sinemada düzenlenen bir taban konferansı olan HackBCN için hareketli Barselona şehrine geldi. Burası bir mekandan öte, gençlik enerjisi ve son teknoloji tartışmalarla dolu bir yerdi. Daniel'in bağlantıları burada derinleşti - Sergi Álvarez (Radare2'nin yazarı) ve Marc Rivero (Kaspersky) gibi tanınmış kötü amaçlı yazılım araştırmacılarıyla kötü amaçlı yazılım içgörülerini paylaştı.

21 Mayıs - BSides BUD, Budapeşte

Budapeşte temaslarına başlayan Roland ve Dani, sadece davetlilerin katılabildiği bir konferans öncesi etkinliğine katıldılar. IVSZ ve Hacktivity tarafından dönüştürülen benzersiz bir mekan olan Cyber Islands'da düzenlenen akşam, siber güvenlik konuşmacıları ve uygulayıcıları arasında değerli bağlantılar kurulmasını sağladı. Bu buluşma, konuşmacılar ve siber güvenlik uzmanları arasında ağ oluşturmayı kolaylaştırdı, ilgi çekici sınavlar ve yerel ikramlar sundu ve ana konferans oturumlarından önce işbirliğine dayalı bir ton oluşturdu.

Gündemi Hacklemek: Sert Vuran Teknik Konuşmalar

Roland'ın Konuşması: Çıkarmanın Ötesinde - Kötü Amaçlı MSI Dosyalarının İncelenmesi

Roland, BSides Budapeşte'de izleyicilere Microsoft Installer (MSI) dosyalarının aldatıcı potansiyelini anlattı. Açık kaynak aracı msiparse'ı kullanarak, kötü amaçlı yazılım yazarlarının geleneksel savunmaları atlayarak yükleyici dosyalarının derinliklerine yükleri ve komut dosyalarını nasıl yerleştirdiğini gösterdi. Gerçek dünyadan örnekler ve pratik analiz tekniklerini sergileyerek katılımcıları hem içgörü hem de araçlarla baş başa bıraktı.

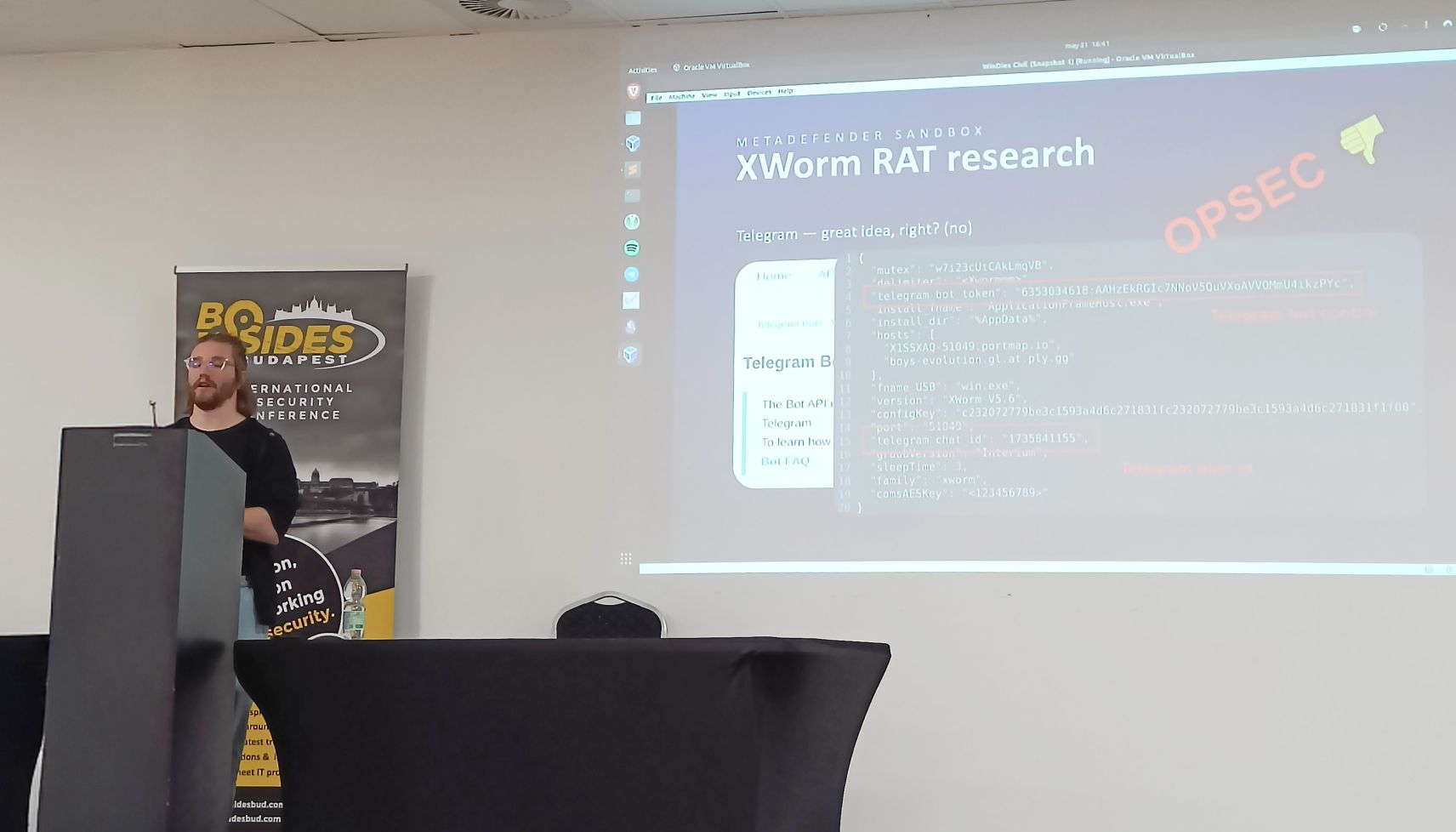

Daniel'in Konuşması: Saldırganların Saldırganını Ortaya Çıkarmak

Hem Barselona hem de Budapeşte'de Daniel, kötü amaçlı yazılım yeraltından vahşi bir hikayeyi ortaya çıkardı: XWorm kötü amaçlı yazılımını dağıtan tehdit aktörlerinin kendileri Millenium RAT içeren bir trojanize oluşturucu tarafından nasıl enfekte oluyorlardı. OPSEC hataları nedeniyle avcıların av haline geldiği bir vaka. Konuşma, yeraltı forumlarından Telegram C2 sunucularına kadar uzanan araştırma yolunu izledi ve virüs bulaşmış yüzlerce tehdit aktörünü ortaya çıkardı.

Perde Arkası: Sahadan Notlar

Bu, pazarlama veya ürünlerimizi tanıtmakla ilgili değildi; bilgi paylaşımıyla ilgiliydi. Meslektaşlarımızla bağlantı kurabilmemiz, fikir alışverişinde bulunabilmemiz ve yemek ve gece geç saatlere kadar süren sohbetlerde hikayelerimizi paylaşabilmemiz, sunumların kendisi kadar değerliydi. Böyle harika profesyonellerle tanışmak bir ayrıcalıktı.

Daniel Ruiz AOPSWAT 'ta Kıdemli Zararlı Yazılım Analisti - MetaDefender Sandbox Ekibi

Bu gibi konferanslar sadece sahne değildir. En son tehdit istihbaratını keşfetmek için düşünce kuruluşlarıdır. Koridor sohbetlerinden de slaytlardan öğrendiğiniz kadar çok şey öğrenirsiniz.

Roland GyőrffiOPSWAT 'ta Kötü Amaçlı Yazılım Analisti - MetaDefender Sandbox Ekibi

Konferans sonrası düzenlenen yuvarlak masa toplantısında Roland ve Daniel diğer konuşmacılar ve Macar hükümetinden bir siber güvenlik yetkilisiyle bir araya gelerek ulusal tehdit trendlerini ve sınır ötesi işbirliğini tartıştılar.

Seyahat Enstantaneleri & Konferans Klipleri

Macaristan'daki tren yolculuklarından İspanya'daki neon ışıklı oditoryumlara kadar, yolculukları harika anlarla doluydu. Favori enstantaneler arasında:

Sektörün Güvenilir Sesleriyle BSidesBUD Panelinde Öne Çıkanlar

Roland'ın sunum ortasında katılımcıları kötü amaçlı yazılım kodunda gezdirmesi (evet, canlı demolarla!)

Kötü Amaçlı Yazılım Ustaları ve Akranları: BSidesBUD'da CTF Hesaplaşması

Kötü Amaçlı Yazılımdan Metal'e: Tehdit Analistlerimiz Gerçek Dünyada Kilit Açma İşinin Üstesinden Geliyor

Son Düşünceler

Bu geziler sadece konuşma konserleri değildi - OPSWAT'ın vizyonunun eylemdeki kanıtlarıydı. Orijinal kötü amaçlı yazılım araştırmalarını paylaşmak, meslektaşlardan öğrenmek ve teknik uzmanların seslerini yükseltmek, sektörü ileriye götüren şeydir.

Her iki analist için de durumu özetleyen tek bir kelime var mı? "Araştırma."

Çünkü sonuçta siber güvenlik inovasyonunu, toplumu ve savunmayı besleyen şey budur.