Kritik altyapılara yönelik siber saldırıları düşündüğümüzde, odak noktası genellikle fidye yazılım kampanyaları veya endüstriyel kontrol sistemlerini hedef alan devlet destekli istismarlar oluyor. Ancak en etkili izinsiz girişlerden bazıları sofistike bir istismarla başlamaz. Bir dosya ile başlarlar.

IT-OT Ortamında File-Bourne Saldırısı Nedir?

Dosya kaynaklı saldırılar, BT ve OT ağları arasındaki dosya hareketini kritik altyapıya kötü amaçlı yazılım ulaştırmak için kullanan ve giderek büyüyen bir tehdit vektörüdür. Modern birleşik BT-OT ortamlarında, kötü amaçlı bir dosya kurumsal bir BT ağından OT (operasyonel teknoloji) ortamına geçtiğinde dosya kaynaklı bir saldırı meydana gelir. İçeri girdikten sonra üretimi aksatabilir, kesinti süresini tetikleyebilir veya hassas süreçleri tehlikeye atabilir.

BT-OT entegrasyonu ve uzaktan bağlanabilirliğin saldırı yüzeyini genişletmesiyle birlikte, dosya hareketini güvence altına almak kritik altyapı savunucuları için ön saflarda yer alan bir öncelik haline gelmiştir.

Kritik Altyapıya Yönelik Tehdit

Kritik operasyonlar yazılım güncellemeleri, satıcı teslimatları, mühendislik çizimleri ve sensör verileri için dosya aktarımlarına bağlıdır. Ne yazık ki, bu güvenilir dosya alışverişleri kötü amaçlı yazılımlar için giderek daha fazla araç olarak kullanılmaktadır.

Saldırganlar yaygın dosya aktarım yollarından faydalanır:

- Yükleniciler veya çalışanlar tarafından taşınan USB bellekler ve dizüstü bilgisayarlar

- OT ortamlarında dosyaları senkronize eden paylaşılan bulut depolama

- Geleneksel filtrelerden geçen e-posta ekleri

- İş ve operasyonel alanlar arasında yönetilmeyen dosya aktarım iş akışları

SANS'a göre, ICS güvenlik uzmanlarının %27'si USB gibi geçici cihazları OT'deki en önemli kötü amaçlı yazılım bulaşma vektörü olarak tanımlarken, ICS olaylarının %33'ü internete erişilebilen cihazlardan ve uzak hizmetlerden kaynaklanmaktadır. Kanıtlar açık: IT-OT dosya akışları modern altyapıda en çok maruz kalınan yollar arasında yer alıyor.

Dosya Kaynaklı Saldırı Nasıl Çalışır?

Tipik bir dosya kaynaklı saldırı, BT'den OT'ye adım adım ilerler:

- Gömülü Yük: Kötü amaçlı yazılım PDF, güncelleme paketi veya mühendislik proje dosyası gibi yasal görünen bir dosyaya gizlenir.

- Dosya BT Kaynaklıdır: E-posta, tedarikçi portalı veya bir bulut işbirliği aracı aracılığıyla kuruma girer.

- BT'den OT'ye aktarım: Dosya, bir ağ köprüsü, çıkarılabilir medya ve hatta uygun şekilde denetlenmezse bir veri diyotu aracılığıyla OT'ye geçer.

- OT'de Yürütme: Kötü amaçlı yazılım açıldıktan veya yürütüldükten sonra patlayarak operasyonları kesintiye uğratır veya veri hırsızlığını mümkün kılar.

Gerçek dünya paralellikleri:

- Stuxnet, hava boşluklarını atlatan virüslü USB sürücüler aracılığıyla yayıldı.

- TRITON kötü niyetli mühendislik dosyaları aracılığıyla teslim edilmiştir.

- MOVEit istismarı, dosya aktarım sistemlerinin kendilerinin nasıl doğrudan hedef haline gelebileceğini gösterdi.

Her iki durumda da çok katmanlı bir güvenli dosya aktarım süreci kötü niyetli yükü etkisiz hale getirebilir, sıfır güven politikalarını uygulayabilir ve dosyaların kritik sistemlere girmeden önce sterilize edilmesini sağlayabilirdi.

Kritik Altyapı Üzerindeki Etkisi

Kötü amaçlı dosyalar BT'den OT'ye geçtiğinde, sonuçlar dijital hasarın çok ötesine ulaşır:

- Operasyonel Duruş Süresi: Durdurulan üretim hatları, kesintiye uğrayan hizmetler, kesintiler.

- Fiziksel Hasar ve Güvenlik Riskleri: Manipüle edilmiş kontroller veya bozuk güncellemeler insan hayatını riske atabilir.

- Uyumluluk İhlalleri: NIST, NIS2, HIPAA veya PCI zorunluluklarının yerine getirilmemesi, yasal para cezalarına ve lisans sorunlarına yol açabilir.

- İtibari Zarar: Kamuya açık bir olaydan sonra müşteri ve ortak güveninin kaybedilmesi.

Endüstriyel kuruluşların %76'sının OT ortamlarında siber saldırılar bildirmesi (ABI/Palo Alto, 2024), dayanıklı savunmalara duyulan ihtiyacı acil hale getirmektedir.

BT-OT Dosya Akışları için Savunma Stratejileri

Dosya kaynaklı saldırıları durdurmak şifreli aktarımdan daha fazlasını gerektirir. Bir esneklik katmanı doğrudan her aktarımın içine gömülmelidir. Temel stratejiler şunları içerir:

- Çok Katmanlı Denetim: Metascan™ Multiscanning, Deep CDR™, Adaptive Sandbox ve File-Based Vulnerability Assessment gibi OPSWAT teknolojileri, kötü amaçlı dosyaları OT'ye girmeden önce tespit eder, etkisiz hale getirir veya patlatır.

- Sıfır Güven Uygulaması: RBAC (rol tabanlı erişim kontrolleri), denetleyici onayları ve politika odaklı iş akışları yetkisiz veya onaylanmamış transferleri önler.

- Yönetişim ve Görünürlük: Değişmez denetim izleri ve merkezi gösterge tabloları gözetim ve uyumluluk güvencesi sağlar.

OPSWAT bunu nasıl sağlar?

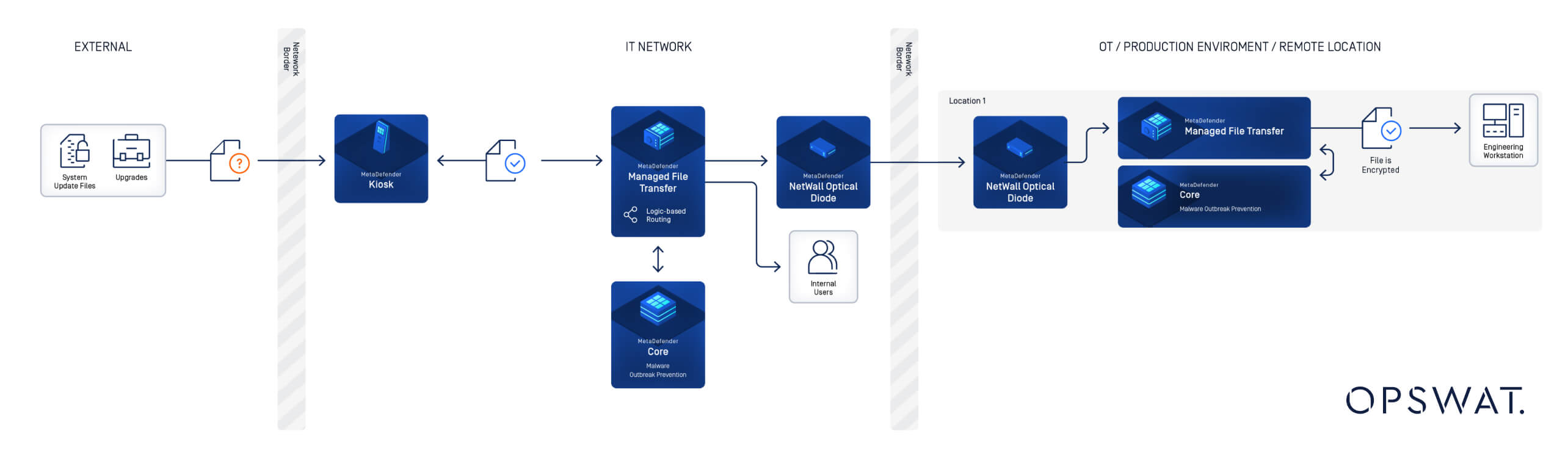

- MetaDefender Managed File Transfer MFT)™, BT, OT ve bulut arasında güvenli, yönetilen dosya akışlarını otomatikleştirir.

- MetaDefender Kiosk™ , USB'lerdeki, dizüstü bilgisayarlardaki ve yüklenicilerdeki dosyaları hassas ağlara ulaşmadan önce sterilize eder.

- MetaDefender NetWall® Data Diode, OT'yi gelen tehditlerden korumak için tek yönlü, politika kontrollü aktarımları zorunlu kılar.

Bu çözümler birlikte, etki alanı sınırlarını geçmeden önce her dosyanın doğrulanmasını, sterilize edilmesini ve kontrol edilmesini sağlayan güvenli bir aktarım yolu oluşturur.

Dosya Kaynaklı Saldırılardan Gerçek Dünya Dersleri

- Etkilenen USB sürücüler, OT varlıklarına ulaşmadan önce MetaDefender Kiosk tarafından sterilizasyon ve politika uygulama yoluyla engellenebilir.

- Güvenilirliği düşük kaynaklardan gelen mühendislik iş istasyonu dosyaları, MetaDefender Managed File Transfer MFT) tarafından denetlenir ve güvenlik sistemlerine ulaşmadan önce kötü amaçlı veya uyumsuz içeriği engellemek için politika uygulamasına tabi tutulur.

- MFT platformlarının kullanılması, çok katmanlı denetimin, politika uygulamasının ve denetlenebilir yönetişimin dosya aktarım çözümlerine yerleştirilmesi gerektiğini göstermektedir.

Her vaka aynı noktanın altını çizmektedir: esnek dosya aktarımı isteğe bağlı değildir, esastır.

Sonraki Adımlar: Dosya Katmanında Dayanıklılık Oluşturun

BT ve OT ağları yakınlaştıkça dosya kaynaklı saldırılar da gelişmeye devam edecektir. En etkili savunma, ister ağ üzerinde, ister etki alanı sınırları arasında veya geçici cihazlar aracılığıyla hareket etsin, her vektördeki her dosyayı güvence altına almaktır.

Secure MFT ile Dayanıklılığı Yeniden Tanımlamak e-Kitabını İndirin

Örnek olayları, derin teknik bilgileri ve esnek dosya aktarımı için güvenlik öncelikli kontrol listesinin tamamını keşfedin.

OPSWAT liderMetaDefender Managed File Transfer MFT)Managed File Transfer mevcut altyapınız için özel olarak tasarlanmış çözümlerle entegre etmeye hazır mısınız?