E-posta, kurumlara yönelik siber saldırıların odak noktası olmaya devam ediyor. OPSWAT Kritik altyapılar için siber koruma konusunda uzmanlaşmış bir şirket olan , sıfır güven teknolojilerine dayalı bir siber güvenlik platformu geliştirmiştir. OPSWAT Ürünlerden Sorumlu Başkan Yardımcısı Itay Glick, kurumsal ağları, endüstriyel kontrol seviyelerini ve bulut bağlantısını nasıl savunduklarını açıklıyor.

Son 20 yıldaki siber saldırılar incelendiğinde net bir tablo ortaya çıkmaktadır: e-posta, kuruluşlara saldırmak için kullanılan ana dijital kanaldır. Siber saldırıların büyük çoğunluğu kimlik avı girişimlerinden kaynaklanmakta ve genellikle bir kuruluşa girmenin son derece erişilebilir bir yolu olduğu gerçeğinden yararlanılmaktadır. Belirli bir kişiyi hedef almak kolaydır, çünkü yalnızca e-posta adresini bilmeniz yeterlidir, ardından kritik oturum açma kimlik bilgilerini çalmak için tasarlanmış iyi gizlenmiş kimlik avı bağlantılarıyla onları kandırmak yeterlidir.

"Birçoğu antivirüs yazılımları tarafından tespit edilemeyen sonsuz saldırı olasılığı var. Makine öğrenimine dayalı antivirüs motorlarının bile doğruluk oranı düşük. Siber savunma yazılımı geliştiricileri için her yıl yayınlanan 100 milyondan fazla kötü amaçlı programa ayak uydurmak büyük bir mücadele."

Kritik altyapılar için siber koruma konusunda uzmanlaşmış olan OPSWAT'un Ürünlerden Sorumlu Başkan Yardımcısı Itay Glick, "Saldırganlar etkili e-posta güvenliği sağlamanın zorluklarını anlıyor ve bu durumdan sonuna kadar faydalanıyor" diyor.

"Bir virüs tespit edildiğinde bile, tehdit aktörleri hızla adapte olur ve yeni, tespit edilemeyen bir sürüm oluşturmak için küçük kod değişiklikleri yaparak yeni varyasyonlar oluşturur. Antivirüs motorları bilinen imzalara dayalı olarak çalışır, bu nedenle koddaki bir değişiklik belirli imzayı önemsiz hale getirir ve tehdit tespit edilmez.

Bu şekilde, bir kuruma sızmak mümkün hale gelir ve e-posta, tehdidi doğrudan kullanıcının bilgisayarına ulaştırarak uç noktaya doğrudan bir giriş noktası görevi görür."

Gelişmiş Bir Email Security Çözümü

Bu durum dünya çapında siber güvenlik sektörünü büyük ölçüde endişelendiriyor ve OPSWAT 'un 2024 yılında e-posta güvenliği çözümlerine odaklanmasının nedenlerinden biri de bu. Önde gelen e-posta koruma sağlayıcılarının mevcut rekabetine rağmen OPSWAT , kritik altyapıları yenilikçi ve ödüllü teknolojilerle koruma konusundaki 20 yıllık başarılı geçmişiyle stratejik bir avantaja sahiptir.

Glick, "Geleneksel e-posta güvenlik sağlayıcılarının geliştirmelerine rağmen, açılan e-postaların %77'si hala savunma çözümlerini atlıyor," diyor. "Tek veya birkaç antivirüs motoru, sürekli gelişen kimlik avı veya kötü amaçlı yazılım girişimlerini etkili bir şekilde tespit edemiyor çünkü ya tespit oranları kapsamlı olacak kadar yüksek değil ya da daha yeni saldırı yöntemlerine karşı hassasiyetleri yok."

Peki OPSWAT bu tür saldırıları nasıl engelliyor?

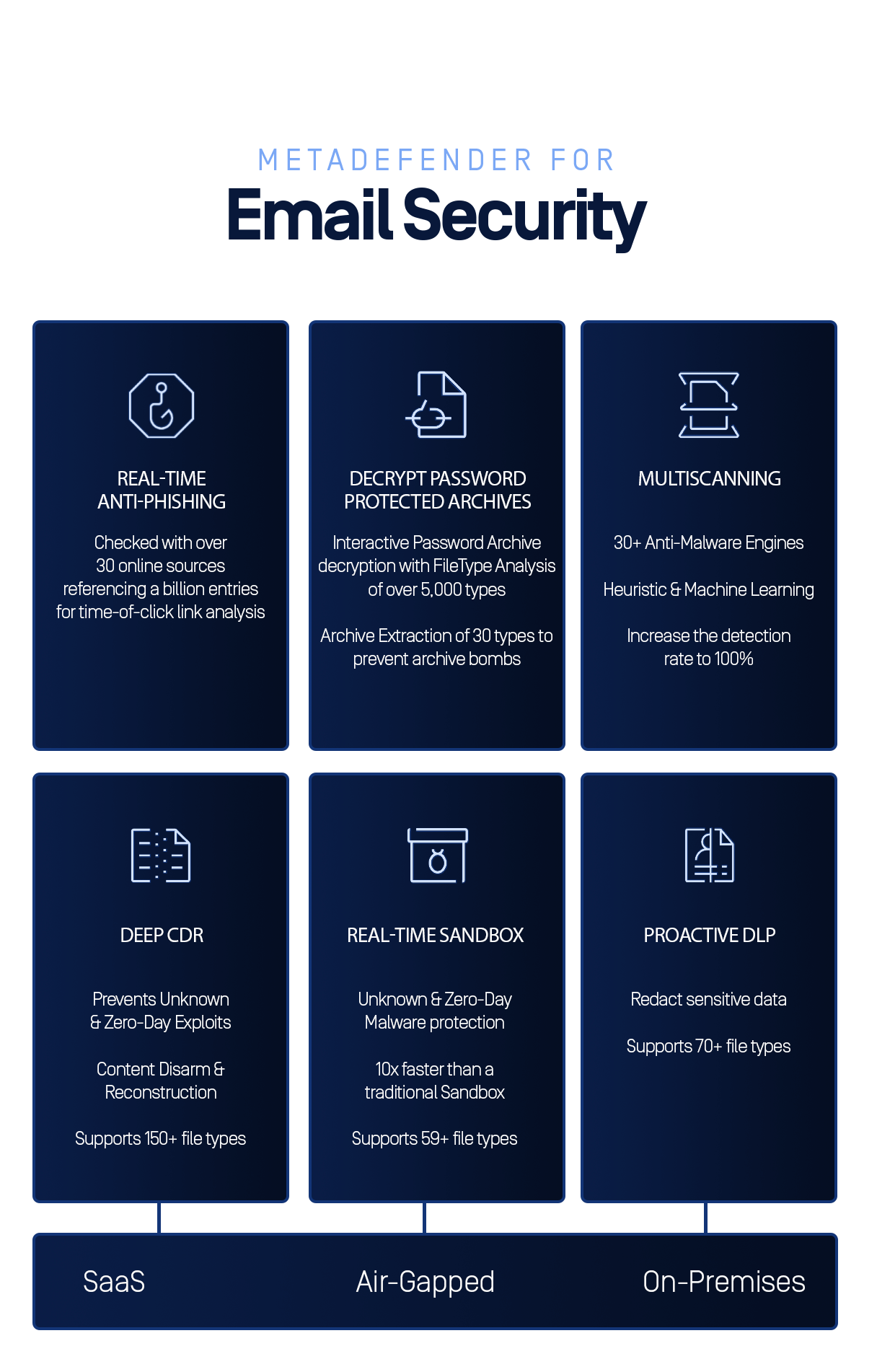

"Sıfır güven yaklaşımı uyguluyoruz ve tehdidi hedefine ulaşmadan önce tespit etmek için her e-postanın ayrıntılı bir analizini yapıyoruz. Bilinmeyen e-posta saldırılarını da engelleyen Deep CDR™ (Content Disarm and Reconstruction) adlı bir teknoloji geliştirdik. Bu, 30'dan fazla kötü amaçlı yazılımdan koruma motoru kullanan Multiscanning teknolojisi ile birleştirilmiştir."

Şirket tarafından geliştirilen diğer araçlar gibi, sektörde muadili bulunmamaktadır. Birçok satıcı güvenlik ürünleri geliştiriyor, ancak çoğunluğu bir veya iki tür yaratıyor. OPSWAT , ihtiyaç duyulan her şeyi güvence altına alabilen ve entegrasyon yoluyla gerekli uyumluluğu karşılayabilen eksiksiz bir platforma sahiptir - kritik altyapılar sağlayan kuruluşlar için kritik bir konu.

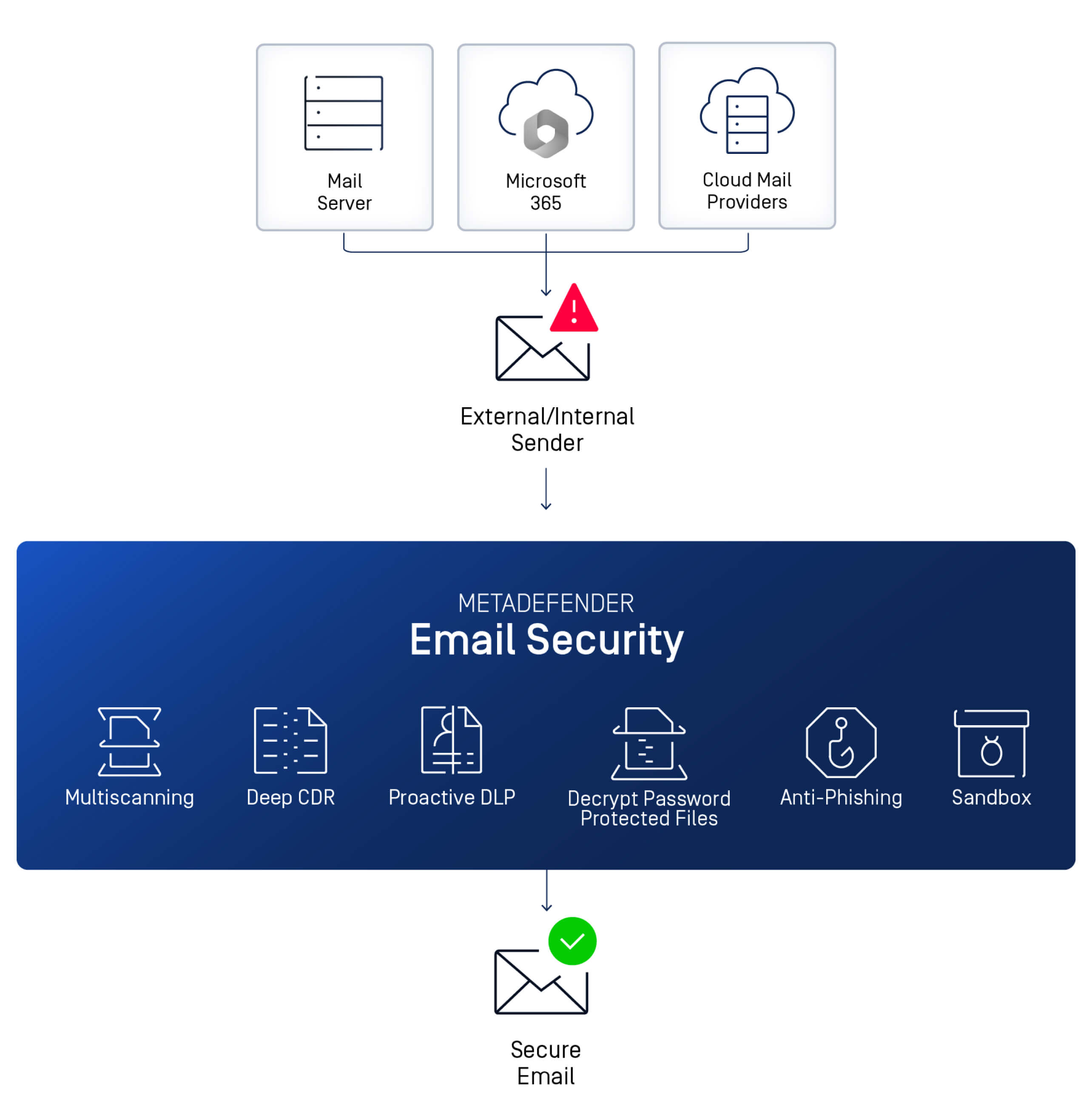

"Sistemimiz yerel olarak veya bulutta konuşlandırılıyor, hem dahili hem de harici ortamlar için gelen ve giden e-postaları tarıyor ve bunlar üzerinde çeşitli prosedürler gerçekleştiriyor: URL'yi, gönderenin adresini kontrol etme ve şüpheli bir bağlantıysa gerçek zamanlı tıklama doğrulaması.

Çeşitli antivirüs motorları kullanılarak, metnin gövdesi de dahil olmak üzere e-postadaki her öğe incelenir - daha az şüphelenilen ancak yine de tehditleri gizleyebilecek bir alan. Herhangi bir tehdit bulunmazsa, sistem Deep CDR işlemini ve eş zamanlı olarak dosyayı çalıştıran ve diske veya ağa erişim parametreleri gibi şüpheli herhangi bir şeyi kontrol eden Gerçek Zamanlı Sandbox işlemini gerçekleştirir.

E-posta mesajındaki her şey incelenir. Sadece ekli dosyalar ve metnin gövdesi değil, 150'den fazla farklı dosya türü. Çoğu kullanıcı bu kadar çok dosyanın varlığından ya da bunların dosya olduğundan bile haberdar değildir. Örneğin bir toplantı daveti de kontrol edilmesi gereken bir dosya türüdür. Bu dosyalar kullanıcının gelen kutusuna ulaşmadan önce hızlı bir şekilde taranır - ancak sterilize edildiği onaylandıktan sonra ulaşırlar."

Her E-posta Ekini Kontrol Etme

OPSWAT son kullanıcının iş istasyonunda çalışan farklı güvenlik çözümleri arasında ortak bir dil oluşturmak amacıyla 2002 yılında Amerika Birleşik Devletleri'nde kurulmuştur. Yarattıkları ilk siber güvenlik çözümü, bugüne kadar tüm ürünleri için ayrılmaz bir teknoloji olarak kalan Multiscanning teknolojisiydi. Genişlemesinin bir parçası olarak şirket, başlangıçta Herzliya'da küçük bir ofis olarak ve şimdi Petah Tikvah'da yeni ve geniş bir ofiste olmak üzere bir İsrail şubesi de kurdu.

Glick, yeni ofisin ana özelliğinin, OPSWAT siber güvenlik çözümlerinin kurumsal ağlar, endüstriyel kontrol ağları, IT Ağları ve bulut bağlantısına kadar yolundaki tüm sistemlerdeki güvenlik açıklarını nasıl kapattığını görebileceğiniz siber laboratuvar olduğunu belirtiyor.

Siber laboratuvar, operasyonel teknoloji (OT) ve bilgi teknolojisindeki veri akışını haritalandırmaya adanmış interaktif bir merkezdir (IT). Şirket, teknolojik çözümlerini modern siber zorluklara adadığını belirtmektedir.

Glick, "Laboratuvar, OPSWAT çözümlerini sergileyerek, sıfırıncı gün saldırılarına karşı güvenlik açıklarını belirleme, analiz etme ve kapatma konusundaki benzersiz yeteneğimizi ortaya koyuyor ve potansiyel tehditlere karşı belirli yanıtlara ilişkin içgörüler sağlıyor" diye açıklıyor.

"Amaç, ürünlerimizi her düzeyde canlı bir saldırı senaryosunu simüle eden interaktif bir şekilde göstermektir. Bu sayede kritik altyapı kuruluşları, entegre ve kullanıcı dostu bir siber savunma platformu aracılığıyla tüm çözümlerimizi iş başında kolayca görebilecekler. Kritik altyapı olarak tanımlanan ve aralarında ulaşım, bankacılık, devlet kurumları ve güvenlik kurumlarının da bulunduğu 16 kategori var."

Günümüzde siber güvenliğe sıfır güven yaklaşımının uygulanması ne kadar yaygın?

"Tüm bilgi güvenliği dünyası artık sıfır güven modeline doğru ilerliyor ve kurumsal normlar da uç noktalar için bile bunu benimsiyor. Son zamanlarda bu yaklaşım e-posta güvenliği dünyasında da kabul görmeye başladı ve gelen her dosyanın kontrol edilmesi ve güvenilmemesi gerektiği konusunda giderek artan bir anlayış var.

Metin gövdesinden ekli dosyalara kadar e-posta mesajındaki her unsurun bir dizi gerekli süreçten geçerek kapsamlı bir şekilde incelenmesi gerekir ve ancak bundan sonra her şey temizse son kullanıcıya iletilir. Sıfır güven yaklaşımının benimsenmesi bir kuruluşun güvenlik duruşunu önemli ölçüde artırabilir.

Örneğin, şifrelenmiş dosyalar geleneksel olarak taranmazdı. Günümüzde onlar da güvenilmez ancak taranır. Bundan sonra, bir kuruluştan çıkan e-postaların temiz olduğunu varsaymak mantıklıdır. Peki ya gereksiz kişisel bilgiler içeriyorlarsa? Ya da kullanıcı yanlışlıkla bir virüs gönderirse? Yani, bu durumda bile, artık sıfır güven yaklaşımı var.

Saldırıların karmaşıklığının ötesinde, saldırıların çeşitliliği de artmakta ve birçoğu geleneksel güvenlik mekanizmaları tarafından tespit edilmesini önlemek için farklı sofistike biçimlerde gizlenebilmektedir. Son zamanlarda QR kodlarını kullanan birçok saldırı oldu. Bir kullanıcı telefonuyla bir QR kodunu tararsa, kolayca bir kimlik avı sitesine girebilir. Kullanıcıdan şifresini girmesi istenebilir ve bu şifre daha sonra saldırgana ulaşır.

Uç noktalarda kolayca tanımlanabilen ve çalıştırılabilen iyi bilinen kötü amaçlı programlar vardır, ancak aynı zamanda hareketsiz programlar da vardır. Zarar vermeden, belki de bilgi toplayarak uç noktada otururlar ve çalışan süreçler aracılığıyla tespit edilemezler. Kendilerini iyi gizlerler ve etkinleştirilmek için doğru anı beklerler.

Örneğin, saldırganlar kurum içinde bu tehditlerden çok sayıda yayarlarsa ve hepsi de belirli bir tarihte harekete geçmek üzere ayarlanmışsa, bu tarihe kadar tespit edilemeyecekler ve o tarih geldiğinde eşzamanlı olarak çalışacaklar ve hedeflenen kurumu bozabileceklerdir."

Dahili e-posta güvenliğini en üst düzeye çıkarma

Bu gibi siber zorluklar, kuruluşların güvenlik yaklaşımlarını değiştirmelerine neden olmakta, her biri daha güvenli bir yaklaşım ve çözümün ne olduğuna dair algısına göre hareket etmektedir. Birçok kuruluş faaliyetlerinin çoğunu, uygulamaların sağlayıcının güvenliği tarafından korunduğu buluta aktarmaktadır.

Kurumların %85'i şu anda Microsoft 365 e-posta güvenlik paketlerini kullanmaktadır - E1/E3/E5. Diğer kuruluşlar ise yerel korumayı tercih ediyor ve bu şekilde e-posta kaynaklı saldırılara karşı daha iyi korunabileceklerini düşünüyor. Glick, " E-posta güvenliğiyle ilgili zorluklardan ya da belirli bir davranışı takip etmelerini gerektiren düzenlemelerden endişe duyan kuruluşlar, yerel e-posta güvenliğini seçme eğilimindedir" diyor.

"Kapsamlı e-posta güvenlik önlemlerine sahip ayrı bir ağ istiyorlar. Kötü amaçlı yazılımdan koruma motorlarımızın çoğu bulutta çalıştığından ve e-postadaki ekli dosyanın kötü amaçlı olup olmadığını belirlediğinden, bu OPSWAT'un avantajıdır. Bu nedenle, buluttan bağımsız olarak çalışabilen ve taviz vermeden tüm savunma protokollerini içeren dahili e-posta güvenliği oluşturmak için bir dizi seçenek sunan bir çözüm geliştirdik.

Güvenlik konusunda daha bilinçli olan kuruluşlar bile e-postalarını taşıyabilir veya bulutta Microsoft 365'e geçebilir ve biz de korumayı yerelden buluta kolayca değiştirebiliriz."

Posta kutularında tehdit oluşturmaya devam eden uyuyan kötü amaçlı yazılımları nasıl ele alırsınız?

"Bu tür kötü amaçlı yazılımları tespit etmenin ve etkisiz hale getirmenin ideal yolu Deep CDR çözümünü kullanmaktır. Örneğin, saldırı bir Word belgesine gömülüyse, çözüm ek bileşenler olmadan belgeyi açmak için güvenli bir kopya oluşturur. Belgeden yalnızca metin ve görüntüleri alır ve aslında onu sıfırdan yeniden oluşturur.

İkinci aşamada, dosya Adaptive Sandbox 'a girer ve en geniş kötü amaçlı yazılım türlerine göre kötü amaçlı davranış açısından daha derinlemesine kontrol edilir. Sandbox yeteneklerimizi e-posta güvenliği pazarındaki diğer oyuncularla karşılaştırdığımızda lider olduğumuzu görüyoruz.

OPSWAT Şu anda çoğu enerji, güvenlik ve hükümet gibi kritik alanlarda faaliyet gösteren büyük şirketler ve kurumlar olmak üzere binlerce müşterisi var."

E-posta Risk Değerlendirmesi ile Güvenlik Açıklarını Ortaya Çıkarın

Savunmanızı atlatan kimlik avı, kötü amaçlı yazılım veya istismarları ortaya çıkararak kuruluşunuzun mevcut e-posta güvenliği duruşunun kapsamlı bir görünümüne sahip olmak çok önemlidir.

OPSWAT e-posta güvenlik çerçevenizdeki güvenlik açıklarını belirlemek için tasarlanmış eyleme geçirilebilir bir E-posta Risk Değerlendirmesi sağlar. En son e-posta güvenlik teknolojisi ile değerli içgörüler elde edin:

- 99,98'lik algılama oranına sahip Gerçek Zamanlı Kimlik Avı Önleme ile kimlik avı girişimlerini bulun.

- 99,20'lik bir algılama oranı için 30'dan fazla kötü amaçlı yazılımdan koruma motoru kullanarak Multiscanning ile kötü amaçlı yazılımları tanımlayın.

- Bilinmeyen kötü amaçlı yazılımları Gerçek Zamanlı Sandbox ile ortaya çıkarın, geleneksel bir sanal alandan 10 kat daha hızlı.

- 150'den fazla dosya türünü destekleyen Deep CDR adresini kullanarak dosya tabanlı açıkları tespit edin.

Mevcut e-posta güvenlik önlemlerinizi modern tehditlere karşı değerlendirerek, güvenlik duruşunuzu güçlendirmek için etkili önlemler alma yetkisine sahip olacaksınız.