Özet

Temmuz 2021'de, zararlı bir Microsoft Word dosyasını kurbanların cihazına indirmek için Google'ın Feed Proxy hizmetine bir bağlantı kullanan sofistike bir siber saldırı yaşandı. Makrolar kullanıcılar tarafından masum bir şekilde etkinleştirildikten sonra, bir Hancitor yükü dinamik bağlantı kitaplığı (DLL) çalıştırıldı ve güvenliği ihlal edilmiş bir ağın profilini çıkardıktan sonra birden fazla yük bırakan her yerde bulunan Cobalt Strike aracını çağırdı. Saldırgan bir saat içinde etki alanı yöneticisi ayrıcalıkları ve etki alanı üzerinde tam kontrol elde edebilir. Bu blogda, OPSWAT Multiscanning çözümünün - Metascan ve Deep CDR (Content Disarm and Reconstruction) potansiyel tehdidi nasıl bulduğunu ve bu gelişmiş saldırıyı nasıl önlediğini açıklıyoruz.

Saldırı

Günümüzdeki pek çok siber saldırı gibi, bu saldırı da hedef ağdaki bir veya daha fazla kullanıcıya gönderilen bir kimlik avı e-postasıyla başladı. Kötü amaçlı yükleri indirmek için dosyalarda gizli makrolar kullanan saldırı taktiklerine aşinayız. Bu saldırı, gömülü makro yükleri doğrudan indirmediği, ancak zararlı yükleri indirmek için belgenin içindeki bir kabuk kodunu (OLE nesnesi) çıkardığı ve çalıştırdığı için daha da kaçamak ve karmaşıktır.

Hancitor trojan indiricisinin[1] gömülü kopyalarını yükleyebilen kötü amaçlı makrolar içeren bir Microsoft Word belgesi kullanıcılara gönderilmiştir. Kullanıcılar dosyadaki gizli makroları açıp etkinleştirdiklerinde, kurbanların appdata klasöründen bir DLL dosyası yazdı ve çalıştırdı. Ardından Hancitor DLL, Cobalt Strike[2] içeren çeşitli yükleri indirdi ve teslim etti. ve Ficker Stealer[3].

OPSWAT bu gelişmiş saldırıyı önlemenize nasıl yardımcı olabilir?

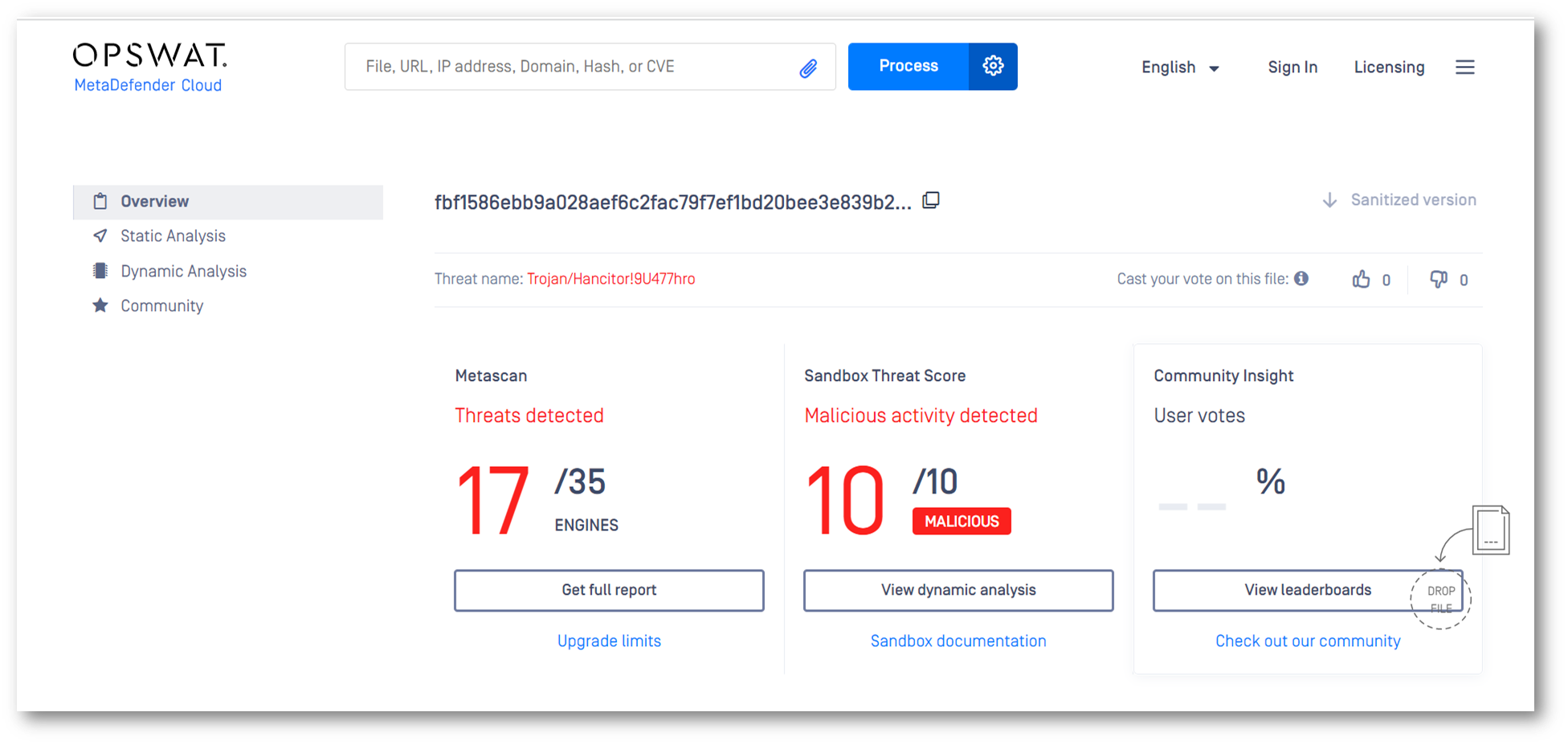

Zararlı MS Word dosyası OPSWAT MetaDefender ile tarandığında, yalnızca 17/35 anti-virüs motoru tehdidi bulmuştur. Bu, tek veya birkaç AV motoruyla taramanın kuruluşunuzu ve kullanıcılarınızı korumak için yeterli olmadığının kesin bir kanıtıdır. Kaçamak taktiklere sahip gelişmiş kötü amaçlı yazılımlar geleneksel savunmaları atlatabilir. Tek bir antivirüs motoru kötü amaçlı yazılımların %40-%80'ini tespit edebilir. OPSWAT Metascan 99'dan daha yüksek algılama oranlarına ulaşmak için şirket içinde ve bulutta 30'dan fazla kötü amaçlı yazılımdan koruma motoruyla dosyaları hızlı bir şekilde taramanıza olanak tanır.

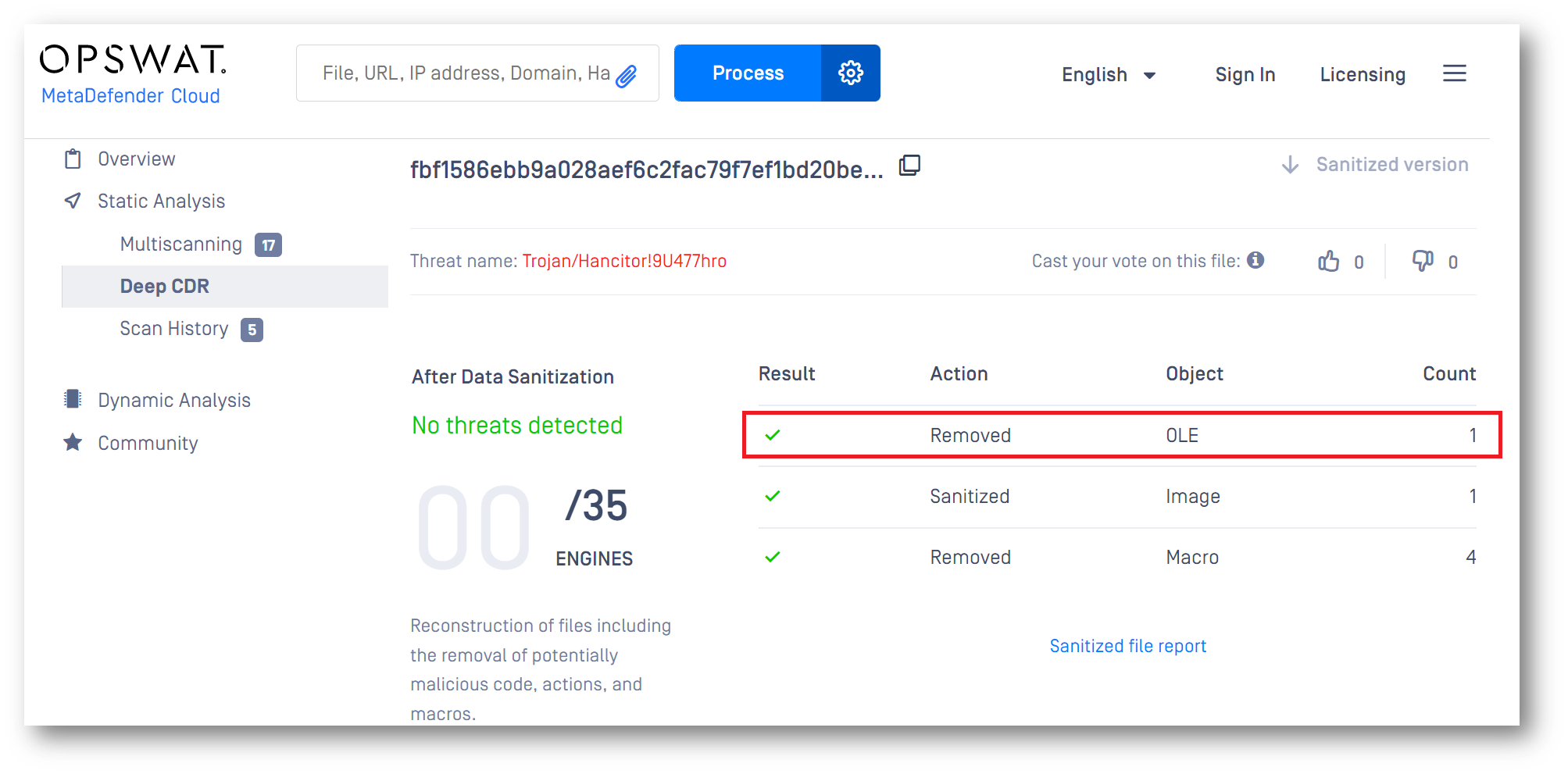

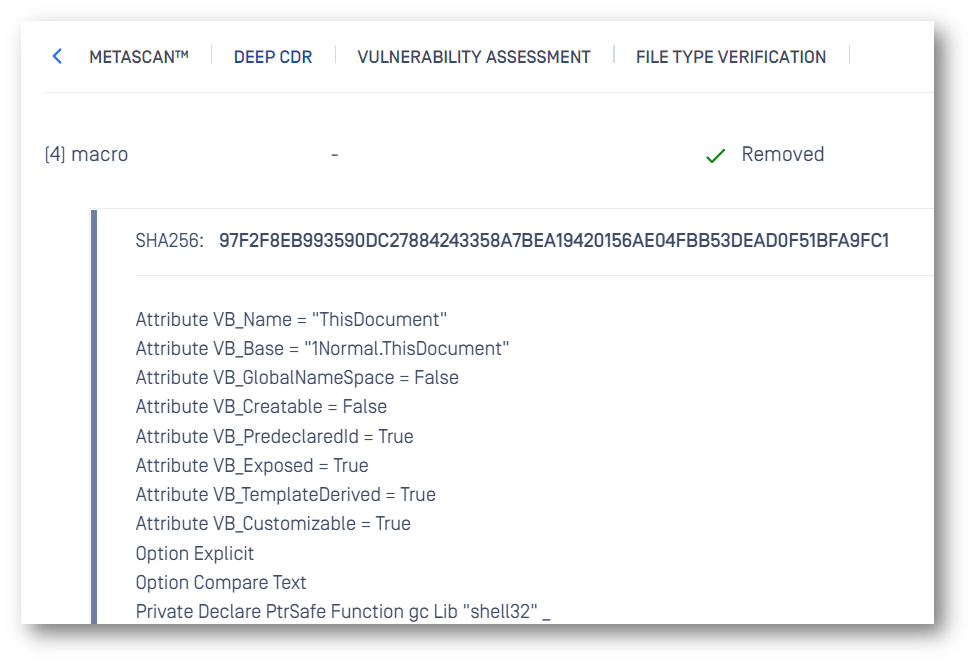

Bununla birlikte, kuruluşunuzun ve kullanıcılarınızın karmaşık ve sıfırıncı gün saldırılarına karşı korunmasını sağlamak için en iyi yaklaşım, tüm dosyaları aşağıdakilerle sterilize etmektir Deep CDR. Dosyalar, dosya türü ve tutarlılığını sağlamak için sanitizasyon sistemine girdiklerinde değerlendirilir ve doğrulanır. Ardından, tüm dosya öğeleri ayrı bileşenlere ayrılır ve potansiyel olarak kötü niyetli öğeler kaldırılır veya sterilize edilir. Ayrıntılı bir sanitizasyon raporu sunan Deep CDR , yöneticilerin herhangi bir ek analiz aracı olmadan kötü amaçlı yazılım davranışını analiz etmelerini de sağlar. Aşağıda Deep CDR 'un dosyadaki tüm potansiyel tehditleri nasıl kaldırdığını ve kullanıcılara tüketmek için güvenli bir dosya sağladığını gösteriyoruz.

Kötü niyetli Word belgesini Deep CDR ile işlediğimizde, bir OLE nesnesi ve dört makro dahil olmak üzere birkaç aktif bileşen bulduk. Kodun maskesini kaldırdık ve çalıştırmaya çalıştığını gördük (C: \Windows\System32\rundll32.exe C:\users\admin\appdata\roaming\microsoft\templates\ier.dll,HEEPUBQQNOG).

Sanitizasyon sonucunda gösterildiği gibi, belgedeki tüm aktif içerik dosyadan kaldırılmıştır. Gömülü nesnelerden biri (OLE nesnesi), kullanıcılara ulaşmadan önce etkisiz hale getirilmezse, Hancitor truva atını (ier.dll dosyası) kullanıcıların makinesine (istemeden etkinleştirdiklerinde) yükleyecektir.

Ağlarını korumak için, herhangi bir kuruluşun dahili çalışanlarına gönderilen tüm dosyaların / e-postaların güvenli olduğundan emin olması ve aynı zamanda dosya kullanılabilirliğini sağlaması hayati önem taşır. Güvenli dosyaları milisaniyeler içinde maksimum kullanılabilirlikle teslim ediyoruz, böylece iş akışınız kesintiye uğramıyor.

Her bir dosyayı sterilize ederek ve gömülü potansiyel tehditleri kaldırarak, Deep CDR bilinen ve bilinmeyen tehditler; karmaşık ve sanal alana duyarlı tehditler; ve Tamamen Algılanamayan kötü amaçlı yazılım, VMware algılama, gizleme ve diğerleri gibi kötü amaçlı yazılımdan kaçınma teknolojisi ile donatılmış tehditler dahil olmak üzere tüm dosya tabanlı tehditleri etkili bir şekilde 'etkisiz hale getirir'.

Hakkında daha fazla bilgi edinin Deep CDR veya sıfırıncı gün ve gelişmiş kötü amaçlı yazılımları önlemek için en iyi güvenlik çözümünü keşfetmek üzere bir OPSWAT teknik uzmanıyla görüşün.

1. Hancitor, diğer virüslerin sızması için 'arka kapılar' açan bir kötü amaçlı yazılım indiricisidir.

2. Cobalt Strike, siber suçlular tarafından takip eden kötü amaçlı yazılımlar sunmak için kullanılan bir uzaktan erişim aracıdır.

3. FickerStealer, hassas bilgileri ayıklamak için tasarlanmış bir bilgi hırsızı kötü amaçlı yazılımdır.