macOS Monterey için yapılan ve her ikisi de sıfır gün olan ve halihazırda istismar edilmiş keyfi kod açıklarını(CVE-2022-32894 ve CVE-2022-32893) içeren kritik güvenlik güncellemesi hakkındaki son duyuruyu muhtemelen okumuşsunuzdur.

Bu kullanıcılarınız için ne anlama geliyor? Yama yaptılar mı?

Güvenlik açıkları için hiç bitmeyen yama akışını takip etmek, özellikle büyük işletmeler için zordur. Bununla birlikte, zaman çok önemlidir ve çoğu kuruluş potansiyel düşmanlara saldırmak için bolca zaman tanır - Ponemon Enstitüsü tarafından yapılan araştırmaya göre, tespit edildikten sonra kritik bir güvenlik açığını yamalamak ortalama 16 gün sürmektedir.

Patch Management Her Ölçekte Zorludur

Ponemon Enstitüsü araştırması, kuruluşların %60 'ının bilinen ancak yaması yapılmamış bir güvenlik açığı nedeniyle ihlal yaşadığını göstermektedir. Yama yönetimini daha az zor hale getirmenin, ortalama yanıt süresini aşmanın ve bir istatistiğin parçası olmaktan kaçınmanın yolları vardır.

Beş Zorluk Patch Management

1. Çeşitli sistemler ve uygulamalar vardır. Artık her kuruluşta işletim sistemleri ve 3. taraf uygulamaların bir karışımı var. Muhtemelen bu, macOS, Windows, Linux ve daha fazlasının yanı sıra yüzlerce farklı satıcıdan gelen uygulamalar anlamına geliyor.

2. Bir etki alanına yalnızca ara sıra bağlanan sistemlere sahip hibrit çalışanlar. Doğrudan yönettiğiniz cihazların başında durmak yeterince zorken, BYOD veya yüklenici cihazlarının kuruluşunuzun kaynaklarına erişmeden önce yamalandığından emin olmak daha zor ve belki de daha kritiktir.

3. Acil kritik güvenlik yamalarının bile kullanılabilirliği etkilememesini sağlamak için kullanıma sunulurken bir miktar test yapılması ve dikkatli olunması gerekir. Bunu yapmak, bir yamanın daha büyük cihaz gruplarına aşamalı olarak yayınlanmasını destekleyen süreç ve otomasyon gerektirir.

4. Güvenlik açığı olan sistemlerin sürekli görünürlüğü ve izlenmesi bir zorunluluktur. Risk dengelerini değerlendirdikten ve en son kritik güvenlik açığını test edip yamaladıktan sonra bile iş bitmiş sayılmaz. Tehdide tepki verdiğiniz sırada bağlı olmayabilecek bir cihazın kaynaklara tekrar bağlandığında yamalandığından emin olmak için aktif olarak izlemek hala hayati önem taşımaktadır. Hem yamalanmamış cihazlara ilişkin görünürlüğe hem de güvenlik açığı olan cihazlara karşı sürekli korumaya ihtiyacınız vardır.

5. Güvenlik ve IT personeli sıkıntısı var. Her büyüklükteki güvenlik veya IT kuruluşu için ortak bir zorluk, her yüksek profilli güvenlik açığının tetiklediği yangın tatbikatları bir yana, günlük işler için çok az kaynak olmasıdır.

MetaDefender Erişim: Temel Bir Çözüm

Bu zorluklar size çetin bir mücadele gibi gelebilir, ancak iyi haber şu ki çözümler var. Burada ayrıntılı olarak açıklandığı gibi, OPSWAT MetaDefender Access, daha hızlı yama yapmanıza yardımcı olacak ve korunmanızı sağlayacak eksiksiz bir çözüm sunar.

1. MetaDefender Access, tüm sistemlerinizin ve uygulamalarınızın yamalanmasını sağlamaya yardımcı olur:

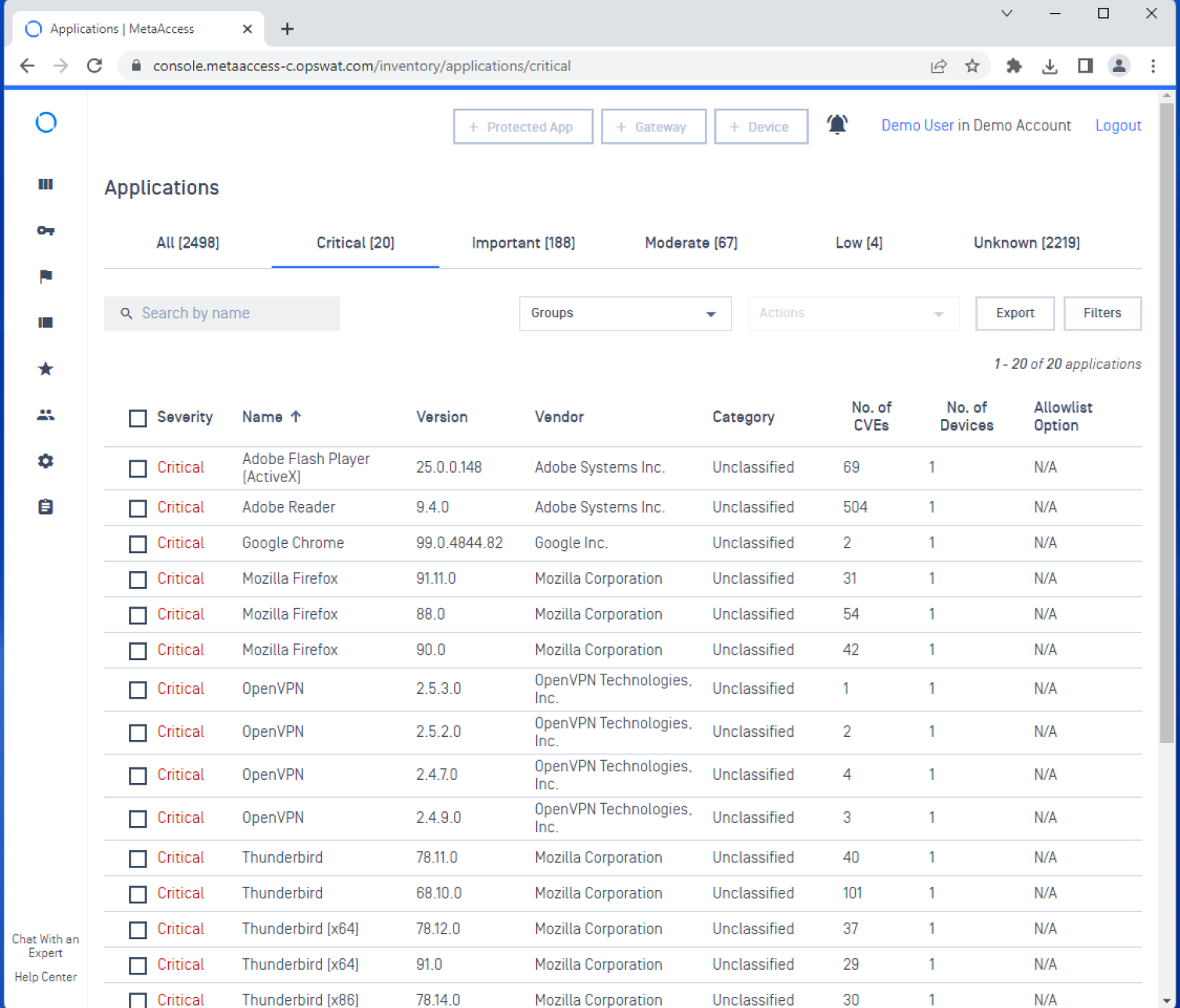

- Güvenlik açıklarını ve güncel olmayan yazılımları tespit ederek görünürlük sağlamak ve MetaDefender Access kontrol panelinde ve günlük raporlarda eyleme geçirilebilir bir özet sunmak. Bunları kullanarak, burada gösterildiği gibi daha fazla ayrıntı görmek için detaya inebilirsiniz:

- Uygulama perspektifinden güvenlik açıklarının görünürlüğünün sağlanması:

- Seçtiğiniz yama yönetimi çözümünün uç noktada doğru şekilde yapılandırıldığından emin olun ve yama yönetimi çözümü doğru şekilde yapılandırılmamışsa sizi uyarır ve potansiyel olarak kullanıcının cihazını engeller:

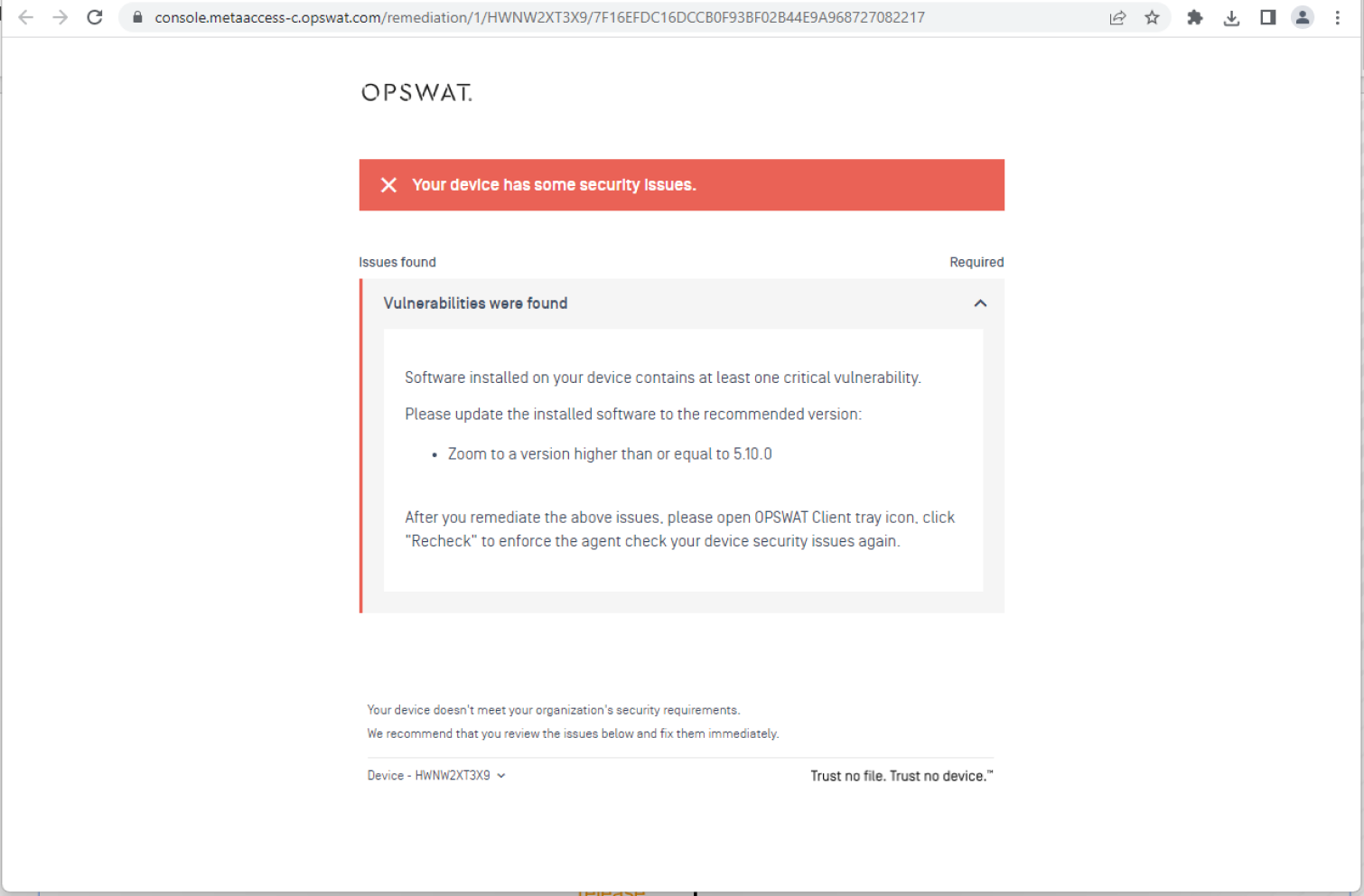

- Monterey 12.5.1 yaması gibi bir işletim sistemi veya 3. parti uygulama yamalanmadığında cihazın uygulamalarınıza ve diğer kaynaklara erişimini potansiyel olarak engelleme. Kullanıcı yapılandırılabilir bir gün sayısı için uyarılabilir ve yama hala uygulanmamışsa, risk ve etki iş akışıyla başa çıkma şansı vermek için engellenebilir.

2. Hibrit çalışmanın normalleşmesiyle birlikte, cihazların yamalanmasını sağlamak için kullandığınız çözümün şirket içi veya uzaktaki kullanıcılar için çalışması kritik önem taşır. MetaDefender Access bulutta barındırıldığı için MetaDefender Endpoint , kurumsal kaynaklara erişirken nerede olursa olsun cihazların güvende olmasını sağlar.

3. Gizli sürprizleri varsa yaygın etki riskini azaltmak için yamaları kademeli olarak kullanıma sunmak kritik önem taşır. MetaDefender Access, yamaların otomatik olarak kullanıma sunulmasını destekleyen cihaz grupları için farklı politikalar uygulamanıza, belirli yamaları hariç tutmanıza ve hatta belirli cihazları muaf tutmanıza olanak tanır. Cihazları muaf tutmanın yanı sıra, belirli yamalar ve CVE'ler de muaf tutulabilir, böylece etkinin uygulanamayacak kadar büyük olduğuna karar verirseniz bir cihazın uyumlu olarak görülmeye devam etmesine izin verilir.

4. MetaDefender Access'in güvenli erişim özellikleri kuruluşlarınızı riskli veya uyumlu olmayan cihazlardan erişime karşı korur. Bunun hayati bir yönü, yakın zamanda bağlanmamış, ancak daha eski bir kritik güvenlik açığına sahip olabilecek bir cihazın, ilk güvenlik açığının diğer sistemlerde ele alınmasından bu yana ne kadar zaman geçmiş olursa olsun, yama yapılana kadar engellenmesini sağlamaktır.

5. MetaDefender Access, kullanıcıya güvenlik açığı hakkında bilgi içeren ayrıntılı bir düzeltme mesajı sunar. Kullanıcıları uyarmak, kendi cihazlarına daha erken yama yapma olasılıklarını artırır. Harekete geçmezlerse, MetaDefender Access bir kuruluş kaynağına her erişmeye çalıştıklarında onları uyarmaya devam edebilir ve çok uzun süre beklerlerse, MetaDefender Access ilkesini şirket kaynaklarına erişmek için yama yapmalarını gerektirecek şekilde yapılandırabilirsiniz. Bu, kritik yamaların en yüklü IT ekiplerine bile, zamanlama ne olursa olsun ve tümü otomatik olarak hızlı bir şekilde sunulmasını sağlar.

MetaDefender Access, tüm bu zorlukların üstesinden gelerek kuruluşunuzun aşırı yük altındaki personelinin ek iş yükü olmadan kritik güvenlik açıklarına daha hızlı ve verimli bir şekilde yanıt vermesine yardımcı olur. MetaDefender Access'i ücretsiz deneyin!

Daha fazla bilgi edinmek için bugün uzmanlarımızdan biriyle iletişime geçin.