Industrial Otomasyon ve Kontrol Sistemi (IACS veya ICS) teknolojileri, kritik altyapı ve Operasyonel Teknoloji (OT) ortamları için çok önemlidir. Bu tür sistemler, birbirleriyle ağ protokolleri üzerinden iletişim kuran birden fazla bileşenden oluşur ve bu da onları siber saldırılara karşı hassas hale getirir. IACS içindeki hava boşluklu bölgeler bile çevresel ve çıkarılabilir medya yoluyla kötü amaçlı yazılım saldırılarına karşı savunmasız kalmaktadır.

ISA/IEC 62443 siber güvenlik standartları serisi, IACS ve OT ağlarının operatörleri, sistem entegratörleri ve bileşen üreticileri için ortak bir çerçevedir. Standartlar, IACS'nin operasyonlarını, geliştirilmesini, bakımını ve bileşen üretimini güvence altına almak için bir dizi gereksinim, talimat, kontrol ve en iyi uygulamaları içerir.

ISA/IEC 62443'ün Tarihçesi ve Gelişimi

ISA/IEC 62443 standartları 2002 yılında Uluslararası Otomasyon Derneği (ISA) tarafından ISA 99 olarak geliştirilmiş ve ABD'nin kritik altyapı sistemlerini ve operasyonlarını siber saldırılara karşı güvence altına almak için standartlar belirlemeyi amaçlamıştır. Sonunda, ISA/IEC 62443 standartlar serisi haline gelmek üzere küresel olarak tanınması için Uluslararası Elektroteknik Komisyonu'na (IEC) sunulmuştur.

Kasım 2021'de ISA/IEC 62443, IEC tarafından yatay bir standart olarak belirlenmiş ve IACS kullanan, bakımını yapan veya geliştiren tüm sektörlerde yaygın olarak tanınan bir siber güvenlik ölçütü haline gelmiştir. Şu anda ISA/IEC 62443 serisi, 800 sayfanın üzerinde geniş bir kapsam ile kapsamlı bir içeriğe sahiptir.

ISA/IEC 62443 kimler içindir?

ISA/IEC 62443'te, bunlardan yararlanabilecek paydaşları tanımlamayı amaçlayan üç ana temel rol bağlamsal olarak tanımlanmıştır:

- Varlık Sahipleri: IACS'ye sahip olan ve işleten kuruluşlar.

- Sistem Entegratörleri: Sistem entegrasyonu, bakım veya IACS ile ilgili diğer hizmetler gibi hizmetler sunan kuruluşlar veya danışmanlar.

- Ürün Üreticileri: Güvenlik gereksinimlerini karşılamak için ürün sunan, ürün bileşenleri veya yaşam döngüsü desteği sağlayan kuruluşlar.

ISA/ IEC62443 Bileşenleri

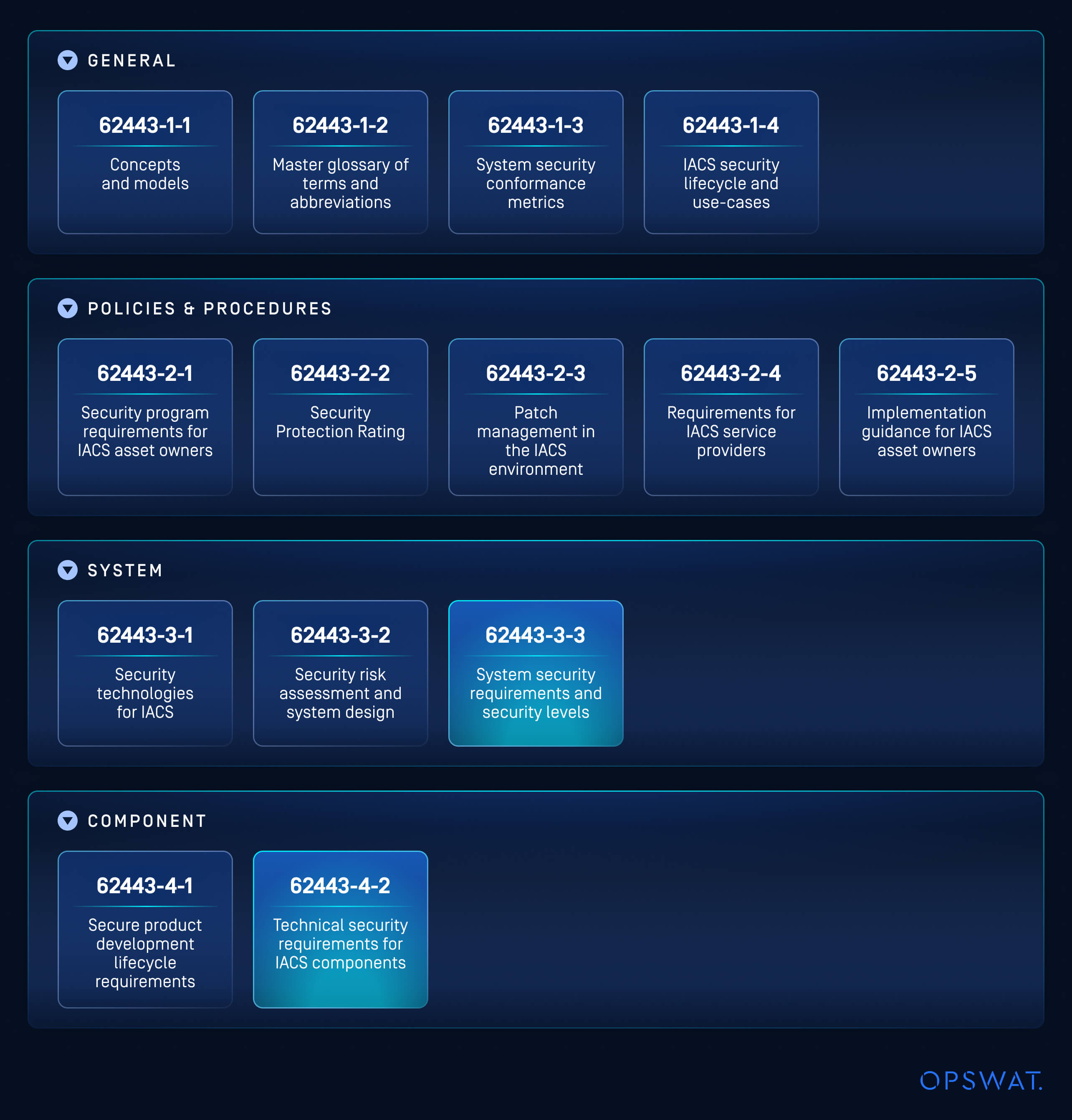

ISA/IEC 62443 serisi dört ana bölüme ayrılmıştır: Genel, Politikalar ve Prosedürler, Sistem ve Bileşen. Her bölüm farklı bir ana role yöneliktir ve ICS güvenliğinin belirli bir yönünü veya aşamasını kapsayan talimatlar ve yönergeler içerir.

ISA/ IEC62443 Serisinin Dört Parçası

Genel 62443-1

İlk bölüm genel bir bakış içermekte ve IACS'de siber güvenliğin tasarlanması ve uygulanması için temel kavramları, gereksinimleri, terminolojiyi ve yönergeleri tanıtmaktadır.

Standart serisi boyunca kullanılan temel terminolojiyi, kavramları ve referans modelleri tanımlayan 62443-1-1 bölümü ile başlar. Ardından, seride kullanılan terimler ve kısaltmalar sözlüğü ile 62443-1-2 ve sistemlerin güvenliğini değerlendirmek ve ölçmek için güvenlik ölçütlerini tartışmak üzere 62443-1-3. Son olarak, 62443-1-4, tüm sistemlerde siber güvenliğin ele alınması için izlenecek yönergeleri sağlar.

Politikalar ve Prosedürler 62443-2

Yönetişim ve risk yönetimine odaklanan ikinci bölüm, siber güvenlik programlarının oluşturulması, sürdürülmesi ve yönetilmesi konusunda rehberlik sağlamaktadır.

Bölüm 62443-2-1, IACS için bir siber güvenlik yönetim sistemi oluşturma, uygulama ve sürdürme sürecini açıklarken, 62443-2-2, kuruluşların IACS güvenlik programları oluştururken izlemesi gereken ayrıntılı uygulama yönergeleri sunar. Ardından, 62443-2-3 sistem güvenliğini korumak için yazılım ve ürün yazılımı yamalarını yönetmek için en iyi uygulamaları sağlar ve son olarak, 62443-2-4 endüstriyel ortamlarda çalışan hizmet sağlayıcılar için siber güvenlik gereksinimlerini ve en iyi uygulamaları listeler.

Sistem 62443-3

Bu bölüm, güvenli sistemlerin tasarlanması ve uygulanması konusunda rehberlik sağlar ve IACS için siber güvenlik gereksinimlerini ele alır. Risk değerlendirmesi, sistem güvenlik gereksinimleri ve stratejileri ile sistem güvenlik seviyelerini kapsar.

Bölüm 62443-3-1, IACS ile ilgili mevcut ve gelişmekte olan güvenlik teknolojilerini gözden geçirmektedir. Ardından, 62443-3-2 sistem tasarımı sırasında siber güvenlik risklerini değerlendirmek ve yönetmek için bir metodoloji sunar. Son olarak, 62443-3-3 detaylı sistem güvenlik gereksinimlerini belirler ve bunları dört Güvenlik Seviyesine (SL1-SL4) ayırır.

Bileşen 62443-4

Serinin dördüncü ve son bölümünde Ürün Geliştirme Yaşam Döngüsü anlatılmaktadır. SCADA (denetleyici kontrol ve veri toplama), PLC'ler (programlanabilir mantık kontrolörleri) ve sensörler gibi IACS'nin münferit bileşenlerinin güvenliğine odaklanmaktadır.

İki bölümden oluşmaktadır. 62443-4-1, IACS bileşenlerinin tasarımı, geliştirilmesi ve bakımı dahil olmak üzere bir Ürün Geliştirme Yaşam Döngüsü süreçlerini ana hatlarıyla belirtir ve bölüm 62443-4-2, sistem içindeki bireysel IACS bileşenleri için gereken teknik güvenlik gereksinimlerini ve yeteneklerini belirtir.

Temel Gereksinimler

Yedi Temel Gereksinim (FR) serinin ilk bölümünde (IEC 62443-1-1) tanımlanmıştır. serisi. Bu FR'ler, IACS sistemleri (3-3) ve bileşenleri (4-2) için güvenlik gereksinimlerine odaklanan bölümler de dahil olmak üzere serinin sonraki her bölümünün dayandığı ISA/IEC62443'ün temel taşıdır.

- Tanımlama ve kimlik doğrulama kontrolü

- Kontrol kullanın

- Sistem bütünlüğü

- Veri gizliliği

- Kısıtlı veri akışı

- Olaylara zamanında müdahale

- Kaynak kullanılabilirliği

ISA/IEC 62443'ün Faydaları ve Uygulamaları

Bu standartlar imalat, kritik altyapı, petrol ve gaz, sağlık hizmetleri ve atık su arıtma dahil olmak üzere çeşitli sektörlerde benimsenmiştir. Bir kuruluşun ISA/IEC 62443 serisini kullanma şekli, IACS için bileşenlerin işletilmesi, bakımı, entegrasyonu veya üretimi olsun, kuruluşun belirli bir sektördeki rolüne bağlıdır.

Varlık Sahipleri İçin

Güvenlik protokolleri oluşturan ve IACS işleten Varlık Sahipleri, sistem entegratörlerine yönelik gereksinimleri geliştirmek için ISA/IEC 62443'ün 2. bölümüne başvurabilir. Bu kılavuzlar, bir üründe özellikle hangi güvenlik özelliklerine ihtiyaç duyduklarını belirlemelerine yardımcı olabilir.

Sistem Entegratörleri İçin

Sistem Entegratörleri, ICS ile ilgili entegrasyon, bakım ve benzeri hizmetleri yerine getirmeleri nedeniyle, varlık sahiplerinin güvenlik seviyesini değerlendirmek ve gereksinimlerini işlemek için ağırlıklı olarak 62443-3 standartlarını kullanmaktadır. Ayrıca, Ürün Üreticileri tarafından üretilen bileşenlerin güvenliğini değerlendirmek ve Varlık Sahipleri tarafından istenen özellikleri içerip içermediğini belirlemek için 62443-3-3 standartları kullanılır.

Ürün Üreticileri İçin

Ürün Üreticileri bir SDL (güvenlik geliştirme yaşam döngüsü) kurar ve sürdürür, gerekli güvenlik seviyesini karşılayacak ürünler sunar, bileşen ürünler sağlar ve yaşam döngüsü desteği sağlar. Ürün Üreticileri, IACS donanım ve yazılım bileşenleri üreten şirketlerdir. Ürün üreticileri, 62443-4 standartlarını, ürünlerine hangi yetenekleri ve güvenlik özelliklerini dahil edecekleri konusunda açık bir referans olarak bulabilirler.

Kritik Altyapı Koruması için ISA/IEC 62443-3-3'ün Önemi

62443-3-3 standartları, ulaşılması gereken güvenlik seviyesi için referans olarak kullanılacak kritik teknik güvenlik gereksinimlerini ve güvenlik seviyelerini sağlar. Bu bölüm sistem entegratörleri tarafından geliştirdikleri sistemlerin standartlarını karşılamak için kullanılır.

Temel Güvenlik Gereksinimleri

Savunma- Derinlemesine

Bir siber saldırıyı önlemek veya yavaşlatmak için birden fazla savunma tekniği katmanı gerektiren bir teknik. Örneğin, güvenlik katmanı fiziksel kontrolleri, sık taramaları, dosya aktarımlarını güvence altına almayı ve güvenlik duvarlarını kullanmayı içerebilir.

Bölgeler ve Kanallar

Purdue Kurumsal Referans Mimarisi (PERA) olarak da bilinen Purdue modelinden yararlanan ISA/IEC-62443 serisi, bir bölgeyi işlevsel veya fiziksel bir birim olarak tanımlarken, bir kanalı bölgeler arasındaki iletişim kanallarının bir koleksiyonu olarak tanımlar.

Risk Analizi

Geleneksel risk analizi uygulamalarına ek olarak ISA/IEC-62443-3-2, bir IACS için güvenlik riski değerlendirme metodolojileri hakkında daha fazla ayrıntı getirmektedir.

En Az Ayrıcalık

En az ayrıcalık ilkesi, kullanıcıların bir sistemdeki belirli bileşenlere veya uygulamalara erişimini sınırlandırarak gereksiz erişimi önler ve bir siber saldırı durumunda saldırı yüzeyini en aza indirir.

Güvenli bileşenlerden yararlanma

ISA/IEC-62443-3-3 bölümü tek başına bir gereklilikler kümesi değildir, serinin diğer bölümlerinden de yararlanır. IEC 62443-2-1'e göre bir güvenlik programının geliştirildiğini varsayar ve uyumluluğu garanti etmek için güvenli bileşenlerin ISA/IEC-62443-4-2 ve ISA/IEC-62443-4-1'e göre konuşlandırılacağını varsayar.

Güvenlik Seviyeleri

Tanımlanan güvenlik seviyeleri, OT ve IACS sistemlerindeki gücü ölçmeyi ve herhangi bir risk faktörünü vurgulamayı amaçlamaktadır. 62443-3-3'te minimum seviye olarak 1'den başlayıp maksimum seviye olarak 4'e kadar dört Güvenlik Seviyesi tanımlanmıştır.

Güvenlik Seviyesi 1

Tanımlanan güvenlik seviyeleri, OT ve IACS sistemlerindeki gücü ölçmeyi ve herhangi bir risk faktörünü vurgulamayı amaçlamaktadır. 62443-3-3'te minimum seviye olarak 1'den başlayıp maksimum seviye olarak 4'e kadar dört Güvenlik Seviyesi tanımlanmıştır.

Güvenlik Seviyesi 2

Bireysel bilgisayar korsanları gibi belirli bir beceri seti veya yoğun kaynak gerektirmeyen genel siber saldırılara karşı koruma için.

Güvenlik Seviyesi 3

Orta düzeyde motivasyon ile sofistike teknikler ve özel beceriler kullanarak kasıtlı saldırılara karşı korumayı kapsar.

Güvenlik Seviyesi 4

Organize hacker grupları veya düşman devletler tarafından son derece kritik sistemlere yapılan saldırılar gibi son derece sofistike, IACS'ye özgü beceriler gerektiren ve genişletilmiş kaynaklara erişimi olan kasıtlı saldırılara karşı koruma sağlar.

62443-3-3 ile bağlantılı olarak, 62443-4-2 standartları, yaşam döngüsünün her bir bileşeninin güvenliğini sağlama konusunda daha fazla rehberlik sağladıkları için sistem entegratörleri tarafından sıklıkla dikkate alınmaktadır.

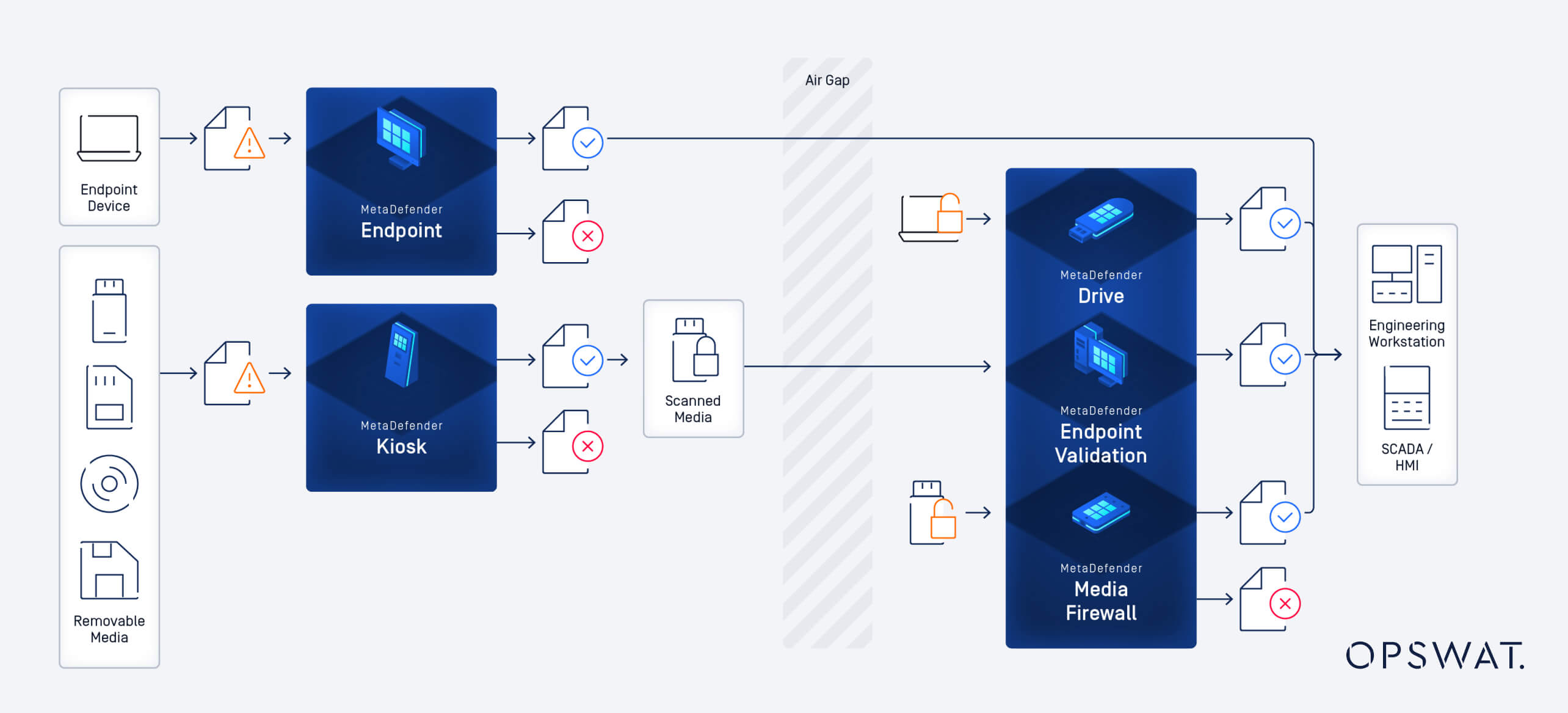

Çevresel ve Taşınabilir Medya Koruması

USB ve harici sabit diskler gibi çıkarılabilir ortamlar, oluşturdukları önemli güvenlik risklerine rağmen IACS ve OT ağlarında veri aktarımı için sıklıkla kanal olarak kullanılmaktadır. İran'ın Natanz nükleer tesisini hedef alan Stuxnet (2010), Hindistan'ın Kudankulam Nükleer Santrali saldır ısı (2019) ve ABD Savunma Bakanlığı ağlarına yayılan Agent.BTZ saldırısı (2008) gibi çıkarılabilir medyanın neden olduğu önemli siber saldırılar olmuştur.

Derinlemesine savunma stratejisinin bir parçası olarak çevresel ve çıkarılabilir medya korumasını dahil etmek, bu tür saldırıları azaltmada ve ISA/IEC 62443 standartlarına uyum sağlamada, veri ihlalleri ve sistem kesintileri riskini azaltmada önemli bir rol oynayabilir. Örneğin, MetaDefender gibi fiziksel bir çözüm, güvenliğini sağlamak için birden fazla kötü amaçlı yazılımdan koruma motoru kullanarak çıkarılabilir medyayı tarayabilir. MetaDefender , MetaDefender Media , MetaDefender ve MetaDefender Managed File Transfer MFT)™ gibi diğer çözümler, güvenlik düzeyinizi ve derinlemesine savunma stratejinizi geliştirmede önemli bir rol oynayabilir.

Sonuç

ISA/IEC 62443 standartları, IACS ve OT ortamlarının siber güvenlik zorluklarını ele alan en kapsamlı siber güvenlik standartları olarak kabul edilmektedir. ISA/IEC 62443 standartlar serisi ile kuruluşlar, ortamlarında neyin en değerli olduğunu sistematik olarak tanıyabilir, görünürlüğü artırabilir ve siber saldırılara karşı oldukça hassas olan varlıkları belirleyebilir.

OPSWAT , derinlemesine savunmayı geliştirmek ve saldırı yüzeyini en aza indirmek için çevresel ve çıkarılabilir medya güvenliğinde kapsamlı çözümler sunar. Dünyanın dört bir yanındaki kuruluşların, hükümetlerin ve kurumların neden OPSWAT'e güvendiğini görmek için, çevresel ve çıkarılabilir medya güvenliğinize nasıl yardımcı olabileceğimizi öğrenmek üzere bugün uzmanlarımızdan biriyle konuşun.