MetaDefender Sandbox artık Kritik Altyapılarda ICS koruması için tehdit analizi ve görünürlük sağlıyor

Kötü amaçlı yazılımların ve saldırı tekniklerinin gelişme hızı, küresel jeopolitik gerilimlerin artmasıyla birleşince hem kamu hem de özel sektörde kritik altyapının kitlesel saldırılardan nasıl korunacağı konusundaki tartışmaları değiştirdi. siber bozulma.

Tarihsel olarak IT ve OT/ICS sistemleri birbirlerinden tamamen izole edilmişti, ancak dijital dönüşümle birlikte devam ederken, bu iki dünya hızla birleşiyor.

Sonuç olarak, siber suçlular özellikle OT ağlarına sızarak aşağıdaki sistemleri rehin almak için kötü amaçlı yazılımlar kullanıyor hedeflerin, fidye yazılımları kurumları vurduğunda sıklıkla görülen kesinti sürelerini karşılayamayacağını bilerek güvenirler. IT İşin bu tarafı.

ICS'ye yönelik artan saldırılar, kritik altyapıya güvenen halkın emniyet ve güvenliğini tehlikeye atmaktadır temel ihtiyaçları sağlamak. İranlıların Triton ve SandWorm ile Suudi petrol altyapısını hedef almasıyla bunun gerçekleştiğini gördük 2015'te Black Energy ve 2016'da Industroyer ile Ukrayna elektrik şirketlerini hedefliyor.

Güvenlik Açıklarını Anlama

OT kötü amaçlı yazılımların nasıl çalıştığını daha iyi anlamak için, güvenlik açıklarının nerede ve nasıl bulunduğunu anlamak önemlidir istismar edilirler. Çoğu durumda, bu sistemlerle arayüzlenen Windows denetleyicilerinde ve operasyonel sistemlere yönelik talimatlar. Bunlar şunları içerir:

- Cihazlar: İnsan Makine Arayüzleri (HMI) istemcileri, veri tarihçileri, SCADA sunucuları ve mühendislik iş istasyonları (EWS)

- Platformlar (ICS yazılımı): GE Proficy, Honeywell HMIWeb, vb.

- Ağ: Siemens gibi operasyonel protokollerin açığa çıkarılması yoluyla bir ICS ortamına doğrudan internet erişimi S7, Omron FINS ve EtherNet/IP'nin yanı sıra yanlış yapılandırılmış VNC erişimi. Bu, SMB üzerinden yanal harekete yol açabilir.

Peki Neden BT'nin Ötesinde Bu Industrial Senaryolara Odaklanıyoruz?

Ulus-devlet aktörleri, altyapıyı zayıflatmaya yönelik siyasi hedefleriyle uyumlu olduğu için ICS kötü amaçlı yazılımlarını severler ve daha geniş ve endüstriyel ortamlardaki daha derin saldırı hizmetleri bunu yapmalarına olanak sağlamaktadır. Bu aktörler aynı zamanda ICS'ye yönelik saldırıları başarılı bir şekilde yürütmek için gereken kaynaklar, bunlar genellikle bir ICS saldırısından daha fazla karmaşıklık ve planlama gerektirdiğinden "hazır" bileşenler ve hizmetler kullanılarak gerçekleştirilebilen fidye yazılımı saldırısı.

Saldırı Metodolojilerini Anlama

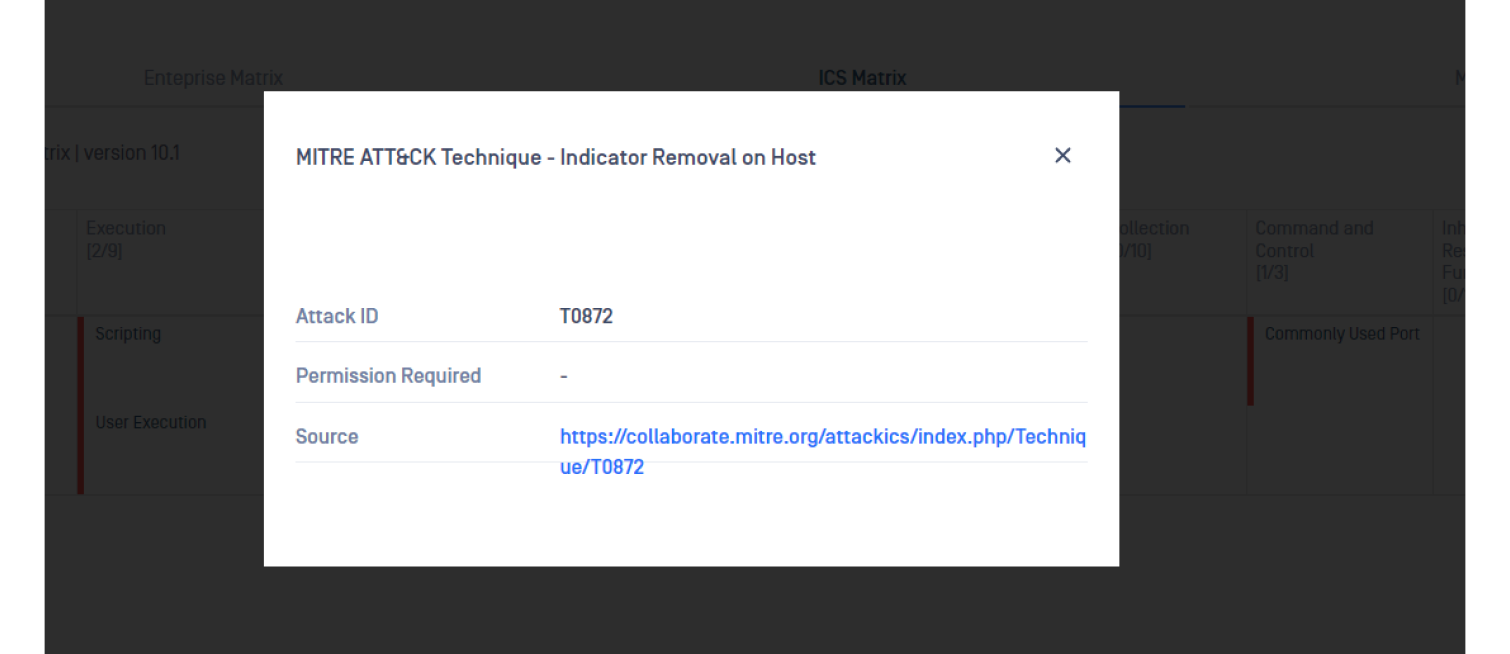

Bu saldırıların arkasındaki kötü amaçlı yazılımları anlamanın ve kritik altyapı kuruluşlarına yardımcı olmanın daha iyi bir yolu var Tüm davranışları ICS ve YARA için MITRE ATT&CK Çerçevesi ile eşleştirerek gelecekteki davranışları önlemek - iki temel kaynak siber güvenlik uzmanlarının aşina olması gerekir:

- ICS için MITRE ATT&CK: BT için yaygın olarak benimsenen MITRE ATT&CK çerçevesine benzer şekilde, bu çerçeve kötü amaçlı yazılım kullanan saldırılara yönelik davranışları modeller Industrial Kontrol Sistemlerini hedef almaktadır. Davranışların MITRE ATT&CK ICS çerçevesiyle eşleştirilmesi sayesinde araçlar MetaDefender Sandbox gibi, savunucuların kötü amaçlı yazılımların sistemlerine nasıl saldırmaya çalıştığını hızlı bir şekilde belirlemelerine yardımcı olabilir ve daha fazlası etkili bir yanıt.

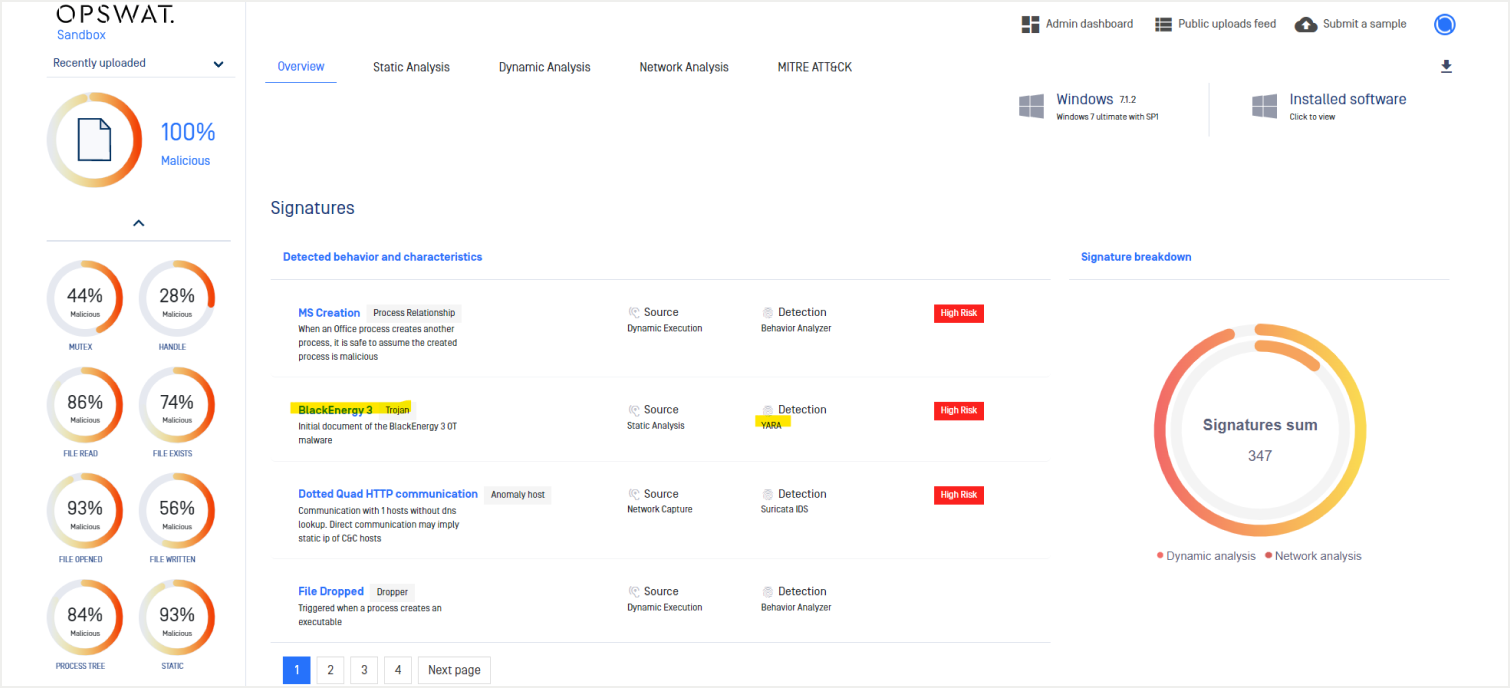

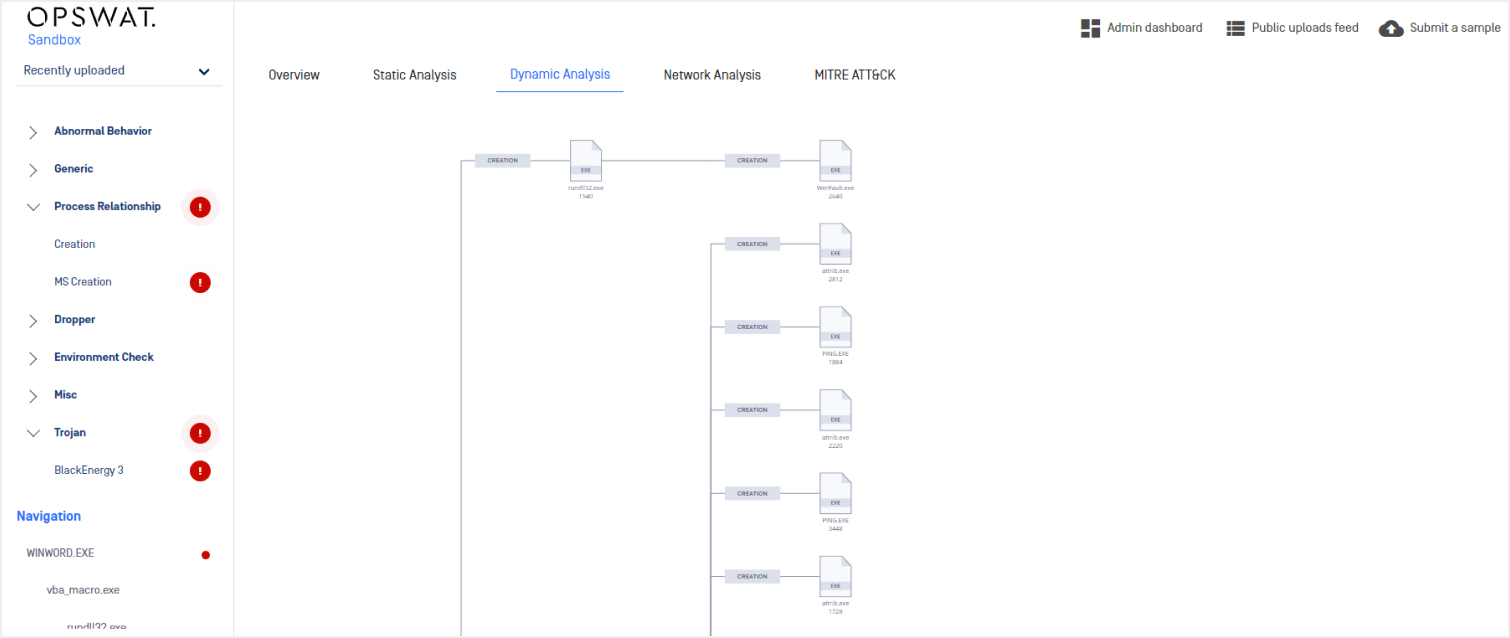

Bunun bir örneği olarak, kum havuzunda Black Energy'yi analiz ettik ve Çerçeveye ICS'ye özgü davranışlar:

- Koruma, Tespit ve Tehdit Avcılığı için YARA: Yara ICS kural setlerini, aşağıdakileri içeren analiz araçlarını dahil ederek OPSWAT Sandboxbilinen kötü amaçlı yazılımlarla eşleşen hem statik hem de dinamik kötü amaçlı yazılım özelliklerini daha etkili bir şekilde belirleyebilir. ICS kötü amaçlı yazılımları için öznitelikler. Kötü amaçlı yazılım dosyalarının kendileri tehdit aktörleri tarafından sıklıkla değiştirilirken tespit etmek için saldırganların mevcut altyapıdan ve araçlardan, taktiklerden ve prosedürlerden (TTP'ler) yararlanmaları gerekir. Etkili. Saldırganın altyapısı, yeniden kullanmaları gereken büyük bir batık maliyettir ve bu nedenle TTP'ler tüm dünyada yaygındır. farklı kötü amaçlı yazılım varyantları. Sonuç olarak, birden fazla kötü amaçlı yazılım örneği için ortak olan TTP'ler aileleri tanımlayabilir ve yardımcı olabilir atıfta bulunmak.

ICS için en son MITRE ATT&CK, aşağıdaki gibi operasyonel teknolojileri hedef alan saldırılara özgü TTP çerçevesi sağlar tepki işlevlerini engelleyici olarak.

Kritik altyapılarda özellikle kaçamak kötü amaçlı yazılımları tespit etmek, aşağıdaki analiz yeteneklerini gerektirir ile gösterildiği gibi ICS saldırılarına özgü TTP'leri işaretleme yeteneği ile kapsamlı statik ve dinamik analiz içerir. Black Energy'nin analizini aşağıda bulabilirsiniz.

OPSWAT Sandbox v1.1.7'nin son sürümü, IOC'leri ICS TTP'leriyle eşleştirmeyi içerir ve mevcut YARA kuralları ve OPSWAT MetaDefender Core için yerel bir MISP deposu ile kuruluşlar, OPSWAT'in kapsamlı threat intelligence çözümü aracılığıyla kendilerini kötü amaçlı yazılım tehditlerinden daha iyi koruyabilir.