SBOM (Software Bill of Materials), yazılım bileşenlerinin bütünlüğünü sağlamada temel bir unsur olarak hizmet eder ve kökenleri 1990'larda açık kaynak bağımlılıklarını belgelemeye yönelik ilk yazılım geliştirme çabalarına kadar uzanır. SBOM'lar kuruluşların yazılım uygulama yığınlarındaki bileşenleri izlemelerine ve sektör düzenlemeleriyle uyumluluğu sürdürmelerine yardımcı olur. Yazılım ekosistemleri giderek daha karmaşık hale geldikçe, standartlaştırılmış SBOM formatlarının benimsenmesi güvenlik ve birlikte çalışabilirliğin iyileştirilmesi için elzem hale gelmektedir.

- SBOM'un Tanımlanması

- SBOM Standardı nedir?

- SBOM Formatı nedir?

- SBOM'un Temel Bileşenleri

- SPDX SBOM Formatı

- CycloneDX SBOM Formatı

- CycloneDX vs SPDX Biçimleri

- SWID Etiketlerini Keşfetme

- Software Malzeme Listelerinin Önemi

- SBOM Biçimlerinin Karşılaştırılması

- SBOM ile İlgili Diğer Formatlar

- Sonuç

- Sonraki Adımlar

SBOM'un Tanımlanması

Software Bill of Materials (SBOM) , tescilli, açık kaynaklı ve üçüncü taraf yazılım öğeleri de dahil olmak üzere bir yazılım uygulaması içindeki tüm bileşenlerin kapsamlı bir envanteridir. Yazılım adı, sürümü, tedarikçisi, lisans bilgileri ve doğrulama için kriptografik karmalar gibi ayrıntılı meta veriler sağlar.

SBOM'lar yazılım bağımlılıklarına tam görünürlük sunarak tedarik zinciri şeffaflığını artırır, vulnerability detection mümkün kılar ve mevzuata uygunluğu destekler. Kurumların güvenlik risklerini azaltmalarına, denetimleri kolaylaştırmalarına ve yazılım ekosistemlerindeki potansiyel tehditleri belirleyip ele alarak olaylara müdahaleyi iyileştirmelerine yardımcı olurlar.

SBOM Standardı nedir?

SBOM (yazılım malzeme listesi) standartları, yazılım bileşenlerini belgelemek için birleşik bir çerçeve sağlayarak farklı sektörler ve kuruluşlar arasında tutarlılık ve birlikte çalışabilirlik sağlar. Bu standartlar, işletmelerin güvenlik açığı yönetimini kolaylaştırmasına, gelişen yasal gerekliliklere uymasına ve yazılım üreticileri, satıcılar ve son kullanıcılar arasında sorunsuz işbirliğini kolaylaştırmasına yardımcı olur.

Kuruluşlar, standartlaştırılmış SBOM formatlarını benimseyerek yazılım tedarik zinciri güvenliğini artırabilir, yazılımın kurcalanması riskini azaltabilir ve genel yazılım şeffaflığını geliştirebilir.

SBOM Formatı nedir?

SBOM formatları, bir SBOM'da yer alan verileri yapılandırmak ve paylaşmak için kullanılan standartlaştırılmış, makine tarafından okunabilir şemalardır. Bu formatlar yazılım bileşeni detaylarının nasıl temsil edildiğini ve sistemler arasında nasıl değiş tokuş edildiğini tanımlar.

En yaygın kullanılan SBOM formatları SPDX ve CycloneDX olup her ikisi de yazılım yaşam döngüsü boyunca otomasyonu, birlikte çalışabilirliği ve izlenebilirliği desteklemektedir. Bu formatlar, yazılım bileşenlerinin tutarlı bir şekilde belgelendirilmesini sağlayarak gelişmiş vulnerability detection, mevzuata uygunluk ve tedarik zinciri risk yönetimi sağlar.

SBOM'un Temel Bileşenleri

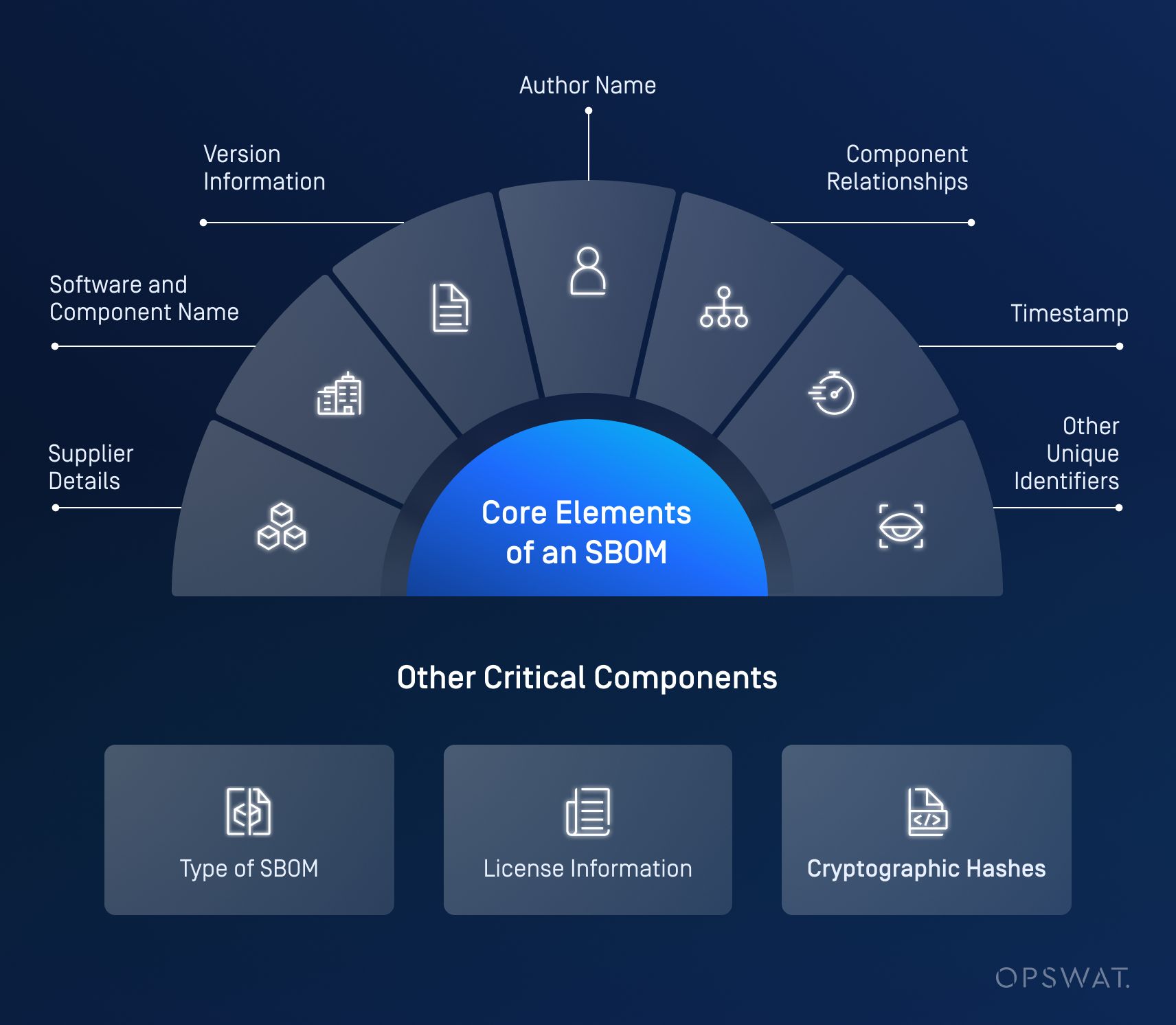

Bir SBOM'un etkili olabilmesi için bir yazılım paketine tam şeffaflık sağlayan temel unsurları içermesi gerekir. ABD NTIA (Ulusal Telekomünikasyon ve Bilgi İdaresi) bir SBOM için yedi asgari bileşen tanımlamaktadır:

- Tedarikçi Detayları: Yazılımdan sorumlu kuruluşu tanımlar.

- Software ve Bileşen Adı: Yazılım bileşenini tanımlar.

- Sürüm Bilgileri: Bileşenin sürüm ayrıntılarını belirtir.

- Yazar Adı: SBOM raporunu oluşturan kişi veya kuruluş (ancak araç değil).

- Bileşen İlişkileri: Yazılım öğeleri arasındaki bağımlılıkları ve etkileşimleri tanımlar.

- Zaman damgası: SBOM meta bilgilerinin, raporun üretildiği tarih ve saati belirten kısmı.

- Diğer Benzersiz Tanımlayıcılar: Yazılım bileşenlerini tanımlamak için ek bilgiler sağlar

Diğer temel bileşenler şunlardır:

- SBOM Türü: SBOM raporuna nasıl ve neden ihtiyaç duyulduğuna ilişkin bağlam sağlar.

- Lisans Bilgileri: Yazılımın kullanım haklarını tanımlar.

- Kriptografik Hash'ler: Bileşenlerin bütünlüğünü ve gerçekliğini sağlar.

SPDX SBOM Formatı

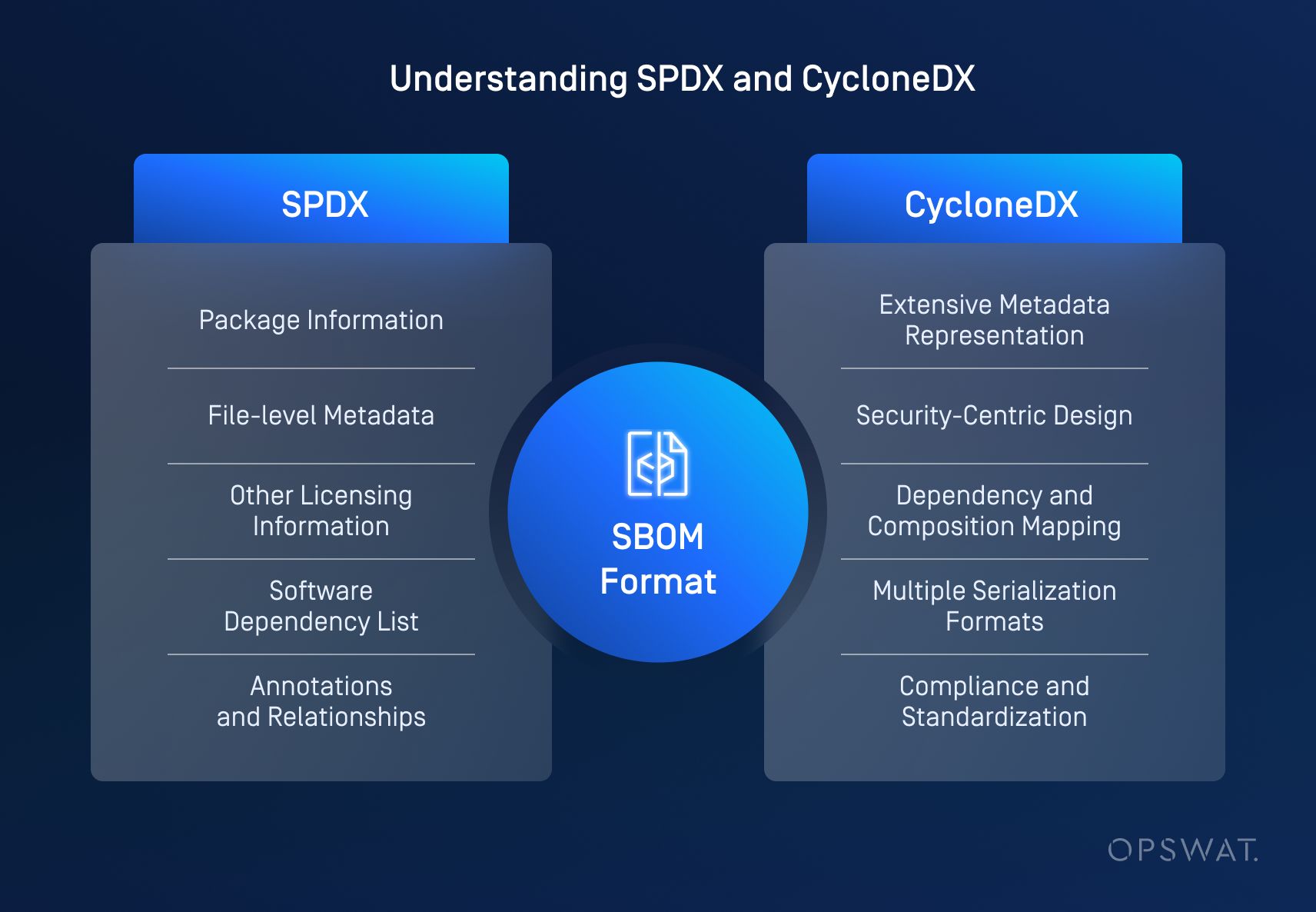

Linux Vakfı tarafından geliştirilen Software Paketi Veri Değişimi (SPDX) formatı, açık kaynak lisans uyumluluğunu ve yazılım bileşeni takibini kolaylaştırmak için tasarlanmış, yaygın olarak kullanılan bir SBOM standardıdır. Yazılım bileşenlerini ve ilgili meta verilerini belgelemek için yapılandırılmış bir yol sağlar ve bu da onu yazılım şeffaflığı ve güvenliği için önemli bir araç haline getirir.

Ayrıca SPDX, ISO (Uluslararası Standardizasyon Örgütü) sertifikasyon statüsü almış, standardizasyon ve kalite güvence gereksinimlerini karşılayan bir formattır.

SPDX formatındaki belgeler birkaç temel unsur içerir:

Paket Bilgileri

Kaynak kodu, ikili dosyalar, belgeler vb. dahil olmak üzere bir veya daha fazla dosyadan oluşabilen paketi açıklar. Diğer bilgi türleri arasında orijinal yazar, kaynak, indirme URL'si, sağlama toplamı ve genel lisanslama hakkında ayrıntılar yer alır.

Dosya Düzeyinde Meta Veriler

Lisans, sağlama toplamı, dosyaya katkıda bulunanlar vb. gibi belirli dosyalarla ilgili ayrıntılar.

Diğer Lisanslama Bilgileri

Yazılım lisanslarını belirleyerek fikri mülkiyet yönetimini sağlar.

Software Bağımlılık Listesi

Yazılım bağımlılıkları hiyerarşisini belgeler.

Ek Açıklamalar ve İlişkiler

Ek meta veriler sağlar ve yazılım eserleri arasında ilişkiler kurar.

SPDX formatı birden fazla formatı destekleyerek kullanım durumuna ve araç uyumluluğuna göre esneklik sağlar:

- Etiket/Değer (.spdx): Basit bir metin tabanlı format

- JSON (.spdx.json): Hafif, makine tarafından okunabilir bir format

- YAML (.spdx.yml): İnsan dostu bir veri serileştirme formatı

- RDF/XML (.spdx.rdf): Anlamsal veri gösterimi için yapılandırılmış bir format

- Elektronik tablo (.xls): Manuel analiz için kullanışlı bir tablo formatı

SPDX, büyük teknoloji şirketleri, düzenleyici kurumlar ve açık kaynaklı yazılım toplulukları tarafından yaygın olarak benimsenmektedir. Yaygın olarak şunlar için kullanılır:

- Açık kaynaklı yazılım lisans yönetimi: Kuruluşların açık kaynak lisanslama gereksinimlerini takip etmesine ve bunlara uymasına yardımcı olur.

- Güvenlik denetimi: Güvenlik açıklarını tespit etmek ve riskleri yönetmek için yazılım bileşenlerine ilişkin içgörüler sağlar.

- Mevzuata uygunluk: Yazılım şeffaflığı ile ilgili endüstri standartlarına ve yasal gerekliliklere uyulmasını sağlar.

- Software kaynak takibi: Gelişmiş hesap verebilirlik için yazılım bileşenlerinin net bir soyağacını oluşturur.

Kuruluşlar SPDX formatından yararlanarak tedarik zinciri güvenliğini artırabilir, uyumluluk çalışmalarını kolaylaştırabilir ve yazılım ekosistemlerinde daha fazla görünürlük elde edebilirler.

CycloneDX SBOM Formatı

OWASP Vakfı tarafından geliştirilen CycloneDX formatı, SBOM dahil olmak üzere tam yığın BOM (Malzeme Listesi) sağlar ve güvenlik, güvenlik açığı yönetimi ve kapsamlı yazılım şeffaflığına güçlü bir vurgu yaparak tasarlanmıştır. Yazılım bileşenleri, hizmetleri ve bağımlılıkları arasındaki karmaşık ilişkileri verimli bir şekilde tanımlayan kuralcı bir nesne modeli sağlar.

CycloneDX formatının temel özellikleri şunlardır:

Kapsamlı Meta Veri Temsili

Tedarikçi bilgilerini, lisans bilgilerini, yazarları, araçları, üretim süreçlerini ve benzerlerini yakalar.

Güvenlik Odaklı Tasarım

Hassas güvenlik açığı tanımlama, istismar edilebilirlik analizi ve VEX kullanım durumları için destek sağlar.

Bağımlılık ve Kompozisyon Haritalama

Yazılım bileşenleri ve hizmetleri arasındaki hem doğrudan hem de geçişli ilişkileri temsil eder.

Çoklu Serileştirme Formatları

JSON, XML ve Protokol Tamponlarını (protobuf) destekleyerek güvenlik araçlarıyla geniş uyumluluk sağlar.

Uyumluluk ve Standardizasyon

OWASP ASVS, MASVS, SCVS ve SAMM gibi güvenlik standartlarıyla entegre olarak uyumluluk takibi için makine tarafından okunabilir bir çerçeve sağlar.

Sağlam mimarisi ve güvenlik odaklı yaklaşımı ile CycloneDX, güvenlik açığı yönetimi ve güvenlik izleme için siber güvenlik odaklı uygulamalarda yaygın olarak benimsenmiştir. Bu da CycloneDX formatını yazılım tedarik zinciri risk yönetimi için önemli bir araç haline getirmektedir.

CycloneDX vs SPDX Biçimleri

| Özellik | SPDX | CycloneDX |

| Odaklanma | Açık kaynak lisans uyumluluğu ve fikri mülkiyet | Uygulama güvenliği ve tedarik zinciri analizi |

| Özellikler | Yazılım bileşenleri için kapsamlı meta veriler | Hafif, kullanıcı dostu, temel bileşen verilerine ve güvenlik değerlendirmesine odaklanan |

| Kullanım Durumları | Açık kaynak lisansı (orijinal olarak), uyumluluk denetimleri ve yazılım kaynağı | Güvenlik açığı yönetimi, yazılım tedarik zinciri analizi ve güvenlik izleme |

| Evlat edinme | Büyük teknoloji şirketleri ve uyum ekipleri | Güvenlik aracı sağlayıcıları ve siber güvenlik firmaları, DevSecOps ekipleri |

Software Malzeme Listelerinin Önemi

SBOM 'lar yazılım şeffaflığı ve hesap verebilirliğinde çok önemli bir rol oynamaktadır. Yazılım tedarik zincirine ilişkin bilgiler sağlayarak kuruluşların yazılım bileşenlerinin bütünlüğünü doğrulamasına olanak tanırlar. Bu şeffaflık düzeyi, yazılım tahrifatı ve yetkisiz değişiklik riskini azaltarak yazılım üreticileri, satıcılar ve son kullanıcılar arasındaki güveni güçlendirir.

Ayrıca SBOM'lar olay müdahalesini ve yazılım yaşam döngüsü yönetimini destekler. Güvenlik açıkları keşfedildiğinde, ayrıntılı bir SBOM'a sahip olmak güvenlik ekiplerinin etkiyi hızla değerlendirmesine ve yamaları etkili bir şekilde uygulamasına olanak tanır. Bu proaktif yaklaşım, kesinti süresini en aza indirir ve kritik sistemlerin ortaya çıkan tehditlere karşı güvende kalmasını sağlar.

Güvenlik ve Uyumluluk Alanında SBOM'lar

SBOM, yazılım güvenliğini ve mevzuata uygunluğu sağlamak için kritik bir araçtır. SBOM'lar, tüm yazılım bileşenlerinin kapsamlı bir envanterini sağlayarak kuruluşların güvenlik açıklarını daha etkili bir şekilde takip etmesine ve yönetmesine olanak tanır. Güvenlik ekiplerinin riskleri proaktif olarak tanımlamasına ve azaltmasına olanak tanıyarak tüm üçüncü taraf ve açık kaynak bağımlılıklarının güncel olmasını ve bilinen istismarlardan arınmış olmasını sağlar. Siber tehditler daha sofistike ve yaygın hale geldikçe bu görünürlük çok önemlidir.

NIST, ISO, Executive Order 14028 ve diğer bölgesel teknik kılavuzlar gibi düzenleyici çerçeveler, daha sıkı yazılım şeffaflığı ve güvenlik önlemlerini zorunlu kılarak SBOM'ları uyumluluk için temel bir gereklilik haline getirmektedir. SBOM'lardan yararlanan kuruluşlar bu standartlara bağlılıklarını daha kolay gösterebilir ve olası yasal ve mali yansımalardan kaçınabilir. İşletmeler doğru ve güncel SBOM'ları muhafaza ederek denetimleri kolaylaştırabilir, uyumluluk yükünü azaltabilir ve yazılımın sektör düzenlemelerini karşılamasını sağlayabilir.

SBOM Biçimlerinin Karşılaştırılması

Güçlü ve Zayıf Yönler

Her SBOM formatı farklı amaçlara hizmet eder, bu da özel ihtiyaçlara göre doğru olanı seçmeyi gerekli kılar.

| Özellik | Güçlü Yönler | Zayıf Yönler |

| SPDX | Kapsamlı ve yaygın olarak kullanılmaktadır. Lisanslama ve uyumluluğa güçlü odaklanma. | Küçük projeler için karmaşık olabilir |

| CycloneDX | Güvenlik ve güvenlik açığı yönetimi için optimize edilmiştir. | Lisanslama detaylarına daha az vurgu |

| SWID Etiketleri | Yazılıma entegre | Sektörler arasında sınırlı standardizasyon |

Sonuç

SBOM'ları anlamak ve uygulamak modern yazılım güvenliği için çok önemlidir. Kuruluşlar SPDX, CycloneDX ve SWID etiketleri gibi formatlardan yararlanarak yazılım tedarik zinciri şeffaflıklarını artırabilir ve güvenlik risklerini azaltabilirler.

Sonraki Adımlar

Kuruluşunuzun mevcut yazılım tedarik zinciri uygulamalarını değerlendirin ve güvenlik ve uyumluluk ihtiyaçlarınıza uygun SBOM biçimlerini keşfedin.

Yazılım tedarik zincirinizi sağlam SBOM çözümleriyle güvence altına alma hakkında daha fazla bilgi edinmek için OPSWAT'ın Software Supply Chain Güvenliği çözümünü ziyaret edin.