USB Saldırı Manzarası

USB cihazları gibi çevresel ve çıkarılabilir ortam lar, çoğunlukla kolay veri depolama ve aktarımına olanak sağladıkları için hem bireyler hem de kuruluşlar için önemli araçlar olmuştur. Bununla birlikte, popülerlikleri onları siber suçlular için de ortak bir hedef haline getirmiştir. Yıllar boyunca kötü niyetli kişiler USB cihazlarındaki güvenlik açıklarından faydalanarak karmaşık siber saldırılar gerçekleştirmiş, veri bütünlüğünün ve sistem güvenliğinin tehlikeye girmesine yol açmışlardır. Bu tür risklere ilişkin artan farkındalığa rağmen, birçok kullanıcı zararsız görünen USB cihazlarının yarattığı potansiyel tehlikelerin farkında değildir. Aslında, bu cihazlar ilk bakışta zararsız görünebilir, ancak bir cihaza erişim sağladıktan sonra klavye, fare veya diğer çevre birimleri olarak işlev görebilir ve böylece güvenliği tehlikeye atabilir.

2010 yılında Stuxnet, İran'ın nükleer tesislerini hedef alan ve USB sürücülerini kullanan önemli bir siber saldırı olarak ortaya çıktı. Saldırı, Stuxnet'in ICS'ye (endüstriyel kontrol sistemleri) sızmasını ve özellikle uranyum zenginleştirme süreçlerini aksatmaktan sorumlu PLC'leri (programlanabilir mantık kontrolörleri) hedef almasını sağlayan virüslü USB sürücüleri aracılığıyla gerçekleştirilmiştir. Bu olay, USB cihazları tarafından kolaylaştırılan saldırıların yıkıcı etkilerini vurgulamış ve kritik altyapıyı korumak için kapsamlı siber güvenlik önlemlerinin gerekliliğinin altını çizmiştir.

USB Tabanlı Saldırı Türleri

USB güvenliği bağlamında, önceki saldırılar öncelikle USB cihaz depolama, Autoplay USB sürücü ile ilgili kötü amaçlı yazılımlar ve kötü niyetli olarak değiştirilmiş USB sürücüleri ile ilgili güvenlik açıklarından yararlanmaya odaklanmış ve genellikle ayrıcalık yükseltme için arabellek taşması saldırıları ile sonuçlanmıştır. Bununla birlikte, son trendler tuş vuruşu/fare tıklaması enjeksiyon saldırılarını kullanmaya veya Mikrodenetleyiciyi yeniden programlamaya doğru bir kayma olduğunu göstermektedir. Bu saldırılar, aygıt yazılımları ustaca değiştirilerek klavye veya bilgisayar faresi gibi gizlenmişUSB dışı HID'ler (insan arayüz cihazları) aracılığıyla gerçekleştirilir. Ayrıca USB cihazı, kötü niyetli bir USB cihazını USB Ethernet adaptörü olarak taklit ederek ağ trafiğini yakalamak için de kullanılabilir. Bu, USB cihazının DHCP sunucusu olarak hizmet vermesini, trafiği kötü niyetli bir DNS üzerinden yönlendirmesini veya ana bilgisayara kötü niyetli bir varsayılan ağ geçidi sunmasını sağlar.

Diğer taktiklere ek olarak, saldırganlar USB tabanlı saldırılarda aygıt yazılımı güncellemelerini ve USB sürücülerini de kullanırlar. Bir ana bilgisayar, değiştirilmiş ürün yazılımına sahip bir USB cihazında kötü amaçlı bir ürün yazılımı güncellemesi başlatırsa, saldırgan USB cihazını yeniden programlayabilir ve ana bilgisayarın güvenliğini tehlikeye atmak için kullanabilir. Bir USB sürücü saldırısı durumunda, saldırgan ana bilgisayarı kötü amaçlı bir sürücü indirmesi için kandırabilir, bu da kod yürütmeyi etkinleştirebilir veya kurbanın sistemindeki bir arabellek taşması güvenlik açığından yararlanabilir.

İsrail'deki Negev Ben Gurion Üniversitesi araştırmacıları USB tabanlı saldırıları, 29 farklı USB saldırı türünün kapsamlı bir listesini içeren dört ana kategoride gruplandırmıştır: Programlanabilir Mikrodenetleyici, Kötü Amaçlı Yeniden Programlanmış Çevre Birimleri, Yeniden Programlanmamış Çevre Birimleri ve Elektrik.

Elektrik tabanlı USB saldırıları bağlamında, USB katili önemli bir endişe kaynağıdır. Bu kötü niyetli cihaz bağlandığında, ana bilgisayarın bileşenlerinde geri dönüşü olmayan hasara neden olabilecek güçlü elektrik şokları verir.

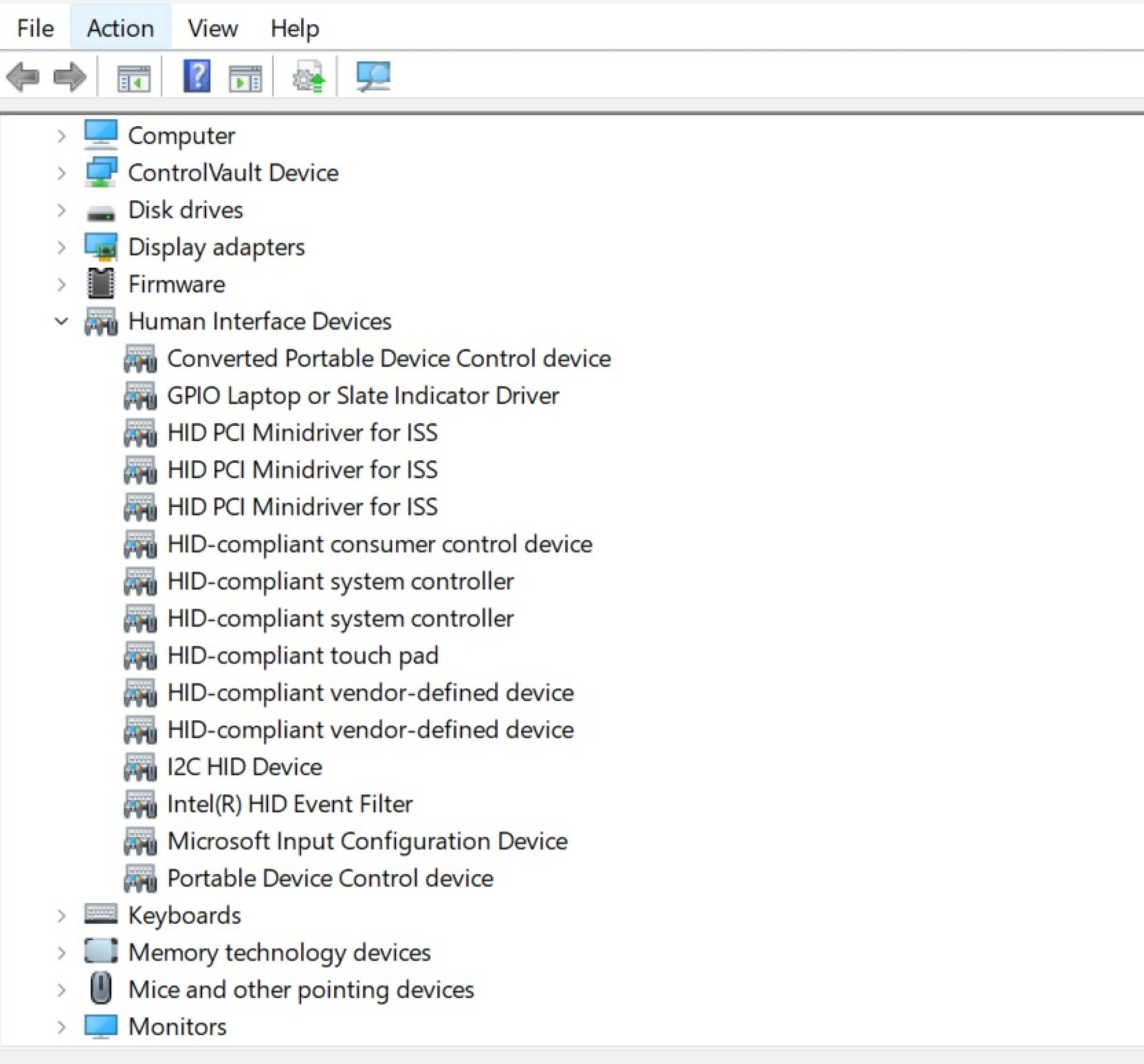

USB HID Protokolü

Ana bilgisayar, cihaz numaralandırma adı verilen bir işlem gerçekleştirerek kendisine bağlı olan USB cihazının türünü belirler. Bu işlem sırasında ana bilgisayar, yetenekleri ve işlevselliği hakkında bilgi almak için USB aygıtıyla iletişim kurar. Bu bilgiler, aygıtın klavye, fare, adaptör veya başka bir HID gibi türünü tanımlayan USB sınıf kodunu içerir.

USB HID protokolü, klavye, bilgisayar faresi ve diğer giriş aygıtları gibi çevresel aygıtlar ile ana bilgisayar arasındaki iletişim için standartlaştırılmış bir yaklaşım görevi görür. Bu protokol, bir dizi kural ve spesifikasyon belirleyerek, bu cihazlar ile bilgisayar arasında sorunsuz bir veri alışverişi sağlar ve kullanıcıların yazılım uygulamalarıyla etkili bir şekilde etkileşime girmesine olanak tanır.

HID protokolü aracılığıyla cihazlar, tuşa basma, fare hareketleri ve düğme tıklamaları gibi kullanıcı girdileri hakkında bilgi içeren veri paketleri iletir ve bunlar daha sonra ana bilgisayar işletim sistemi tarafından yorumlanır. Bu protokol, çeşitli giriş aygıtları ve bilgisayar sistemleri arasında uyumluluk ve birlikte çalışabilirliğin sağlanmasında hayati bir rol oynar ve modern bilgi işlemin temel bir bileşeni haline gelir.

Tuş Vuruşu Enjeksiyon Saldırısı

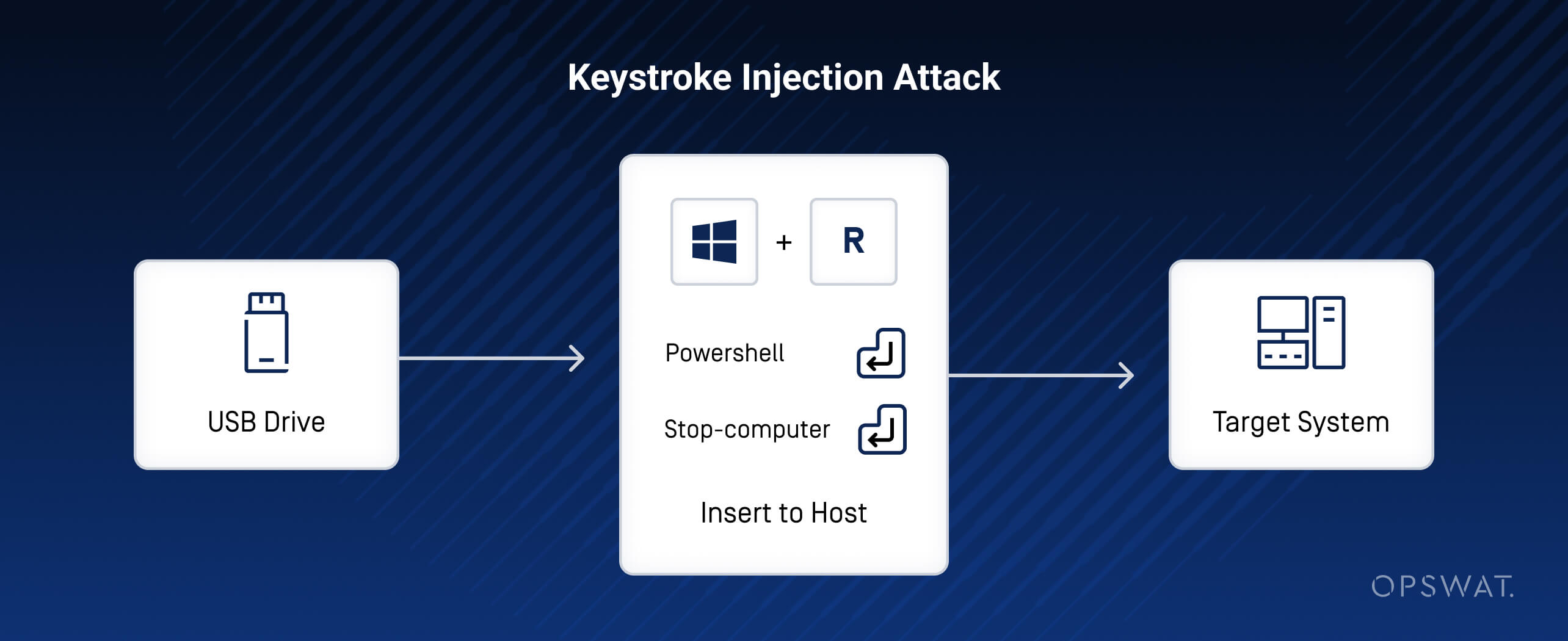

Belirli bir USB saldırısı türü olan tuş vuruşu ekleme saldırısı, hedeflenen sisteme yetkisiz tuş vuruşları eklemek için USB cihazlarını manipüle eder. Tuş vuruşu ekleme saldırıları, hedef sisteme kötü amaçlı tuş vuruşları eklemek için HID protokolünden yararlanarak geleneksel güvenlik önlemlerini ve GPO'lar, güvenlik duvarları, antivirüs programları ve hatta Windows Defender dahil olmak üzere çoklu güvenlik katmanlarını atlayarak sisteminizi yetkisiz eylemlere karşı savunmasız bırakır. Bu saldırı, kendisini USB HID klavye olarak sunarak ve ardından klavye kısayollarını ve komutlarını "yazarak" kullanıcı müdahalesi olmadan sorunsuz kod yürütmeyi başarır. Tuş vuruşları o kadar hızlı girilir ki kurban tarafından görülmez ve göz açıp kapayıncaya kadar gerçekleşir.

Tuş Vuruşu Enjeksiyon Saldırısını USB Rubber Ducky ile Simüle Edin

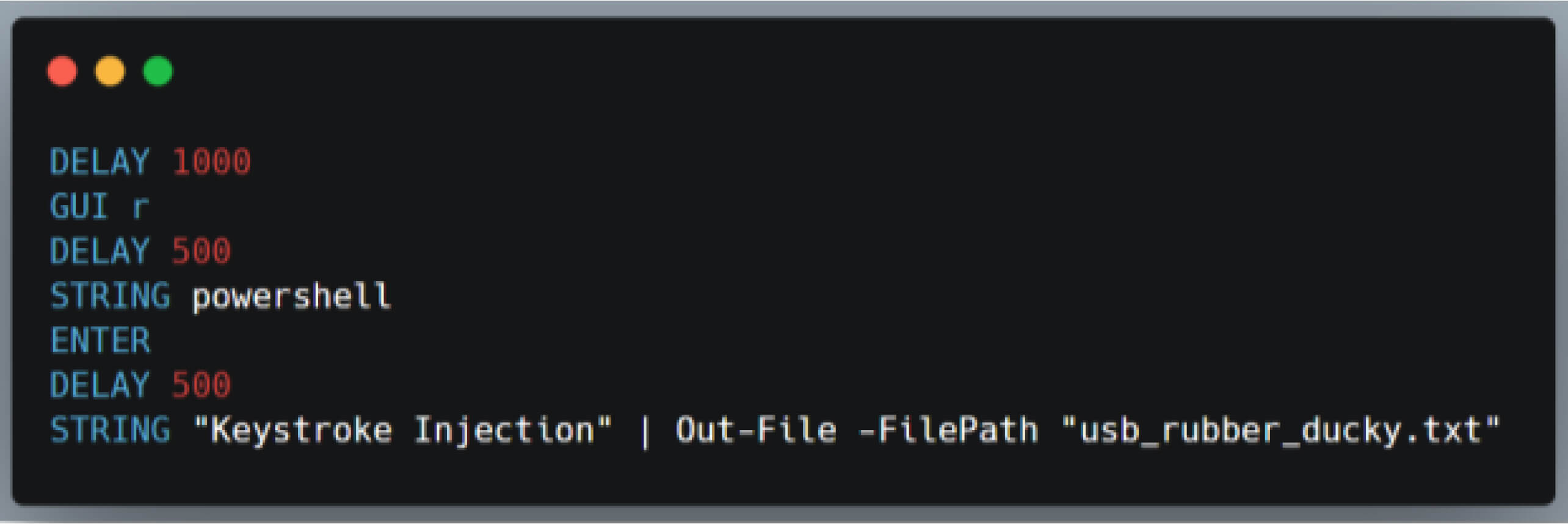

"USB Rubber Ducky", 2010 yılında Hak5 tarafından geliştirilen tuş vuruşu enjeksiyonu için müthiş bir pen-test aracıdır. Standart bir USB sürücüye benzeyen bir tasarıma sahip küçük bir USB cihazıdır, ancak bir klavye olarak işlev görür. Rubber Ducky bir bilgisayara takıldığında, önceden programlanmış tuş vuruşlarını hızlı bir şekilde anında yazabilir ve herhangi bir kullanıcı müdahalesi olmadan komutların ve komut dosyalarının yürütülmesini sağlar. Bu özellik, onu sızma testi ve USB saldırıların simülasyonu gibi çeşitli siber güvenlik kullanımları için çok yönlü bir araç haline getirir.

USB Rubber Ducky'yi kullanmak için bir yükün tasarlanması, ikili bir dosyaya dönüştürülmesi ve ardından cihaza yüklenmesi gerekir. Bu adımlar tamamlandıktan sonra, kötü niyetli kullanıcı bir klavye taklidi yaparak kurbanın cihazında eylemler gerçekleştirebilir.

USB Rubber Ducky programlama dili olarak DuckyScript kullanmaktadır ve yük bu sözdizimi kullanılarak yazılacaktır. Aşağıda, kötü niyetli USB cihazı takıldığında kurbanın cihazına "Tuş vuruşu enjeksiyonu" metnini içeren "usb_rubber_ducky.txt" adlı bir dosyanın yazılmasını sağlayan bir DuckyScript yükü bulunmaktadır.

Farkında olmadan çalışan bir tuş vuruşu enjeksiyon saldırısını tetikleyebileceğini bilmeden dizüstü bilgisayarınıza USB sürücüsünü takmanın masum bir eylem olduğunu düşünün. Bu gizli saldırı gizlice çok sayıda hizmeti açabilir ve ardından cihazınızı ele geçirerek cihazınızın güvenliğini riske atabilir ve hassas verilerinizi tehlikeye atabilir. Görünüşte zararsız olan USB cihazından kaynaklanan potansiyel tehlikeyi kabul etmek gerçekten rahatsız edici. Bu tehdidin ciddiyetini anlamak için aşağıdaki videoyu inceleyelim.

Hafifletme

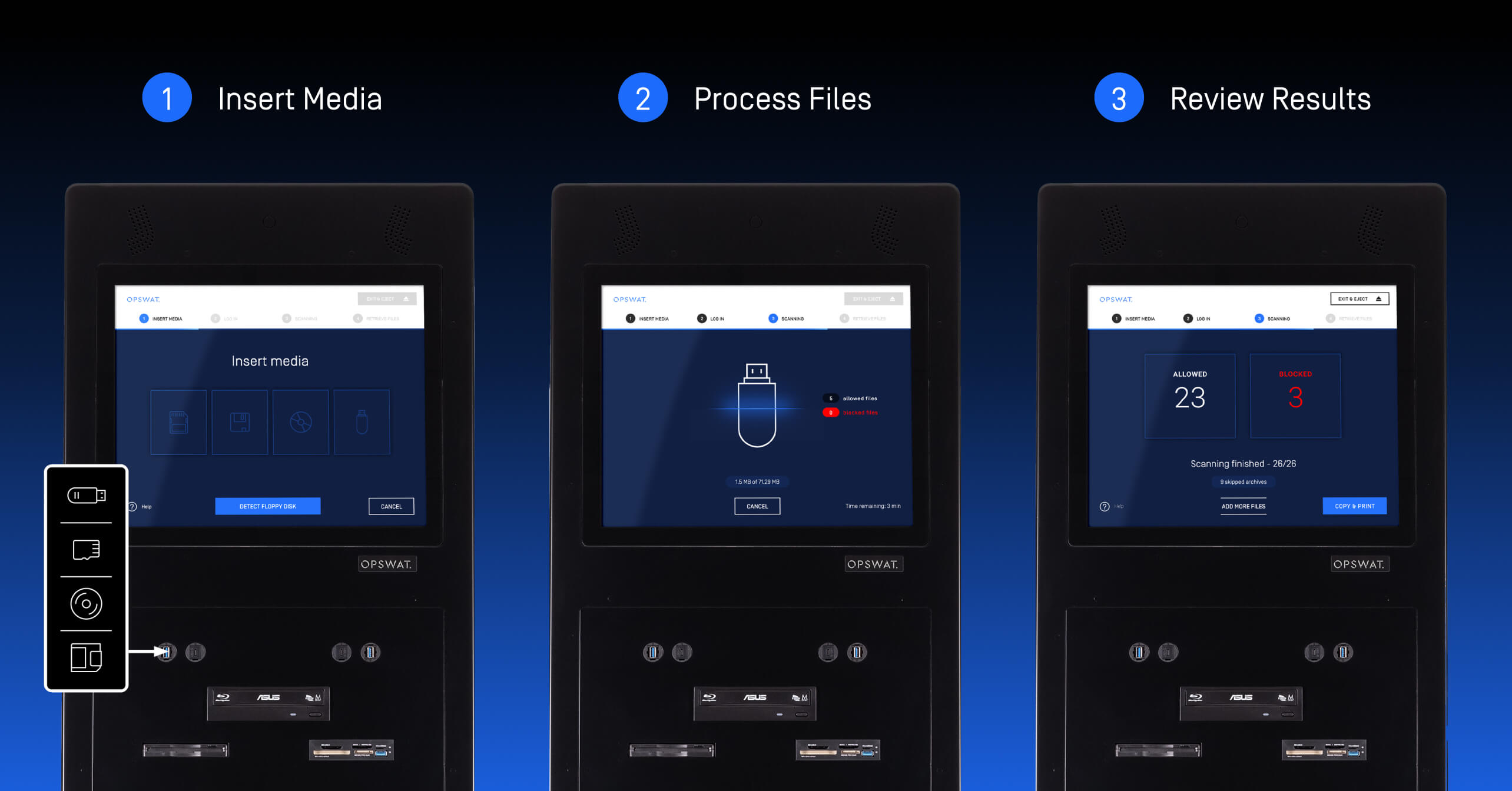

OPSWAT olarak "Hiçbir dosyaya güvenmeyin. Trust no device.™" felsefesiyle müşterilerimizin kritik altyapısının her seviyesinde sıfır güven çözümleri ve patentli, pazar lideri teknolojiler kullanmaya odaklanıyoruz. Müşterilerimizin karşılaştıkları zorlukları fabrika katından buluta kadar dünya çapında çözerek ağları, verileri ve cihazları güvence altına alıyoruz. Çevresel cihazların ve çıkarılabilir medyanın temel sistemler için oluşturduğu siber güvenlik risklerinin farkındayız. Bunu ele almak için, USB cihazlarından gelen birçok saldırıyı önlemeye yardımcı olan gelişmiş bir çevre birimi ve çıkarılabilir medya sanitizasyon istasyonu olan MetaDefender Kiosk 'u geliştirdik.

MetaDefender Kiosk Kuruluşunuza giren ve çıkan veri akışı üzerinde kontrol sağlayarak varlıklarınızın korunmasına yardımcı olur. Kendi donanımınızda veya OPSWAT'un Kiosklarında bir medya tarama istasyonu olarak kullanılabilir. USB cihazları, DVD'ler, SD kartlar, flash sürücüler veya disketler gibi Media Kiosk tarafından işlenir. Tarama tamamlandıktan sonra Kiosk ayrıntılı bir rapor oluşturur.

Yerleşik MetaDefender Kiosk sertleştirme önlemleri ile Kiosk , USB saldırılarına karşı bağışıklığını önemli ölçüde artırır.

Aşağıdaki video MetaDefender Kiosk adresinin USB tabanlı saldırılara, özellikle de USB Rubber Ducky kullananlara karşı koruma sağlamadaki etkinliğini göstermektedir.

Bugün uzmanlarımızdan biriyle konuşun ve MetaDefender Kiosk adresinin çevresel ve çıkarılabilir medya kaynaklı tehditleri önlemede neden kritik bir avantaj olduğunu keşfedin.

Loc Nguyen OPSWAT'da Kıdemli Sızma Test Uzmanı olarak görev yapmaktadır. OPSWATürünlerinin güvenliğini proaktif bir şekilde geliştirmekte ve müşterilere ulaşmadan önce onları potansiyel siber tehditlerden korumaktadır. Ayrıca, siber güvenlik uzmanlığını OPSWAT burs programındaki meslektaşları ve öğrencilerle aktif olarak paylaşmaktadır.