API anahtarlar, parolalar, şifreleme anahtarları ve diğer hassas veriler - yazılım geliştirmede topluca "gizli bilgiler" olarak bilinir - yazılım geliştirme yaşam döngüsü boyunca çok çeşitli teknolojileri güvence altına alır. Ne yazık ki bunlar saldırganların eline geçmeye devam ediyor.

Kuzey Carolina Eyalet Üniversitesi'ndeki araştırmacılar sır madenciliği için iki farklı yaklaşım sergilemiş, tekniklerden biri sır içeren yeni işlenmiş dosyaların %99'unu neredeyse gerçek zamanlı olarak keşfetmiştir. Ortanca keşif süresinin 20 saniye olduğunu buldular. Bir sırrı yanlışlıkla herkese açık bir depoya gönderdiğinizi fark etseniz bile, yeni bir sır oluşturmak için ortalama yalnızca 20 saniyeniz olabilir.

Sırların sızdırılması, siber suçluların verilere erişmesini ve bunları manipüle etmesini sağlar. Bunu göz önünde bulunduran OPSWAT , herkese açık bir depoya gönderilmeden veya bir sürümde derlenmeden önce koddaki gizli bilgileri tespit etmek için geliştirici dostu bir çözüm oluşturmak üzere yola çıktı. Ayrıca, geliştirilmiş teknoloji gizli sırları ve gizli bilgileri daha iyi tespit ediyor.

Şimdi ne tür sırların sızdığına, sonuçlarına ve bunun nasıl önlenebileceğine bakalım.

Gömülü Sırların Sessiz Riskleri

Sabit kodlanmış gizli diziler, kullanıcı adları, parolalar, SSH anahtarları, erişim belirteçleri ve diğer hassas veriler gibi yazılıma dahil edilen hassas bilgileri içerir. Geliştiriciler gizli bilgileri bir uygulamanın kaynak kodunda veya yapılandırmasında bırakırsa, bunlar muhtemelen kötü niyetli ajanların saldırması için birincil hedefler haline gelecektir. Kötü niyetli aktörler, gizli bilgileri tanımlayan kalıplar için genel kod depolarını sürekli olarak tarar.

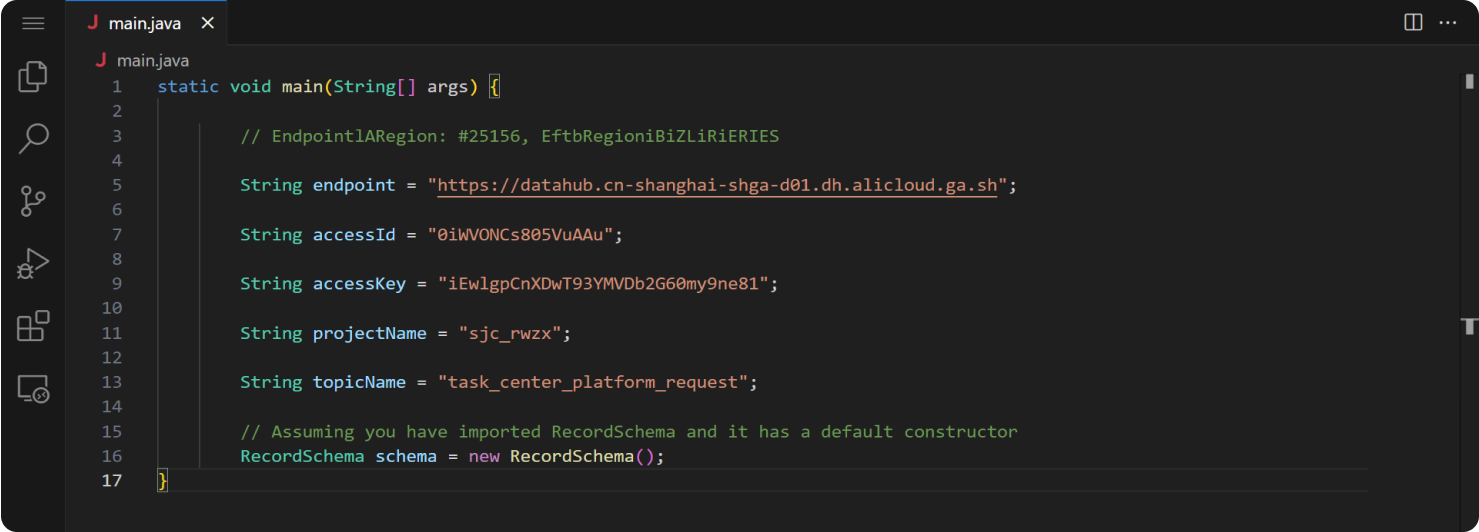

Bunu daha iyi açıklamak için aşağıdaki Java kodunu düşünün:

Geliştiriciler yerel testler için buna benzer bir kod kullanabilir ve kodu bir depoya gönderdiklerinde bu kodu kaldırmayı unutabilirler. Derlemenin ardından, çalıştırılabilir kod içinde "admin" veya "secretpass" kimlik bilgilerini içerecektir. Ortamın ne olduğu önemli değildir - ister bir masaüstü uygulaması, ister bir sunucu bileşeni veya başka bir yazılım platformu olsun - bu gömülü dizeler açıkta kalır. Açıkta kalan anahtarların birçok siber suçlunun başka türlü güçlendirilmiş bir sistemi ihlal etmek için attığı ilk adım olduğuna şüphe yoktur.

Son Gizli Sızıntılar ve Etkileri

2021'de siber saldırganlar CodeCov'un Docker imajlarını üretme biçimindeki bir açıktan faydalanarak bir yükleme aracını kimlik bilgilerini aktaracak şekilde değiştirmiş ve çok sayıda işletmenin geliştirme protokollerini potansiyel olarak tehlikeye atmıştır. Ayrı bir olayda, bilgisayar korsanları oyun yayın platformu Twitch'in kaynak kodunu ortaya çıkararak 6.000'den fazla Git deposunu ve yaklaşık 3 milyon belgeyi ifşa etti.

Bu ihlal, 6.600'den fazla geliştirme sırrını açığa çıkararak sonraki olası izinsiz girişlerin önünü açtı. Özellikle Samsung Electronics, Toyota Motor Corporation ve Microsoft gibi önde gelen şirketlerde bir güvenlik ihlalinden sonra kasıtsız ifşanın yaşandığı başka vakalar da rapor edilmiştir.

Sırların açığa çıkması sorunu yaygındır. Aşağıda son yıllarda meydana gelen diğer önemli sızıntılardan bazıları yer almaktadır:

3 Temmuz 2022'de Binance CEO'su Changpeng Zhao, önemli bir veri ihlali hakkında tweet attı. Suçluların karanlık ağda 1 milyar kayıt sattığını söyledi. Bunlar arasında isimler, adresler ve hatta polis ve tıbbi kayıtlar da vardı. Sızıntı, birisinin erişim bilgilerini içeren kaynak kodunu Çinli bir blog sitesine kopyalayarak herkesin görmesine izin vermesiyle başladı.

2 Ağustos 2022 tarihinde, 3.207 mobile uygulamasının Twitter API anahtarlarını sızdırdığı tespit edildi. Bu, bu uygulamalardaki Twitter kullanıcıları arasındaki özel mesajlara erişilebileceği anlamına geliyor.

AWS Belirteçleri ile İlgili Sorunlar

1 Eylül 2022'de Symantec, 1.859 uygulamanın (hem iPhone hem de Android) AWS token'larına sahip olduğunu bildirdi. Bu belirteçlerin %77'si özel AWS hizmetlerine erişebiliyor ve %47'si büyük miktarda depolanmış dosyaya erişime izin veriyordu.

Target, saldırganlar 40 milyon müşterinin kart bilgilerini çaldığında sorunlarla karşılaştı. Bu olaydan sonra satışları %4 oranında düşmüştür. New York Times, bu sorunun Target'a 202 milyon dolara mal olduğunu bildirdi.

Tüm bu olanlardan sonra, "bu şirketler bu sızıntıları neden daha önce keşfetmedi?" diye sormalıyız. Dikkatli bir kod incelemesi veya düzenli kontrol bu sorunları büyük bir sorun haline gelmeden önce yakalayabilirdi.

OPSWAT'un Proaktif Veri Kaybı Önleme (DLP) Hizmeti Veri Sızıntılarını Önlemeye Nasıl Yardımcı Olabilir?

Proactive DLP 'nin entegre bir gizli bilgi algılama işlevi vardır. Bu özellik, kaynak kodunda API anahtarları veya parolalar gibi gizli bilgileri tespit ettiğinde sizi derhal bilgilendirir. Özellikle Amazon Web Services, Microsoft Azure ve Google Cloud Platform ile ilişkili gizli dizileri tespit edebilir.

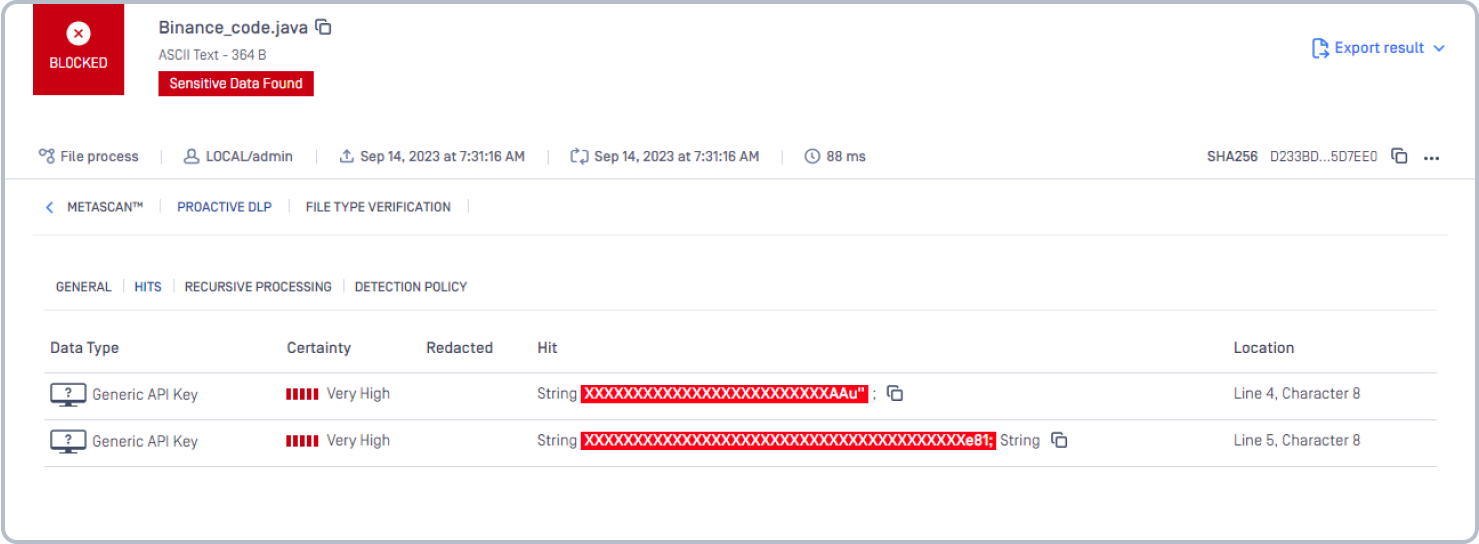

Örnek olarak Binance veri sızıntısını ele alalım. Raporlara göre, birisi aşağıdaki bilgileri bloga gönderdi. Proactive DLP kodu tarayabilir, genel erişim deyimini belirleyebilir ve kodu halka açık bir depoya göndermeden önce geliştiricileri bilgilendirebilir.

Proactive DLP Potansiyel hataları daha önemli sorunlara dönüşmeden yakalar.

Hakkında OPSWAT Proactive DLP

OPSWAT Proactive DLP hassas verileri tespit eder, engeller veya redakte ederek kurumların olası veri sızıntılarını ve uyumluluk ihlallerini önlemesine yardımcı olur. Sabit kodlanmış sırların yanı sıra Proactive DLP hassas ve gizli bilgileri önemli bir sorun haline gelmeden önce yakalar.

OPSWAT Proactive DLP adresinin hassas ve düzenlemeye tabi verilerin kuruluşunuzun sistemlerinden çıkmasını veya sistemlerine girmesini nasıl önlediği hakkında daha fazla bilgi edinin.

Daha fazla bilgi ve yardım için bir kritik altyapı siber güvenlik uzmanıyla iletişime geçin.