23 Ağustos'ta OPSWAT, Ho Chi Minh City'de VNISA (Vietnam Bilgi Güvenliği Derneği) tarafından düzenlenen 2024 VISD (Vietnam Bilgi Güvenliği Günü) konferansına katıldı. Etkinlikte sağlık, bankacılık, finans, enerji, ulaşım, nükleer, savunma ve diğer kritik altyapı endüstrileri gibi sektörlerden sektör profesyonelleri de dahil olmak üzere 1.000'den fazla katılımcı vardı.

Kritik Altyapıların Güvenliği: Son FrostyGoop Kötü Amaçlı Yazılım Saldırısından Çıkarılan Sonuçlar

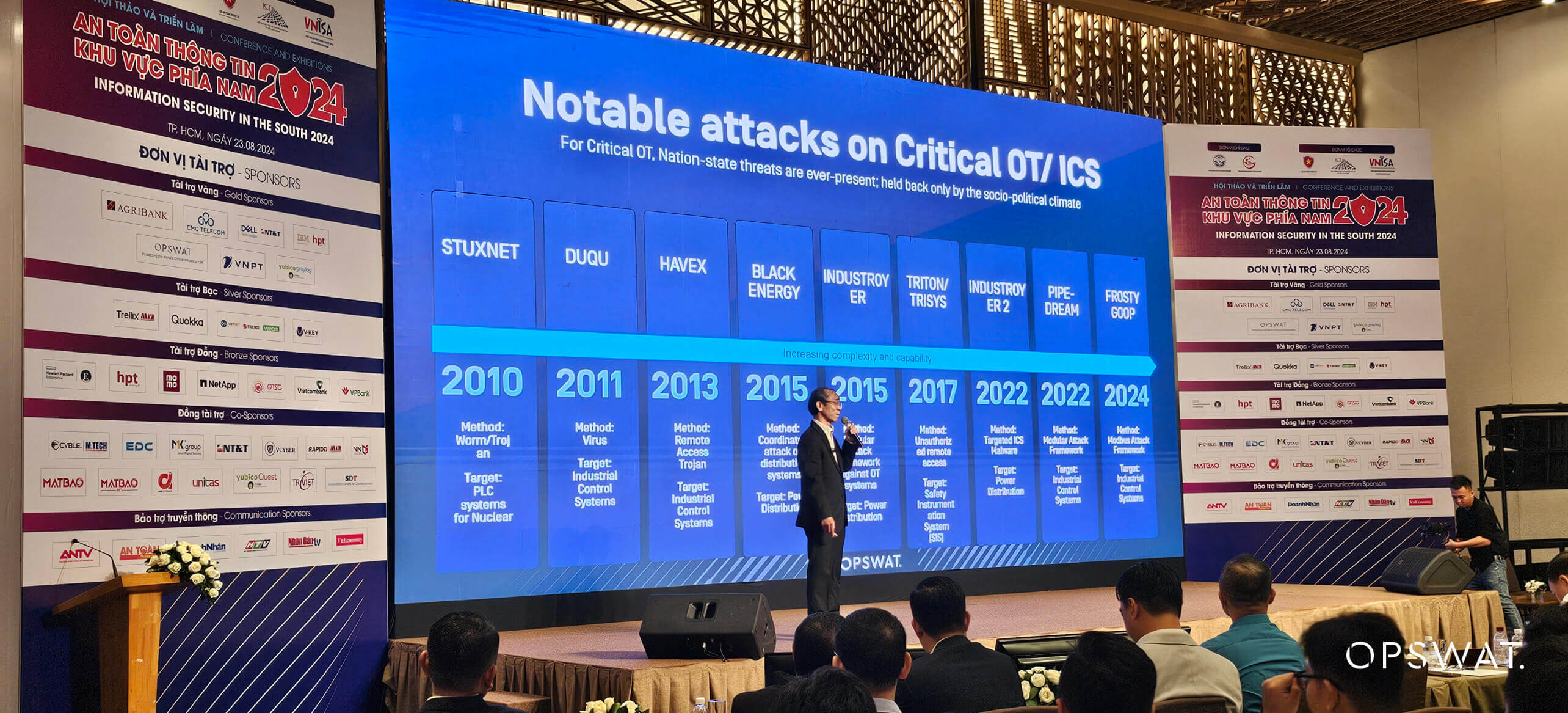

Açılış konferansında, Ar-Ge Başkan Yardımcısı ve OPSWAT Vietnam Genel Müdürü Bay Cuong La, Ukrayna'da yakın zamanda gerçekleşen bir operasyonel teknoloji (OT) ihlali olan FrostyGoop saldırısını bir vaka çalışması olarak ele aldı. Cuong, saldırıyı analiz etti ve bu ve benzeri OT ağ saldırılarına karşı çözümleri tanıttı.

Nisan 2024'te gerçekleşen FrostyGoop siber saldırısı, endüstriyel siber güvenlik alanında önemli bir olaydı. Bu kötü amaçlı yazılım Ukrayna'nın batısındaki bir enerji tesisini hedef almış ve dondurucu soğuklarda 600 haneyi iki gün boyunca ısıtmadan mahrum bırakmıştı. ICS (Endüstriyel Kontrol Sistemleri) ve OT ortamlarına sızmak için tasarlanan kötü amaçlı yazılım, kritik altyapı için ciddi bir tehdit oluşturmaktadır.

FrostyGoop, ICS'de yaygın olarak kullanılan bir standart olan Modbus protokolünden faydalanarak operasyonlarla etkileşime geçmekte ve bunları bozmaktadır. Bilgisayar korsanları kontrol sistemlerine kötü niyetli Modbus komutları göndererek bozukluklara ve sistem arızalarına neden olur. Bu olay, siber güvenlik camiasında alarmlara yol açtı ve özellikle uygun segmentasyon veya izleme özelliği olmayan ICS ortamlarındaki güvenlik açıklarını gözler önüne serdi.

İşte FrostyGoop siber saldırısında saldırganlar tarafından gerçekleştirilen adımlar:

- Dışa dönük bir MikroTik yönlendiricideki güvenlik açığından yararlanın.

- TOR adresi üzerinden tünel erişimi olan bir web kabuğu dağıtın.

- Güvenlik Hesabı Yöneticisi (SAM) kayıt defterini alın.

- JSON yapılandırmalarını kullanan bir Golang ikilisi olan FrostyGoop Malware'i dağıtın ve test edin.

- Moskova merkezli IP adresleriyle bağlantı kurun.

- FrostyGoop'a kötü amaçlı Modbus komutları gönderin.

- Yanlış ölçümleri bildirerek, doğrudan ısıtma sistemi kontrolörlerine komutlar gönderin.

- Enerji tesisi, hatalı ölçümler nedeniyle ısıtma ve sıcak su teminini geçici olarak durduruyor.

Bay Cuong ve OPSWAT adresindeki ekibi Vietnam'da internette tespit edilebilen 1.137 Modbus aktif cihaz tespit etmiş olup, bunların önemli bir kısmı Ho Chi Minh City (197 cihaz) ve Hanoi'de (145 cihaz) yoğunlaşmıştır. OT sistemleri tipik olarak internetten izole edildiğinden (hava boşluklu), bu cihazların korumalı olması ve çevrimiçi olarak tespit edilememesi amaçlanmaktadır.

Açıkta bulunan OT ağları bilgisayar korsanları için cazip hedeflerdir ve bu ağların genellikle kritik altyapıyı desteklediği, ulusal güvenliği ve toplulukları etkilediği göz önüne alındığında potansiyel hasar önemli olabilir. Bu bulgu, Vietnam'daki birçok OT sisteminin yetersiz şekilde yönetildiğini ve korunduğunu ve bunun da saldırganlar tarafından istismar edilebilecek güvenlik açıkları yarattığını göstermektedir.

Cuong, bu vaka çalışması aracılığıyla IT/OT ağ güvenliğinin artırılması ve benzer tehditlerin tespit edilip azaltılması için sürekli izleme yapılmasına duyulan acil ihtiyacı vurguladı. FrostyGoop olayı, kuruluşların özellikle kritik altyapıyı korumak için neden siber güvenlik yatırımlarına öncelik vermeleri gerektiğine dair önemli bir hatırlatma işlevi görmektedir.

En iyi uygulamalar için Bay Cuong, birlikte kullanıldığında etkili bir endüstriyel kontrol sistemi (ICS) veya OT güvenlik programı oluşturan 5 siber güvenlik kontrol taktiğini özetledi (1):

ICS Olay Müdahalesi

Bir saldırı sırasında odaklanmış sistem bütünlüğü ve kurtarma kabiliyetleri ile operasyonlar tarafından bilgilendirilmiş bir olay müdahale planı geliştirin. ICS ortamına uyarlanmış risk senaryolarını ve kullanım durumlarını güçlendirmek için tasarlanmış tatbikatlar gerçekleştirin.

Savunulabilir Mimari

Görünürlüğü, kayıt toplamayı, varlık tanımlamayı, segmentasyonu, endüstriyel DMZ'leri ve süreç iletişimini destekleyen mimarileri uygulama.

ICS Ağ Görünürlüğü İzleme

Operasyonları potansiyel riskler konusunda bilgilendirmek için protokol farkındalı araçlar ve sistem etkileşim analizi yetenekleriyle ICS ortamını sürekli izleme.

Güvenli Uzaktan Erişim

Tüm uzaktan erişim noktalarının ve izin verilen hedef ortamların tanımlanması ve envanterinin çıkarılması. Mümkün olan yerlerde isteğe bağlı erişim ve çok faktörlü kimlik doğrulamayı kullanma ve güvenli segmentler içinde kontrol sağlamak ve erişimi izlemek için ana bilgisayarları kullanma.

Risk Tabanlı Güvenlik Açığı Yönetimi

Güvenlik açıklarını kapatmak, etkilerini azaltmak veya olası istismarları izlemek için risk tabanlı güvenlik açığı yönetimi kararlarına yardımcı olan siber kontrolleri ve cihaz çalışma koşullarını değerlendirin.

Cuong ayrıca MetaDefender OT Security, MetaDefender Industrial Firewall, MetaDefender Netwall, My OPSWATgibi OPSWAT'ın kritik OT ağlarını korumaya yönelik kapsamlı çözümlerini de tanıttı. Bu çözümler ağları her düzeyde koruyarak kuruluşların FrostyGoop gibi OT ağ tehditleriyle mücadele etmesine yardımcı olur.

OPSWAT Uçtan Uca IT/OT Siber Güvenlik Çözümleri Paketimizi Sergiledik

Etkinliğin sergisinde OPSWAT ayrıca IT 'dan OT'ye siber güvenlik çözümlerini sergiledi ve nükleer enerji santrallerini ve diğer kritik IT/OT sistemlerini hedef alan siber saldırı simülasyonlarını gösterdi. Siber güvenlik uzmanları OPSWAT'un bu saldırılara karşı başarılı bir şekilde savunmaya yönelik çözümlerini sundu.

Ayrıca OPSWAT, Vietnam'daki iki ofisimizde bulunan Kritik Altyapı Koruma Laboratuvarı'nda (CIP Lab) şirketin güvenlik teknolojilerini deneyimlemek ve öğrenmek üzere uzmanları, mühendisleri ve siber güvenlik öğrencilerini her zaman memnuniyetle karşılamaktadır:

- OPSWAT Ho Chi Minh Şehri Ofisi: 17th Floor, Saigon Giai Phong Building, 436-438 Nguyen Thi Minh Khai, Ward 5, District 3, Ho Chi Minh.

- OPSWAT Hanoi Ofisi: 9th Floor, Lancaster Luminaire Building, 1152-1154 Lang Street, Lang Thuong Ward, Dong Da District, Hanoi.

CIP Lab deneyimine kaydolmak veya Cuong La'nın VISD 2024'teki sunumları hakkında daha fazla bilgi edinmek istiyorsanız ya da herhangi bir sorunuz varsa, kritik altyapı siber güvenlik uzmanlarımızla iletişime geçin.

(1) Referans: Beş ICS Siber Güvenlik Kritik Kontrolleri Tanıtım Yazısı - ©2022 SANS Institute https://sansorg.egnyte.com/dl/R0r9qGEhEe