Dijital işbirliği telaşındaki kuruluşlar, birden fazla bulut ortamında sürekli büyüyen ve genellikle petabayt boyutuna ulaşan veri hacmini yönetiyor.

Hız ve esneklik kritik öneme sahip olsa da, genellikle göz ardı edilen bir şey var: Bu dosyalar gerçekten ne kadar güvenli?

Doğru savunmalar olmadan, en iyi bulut iş akışları bile verileri tehditlere maruz bırakabilir.

Bu makale, bulut dosya güvenliğinin genellikle hafife alınan risklerini incelemekte ve bunları azaltmaya yönelik pratik çözümleri ortaya çıkarmaktadır.

İşinizin gerektirdiği hızdan veya verimlilikten ödün vermeden verilerinizi nasıl koruyacağınızı keşfedin.

Cloud Dosyaların Güvenliğini Sağlamada Sık Karşılaşılan Zorluklar

Cloud Ortamlarında Dosya Dağıtımını Yönetme

Özellikle kurumsal düzeydeki kuruluşlar, farklı bulut platformlarındaki dosyaları yönetmekte zorlanıyor.

Depolama tek bir konumla sınırlı değildir; birden fazla araç, aşama ve sisteme yayılmıştır, bu da ilgili tüm risklerin tam bir görünümünü elde etmeyi zorlaştırır.

Aslında, tek bir dosya kullanılan araca bağlı olarak farklı uyarıları tetikleyebilir veya farklı risk seviyeleriyle işaretlenebilir, bu da tutarlı bir güvenlik yaklaşımını sürdürmeyi zorlaştırır.

Küresel uyum yasaları, işletmelerin dosya yönetimi yaklaşımlarını bölgeye veya ülkeye göre güncellemelerini gerektirmektedir.

Bu durum, yerel veri koruma standartlarının karşılanması söz konusu olduğunda karışıklık ve tutarsızlıklar yaratabilir.

Görünürlük sağlayan net bir dosya dağıtım yaklaşımı olmadan, işletmeler hem güvenlik hem de uyumluluktan ödün verme riskiyle karşı karşıya kalır.

Yapılandırılmamış Veri Risklerinin Ele Alınması

Normalde her kuruluş iki tür veri barındırır: yapılandırılmış ve yapılandırılmamış.

Yapılandırılmış veriler, çevrimiçi formlar, ağ günlükleri veya işlem sistemleri gibi temiz ve düzenli formatlarda geldiği için öngörülebilirdir.

Potansiyel riskleri kategorize etmek, analiz etmek ve değerlendirmek kolaydır.

SOC ekipleri bu verilerle dosya kaynaklı tehditleri verimli bir şekilde değerlendirebilir ve standartlaştırılmış koruma önlemleri uygulayabilir.

Yapılandırılmamış veriler farklı bir hikayedir.

Mesajlaşma platformları, belgeler, sosyal medya, e-postalar ve hatta görüntü ve ses gibi multimedya dosyaları gibi çeşitli kaynaklardan gelir.

Genellikle farklı formatlara (PDF'ler, JPEG'ler, MP3'ler, vb.) dağılmış durumdadır, bu da işlenmesini ve yönetilmesini zorlaştırır.

Bu dosyaların çoğu hiçbir zaman iş istasyonlarına veya uç noktalara ulaşmaz ve güvenlik stratejinizde kör noktalar oluşturur.

Yapılandırılmamış verilerin güvenliğini sağlamak, karmaşıklığı, çeşitliliği ve genellikle geleneksel güvenlik sınırlarının dışında var olduğu gerçeğiyle başa çıkabilecek bir yaklaşım gerektirir.

Cloud Dosya Biçimlerinin Çeşitliliği ile Başa Çıkma

Her dosya formatı (PDF, resim, video, ses dosyası vb.) kendi risk katmanını ekler ve ne kadar çok dosya türünü yönetirseniz, o kadar çok potansiyel güvenlik açığı ile karşı karşıya kalırsınız.

(AV) antivirüs yazılımı ile başlayalım.

Dosyaları taramak için yaygın ve güvenilir bir araçtır, ancak tüm potansiyel riskleri kapsamaz.

AV yazılımı bilinen tehditleri işaretlemede iyidir, ancak dosyalar içindeki gömülü URL'ler veya komut dosyaları gibi belirli öğelere bakmaz. Bunlar kötü amaçlı bir eyleme yol açıyorsa, AV yazılımınız bunları tamamen gözden kaçırabilir.

Bir de dosyaların kötü niyetli davranıp davranmadıklarını görmek için yalıtılmış bir ortamda çalıştırıldığı sandboxing vardır.

Bu yöntem işe yarar, ancak zaman kaybı söz konusudur.

Sandboxing işlemi dosya başına birkaç dakika sürebilir.

Her gün binlerce dosyayı işlediğinizde, bu dakikalar birikerek işlemleri yavaşlatabilecek bir darboğaz yaratır.

Üretkenlik darbe alır ve tehditler olması gerekenden daha uzun süre ortalıkta dolaşabilir.

Durum, içerik riskleri nedeniyle daha da kötüleşmektedir.

Bir dosya tamamen güvenli görünebilir, ancak PDF'ler veya resimler gibi belirli dosya türleri kötü amaçlı içeriği gizlemek için değiştirilebilir.

Örneğin PDF'lerdeki görünmez metinleri (beyaz arka plan üzerine beyaz metin) ele alalım.

Bu taktik, yapay zekaya dayalı özgeçmiş inceleme veya dolandırıcılık tespit sistemleri gibi içerik taramalarına dayanan sistemleri kandırabilir ve AV yazılımları ile kum havuzlarının radarından kaçabilir.

SaaS Platformlarında İşbirliğinin Güvenliğini Sağlama

SaaS platformlarına geçiş, işletmeler için standart bir harekettir ve bunun iyi bir nedeni vardır.

Bu araçların yönetimi daha kolay, uygulaması daha hızlıdır ve kurum içi bakım ihtiyacını ortadan kaldırır.

Ancak veriler şirket içi ortamlardan bulut ortamlarına taşındıkça, bu verilerin geniş dağılımını yönetmek de zorlaşıyor.

Zoom, Teams ve Salesforce gibi araçları kullanan şirketlerde veriler, genellikle kurumun tam gözetiminin ötesinde, birden fazla platforma yayılır.

Bu platformların her biri, web trafiği, e-posta veya dahili iletişim gibi farklı alanlara odaklanarak tehdit önleme konusunda benzersiz bir yaklaşım benimsiyor.

Bu durum, tüm SaaS platformlarının depoladıkları ve paylaştıkları dosyalar için tutarlı ve kapsamlı bir güvenlik sağladığından emin olmayı zorlaştırmaktadır.

(SDLC) Software Geliştirme Yaşam Döngüsünde Dosyaların Korunması

Kuruluşlar yeni yapay zeka teknolojilerini mümkün olan en kısa sürede uygulamaya hevesli.

Rekabette kalma telaşı içinde hız çoğu zaman öncelik haline geliyor ve önemli adımlar gözden kaçabiliyor. İnsanlar yavaş benimseme süreçleri nedeniyle hayal kırıklığına uğruyor ve bu da gerekli onay kontrollerini atlayıp daha hızlı çözümlere yönelmelerine neden oluyor.

Bu acele önemli riskleri beraberinde getirebilir.

Örneğin, üçüncü taraf depolarındaki kötü amaçlı kütüphaneler yanlışlıkla geliştirme ortamlarına girerek güvenlik açıklarına kapı açabilir.

Kuruluş ne kadar büyükse, ekosistem de o kadar karmaşık olur ve kaynaklarınız üzerinde kontrol sağlamak ve tüm bileşenlerin güvenli olduğundan emin olmak o kadar zorlaşır.

Cloud Dosyalarının Güvenliğini Sağlamak için Temel Stratejiler

Dosya Analizi İşlem Hattının Tamamına Bakın

Daha önce de belirttiğimiz gibi, bulut tabanlı dosyalar için tekil bir güvenlik yaklaşımı nadiren yeterli olmaktadır.

Bunları etkili bir şekilde korumak için kuruluşların dosya analiz sürecinin her adımını dikkate alması ve dosya türüne bağlı olarak doğru eylemlerin gerçekleştirildiğinden emin olması gerekir.

Her bir dosyanın kendine özgü risklerini dikkate alan dosya bazında analiz yöntemini uygulayarak işe başlayın.

Örneğin, Zoom gibi bir yazılım güncellemesi, kötü amaçlı yazılım taramaları, çoklu antivirüs taramaları, dosya güvenlik açığı değerlendirmeleri ve dosyayı izole bir ortamda test etmek için sandboxing gibi çeşitli kontroller gerektirebilir.

Aynı zamanda, PDF gibi dosya türleri farklı bir dizi güvenlik önlemi gerektirir: Dosyanın kendisini değiştirmeden zararlı içeriği kaldırmak için (CDR) Content Disarm and Reconstruction veya bu dosyalar aracılığıyla hassas verilerin sızdırılmamasını sağlamak için Proactive (DLP) Data Loss Protection önlemleri.

Ana fikir, özelliklerine ve risklerine göre her dosya için doğru eylemi belirlemektir, böylece potansiyel tehditler belirli dosyanın davranışına uygun bir şekilde ele alınır.

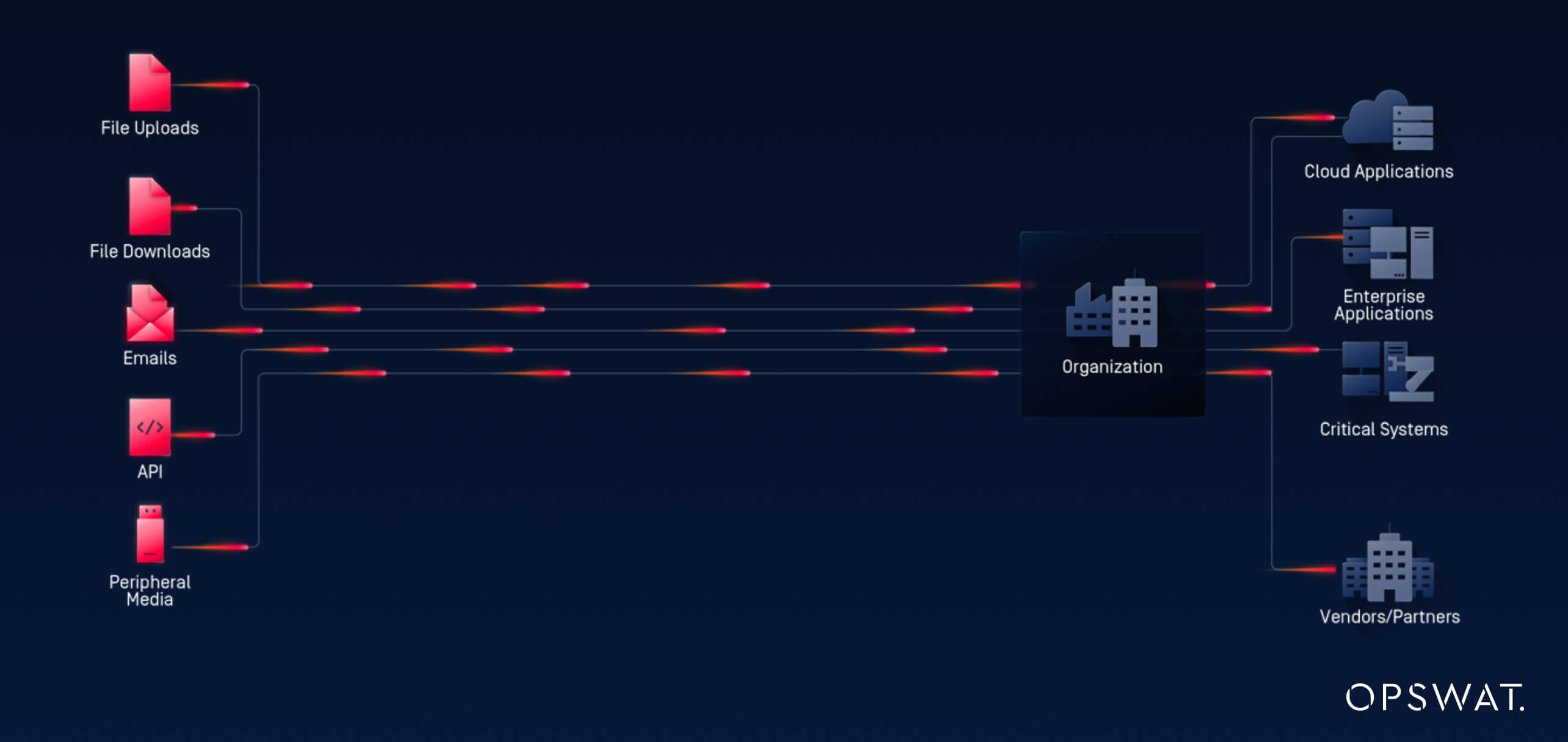

Tüm Veri Giriş Noktalarının Güvenliğini Sağlama

Bulut ortamınıza her veri giriş noktasının güvenliğini sağlamak da aynı derecede önemlidir.

Dosyalar sisteminize e-posta ekleri, API'ler, dosya yüklemeleri, indirmeler veya bulut depolama gibi birçok yolla girebilir ve bu kanalların her biri tehditlere kapı açabilir.

Her giriş noktasının güvenli olduğundan ve izlendiğinden emin olun.

Örneğin, e-posta filtreleri ekleri açılmadan veya indirilmeden önce taramalı ve dosya aktarımları için kullanılan API'ler şifreleme ve uygun kimlik doğrulama dahil olmak üzere güçlü güvenlik protokollerine sahip olmalıdır.

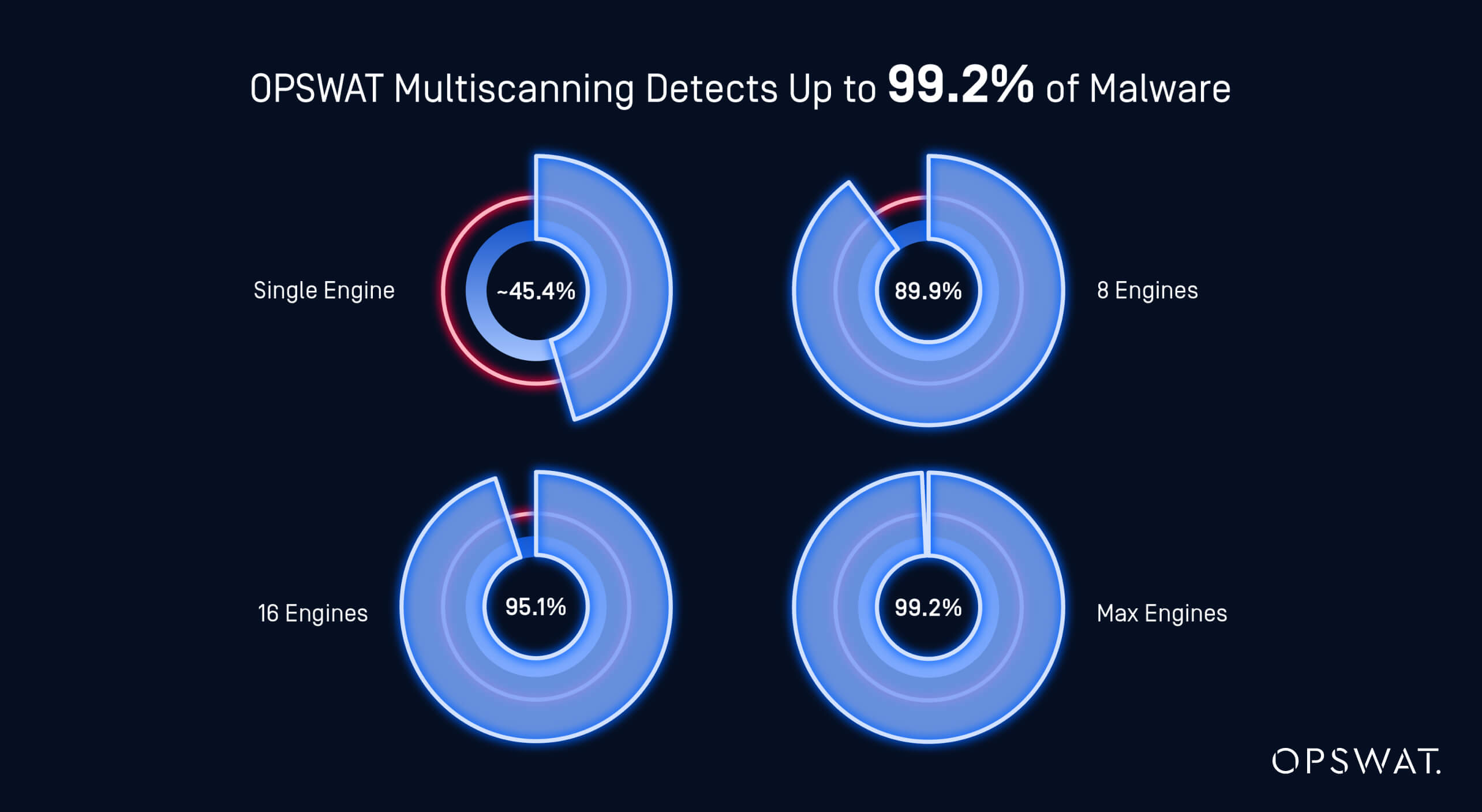

Karmaşık Koruma için Multiscanning Kullanın

Tehditleri tespit etme şansını artırmak için kuruluşlar, dosyaların birden fazla (AV) antivirüs motoruyla taranmasını içeren çoklu taramayı kullanmalıdır.

Ne kadar çok AV kullanılırsa, tespit oranı o kadar iyi olur.

Bu yaklaşım, daha geniş bir tehdit yelpazesini kapsamaya yardımcı olur ve kötü amaçlı yazılımları veya diğer zararlı içerikleri gözden kaçırma riskini azaltır.

AV'ler taramaları ya kendi ortamınızda ya da güvenli bir bulut ortamında gerçekleştirerek hassas verilerin sisteminizden çıkmamasını sağlamalıdır.

Taramalar bulutta yapıldığında, veriler işlenir ve ardından silinir, böylece özel bilgilerin harici AV veritabanlarına aktarılması söz konusu olmaz.

OPSWAT'ın MetaDefender Cloud Platformu, imza, sezgisel ve makine öğrenimi kullanarak McAfee veya Bitdefender gibi 20'den fazla endüstri lideri kötü amaçlı yazılımdan koruma motoru kullanır ve AV'ler günlük olarak güncellenir.

Tarama yöntemlerinin bu karışımı, yeni ve sofistike tehditleri bile tespit etme şansını artırır.

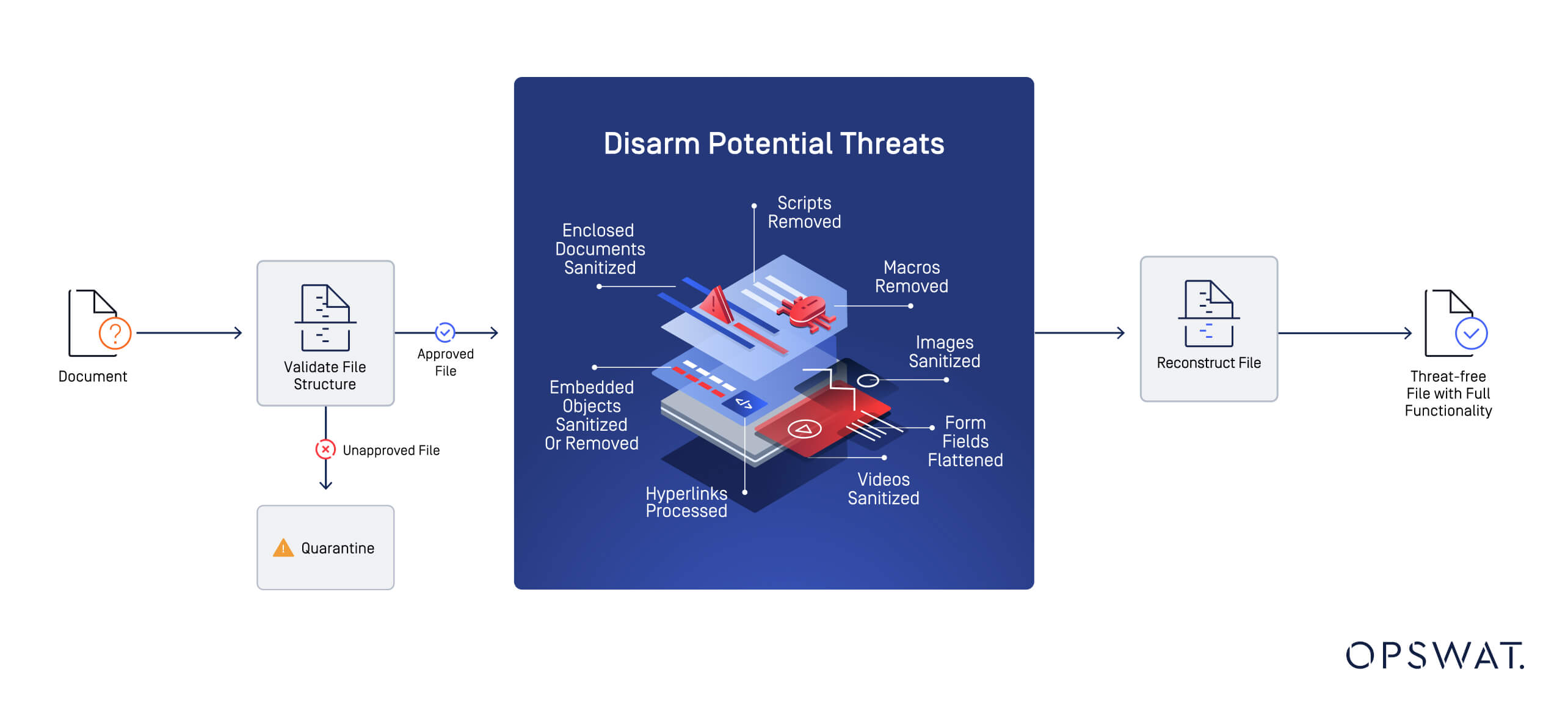

CDR'yi uygulayın

CDR, dosyalardaki gizli tehditlere (komut dosyaları, bağlantılar ve kötü amaçlı kodlar) karşı koruma sağlamak için gerekli bir teknolojidir.

CDR, dosyaları temel bileşenlerine ayırarak ve gizli bağlantılar, URL'ler veya QR kodları gibi zararlı içerikleri kaldırarak çalışır.

Dosyayı etkisiz hale getirdikten sonra CDR dosyayı yeniden yapılandırarak dosyanın kötü niyetli unsurları taşımadan işlevsel kalmasını sağlar.

Örneğin, iş başvuruları bağlamında, adaylar sistemlerinizi istismar etmek için tasarlanmış zararlı kodlarla donatılabilen PDF özgeçmişleri gönderebilirler. CDR tehdidi ortadan kaldırır ve orijinal amacını koruyan temiz, güvenli bir dosya sağlar.

Bu, dosyaları kullanım için güvenli hale getirir ve zararlı kodun yürütülmesini önlerken veri bütünlüğünü korur.

Tehdit Analizi için Adaptive Sandboxing'i Etkinleştirin

Adaptive sandboxing, zararlı olabilecek dosyaları kontrollü bir ortamda güvenli bir şekilde test ederek dosya güvenliğine önemli bir katman ekler.

Bu teknoloji, dosyaları simüle edilmiş bir sistemde çalıştırarak SOC ekiplerinin gerçek sisteme zarar verme riski olmadan davranışı gözlemlemelerine olanak tanır. Dosya analiz edildikten sonra, sistem kum havuzundaki davranışına göre bir karar verir.

Komut dosyaları veya şüpheli içerik içeren dosyalar için uyarlanabilir korumalı alan, bunları hava boşluklu bir ortamda izole ederek her türlü kötü niyetli etkinliğin kontrol altına alınmasını sağlayabilir.

Uyarlanabilir bir sanal alan, dosyaların nasıl patlatılacağı ve analiz edileceği üzerinde tam kontrol sağlayarak kuruluşların ortamı ve izleme araçlarını dosyanın özelliklerine göre ayarlamasına olanak tanır.

Bu esneklik, geleneksel tespit yöntemlerini atlayabilecek tehditlerin daha kapsamlı ve hassas bir şekilde değerlendirilmesini sağlar.

Sandboxing etkili bir güvenlik önlemi sağlarken, her dosyayı analiz etmek birkaç dakika sürebilir.

Bu zaman dilimi göz önüne alındığında, özellikle dosya veriminin yüksek olduğu ortamlarda iş akışlarını aksatmamak için sandboxing'i dikkatli bir şekilde kullanmak önemlidir.

DLP ile Önleyici Tedbirler Alın

Proactive DLP , hassas içeriği belirlemenin ötesine geçer; veri sızıntılarını oluşmadan önce önlemeye odaklanır.

DLP, (PII) Kişisel Olarak Tanımlanabilir Bilgiler, kredi kartı numaraları, NSFW içeriği ve diğer her türlü gizli iş verisi gibi hassas bilgileri tespit ederek yetkisiz erişime veya maruz kalmaya karşı korunmalarını sağlar.

Bunu, hassas verileri otomatik olarak redakte ederek, harici olarak paylaşılmadan önce kaldırarak veya değiştirerek yapar.

Gerekirse, verilerin nasıl kullanıldığını veya bunlara kimin eriştiğini izlemek için dosyalara filigran uygulayabilir.

En yeni DLP uygulaması, kuruluşların güçlü gizlilik kontrollerini korurken yapay zeka modellerini benimsemelerine ve eğitmelerine olanak tanıyan yapay zeka odaklı araçların kullanımını içerir.

Software Bileşenlerini (SBOM) Software Malzeme Listesi ile Takip Edin

Kuruluşlar, yazılım tedarik zinciri risklerini etkin bir şekilde yönetebilmek için uygulamalarındaki bileşenlere ilişkin tam bir görünürlüğe sahip olmalıdır ve SBOM bunu sağlar.

Bir SBOM, üçüncü taraf kütüphaneleri, açık kaynak araçları ve bağımlılıklar dahil olmak üzere tüm yazılım bileşenlerinin kapsamlı bir listesini sunarak uygulamanın hiçbir bölümünün gözden kaçırılmamasını sağlar.

Bu envanter, geliştiriciler yeni uygulamalar, Docker kapsayıcıları veya kod gönderdiğinde, ilgili her bileşeni ortaya çıkardığı için kritik hale gelir.

SBOM 'un kullanım alanı sadece vulnerability detection ile sınırlı değildir, aynı zamanda kullanım ömrü sonu detayları ve lisanslama bilgileri gibi bileşen yaşam döngüleri hakkında da önemli veriler sunar.

Bu görünürlük sayesinde kuruluşlar geliştirme süreci boyunca risklerin önüne geçebilir ve sorunları ortaya çıkmadan önleyebilir.

Gizli Tehditler için Arşivleri Analiz Edin

Sıkıştırılmış veya arşivlenmiş dosyalar geleneksel güvenlik önlemlerini atlatabilir.

Örneğin, bir dosya parola korumalıysa, antivirüs yazılımı içeriğini tarayamaz, bu da dosyayı potansiyel risklere açık hale getirir.

Bunu önlemek için güvenlik çözümlerinin ZIP, RAR ve TAR gibi yaygın formatların yanı sıra şifrelenmiş arşivler de dahil olmak üzere arşivlenmiş kapsayıcıların içindeki tüm dosyaları açabilmesi ve tarayabilmesi gerekir.

Sıfır Güven Güvenlik Felsefesinin Uygulanması

İster iç ister dış kaynaklardan gelsin, hiçbir kuruluş siber tehditlere karşı bağışık değildir, bu nedenle her dosya potansiyel bir risk olarak ele alınmalıdır.

Bilgisayar korsanları her büyüklükteki kuruluşu hedef alır ve ne kadar büyük olursanız, kazançlı fidye yazılımı saldırıları için o kadar cazip hale gelirsiniz.

Sıfır Güven modeli bu ortamda çok önemlidir.

Kaynağı veya güven düzeyi ne olursa olsun her dosyanın tehlikede olduğunu varsayar.

Bu felsefe, tehditlerin güvenlik önlemlerinizi atlayamamasını sağlayarak altyapınızın hem dahili hem de harici her yönünü korur.

Sıfır Güveni uygulamak, bu zihniyeti tüm iş akışlarına, konumlara ve sistemlere (API'ler, bulut depolama, web ağ geçitleri vb.) uygulamak anlamına gelir.

Her şey, her seviyede net bir sahiplikle bölümlere ayrılmalıdır.

Bu model, kuruluşunuz nerede faaliyet gösteriyor olursa olsun güvenlik önlemlerinde tekdüzelik sağlar.

Örneğin küresel kuruluşları ele alalım.

Bazı bölgelerde DLP zorunlu olabilir, ancak Sıfır Güven kapsamında neden tek bir konumla sınırlandırılsın?

Aynı güvenlik uygulamaları küresel olarak uygulanmalı ve her yerde tutarlı koruma sağlanmalıdır.

Bulut tabanlı bir güvenlik platformu bunun için idealdir.

Kolay ölçeklendirmeye olanak tanıyarak güvenlik önlemlerinin tüm konumlarda ve iş akışlarında aynı şekilde uygulanabilmesini sağlar.

Böyle bir platform sayesinde kuruluşlar, nerede faaliyet gösterdiklerinden bağımsız olarak tüm sistemlerini etkin bir şekilde güvende tutabilirler.

MetaDefender Cloud™ 'un Cloud İş Yüklerinizi Nasıl Koruduğunu Görün

Tüm iş akışlarında bulut dosyalarının güvenliğini sağlamak için gereken en iyi uygulamaları anlamak için ilk adımı attınız ve artık geleneksel yaklaşımların kuruluşunuzu korumak için yeterli olmayabileceğinin farkındasınız.

MetaDefender Cloud , siber güvenlik sorunlarını doğrudan ele almak için tasarlanmıştır ve bulut altyapınıza sorunsuz bir şekilde entegre olan net bir çözüm sunar.

Çoklu tarama, dinamik sandboxing ve proactive DLP ile hız veya verimlilikten ödün vermeden tüm iş akışlarınızda en üst düzeyde güvenlik sağlayabilirsiniz.