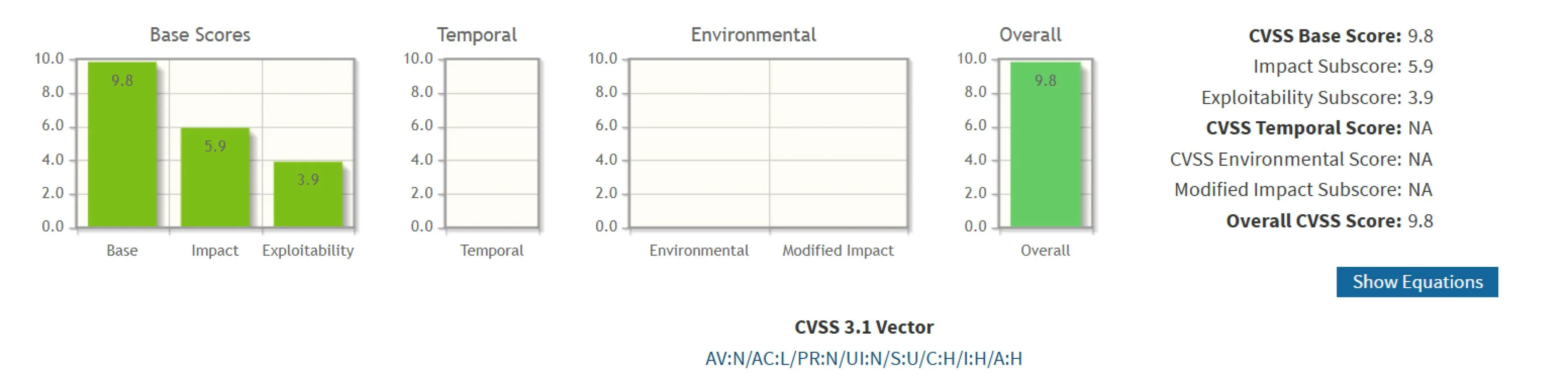

4 Aralık 2025 tarihinde ilk kez keşfedilen CVE-2025-66516, Apache Tika'da bulunan kritik bir güvenlik açığıdır (NVD tarafından 9,8 ciddiyet puanı verilmiştir) ve yaygın olarak kullanılan bir arka uç bileşenindeki tek bir kusurun modern uygulamalar üzerinde yaratabileceği büyük etkiyi ortaya koymaktadır. Apache Tika, indeksleme, arama, uyumluluk ve içerik analizi için belge işleme iş akışlarına (PDF, PPT, XLS) derinlemesine entegre edilmiştir ve genellikle sistemlere ve verilere geniş erişimle arka planda çalışır. Bu katmanda bir güvenlik açığı ortaya çıktığında, etkilenen kitaplık son kullanıcılara doğrudan maruz kalmasa bile tüm ortamları riske atabilir.

Yalnızca yamaya güvenmek, bu tür kritik istismarlara karşı artık yeterli bir savunma değildir. Kuruluşlar, güvenlik açıklarının ortaya çıkacağını varsayan ve her aşamada maruz kalma riskini azaltmaya odaklanan çok katmanlı bir güvenlik yaklaşımına ihtiyaç duyar.

Bu blogda, birbirini tamamlayan üç katmanı inceliyoruz:

- Sanitizing untrusted PDF files before they are processed with Deep CDR™ Technology

- Zero-Day Detection ile gelişmiş analiz yoluyla kötü amaçlı belge davranışlarını tespit etme

- SBOM (yazılım malzeme listesi) ve SCA (yazılım bileşimi analizi) ile Apache Tika bağımlılıklarında kritik XXE güvenlik açığını tespit etmek için yazılım tedarik zincirinin güvenliğini sağlama

Bu katmanlar birlikte, bilinen güvenlik açıklarını ve gelecekteki dosya tabanlı tehditleri azaltmak için pratik bir derinlemesine savunma stratejisi sağlar.

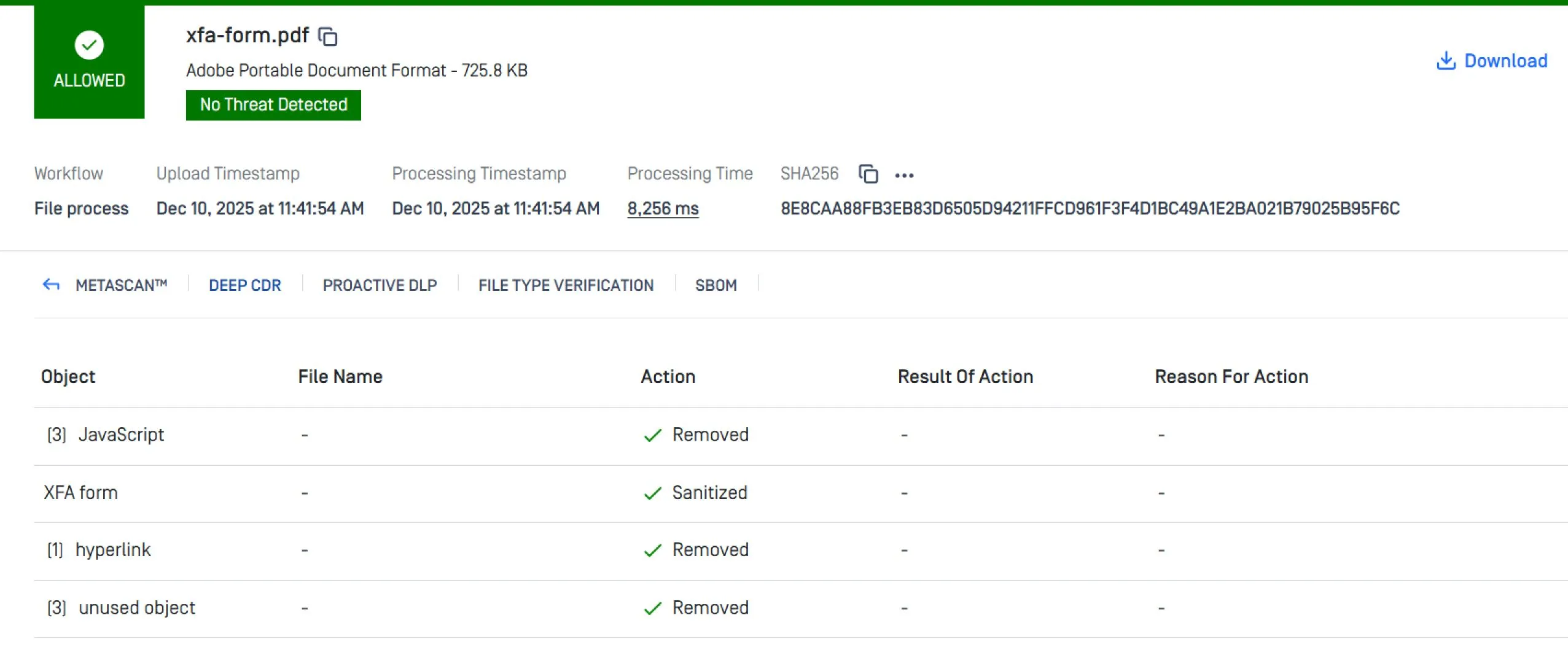

1. File Sanitization with Deep CDR™ Technology

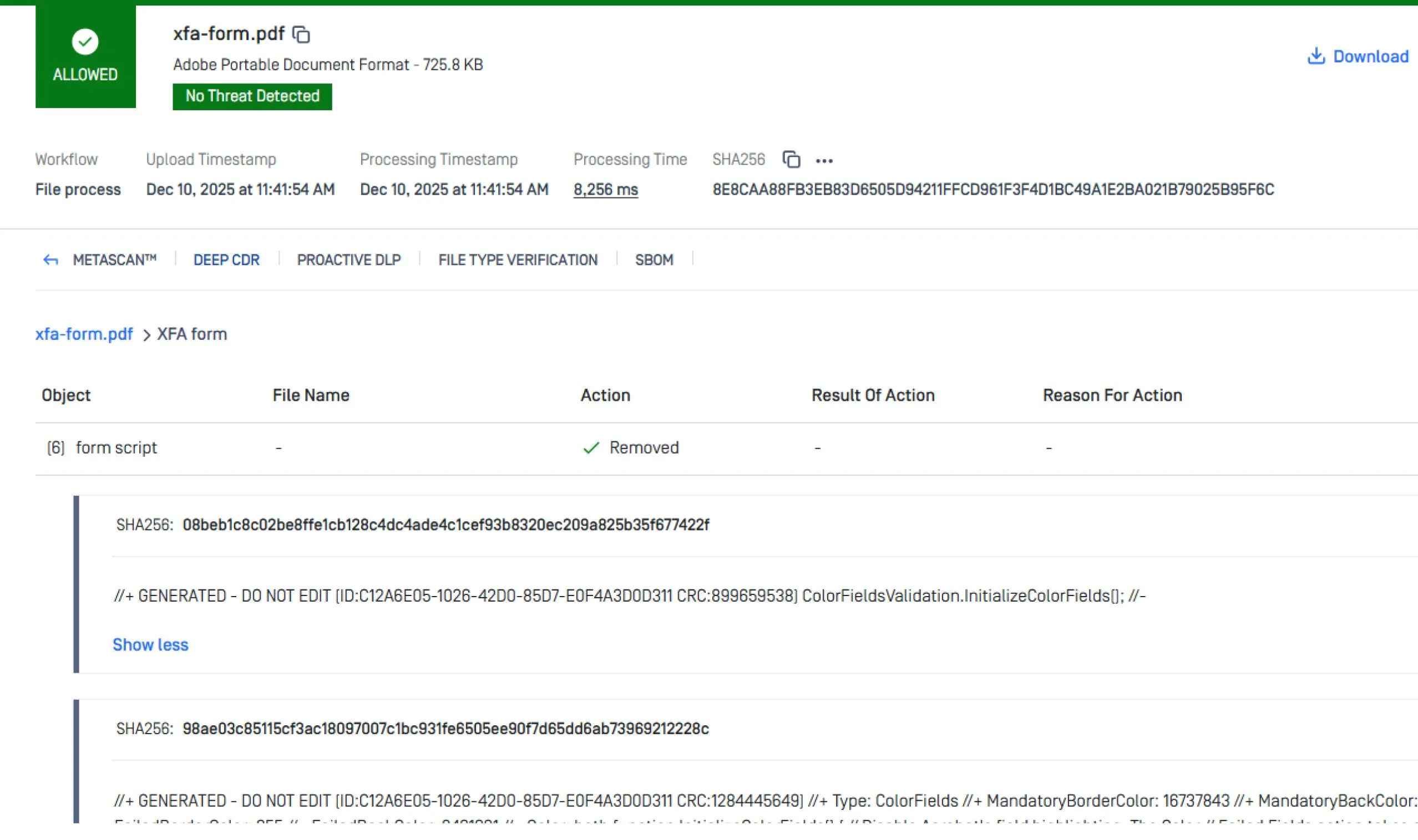

A tactical solution to mitigate CVE-2025-66516 is to sanitize all incoming PDF files before they reach Apache Tika. Deep CDR™ Technology (OPSWAT’s content disarm and reconstruction technology) removes embedded XFA forms, external entity references, and any other active content that could trigger XXE attacks.

The sanitized output is a safe, regenerated PDF containing only the approved, non-executable elements. This pre-processing layer ensures that even maliciously crafted PDFs are neutralized before Tika performs parsing or metadata extraction. Learn more about OPSWAT Deep CDR™ Technology

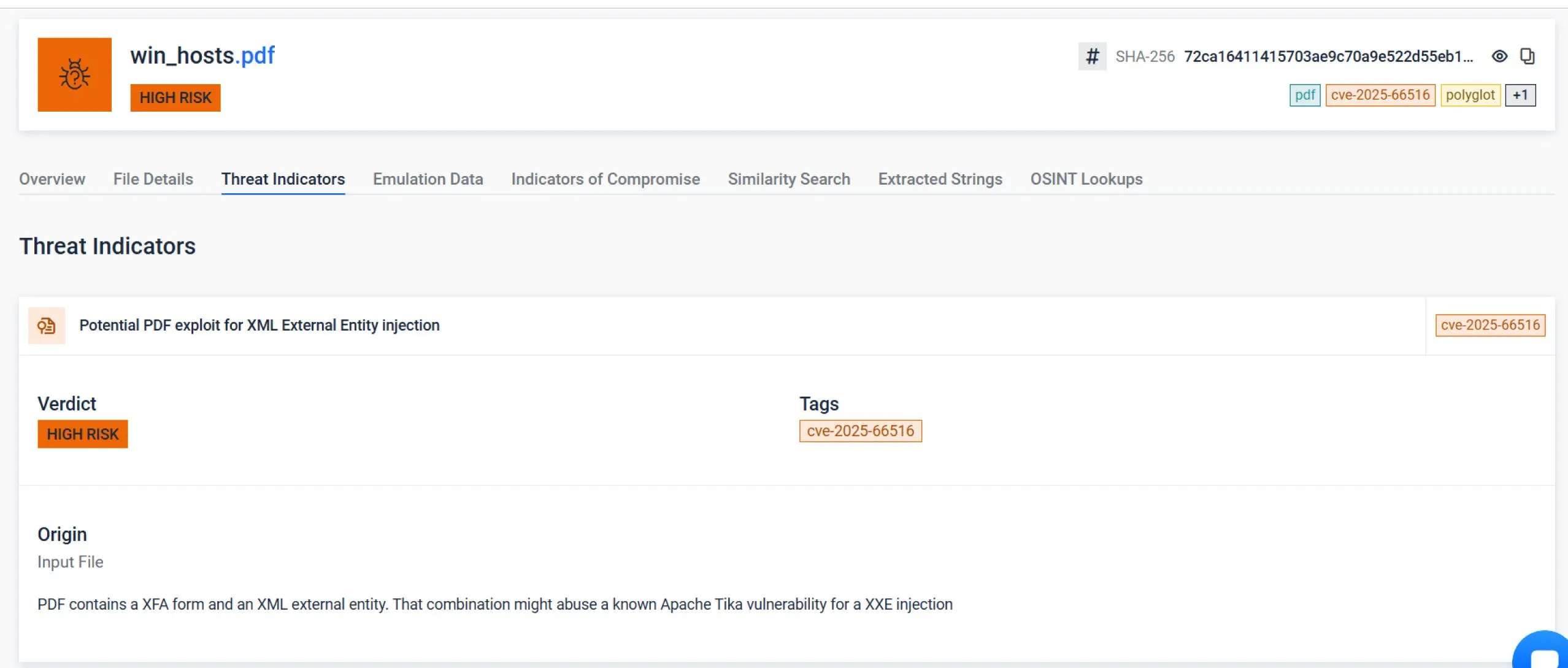

2. Sıfır Gün Algılama ile Davranış Analizi

Gelişmiş algılama kurallarını çalışma zamanı emülasyonu ile birleştiren OPSWATtescilli emülasyon tabanlı sanal alan teknolojisi, istismarlar gizlenmiş veya karmaşık dosya yapılarına gömülü olsa bile, statik analizlerin gözden kaçırabileceği kötü amaçlı davranışları gözlemleyebilir. Ayrıntıları Filescan.IO - Yeni Nesil Kötü Amaçlı Yazılım Analiz Platformu'nda inceleyin.

Güvenlik açığı bildirimleri veya satıcı yamaları genellikle sıfırıncı gün saldırılarına ayak uyduramaz; OPSWAT , bunları tespit etmek ve önlemek için yerleşik tehdit istihbaratı ile dinamik analizi OPSWAT . Yazılım önlemlerine güvenmek yerine, teknolojimiz PDF dosyalarının davranışlarını ve yararlanmaya çalıştıkları sistem yeteneklerini anlamak için derinlemesine, dosya düzeyinde analizler gerçekleştirir: tehlikeli bir XML harici varlığa referans veren gömülü XFA formu.

Bu, gerçek saldırı etkisine göre puanlanan yapısal anomalilerin, bilinen istismar tekniklerinin ve hatta belgelenmemiş veya yeni ortaya çıkan güvenlik açıklarına dayanan sıfır gün saldırılarının tespit edilmesini sağlar. OPSWAT Tespiti hakkında daha fazla bilgi edinin.

3. Secure Software Supply Chain

Güvenli bir yazılım tedarik zinciri süreci, herhangi bir hizmetin veya bileşenin CVE-2025-66516'dan etkilenen savunmasız bir Apache Tika sürümüne bağlı olup olmadığını belirlemeye yardımcı olabilir.

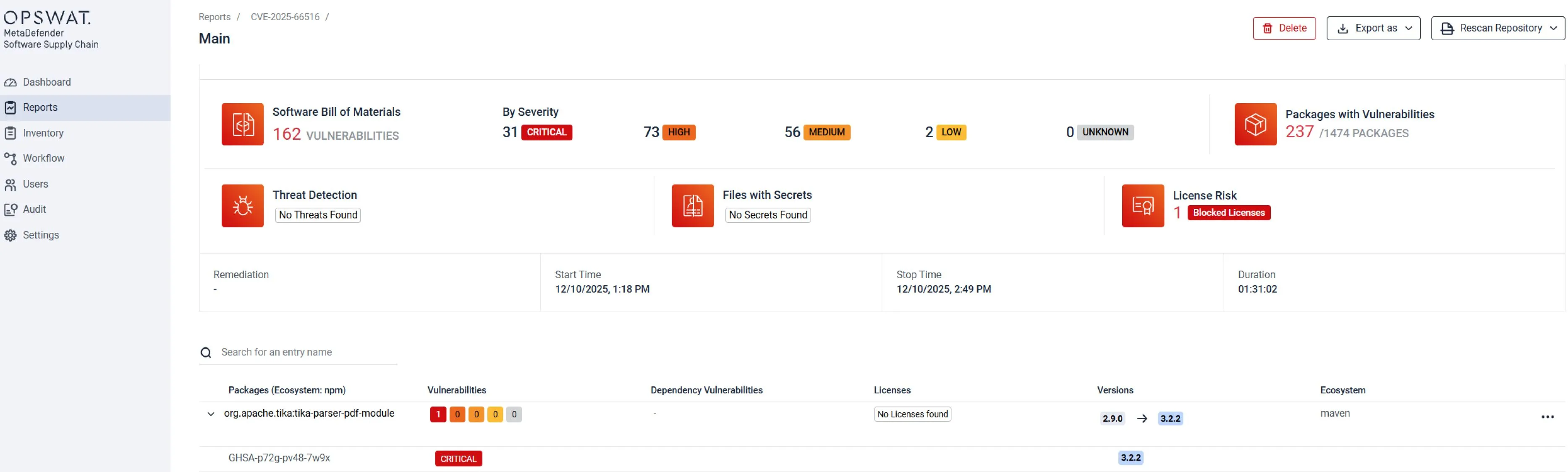

SCA (yazılım bileşimi analizi) gibi otomatik bağımlılık tarama araçlarını CI/CD boru hatlarına entegre ederek, kuruluşlar Tika ≤ 3.2.1'e hala referans veren eski kütüphaneleri, geçişli bağımlılıkları veya gizli modülleri sürekli olarak tespit edebilir. OPSWAT MetaDefender Software Supply Chain hakkında daha fazla bilgi edinin.

Bu tarayıcılar, güvenlik açığı bulunan sürümleri erken aşamada tespit ederek ekiplerin dağıtımları engellemesine veya Tika 3.2.2 gibi yamalı sürümlerin zorunlu olarak yükseltilmesini tetiklemesine olanak tanır.

SBOM (yazılım malzeme listesi) oluşturma ve periyodik envanter denetimleriyle birleştirildiğinde, bu yaklaşım üçüncü taraf kitaplıklarına tam görünürlük sağlar ve savunmasız kodların üretime girme riskini azaltır.

Çok Katmanlı Güvenlik Neden Önemlidir?

CVE-2025-66516, modern saldırıların nadiren tek bir hata noktasına dayandığını göstermektedir. Bunun yerine, güvenilir dosya formatlarını, güvenilir ayrıştırma kitaplıklarını ve güvenilir otomasyon iş akışlarını kullanırlar. Bu varsayımlardan herhangi biri bozulduğunda, aşağı akış sistemleri riski devralır. Bu nedenle, yalnızca yama uygulamasına veya çevre savunmasına güvenmek artık yeterli değildir.

Çok katmanlı bir güvenlik modeli (genellikle derinlemesine savunma olarak adlandırılır), kontrollerin eninde sonunda başarısız olacağını varsayar ve buna göre korumalar tasarlar:

- Yama uygulaması gecikirse veya eksik kalırsa, giriş dosyasının temizlenmesi, XFA formları veya harici varlık referansları gibi tehlikeli içeriklerin, güvenlik açığı bulunan koda ulaşmadan önce kaldırılmasını sağlar.

- Kötü amaçlı bir dosya statik kontrolleri atlatırsa, davranış analizi ve emülasyon, bilinen imzalar yerine gerçek yürütme davranışına dayalı olarak istismar girişimlerini yine de tespit edebilir.

- Güvenli olmayan kod bağımlılıklar yoluyla ortama girerse, güvenli yazılım tedarik zinciri uygulamaları, savunmasız bileşenlerin ilk etapta dağıtılmasını önlemek için görünürlük ve uygulama sağlar.

Bu katmanların her biri, saldırı yaşam döngüsünün farklı bir aşamasını ele alır: ayrıştırma öncesi, yürütme sırasında ve geliştirme ve dağıtım süreci boyunca. Birlikte, sistemler halihazırda üretimdeyken bir güvenlik açığı keşfedildiğinde, istismar olasılığını ve patlama yarıçapını azaltırlar.

Özellikle otomatikleştirilmiş arka uç hizmetlerinde, güvenilir olmayan dosyaları büyük ölçekte işleyen kuruluşlar için bu çok katmanlı yaklaşım çok önemlidir. CVE-2025-66516 gibi güvenlik açıkları ortaya çıkmaya devam edecektir, ancak çok katmanlı güvenlik önlemleri sayesinde bunlar kritik arızalar yerine yönetilebilir riskler haline gelir.

Apache Tika hakkında

Apache Tika, birçok türde dosyayı (PDF, Word, PowerPoint vb.) kabul eden ve metin ile meta verileri ayıklayan bir Java kütüphanesidir. Böylece uygulamalar belgeleri indeksleyebilir, arayabilir veya analiz edebilir. Arama motorları, e-keşif araçları ve kullanıcıların otomatik işleme için belge yükleyebildiği tüm web uygulamaları gibi sistemlerde yaygın olarak kullanılır.

CVE-2025-66516 hakkında

Saldırı yüzeyi, Tika'nın kötü amaçlı XFA (XML Forms Architecture) formu içeren PDF'leri ayrıştırdığında tetiklenen bir XXE (XML External Entity) güvenlik açığıdır. XXE, Tika'nın PDF içindeki XML'i işlerken, yerel dosyalara veya uzak URL'lere işaret eden "harici varlıkları" yüklemeye kandırılabileceği anlamına gelir, ki bu olması gereken bir durum değildir.

CVE-2025-66516, Apache Tika'da bulunan ve saldırganların kötü amaçlı XFA formu içeren özel olarak hazırlanmış bir PDF dosyası göndererek XXE enjeksiyonu tetiklemesine olanak tanıyan kritik bir güvenlik açığıdır.Bu güvenlik açığı birden fazla modülü (tika-core sürümleri ≤ 3.2.1, tika-pdf-module ve tika-parsers) etkiler ve CVSS 9.8 ciddiyet derecesine sahiptir. Bu güvenlik açığı istismar edildiğinde, saldırganlar hassas sunucu dosyalarını okuyabilir, sunucu tarafında istek sahteciliği (SSRF) gerçekleştirebilir ve hatta uzaktan kod yürütme gerçekleştirebilir.

Bu durumda, güvenlik açığı sadece PDF ayrıştırıcı modülünde değil, Tika çekirdek kütüphanesinde (tika-core) de bulunmaktadır, bu nedenle sadece PDF modülünü güncellemek yeterli değildir.

Risk Altındaki Tipik Kullanım Örnekleri

Kullanıcıların önizleme, indeksleme veya metin çıkarma amacıyla PDF dosyalarını yüklemelerine olanak tanıyan veya bu yüklemeleri otomatik olarak işlemek için arka planda Tika kullanan tüm uygulamalar, özellikle iç ağlara veya hassas dosyalara erişimi olan bir arka uç hizmetinde çalışıyorsa, risk altındadır.

Dosya İş Akışlarınızı Koruyun

OPSWAT , kuruluşunuzu hem bilinen güvenlik açıklarından hem de yeni ortaya çıkan sıfırıncı gün tehditlerinden korumak için nasıl birlikte çalışabileceğini öğrenin.