Elektrik Şebekesine Yönelik Siber Saldırılarla İlgili Artan Endişe

Kritik altyapı tesislerinin ya da tüm elektrik şebekelerinin tamamen kapanmasına yol açabilecek siber saldırı tehdidi sadece bir spekülasyondan ibaret değil. Yaklaşık 230.000 kişiyi elektriksiz bırakan 2015 Ukrayna elektrik şebekesi saldırısı ve 2016'da Kiev'in iletim istasyonuna yapılan ve şehrin bazı bölgelerini karanlığa gömen siber saldırı gibi olaylar, bu tür ihlallerin yıkıcı potansiyelini ortaya koymaktadır.

Elektrik şebekelerinin yanı sıra, diğer kritik altyapı tesisleri de sürekli olarak siber saldırı riski altındadır. Örneğin, Colonial Pipeline saldırısı (2021) bir ulusal güvenlik tehdidi olarak değerlendirilmiş ve olağanüstü hal ilan edilmesine yol açmıştır. Bu olay, sızdırılan bir şifre nedeniyle meydana gelmiştir.

Geçici Cihazların Güvenliğini Sağlamada Karşılaşılan Zorluklar

Müşterimiz tarafından işletilen hava boşluklu yenilenebilir enerji sahaları ve uzaktan kontrol merkezleri, geçici cihazlardan sürekli erişim gerektiriyordu. Bu cihazlar arasında üçüncü taraf satıcıların dizüstü bilgisayarları ve internete bağlı şirket çalışanlarının dizüstü bilgisayarları bulunuyordu. Şirket, satıcıların ve çalışanların dizüstü bilgisayarları için geçici cihazlara belirli bir canlı AV (antivirüs) tarama çözümü yüklemeyi içeren bir dizi dahili uyumluluk kuralına sahipti. Satıcıların cihazlarını güvenli bölgelerde kullanmadan önce taramak için bu tür çözümleri kullanmak, iyi gizlenebilen belirli kötü amaçlı yazılım türlerini tespit etmek için yeterli değildi. Birçok kontrol merkezi çalışanının uzaktan çalışırken kendi cihazlarını kullanmalarına izin verildiğinden, uzaktaki çalışanların kişisel cihazlarının güvenliği de bir endişe konusuydu.

Çıplak Metal Tarama ile Tanışın Secure Yenilenebilir Enerji Tedarik Zincirleri

MetaDefender Drive adresini mevcut siber güvenlik operasyonlarına uygulamadan önce, müşterimiz tarafından kullanılan canlı AV tarama çözümleri tek bir antivirüs motoru içeriyordu. Ayrıca, bu canlı tarayıcılar taramalarını cihazın işletim sistemi önyüklendikten sonra gerçekleştiriyor ve bu da belirli kötü amaçlı yazılım türlerinin tespit edilmesini önlüyordu. Çıplak metal taraması, hassas veriler içeren dosyaları tespit etme ve önyükleme sektörleri gibi gizli alanları tarama becerisi, kuruluşun siber güvenlik prosedürleri için oldukça yeniydi. Sonuç olarak, şirketin rüzgar enerjisi tesislerinden birinde, tesise giren her geçici cihazda çıplak metal taraması gerçekleştirmek için yeni bir politika ile ilk 3 aylık bir pilot uygulama gerçekleştirildi. Pilot uygulamanın amacı MetaDefender Drive adresinin şirketin siber güvenlik operasyonlarında nasıl kullanılabileceğine karar vermekti.

| Kategori | Taranan Alan | Tipik Kötü Amaçlı Yazılım Sınıflandırma(ları) Tespiti | MetaDefender Drive | Canlı Tarama |

| Kullanıcı Alanı (uygulamalar ve veriler) | Uygulama dosyaları Kullanıcı dosyaları Servis yamaları | Makro Casus Yazılım Truva Atı İstismarı | ||

| Çekirdek / İşletim Sistemi | Derin İşletim Sistemi / Çekirdek | Binary Rootkit Kernel Rootkit Rootkit Library Rootkit Database Rootkit Kernel Patches Backdoor Stealth Virus | Kısmi | |

| Hipervizör Çekirdeği | Sanal Makine Çekirdeği ve İşletim Sistemi | VMDK veya VHDX Rootkit'i | Kısmi | |

| PSR | Bölüm Önyükleme Sektör Kaydı | Boot Virüsü | ||

| MBR | Ana Bot Sektör Rekoru | Boot Virüsü | ||

| EUFI / BIOS | EUFI ve BIOS bölümleme sektörü | Boot Virüsü | ||

| Cihaz Hardware | EPROM'lar FPGA'lar NIC'ler Depolama denetleyicileri | Gömülü Programlanabilir Bit Akışları veya Sürücüler | ||

| Küresel Kullanım Örneği | Supply Chain Security | Gömülü Hardware için Menşe Ülkeyi Belirleme |

Çıplak metal taraması yapabilme ve hassas veriler içeren dosyaları tespit edebilme yeteneği, erken kötü amaçlı yazılım tespiti ve hassas veri sızıntısını önleme dahil olmak üzere çeşitli siber güvenlik risklerini azaltmamızı sağladı.

BT Güvenlik Operasyonları Yöneticisi

Derinlemesine Savunma Stratejisinin Geliştirilmesi ve Kötü Amaçlı Yazılım Tespit Oranının Artırılması

Üç ayın sonunda, MetaDefender Drive önceki çözüme göre önemli ölçüde daha yüksek bir tespit oranına sahipti. Temel endişe, MetaDefender Drive ve başka bir AV tarama çözümü kullanarak cihazları tarama sürecinin yavaş olmasıydı. Bununla birlikte, MetaDefender Drive adresinin tek motorlu bir çözüm ihtiyacının yerini alabilecek sağlam bir güvenlik protokolü olarak dağıtımını doğrulamak için yalnızca üç aylık pilot uygulama sırasında gerekliydi.

Kötü amaçlı yazılım tespit oranındaki yüksek artış, geçici cihaz güvenliği için birincil tarama çözümü olarak MetaDefender Drive adresine güvenilmesine yol açtı. Tarama süreci performansını optimize etmek için, geçici bir cihazı taramak için canlı bir AV tarama çözümü kullanma gerekliliği pilot konumda kaldırıldı, ancak yüklü olması gerekliliği devam etti. MetaDefender Drive adresinin kullanılması, şirketin derinlemesine savunma siber güvenlik stratejisinde önemli bir gelişme ve tedarik zinciri güvenlik duruşunda büyük bir sıçrama olarak görüldü.

BYOD Güvenliğinin Güçlendirilmesi

Kuruluşun, çalışanların kendi cihazlarını kullanarak belirli görevleri uzaktan gerçekleştirmelerine olanak tanıyan yerleşik bir BYOD politikası vardı. Politika, kişisel cihazlara kuruluşun bazı kritik sistemlerine erişim izni veriyordu. BYOD politikasına göre, bu cihazların şirket içinde periyodik olarak taranması tavsiye ediliyordu.

MetaDefender Drive adresinin kuruluşa girmesiyle birlikte BYOD politikasına bir savunma katmanı daha eklendi. Şirketin dahili sistemlerine uzaktan erişim izni verilen her cihazda, uzaktaki çalışanın programına bağlı olarak aylık veya iki aylık şirket içi taramalar yapılması bir gereklilik haline geldi.

MetaDefender Drive'nin hassas veriler içeren dosyaları tespit etme yeteneği ve Proactive DLP™ teknolojisinin şirketin BYOD politikası için çok önemli bir geliştirme olduğu kanıtlanmıştır. Dağıtılan 7 kötü amaçlı yazılım tarama motorlu yapılandırma, tek motorlu kötü amaçlı yazılımdan koruma çözümlerine göre önemli bir gelişme sunan %88,9 kötü amaçlı yazılım algılama oranına ulaşmak için test edilmiş ve doğrulanmıştır.

MetaDefender Drive adresini kullandıktan sonra ele aldığımız hassas veri sızıntısı ve kötü amaçlı yazılım tehdidi tespiti sayısı, geçmişte kullandığımız herhangi bir tarama yazılımının yeteneklerinin ötesindeydi.

BT Güvenlik Operasyonları Yöneticisi

MetaDefender Drive Uygulamalarının Gelecekteki Genişlemesi

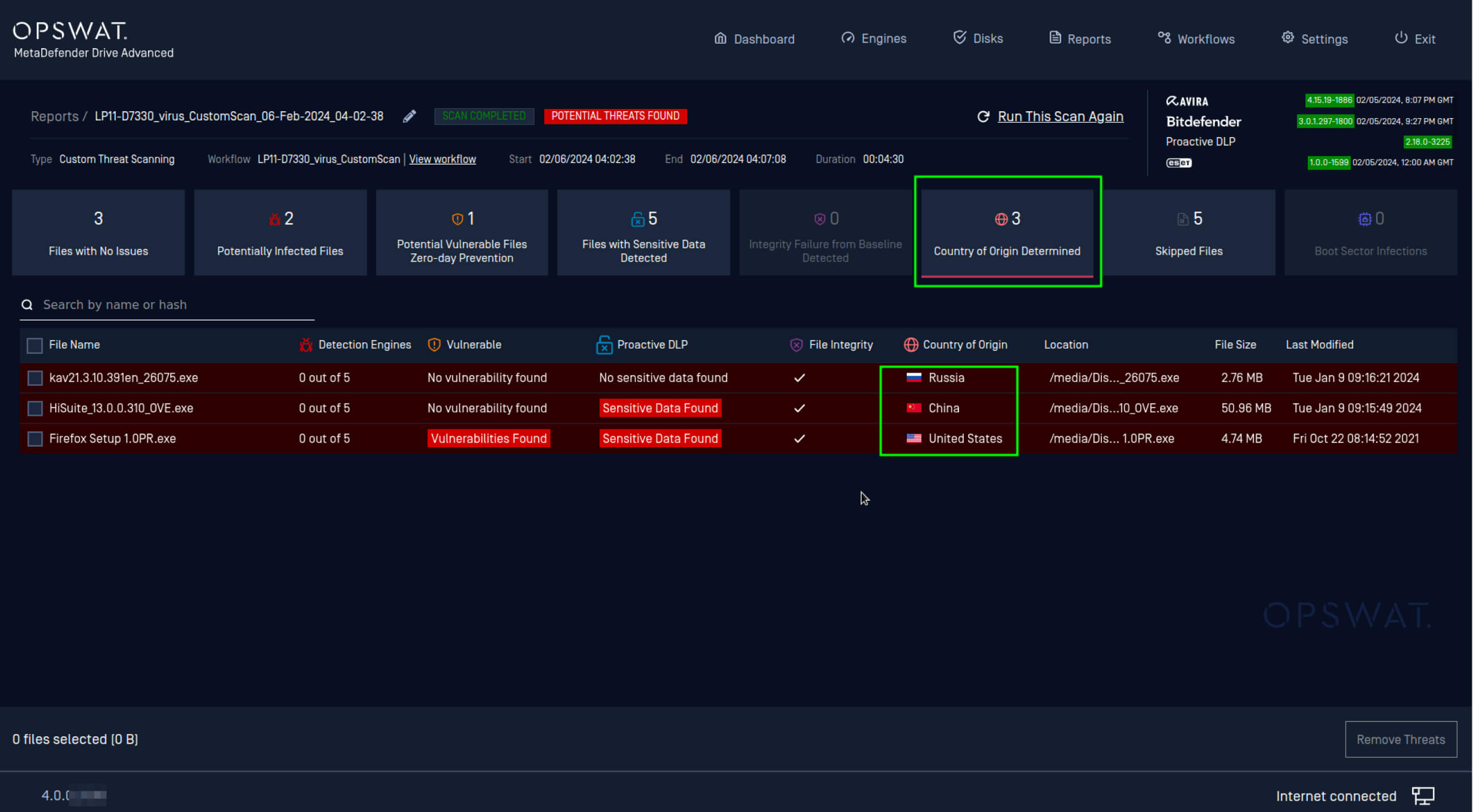

Pilot sonuçlardan şirket genelinde duyulan memnuniyet ve BYOD politikası geliştirmesinin ilk başarısının ardından, MetaDefender Drive dağıtımının 2 ay içinde küresel operasyonlar genelinde 26 ek konuma genişletilmesine karar verildi. Buna ek olarak, MetaDefender Drive 'un özellikle Menşe Ülke tespiti gibi özelliklerinden daha fazla yararlanmak için başka değerlendirmeler de yapılmıştır.

Müşterimiz, geçici cihazların yazılım ve donanım yazılımlarının menşeini ve gerçekliğini tespit edebilecek bir çözüm arayışındaydı. Menşe Ülke tespiti, kuruluşun doğrudan veya dolaylı olarak yaptırıma tabi bir kuruluşla iş yapmadığından emin olmak için çok önemlidir. MetaDefender Drive bu kritik ayrıntıları tespit etmek için etkili bir şekilde kullanıldığından, gelecekteki dağıtımlarda ana Menşe Ülke tespit çözümü olarak kullanımı genişletildi.

OPSWAT 'un kritik altyapınızı nasıl koruyabileceği hakkında daha fazla bilgi edinmek ve MetaDefender Drive 'un yetenekleri hakkında daha fazla bilgi edinmek için bugün bir OPSWAT uzmanına ulaşın.