- Sandbox Threat Intelligence Otomasyonu Nedir?

- Kötü Amaçlı Yazılım Analizi Sandbox'ı Nedir?

- Sandbox Ortamları Nedir?

- Güvenlik Operasyon Merkezlerinde (SOC) Sandboxing

- Sandbox Threat Intelligence Otomasyonu Nasıl Çalışır?

- Otomatik Threat Intelligence için Uygulama Yaklaşımları

- Sandbox Threat Intelligence Faydaları ve Zorlukları

- Otomatik Kötü Amaçlı Yazılım Sandboxing ve Paralel Kavramlar

- Threat Intelligence Sandboxing Çözümlerinde Aranacak Temel Özellikler

- Sonuç: İzolasyondan Eyleme

- Sıkça Sorulan Sorular (SSS)

Birinci Perde: Statik ve Dinamik Savunma

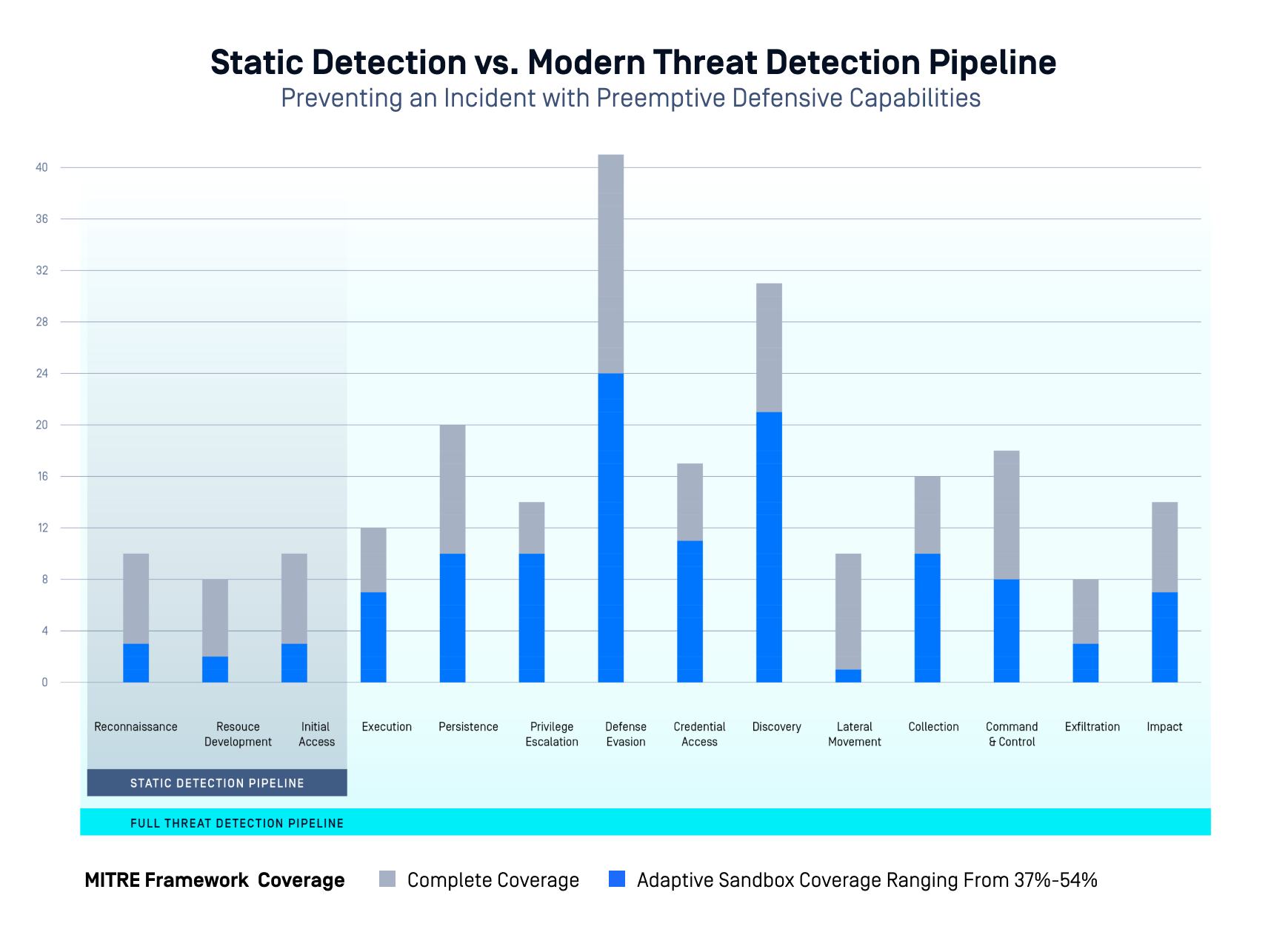

Siber güvenlik evrim geçirdi. Geleneksel, imza tabanlı tespit sistemleri bilinen tehditleri tanımlamada bize iyi hizmet etti. Ancak kötü amaçlı yazılım yazarları gelişmiş gizleme teknikleri kullanmaya ve kodu hızla biçimlendirmeye başladıkça, bu sistemler daha az etkili hale geldi. Statik analiz tek başına yeni varyantları veya sıfırıncı gün tehditlerini yeterince tespit edemez. İhtiyaç duyulan şey dinamik bir yaklaşımdı; şüpheli dosyaları ve davranışları gerçek zamanlı olarak analiz edebilen otomatik bir sistem.

Yaklaşımdaki bu değişim, petri kaplarında mikropları incelemekten enfeksiyonların gerçek popülasyonlarda nasıl yayıldığını analiz etmeye geçişle paralellik göstermektedir. Kötü amaçlı yazılımların kağıt üzerinde neye benzediğini görmek bir şeydir; davranışlarını canlı bir ortamda gözlemlemek başka bir şeydir. OPSWAT'ın sandbox tabanlı tehdit istihbaratı otomasyonu, tehditleri güvenli bir şekilde izole ederek ve ağınıza ulaşmadan önce davranışlarını gözlemleyerek bu canlı ortamı sağlar.

Sandbox Threat Intelligence Otomasyonu Nedir?

Sandbox Sandbox tehdit istihbaratı otomasyonu, izole ortamlardaki şüpheli dosyaları veya URL'leri analiz etmek için otomatik kötü amaçlı yazılım sandbox'larını kullanır. Sandboxing güvenlik otomasyonunu tehditleri gerçek zamanlı olarak tespit etmek, analiz etmek ve bunlara yanıt vermek için tehdit istihbarat platformlarıyla birleştirir. Bu yaklaşım, gelişmiş tehdit tespiti için dinamik analiz, davranışsal analiz ve uzlaşma göstergesi (IOC) çıkarımı sağlar.

Kötü Amaçlı Yazılım Analizi Sandbox'ı Nedir?

Kötü amaçlı yazılım analiz kum havuzu, şüpheli dosyaların veya URL'lerin davranışlarını gözlemlemek için güvenli bir şekilde çalıştırılabildiği kontrollü, izole edilmiş sanal bir ortamdır. Güvenlik sistemleri, kötü amaçlı yazılımın bu karantinaya alınmış alanda çalışmasına izin vererek, çalışma zamanı davranışı, kaçınma girişimleri ve komut ve kontrol iletişimleri dahil olmak üzere statik analizin gözden kaçıracağı kötü amaçlı etkinlikleri tespit edebilir.

Sandbox Ortamları Nedir?

Siber güvenlikte Sandbox ortamları gerçek işletim ortamlarının bir simülasyonu olarak hizmet eder. Bunlar, sistemin şüpheli dosyalar veya yürütülebilir dosyalar tarafından gerçekleştirilen eylemleri güvenli bir şekilde izlemesine ve günlüğe kaydetmesine olanak tanıdığından dinamik analiz için çok önemlidir. Bu tür ortamlar, analistlerin üretim sistemlerini riske atmadan kötü amaçlı yazılım davranışını gözlemlemelerini sağlayarak tehdit istihbaratı operasyonlarında önemli bir rol oynar.

Güvenlik Operasyon Merkezlerinde (SOC) Sandboxing

Güvenlik Operasyon Merkezlerinde (SOC) sandboxing, iş akışlarını düzenlemek için kritik öneme sahiptir. Yanlış pozitifleri azaltır, önceliklendirmeyi destekler ve analistlerin önemsiz uyarıları incelemek için daha az zaman harcamasını sağlar. Sandbox tabanlı otomasyonu entegre ederek, SOC'ler potansiyel olarak kötü amaçlı dosyaların patlamasını ve davranışsal analizini otomatikleştirebilir ve neredeyse gerçek zamanlı olarak eyleme geçirilebilir istihbarat elde edebilir.

İkinci Perde: Threat Intelligence Evrimi

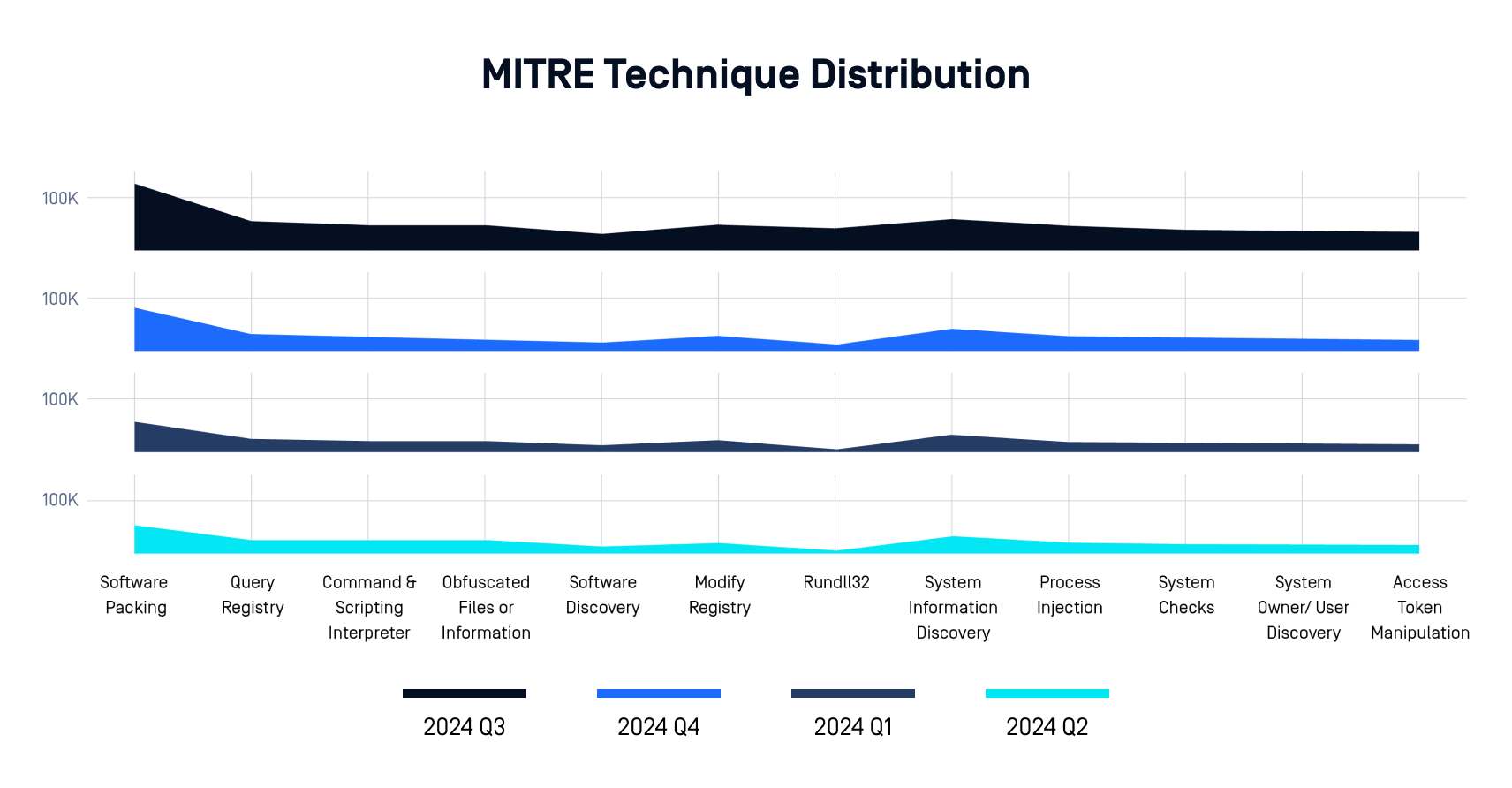

Tehdit istihbaratı statik değildir; tehdit ortamıyla birlikte gelişir. Başlangıçta, güvenlik ekipleri basit tehdit beslemelerine ve reaktif istihbarata güveniyordu. Ancak tehditler daha uyarlanabilir ve kaçamaklı hale geldikçe, büyük hacimli verileri alabilen, ilişkilendirebilen ve zenginleştirebilen tehdit istihbarat platformlarına (TIP'ler) ihtiyaç duyuldu.

Sandbox tespit bu evrimde kritik bir rol oynamaktadır. Gerçek davranışsal kanıt ve bağlam sağlayarak tehdit beslemelerinin ötesine geçer. Örneğin, OPSWAT'ın kum havuzu yalnızca dosyaları patlatmakla kalmaz, aynı zamanda davranışları ATT&CK teknikleriyle eşleştirerek daha doğru tehdit sınıflandırması ve düşman ilişkilendirmesi sağlar.

Sandbox Threat Intelligence Otomasyonu Nasıl Çalışır?

Süreç, şüpheli bir dosya veya URL sandbox ortamına gönderildiğinde başlar. Kum havuzu dosyayı güvenli, izole bir ortamda patlatır ve sistem düzeyindeki tüm etkinlikleri izler: dosya değişiklikleri, süreç oluşturma, ağ trafiği, kayıt defteri değişiklikleri ve daha fazlası. Bu dinamik analiz olarak bilinir.

Kötü amaçlı yazılım çalıştırıldıktan sonra sistem, bilinen kötü amaçlı eylemlerle tutarlı kalıpları belirlemek için davranış analizi gerçekleştirir. IP adresleri, etki alanları ve dosya karmaları gibi uzlaşma göstergeleri (IOC'ler) otomatik olarak çıkarılır. Bunlar daha sonra zenginleştirilir ve mevcut tehdit istihbaratı beslemeleriyle ilişkilendirilerek güvenlik sistemlerine gerçek zamanlı güncellemeler sağlar.

Dinamik Analiz ve Kötü Amaçlı Yazılım Patlatma

Dinamik analiz, sandbox tabanlı otomasyonun kalbidir. Analistler ve otomatik sistemler, dosyaları gerçek zamanlı olarak çalıştırarak bir dosyanın farklı koşullar altında nasıl davrandığını görebilirler. OPSWAT'ın Adaptive Sandbox 'ı, ayrıcalık yükseltme girişimlerinden belirli ortamlar tarafından tetiklenen kaçamak davranışlara kadar her nüansı yakalar.

Davranış Analizi ve IOC Çıkarımı

Davranışsal analiz kötü amaçlı yazılımın eylemlerini gözlemler:

Threat Intelligence Zenginleştirme ve Beslemeleri

Çıkarılan IOC'ler bağlamsallaştırılmadığı sürece kendi başlarına değerli değildir. OPSWAT , sandbox sonuçlarını, davranışların bilinen taktikler, teknikler ve prosedürlerle (TTP'ler) eşleştirildiği daha geniş tehdit istihbarat platformlarına (TIP'ler) entegre eder. Bu, kuruluşların düşman kampanyalarını tanımlamasına ve gelecekteki tehditlere karşı proaktif olarak savunmasına olanak tanır.

Dinamik analiz, davranışsal gözlem, IOC çıkarma ve zenginleştirme birlikte, ham yürütme verilerini eyleme geçirilebilir istihbarata dönüştüren uyumlu bir döngü oluşturur. Dinamik analiz, statik tekniklerin gözden kaçırabileceği çalışma zamanı davranışlarını ortaya çıkaran güvenli, taklit edilmiş bir ortamda potansiyel olarak kötü niyetli içeriği yürüterek temel sağlar.

Davranış analizi daha sonra bu eylemleri anlamlı kalıplara dönüştürür: ayrıcalık yükseltme girişimleri, kaçınma teknikleri, yanal hareket davranışı ve daha fazlası. Son olarak, çıkarılan göstergeler -IP adresleri, dosya karmaları, etki alanları, kayıt defteri anahtarları- harici beslemeler, düşman taktikleri (MITRE ATT&CK aracılığıyla) ve dahili telemetri ile ilişkilendirilerek zenginleştirilir.

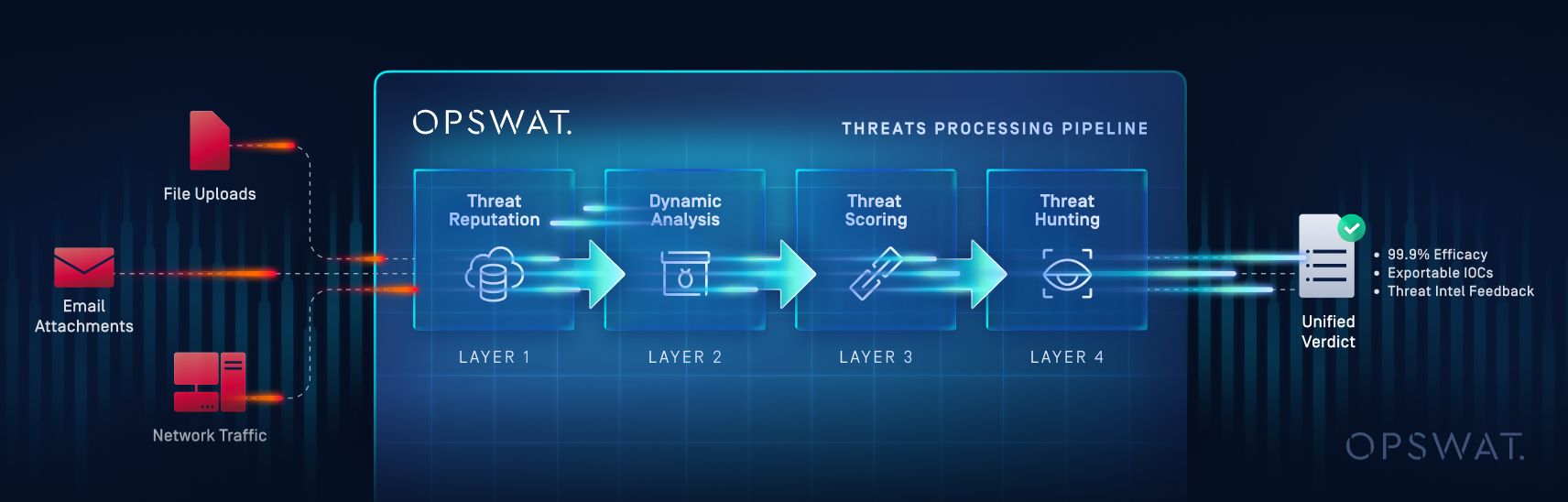

OPSWAT'ın entegre tehdit algılama hattı içinde, uyarlanabilir kum havuzu, daha geniş, çok katmanlı bir savunma stratejisinin ikinci aşamasında önemli bir rol oynar. Threat Intelligence Pipeline 'da dosyalar ilk olarak hash'lerin, IP'lerin, Domain'lerin ve URL'lerin itibarını kontrol eden Reputation Services aracılığıyla işlenir. Kesin bir karar verilmediğinde veya yüksek riskli sezgisel yöntemler işaretlendiğinde, dosya dinamik patlama ve davranış kaydı için kum havuzuna aktarılır.

Sonuçlar buradan OPSWAT'ın tehdit puanlama ve makine öğrenimi korelasyon motoruna aktarılır. Burada kum havuzundan çıkarılan IOC'ler mevcut tehdit istihbaratı verileriyle karşılaştırılarak sadece tespit değil, sınıflandırma ve ilişkilendirme, kötü amaçlı yazılım ailelerinin, ilişkili kampanyaların ve hatta olası tehdit aktörlerinin tanımlanması da sağlanır. Bu entegrasyon gerçek zamanlı, uyarlanabilir koruma sağlayarak güvenlik ekiplerinin daha hızlı yanıt vermesine, uyarıları daha etkili bir şekilde önceliklendirmesine ve tehditleri daha zengin bir bağlamla avlamasına yardımcı olur.

Sahne III: Otomasyon Uzmanlıkla Buluşuyor

Otomasyon, insan uzmanlığının yerine geçmez; bir takviyedir. Buradaki zorluk, uyarılarla dolu ortamlarda insan karar verme mekanizmasını ölçeklendirmektir. OPSWAT'ın kum havuzu bu boşluğu doldurmaya yardımcı olur. Erken aşama tehdit tespiti ve korelasyonunu otomatikleştirerek, insan analistler daha derin araştırma ve müdahaleye odaklanmak için serbest bırakılır.

Yapay Zeka Destekli Sandboxing

OPSWAT , geleneksel imzalar başarısız olduğunda bile kötü amaçlı yazılımın göstergesi olan kalıpları ve davranışları tespit etmek için makine öğrenimi modellerini kullanır. Bu, özellikle henüz kataloglanmamış sıfırıncı gün tehditlerini tanımlamak için etkilidir. Yapay zeka ayrıca davranışları tehdit aktörü profilleriyle eşleştirmeyi destekleyerek teknik göstergelere bağlam ekler.

Sandboxing ile Otomatik Threat Intelligence için Uygulama Yaklaşımları

Kuruluşlar sandboxing'i çeşitli şekillerde dağıtabilir: bulut tabanlı, uç noktaya entegre veya hibrit modeller. OPSWAT esnek dağıtımı destekleyerek farklı uyumluluk ihtiyaçları olan sektörlerde kullanım senaryolarına olanak sağlar.

Cloud ve Endpoint Sandboxing

Cloud kum havuzları ölçeklenebilir ve yönetimi kolaydır ancak gecikmeye neden olabilir. Endpoint kum havuzları anında yanıt ve yerel izolasyon sunar ancak daha fazla kaynak tahsisi gerektirir. Doğru yaklaşım kurumun altyapısına ve tehdit modeline bağlıdır.

Sandbox Otomasyon ve Threat Intelligence Platformları

OPSWAT'ın kum havuzu SIEM, SOAR ve EDR platformlarıyla sıkı bir şekilde entegre olur. Bu, uyarıların kum havuzu patlamalarını tetiklediği ve sonuçların yanıt iş akışlarına geri beslendiği otomatik geri bildirim döngülerine izin verir. Bu tür bir kum havuzu güvenlik otomasyonu, gelişen tehditlere karşı zamanında harekete geçilmesini sağlar.

Sandbox Threat Intelligence Faydaları ve Zorlukları

Threat Intelligence Araçlarının Avantajları

Sandbox tabanlı tehdit istihbaratı otomasyonunun faydaları açıktır: gerçek zamanlı tespit, azaltılmış manuel iş yükü ve daha hızlı yanıt süreleri. Kuruluşlar gerçek davranışları gözlemleyerek geleneksel savunmalardan kaçan tehditleri tespit edebilir. Dahası, tehdit görünürlüğü ve sınıflandırması önemli ölçüde iyileşir.

Sandbox 'tan Kaçınma ve Sınırlamalar

Gelişmiş kötü amaçlı yazılımlar, sanal ortamları kontrol etme veya yürütmeyi geciktirme gibi sanal alan atlatma tekniklerini kullanabilir. Hiçbir sistem mükemmel olmasa da, OPSWAT bu sınırlamaları gelişmiş emülasyon ve kaçınma karşıtı taktiklerle hafifletir. İnsan gözetimi, sonuçları doğrulamak ve bağlam sağlamak için gerekli olmaya devam etmektedir.

Otomatik Kötü Amaçlı Yazılım Sandboxing ve Paralel Kavramlar

Otomatik Kötü Amaçlı Yazılım Analizi ve Sandbox Otomasyon

Otomatik kötü amaçlı yazılım analizi genellikle statik tekniklere dayanır - kodu parçalarına ayırma ve dizeleri inceleme. Yararlı olsa da çalışma zamanı davranışlarını gözden kaçırabilir. Sandbox otomasyon, özellikle davranışsal algılama ve IOC çıkarma ile eşleştirildiğinde, eylemleri gerçek zamanlı olarak yakalayarak daha derin içgörüler sunar.

Sandbox Otomasyon ve Threat Intelligence Platformları

Geleneksel tehdit istihbarat platformları harici tehdit beslemelerini tüketir ve çeşitli sensörlerden gelen verileri ilişkilendirir. Sandbox otomasyonu ile geliştirildiğinde, bu platformlar ilk elden davranışsal verilere erişim kazanarak korelasyonları daha doğru ve bağlam açısından zengin hale getirir.

Threat Intelligence Sandboxing Çözümlerinde Aranacak Temel Özellikler

Entegrasyon ve Otomasyon Yetenekleri

SIEM, SOAR ve TIP sistemleri ile API entegrasyonunu destekleyen sandbox çözümlerini arayın. Otomasyon, dosya patlatma, IOC çıkarma ve rapor oluşturmayı içermelidir. OPSWAT tam REST API erişimi, ATT&CK teknik haritalama ve aktör ilişkilendirme sağlayarak onu kapsamlı bir tehdit istihbaratı otomasyon platformu haline getirir.

İzolasyondan Eyleme

Yeni kötü amaçlı yazılım türlerini tespit etmekten küresel tehdit istihbaratını zenginleştirmeye kadar, OPSWAT'ın sandbox tabanlı otomasyonu modern siber güvenlikte kritik bir bileşendir. Reaktif savunmadan proaktif savunmaya geçişi temsil eder ve güvenlik ekiplerine daha hızlı ve daha akıllıca yanıt vermeleri için araçlar sağlar.

OPSWAT'ın MetaDefender Sandbox™ ürününün tehdit algılama ve müdahale yeteneklerinizi nasıl güçlendirebileceği hakkında daha fazla bilgi edinmek için web sitemizi ziyaret edin.

SSS

S: Sandboxing nedir?

C: Sandboxing, üretim sistemlerini riske atmadan davranışı güvenli bir şekilde gözlemlemek için şüpheli dosyaları veya kodu izole bir ortamda çalıştırmak için kullanılan bir tekniktir.

S: Kötü amaçlı yazılım analiz kum havuzu nedir?

C: Kötü amaçlı yazılım analizi sanal alanı, davranışa dayalı tehditleri tespit etmek için potansiyel olarak kötü amaçlı dosyaları yürütmek ve analiz etmek için kullanılan güvenli bir sanal alandır.

S: Tehdit istihbaratı otomasyonu nedir?

C: Tehdit istihbaratı otomasyonu, tespit ve müdahaleyi hızlandırmak için otomatik araçlar ve platformlar kullanarak tehdit verilerini toplama, analiz etme ve uygulama sürecidir.

S: Sandbox ortamları nedir?

C: Sandbox ortamları, kötü niyetli davranışların analizi ve tespiti için şüpheli kodu güvenli bir şekilde çalıştırmak için kullanılan simüle edilmiş işletim sistemleridir.

S: Yapay zekada sandboxing nedir?

C: Yapay zeka destekli siber güvenlikte sandboxing, otomatik sistemlerin kötü amaçlı yazılım davranışını gözlemlemesini ve genellikle makine öğrenimi yardımıyla anormallikleri tespit etmesini sağlar.

S: SOC'de sandboxing nedir?

C: Bir Güvenlik Operasyon Merkezi'nde (SOC) sandboxing, şüpheli dosyaların patlatılmasını ve analizini otomatikleştirerek uyarı triyajını ve araştırmasını kolaylaştırmaya yardımcı olur.