Gelişmiş şifreleme ve steganografik teknikler, saldırganlar tarafından kötü amaçlı kodları gizlemek için yaygın olarak kullanılsa da, birçoğu bunun yerine hedeflerine ulaşmak için şaşırtıcı derecede basit ama oldukça etkili yöntemler kullanır. Bu keşifte, görünüşte basit olan bu tekniklerin arkasındaki yaratıcılığı ve ustalığı vurgulayan bazı ilgi çekici vakaları inceleyeceğiz.

İstenmeyen Sızıntılar

Veri güvenliği tehditleri her zaman harici değildir; Bazen, sistemlerimizde gizlenirler. Genellikle insan hatası veya gözetiminden kaynaklanan kasıtsız veri sızıntıları, kuruluşlar ve bireyler için önemli bir risk oluşturur.

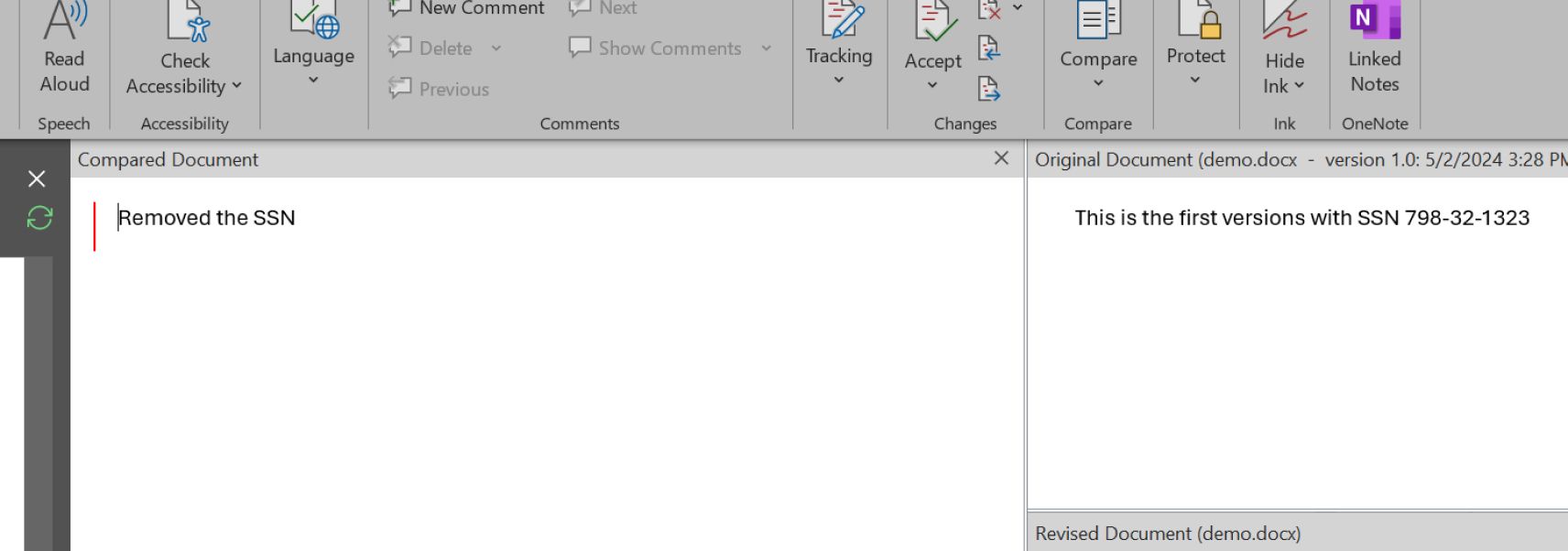

Revizyon

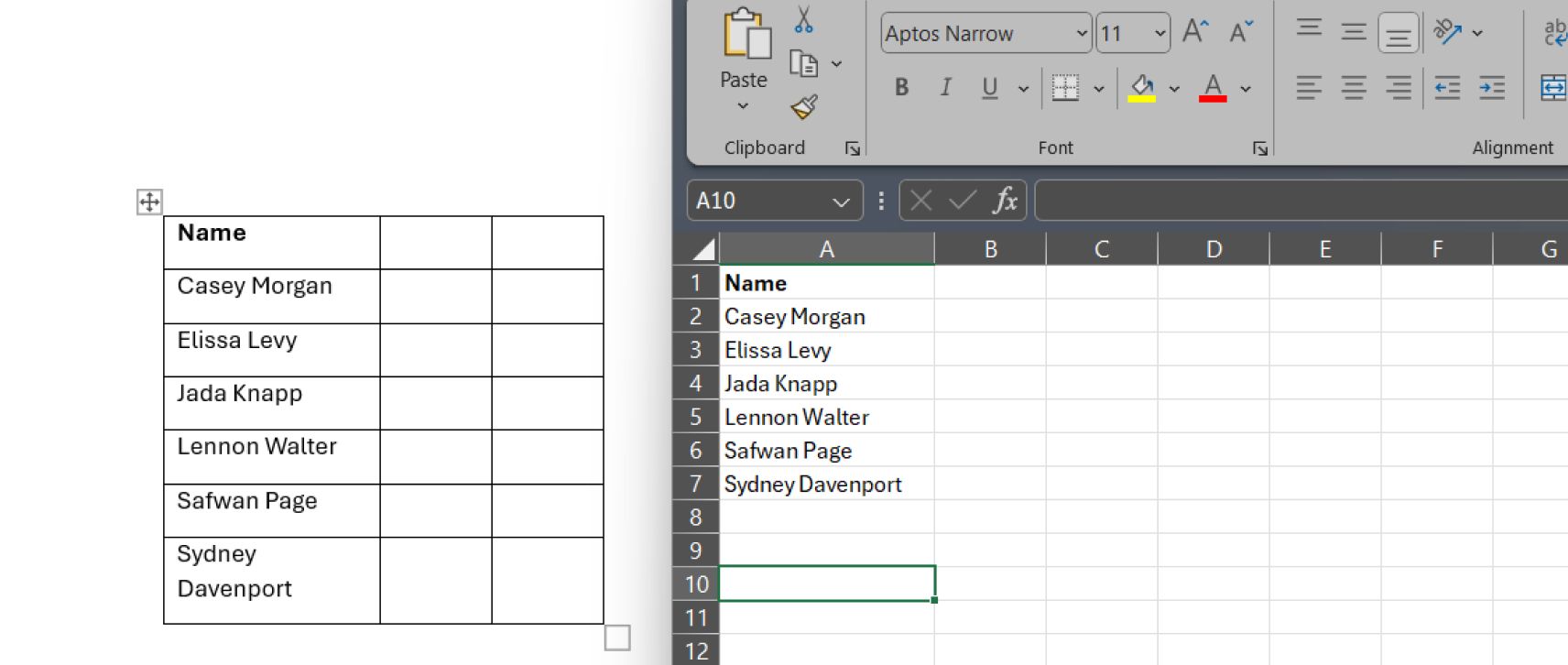

Kullanıcılar, OneDrive gibi bulut depolama hizmetlerinde birden çok sürümle dosya paylaşırken yanlışlıkla hassas bilgileri paylaşabilir. Hassas bilgileri en son sürümden silseler bile, önceki düzeltmeler bu bilgileri içermeye devam edebilir. Paylaşım bağlantıları aracılığıyla dosyalara erişebilen alıcılar, sorunlu olanlar da dahil olmak üzere tüm sürümleri görüntüleyebilir. Aşağıdaki Microsoft Word ekran görüntüsü, sahibinin farkında olmadığı tüm düzeltmeleri içeren paylaşılan bir MS Word dosyasından elde edilen bir sonucu göstermektedir.

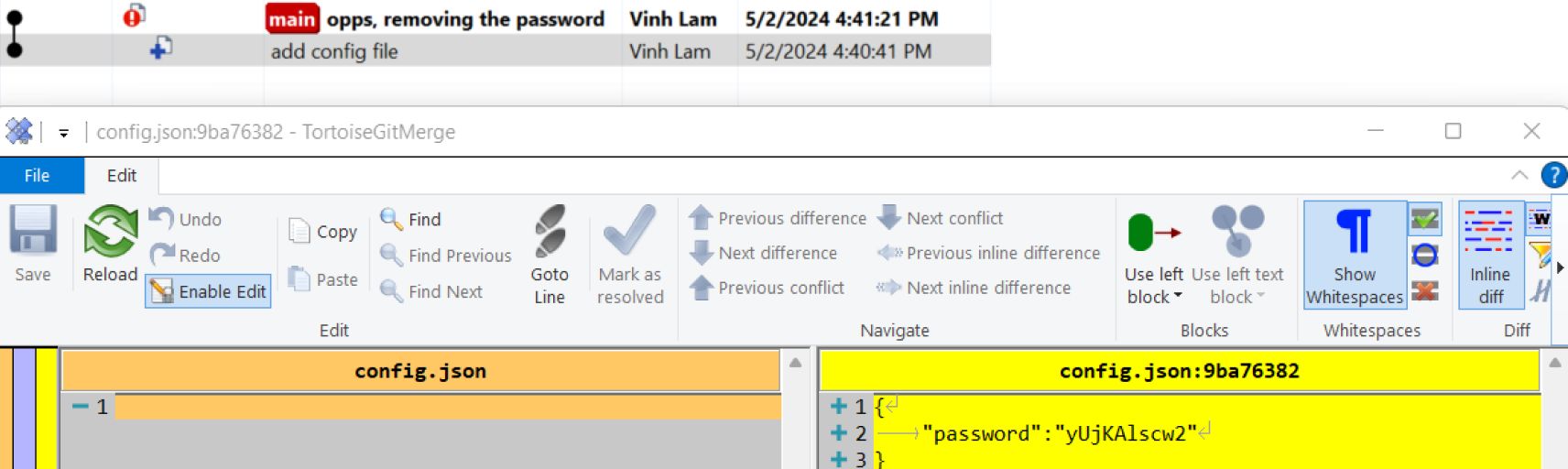

Aynı kavram Git'te de görülebilir. İşlemeyi geçmişten düzgün bir şekilde silmeden üzerine yazmaya çalışmak, verilerin herkes tarafından erişilebilir olmasına neden olabilir.

Benzer bir durum konteyner katmanlarında da olabilir. Gizli diziler veya hassas veriler yanlışlıkla kapsayıcı katmanlarında depolanabilir. Bu verileri kaldırmak için güncelleştirmeler yapılsa bile, eski katmanlar bu verileri içermeye devam edebilir ve kapsayıcı görüntüleri incelenirken potansiyel olarak açığa çıkabilir. Aşağıdaki örneğe bakın:

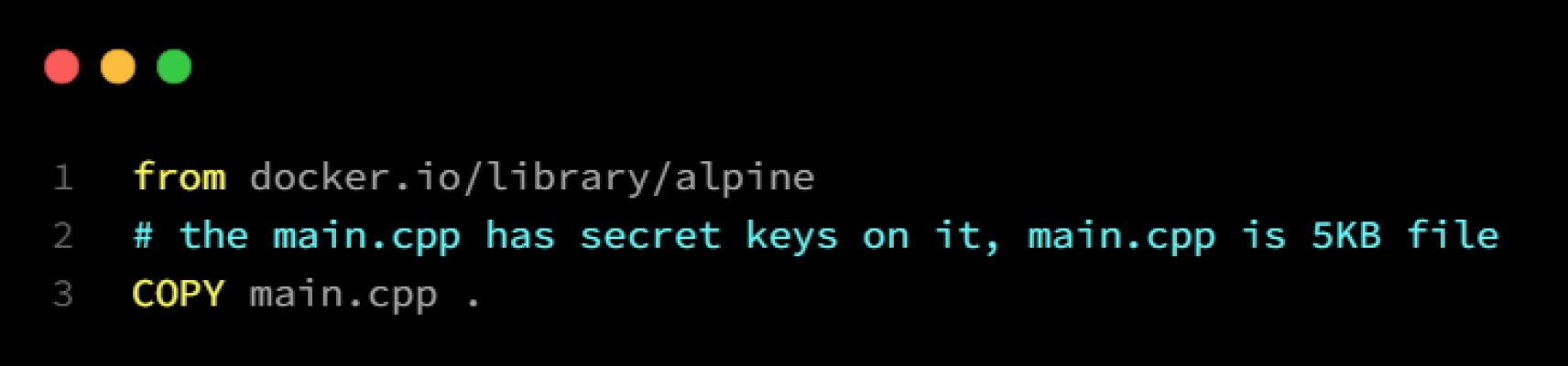

İlk olarak, üzerinde gizli dizi bulunan bir kaynak kod dosyası içeren "with-secret" adlı yeni bir kapsayıcı görüntüsü oluşturuyoruz:

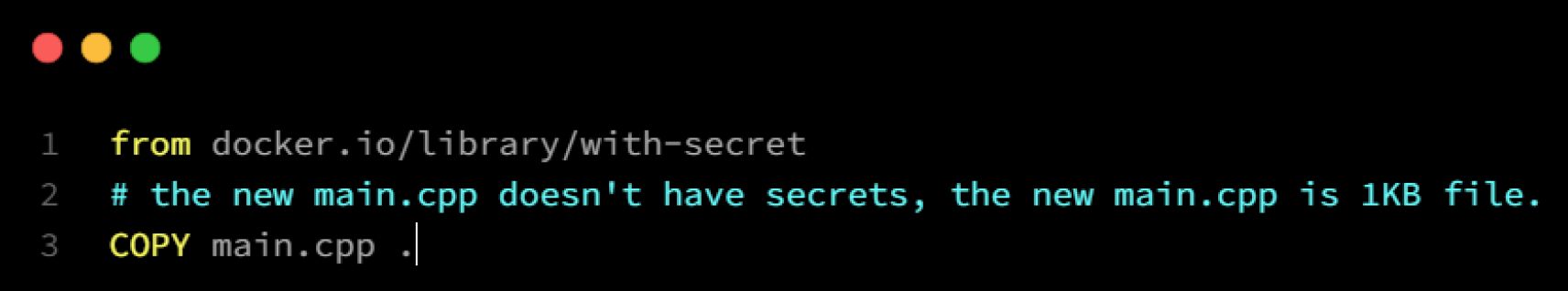

Bu yeni görüntüden, üzerine yeni bir dosya yazmaya çalışırız:

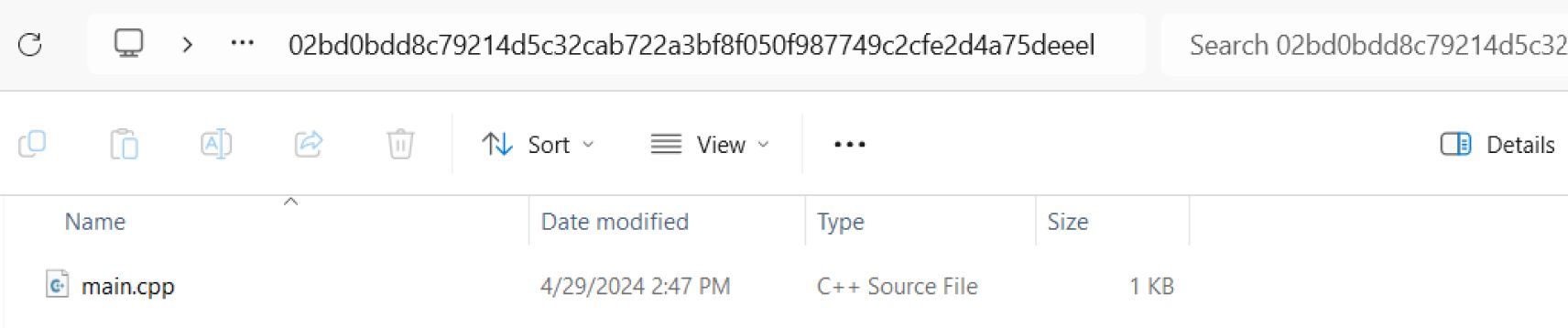

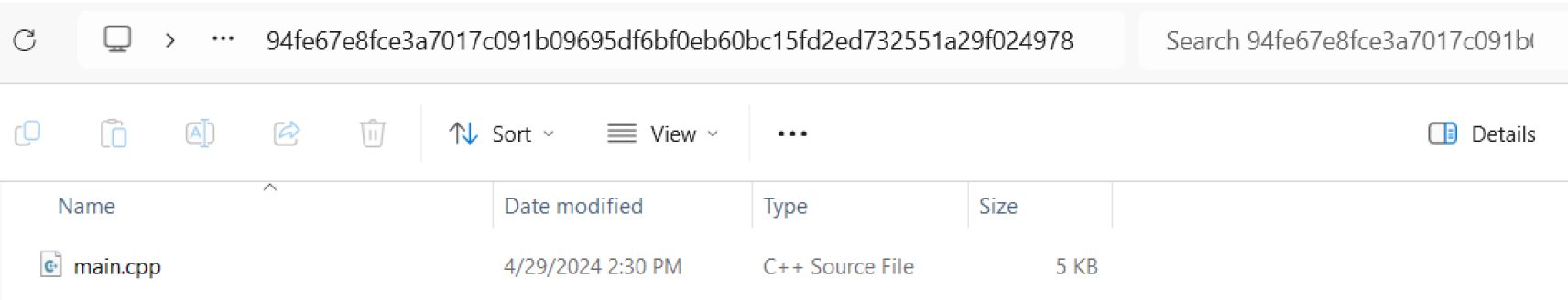

Ancak, görüntüleri incelersek, yine de eskisini göreceğiz main.cpp 2. katmanda. İhraç edilen .tar Dosya her iki dosyayı da içerir, bu da orijinal dosyadaki sırra hala erişilebileceği ve sızdırılabileceği anlamına gelir

Bağlantılı Veriler ve Dış Referanslar

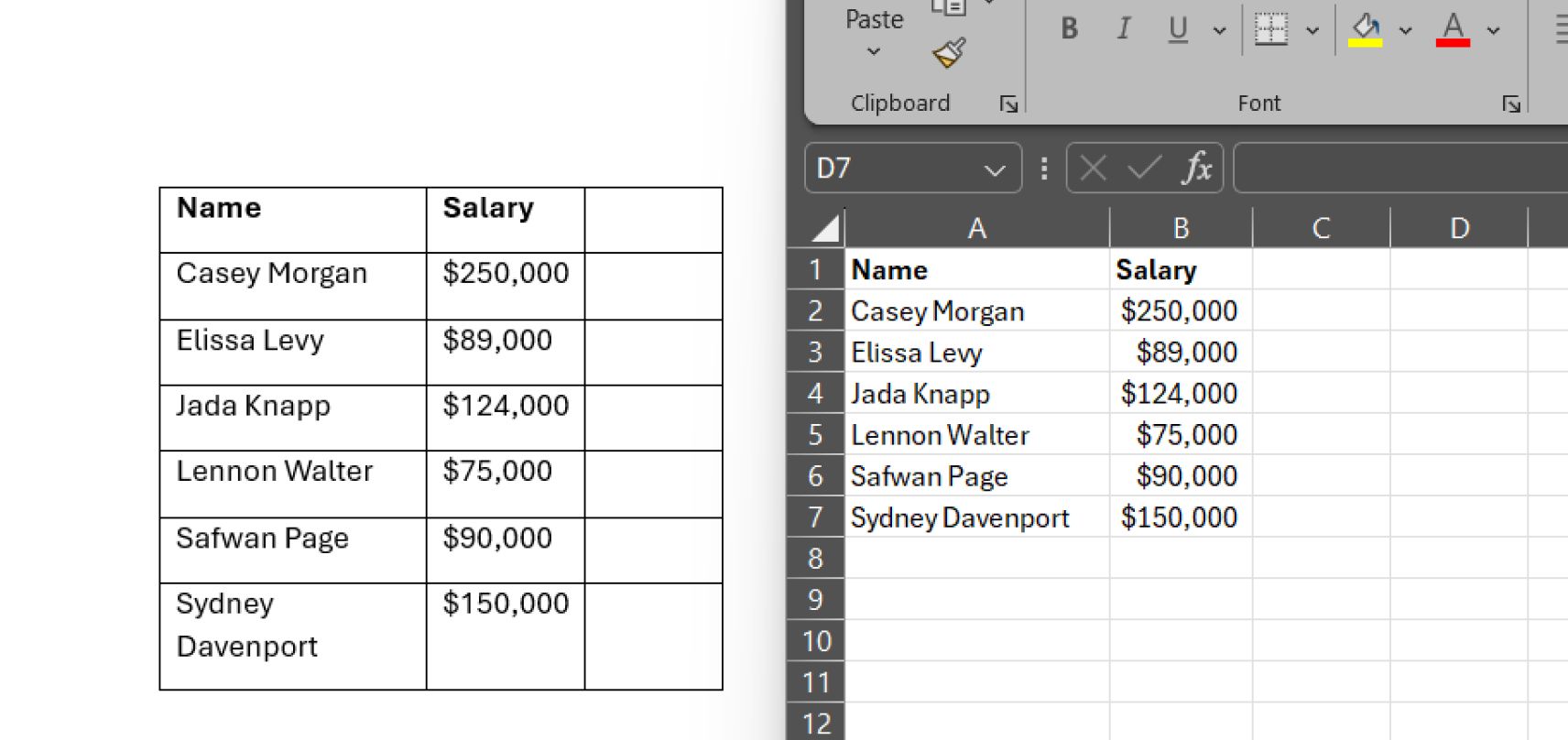

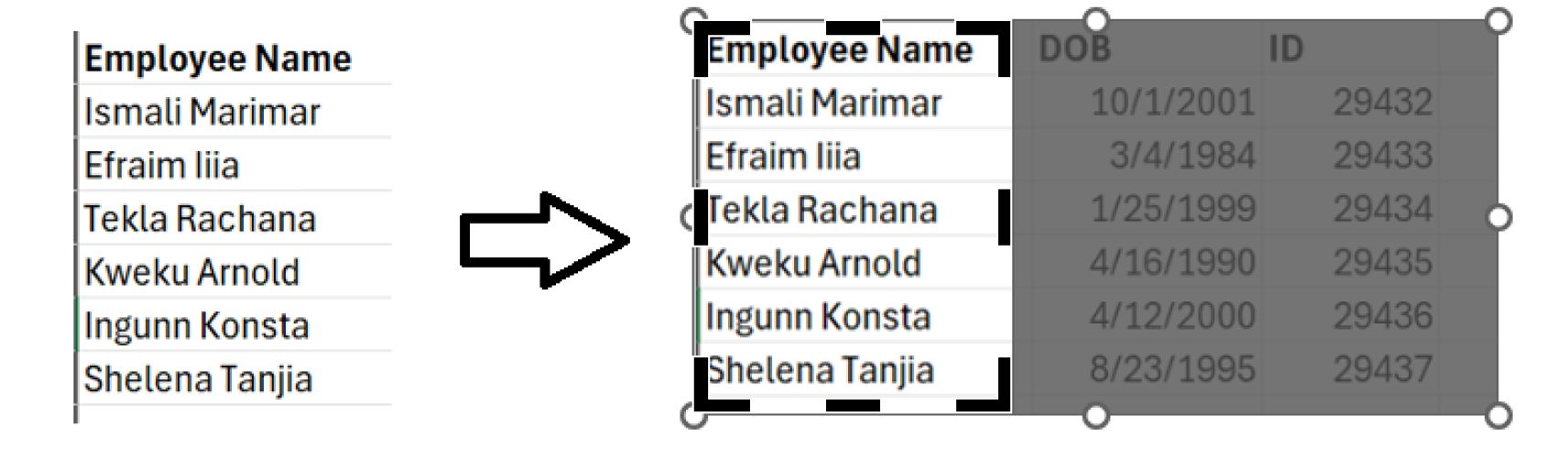

Bazı durumlarda, kullanıcı, bağlantılı nesneler veya dış referanslar kullanarak Excel elektronik tabloları veya veritabanları gibi harici kaynaklardan bir Word belgesine veri ekleyebilir. Ancak, orijinal veri kaynağında yapılan değişikliklerin Word belgesindeki bilgileri otomatik olarak güncelleyebileceğini ve dış veriler uygun yetkilendirme olmadan değiştirilirse tutarsızlıklara veya istenmeyen açıklamalara yol açabileceğini fark etmeyebilirler.

Microsoft Office'te Kırpılmış Resimler

Kullanıcıların Microsoft Word'deki görüntüleri hızlı bir şekilde "kesmesi" için uygun görünse de, bu özellik içeriği gerçekten kaldırmaz. Kırpılan görüntü, olası yeniden yapılandırma veya kurtarmaya yatkın gizli veya hassas bilgileri hala tutabilir.

Dosya Meta Verileri

Şirket adları veya GPS konumları gibi dosya meta verileri, kullanıcıların farkında olmayabileceği hassas bilgiler içerebilir. Bu meta veriler, yanlışlıkla belgenin kaynağı veya konumuyla ilgili ayrıntıları açığa çıkarabilir ve potansiyel olarak gizliliği veya mahremiyeti tehlikeye atabilir.

Kasıtlı Sızıntılar

Kasıtlı ihlaller, güvenlik açıklarından yararlanmak ve kişisel kazanç veya hain amaçlar için hassas bilgileri tehlikeye atmak için kasıtlı olarak yürütülür.

Görsel -leştirme

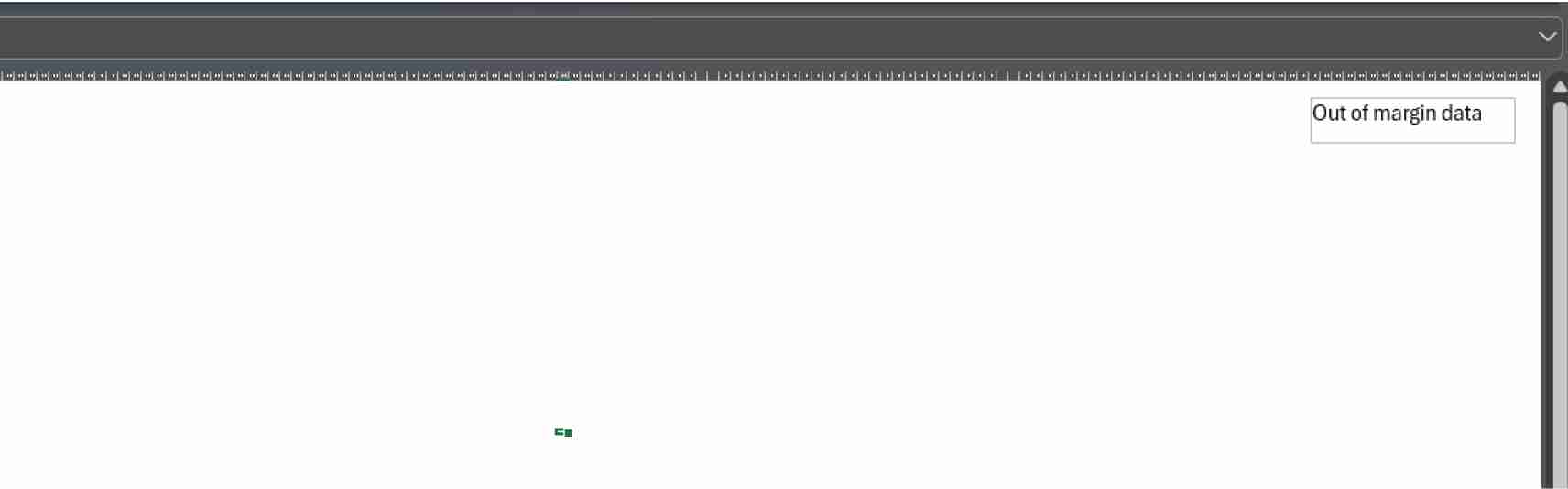

Verileri sayfanın kenar boşluklarının ötesinde gizleme

Aşağıdaki senaryoda, saldırgan verileri ilk sütunlardan uzakta gizlemeye çalışır. Kullanıcılar yeterince uzaklaştırmadıkça, bu verileri görmenin bir yolu yoktur.

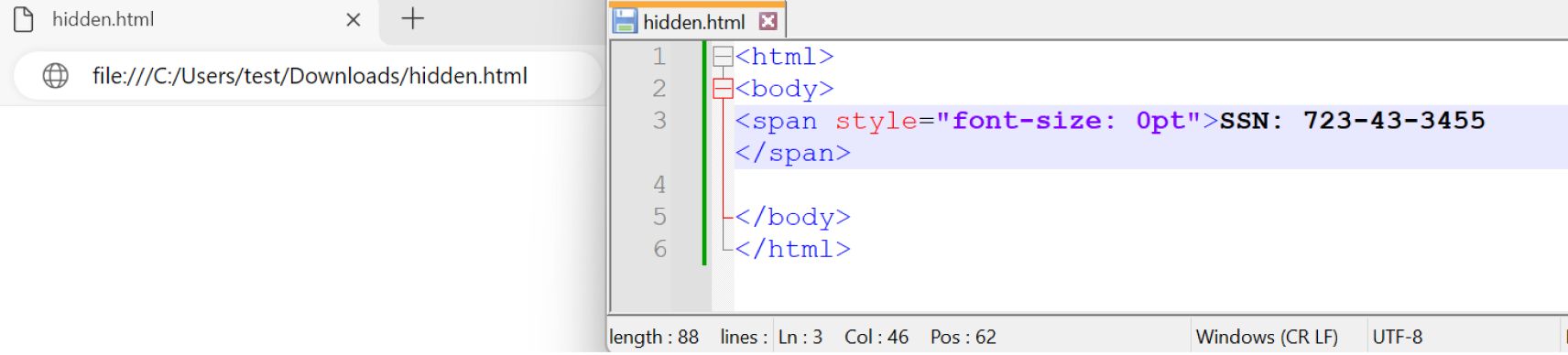

Sıfır Yazı Tipi

"ZeroFont" terimi, e-posta gövdesindeki kötü amaçlı URL'leri veya içeriği gizlemek için küçük, görünmez yazı tipi boyutlarını (genellikle sıfıra ayarlanır) kullanma tekniğinden kaynaklanır. Bu saldırılar, birçok e-posta güvenlik filtresinin, kimlik avı girişimlerini veya kötü amaçlı bağlantıları tespit etmek için öncelikle bir e-postanın görünür içeriğini analiz ettiği gerçeğinden yararlanır. Saldırganlar, ZeroFont tekniklerini kullanarak tespit edilmekten kaçınabilir ve bu da başarılı kimlik avı saldırıları olasılığını artırabilir.

Aynı metin ve arka plan rengi

Bu yöntemde metin, belgenin arka plan rengiyle eşleşen belirli bir yazı tipi rengiyle biçimlendirilir ve metin çıplak gözle görünmez hale gelir. Konsept, izleyicinin aynı renklendirme nedeniyle metin ile arka plan arasında ayrım yapamamasından yararlanmaya dayanır.

Dosya Yapısını Değiştirme

Görüntüleri görüntüleme ve görüntüleri yazdırma

<</Type/XObject/Subtype/Image/Width 1100/Height 733/ColorSpace/DeviceRGB/BitsPerComponent 8/Filter/DCTDecode/Interpolate true/Length 160490/Alternates[<</Image 14 0 R/DefaultForPrinting true>>]>>

Yukarıda gösterilen PDF iki farklı görüntü içerir. İkinci görüntü, görüntüyü yazdırma için varsayılan olarak belirten alternatif bir etiketle gösterilir. Sonuç olarak, hassas bilgiler ikinci görüntüde gizlenirse, harici bir alıcıya kolayca iletilebilir ve yazdırma seçeneği seçilerek kolayca erişilebilir. Bu senaryoyu daha önce bir blog gönderisinde ele almıştık.

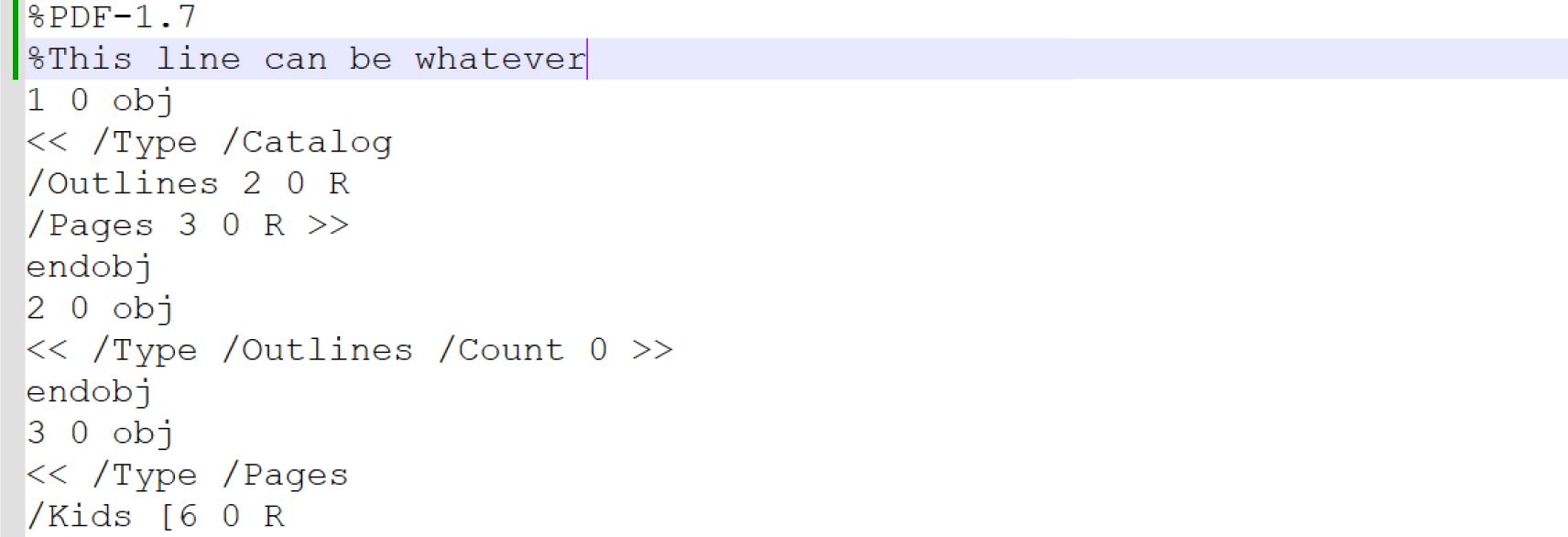

Option Nesnesinde Reader Uygulamasında Görünmeyen Gizli Veriler

Kullan -arak % örnek olarak PDF'de, bu sembol metin modunda bir PDF dosyasında yorum olarak kullanılır, saldırganlar Adobe Reader ile açarken dosyanın kullanılabilirliğini etkilemeden herhangi bir şey yazabilir.

Riski En Aza İndirmek İçin Yapılması Gerekenler

Sağlam Çözümler

Kurumun ağında ve harici kaynaklarda hassas bilgilerin yetkisiz iletimini izlemek ve önlemek için veri kaybı önleme (DLP) çözümlerini kullanın.

Dosyada gizlenen onaylanmamış nesneleri önlemek için içerik devre dışı bırakma ve yeniden yapılandırma (CDR) çözümlerinden yararlanın.

Hassas bilgileri çeşitli düzeylerde korumak için güvenlik duvarları, izinsiz giriş algılama/önleme sistemleri, virüsten koruma yazılımı ve şifreleme araçları dahil olmak üzere veri güvenliğine çok katmanlı bir yaklaşım uygulayın.

Hassas verilere yalnızca yetkili kişilerin erişebilmesini sağlamak için erişim kontrolleri ve kimlik doğrulama mekanizmaları uygulayın ve gerektiğinde kullanıcı izinlerini düzenli olarak gözden geçirin ve güncelleyin.

Cihazları ve uç noktaları kötü amaçlı yazılımlardan, fidye yazılımlarından ve diğer siber tehditlerden korumak için uç nokta güvenlik önlemleri alın.

Düzenli Denetimler ve Değerlendirmeler

Güvenlik açıklarını belirlemek, mevcut güvenlik önlemlerini değerlendirmek ve gerekli iyileştirmeleri uygulamak için düzenli güvenlik denetimleri ve risk değerlendirmeleri yapın.

Kurumun altyapısı ve sistemlerindeki zayıflıkları proaktif olarak belirlemek ve ele almak için sızma testi ve güvenlik açığı taraması gerçekleştirin.

Anormal davranış belirtileri veya olası güvenlik olayları için ağ trafiğini, sistem günlüklerini ve kullanıcı etkinliğini izleyin ve analiz edin.

Eğitim ve Bilinçlendirme

Kimlik avı girişimlerini tanıma, hassas bilgileri işleme ve şirket politikalarına uyma dahil olmak üzere çalışanları en iyi veri güvenliği uygulamaları hakkında eğitmek için kapsamlı eğitim programları uygulayın.

Veri korumanın önemi ve veri sızıntılarının olası sonuçları hakkında farkındalığı artırarak kuruluş genelinde bir siber güvenlik farkındalığı kültürünü teşvik edin.

Ortaya çıkan siber güvenlik tehditleri ve önleyici tedbirler hakkında düzenli güncellemeler ve hatırlatıcılar sağlayın.

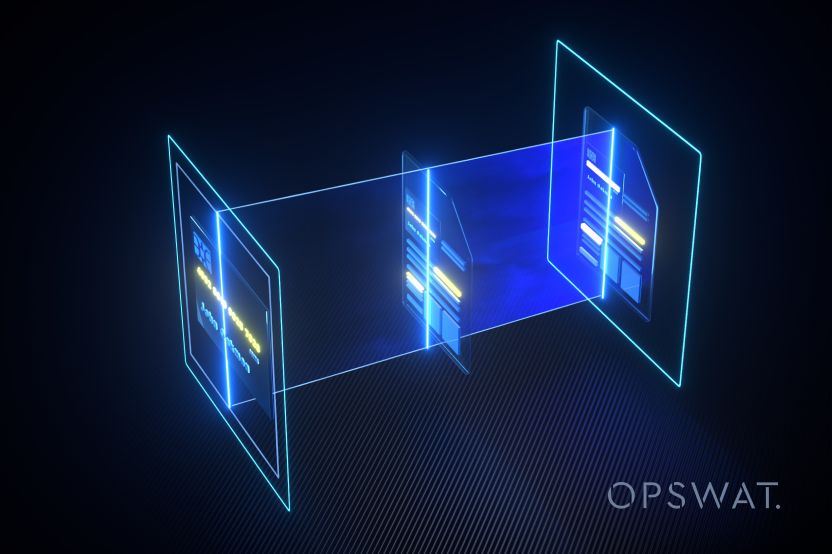

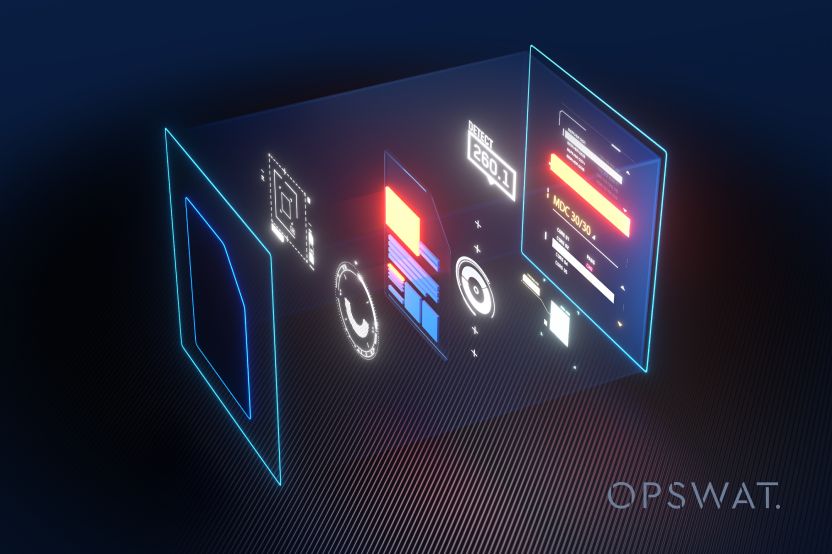

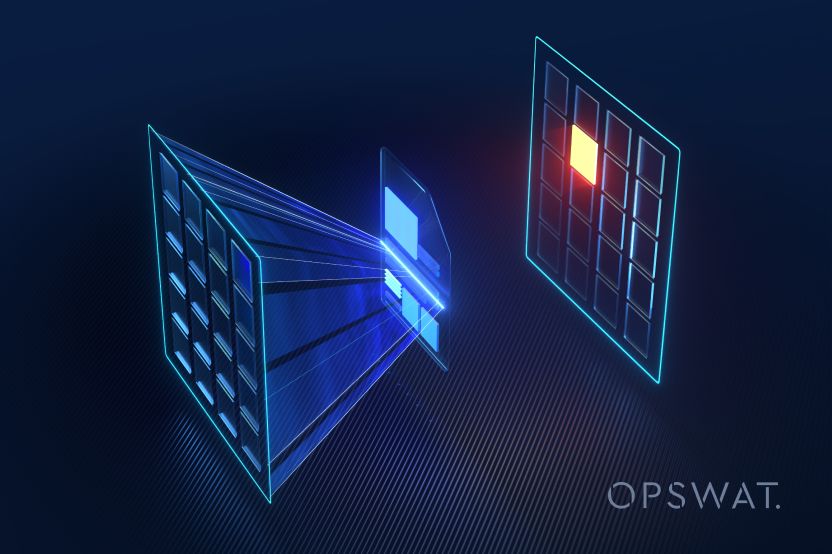

OPSWAT MetaDefender Platformu ile derinlemesine savunma

bu OPSWAT MetaDefender Platform , dosya tabanlı tehditlere karşı çok katmanlı koruma sağlar. OPSWAT MetaDefender Aşağıdaki teknolojilerle yeni saldırı türlerinin sürekli evrimiyle mücadele eder:

Çoklu Tarama

30+ önde gelen antivirüs motoru ile yüzlerce bilinen ve bilinmeyen tehdidi tespit etmek.

Deep CDR

Her şüpheli dosyanın güvenli bir şekilde temizlenmesini ve kullanımı güvenli içeriği yeniden oluşturmasını sağlamak.

Bu ekosistem yaklaşımı, en hassas verilerinizi ve sistemlerinizi alışılmadık saldırı vektörlerinden bile korur. Daha fazla bilgi için siber güvenlik uzmanlarımızla görüşün.