Son on yılda, teknolojilerin yakınsaması ağ güvenliğini zorlu bir girişim haline getirmiştir. Dosya paylaşım portallarını kullanan web uygulamalarının giderek yaygınlaşması saldırı yüzeyini genişletmiştir.

Dosya yüklemeyle ilişkili siber güvenlik riskleri çok sayıdadır. Kötü amaçlı yazılımlar, kötü amaçlı kod veya URL içeren dosya yüklemeleri yoluyla veya daha önce tespit edilmemiş sıfırıncı gün güvenlik açıklarından yararlanarak ağlara sızabilir.

Bu makalede, ağları bu tür saldırılara karşı korumak için en iyi uygulamaları özetleyeceğiz. Son olarak, bir ICAP antivirüs (AV) çözümünün uygulamalarınızı kötü amaçlı dosya yüklemelerine karşı koruyarak nasıl ekstra bir koruma katmanı ekleyebileceğini özetleyeceğiz.

1. İhtiyaçlarınız için En İyi Ağ Güvenliği Çözümleri Kombinasyonunu Bulun

Birçoğu ağ güvenliği sağlayan çeşitli ağ cihazları vardır. Bu ağ cihazları, ağ erişimini yönetme, güvenlik politikası yönetimi, yasal uyumluluk verilerini depolama ve konteyner güvenliğini sağlama gibi ağ güvenliği görevlerini yerine getirir.

İleri ve geri proxy'ler gibi proxy'ler, IP adreslerini gizleyerek ve tek bir giriş ve çıkış noktası sağlayarak bağlantıları korur. Yük dengeleyiciler de benzer işlevler sunar, ancak aynı zamanda büyük ölçekli uygulamalar için düzenleme, ilke yönetimi ve otomasyon sağlar.

Web uygulaması güvenlik duvarları (WAF'lar) yetkisiz erişimi önlemek ve siteler arası komut dosyası oluşturma ve dağıtılmış hizmet reddi saldırıları gibi tehditlere karşı koruma sağlamak için ağ trafiğini inceler. Yeni nesil güvenlik duvarları (NGFW'ler), dahili ağları harici saldırılardan korumak için 3-4. katmanlar arasında hareket eden trafiğe odaklanır. Giriş denetleyicileri yük dengeleyicilere ve proxy'lere benzer ancak konteyner ortamları için tasarlanmıştır.

Secure web ağ geçitleri (SWG'ler) kullanıcılar ve internet trafiği arasında bir filtre görevi görerek onaylanmamış internet uygulamaları ve hizmetlerine bağlantıları engeller ve trafiği şifreler. Uygulama dağıtım denetleyicileri (ADC'ler) proxy, yük dengeleme ve WAF işlevlerinin yanı sıra API ağ geçidi, uygulama hızlandırma ve SSL sonlandırma sunar. Genellikle bir güvenlik ekibi yerine geliştirme operasyonları ekibi tarafından yönetilirler. Son olarak, yönetilen dosya aktarımı (MFT), geleneksel FTP veya HTTP hizmetleri tarafından sağlanmayan güvenli ve yönetilen büyük dosya aktarımlarını sağlar.

2. Ağınıza ve Depolama Aygıtlarınıza Giren Dosyaları Tarayın

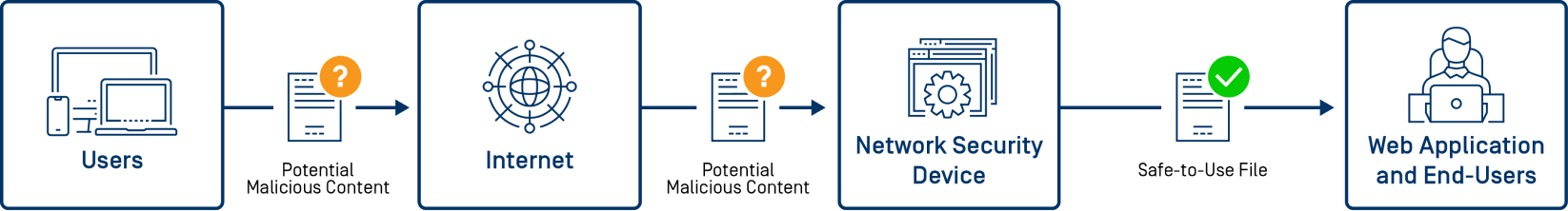

Bu çözümler mevcut olsa bile, kötü amaçlı dosyaların ağınıza girmesi veya sisteminizde depolanması riski hala mevcuttur. Bu riski azaltmak için, ağınıza giren ve ağınızda depolanan tüm dosyalara antivirüs taraması uygulamak çok önemlidir. Bu şekilde, herhangi bir kötü amaçlı yazılımı zarar vermeden önce tespit edebilir ve kaldırabilirsiniz. Birden fazla koruma katmanı içeren kapsamlı bir güvenlik stratejisi ile kuruluşlar günümüzün dijital ortamında sürekli gelişen tehditlere karşı daha iyi koruma sağlayabilir.

Aynı şekilde, dahili ekipler ve müşteriler arasında çok sayıda dosyanın aktarılması saldırganlar için fırsatlar yaratabilir. Harici kaynaklar (üçüncü taraf satıcılar, harici ortaklar) istemeden de olsa ortama kötü amaçlı yazılım sokabilir. Bu nedenle, kuruluşların kötü amaçlı yazılımları tespit etmek ve engellemek için taramalar yaparak ağlarına aktarılan tüm dosyaların içeriğini incelemeleri şiddetle tavsiye edilir.

3. Secure Yaygın Tehditlere Karşı

Antivirüs ve kötü amaçlı yazılımdan koruma motorları, saldırganlar tarafından geliştirilen yeni tehditlerin hacmine ayak uydurmakta zorlanıyor. Kurumları hedef alan kötü amaçlı yazılımların ve gelişmiş kalıcı tehditlerin (APT'ler) artan karmaşıklığı düşünüldüğünde durum daha da kötüleşiyor. Ayrıca, bilinmeyen kötü amaçlı yazılımlar ve sıfırıncı gün tehditleri güvenlik ekiplerini rahatsız etmeye devam ediyor.

Dosyaları bilinen tehditlere karşı taramak, kötü niyetli dosya yüklemelerine karşı etkili bir ilk savunma katmanıdır. Ancak, yalnızca bir veya iki motor kullanan eski AV çözümleri, ağı yeterince korumak için yeterli kötü amaçlı yazılımı yeterince hızlı tespitedemez. Antivirüs araştırmaları, %99'dan daha yüksek tespit oranlarına ulaşmak için 20'den fazla antivirüs ve kötü amaçlı yazılımdan koruma motoru gerektiğini ortaya koyuyor.

4. Geleneksel antivirüs taramasının ötesinde bilinmeyen tehditleri tespit edin

Kötü amaçlı yazılımların karmaşıklığı ve karmaşıklığındaki artış, geleneksel savunmaları atlatmasına olanak tanır. Örneğin, kötü amaçlı yazılımdan koruma motorları bilinen tehditleri tespit ederek sıfırıncı gün kötü amaçlı yazılımlarının imza tabanlı antivirüs çözümlerini kolayca alt etmesine olanak tanır. Word, Excel, PDF, arşivler veya resim dosyaları gibi üretkenlik dosyaları, AV motorları veya kum havuzları gibi dinamik analiz çözümleri ile her zaman tespit edilemeyen makro ve komut dosyalarına gömülü tehditleri gizlemek için kullanılabilir.

Etkili bir önleme tekniği, tüm potansiyel kötü niyetli gömülü nesneleri veri sanitizasyonu veya Content Disarm and Reconstruction (CDR) ile kaldırmaktır. Deep CDR teknolojisi, kötü amaçlı yazılım tespitine dayanmadan kötü amaçlı dosya içeriğini kaldırır. Gelen dosyaları işler, ardından bu dosyaları yeni dosyaların hem kullanılabilir hem de zararsız olmasını sağlayacak şekilde yeniden oluşturur. Başka bir deyişle, Deep CDR hem bilinen hem de bilinmeyen tehditleri önleyerek ağ trafiğinin güvenliğini sağlamaya yardımcı olur.

5. Hassas Bilgilerin Redaksiyonu

En iyi otomatikleştirilmiş çözümler uygulansa bile, kötü niyetli içeridekiler ve ihmalkar kullanıcılar hassas verileri sızdırabilir. Veri sızıntılarına ve uyumluluk ihlallerine karşı koruma sağlamak için ek çözümlere ihtiyaç vardır.

Kuruluşların, PCI-DSS ve GDPR gibi uyumluluk düzenlemelerinden hedefli siber saldırılara veya kasıtsız içeriden sızıntılara kadar, kişisel olarak tanımlanabilir bilgilerin (PII) açığa çıkması konusunda endişelenmek için birçok nedeni vardır. Veri kaybı risklerini azaltmak için, dışarıdan yüklenen veya paylaşılan dosyalardaki hassas bilgilerin redakte edilmesi çok önemlidir.

6. Bir ICAP Çözümü ile Verimliliği Artırın

İnternet İçerik Uyarlama Protokolünü (ICICAP) kullanan bir ICAP çözümü, ağ güvenlik cihazlarının antivirüs/anti-malware taraması veya veri temizleme gibi görevler için ağ trafiğini özel bir sunucuya boşaltmasına olanak tanır. Bu, tüm dosyaların aynı ilke kullanılarak taranmasını sağlar.

Trafiği bir ICAP sunucusuna yönlendirerek, ağ cihazları ağ performansı gibi birincil amaçlarına odaklanabilirken, özel ICAP sunucusu performans üzerinde minimum etkiyle geçen dosyaları hızlı bir şekilde analiz eder ve sterilize eder. Bu yaklaşım özellikle ağ güvenliği için etkilidir, çünkü çevrede geniş koruma, katma değerli hizmetler ve hem şirket hem de üçüncü taraf ortaklar için ek bir güven katmanı sağlar.

SSS

ICAP Server nedir?

İnternet içerik uyarlama protokolü sunucuları (ICAP sunucuları), uygulamanın ICAP isteklerine hizmet etmesi dışında bir HTTP sunucusuna benzer. RFC3507, "ICAP istekleri, bir yöntem, istenen ICAP kaynağının tam URI'si ve bir ICAP sürüm dizesi içeren bir istek satırı ile başlamalıdır." der.

ICAP İstemcisi nedir?

ICAP istemcisi, istek göndermek için ICAP sunucularıyla bağlantı kuran bir yazılım uygulamasıdır.

Bir son kullanıcı veya cihaz ile internet arasındaki bağlantı nasıl kesilir?

Şeffaf proxy sunucularını genişletebilirsiniz. Satır içi proxy, yakalama proxy'si veya zorunlu proxy olarak da bilinen şeffaf proxy, bir son kullanıcı veya cihaz ile internet arasındaki bağlantıyı kesen bir sunucudur.

Şeffaf HTTP proxy önbellekleri nedir?

Şeffaf HTTP proxy önbellekleri, internet ile bir son kullanıcı veya cihaz arasındaki bağlantıyı kesen sunuculardır ve İnternet içerik uyarlama protokolü sunucularıICAP sunucuları) genellikle virüs taraması ve içerik filtreleri uygulamak için kullanılır.

İçerik filtreleme nedir?

İçerik uyarlaması için önceden yapılandırılmış bir sunucuya mesaj göndermek üzere bir ICAP filtresi kullanabilirsiniz. Örneğin, virüs taraması, içerik filtreleme, reklam ekleme ve dil çevirisi gibi belirli işlemleri içerir.

ICAP Kaynağı nedir?

Bir HTTP kaynağı gibi, ancak Tekdüzen Kaynak Tanımlayıcısı (URI) HTTP mesajlarının uyarlamalarını gerçekleştiren bir ICAP hizmetine atıfta bulunur.

İstek değiştirme modu ve yanıt değiştirme modu nedir?

"İstek değiştirme" (reqmod) modunda, bir istemci ICAP sunucusuna bir HTTP isteği gönderir. ICAP sunucusu daha sonra şunları yapabilir:

- İsteğin değiştirilmiş bir sürümünü geri gönderin.

- İsteğe bir HTTP yanıtı geri gönderin.

- Bir hata döndürür.

ICAP istemcileri her üç yanıt türünü de işlemelidir.

OPSWAT MetaDefender ICAP Server - Ağ Trafiğinize Güvenin

OPSWAT MetaDefender ICAP Server kötü amaçlı dosya yüklemelerine, sıfırıncı gün saldırılarına ve hassas verilerin açığa çıkmasına karşı ağ trafiği için gelişmiş tehdit koruması sağlar. MetaDefender ICAP Server gelen tüm dosya içeriğini kuruluşunuzun ağına ulaşmadan önce tarar ve inceler. Çözüm, ICAP özellikli tüm ağ cihazlarıyla entegre edilebilir: yük dengeleyici, ileri/ters proxy, giriş denetleyicisi, yönetilen dosya aktarımı (MFT) ve daha fazlası. Hakkında daha fazla bilgi edinin MetaDefender ICAP Server