Haziran 2025'in sonlarında Cisco, iki kritik uzaktan kod çalıştırma güvenlik açığını açıkladı: CVE-2025-20281 ve CVE-2025-20282. Bu güvenlik açıkları ISE (Identity Services Engine) ve ISE-PIC'yi (Passive Identity Connector) etkilemektedir. Her iki güvenlik açığı da maksimum 10.0 CVSS puanı taşımaktadır ve istismar edildikleri takdirde, uzaktan, kimliği doğrulanmamış saldırganların kök ayrıcalıklarıyla keyfi kod çalıştırmasına izin verebilir.

Her iki güvenlik açığı da önemli risk oluştursa da, CVE-2025-20282 özellikle yaygın olarak gözden kaçan bir tehdit vektörüne dayanmasıyla dikkat çekiyor: dosya yüklemeleri.

CVE-2025-20282: Bilmeniz Gerekenler

CVE-2025-20282, Cisco ISE ve ISE-PIC 3.4'ü etkileyerek, kimliği doğrulanmamış uzak saldırganların etkilenen bir cihaza rastgele dosyalar yüklemesine ve ardından bunları yükseltilmiş ayrıcalıklarla yürütmesine olanak tanır. Temel neden nedir? Yükleme işlemi sırasında dosya doğrulama kontrollerinin eksikliği.

Cisco'nun tavsiyesine göre:

"Başarılı bir istismar, saldırganın etkilenen sistemde kötü amaçlı dosyaları depolamasına ve ardından rastgele kod çalıştırmasına veya sistemde kök ayrıcalıkları elde etmesine olanak tanıyabilir."

Uygunsuz API isteği doğrulamasından kaynaklanan CVE-2025-20281'in aksine CVE-2025-20282, iyi yapılandırılmış dosya yükleme güvenlik uygulamalarıyla azaltılabilecek kritik bir güvenlik açığı olan uygunsuz dosya girişi işlemenin klasik bir örneğidir.

OWASP'ın Dosya Yükleme Kılavuzu Dosya Doğrulamasını Vurguluyor

OWASP Dosya Yükleme Hile Sayfası, dosyaların herhangi bir ortama girmesine izin verilmeden önce doğrulanmasının önemini uzun zamandır vurgulamaktadır. Core öneriler şunları içerir:

- Dosya türlerini ve uzantılarını doğrulama

- Dosya kaynaklı kötü amaçlı yazılım taraması

- Yükleme konumlarını kısıtlama

- CDR'nin Uygulanması (İçerik Silahsızlandırma ve Yeniden Yapılandırma)

CVE-2025-20282 durumunda, uygun dosya doğrulamasının uygulanmaması, saldırganların temel güvenlik önlemlerini etkili bir şekilde atlayarak ayrıcalıklı dizinlere kötü amaçlı dosyalar yerleştirmesine izin verdi.

Bu tam da OPSWAT'ın MetaDefender Platformunun durdurmak için tasarlandığı türden bir risktir.

OPSWAT MetaDefender® ile En İyi Dosya Güvenliği Uygulamalarını Uygulayın

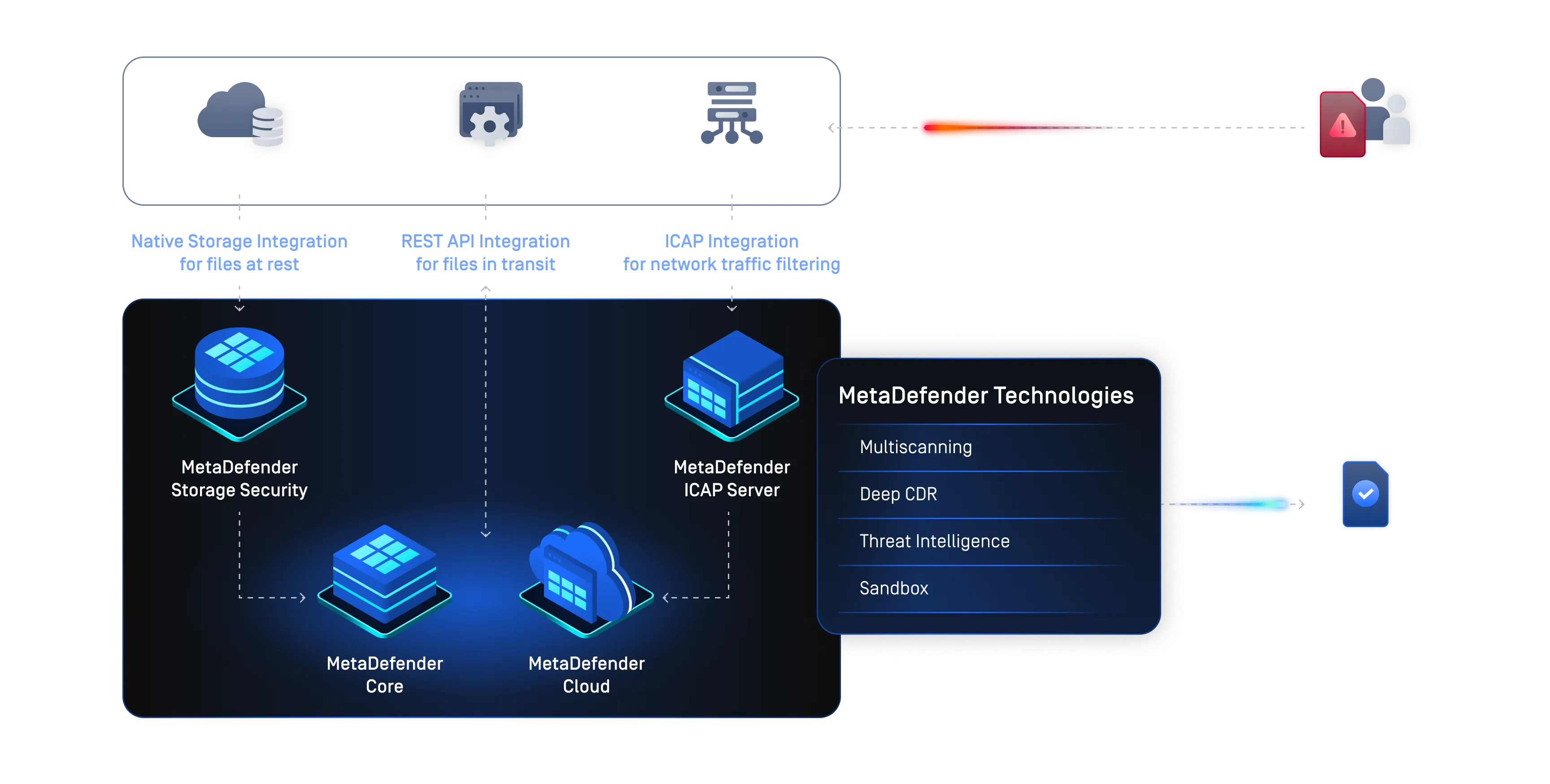

Dosya Güvenliği içinMetaDefender çözümü, dosya yükleme ve aktarma noktalarına stratejik olarak yerleştirildiğinde, kötü amaçlı dosyaları hedef sisteme ulaşmadan önce durdurarak CVE-2025-20282 gibi sıfırıncı gün güvenlik açıklarından yararlanılmasını önler.

Dosya Güvenliği için MetaDefender , aşağıdakileri içeren endüstri lideri, çok katmanlı teknolojiler tarafından desteklenmektedir:

- Metascan™ Multiscanning: 30'dan fazla kötü amaçlı yazılımdan koruma motoru kullanarak dosyaları tarar

- File Type Verification: Uzantıdan bağımsız olarak gerçek dosya türünü onaylar

- Derin CDR™: Kullanılabilirliği koruyarak dosyalardan gömülü tehditleri çıkarır

- File-Based Vulnerability Assessment: Uygulama güvenlik açıklarını yüklenmeden önce tespit edin

- SBOM: Bilinen CVE'lere sahip bileşenleri içeren dosyaları ve kaynak kodu tanımlar

- Politika Uygulama: Denetimde başarısız olan dosyaları otomatik olarak engeller veya karantinaya alır

Kullanım Örneği: Dosya Yükleme Güvenliği

Dosya Güvenliği için MetaDefender bir dosya yükleme iş akışının önüne yerleştirildiğinde (Cisco ISE'nin web tabanlı arayüzü gibi), şunları sağlar:

- Dosyalar kabul edilmeden önce taranır ve doğrulanır

- Sahteciliği önlemek için bilinmeyen veya yetkisiz dosya türleri engellenir

- Kötü amaçlı yükler tespit edilir ve kaldırılır

- PII (Kişisel Olarak Tanımlanabilir Bilgiler) ve hassas veriler yapay zeka destekli modeller kullanılarak tespit edilir, ardından engellenir veya redakte edilir

- Güvenlik politikaları tutarlı bir şekilde uygulanır

Dosyalar ister kullanıcılar tarafından manuel olarak ister otomatik sistemler aracılığıyla yüklensin, OPSWAT CVE-2025-20282'nin istismar ettiği boşluğu ortadan kaldırarak dosyayı sistem görmeden önce doğrular.

Yama ve Önleme

Cisco her iki güvenlik açığı için de yamalar yayınlamıştır:

- CVE-2025-20281: ISE 3.3 Yama 6 ve 3.4 Yama 2'de düzeltildi

- CVE-2025-20282: ISE 3.4 Yama 2'de düzeltildi

Şu anda aktif bir istismar kanıtı olmasa da, risk yüksek olmaya devam etmektedir. Cisco ISE kullanan kuruluşlar derhal yamaları uygulamalı ve dosya yükleme iş akışlarının gerçekten ne kadar güvenli olduğunu düşünmelidir.

CVSS 10.0 güvenlik açıklarının artık dosya yükleme mekanizmalarıyla bağlantılı olduğu göz önünde bulundurulduğunda, kötü amaçlı yazılım taramasının tek başına yeterli olmadığı ve dosya doğrulamanın tartışılmaz olduğu açıktır.

Dosya Doğrulama İsteğe Bağlı Değildir

CVE-2025-20282 sadece bir Cisco sorunu değildir. Dosya yüklemelerini kabul eden her sistemin potansiyel bir hedef olduğunu hatırlatır.

MetaDefender for File Security gibi kötü amaçlı yazılım taramasını dosya uzantısı doğrulamasıyla birleştiren bir dosya yükleme savunma katmanı uygulayarak kuruluşlar bu açığı kapatabilir:

- Yükleme öncesi tarama: Çevredeki kötü amaçlı dosyalara karşı koruma

- Çok katmanlı dosya analizi: Kapsamlı tehdit algılama ve önleme sağlar

- Dosya düzeyinde sıfır güven uygulaması: Güvenli olmayan içeriğin kuruluşların ortamlarına girmesini önleyin

Altyapınızı bir sonraki sıfırıncı gün saldırısına karşı güçlendirmek veya bilinen güvenlik açıklarından yararlanılmasını önlemek istiyorsanız, işe dosya güvenliği ile başlayın.

OPSWAT MetaDefender for File Security 'nin dosya yükleme, aktarma ve depolama iş akışlarını nasıl koruduğu hakkında daha fazla bilgi edinin ve kuruluşunuza özel çözümler edinin.