Üçüncü taraf kütüphaneler, yazılım geliştirme yaşam döngüsünü hızlandırmak için çok önemlidir. Geliştiriciler sıfırdan kodlama yapmak yerine, maliyet etkinliği, kaynak eksikliği veya daha iyi esneklik gibi çeşitli amaçlarla açık kaynaklı kütüphaneleri entegre ederler. Maven Central ve PyPI gibi depolar, bağımlılık yönetimi araçlarıyla birlikte bu süreci basitleştirir ve üretkenliği artırır. Ancak bu tür bir bağımlılık potansiyel güvenlik risklerini de beraberinde getirir.

Bir projenin açık kaynak bağımlılıklarını yönetmek, iç içe geçmiş bağımlılıklar (bir bağımlılık içinde bir veya daha fazla bağımlılık) ve bağımlılık yönetiminde sınırlı uzmanlık dahil olmak üzere zorluklar yaratabilir. Harici kütüphanelerin entegrasyonu saldırı yüzeyini genişletir ve güvenlik risklerini artırır. Bir kütüphanedeki güvenlik açığının keşfedilmesi, o bileşene bağlı olan tüm yazılımları tehlikeye atabilir. Bu nedenle, üçüncü taraf bağımlılıklarından kaynaklanan bilinen güvenlik açıklarını tespit etmek ve ele almak için bağımlılık tarama araçlarını kullanmak çok önemlidir.

Software Yeniden Kullanımı ve Bağımlılığın Benimsenmesi

Dağıtım ekosistemleri daha erişilebilir hale geldikçe, geliştiriciler karmaşık yazılım geliştirmeyi hızlandırmak için mevcut yazılımları yeniden kullanmayı tercih ediyor. Ancak bu kolaylık, dikkatli bir şekilde yönetilmediği takdirde beklenmedik güvenlik sorunlarına yol açabilir. Bu mevcut yazılım programları öncelikle internet üzerinden, sürüm, yazar, lisans, referanslar ve diğer ilgili bilgileri belirten meta verilerin yanı sıra kütüphaneler olarak bilinen sürüm sürümlerini içeren paketler-arşivler şeklinde dağıtılır. Paketleme yazılımı dağıtım ve sürüm kontrol süreçlerini kolaylaştırır.

Geliştiriciler genellikle kodlarını açık kaynak lisansları altında herkese açık olarak paylaşarak kod incelemesi, topluluk işbirliği ve kolay entegrasyon sağlar. Herhangi bir geliştirici kod tabanını yeniden kullanabilir, değiştirebilir veya katkıda bulunabilir. Projeler kalite, bakım ve destek açısından büyük farklılıklar gösterir. Yazarlar bu paketleri daha kolay erişilebilir hale getirmek için yayınlar, ancak destek ve sorumluluk lisansa bağlıdır.

Bir paket başka bir projede referans gösterildiğinde, harici bir paket referansını temsil eden bir proje bağımlılığı haline gelir. Bağımlılıklar, yazılım paketleri arasında, birinin düzgün çalışması için diğerine bağlı olduğu tek yönlü ilişkiler yaratır. Geliştiriciler uygulamalarına bağımlılıkları dahil eder, bunları derleme zamanında çözer ve gerekli olanları getirir.

Tedarik zinciri, özellikle yazılım bağımlılıkları sağlayanlar olmak üzere sürece dahil olan tüm dış tedarikçileri ifade eder. Tedarik zinciri yönetimi son yıllarda yazılım geliştirmede önem kazanmış, şirketler bir tedarikçiyi kabul etmeden önce uyumluluğu sağlamak için tedarikçi gereksinimlerini, yasal belgeleri ve sözleşmeleri kapsayan politikalar oluşturmuştur.

Bağımlılık Yönetimi

Bağımlılıkları yönetmek hızla bunaltıcı hale gelebilir ve "bağımlılık cehennemi" olarak bilinen duruma yol açabilir. Modern uygulamaların yüzlerce hatta binlerce doğrudan bağımlılığı olabilir ve bu da güvenlik açıklarını takip etmeyi zorlaştırır. İşte büyük hacimli bağımlılıkları yönetmenin zorlaştığı bazı senaryolar.

- Kod incelemesi eksikliği: Açık kaynak şeffaflığına rağmen, bazen ekipler kodu gözden geçirmeyi atlayabilir ve bu da yanlış bir güvenlik hissine yol açabilir.

- Örtülü güven: Geliştiriciler genellikle yazarları iyice incelemeden, yalnızca depoya dahil edilmelerine güvenerek bağımlılıkları eklerler.

- Yoğun bağımlılık kullanımı: Geliştiriciler, işlevselliklerinin yalnızca bir kısmına ihtiyaç duyulsa bile genellikle paketlere büyük ölçüde güvenir ve bu da şişirilmiş bağımlılıklara yol açar.

- Kesintili değişiklikler: Paketlerin güncellenmesi karmaşık olabilir ve tereddütlere ve eski paketlere yol açan kırılma değişiklikleri getirebilir.

- Sorumluluk sorunları: Açık kaynak bakım ve destek standartları, ticari yazılımlar için gerekli olanların gerisinde kalmakta, bu da anlaşmazlıklara ve proje geliştiricilerinden gerçekçi olmayan beklentilere yol açarak potansiyel olarak güvensiz paketlerle sonuçlanmaktadır.

Üçüncü taraf bağımlılıklarını hedef alan saldırılardaki artış, yazılım güvenliği konusundaki endişeleri artırdı. 2021'deki Log4Shell güvenlik açığı veya Mart 2024'te binlerce Maven paketini etkileyen XZ Utils arka kapısı gibi yüksek profilli olaylar, bu tür güvenlik açıklarının yaygın etkisinin altını çizdi. Aynı yıl, popüler bir NPM paketi olan ua-parser-jswas'ta kötü amaçlı yazılımın keşfedilmesi, uygulama yığınlarında üçüncü taraf kütüphanelerin kullanılmasıyla ilgili risklerin altını çizdi.

Ocak 2024'teki bir diğer kayda değer saldırı, terk edilmiş kütüphaneler aracılığıyla bağımlılıkları ele geçiren yeni bir yazılım tedarik zinciri saldırı yöntemi olan MavenGate'tir. Bu eksikliklerin başarılı bir şekilde kullanılması, kötü niyetli aktörlerin bağımlılıklardaki savunmasız eserleri bulmasına ve uygulamaya kötü amaçlı kod enjekte etmesine ve daha da kötüsü, kötü amaçlı bir eklenti aracılığıyla derleme sürecini tehlikeye atmasına olanak sağlayabilir.

Açık kaynak kütüphanelerinin kullanımı arttıkça, bu risklerin anlaşılması ve azaltılması çok önemli hale gelmektedir. Bu durum, açık kaynak kütüphanelerindeki güvenlik açıklarının yaygınlığı, türleri ve kalıcılığının yanı sıra proje nitelikleri ve taahhütleriyle olan ilişkilerinin daha fazla araştırılmasını gerektirmektedir.

OPSWAT SBOM ile Bağımlılıkların Güvenliğini Sağlama

Tedarik zinciri saldırılarına bir tepki olarak Amerika Birleşik Devletleri, Mayıs 2021'de tedarik zinciri politikalarını iyileştirmeye yönelik adımları tanımlayan "Ulusun Siber Güvenliğini Geliştirme Yürütme Emri "ni onayladı. Temel gerekliliklerden biri, her ürün için bir SBOM sağlamaktır.

OPSWAT Software Bill of Materials (SBOM) güvenli bir ortamda yazılım geliştirmenin artan ihtiyaçlarını karşılamak için sürekli olarak gelişmektedir. OPSWAT SBOM'un temel özelliklerinden biri bağımlılık taramasıdır. Bu özellik, projelerinizin dayandığı bağımlılıklardaki güvenlik açıklarını belirleyerek kod tabanınızın görünürlüğünü artırmak için tasarlanmıştır.

SBOM'ların neden önemli olduğu hakkında daha fazla bilgi edinin.

Paket Bağımlılık Taraması

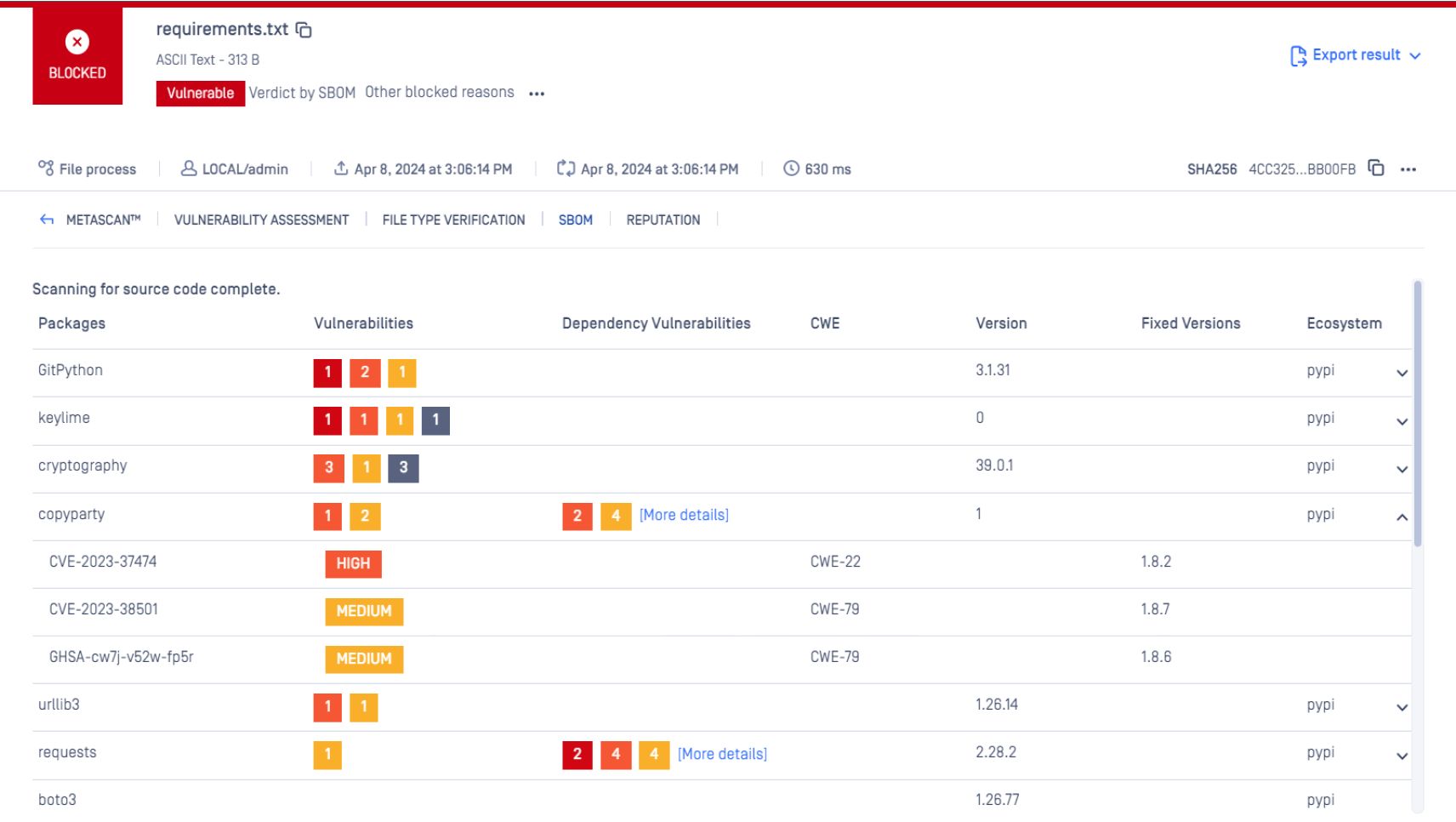

OPSWAT SBOM, geliştirme ve test sırasında yazılım bağımlılıklarındaki güvenlik açıklarını otomatik olarak tespit eder. Örneğin SBOM, uygulamanın güvenlik açığı olduğu bilinen açık kaynaklı bir kütüphane kullanıp kullanmadığını ekiplere bildirir. Ekipler daha sonra uygulamayı korumak için harekete geçebilir.

Python ile Bağımlılık Kontrolü

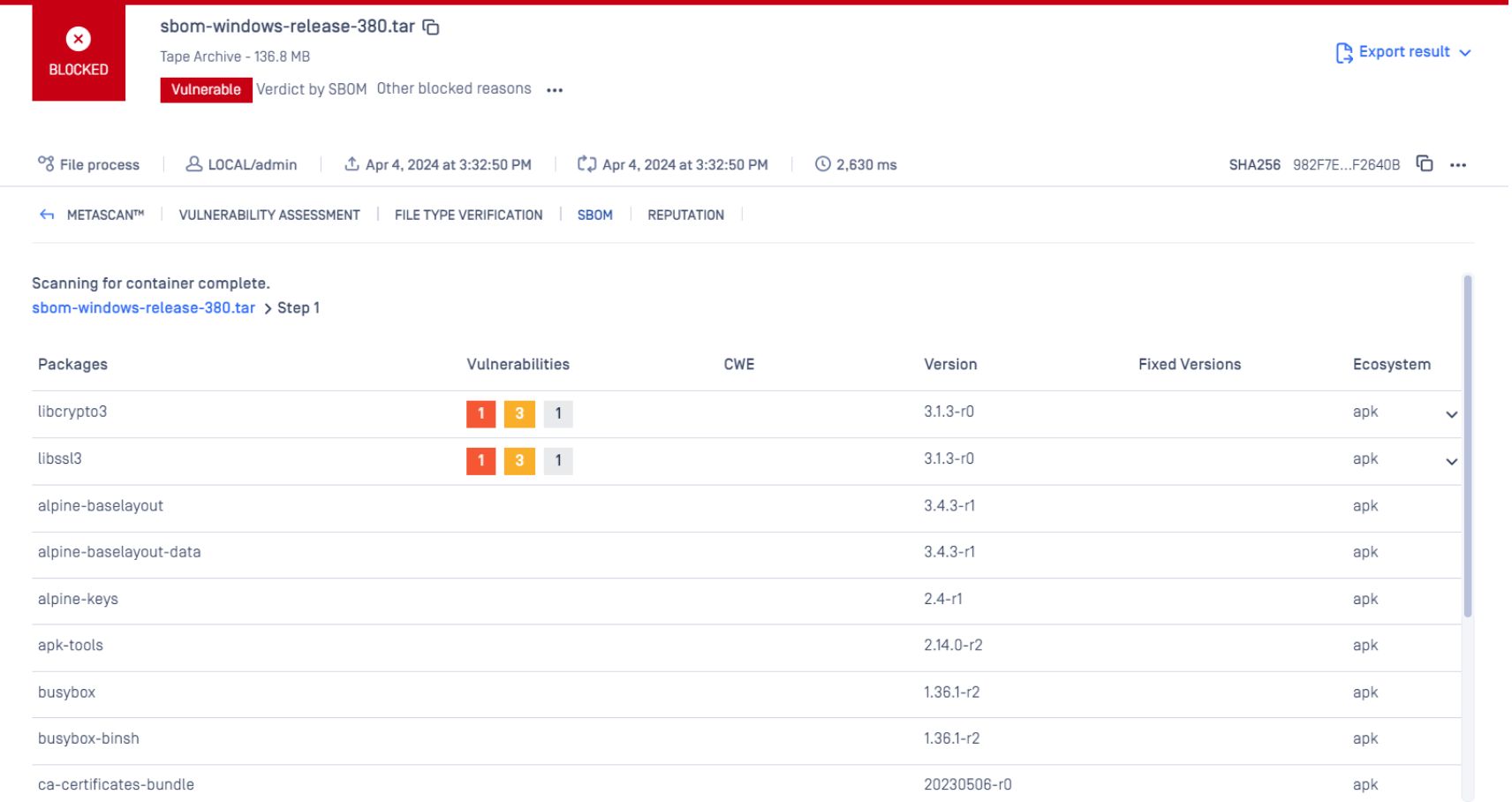

Container Görüntü Tarama

OPSWAT SBOM, işletim sistemi (OS) paketlerini ve uygulama tarafından kullanılan bağımlı yazılım kütüphanelerini kapsayan güvenlik açıklarını veya tehditleri belirlemek için bir konteyner görüntüsünün her katmanını inceler. Bu proaktif yaklaşım, olası sorunların büyük sorunlara dönüşmeden önce tespit edilmesini ve çözülmesini sağlar.

Alpine ile Bağımlılığı Kontrol Edin

Geliştiriciler ve güvenlik ekipleri, bağımlılık açıklarının yaygın türlerini, yaygınlığını ve kalıcılığını anlamaktan fayda sağlayarak önem derecesini ölçmelerini ve düzeltme stratejilerini keşfetmelerini sağlar.

SBOM, projenizin bağımlılıklarını bilinen güvenlik açıklarına karşı tarar. Tespit edildikten sonra SBOM, önem düzeyleri, güvenlik açığı açıklamaları ve mevcut düzeltmeler dahil olmak üzere ayrıntılı bilgiler sağlar.

Ekiplerin takip edebilmesi için ayrıntılı bir rapor dışa aktarılabilir:

- Taranan toplam bağımlılık sayısı

- Tüm bağımlılıklarda bulunan toplam güvenlik açığı sayısı

- Bir dizi versiyon tarandı

- Bilinen CVE'ler

- Kritik, yüksek, orta ve düşük önem derecesine sahip güvenlik açıklarının toplam sayısı

OPSWAT SBOM, güvenlik ekiplerinin güvenlik açığı bulunan tüm paketleri güvenlik açığı düzeltmeleri içeren en son sürümlere güncellemelerini önerir. Bu, ekiplerin paket bakımcılarının güvenlik açığını ele almasını veya paketleri bağımlılık ağacından kaldırmasını sağlar. Bu proaktif yaklaşım, ekiplerin potansiyel güvenlik risklerini bir sorun haline gelmeden önce ele almalarına olanak tanıyarak yazılım projelerinin güvenliğini ve bütünlüğünü önemli ölçüde artırır. Ayrıca, OPSWAT SBOM kuruluşların yazılım tedarik zincirinde uyumlu ve güvenli kalmalarına yardımcı olur. Ekiplerin şunları yapması şiddetle tavsiye edilir:

Bağımlılıkları Haritalandırın

Ortamda hangi bağımlılıkların bulunduğunu ve bunların ilişkilerini belirlemek için araçlardan yararlanın.

Gereksiz Bağımlılıkları Ortadan Kaldırın

Saldırı yüzeyini azaltmak için gereksiz veya gerekli olmayan bağımlılıkları kaldırın.

Yerleşik Depoları Kullanın

Bağımlılıkların saygın kaynaklardan elde edildiğinden emin olun.

Tüm Bağımlılıkları Tarayın

Herhangi bir yazılımdaki bağımlılıkları kullanmadan önce, güvenlik veya kalite sorunlarından haberdar olmak için bunları tarayın.

Kapanış Düşünceleri

OPSWAT SBOM gibi bağımlılık tarama araçlarından yararlanarak, projenizin bağımlılıklarındaki güvenlik açıklarını proaktif olarak belirleyebilir ve ele alabilir, olası güvenlik risklerini istismar edilmeden önce azaltabilirsiniz. Güvenli, uyumlu ve esnek yazılım uygulamaları oluşturmak için bağımlılık taraması ve SBOM'ların gücünden yararlanın.