NERC CIP'in Tarihçesi ve Neden Oluşturulduğu

NERC CIP (North American Electric Reliability Corporation Critical Infrastructure Protection) standartları, BES (Kuzey Amerika Toplu Elektrik Sistemi) içindeki güvenlik açıklarının giderek daha fazla fark edilmesine yanıt olarak oluşturulmuştur. 2000'li yılların başında elektrik kesintileri ve siber saldırıların sayısında önemli bir artış görüldü ve bu da standartlaştırılmış şebeke koruma düzenlemelerine olan ihtiyacı vurguladı. Öncelikli hedef, elektrik şebekelerini fiziksel ve dijital altyapıya yönelik tehditlere karşı korumak ve ulusal güvenlik ve istikrar için hayati önem taşıyan elektriğin sürekli olarak iletilmesini sağlamaktı.

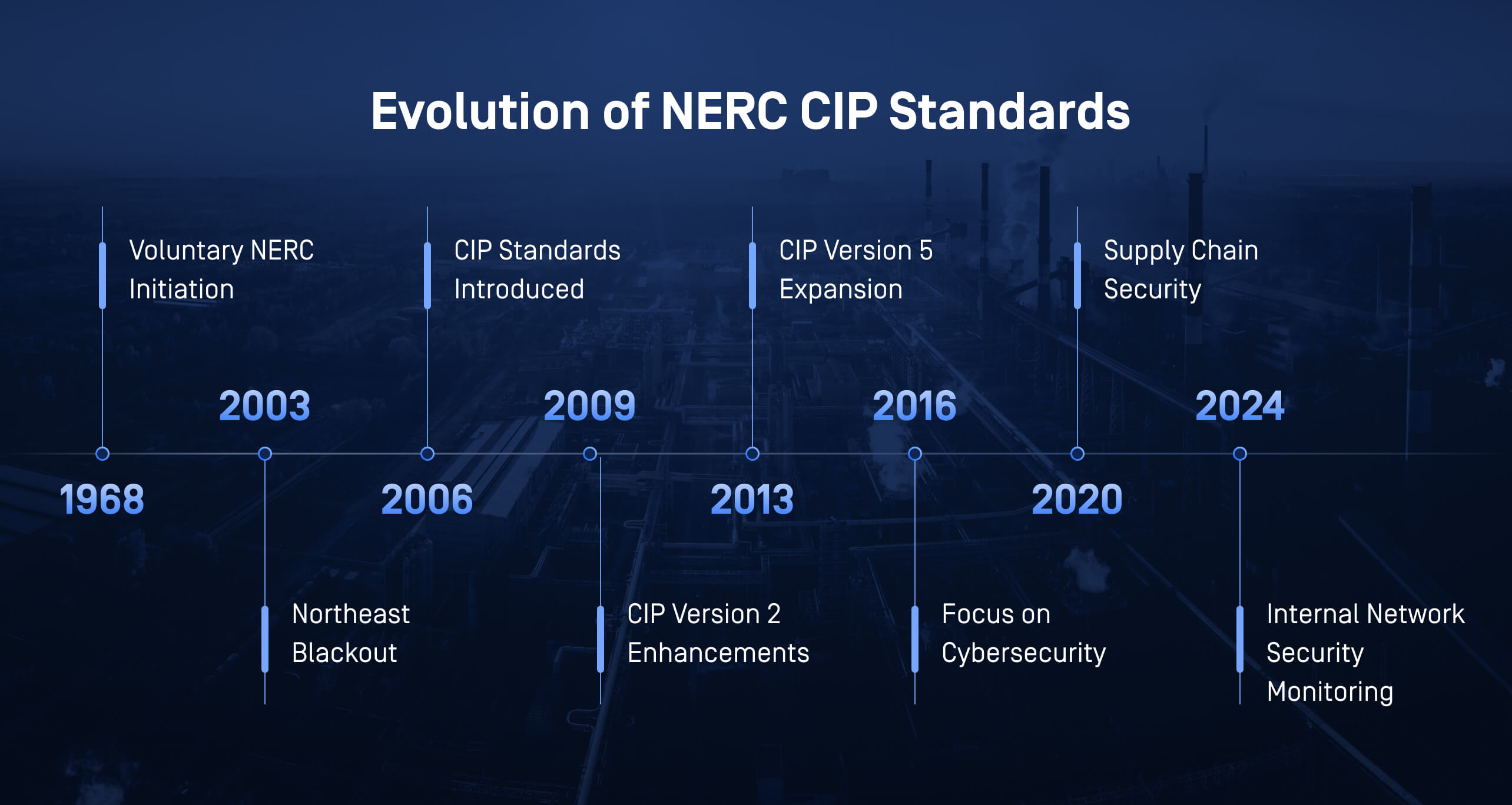

Industrial Siber Güvenlik için NERC CIP Düzenlemelerinin Evrimi

1968'deki başlangıcından bu yana NERC CIP, değişen tehdit ortamına uyum sağlamak için birçok revizyondan geçmiştir. Başlangıçta fiziksel güvenliğe odaklanan standartlar, siber tehditler daha sofistike hale geldikçe siber güvenlik önlemlerini içerecek şekilde genişledi. NERC CIP'nin odak noktası kademeli olarak erişim yönetimi, sistem bütünlüğü ve olay müdahalesi gibi daha kapsamlı şebeke koruma önlemlerine doğru genişlemiştir. Bu değişim, basit korumadan operasyonel esneklik, güvenlik ve çalışma süresi sağlamaya doğru bir geçişi yansıtmaktadır.

Varlık Görünürlüğü, Ağ İzleme ve Tehdit Algılama

Kritik endüstriyel ortamlarda, özellikle de eski sistemlerle çalışanlarda, anormal iletişimler, davranışlar veya yanlış yapılandırmalardan kaynaklanan kesintileri önlemek için tüm varlıkların hesaba katılması ve izlenmesi çok önemlidir. CIP-002'den CIP-011'e kadar NERC CIP standartları, kritik varlıkların tanımlanması, güvenliklerinin sağlanması ve tehlikeye girme belirtilerine karşı izlenmesi için gereklilikleri vurgulamaktadır.

Ağ izleme için NERC CIP, ağ trafiğini ve faaliyetlerini sürekli olarak izleyen ve bir güvenlik ihlaline işaret edebilecek anormallikleri tespit eden sistemler gerektirir. Tehdit algılama ve önleme de NERC CIP standartlarının merkezinde yer alır, çünkü endüstriyel ortamlar potansiyel tehditleri gerçek saldırılara dönüşmeden önce belirleyebilecek araçlara ihtiyaç duyar. Bu, çok çeşitli potansiyel saldırı vektörlerini kapsayacak şekilde hem imza tabanlı hem de davranış tabanlı yöntemleri içerir.

Araçlar: IDS (saldırı tespit sistemleri) ve SIEM (güvenlik bilgileri ve olay yönetimi) gerçek zamanlı güvenlik içgörüleri için gereklidir.

Yenilikler ve CIP-015-01'den Beklentiler

Kritik altyapı ortamları, genellikle saldırıların ilk aşamalarına odaklanan geleneksel çevre korumasını atlayabilen güvenlik açıklarıyla karşı karşıyadır. CIP-015-01, yeni ortaya çıkan tehditleri ele almak için iyileştirmeler getirmekte ve en son siber güvenlik en iyi uygulamalarını içermektedir. CIP-015-01'deki temel güncellemeler tedarik zinciri yönetimi, güvenlik açığı değerlendirmesi ve yüksek ve orta etkili BES Siber Sistemleri için elektronik güvenlik çevrelerinin ve ilgili sistemlerin gelişmiş izlenmesine odaklanmaktadır.

Tarihsel olarak, CIP standartları öncelikle elektronik güvenlik çevrelerini korumaya odaklanmıştır. Ancak 2023 yılında FERC (Federal Enerji Düzenleme Komisyonu), dahili ağlardaki güvenlik açıklarını ele almak için INSM'de (dahili ağ güvenliği izleme) iyileştirmeler yapılmasını zorunlu kılmıştır. NERC, Ocak 2024'te INSM'nin uygulanmasına ilişkin bir raporla yanıt verdi ve "harici yönlendirilebilir bağlantıya sahip olmayan Düşük ve Orta etkili BES" ağlarını vurguladı. Devam eden yönelim, güçlü INSM uygulaması, sürekli ağ izleme ve gelişmiş INSM stratejileri için sağlam bir temel oluşturmaya yöneliktir.

CIP-015-01'deki Önemli Güncellemeler:

Geliştirilmiş Dahili Ağ Güvenliği İzleme

Ağ içindeki yetkisiz erişim veya hareketlerin tespit edilmesi ve önlenmesine odaklanan dahili ağ trafiğinin izlenmesine yönelik daha sıkı gereklilikler.

Geliştirilmiş Olay Müdahale Yaklaşımı

Daha iyi belgeleme ve temel faaliyetler ile olağandışı faaliyetler arasında ayrım yapma dahil olmak üzere, iç ağlardaki potansiyel tehditlere yanıt vermek için protokollerin güçlendirilmesi.

Analize Dayalı Eyleme Geçirilebilir İçgörülere Odaklanın

Olay verilerini, sistem konfigürasyonlarını ve ağ iletişimlerini korumak ve paylaşmak için artan dokümantasyon gereksinimleri, daha iyi analiz ve tehdit içgörüleri sağlar.

NERC CIP-015-01 Neden Önemlidir ve INSM için Faydaları

NERC CIP-015-01, kritik altyapılarda kapsamlı INSM uygulamalarının geliştirilmesinde önemli bir ilerlemeyi temsil etmektedir. Siber tehditler geliştikçe, dahili ağ faaliyetlerini izleme ve bunlara yanıt verme becerisi giderek daha önemli hale gelmektedir.

MetaDefender OT Security™: NERC İhtiyaçlarınız için Tek Çözüm

MetaDefender OT Security NERC CIP uyumluluk gereklilikleriyle uyumlu olacak şekilde tasarlanmıştır ve varlık görünürlüğü, ağ izleme ve tehdit algılama ihtiyaçlarını karşılayan çözümler sunar. Ürünümüz, bu düzenlemelerin derinlemesine anlaşılmasıyla geliştirilmiştir ve kuruluşunuzun INSM için en son CIP-015-01 güncellemeleri de dahil olmak üzere NERC CIP tarafından belirlenen katı standartları karşılayabilmesini sağlar. MetaDefender OT Security adresini seçerek yalnızca kritik altyapınızı güvence altına almakla kalmaz, aynı zamanda mevzuata uygunluğu sağlar, riski azaltır ve operasyonel esnekliği artırırsınız.

NERC CIP uyumluluğunuzu güçlendirmeye hazır mısınız? MetaDefender OT Security adresinin siber güvenlik ve uyumluluk çalışmalarınızı nasıl destekleyebileceğini öğrenmek için bugün bize ulaşın.